7つの攻撃ベクトルガイド

サイバー攻撃は、早期に発見されるほど、被害コストは小さくなります。トレンドマイクロは、主要な初期攻撃ベクトル7つを検証し、アタックサーフェス(攻撃対象領域)全体のサイバーリスクを低減するためのセキュリティ対策を提案します。

拡大するアタックサーフェス(攻撃対象領域):攻撃ベクトルを知り、先回りで防御せよ

DXやリモートワークの普及に伴い、アタックサーフェス(攻撃対象領域)は急速に拡大しています。アプリケーション、Webサイト、アカウント、デバイス、クラウドインフラ、サーバ、運用技術(OT)といった攻撃対象領域が増加し続ける中、これらの領域を管理することはいっそう困難になっています。実際、トレンドマイクロによる世界中の企業を対象にしたセキュリティリスクに関するアンケート調査でも、ITおよびビジネスリーダーの約73%が「アタックサーフェス(攻撃対象領域)の大きさに懸念を抱いている」と回答しています。

参考:トレンドマイクロ「法人組織のアタックサーフェスに関するセキュリティ意識調査」(2022年6月)

これらのCyber Risk Exposure Management(CREM)対策を効果的に講じるためには、攻撃者が企業のネットワークに侵入した後の事後対処ではなく、初期段階の攻撃ベクトル(攻撃経路・手法)への事前防御が重要となります。IBMによる調査でも、特定および封じ込めに要する平均時間が長い攻撃ベクターほど、最もコストのかかった被害であったと報じています。本稿では、CISOやセキュリティリーダーがCREMセキュリティ戦略を強化し、サイバーリスクを低減するために役立つセキュリティ対策を主要な初期攻撃ベクトル7つに分けて説明します。

人の弱みや隙に付け込む2つの攻撃ベクトル

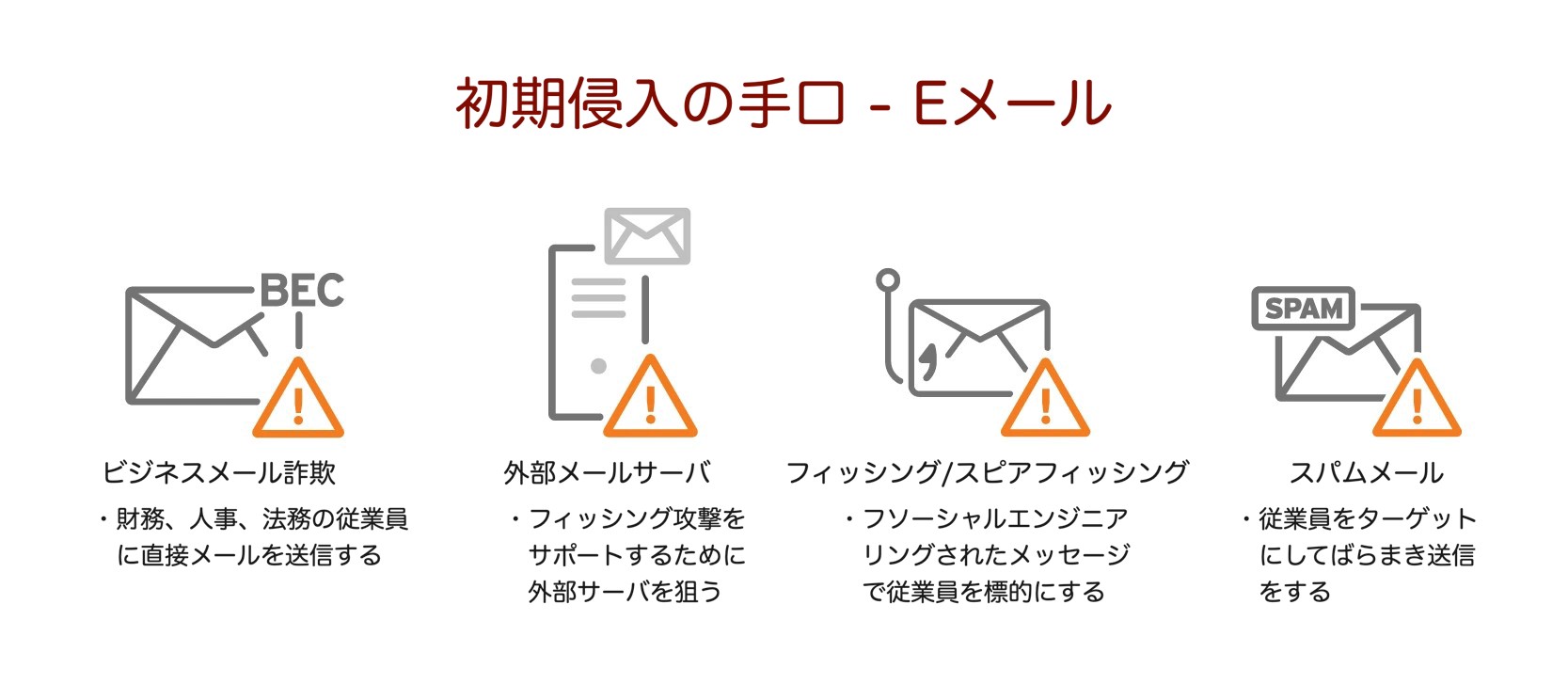

①Eメール

リスク:Eメールは、その手軽さから、サイバー犯罪者にとって最も一般的な初期攻撃ベクトルとなっています。2021年、トレンドマイクロがブロックした脅威全体の74.1%(3,360万件)がメールからの脅威であり、2020年と比べて101%増加しました。また、これらの攻撃による被害コストも増大しており、調査機関Ponemon社のレポート「2021 Cost of Phishing Study」(英語)によると、フィッシング攻撃による企業の被害コストは、年間約1,500万ドル、従業員1人当たり1,500ドル以上となっています。

企業が講じるべき対策:メールセキュリティに特化したベンダーを選び、多層防御を実現すること、また継続して社員のセキュリティリテラシーの維持・向上に努めることです。

1.AI、機械学習(ML)、行動分析、オーサーシップ分析などを活用したメールゲートウェイのセキュリティ対策を導入すること。

2.クラウドアプリケーションセキュリティブローカー(CASB)を導入し、リンク/添付ファイルやユーザ間のメールをスキャンして受信トレイ内のメールを分析し、漏えいしたアカウントによる、他の従業員へのフィッシング攻撃利用を阻止すること。

3.Secure Web Gateway(SWG)を導入し、インラインでのトラフィック検査、画像解析、MLによるブランド要素やログインフォームなどのサイトコンテンツを解析することにより偽のWebサイトを認識し、不正なリンクがクリックされた際の防御を講じること。

4.サイバー攻撃のシミュレーションやトレーニングによるセキュリティ教育を従業員向けに実施すること。理想的には、最近のフィッシング事例の攻撃シナリオに基づいたシミュレーションを行うこと。

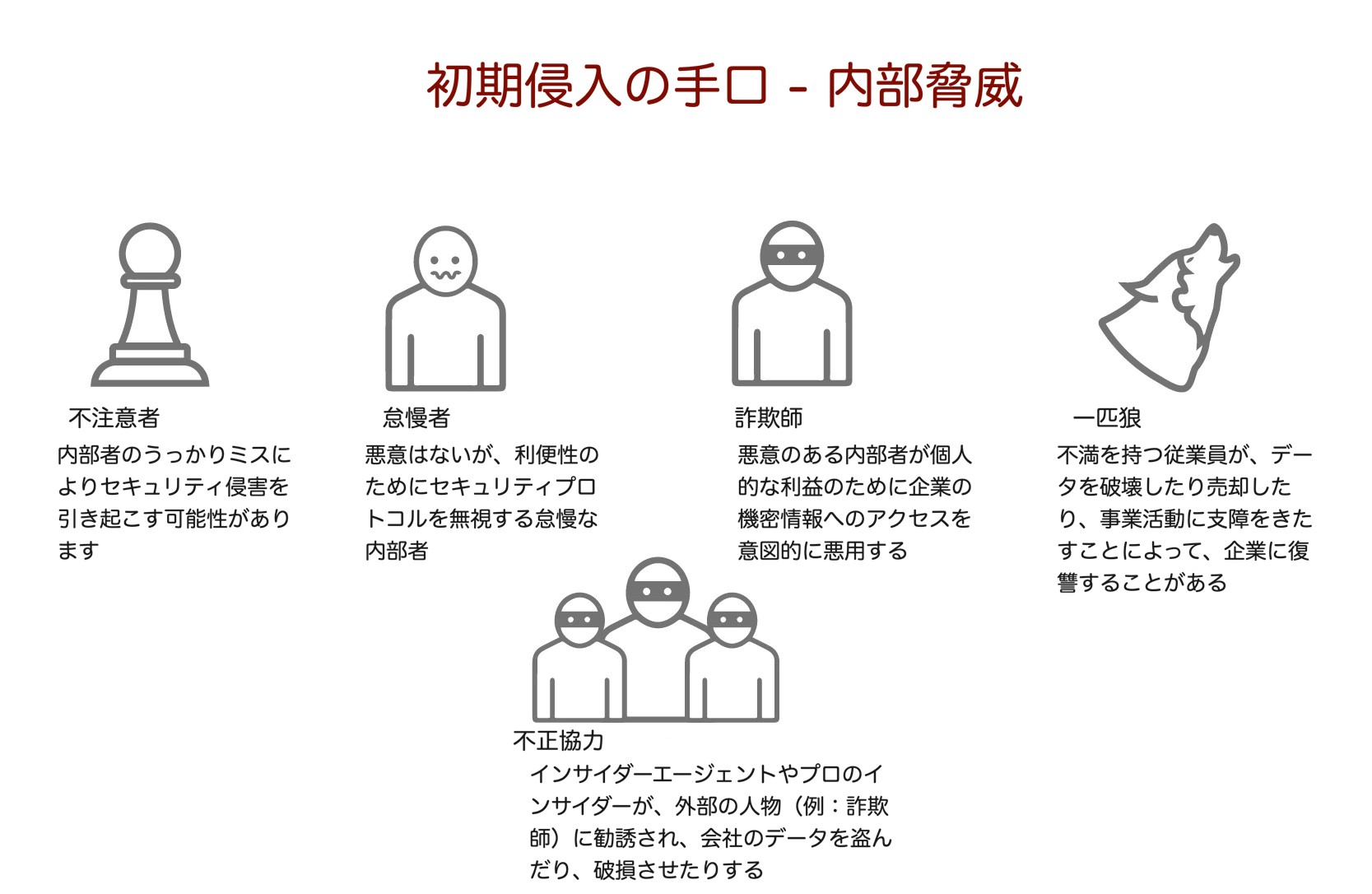

②内部脅威

リスク:Ponemon社の2022年リリースのレポートによると、社内を起点としたセキュリティ被害の特定や封じ込めに要する時間は77日から85日へ増加し、セキュリティ対策での封じ込めで多額の損害が発生していることが判明しました。さらに、封じ込めに90日以上を要したセキュリティ事例の場合、被害コスト総額は、年換算で1,719万ドルとなっています。内部からの脅威が、単なる事故であれ、過失であれ、悪意であれ、いずれの場合も、支払うべき代償は無視できない額となっています。

企業が講じるべき対策:セキュリティ教育を通じてサイバーセキュリティへの意識を向上させることは、企業が偶発的または過失的な内部関係者の関与を回避する上で不可欠な取り組みとなります。その他のタイプの内部脅威に対処するためには、企業ネットワークにおける出入口トラフィックの継続的な監視が不可欠です。また、この初期攻撃ベクトルが悪用された場合を想定したインシデント対応計画を策定することで、脅威を迅速に封じ込め、その広がりとコスト面での損害を抑制することができます。

プログラムの隙に潜む攻撃ベクトル

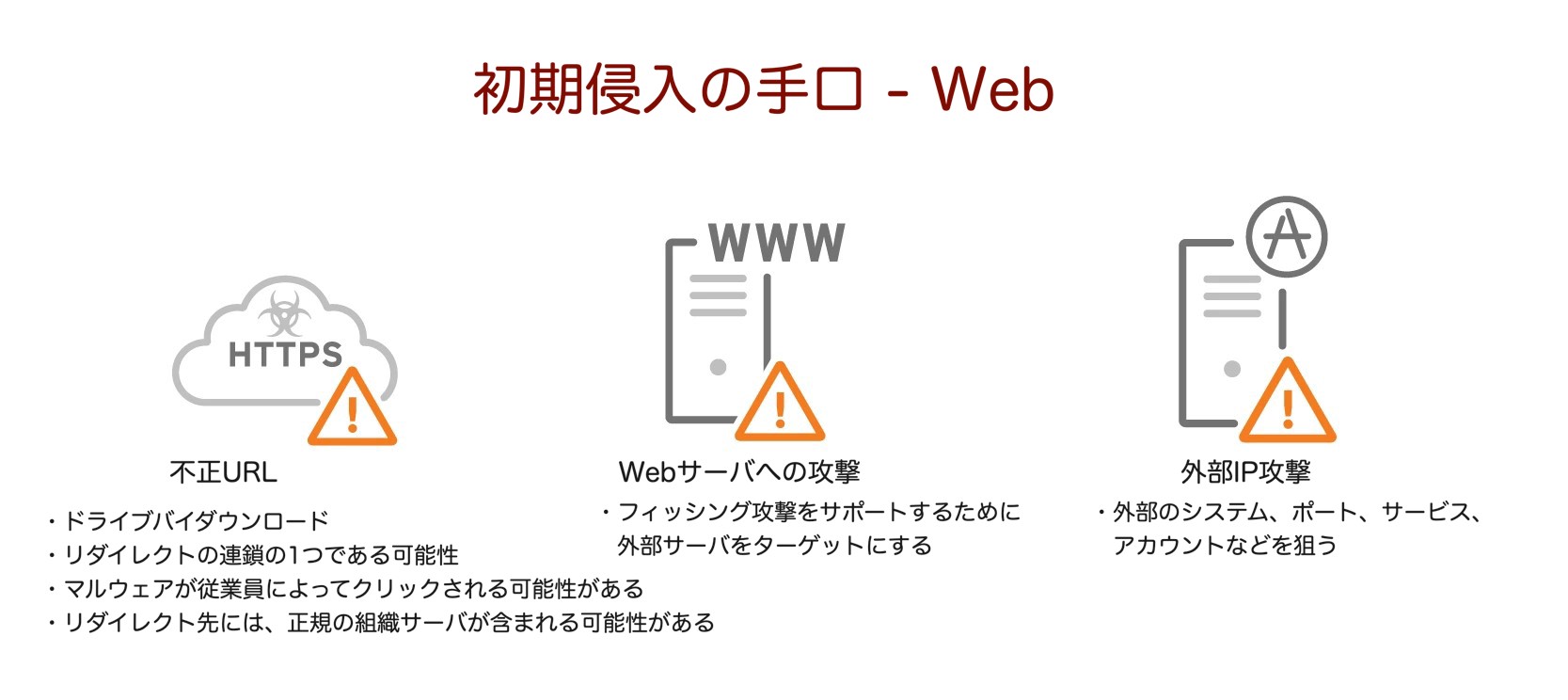

③WebおよびWebアプリケーション

リスク:クロスサイトスクリプティング(XSS)攻撃は、WebサイトやWebアプリケーションのコーディング上の欠陥を利用して、攻撃のきっかけとなるユーザからの入力を生成させる手法です。例えば、WordPressの検索プラグインIvory Searchに存在する深刻なXSS関連の脆弱性を悪用した攻撃では、6万ものWebサイトが不正なコードインジェクションにさらされるなど、XSS攻撃は、Webアプリケーションの課題の解決を目指すオープンコミュニティ「OWASP(The Open Web Application Security Project)」においてWebアプリケーションセキュリティリスクのトップ10に選ばれるほど、主要な攻撃手法となっています。リモートワークやクラウドサービスへの移行により、Webサイトやアプリケーションが急増する中、企業はこの初期攻撃ベクトルに対する防御を強化する必要があります。

企業が講じるべき対策:CASB(Cloud Access Security Broker、クラウドサービスの利用を一元管理し、可視化・制御するソリューション)は、ユーザーエクスペリエンスに影響を与えることなく、SaaSアプリケーションを使用する際のリスクを軽減し、シャドーITへの対策、クラウドアカウントの漏えい防止、サードパーティサービス(Ivory Searchなど)に起因するセキュリティギャップに対応します。さらにCASBは、SWGソリューションにおける脅威ブロック機能を補完し、XDRの解析と統合することで、強固なセキュリティ対策を実現することができます。これまでは別々のソリューションから確認された履歴情報を組み合わせることで、包括的な監視環境が可能となり、徹底したリスクプロファイル(組織が現時点で保有しているリスクの種類・量)を作成することができます。

リスク:リモートワークへの移行により、ネットワーク全体へのアクセスを許可する初期攻撃ベクトルとしてVPNの危険性が露呈されました。リモートワーカーは、正規の業務アプリにしかアクセスしないかもしれませんが、家庭内の他のデバイスは、VPNに接続された安全でない端末を通じてマルウェアを拡散させる危険性があります。情報漏えいの82%が人的要因であることを考えると、企業のネットワーク全体にアクセスできるデバイスが多ければ多いほど、こうしたサイバーリスクは高くなります。

企業が講じるべき対策:63%の企業が、ゼロトラスト戦略の一環として、攻撃対象領域全体のサイバーリスクを低減するため、VPNからゼロトラストネットワークアクセス(ZTNA)へ移行しています。ZTNAにより、ユーザとデバイスの信頼性を継続的に検証し、Webポータルへのアクセスのみを許可し、侵害されたデバイスが攻撃対象領域を越えて攻撃を仕掛けることを阻止します。仮にユーザ数やアクセス数が増えた場合、VPNは特定の機器を経由するため、アクセスが集中すると大きな負荷がかかり場合によっては拡張のための投資を検討する必要がありますが、ZTNAの場合、クラウドでネットワークを構築でき、機器に対する負荷を心配する必要がないため、拡張や縮小に柔軟に対応できます。ZTNAはユーザーエクスペリエンスに悪影響を与えることなく、進化するビジネスオペレーションをサポートするために必要な高性能なスケーラビリティと一貫した配信を実現します。

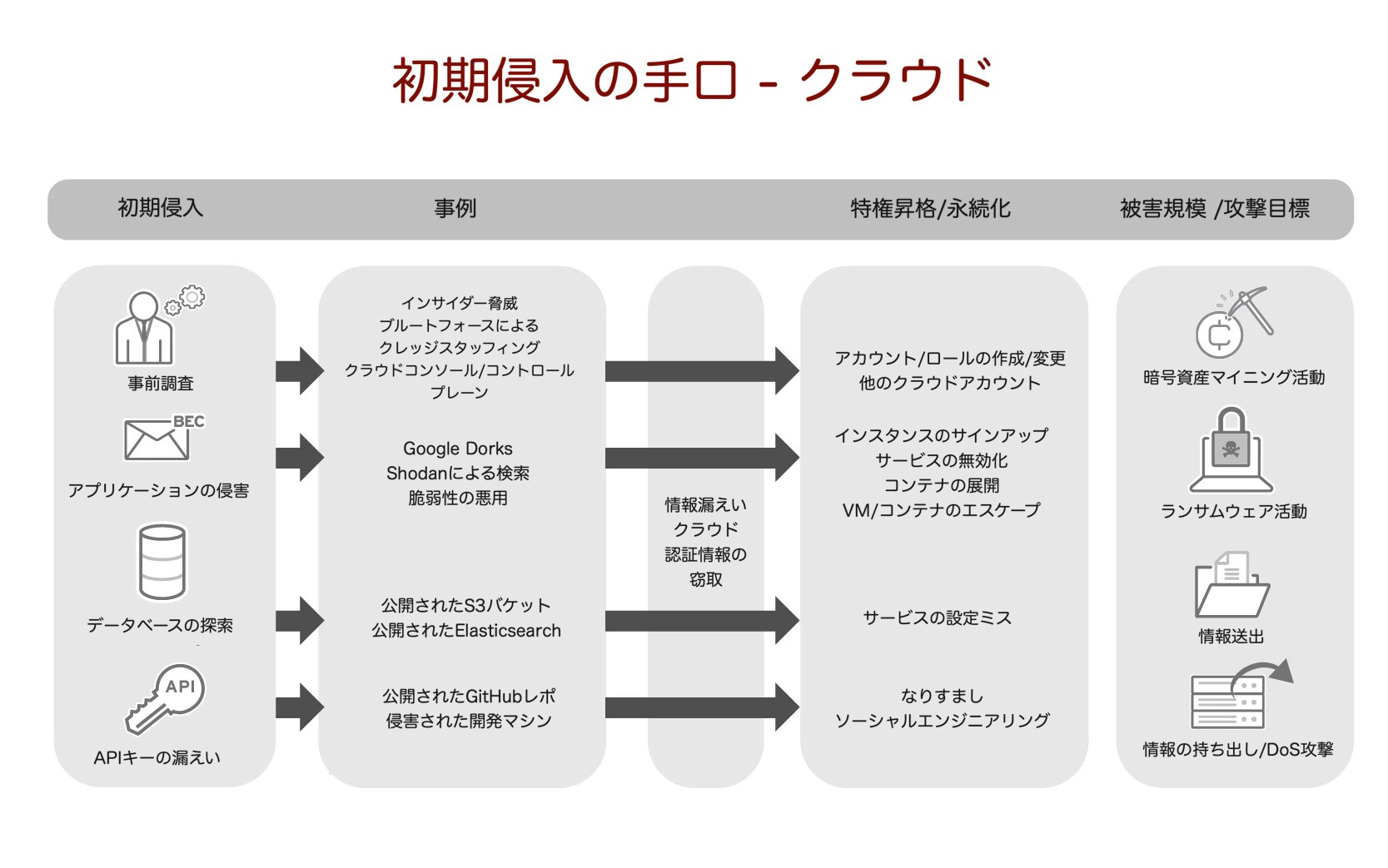

⑤クラウド

リスク:DXにより企業でのクラウドの導入が加速する中、新たなサイバーセキュリティリスクが発生しています。トレンドマイクロの「2022年上半期サイバーセキュリティレポート」では、企業における財務、業務、風評へのリスクをもたらす3つの脅威として、暗号資産マイニング、クラウドトンネルの悪用、クラウドソフトウェアの設定ミスが挙げられています。IBMによると、こうした脅威に伴う情報漏えいで企業が被った損害は平均414万ドルに及んでいるといいます。

企業が講じるべき対策:マルチクラウドやハイブリッドクラウド環境に対応したクラウドネイティブのセキュリティプラットフォームを活用することが非常に重要となります。IaC(コードとしてのインフラ)、オープンソース・コード、コンテナ、クラウドワークロードのスキャンから、明確なセキュリティポリシーの策定、コンプライアンスチェックの実行まで、できるだけ多くのセキュリティ対策が自動化で対応されているプラットフォームを利用することも有効です。

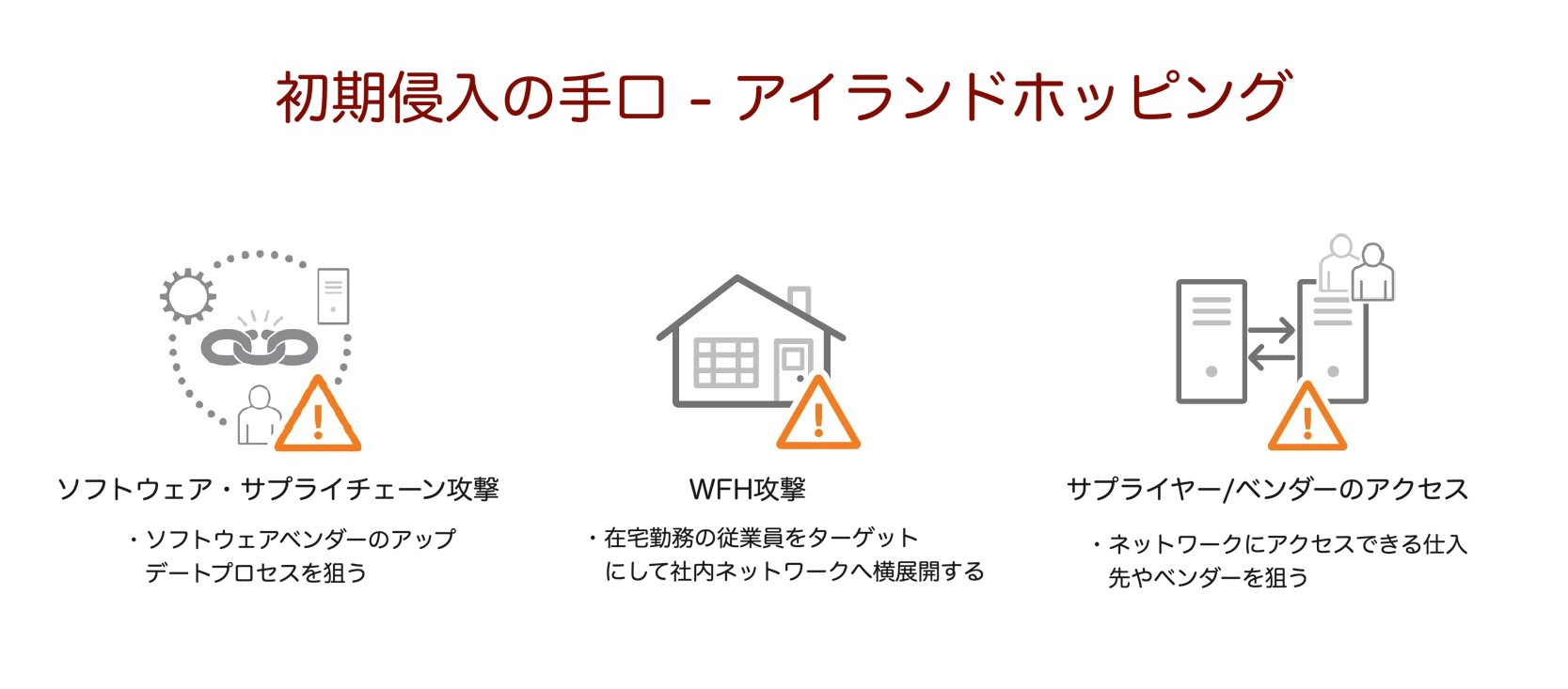

⑥アイランドホッピング

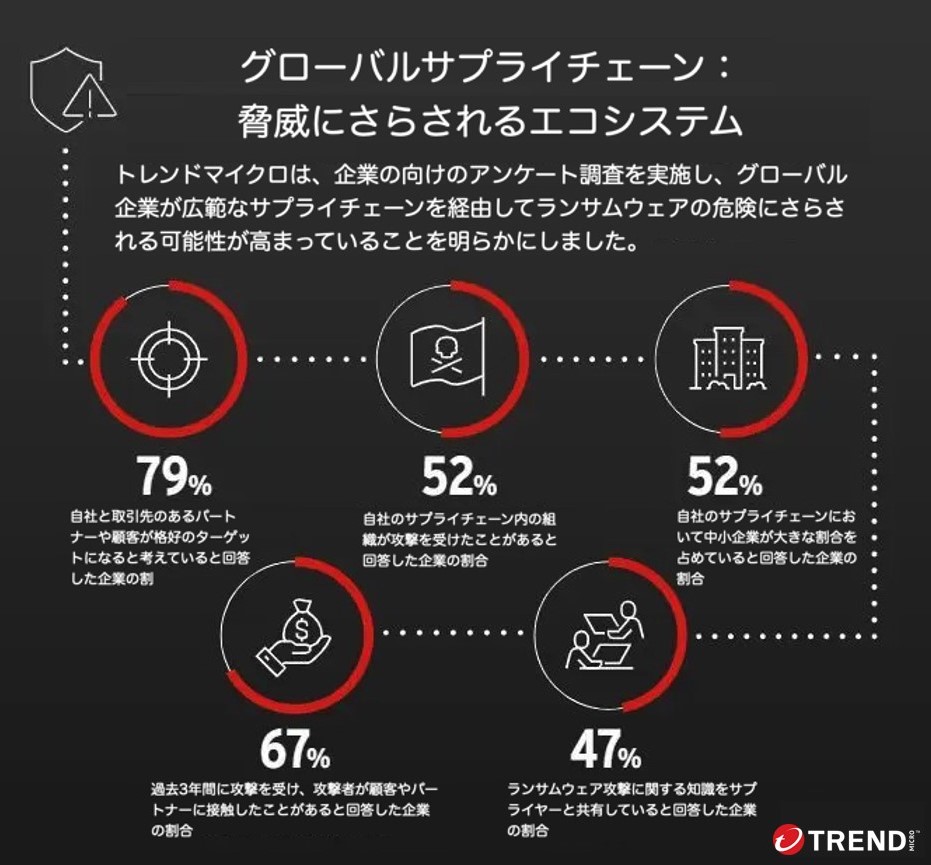

リスク:アイランドホッピングとは、サプライチェーン攻撃などの外部環境を介して企業のネットワークへ攻撃対象を行き来する手法として知られています。Kaseya社への攻撃、脆弱性Log4jの悪用、SolarWinds社への攻撃といった事例など、こうした手口によるソフトウェアサプライチェーン攻撃が増加しています。この場合、初期攻撃ベクトルとしては、データ配信サービス(DDS)、オープンソース・コード、システム管理ツール、購入したアプリケーションなど、多くのものが対象となります。トレンドマイクロのグローバル調査では、52%の企業においてサプライチェーンの取引先がランサムウェアの被害を受けたことがあると回答しており、このことは、これらの企業のシステムも同様の危険にさらされていることを意味します。

(図6)サプライチェーンを介したランサムウェアによる侵害リスクについての調査※

※2022年5月、26か国のIT意志決定者2,958人に向けて実施

企業が講じるべき対策:CISAでは、ソフトウェア関連のサプライチェーンへのセキュリティ対策を構築するための6つの重要なステップを推奨する「ICT SCRM Essentials」を発表しています。

1.特定する:誰が関与する必要があるかを決定する

2.管理する:NISTが公表しているような業界標準やベストプラクティスに基づき、サプライチェーンセキュリティの方針と手順を策定する

3.査定する:調達すべきハードウェア、ソフトウェア、サービスを査定する

4.把握する:サプライチェーンをマッピングし、どのような部品を調達しているのかを把握する

5.検証する:サプライヤーを含めたセキュリティ体制について企業の取り組みを検証する

6.評価する:セキュリティガイドラインに照らしたサプライチェーンの実践をチェックする時間枠とシステムを確立した上で、それらの実践を評価する

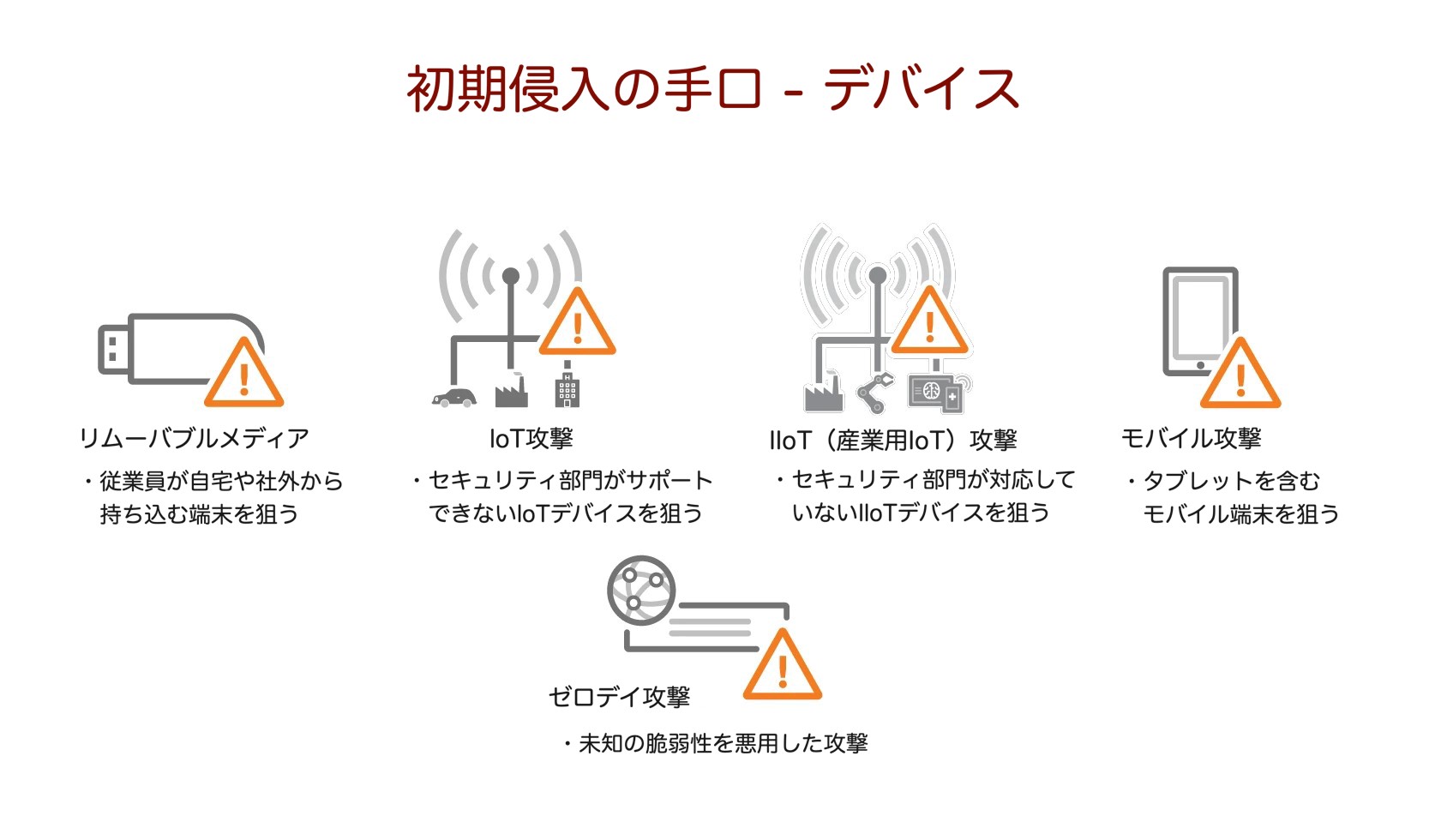

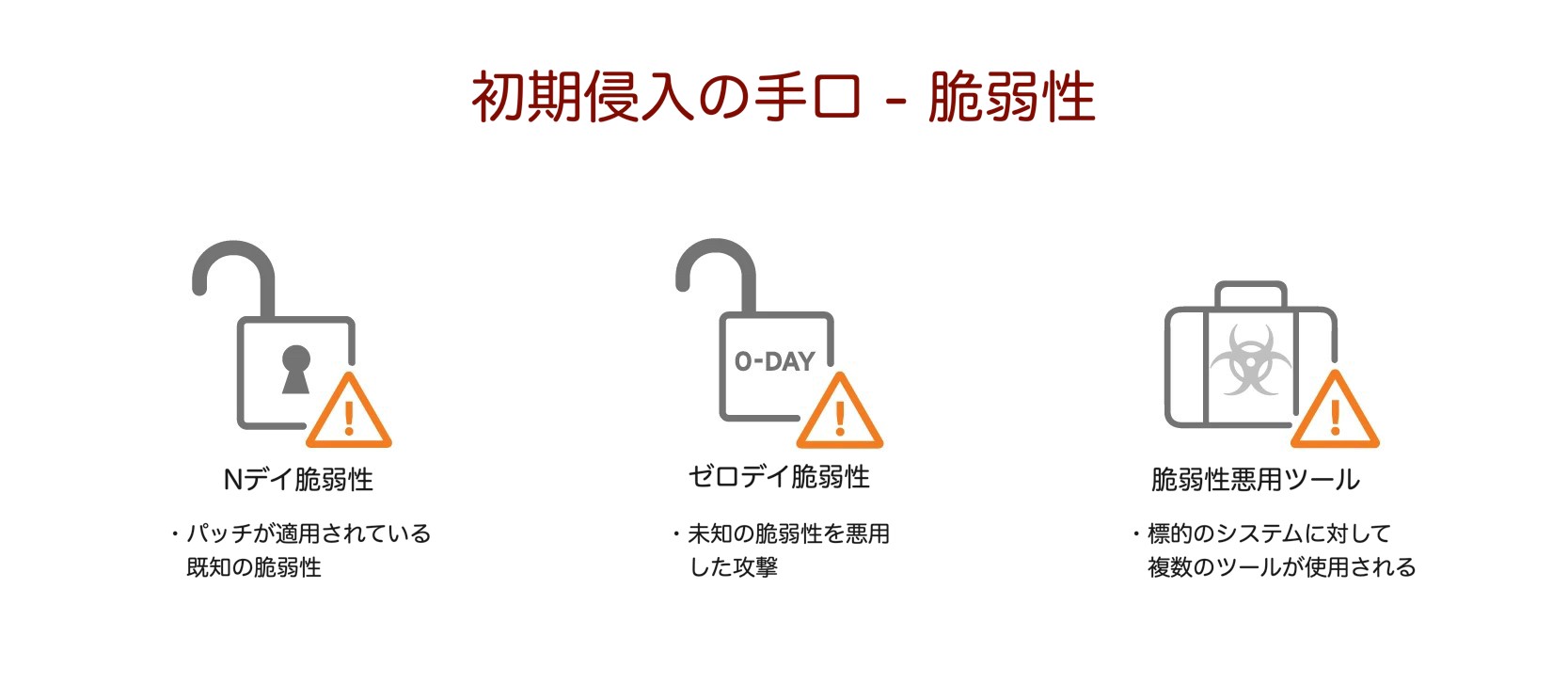

リスク:脆弱性は、システム停止や閉鎖の原因となり、ビジネスオペレーションを混乱させます。スウェーデンの食料品チェーンCoop社の被害事例では、Kaseya社の仮想システム/サーバ管理者(VSA)製品のゼロデイ脆弱性複数を悪用したランサムウェア攻撃のため、800店舗の閉鎖が余儀なくされました。実際、ゼロデイ、Nデイ、修正パッチ対応の予定がないフォーエバーデイの脆弱性は増加し続けています。トレンドマイクロの調査によると、2022年上半期、当社運営の脆弱性発見コミュニティ「Trend Micro™ Zero Day Initiative™」によるバグバウンティプログラム(脆弱性報奨金制度)に提出された「緊急」および「重要」の脆弱性件数は23%増加していました。

企業が講じるべき対策:以下のようなリスクベースによる修正管理の5つのベストプラクティスは、企業が脆弱性悪用に対処する防御プログラムを作成する上で役立ちます。

1.修正パッチを特定する:優先順位付けされたパッチ適用プロセスと「CISO Known Exploited Vulnerability」カタログのチェックにより、どの修正パッチが最も適切であるかを特定します。

2.ゼロデイ計画を策定する:不審な動きがないか常にネットワークを監視し、Trend Micro™ Zero Day Initiative™などのグローバルの脅威インテリジェンス機関を活用したバグバウンティプログラムの最新情報を入手し、「もし」ではなく「いつ」のためのゼロデイ計画を策定します。

3.ベンダーとコミュニケーションを怠らない:ソフトウェアの旧バージョンへのロールバックの可能性などについて、ベンダーとのコミュニケーションを怠らないことです。

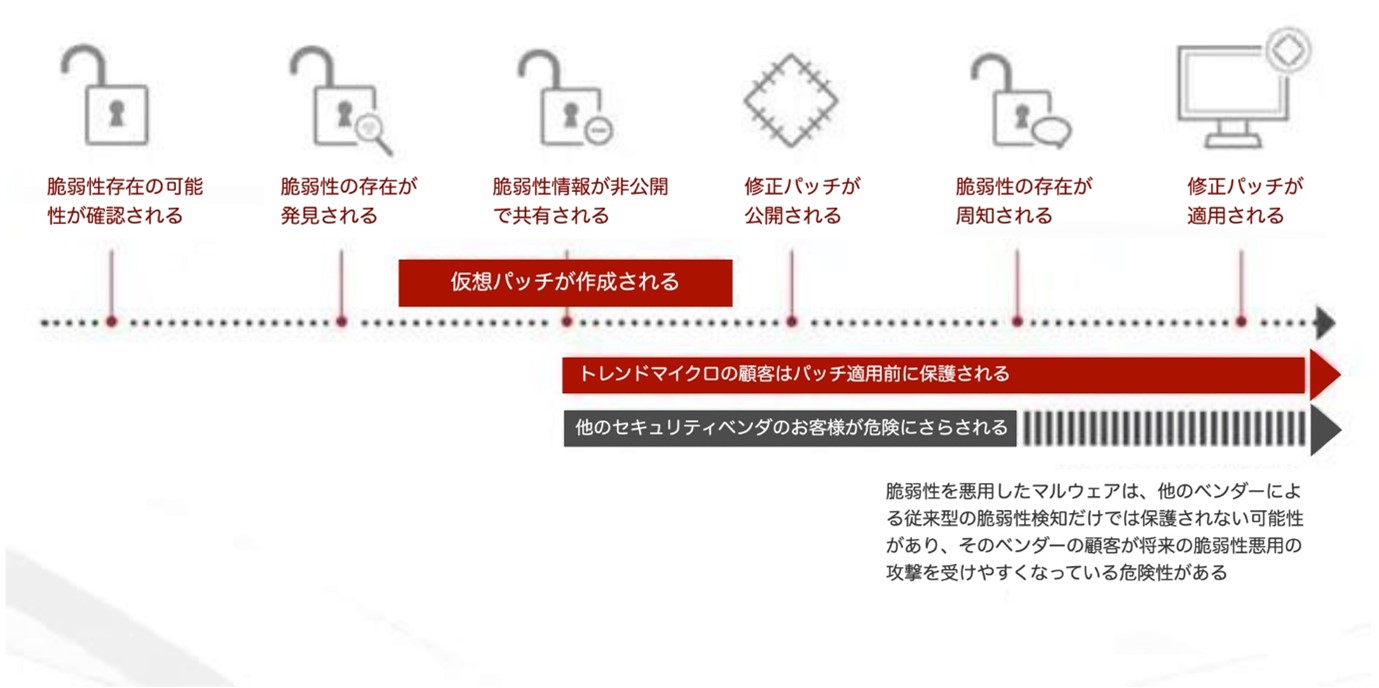

4.仮想パッチを利用する:ベンダーの修正パッチがリリースされるまでの間、仮想パッチを利用して脆弱性のあるシステムを保護します。

5.ステークホルダーとメリットを共有する:ステークホルダーとメリットを共有し、企業内のセキュリティ意識向上を促進するとともに、取締役会に対してサイバーセキュリティ対策における対費用効果を実証します。

統合的サイバーセキュリティ対策で、攻撃ベクトルから組織を守る

上述の条件を検討する場合、新たに必要となるセキュリティ製品の数に圧倒されるかもしれません。実際、各レイヤーに異なるセキュリティツールを導入し、維持することは、スキル不足や高い離職率を考えると、すぐに対応できることではありません。こうした条件下において、セキュリティ対策の成熟度を確保しつつ、複雑さを軽減し、既存のリソースを補強するためには、統一されたサイバーセキュリティプラットフォームの検討が必要となります。

複数の環境にわたって統一されたプラットフォームを使用し、サードパーティーとの幅広い統合をサポートすることで、単一のダッシュボードから包括的な可視性を確保します。自動化、継続的な監視、XDRなどのセキュリティ機能は、CREMにも不可欠であり、これらのアタックサーフェス(攻撃対象領域)の可視化と詳細なデータの相関関係により、企業のセキュリティ部門は、攻撃のリスクをライフサイクル全体にわたって発見、評価、緩和することが可能となります。

CREMの詳細については以下の記事(英語)をご覧ください。

•Attack Surface Management Strategies

•Why It’s Time to Map the Digital Attack Surface

•How XDR Security Aids in Cyber Risk Management

本記事は2022年11月にUSで公開された記事を元に日本のお客様向けに再編集した内容となります。

翻訳:Core Technology Marketing, Trend Micro™ Research

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)