防衛省のサイバーセキュリティ調達基準の元となったNIST SP 800-171とは?~日本企業が取り組むべき対策を解説~

防衛省の調達基準が来年度から米国のサイバーセキュリティガイドライン「NIST SP800-171」と同水準になります。 本記事では「NIST SP800-171」がどういったガイドラインなのか、企業はどのように対応すべきかを解説します。

公開日:2022年9月21日

更新日:2024年12月16日

防衛省のサイバーセキュリティ調達基準の元となったNIST SP 800-171とは?

2022年4月、防衛装備品の管理や調達を担う防衛装備庁は「防衛産業サイバーセキュリティ基準」を新たに整備したことを発表しました。2023年度より適用が開始されることから、防衛省に対して防衛装備品を提供している企業は対応が急がれます。この新基準は米国立標準技術研究所(NIST)が2015年に公開したサイバーセキュリティガイドライン「NIST SP800-171(以下、171)」が参考にされており、これと同水準となっています。

171の概要をお伝えする前に、まずはNISTの役割について解説します。NISTは米国の革新と産業競争力を促進することを目的に、製品やサービスの技術、科学的測定方法、標準を定めている組織です。1901年の設立当時は、工業規格を決めるために設立されており、従来は経済促進のための位置づけの組織でしたが、現在は安全保障に関わる標準も定めており、サイバーセキュリティ分野でもガイドラインを開発、策定しています。

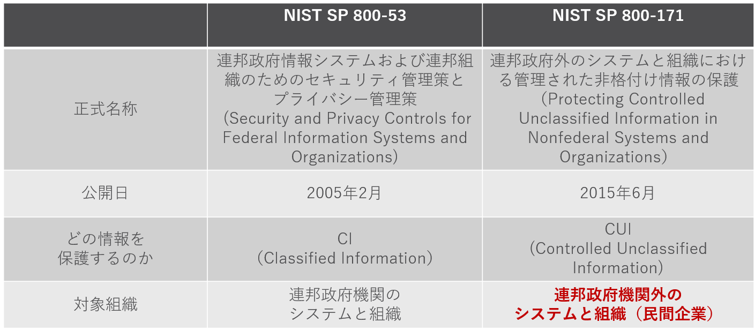

NISTが策定しているサイバーセキュリティ基準のガイドラインについて、2つ例を挙げます。1つが、NIST SP 800-53で、これは連邦政府が取り扱うClassified Information(CI)、つまり国家機密をどのように管理すべきかを定義しているガイドラインです。こちらの対象組織は連邦政府機関となります。一方で、サプライチェーンにおけるサイバー脅威に対抗するために、策定されたガイドラインが171です。このガイドラインは、Controlled Unclassified Information(CUI)と呼ばれている国家機密ではないが重要な情報をどのように管理すべきかを定義しているガイドラインです。CUIは重要インフラ分野では、例えばテロへの悪用に繋がるようなものなどを指し、電力制御システムのデータや脆弱性情報、原子力施設における研究開発中の性能仕様情報などが当てはまります。171は連邦政府に部材などを提供するサプライヤーに対するガイドラインであり、防衛省の新しい調達基準の元となっています。

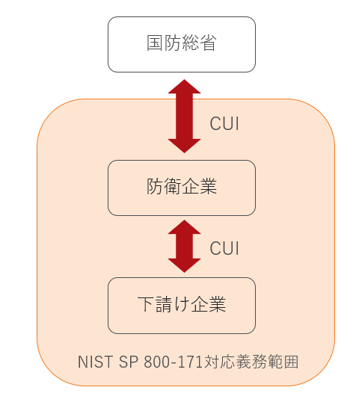

様々な産業において、CUIと定義されている情報は異なりますが、例えば情報システムの分野ではシステムの設計書やデータセット、ソースコードなどがこれに当てはまります(参考:CUIカテゴリ)。国防総省では、契約業者に対して2017年12月31日までに171相当のサイバーセキュリティの対応を要求しています。さらに、国防総省と直接やりとりする防衛企業はもちろん、その下請け企業であっても、CUIを取扱うのであれば、171のセキュリティ要件の実装は必須となっています。これによって、国防総省に紐づくサプライチェーン全体のセキュリティレベルを一定以上に保っているのです。

実は、CUIが狙われた事例は過去に発生しています。2017年、オーストラリアの防衛契約業者からF35ステルス戦闘機などに関する情報がサイバー攻撃によって盗み出されていたということが報道されています。ここでは、戦闘機等に搭載される製品の仕様書が盗み出されていたとされており、これらの情報は国家機密には当てはまらないものの、安全保障上は重要な情報となっており、CUIに該当するものです。さらには、戦闘機の機能や設計図、製品の仕様といったCUIを集めることによって、その国がどういった軍事作戦を展開してくるのかという国家機密(CI)に近い情報を類推することができるようになります。そういった意味でも、CUIを如何にして守るかは国家の安全保障に大きく関わってくるのです。

-------------------

2024年12月16日追記

2015年に公開された171は現在も引き続き更新されており、2024年5月には最新のRev.3が公開されました。Rev.2では、セキュリティ要件が非常に詳細で、なおかつ110もの膨大な要件を網羅する必要があったため、特に中小企業にとっては実装が困難になっていました。Rev.3ではセキュリティ要件が110から97に削減されているほか、Organizational Defined Parameters(ODP:組織定義パラメータ)の概念が導入され、各組織が自身の特性や脅威環境に合わせてセキュリティ対策をカスタマイズできるようになりました。これにより、異なる規模や業種の組織が、特定の環境に適した形でガイドラインを適用し、連邦基準に準拠しながらも独自のニーズに対応することが可能になっています。

-------------------

なぜ防衛省の調達でも171と同水準が適用されるのか

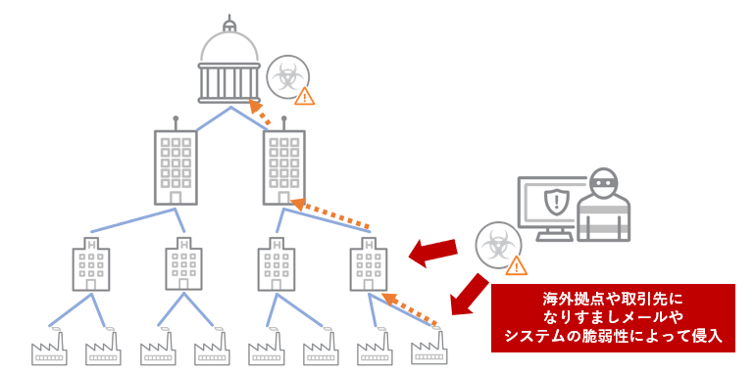

ここからは、日本目線でなぜ171と同水準のサイバーセキュリティの基準が防衛省で必要になっているのかということをお伝えしていきます。昨今、サプライチェーンの弱点を突いた企業間をまたがる攻撃が、法人組織のセキュリティにおいて大きな課題となっています。例えば、セキュリティレベルの低いサプライヤーにサイバー攻撃が仕掛けられることで、結果として自社の営業機密や顧客情報が他社から漏洩してしまうといった被害につながります。

サプライチェーンを狙った攻撃は、ターゲット組織のセキュリティレベルが高くても、比較的セキュリティレベルが低い、その子会社や取引先を経由することで、ターゲット組織のネットワークへの侵入を可能にしてしまいます。つまり、サプライチェーン全体のセキュリティレベルを向上することが出来なければ、このような攻撃を防ぐことはできません。防衛省のサイバーセキュリティを強化しようと考えた場合、防衛省のサプライチェーンのサイバーセキュリティ強化なしには、実現することができないのです。この前提に立つと、今回の防衛省のサイバーセキュリティ基準は、脅威の側面から見たときに、必然的な対応であると考えられます。

企業はどのように対応していくべきか

防衛省の新基準ではCUIを「保護すべき情報」と定義しています。171同様に、防衛省と契約する防衛企業はもちろん、「保護すべき情報」を取扱うのであれば、その下請け企業も今回の基準に準拠しなければなりません。最長5年間の移行期間がありますが、先述のとおり、国内でサプライチェーンを経由したサイバー攻撃が行われている現状を考慮すると、企業はできるだけ早期の導入が求められます。

防衛省の新基準におけるセキュリティ要件について、現状との大きな違いはサイバー攻撃を受けた後の対策の強化です。サイバーリスクに適切に対処するための行動フェーズとして、リスクの「特定」と、サイバー攻撃からの「防御」、サイバー攻撃の兆候をいち早く見つける「検知」と、サイバー攻撃を受けた原因などを分析し、被害の低減などを行う「対応」、被害を受けたシステムの「復旧」の5つが挙げられます。この中で、今回の基準では、サイバー攻撃を受けた後の対策になる「検知」「対応」「復旧」が強化されています。これは、特に国家が背景にいるような高度なサイバー攻撃者は膨大な資金と時間をかけ、成功するまで攻撃を繰り返すことから、サイバー攻撃を完全に防ぐことが難しくなっているためです。「検知」「対応」「復旧」のそれぞれのフェーズにおける対策は以下のような例があります。

検知:攻撃の追跡や原因の追究ができる EDR (Endpoint Detection and Response)や XDR (Extended Detection and Response)の実装

対応:サイバー攻撃を受けた想定でのインシデント対応訓練の定期的な実施、対応計画の作成と維持管理

復旧:保護すべき情報の定期的なバックアップ

防衛省の新基準におけるこれらの対応を自社だけで完結することが難しい企業にとって、現実的な対応策はセキュアなクラウドサービスの採用となります。171に対応したクラウドサービスは国内外からすでにリリースされており、これらを活用することで、自社だけでは満たすことが難しいセキュリティ要件に対応していくことができます。

実は、要件を満たす以外にも企業にとって課題となり得るものがあります。それが、新基準に則った「文書化」です。今回の新基準に対応しているかどうかは、企業の自己申告になるため、企業は「新基準に対応している」または「対応する予定がある」旨を文書として提示しなければなりません。今回の新基準では「システムセキュリティ実装計画書」の作成が求められていますが、こちらの報告書にはベースライン構成設定、アクセス制御方針、セキュリティ確保のための組織体制図やネットワーク構成図など、様々な要素を添付する必要があります。企業はこれらの報告体制を構築するとともに、そのための適切な監査の実施も求められることになるでしょう。

まとめ

日本を取り巻くサイバー脅威の状況を考慮すると、今回の防衛省の新基準は日本の安全保障にとって必要なものだと言えます。また、防衛省だけでなく、経済産業省においても「Society5.0」、「Connected Industries」における新たなサプライチェーン全体のセキュリティ確保を目的としたサイバー・フィジカル・セキュリティ対策が議論されてきています。アメリカではすでに防衛関連企業だけではなく、全米自動車産業協(AIAG)が171に基づくサイバーセキュリティ対策のガイドラインを発行するなど、他産業での広がりを見せており、日本においても将来的に他産業でもサプライチェーン全体を守る基準が出てくるのではないかと思われます。

そのため、防衛関連企業以外も、「防衛産業に関わっていないから対応しなくても大丈夫」というわけではありません。このような基準に準拠できるセキュリティ体制を構築していかなければ、将来的にサプライチェーンの中で取引やサービス展開に支障が出たり、ビジネスが成り立たなくなる可能性もあります。CISOやセキュリティ管理者層は、このような社会状況を把握しつつ、優先順位をつけながら社内のセキュリティ体制が適切か、改めて見直していくべきでしょう。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)