国内金融機関利用者を狙うフィッシング詐欺をJC3と共同調査

フィッシング詐欺グループの分析の調査結果について弊社および一般財団法人日本サイバー犯罪対策センター(JC3)から発表することに合わせ、調査を通じて分類された国内金融機関を騙るフィッシングサイトの二大勢力についてその特徴を報告します。

トレンドマイクロのサイバーセキュリティ・イノベーション研究所スレット・インテリジェンス・センターでは、一般財団法人日本サイバー犯罪対策センター(JC3)及びその会員企業と協力し、フィッシング詐欺グループの分析を行っております。

この度、これまでの調査結果について弊社およびJC3から発表することに合わせ、本ブログ記事では調査を通じて分類された国内金融機関を騙るフィッシングサイトの二大勢力についてその特徴を報告いたします。

これまでの共同調査では、以下のように分類しナンバリングを行っています。

- 主に銀行などの金融機関を騙ったフィッシング詐欺グループを「BP(Bank Phishing)」

- 主にクレジットカード会社を騙ったフィッシング詐欺グループを「CP(Credit card Phishing)」

- 主に携帯電話会社を騙ったフィッシング詐欺グループを「MP(Mobile Phishing)」

- その他識別符号窃取を狙ったフィッシング詐欺グループを「IP(Identity Phishing)」

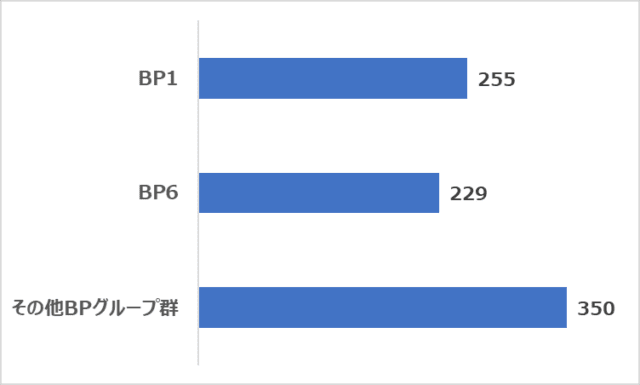

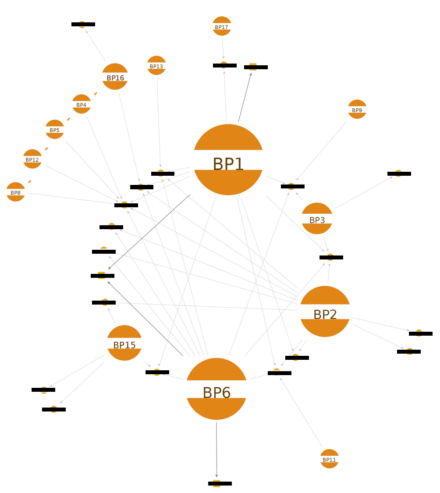

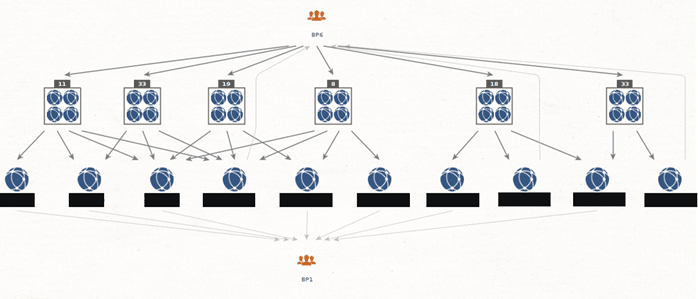

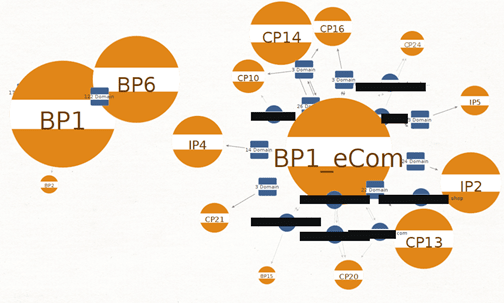

2020年までの本調査ではフィッシングサイトの特徴から、全体で約50グループ、そのうちBPは10グループ以上、CPは20グループ以上に分類されました。今回はこれらの分類の中から、金融機関を狙ったBP系のうち特に多くの被害を及ぼしているBP1とBP6に焦点を絞り、その特徴をお伝えします。

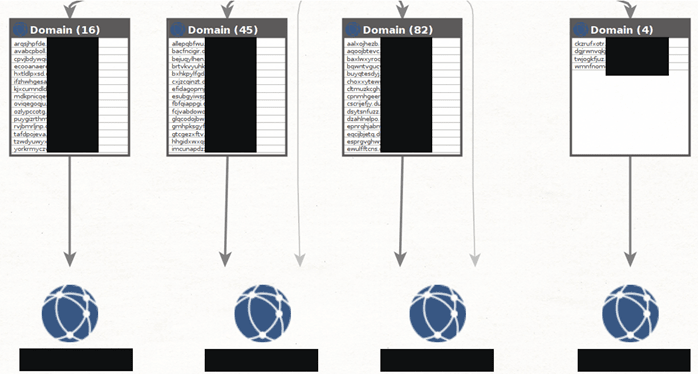

2020年の本調査の中では、BP1が255ドメイン、BP6が229ドメインのフィッシングサイトを稼働させていたことを観測しています。

BP1の特徴

BP1は下記の特徴があるフィッシンググループです。

フィッシングサイト・誘導手法の特徴

- 調査中に確認したグループの中で最も多くの金融機関を偽装している

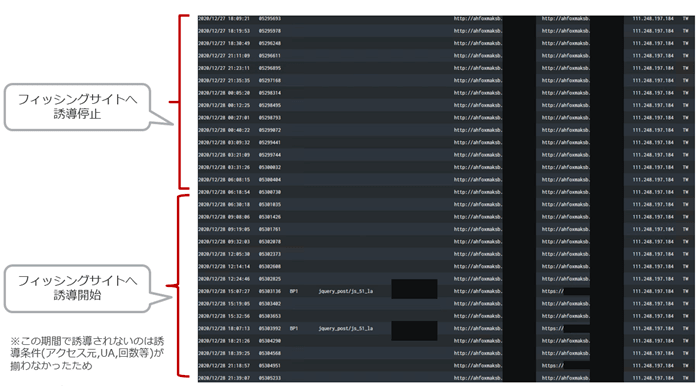

- 金融機関を騙るSMSを使用してフィッシングサイトへ誘導する。2020年12月からはBP6が配布しているマルウェアが送信するSMSでBP1のサイトへの誘導事例を確認

- 大手銀行、地方銀行など多数の金融機関を標的とするがサイトの作りが共通している

- 同じドメインを使いまわし、時間帯によって表示される銀行のページが異なる

- 国内モバイル端末利用者を標的としており、PCやアクセス元が国外であると偽ページを表示し、検知回避を行う

- 期間中に偽装した組織数がBPグループの中で最多

- 少なくとも2019年8月末頃から国内金融機関利用者を狙ったフィッシング詐欺活動を観測

- 大手銀行

- 信用金庫/地方銀行

- ネット銀行

- クレジットカード

- 携帯電話会社

- eコマース

まず、PCからのアクセスの場合、もしくは、日本国外のIPからのアクセスの場合、偽ページを表示します。これは裏返すと、フィッシング詐欺の対象として日本国内のモバイル利用者を狙っていることを表していると言えます。

また、同じIPアドレスから複数回続けてアクセスされた場合も偽ページを表示することがあります。これは、調査や追跡のアクセスを避けようとする意図があるものと考えられます。

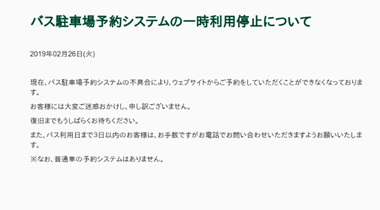

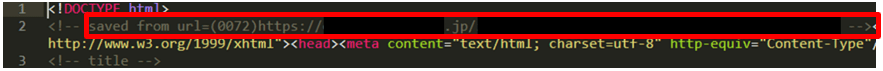

偽ページは2019年11月から2021年2月初旬までに計3種類観測しています。

偽ページの内容は、無関係のWebサイトのコンテンツをコピーして加工し作成されたものだと思われ、標的としているフィッシングサイトとは関連の無い内容が表示されます。

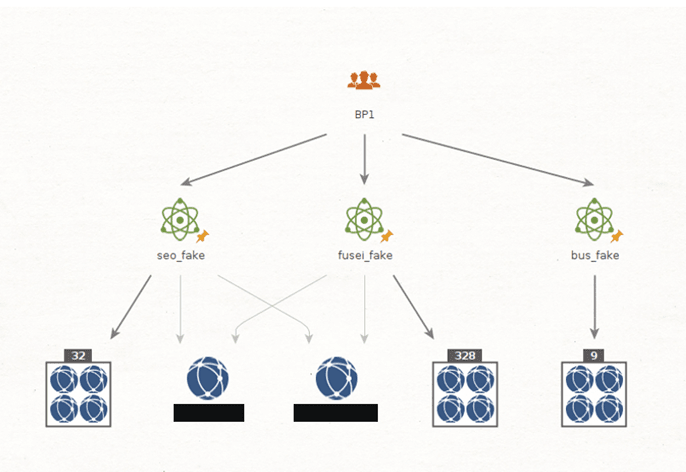

下図はBP1の偽ページが表示されるドメインの流れを可視化したものです。

調査では一部のドメインで異なる偽ページの内容が表示されたことが分かり、フィッシング詐欺グループが手法を変化させていることが分かります。

異なる金融機関を標的とするフィッシングサイトであっても、その作りは共通している部分があり、同じフィッシング詐欺グループによるものと判断しています。

BP1は同じドメインを使いまわし、複数の金融機関を標的にすることを確認しています。

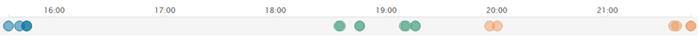

下図は同じドメインで稼働していたフィッシングサイトにおいて、標的の金融機関別に色分けして図示したものですが、同じ日の時間帯に応じて標的を切り替えていることがわかります。

金融機関を狙うフィッシンググループの中で最も多くの金融機関に偽装しており、観測したドメイン数も最多であり、最も活動を警戒する必要があるグループの1つです。

BPグループの標的数量を可視化した結果を下図に示します。図では、観測した標的種類(なりすました企業数)が多いほど円を大きく表示しています。

BP6

BP6は下記の特徴があるフィッシンググループです。

フィッシングサイト・誘導手法の特徴

- Androidマルウェア「XLOADER(別名:Moqhao)」との関連が高いフィッシングサイトを設置している

- XLOADER感染時にこのグループのサイトに誘導される

- XLOADER感染端末が発するSMS(不在通知を装った内容など)から誘導する

- 期間中の設置しているフィッシングドメイン数はBP1の次に多く、偽装している組織数も上位3位以内である

- 少なくとも2019年10月頃から、国内金融機関利用者を狙ったフィッシング詐欺活動を観測

- 大手銀行

- ネット銀行

- クレジットカード

- 携帯電話会社

- 消費者金融

- eコマース

- 宅配事業者

XLOADER感染端末が送信するSMSに記載されるURLには、フィッシングサイトが直接記載されるのではなく、フィッシングサイトに誘導するためのリダイレクターが記載されることがあります。リダイレクターとして、正規のダイナミックDNSサービスが悪用される事例を観測しています。

このリダイレクターは、頻繁に切り替えて検知を逃れる目的と、誘導先のフィッシングサイトがダウンした場合に別の誘導先に切り替えることが出来る利点があることから、サイバー犯罪者にとって都合の良い手法になっているものと推測されます。

2020年12月からXLOADERを経由し、BP6のフィッシングサイトではなくBP1のフィッシングサイトへ誘導する事例を多数確認しています。このことから、BP6とBP1は協力関係にあるグループ、もしくは同一のグループであると考えられます。

BP6は、BP1と同じく国内金融機関を狙うフィッシング詐欺グループの中で最も活動が盛んなグループの1つであり、調査期間中に最も多くの不正ドメインを設置していることが確認できています。当社としても、BP1とBP6、両グループの協力関係の動向を注視しています。

仮にBP1と大手eコマースサイトを騙るフィッシングサイトのグループが同じだと考えると、同じドメインを利用してクレジットカード会社を騙るフィッシング詐欺も確認していることから、BP1はクレジットカード情報を主な標的としている、非常に多くのCPグループとつながりがある、もしくは同一の巨大なグループの可能性があると考えています。

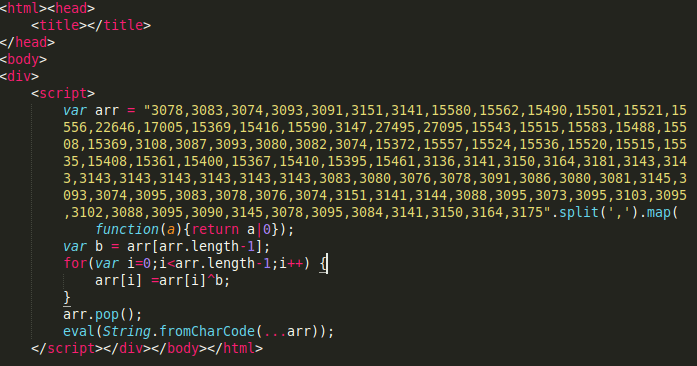

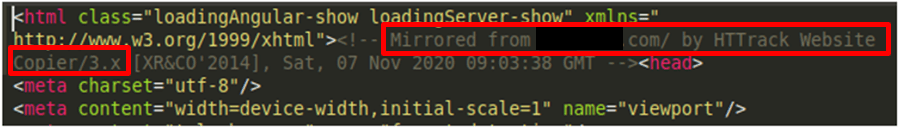

また以下の図は正規サイトからのコピーだけではなく、不審なサイトからコピーしてフィッシングサイトを複製していると思われるケースを示しています。

これらはサイバー犯罪者がフィッシングサイト構築の効率化を図り、正規サイトだけでなく他の不審サイトからもコピーを行っていることを表す痕跡と言えます。

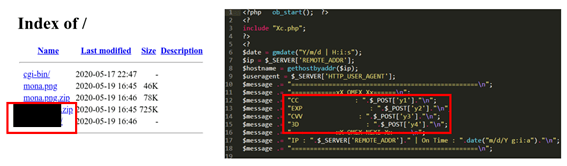

国内のクレジットカード会社を騙ったフィッシングサイトから、フィッシングキット(フィッシングサイトの構築ツール)を使用したと見られる痕跡が見つかっています。

BPグループにおいても特徴あるファイルのパスが複数フィッシングサイト間で共通する、トップページの標的ブランド以外のブランドを狙ったページが残存しているケースを確認しています。このことから、BPグループにおいてもフィッシングキットまたは構築したフィッシングサイトの使い回しをして効率化を図っていると思われます。

被害に遭わないためには

フィッシング詐欺の被害に遭わないためには、まず落ち着いて行動することが重要です。

フィッシング詐欺グループが送信するSMSやメールは「口座に対し、第三者からの不正なアクセスを検知しました」「セキュリティ強化のため、更新手続きをお願いします」等と称して、インターネット利用者を不安に陥れて貴重な財産を窃取しようと昼夜問わず目論んでいます。

ID、パスワード、口座番号、クレジットカード番号等の秘密情報・個人情報を入力する場合は、面倒であっても一旦手を止めて入力しようとしているWebサイトが本物なのかどうか、確認することを心掛けましょう。具体的には、以下の点に注意してください。

- フィッシングサイトは正規サイトをコピーして作られることが多いため、見た目で見分けることは不可能と考えてください

- 多くのフィッシングサイトがHTTPSで稼働していることを確認しています。HTTPSであるかどうかで正規サイトかどうかを判断しないでください

- 金融機関のサイトを利用する場合には、SMSで示されるリンクをクリックして直接アクセスせず、ブックマークからアクセスを行うことを検討してください。もしくはご利用している金融機関が専用アプリを提供する場合は、そちらの利用を検討してください

- ID、パスワード、口座番号、クレジットカード番号等の秘密情報・個人情報を入力する場合は、必ず入力前にURLを確認して普段ご利用している金融機関のドメインと一致するか確認してください。フィッシング詐欺グループによっては、必要な情報を窃取した後に、正規サイトにリダイレクトして盗まれたことに気づかれないようにしようとするものがあります。このような場合、入力後に不審に思ってもURLを確認して判断することができません

- メールの場合、表示されているURLとクリックした後のURLが異なる場合がありますので、見た目でURLを確認しても不十分です。クリックした後に再度URLを確認してください。不審に思った場合は、SMS同様にブックマークまたは専用アプリからアクセスしてください

- モバイル端末を利用してURLを確認する場合、表示されるURLが短くドメイン全てを確認できない場合があります。フィッシング詐欺グループによっては、非常に長いものを用いて表示される部分を正規サイトのドメインと全く同じにするグループがあります。その場合はURLバーをタップして、ドメイン全てを確認することを検討してください。もしくはブックマークまたは専用アプリでアクセスすることを検討してください

- URLの安全性を都度確認する場合、セキュリティ会社などが提供している無料のツールも利用できます。また、端末に不正なWebサイトへのアクセスをブロックするセキュリティ製品を導入する事も有効です。

- フィッシング詐欺の被害に遭ったと思った場合は、即座にご利用している金融機関に連絡して状況を伝えてください。フィッシング詐欺グループによっては、情報を窃取してから非常に早く不正送金を行う場合があります。金融機関に連絡してから、落ち着いて最寄りの警察にご相談ください

従来の大手銀行・都市銀行に加えて、様々な業態の企業が金融業界に進出する中、業界横断的にこうした連携を進めるには、JC3などのサイバーセキュリティ関連組織が中心となる情報連携スキームに参画することも有意義と言えるでしょう。

YARAルール

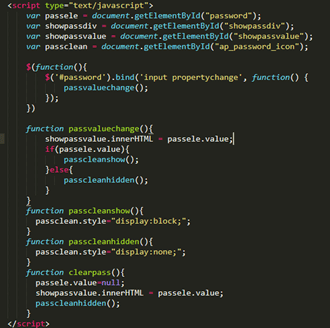

今回分類したBP1のフィッシングサイトを判定するためのYARAルールを以下に示します。

=================================================================

rule bus_fake : phish {

meta:

info = “[BP1] bass stop fake page”

strings:

$s1 =”c-flex–rev”

$s2 =”saco00201″

$s3 =”バス駐車場”

condition:

all of them

}

rule fusei_fake : phish {

meta:

info = “[BP1] fusei access fake page”

strings:

$s1 =”<title>不正アクセスとは?被害事例、被害有無のチェック方法と有効な対策</title>”

$s2 =”<div class=\”container\”>”

condition:

all of them

}

rule passvalue_change : phish

{

meta:

info = “[BP1] possible related BP1 (appeared fusei-access) “

strings:

$s1 = “passvaluechange();”

$s2 = “if(passele.value)”

$s3 = “passcleanshow();”

$s4 = “passcleanhidden();”

$s5 = /clearpass\(\)\s?{/

condition:

4 of them

}

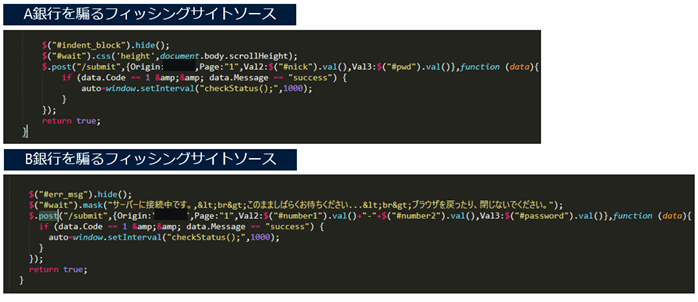

rule jquery_post : phish {

meta:

info = “[BP1] bank phishing “

strings:

$s1 =”$.post(\”/submit\”,{Origin:”

condition:

all of them

}

=================================================================

記事構成:

岡本 勝之(セキュリティエバンジェリスト)

サイバーセキュリティ・イノベーション研究所

スレット・インテリジェンス・センター

トレンドマイクロのサイバーセキュリティ・イノベーション研究所の中核センターの一つ。サイバースレットリサーチを通じ、日本社会と国内組織の安全なセキュリティイノベーション推進を支援する研究組織。日本国内を標的にした高度なサイバー攻撃や国家が背景にあるサイバー攻撃など、グローバルとリージョン双方の視点で地政学的特徴や地域特性を踏まえた脅威分析を行い、日本社会や国内組織に情報提供や支援を行う。

更新日:2022年5月9日

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)