- About Trend Micro

- プレスリリース

- 国内の金融機関利用者を狙ったフィッシング詐欺をJC3と共同調査

国内の金融機関利用者を狙ったフィッシング詐欺をJC3と共同調査

~国内金融機関を騙るフィッシング詐欺2大グループの動向を分析~

2021年4月27日

トレンドマイクロ株式会社(本社:東京都渋谷区、代表取締役社長 兼 CEO:エバ・チェン 東証一部:4704、以下、トレンドマイクロ)は、一般財団法人日本サイバー犯罪対策センター(代表理事:堺 和宏、以下、JC3)と国内の金融機関利用者を狙ったフィッシング詐欺の共同調査を実施し、両者で調査結果を公開したことをお知らせします。この調査は、トレンドマイクロで国内向けの高度なサイバー攻撃やサイバー犯罪に関する情報を分析・発信する「サイバーセキュリティ・イノベーション研究所 スレット・インテリジェンス・センター(以下、同センター)」にて調査分析を行いました。

調査の概要は以下の通りです。

JC3「注意喚起情報」はこちら

トレンドマイクロ「セキュリティブログ」はこちら

<調査の背景>

自社のシステムやお客様をサイバー攻撃・犯罪から保護するには、サイバー犯罪者が、どのような目的で、どのような攻撃手法を用いているかを把握し、対処することが重要です。本調査は、日本国内の金融機関利用者を狙うサイバー犯罪を攻撃インフラ、攻撃手法などに焦点を当て分析することで、国内の金融機関や利用者がより有効なセキュリティ対策を実施できることを目的に実施しました。

<調査結果>

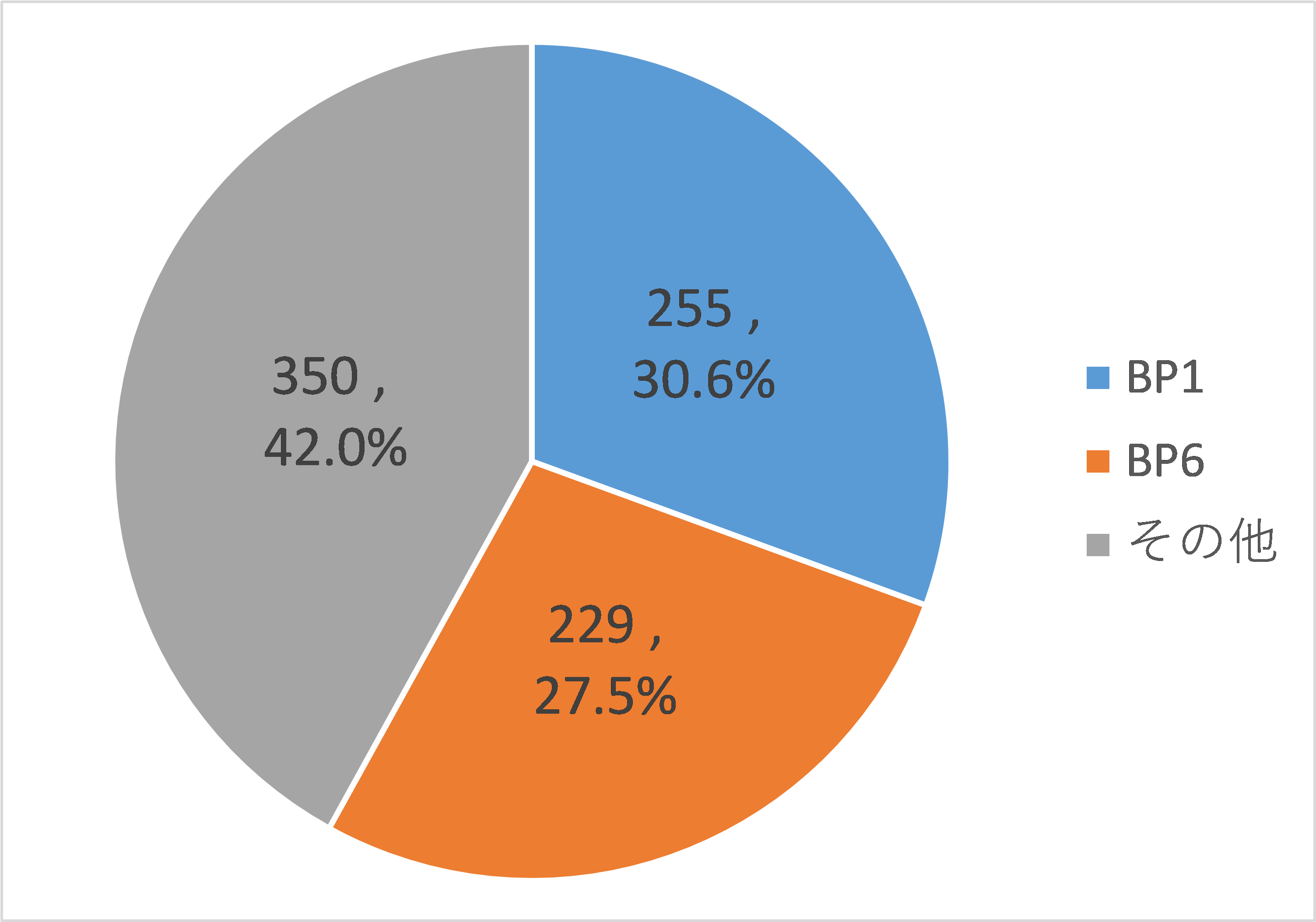

1. 国内金融機関を騙るフィッシング詐欺2大グループによって設置された不正ドメインは約6割

本調査において、当社では調査期間中に収集したフィッシングサイトを、ドメイン名、IPアドレスレンジ、ソースコード、通信方法などのWebサイトの特徴から、国内の金融機関を騙るものをBank Phishing Group(BPグループ)として、10以上に分類・解析しました(グラフ1)※1。特に大規模な活動が確認されたBP1やBP6は、なりすましている組織が多種多様、Androidマルウェアを用いてフィッシングサイトに誘導するなどの特徴があります。加えて、一部のケースではBP1とBP6が協力関係にあるような事例も確認できました。

調査中に確認した活動の様子から、フィッシング詐欺行為はある程度集団で行っている犯罪であると推測され、日本の金融機関利用者は巧妙な手口で狙われているため注意が必要です。本調査において、大規模な活動が確認されているBPグループが複数の国内金融機関の利用者を狙っていることが判明しているため、特定のBPグループの関連が疑われるフィッシングサイトが確認された場合、自組織内だけでなく業界をまたいだ情報共有・連携を行うことで、他の金融機関の利用者への被害を事前に防ぐことができるでしょう。

※1 本調査期間中に確認され、2021年4月時点で推定されるグループ数です。今後の調査進展により、統廃合される可能性があります。

●グラフ1:本調査で特定・分類したBPグループが設置した不正なドメイン数の件数と割合

(2020年1月~12月に確認した国内のフィッシングサイトを分類)※2

※2 本調査で確認したフィッシング詐欺に悪用された不正ドメインのうち、BPグループに分類できたドメイン834件を整理(2021年4月)。 ダイナミックDNSサービスを悪用した事例は、サービス種類毎に1ドメインとしてカウント。パーセンテージは小数点第2位で四捨五入。

以下は、調査中に大規模な活動が確認されたBP1とBP6の概要です。

●表:BP1とBP6の主な特徴※3

| グループ名 | 主な特徴 | 観測開始 | 主な標的 |

|---|---|---|---|

| BP1 |

|

2019年8月末頃 | 大手銀行 信用金庫/地方銀行 ネット銀行 クレジットカード 携帯電話会社 eコマース |

| BP6 |

|

2019年10月頃 | 大手銀行 ネット銀行 クレジットカード 携帯電話会社 消費者金融 eコマース 宅配事業者 |

※3 本調査で観測されたフィッシングサイトおよび誘導手口を当社にて分析・整理(2021年4月)。「観測開始」は、国内金融機関利用者を狙ったフィッシング詐欺活動を観測した時期です。

2. 正規サイトの構造を模倣するフィッシングサイトにより視覚による判別が困難に

本調査中に確認されたフィッシングサイトの中には、標的としている正規サイトからデータをコピー・改変しフィッシングサイトを構築していると推測される事例がありました(図1)。見た目上のデザインのみでなく、Webページの構造情報や画面遷移などもコピーしているため、一般利用者が見た目で詐欺サイトと気づくのは困難であると言えます。加えて、多くのフィッシングサイトが「HTTPS化」されており、「HTTPS」を指標にしてWebサイトの真偽を判断することはできない状況です。実際に、いずれかのBPグループが設置したとみられるフィッシングサイトのうち、利用者が最終的に誘導されるWebページの77.6%が「HTTPS化」されていることも確認しました※4。

また、BPグループのフィッシングサイトにおいては、フィッシングサイト構築ツールや構築済みのフィッシングサイトの使い回しで効率化を図っていると思われる特徴も見つかりました※5。これらの特徴はクレジットカード会社を騙るフィッシングサイトでも確認されており、フィッシングサイト構築を容易にするツールやノウハウの存在により、今後国内の利用者を狙ったフィッシング詐欺がますます増加することが懸念されます。

※4 本調査で収集したWebサイトの情報を分析・整理(2021年4月)。いずれかのBPグループが設置したと見られるフィッシングサイト1,834件のうち、HTTPS化されていたサイトは1,423件。

※5 特徴的なファイルパスがそれぞれ異なる標的を狙った複数のフィッシングサイト間で共通する、トップページで偽装している金融機関以外の利用者を狙ったWebページが残存しているケースがある、などの特徴から推測。

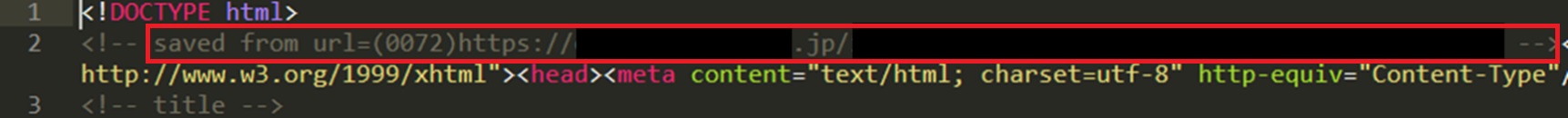

●図1:正規サイトからデータをコピーしたことを示す痕跡の一例(BP6が設置したとみられる詐欺サイト)※6

※6 本調査中に確認したフィッシングサイトの情報から抜粋。"saved from url="から始まる文字列は、特定のWebブラウザでWebサイトを保存した際に付加されるという特徴があり、フィッシングサイト構築者が正規Webサイトを保存したとみられる。

今回の調査は、JC3とともに各業界の組織・企業12組織が連携したことで、各組織個別では収集が難しい規模の詐欺サイトのサンプルが取得できました。また、トレンドマイクロのサイバーセキュリティ・イノベーション研究所で開発したフィッシングサイト自動解析システムにより、膨大な数のサンプルを効率的に分析・分類ができました。加えて、当社を含む参画したセキュリティ事業者からの多角的な解析により、より精度の高い情報を付加することができました。

各金融機関は、フィッシング詐欺や不正送金から口座利用者や自社の資産を保護するため、サイバー犯罪者の動向の把握や手口の情報共有を各社連携して業界全体で行うことが重要です。こうした連携を進めるには、JC3などのサイバーセキュリティ関連組織が中心となる情報連携スキームに参画することも有意義と言えるでしょう。

さらに、金融業界に限らず他の業界においても、昨今のDX(デジタルトランスフォーメーション)を進める全ての企業にとって、顧客情報の管理・保護のために同様のサイバー犯罪情報の連携スキームがますます重要となるでしょう。

<一般利用者向けの対策について>

現在の国内の金融機関利用者を狙ったフィッシング詐欺に対して、一般利用者向けには以下の対策を推奨します。

- 現在のフィッシングサイトは基本的に見た目での判断が難しい点、またフィッシング詐欺の危険性は、Windows・Mac・Android・iOSといったOSや端末の種類に拠らず存在することを認識する。

- SMS等に記載されたURLをクリックせず、Webブラウザのブックマークからアクセスを行う。もしくは利用中の金融機関の専用アプリを利用する。

- ID、パスワード、口座番号など秘密情報・個人情報をWebサイトに入力する場合は、必ず入力前にURLを確認し普段利用している金融機関のURLと一致するか確認する。

- 利用中のPCやモバイル端末に、不正なWebサイトへのアクセスをブロックするセキュリティ製品を導入する。

- フィッシング詐欺の被害が疑われる場合は、できるだけ早く利用中の金融機関に連絡する。その後、警察にも被害を届ける。

<調査概要>

- 本調査における、各組織の役割は以下の通りです。

・JC3:共同調査の取り纏め、各組織との連絡・調整

・参画した金融機関・EC事業者・セキュリティ事業者11社:フィッシングサイトのサンプル収集・提供、調査対象のフィッシングサイトの技術的調査、犯罪グループの分析

・トレンドマイクロ サイバーセキュリティ・イノベーション研究所:調査対象のフィッシングサイトの技術的調査、犯罪グループの分析、フィッシングサイト自動解析システムの開発・情報提供 - 調査期間:2020年1月1日~2020年12月31日

- 調査対象:日本国内向けのフィッシング詐欺に使用されたフィッシングサイト:11,120件(期間中に収集したWebサイト総数:93,795件)

<謝辞>

今回の分析にあたりJC3様、JC3会員企業の金融機関様、EC事業者様、サイバーセキュリティ事業者様の多大なるご協力を頂きました。改めて、御礼申し上げます。当社では、本分析の結果判明した悪意あるサイトについて、当社製品のブロックを強化しユーザを保護しています。これからも引き続きユーザを保護するために、当社製品を強化していきます。

<トレンドマイクロ サイバーセキュリティ・イノベーション研究所について>

サイバーセキュリティ・イノベーション研究所は、世界的に高まるセキュリティファーストの要求に応え、法人組織のセキュリティイノベーション推進を支援することを目的に、トレンドマイクロが2021年1月に設立した研究機関です。

同研究所は、製品・サービスの安全性を評価する「トランスペアレンシー・センター」、日本国内の法人組織を狙う高度なサイバー攻撃などに関する情報を分析・発信し対策支援を行う「スレット・インテリジェンス・センター」、セキュリティ人材の育成を支援する「セキュリティ・ナレッジ&エデュケーション・センター」が中核となります。

詳しくはこちら

- 本リリースは2021年4月27日現在の情報をもとに作成されたものです。

- TREND MICRO、およびSecuring Your Connected Worldは、トレンドマイクロ株式会社の登録商標です。各社の社名、製品名およびサービス名は、各社の商標または登録商標です。