TrojanSpy.Win32.STEALBIT.YXBHM

HEUR:Trojan.Win32.Corrempa.gen (KASPERSKY); Trojan.Crypt (IKARUS)

Windows

マルウェアタイプ:

スパイウェア/情報窃取型

破壊活動の有無:

なし

暗号化:

はい

感染報告の有無 :

はい

概要

スパイウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

スパイウェアは、感染コンピュータ上の特定の情報を収集します。

詳細

侵入方法

スパイウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

情報漏えい

スパイウェアは、感染コンピュータ上の以下の情報を収集します。

- Computer Name

- Local Time

スパイウェアは、以下のパラメータを受け取ります。

- {Target directory}

その他

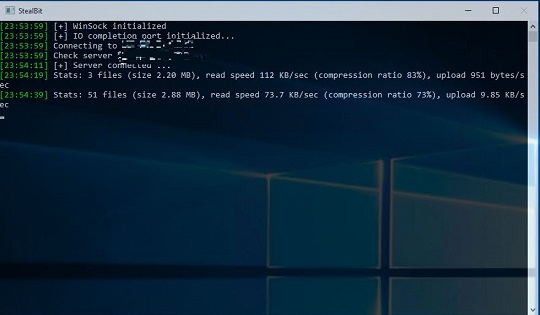

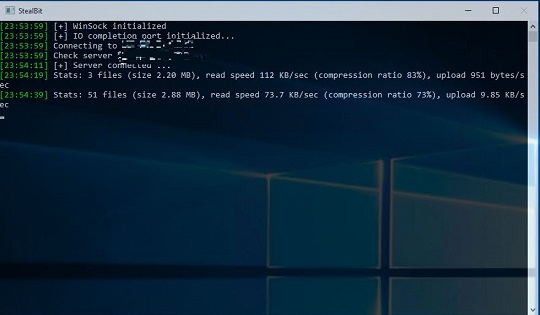

スパイウェアは、以下を実行します。

- It gathers files from the specified directory and sends it to any of the following servers:

- {BLOCKED}.{BLOCKED}.147.102

- {BLOCKED}.{BLOCKED}.11.72

- {BLOCKED}.{BLOCKED}.160.200

- {BLOCKED}.{BLOCKED}.235.234

- {BLOCKED}.{BLOCKED}.62.35

- It checks for the computer's language and terminates itself if any the following language is detected:

- Armenian

- Azerbaijani (Cyrillic)

- Azerbaijani (Latin)

- Belarusian

- Georgian

- Kazakh

- Kyrgyz

- Russian

- Russian (Maldova)

- Taijik (Cyrillic)

- Turkmen

- Ukrainian

- Uzbek (Cyrillic)

- Uzbek (Latin)

- It avoids obtaining files with the following strings in their file name:

- autorun.inf

- bootsect.bak

- iconcache.db

- ntldr

- ntuser.dat.log

- Restore-My-Files.txt

- thumbs.db

- It avoids obtaining files from the following folders:

- $recycle.bin

- $windows.~bt

- $windows.~ws

- All users

- appdata

- application data

- boot

- common files

- intel

- Internet Explorer

- Microsoft

- microsoft shared

- Microsoft.NET

- mozilla

- Msbuild

- msocache

- opera

- perflogs

- system volume information

- tor browser

- windows

- Windows Journal

- Windows nt

- windows.old

- It avoids obtaining files with the following file extensions:

- .386

- .adv

- .ani

- .bat

- .bin

- .cmd

- .com

- .cpl

- .diagcab

- .diagcfg

- .diagpkg

- .dll

- .drv

- .exe

- .hlp

- .hta

- .icns

- .ico

- .ics

- .idx

- .ini

- .key

- .lnk

- .lock

- .lockbit

- .mod

- .mp3

- .mpa

- .msc

- .msi

- .msp

- .msstyles

- .msu

- .nls

- .ocx

- .prf

- .ps1

- .rdp

- .reg

- .rom

- .rtp

- .shs

- .spl

- .sys

- .theme

- .wpx

- It creates the following named pipe:

- \??\pipe\STEALBIT-MASTER-PIPE

- It displays the following upon execution:

<補足>

情報漏えい

スパイウェアは、感染コンピュータ上の以下の情報を収集します。

- コンピュータ名

- 現地時間

スパイウェアは、以下のパラメータを受け取ります。

- {対象のディレクトリ}

その他

スパイウェアは、以下を実行します。

- 指定されたディレクトリからファイルを収集し、以下のいずれかのサーバに送信します。

- {BLOCKED}.{BLOCKED}.147.102

- {BLOCKED}.{BLOCKED}.11.72

- {BLOCKED}.{BLOCKED}.160.200

- {BLOCKED}.{BLOCKED}.235.234

- {BLOCKED}.{BLOCKED}.62.35

- 感染コンピュータのシステム言語を確認し、以下の言語を検出した場合は自身の不正活動を終了します。

- アルメニア語

- アゼルバイジャン語(キリル文字表記)

- アゼルバイジャン語(ラテン文字表記)

- ベラルーシ語

- グルジア語

- カザフ語

- キルギス語

- ロシア語

- ロシア語(モルドバ)

- タジク語(キリル文字表記)

- トルクメン語

- ウクライナ語

- ウズベク語(キリル文字表記)

- ウズベク語(ラテン文字表記)

- ファイル名に以下の文字列を含むファイルの取得はしません。

- autorun.inf

- bootsect.bak

- iconcache.db

- ntldr

- ntuser.dat.log

- Restore-My-Files.txt

- thumbs.db

- 以下のフォルダからのファイルの取得はしません。

- $recycle.bin

- $windows.~bt

- $windows.~ws

- All users

- appdata

- application data

- boot

- common files

- intel

- Internet Explorer

- Microsoft

- microsoft shared

- Microsoft.NET

- mozilla

- Msbuild

- msocache

- opera

- perflogs

- system volume information

- tor browser

- windows

- Windows Journal

- Windows nt

- windows.old

- 以下のファイル拡張子を持つファイルの取得はしません。

- 0.386

- .adv

- .ani

- .bat

- .bin

- .cmd

- .com

- .cpl

- .diagcab

- .diagcfg

- .diagpkg

- .dll

- .drv

- .exe

- .hlp

- .hta

- .icns

- .ico

- .ics

- .idx

- .ini

- .key

- .lnk

- .lock

- .lockbit

- .mod

- .mp3

- .mpa

- .msc

- .msi

- .msp

- .msstyles

- .msu

- .nls

- .ocx

- .prf

- .ps1

- .rdp

- .reg

- .rom

- .rtp

- .shs

- .spl

- .sys

- .theme

- .wpx

- 以下の名前付きパイプを作成します。

- \??\pipe\STEALBIT-MASTER-PIPE

- 実行時に以下を表示します。

対応方法

手順 1

トレンドマイクロの機械学習型検索は、マルウェアの存在を示す兆候が確認された時点で検出し、マルウェアが実行される前にブロックします。機械学習型検索が有効になっている場合、弊社のウイルス対策製品はこのマルウェアを以下の機械学習型検出名として検出します。

-

TROJ.Win32.TRX.XXPE50FFF046

手順 2

Windows 7、Windows 8、Windows 8.1、および Windows 10 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 3

最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、ウイルス検索を実行してください。「TrojanSpy.Win32.STEALBIT.YXBHM」と検出したファイルはすべて削除してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

ご利用はいかがでしたか? アンケートにご協力ください