BAT_CRYPVAULT.A

Trojan-Ransom.BAT.Scatter.al(Kaspersky); Ransom:BAT/Xibow.H(Microsoft); Trojan.Ransomcrypt.R(Symantec)

Windows

マルウェアタイプ:

トロイの木馬型

破壊活動の有無:

なし

暗号化:

なし

感染報告の有無 :

はい

概要

トレンドマイクロは、このマルウェアをNoteworthy(要注意)に分類しました。

「Cryptoランサムウェア」であるこのマルウェアは、ファイルを暗号化し、隔離されたファイルに見える拡張子を付加します。ファイルの隔離は、通常セキュリティ関連製品により行われるものです。

マルウェアは、他のマルウェアのパッケージとともにコンポーネントとしてコンピュータに侵入します。 マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

マルウェアは、実行後、自身を削除します。

詳細

侵入方法

マルウェアは、他のマルウェアのパッケージとともにコンポーネントとしてコンピュータに侵入します。

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

インストール

マルウェアは、以下のファイルを作成します。

- %User Temp%\a.qq

- %User Temp%\gk.vlt

- %User Temp%\pk.vlt

- %User Temp%\vaultkey.vlt

- %User Temp%\cryptlist.lst

- %User Temp%\conf.list

- %User Temp%\confclean.list

- %User Temp%\cryptlist.cmd

- %User Temp%\up.vbs

- %User Temp%\ultra.js

- %User Temp%\VAULT.txt

- %User Temp%\VAULT.hta

- %appdata%\VAULT.hta

(註:%User Temp%フォルダは、現在ログオンしているユーザの一時フォルダです。Windows 2000、XP、Server 2003の場合、通常 "C:\Documents and Settings\<ユーザー名>\Local Settings\Temp"です。また、Windows Vista、7、8の場合、通常 "C:\Users\<ユーザ名>\AppData\Local\Temp" です。)

自動実行方法

マルウェアは、作成されたコンポーネントがWindows起動時に自動実行されるよう以下のレジストリ値を追加します。

HKEY_CURRENT_USER\SOFTWARE\Microsoft\

Windows\CurrentVersion\Run

TNotification = "notepad %User Temp%\VAULT.txt"

HKEY_CURRENT_USER\SOFTWARE\Microsoft\

Windows\CurrentVersion\Run

VAULT Notification = "mshta %appdata%\VAULT.hta"

ファイル感染

マルウェアは、ファイル名に以下の文字列を含むファイルには感染しません。

- windows

- temp

- recycle

- program

- appdata

- avatar

- roaming

- msoffice

- temporary

- sample

- themes

- uploads

- csize

- resource

- internet

- com_

- intel

- common

- resources

- texture

- profiles

- library

- clipart

- manual

- games

- framework64

- setupcache

- autograph

- maps

- amd64

- cache

- support

- guide

- abbyy

- application

- thumbnails

- avatars

- template

- adobe

ダウンロード活動

マルウェアは、以下のWebサイトにアクセスして自身のコンポーネントファイルをダウンロードします。

- http://{BLOCKED}lpknfp.onion.city

マルウェアは、以下のファイル名でダウンロードしたファイルを保存します。

- %User Temp%\enigma.exe

(註:%User Temp%フォルダは、現在ログオンしているユーザの一時フォルダです。Windows 2000、XP、Server 2003の場合、通常 "C:\Documents and Settings\<ユーザー名>\Local Settings\Temp"です。また、Windows Vista、7、8の場合、通常 "C:\Users\<ユーザ名>\AppData\Local\Temp" です。)

その他

マルウェアは、以下の拡張子をもつファイルを暗号化します。

- *.xls

- *.doc

- *.rtf

- *.psd

- *.dwg

- *.cdr

- *.cd

- *.mbd

- *.1cd

- *.dbf

- *.sqlite

- *.jpg

- *.zip

- *.7z

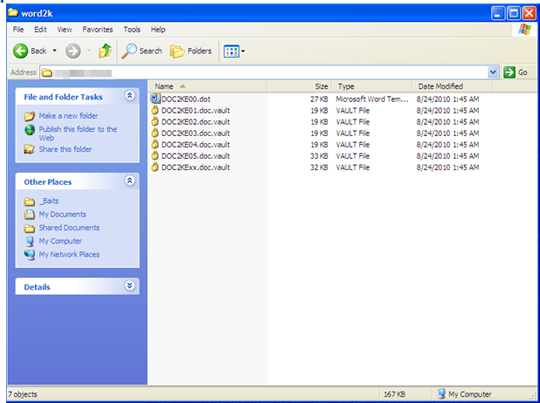

マルウェアは、以下のファイル名を使用し、暗号化されたファイルを改称します。

- {file name and extension}.vault

マルウェアは、実行後、自身を削除します。

注意:

マルウェアは、感染コンピュータにインストールされたWebブラウザから以下の情報を復元します。

- パスワード

- ユーザ名

- Webサイト

マルウェアは、感染活動に用いる自身のコンポーネントとして以下のファイルを要求します。

- %User Temp%\301.vlt

- %User Temp%\logs.vlt

- %User Temp%\temp.vlt

そして、自身の不正活動の一部としてこれらのファイルを改称して実行します。

- "%User Temp%\301.vlt" は "audiodg.exe" へ改称される

- "%User Temp%\logs.vlt" は "svchost.exe" へ改称される

- "%User Temp%\temp.vlt" は "tick.exe" へ改称される

要求されたコンポーネントが存在する場合、マルウェアは以下のファイルを作成します。

- %appdata%\CONFIRMATION.KEY

- %appdata%\VAULT.KEY

- %User Temp%\ch.vlt

- %User Temp%\CONFIRMATION.KEY

- %User Temp%\cookie.vlt

- %User Temp%\random_seed

- %User Temp%\secring.gpg

- %User Temp%\trustdb.gpg

- %User Temp%\VAULT.KEY

- %User Temp%\VAULT2.KEY

- %User Temp%\win.vbs

- %userprofile%\Desktop\VAULT-README.txt

- %userprofile%\Desktop\VAULT.KEY

マルウェアは、"B" から "Z"のドライブからのファイルを暗号化します。マルウェアは、暗号化に利用されるコンポーネントを削除します。

マルウェアは、暗号化されたファイルのアイコンを変更します。

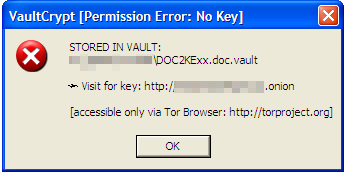

マルウェアは、暗号化されたファイルにアクセスされる毎に、ファイルを復活するための指示を含むウィンドウを開きます。

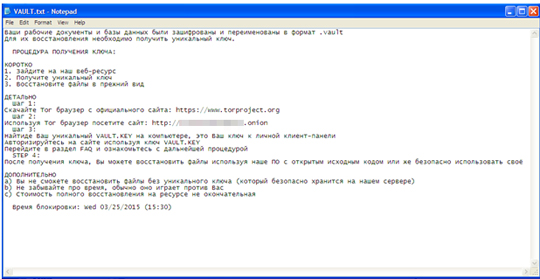

マルウェアは、コンピュータが起動する毎に身代金を要求する通知"%User temp%\VAULT.txt"を表示します。

マルウェアは、コンピュータが起動する毎に身代金を要求する画像 "%appdata%\VAULT.hta"を表示します。

対応方法

手順 1

Windows XP、Windows Vista および Windows 7 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 2

このマルウェアもしくはアドウェア等の実行により、手順中に記載されたすべてのファイル、フォルダおよびレジストリキーや値がコンピュータにインストールされるとは限りません。インストールが不完全である場合の他、オペレーティングシステム(OS)の条件によりインストールがされない場合が考えられます。手順中に記載されたファイル/フォルダ/レジストリ情報が確認されない場合、該当の手順の操作は不要ですので、次の手順に進んでください。

手順 3

Windowsをセーフモードで再起動します。

手順 4

このレジストリ値を削除します。

警告:レジストリはWindowsの構成情報が格納されているデータベースであり、レジストリの編集内容に問題があると、システムが正常に動作しなくなる場合があります。

レジストリの編集はお客様の責任で行っていただくようお願いいたします。弊社ではレジストリの編集による如何なる問題に対しても補償いたしかねます。

レジストリの編集前にこちらをご参照ください。

- In HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

- TNotification="notepad %User Temp%\VAULT.txt"

- TNotification="notepad %User Temp%\VAULT.txt"

- In HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

- VAULT Notification="mshta %appdata%\VAULT.hta"

手順 5

以下のファイルを検索し削除します。

- %User Temp%\VAULT.txt

- %User Temp%\VAULT.hta

- %User Temp%\a.qq

- %User Temp%\gk.vlt

- %User Temp%\pk.vlt

- %User Temp%\vaultkey.vlt

- %User Temp%\cryptlist.lst

- %User Temp%\conf.list

- %User Temp%\confclean.list

- %User Temp%\cryptlist.cmd

- %User Temp%\up.vbs

- %User Temp%\ultra.js

- %User Temp%\enigma.exe

- %User Temp%\audiodg.exe

- %User Temp%\svchost.exe

- %User Temp%\tick.exe

- %User Temp%\ch.vlt

- %User Temp%\win.vbs

- %User Temp%\cookie.vlt

- %User Temp%\VAULT.KEY

- %User Temp%\secring.gpg

- %User Temp%\trustdb.gpg

- %User Temp%\random_seed

- %User Temp%\CONFIRMATION.KEY

- %User Temp%\VAULT2.KEY

- %appdata%\VAULT.hta

- %appdata%\CONFIRMATION.KEY

- %appdata%\VAULT.KEY

- %userprofile%\Desktop\VAULT.KEY

- %userprofile%\Desktop\VAULT-README.txt

手順 6

コンピュータを通常モードで再起動し、最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、「BAT_CRYPVAULT.A」と検出したファイルの検索を実行してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

ご利用はいかがでしたか? アンケートにご協力ください