ANDROIDOS_SMSSPY.DT

2012年10月9日

脅威タイプ:

情報収集型, スパイツール

プラットフォーム:

Android OS

危険度:

ダメージ度:

感染力:

感染確認数:

マルウェアタイプ:

スパイウェア

破壊活動の有無:

なし

暗号化:

なし

感染報告の有無 :

はい

概要

感染経路 アプリストア経由による侵入

スパイウェアは、公式・非公式のアプリストアからダウンロードされ、コンピュータに侵入します。

詳細

ファイルサイズ 145180 bytes

タイプ APK

メモリ常駐 はい

発見日 2012年5月18日

ペイロード 情報収集

侵入方法

スパイウェアは、公式・非公式のアプリストアからダウンロードされ、コンピュータに侵入します。

その他

スパイウェアは、以下のパーミッションの使用を宣言します。

| android.permission.READ_SMS | ショート・メッセージ・サービス(SMS)やマルチメディア・メッセージング・サービス(MMS)の読み取り |

| android.permission.WRITE_EXTERNAL_STORAGE | SDカード内のデータの改変または削除 |

| android.permission.ACCESS_NETWORK_STATE | ネットワーク状態の表示 |

| android.permission.INTERNET | インターネットへのフルアクセス |

| android.permission.RECEIVE_BOOT_COMPLETED | デバイス端末起動時に自動実行 |

| android.permission.CHANGE_COMPONENT_ENABLED_STATE | アプリケーションのコンポーネントの有効化または無効化 |

| android.permission.PROCESS_OUTGOING_CALLS | 外部との通話の傍受 |

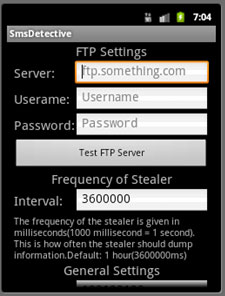

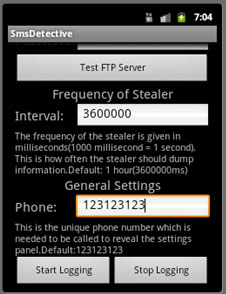

スパイウェアが実行されると、スパイウェアは、FTPサーバおよび電話番号を設定します。この電話番号は、設定パネルを再オープンする際に必要なパスワードとなります。電話番号を設定することにより、サイバー犯罪者がデバイス端末上で電話番号のダイヤルおよび設定パネルの表示が可能になります。

「Start Logging(ログイン開始)」ボタンをクリックすると、スパイウェアは、 自身のショートカットアイコンを非表示にし、ユーザに再起動をするよう要求します。

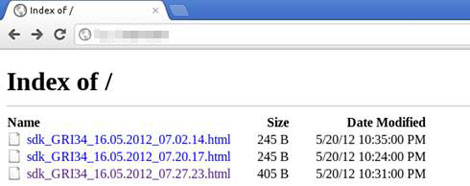

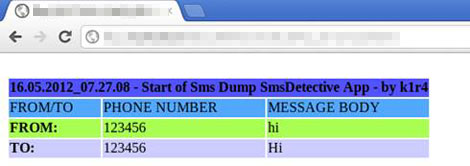

スパイウェアは、以下にSMS のメッセージ(以下、テキストメッセージ) を記録し、特定のFTPサーバにファイルを送信します。

- /sdcard/.androidsecuritytest/Log.sda

サイバー犯罪者が設定パネルにアクセスすると、サイバー犯罪者は、以下の機能の実行が可能となります。

- デバイス端末にスパイウェアをインストール

- アプリケーションのアイコンをクリックし、アプリケーションを実行する

- FTPサーバおよび電話番号の設定

- FTPサーバに受信トレイおよび送信トレイ内のテキストメッセージを送信

対応方法

対応検索エンジン: 9.200

Trend Micro Mobile Security パターンバージョン: 1.243.00

手順 1

Android端末の不要なアプリケーションを削除します。

[ 詳細 ]

手順 2

最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、ウイルス検索を実行してください。「ANDROIDOS_SMSSPY.DT」と検出したファイルはすべて削除してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

ご利用はいかがでしたか? アンケートにご協力ください