マルウェア

高速化、広域化、巧妙化する情報窃取型マルウェア「Vidar」の進化

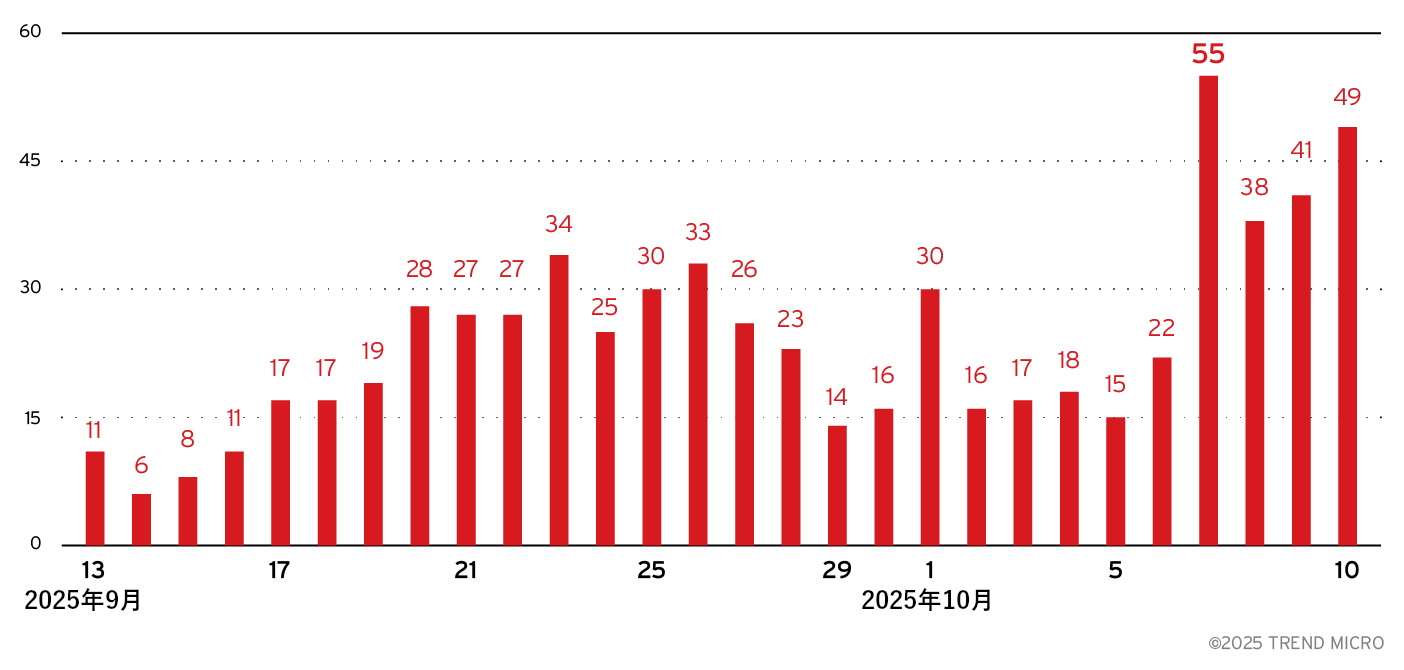

トレンドマイクロが分析したVidarの最新版(Vidar stealer v2.0)は、C言語で完全に書き換えられ、マルチスレッドアーキテクチャや特筆すべき機能強化がいくつか確認されました。Vidar 2.0のリリースは、Lumma Stealer攻撃の減少期と一致しており、Vider開発者がLumma Stealer勢の衰退後に残る市場地位を狙っていることを示唆しています。

- Lumma Stealer勢の衰退期と重なったVidar 2.0のリリースは、Vidar 2.0の利用者を急増させ、攻撃キャンペーンを活発化させています。

- C言語で完全に書き換えられたVidar 2.0には、マルチスレッドアーキテクチャが導入されており、データ窃取の高速化・効率化やセキュリティ回避機能の向上に寄与しています。

- Vidar 2.0で強化された認証情報の抽出手法(アクティブメモリから暗号鍵を窃取)により、ChromeのAppBound encryptionといった高度なブラウザ保護機能が回避される可能性があります。

- Vidar 2.0は、ブラウザ、クラウドサービス、暗号資産ウォレット、ゲームプラットフォーム、各種通信アプリ(DiscordやTelegramなど)に紐づいた認証情報を含め、広範なデータを体系的に狙っています。

- Trend Vision One™は、本記事で取り上げた侵入の痕跡(IoC)を検出し、実行を阻止します。また、Trend Vision Oneをご利用のお客様は、後述する「スレットハンティングクエリ」、「Threat Insights」、「Threat Intelligence Reports」にアクセスして、Vidar Stealerに関する豊富なコンテキスト情報や最新情報を入手することもできます。

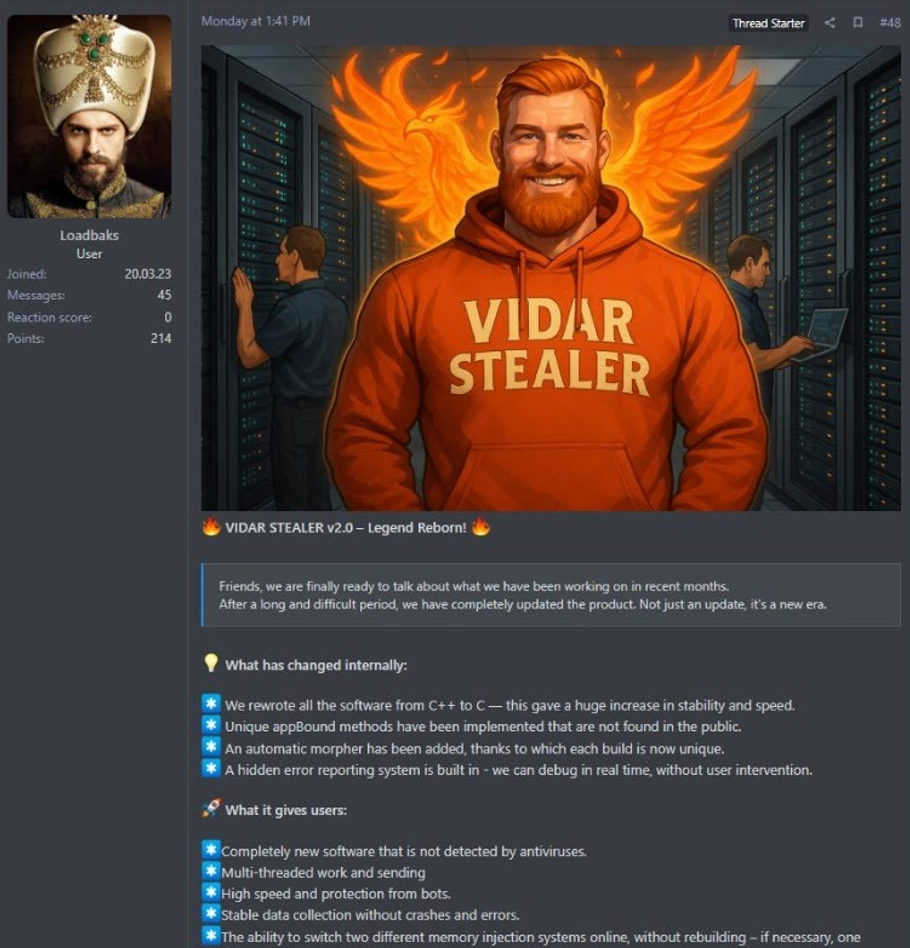

2025年10月6日、「Loadbaks」として知られる開発者がアンダーグラウンドフォーラム上でVidar Stealer v2.0のリリースを発表しました。本バージョンは、C++から純粋なC言語に完全移行させたことが特徴で、その結果、性能や効率性が向上したとされています。本リリースのタイミングは、情報窃取型マルウェア「Lumma Stealer」攻撃が減少した時期と一致としており、Lumma StealerのMaaS(Malware as a Service)を利用していたサイバー犯罪者がVidarやStealCといった別の攻撃手段への切り替えを検討していることを示唆しています。

Vidar 2.0には、いくつかの懸念される機能(高度な解析妨害機能、マルチスレッドによるデータ窃取、ブラウザ認証情報を巧妙に抽出する手法など)が導入されたようです。Vidar 2.0開発者は自身のMaaSにおいて300米ドル(約45,478円)という一貫した価格帯で、潜在的な攻撃者に効率的かつ費用対効果の高い強力なツールを提供しています。

Vidar 2.0について

Vidarは2018年にロシア語圏のアンダーグラウンドフォーラム上で情報窃取型マルウェアとしてリリースされ、当初は、別の情報窃取型マルウェア「Arkei」のソースコードが採用されていました。包括的な情報窃取機能(ブラウザ認証情報や暗号資産(仮想通貨)ウォレットなどが対象)、安定したサポート体制、300米ドルという競争力のある永久ライセンス価格により、Vidarは急速に支持を集めました。Vidar開発者は「新たなブラウザ」、「暗号資産ウォレット」、「二要素認証アプリ」に対する追加サポートを長年にわたり継続させることで、RaccoonやRedLineといった別のMaaS提供者との差別化を図ってきました。また、これらの継続的なアップデートや開発者による信頼性の高いサポートを通じて自身のMaaS利用者を維持してきました。

2025年10月の発表では、Vidar 2.0のアーキテクチャが完全に刷新され、性能や解析妨害機能など、全体的な機能が向上したとされています。またVidar 2.0へのアップデートは、重要な技術的変更と述べています。本アップデートは、従来版の制限を克服し、変化する脅威動向における有効性を維持することが目的と推測されます。

採用された新機能

Vidar Stealerの新バージョンには、4つの重要な変更が導入されています。主な変更点は、いくつかのコアアーキテクチャや機能に対するものです。本セクションでは、Vidar 2.0で何が変更されたのか、そしてそれらが及ぼす影響について各変更点の検証結果をお伝えします。

C言語による完全な書き換え

Vidar開発者「Loadbaks」は、「開発チームがVidarのソフトウェア全体をC++からC言語に書き換えたことで安定性や処理速度が大幅に向上した」としています。アーキテクチャの抜本的な刷新は、旧コードベースからの完全な脱却を意味します。C++への依存を断ち切り、ランタイムのオーバーヘッドを削減することで、性能と安定性が大幅に向上したと開発者は主張しています。

マルチスレッドアーキテクチャ

開発者はVidar 2.0について「独自のマルチスレッドシステムにより、マルチコアプロセッサを非常に効率的に活用できます。当システムは、データ窃取タスクを複数のスレッド内で実行することで、処理を大幅に高速化させます。」と伝えています。これは、Vidar 2.0の処理能力が大幅に向上し、現代のマルチコアプロセッサアーキテクチャを活用できる並列処理機能を通じて、データ窃取や情報送出がさらに高速化する可能性があることを意味します。

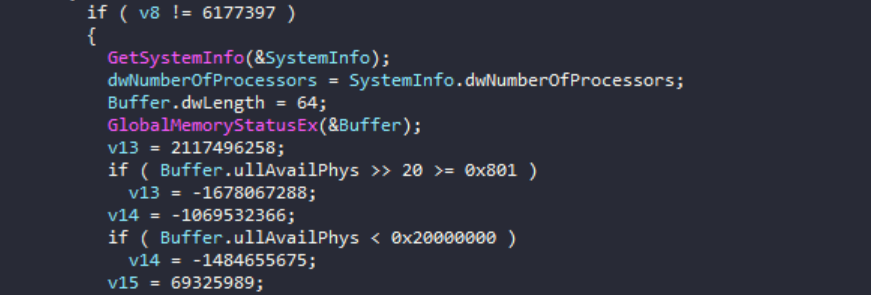

トレンドマイクロの分析によると、Vidar 2.0には高度なマルチスレッドシステムが採用されており、感染端末の仕様に応じて自身の不正活動を自動調整します。感染端末が高性能な場合は、ワーカースレッドを多く生成し、低性能な場合は、ワーカースレッドを少なく生成することで自身の不正活動が感染端末に過負荷をかけないように調整します。この手法によりVidar 2.0は、複数のソース(ブラウザ、暗号資産ウォレット、ファイルなど)のデータを1つずつ処理することなく、同時に窃取できるようになります。当並列処理は、感染端末上でのVidar 2.0の活動時間を大幅に短縮させるため、セキュリティ機能がVidarの不正活動を検知・阻止することが困難となる可能性があります。

ブラウザ認証情報抽出とAppBound回避手法

開発者によるとVidar 2.0には「パブリックドメインには存在しない独自のappBound(Application-Bound)回避手法が実装されている」とのことです。この機能は特に、セキュリティ強化のために最近Chromeに導入された保護対策を対象としており、暗号鍵を特定のアプリに紐付けることで認証情報が不正に抽出されることを防止する仕組み「Application Bound Encryption」を回避すると主張しています。

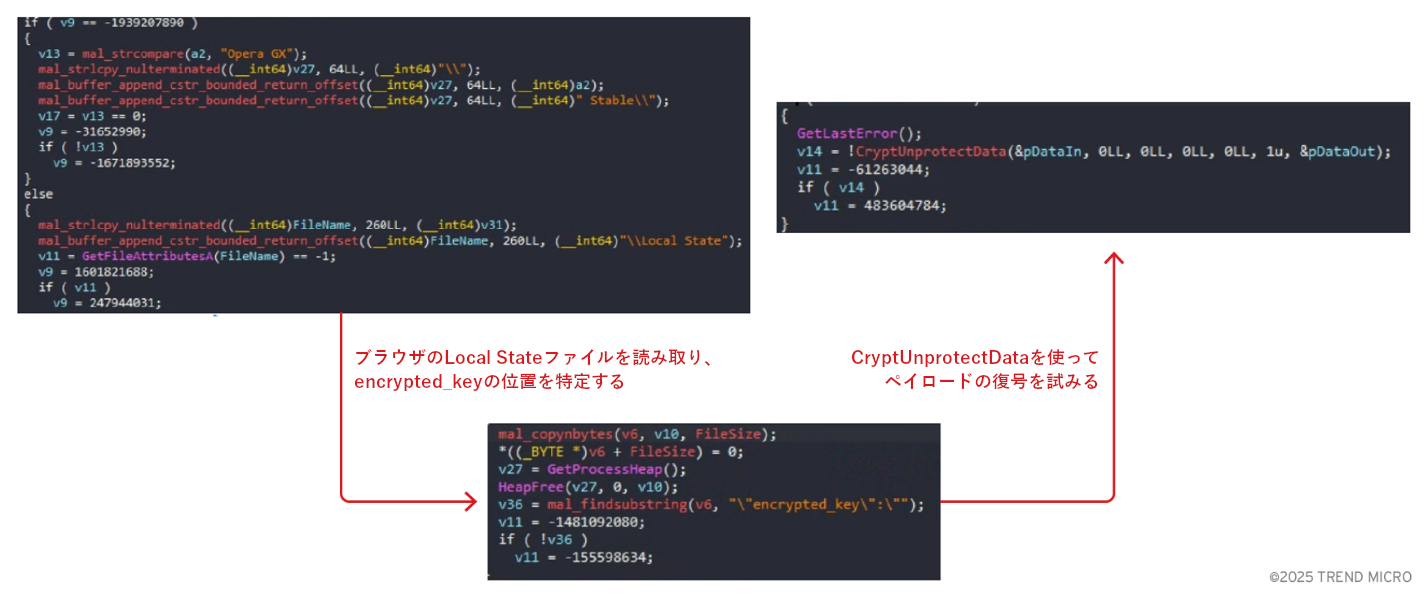

バイナリ解析の結果、Vidar 2.0が複数のブラウザプラットフォーム(Chrome、Firefox、Edge、その他のChromiumベースのブラウザを含む)にまたがり、ブラウザ認証情報を包括的に抽出する機能を備えていることが判明しました。当機能は、Webストレージに保存する従来の手法やChromeにおける最新の保護対策の両方を対象としています。認証情報を抽出する従来の手法の中でも、Vidar 2.0には段階的アプローチが採用されており、ブラウザプロファイルを体系的に列挙したり、Windows標準のデータ保護機能「DPAPI(データ保護API)」を使って復号処理を実行するLocal Stateファイルから暗号鍵を抽出したりしようと試みます。

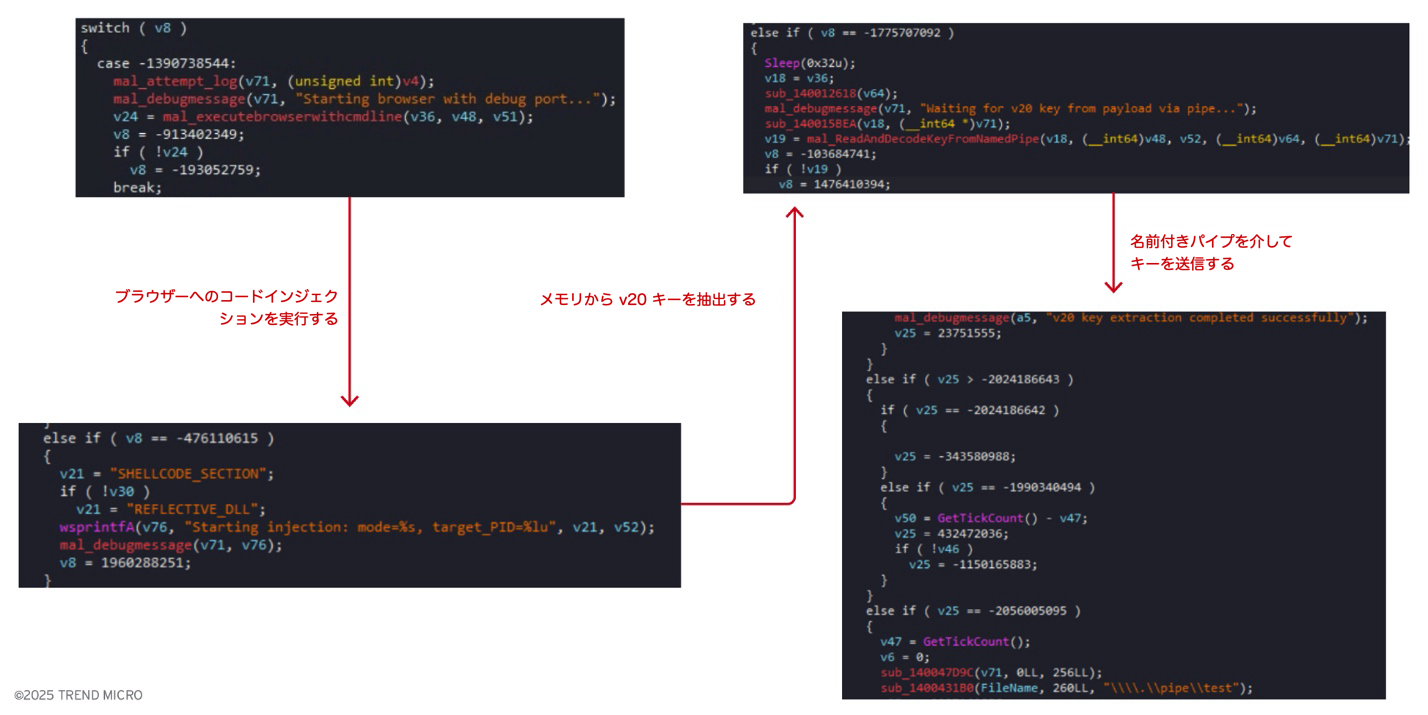

さらにVidar 2.0には、デバッグ機能を有効化した状態でブラウザを起動した後、シェルコードまたは反射型DLLインジェクションを用いて実行中のブラウザプロセスに直接不正コードを注入する高度な手法も採用されています。注入されたペイロードは、ブラウザの使用メモリから直接暗号鍵を抽出した後、同暗号鍵を名前付きパイプ経由でメインのマルウェアプロセスに送信することでディスク上に自身の痕跡が残らないようにします。この手法は、ストレージから復号を試みるのではなく、アクティブメモリから暗号鍵を窃取することで、Chromeの保護機能(AppBound encryption)を回避できる可能性があります。

自動ポリモーフィックビルダー

最後にVidar 2.0の開発者は「自動モーフィング機能を追加したことで、各ビルドが一意のものとなる」と自負しています。この機能は、固有のシグネチャを持つ検体(バイナリ)を生成し、静的解析による検出を困難にするために設計されています。

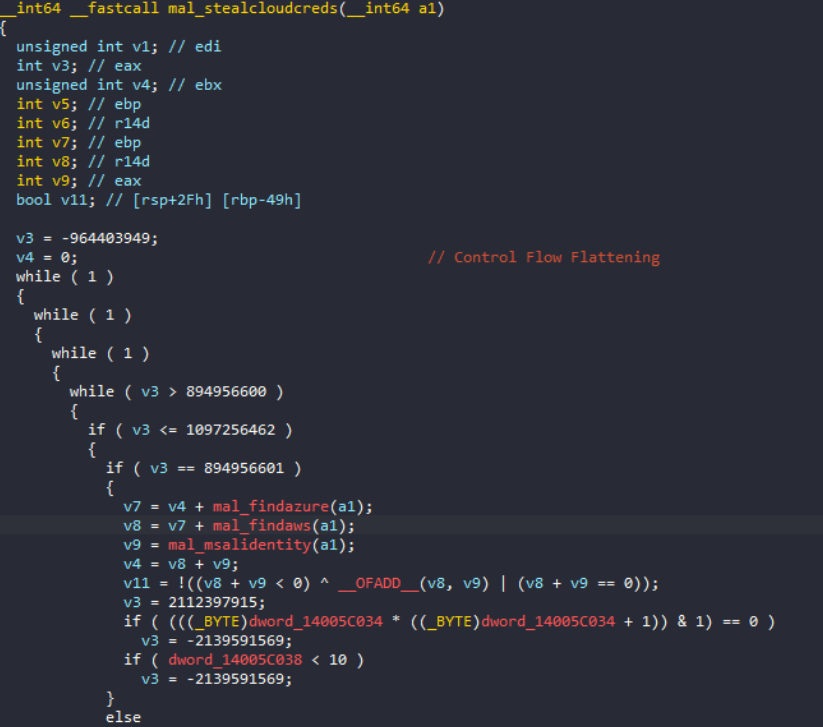

バイナリ解析により、Vidarの新バージョンには制御フロー平坦化が多用されていることが判明しました。変数で制御可能なステートマシンにswitch-case文を用いた複雑な構造を実装しており、リバースエンジニアリングを困難にする可能性があります。当難読化の手法は、プログラムの元の流れをswitch文で制御される一連の状態遷移に変換し、元のプログラムロジックを事実上難読化します。同じ制御フロー平坦化の手法がLumma Stealerの検体でも確認されており、情報窃取型マルウェアを提供するMaaSのエコシステムにおいて類似の難読化フレームワークが採用されていることを示唆しています。

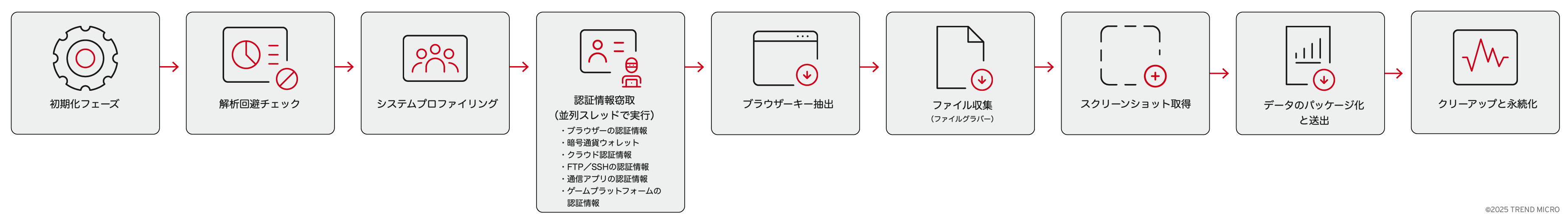

初期設定フェーズおよびセキュリティ回避(フェーズ1-2):Vidar 2.0は、包括的な初期設定フェーズから実行を開始します。このフェーズでは、マルチスレッドアーキテクチャが確立され、複雑なステートマシンを通じて制御フローによる難読化が実装されます。その後Vidar 2.0は、解析妨害のために広範な検証(デバッガ検出、タイミング検証、システム稼働時間検証、ハードウェアプロファイリングを含む)を実施し、解析環境ではなく感染端末上でのみ自身が実行されることを確かなものにします。Vidar 2.0が自身の不正活動を継続させるためには、これらの検証をすべてパスする必要があり、いずれかでパスしなかった場合は、サンドボックスでの検出を回避するためにすぐに自身の不正活動を終了させます。

インテリジェンス収集およびデータ窃取(フェーズ3-6):検出を回避したVidar 2.0は、感染環境に関わる情報を収集するためにシステムプロファイリングを徹底的に実施した後、並列処理による認証情報窃取活動を複数のカテゴリにまたがって実行します。ブラウザ認証情報を巧妙に抽出する手口では、Windows標準搭載機能「DPAPI(データ保護API)」を用いた復号処理や高度なメモリ注入手法を併用してChrome v20のAppBound encryptionを回避すると同時に、暗号資産ウォレット、クラウド認証情報、通信アプリケーション、ゲームプラットフォームを標的にします。ファイルを窃取するコンポーネントは、ユーザディレクトリやリムーバブルドライブ全体にわたって、暗号資産に関わる鍵や潜在的な認証情報ファイルに焦点を当て、重要ファイルを体系的に検索します。

データ窃取機能

情報送出およびクリーンアップ(フェーズ7-9):最終フェーズでは、さらなるインテリジェンスの価値を得るためにスクリーンショットをキャプチャした後、データを包括的にパッケージ化し、HTTPのマルチパートフォーム送信を通じて情報が送出されます。通信経路としては、TelegramのボットやSteamプロフィールを含むラウンドロビン方式の遠隔操作用(Command and Control、C&C)サーバインフラが用いられます。Vidar 2.0は、窃取したデータを複数の動作モードを用いて分類するほか、追跡や被害者管理のために特定の認証トークンとビルド識別子を使用します。実行処理は、一時的なアーティファクトを体系的にクリーンアップし、スレッドプールを適切にシャットダウンして終了します。これらの不正活動は、Vidar 2.0開発者がMaaSを運用する上で痕跡が残らないように対策し、フォレンジック調査を回避するために最新の注意を払っていることを示しています。

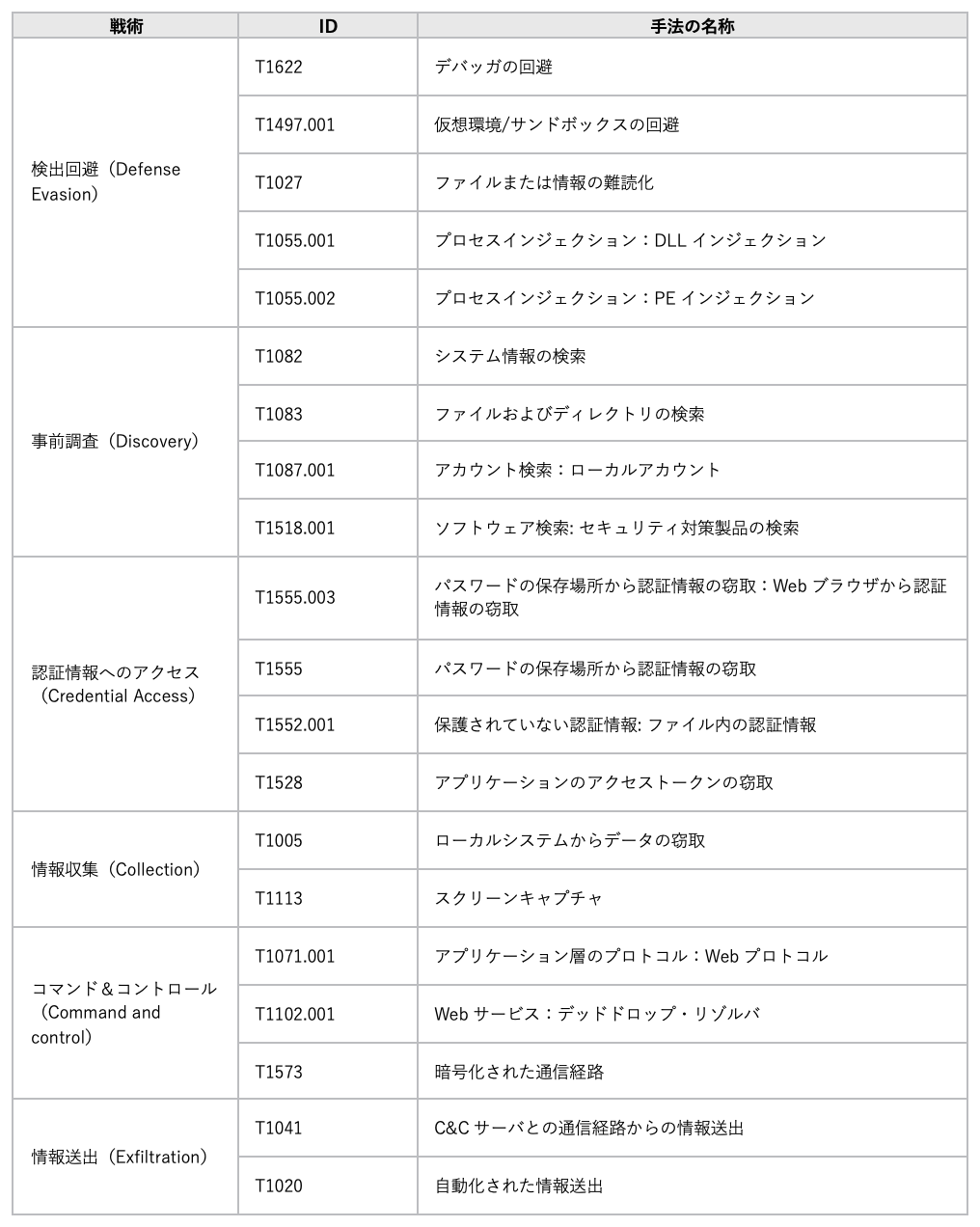

MITRE ATT&CK Matrix

まとめ

Lumma Stealer攻撃の観測数が減少し続けていることから、アンダーグラウンドでは同MaaS利用者がVidarやStealCといった別の攻撃手段に切り替えていることが推測されます。セキュリティチームは、2025年第4四半期にかけてVidar 2.0を用いた攻撃キャンペーンが増加すると予期しておく必要があります。Vidar 2.0に採用された技術的機能や2018年以降実績のある開発者の経歴、競争力のある価格設定は、Vidar 2.0がLumma Stealerの確立していた市場地位を剥奪する有力候補であることを示しています。

Vidar 2.0の合理化された情報送出活動、広範にデータを窃取する機能、停止措置(テイクダウン)に対して強化された耐性はすべて、攻撃活動やデータ侵害の達成率を高めることが目的と考えられます。Vidar 2.0で強化された解析妨害機能や自身を即座に削除する機能は、検知や調査における新たな課題をもたらします。

Lumma Stealer勢の衰退期にVidar 2.0をリリースしたことは、代替手段を探すMaaS利用者にとって絶好のタイミングといえます。これらの時期が一致することが意図的なものか偶然かはさておき、情報窃取型マルウェア対策としてプロアクティブな防御策や継続的な監視活動を実施することは、これまで以上に重要です。企業組織は、Vidarなどの高度化する脅威から自組織の環境を保護するために、最新版のエンドポイントソリューションを最大限に活用し、認証情報の管理やユーザ教育に対して強固なセキュリティポリシーを維持する必要があります。

Trend Vision One™のプロアクティブセキュリティ

「Trend Vision One™」は、Cyber Risk Exposure Management(CREM)やセキュリティオペレーションを一元化し、オンプレミス、ハイブリッド、マルチクラウド環境にまたがる堅牢な多層防御を提供する、唯一のAI駆動型統合セキュリティ基盤です。

Trend Vision One™ スレットインテリジェンス

Trend Vision Oneをご利用のお客様は、高度化する脅威に先手を打つために、Trend Vision One内で提供される各種インテリジェンスレポート(Intelligence Reports)とスレットインサイト(Threat Insights)をご活用いただけます。

Threat Insightsは、サイバー脅威が発生する前に講じるべき事前予防に役立つ情報の取得が可能となるソリューションです。セキュリティアナリストは、脅威分析時に必要となる以下のような情報にアクセスいただけます。

- 新たな脅威情報

- 攻撃者集団に関する情報

- 攻撃者集団が用いる既知の戦術、手法、手順(TTPs)やこれまでに実施してきた不正活動に関する情報

- 共通脆弱性識別子(CVE)に関する情報

- 脅威のプロファイル情報

Threat Insightsをご活用いただくことで、お客様のデジタル環境の保護につながり、結果としてセキュリティリスクを軽減させ、サイバー脅威に効率的に対処するためのプロアクティブな対策を講じることができます。

Trend Vision Oneのアプリ「Threat Insights」

新たな脅威に関わる情報:Vidar Stealer v2.0: Emergence and Technical Analysis

Trend Vision Oneのアプリ「Intelligence Reports」(IoCに関わる情報)

Vidar Stealer v2.0: Emergence and Technical Analysis

ハンティングクエリ

Trend Vision Oneの検索機能「Search」アプリ

Trend Vision Oneをご利用のお客様は、検索アプリにお客様の環境内のデータを用いることで、本ブログ記事で言及されている悪意のある指標をマッチングまたはハントすることができます。

malName:*VIDAR* AND eventName:MALWARE_DETECTION AND LogType: detection AND LogType: detection

Trend Micro Vision Oneをご利用中で、「Threat Insights」が有効となっている場合、より多くの脅威ハンティングクエリをご確認いただけます。

侵入の痕跡 (Indicators of Compromise: IoC)

本ブログ記事に関する侵入の痕跡は、こちらをご参照ください。

参考記事:

Fast, Broad, and Elusive: How Vidar Stealer 2.0 Upgrades Infostealer Capabilities

By: Junestherry Dela Cruz

翻訳:益見 和宏(Platform Marketing, Trend Micro™ Research)