Cyber Risk

Trend Vision OneとAmazon Security Lakeで実現するプロアクティブセキュリティ

セキュリティは現代のアプリケーション開発や運用の中心的な課題であり、構造やデータの流れを理解することが欠かせません。ログやテレメトリなど豊富なデータはあるものの、重要なのはそれを行動につながる知見に変えることです。本稿では、その知見を活用してインシデントを検知し再発を防ぐ方法を紹介します。

はじめに

アプリケーション開発や最新化において、セキュリティが大きな課題の一つであることは周知の事実です。セキュリティはアプリケーションの構築方法だけでなく、その維持管理の方法にも深く関わります。

アプリケーションを守る方法は多様です。コードの書き方からデプロイまで、さまざまな手段があります。しかし、すべての方法に共通する課題があります。データを活用して実際のセキュリティインシデントを特定し、すでに発生している場合はそれを再発させないようにするにはどうすればよいかという点です。

これを実現するには、従来のセキュリティの枠を超える必要があります。セキュリティ担当者は、基本的なセキュリティ原則を理解するだけでなく、アプリケーションがどのように構築され、どのように動作し、データがどのように流れているかを把握することが求められます。

アプリケーションログや利用状況のテレメトリ、リソース間の関係など、豊富なデータにアクセスできます。課題はそれを収集することではなく、さまざまな形式のデータを共通の言語に変換し、日常的なアプリケーション動作の中から行動につながる洞察を引き出すことにあります。

本稿では、こうした知見を活用して実際のセキュリティインシデントを検知し、再発を防ぐ方法について取り上げます。

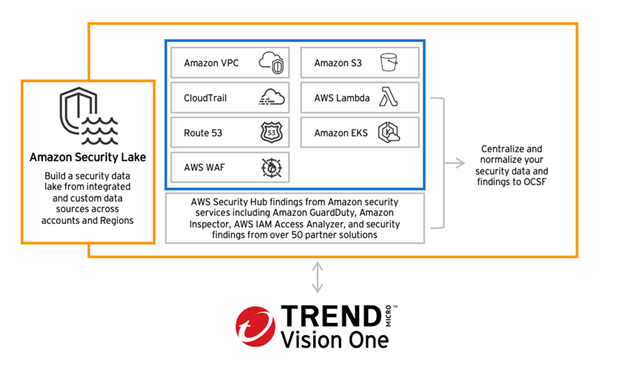

Amazon Security Lakeについて

Amazon Security Lakeは、分散したセキュリティログやデータを統合し、可視性、検索、調査、統合を向上させるデータレイクシステムとして課題の解決を目指しています。Amazon EKS、AWS Security Hub、Amazon Route53、AWS WAFといったAWSのサービスや、SaaSプロバイダーやオンプレミス環境などのサードパーティーの情報源を含む、異なるリージョンやソースからデータを収集、保存、分析する方法を提供します。これにより、セキュリティインシデントをより迅速に特定し、再発を防ぐことが可能になります。セキュリティ運用チーム(SecOps)は、クラウドインフラ内で発生するインシデントを特定するために必要な情報を一か所で確認できるようになります。

クラウドログ管理における最大の課題の一つは、セキュリティデータをOCSF(Open Cybersecurity Schema Framework)に基づいて標準化することです(OCSFとは、特定のベンダに依存しないオープンな標準フレームワーク)。セキュリティデータを標準スキーマ(OCSF)に変換することで、異なるセキュリティツール間での相関分析が可能となります。ただし、セキュリティデータを標準スキーマ(OCSF)に変換する際は、複雑なパース(構文解析)処理やデータパイプラインのプロセスをしばしば必要とします。

なお、OCSFに対応したAmazon Security Lakeは、データの標準化や異なるセキュリティツール間のデータ統合を簡素化する統合されたエコシステムの構築を可能にします。同サービスでは、データソースを専用データレイク上で自動的に標準スキーマ(OCSF)に変換できます。これによりセキュリティチームは、カスタムパーサー(独自の構文解析処理)への依存が軽減されるほか、異なるセキュリティツール間でのデータ相互運用性を高めることができます。これらがもたらす一貫性は、データ連携を強化し、大規模な脅威検出の改善、リアルタイム分析や機械学習を用いた運用効率の向上につながります。ベンダにおいては、標準スキーマ(OCSF)の活用により、広範な互換性、自動化・自己修復機能による開発サイクルの加速化、実用的な洞察をサービス利用者に提供できるようになります。

上記規模による標準化や相互運用性こそ、トレンドマイクロがOCSFを採用した主な理由の一つです。Trend Vision One™は、Amazon Security Lakeとの統合が可能です。この統合により、クラウド環境やハイブリッド環境にまたがる多様なテレメトリが統一されるため、広範な可視性、迅速な検出対応、深い洞察が得られるようになります。Trend Vision Oneをご利用のお客様は、それらのデータを活用したプロアクティブなリスク低減が効果的に実現できるようになります。

データを最大限に活用する方法

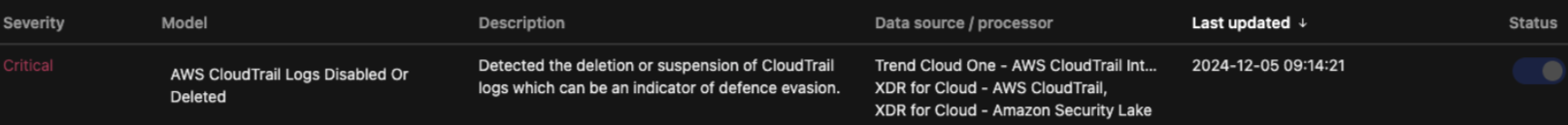

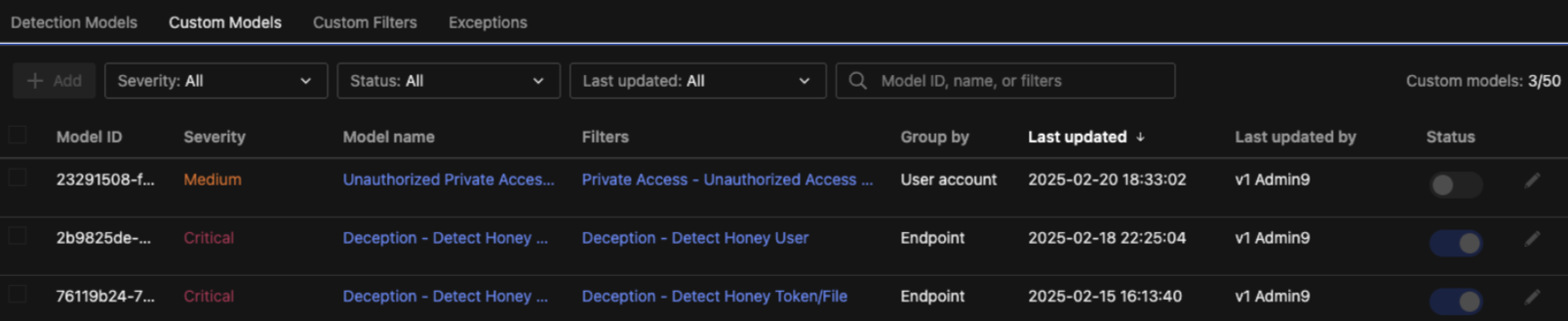

では、このデータポイントをどのように実際のセキュリティアラートやインシデントに変換するのでしょうか。ここでTrend Vision Oneが有効となります。このプラットフォームでは、Amazon Security Lakeからデータを取り込み、すぐに数百もの脅威検知と相関ルールを活用できます。これらのXDR検知はトレンドマイクロのグローバル脅威リサーチによって提供されており、常に調査、改良、調整を行い、クラウド環境での不審な活動や悪意ある活動を積極的に特定できるようにしています。また、Amazon Security Lakeのデータを基に独自の検知モデルを作成することも可能です。

Amazon Security Lakeのログはトレンドマイクロのスレットインテリジェンスフィードとも連携でき、感染の兆候(IOC)を確認し、最新の脅威情報を活用できます。

トレンドマイクロは、さまざまな情報源から取り込まれるログをもとに、不審な活動や悪意ある活動を特定する検知モデルを継続的に開発・改良しています。これは、世界中の攻撃者の行動を把握し対抗するための研究成果に基づいています。さらに、利用者が柔軟に対応できるよう、Amazon Security Lakeのログを基に独自の検知モデルを作成できる機能も提供しています。

Trend Vision Oneをご利用のお客様は、これらの機能を拡張して、オンプレミス環境(自組織のネットワーク、エンドポイント、アプリケーションなど)からのデータ取り込みを可能にすることで、クラウド環境以外にも拡張性を持たせることができます。取り込まれたデータは、Amazon Security Lakeに集約されたデータと相関分析されます。その際にTrend Vision Oneは、データ分析の効率化やリアルタイムの脅威検知とAIによる深いリスク分析を提供することで、セキュリティ運用管理業務の合理化とコスト最適化に貢献しています。

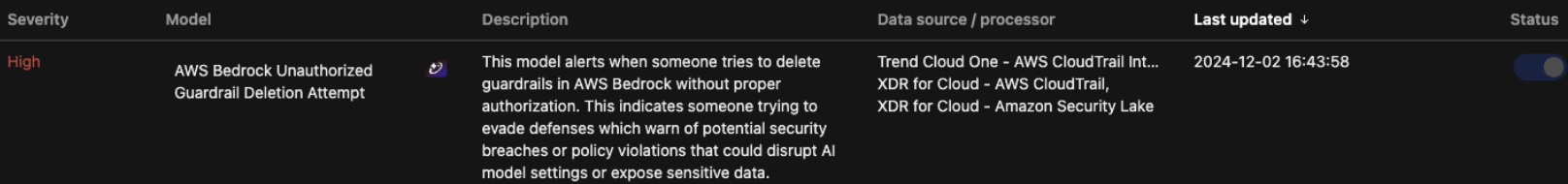

一例として、「AWS AIサービスへの攻撃の理解とTrend Vision One™による可視化」関連の最近の記事では、Trend Vision Oneに実装されたログ(AWS CloudTrailのログなど)取り込み機能を活用して、AWSのAIサービスにおける不審なアクティビティを検出する方法をお伝えしました。これらのデータは、トレンドマイクロのセキュリティ基盤がサポートする検出モデルを適用した状態でAmazon Security Lakeから途切れなく速やかに取得されます。

これらの検出モデルによって検出 / 可視化される脅威イベントには、以下のものが含まれます。

- Amazon BedrockやAmazon SageMakerなどのAIサービスを列挙するアクティビティ(セキュリティ偵察の可能性が示唆される)

- 適切な承認なしにAIのガードレールを削除 / 変更するアクティビティ(セキュリティ設定が不正に変更された可能性が示唆される)

- AWS Security HubやAWS CloudTrailなどの重要なサービスを無効化するアクティビティ(不正活動の証跡が隠蔽された可能性が示唆される)

- データ流出やランサムウェア攻撃

上記は、Amazon Security Lakeに集約されたデータに基づいてセキュリティインシデントを特定し、将来発生しうる脅威に事前に対処した具体例です。

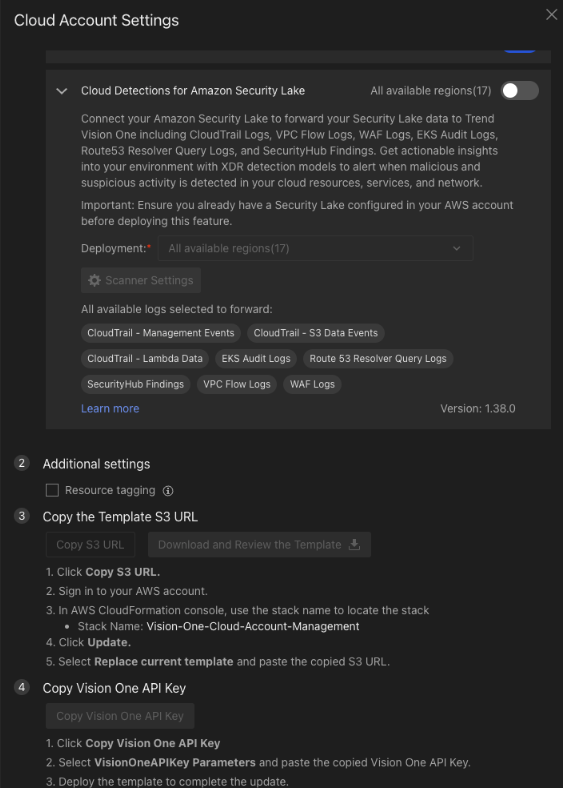

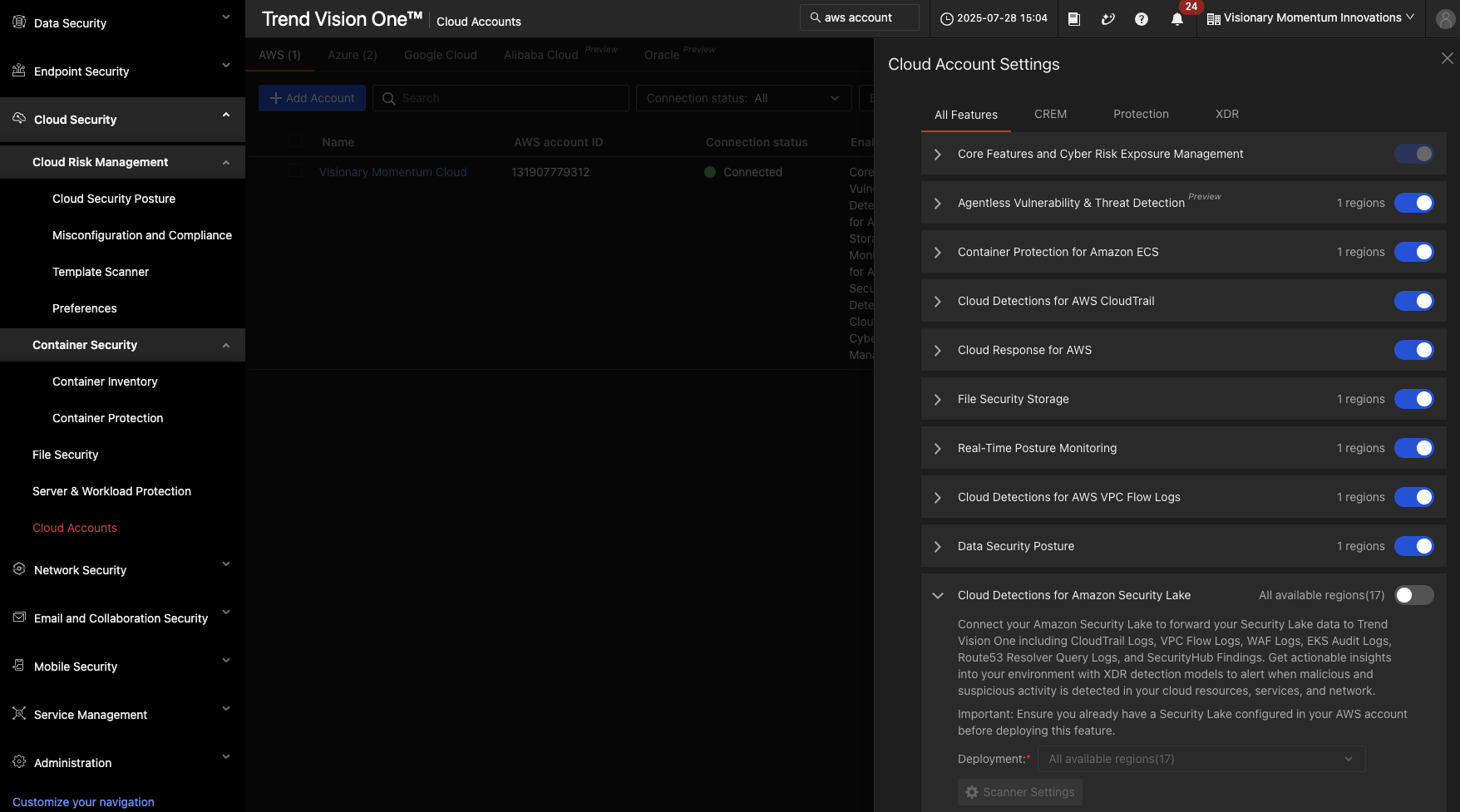

導入に際しての手順

Trend Vision Oneには、AWS Marketplaceからの申し込みか、トレンドマイクロのお問い合わせフォームによる申し込みが可能です。登録が完了したら、クラウドコネクタを使ってアクティブなAmazon Security Lakeと接続し、データの取り込みと検知モデルを有効にすることで、すぐに脅威分析を開始できます。すでにコンソールにアクセスしている場合は、クラウドセキュリティのメニューからクラウドアカウントを選び、スタックアップデートに進んでください。

Trend Vision OneとAmazon Security Lakeの連携により、セキュリティインテリジェンスをプラットフォームとAmazon Date Lakeの拡張性や柔軟性と組み合わせることができます。この連携は、プロアクティブな検知、自動化された統合管理、インテリジェントなデータ保存など、多くの利点をもたらします。さらに、検知モデル管理を通じて180以上の検知モデルが適用されます。

たとえば、金融サービスの組織では、カスタム検知モデルを使ってリスクの高い行動を相関させて特定できます。たとえば、AWS Identity and Access Management(IAM)ポリシーの変更や、Amazon Simple Storage Service(Amazon S3)の監査ログへの通常ではないアクセスが、重要な取引時間帯に行われる場合などです。これらのパターンはその組織の運用環境に特有のものであり、一般的なアラートでチームを圧倒することなく、真の脅威を浮かび上がらせるのに役立ちます。

別の例として、医療機関では、通常の診療業務に関わらない役割や、時間外にHIPAAで保護されるAmazon S3バケットへの予期しないアクセスを検知することができます。検知を利用者の状況やデータアクセスの基準に合わせることで、見逃されがちな不審な行動を特定することが可能になります。

こうしたカスタムモデルは、検知プロセスに重要な利用者の状況を加え、アプリケーションやデータ、利用者がそれぞれの環境でどのように動作するかに合わせてロジックを調整します。これをグローバルな脅威リサーチチームが開発した検知モデルと組み合わせることで、より正確で状況に即した、拡張性のあるクラウド脅威検知を実現できます。

まとめ

Amazon Security Lakeは、分散したセキュリティデータという重要な課題に対し、データを集約し標準化することで、可視性を高め、収集作業を効率化します。これをTrend Vision Oneなどのプラットフォームや統合ソリューションと組み合わせることで、データは行動につながる洞察に変わり、クラウド、オンプレミス、ハイブリッド環境を横断してインシデントを特定し、再発防止にもつなげることができます。

OCSFのような標準スキーマや高度な検知モデル、包括的なテレメトリの相関を活用することで、脅威を先取りし、新たなリスクに対応し、真に先を読むセキュリティ体制を築けます。Amazon Security Lakeの統合によって、データを実際のスレットインテリジェンスに変換できるようになり、さまざまな環境におけるインシデント検知を強化するだけでなく、クエリや共有を容易にする共通フォーマットを提供し、全体の可視性を高め、進化する脅威に対応するために必要な文脈を備えた追加アラートも提供できます。

参考記事:

Unlocking the Power of Amazon Security Lake for Proactive Security

By: Felipe Costa, Eduardo Golcman, Fernando Cardoso, Frank Shi

翻訳:与那城 務(Platform Marketing, Trend Micro™ Research)