ランサムウェアグループ「Vice Society」、製造業も標的に

この記事では、「Vice Society」に関するトレンドマイクロの調査結果を解説します。独自のテレメトリを基に作成した、エンドツーエンド感染図も公開します。

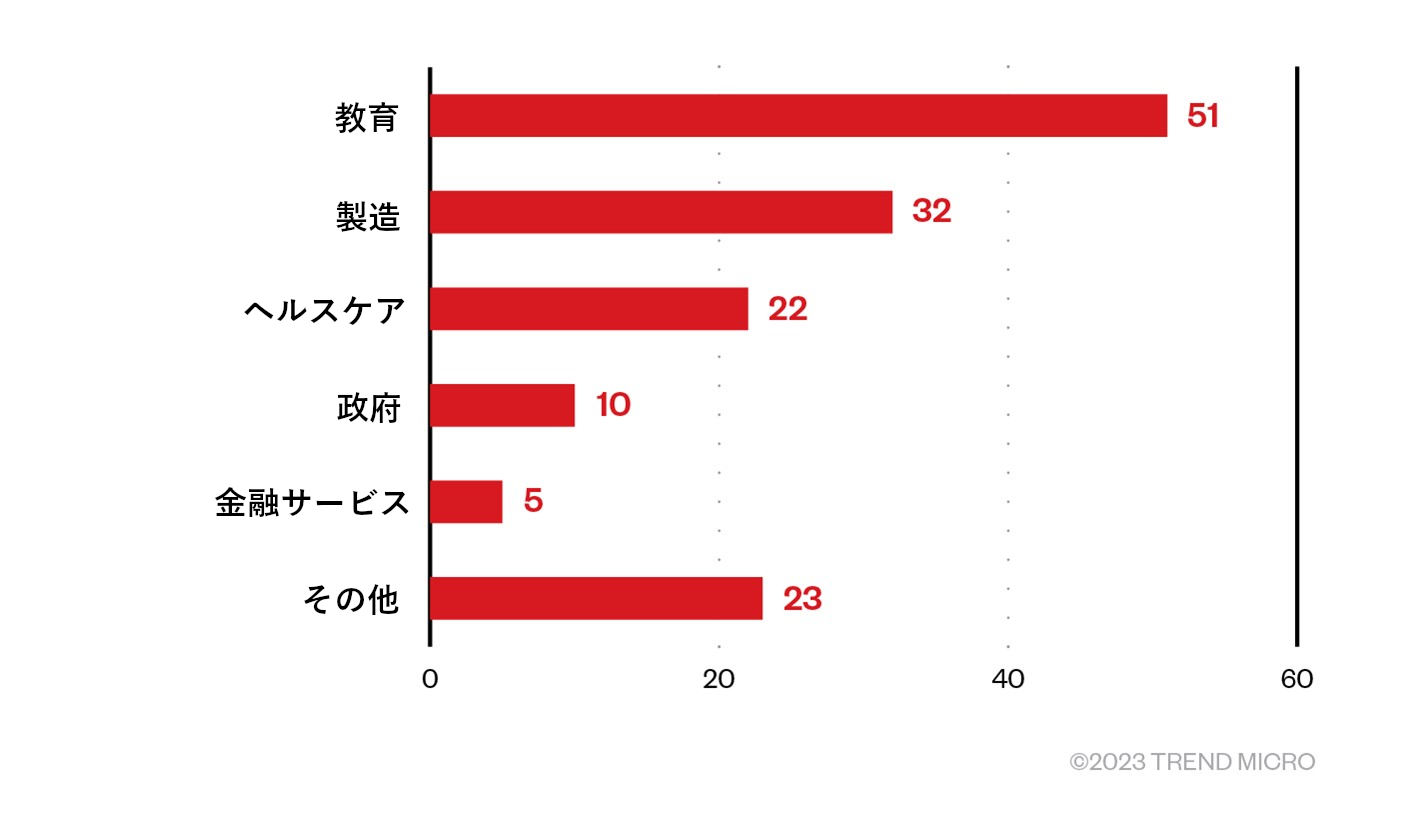

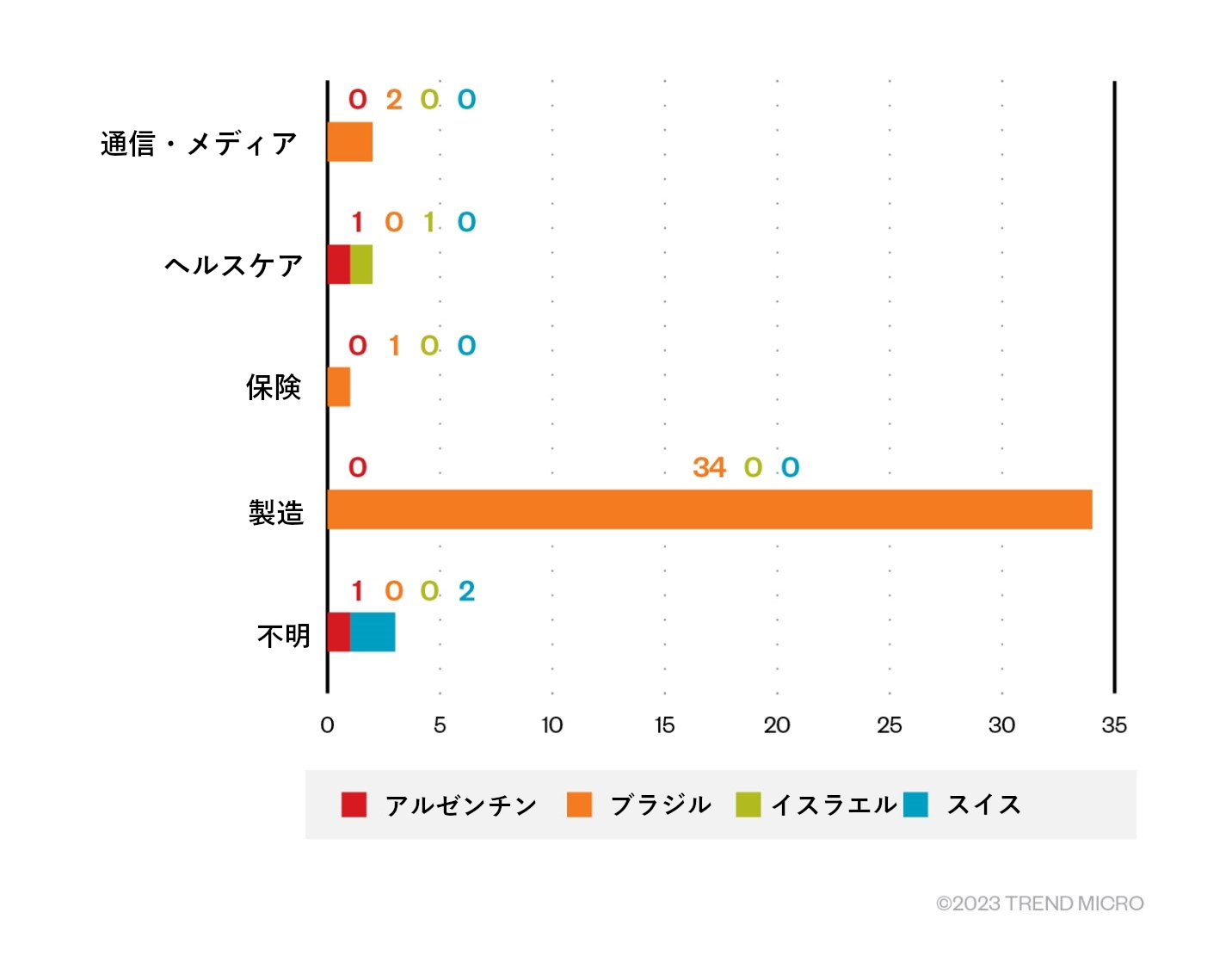

ランサムウェアグループ「Vice Society」は、2022年末から2023年初頭にかけて、サンフランシスコの高速鉄道システムに影響を及ぼすなど、複数のターゲットに対する攻撃を相次いで実行し、メディアで大きく報道されました。大多数の記事によると、この攻撃者は、主に教育業及び医療業を標的に活動を行っているとされています。しかし、トレンドマイクロのテレメトリによると、製造業も標的にしていることが判明しました。これは、この攻撃グループが様々な業界に攻撃範囲を広げる意志があり、またそれを実行できる能力があることを意味します。このような攻撃は、アンダーグラウンドで売買される漏洩した認証情報を用いて実行されていると推測されています。トレンドマイクロは、ブラジル(主に製造業)、アルゼンチン、スイス、イスラエルにおいて「Vice Society」の存在を検出しました。

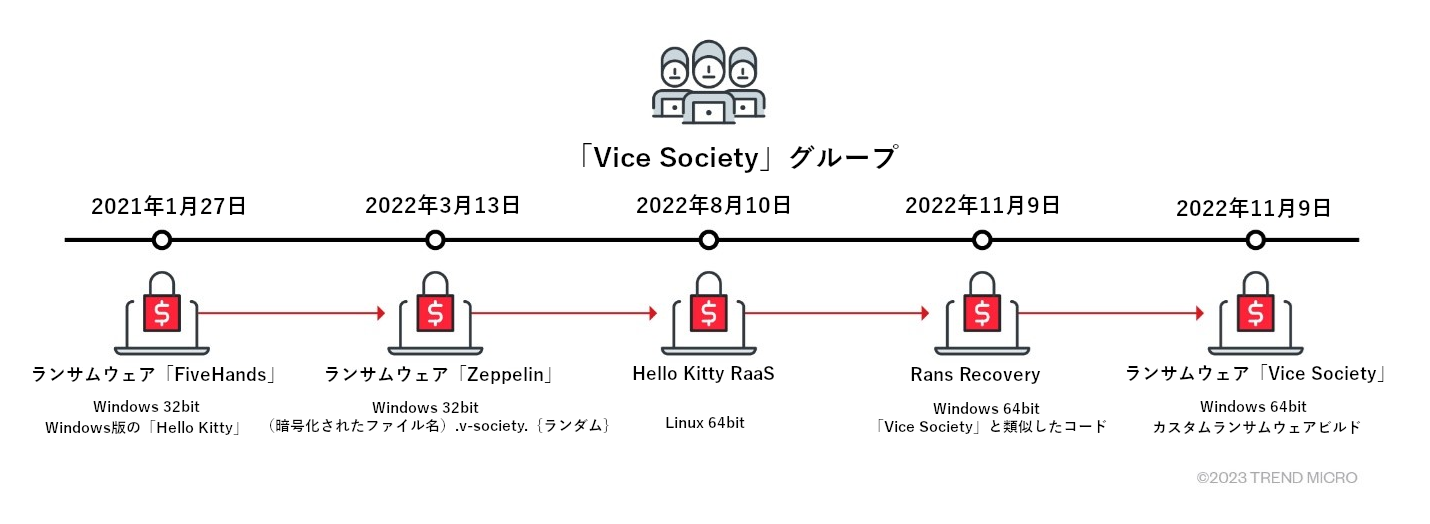

「Vice Society」は当初、「PrintNightmare」の脆弱性を利用していると報告されており、「Hello Kitty/Five Hands」や「Zeppelin」といったランサムウェアの亜種を展開していました。(これらのランサムウェアの脅迫文(ランサムノート)において、Vice SocietyのEメールアドレスが掲示されていたこともあります。)しかし最近、Vice Societyは独自のカスタムランサムウェアビルダを開発し、より強固な暗号化方式を採用するようになりました。これは、彼らが独自のRaaS(Ransomware-as-a-Service)を運用するために準備を進めていることを示唆しています。

この記事では、トレンドマイクロのテレメトリによる観測を基に作成した「Vice Society」に関する調査結果(エンドツーエンド感染図を含む)を解説します。このランサムウェア亜種の検出名は、「Ransom.Win64.VICESOCIETY.A」です。

テクニカル分析・感染フロー

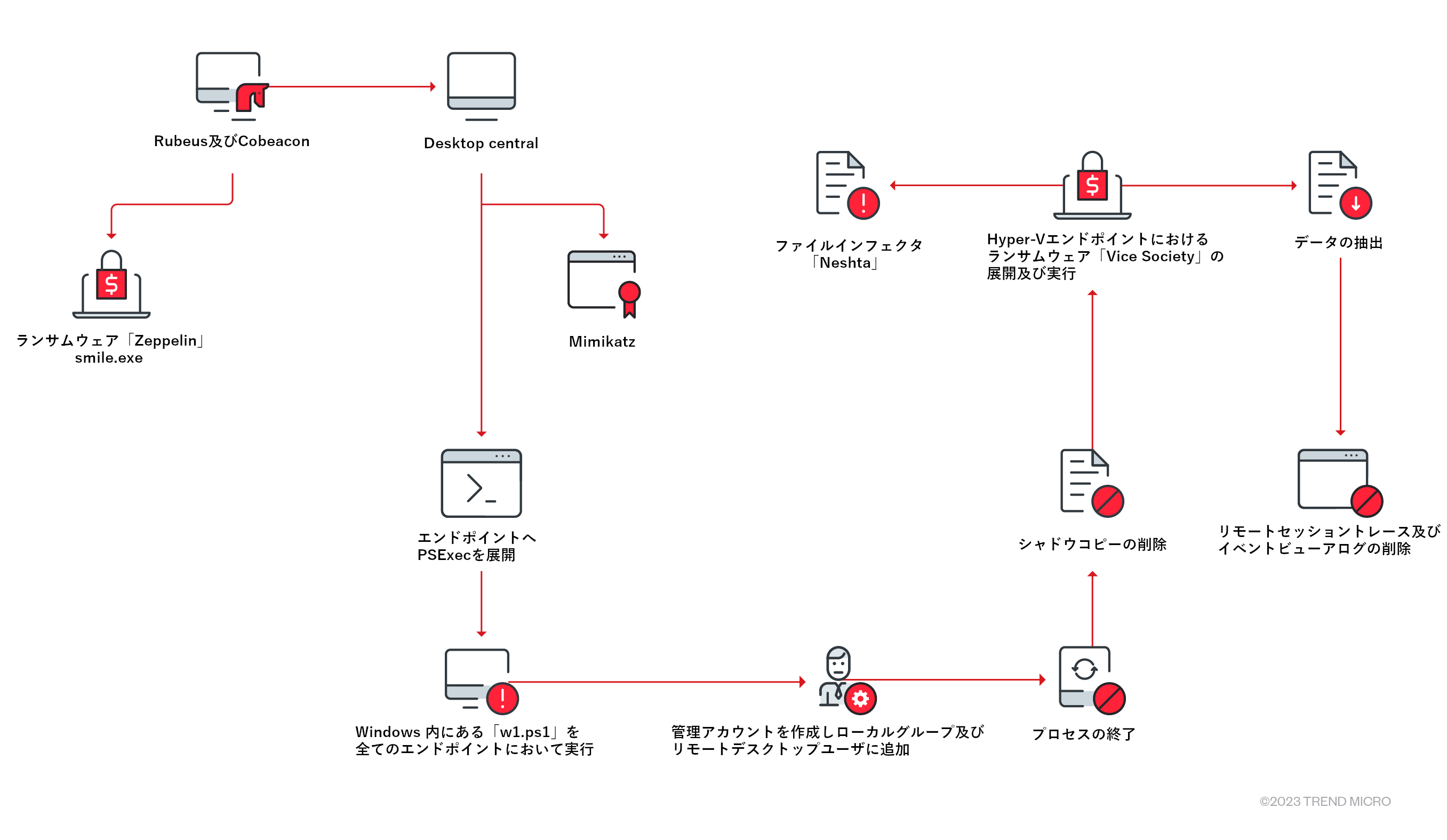

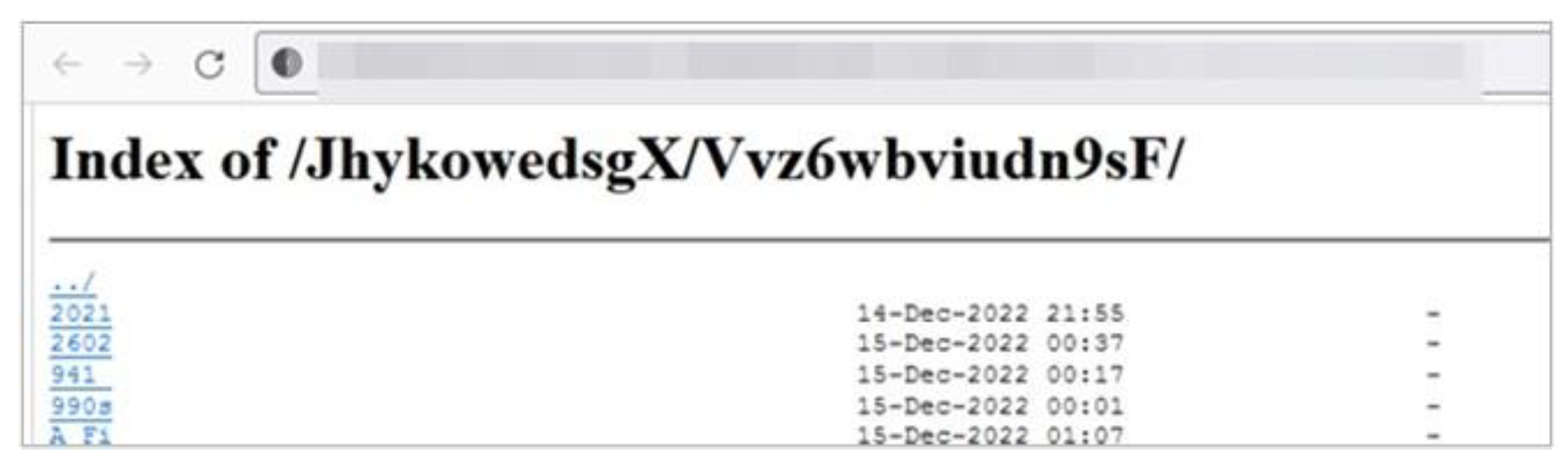

テレメトリの測定に基づき、ランサムウェア「Vice Society」による攻撃の感染ダイアグラムを作成しました(図4参照)。感染経路は、一般公開されているWebサイトの不正利用や、RDP(Remote Desktop Protocol)認証情報の悪用によると考えられます。

以下の表は、「Vice Society」の攻撃から判明したIoC(痕跡情報)になります。列挙された全てのエンドポイントは、1つのGUIDのポインタに属しています。

表1:「Vice Society」攻撃に関連する日付及びルーチンの内容

<PDFファイル参照>

「Vice Society」が使用した攻撃用ツールは「Cobalt Strike」です。このツールを用いることにより、攻撃グループは感染したエンドポイントにリモートでアクセスし、コントロールすることが可能となります。また、攻撃者はKerberosを不正使用するため、「Rubeus C#ツールセット」を使用しています。なお、この手口は以前から「Ryuk」、「Conti」、「BlackCat」によって実行されていたため、新しい手法ではありません。

また標的のネットワーク内で水平移動するために、「Mimikatz」が使用されます。これは、パスワードをダンプするために用います。また、トレンドマイクロは別のエンドポイントにおいてランサムウェア「Zeppelin」の存在も確認しました。「Vice Society」は、以前から「Zeppelin」を展開していましたが、強固な暗号化を達成できなかったため、カスタムビルドのランサムウェアへ移行を進めていると推測されます。

次に、「Vice Society」はPowerShellスクリプトを実行し、他のエンドポイントへのリモートアクセスを可能にする管理者アカウントを作成します。また、カスタムビルドランサムウェアを作成する前に、稼働中のセキュリティソフトウェアなど複数のプロセスを終了します。また、「ViceSociety」の検出結果の多くでファイル感染型ウイルス「Neshta」(トレンドマイクロにより除去可能)の存在が確認されましたが、これがどのような経緯で発生したのかは不明です。

Microsoft Hyper-V等の仮想サーバも、この攻撃の影響を受けます。また、攻撃者が「wevtutil.exe」等のRDPセッションの痕跡を削除していることも確認されました。これは、以前ランサムウェア「Clop」や「KillDisk」で使用されていた手口です。

管理者アカウントの追加が完了すると、「Vice Society」はセキュリティ関連を含む複数のプロセスを終了させ、対象のエンドポイントにランサムウェアを展開し、実行に移ります。

プロセス一覧はこちらをご参照ください。

まとめと対策 ―トレンドマイクロのソリューション

「Vice Society」は、「Cobalt Strike」等のツールセットや「Zeppelin」、「Hello Kitty/FiveHands」等のマルウェアを用いることにより、ルーチンを効率化させています。そして更に、独自のカスタムメイドランサムウェアを構築することにより、常に自らの攻撃能力を向上させていることが窺えます。また、この攻撃グループの専門知識の幅の広さと、さまざまな業種や地域を標的とする志向性とを考慮すると、今後もランサムウェアグループの勢力図において大きな影響を及ぼす存在であり続けると予想されます。そのため、本脅威に対しては、企業や組織は今後も監視を怠ることなく、その動向に注視すべきでしょう。

多層的なアプローチは、エンドポイント、電子メール、Web、ネットワーク等、攻撃対象となる可能性のあるシステムのエントリーポイントを保護します。以下のセキュリティソリューションは、不正なコンポーネントや疑わしい挙動を検出することで企業や組織を守ります。

- Trend Vision One™は、多層防御と挙動検知機能を提供し、ランサムウェアがシステムに不可逆的な損害を与える前に、疑わしい挙動やツールを早期にブロックすることを可能とします。

- Trend Micro Cloud One™ Workload Securityは、脆弱性を不正利用する既知及び未知の脅威からシステムを保護します。このような保護の実現には、仮想パッチや機械学習等の技術が用いられています。

- Trend Micro™ Deep Discovery™ Email Inspectorは、カスタムサンドボックスや高度な解析技術を用いて、ランサムウェアの侵入口となるフィッシングメールを含む不正なメールを効果的にブロックします。

- Trend Micro Apex One™は、ファイルレス攻撃やランサムウェア等、より高次元の脅威に対し、次世代レベルの自動脅威検知機能及び防御を提供し、確実にエンドポイントを保護します。

IOC(痕跡情報)

IOC(痕跡情報)の全リストは、こちらをご覧ください。

参考記事

Vice Society Ransomware Group Targets Manufacturing Companies

By: Ieriz Nicolle Gonzalez, Paul Pajares, Arianne Dela Cruz, Warren Sto.Tomas

翻訳:新井 智士(Core Technology Marketing, Trend Micro™ Research)