ランサムウェア

Cubaランサムウェアの新亜種:実行機能の最適化や身代金支払いサポートを実装

トレンドマイクロは、ランサムウェア「Cuba」の背後にいる攻撃者グループが再び活動を活発化させると同時に、これまでの亜種とは異なる感染手法を新亜種に採用していることを観測しました。

トレンドマイクロは、ランサムウェア「Cuba」の背後にいる攻撃者グループが再び活動を活発化させると同時に、これまでの亜種とは異なる感染手法を新亜種に採用していることを観測しました。本ブログ記事では、Cubaランサムウェアに関する初期調査結果についてお伝えします。

ランサムウェア「Cuba」は2020年2月に初めて観測されて以来、周期的に検出されているマルウェアファミリです。米連邦捜査局(FBI)の公式通知によると、Cubaランサムウェアは2021年11月に再び活動を活発化させ、5つの重要インフラセクタにおける49の組織を攻撃したのち、少なくとも4390万米ドル(約60億円)の身代金を手にしていると報告されています。

トレンドマイクロは2022年3月~4月にCubaランサムウェアの活動が再び活発化したことを観測しました。トレンドマイクロの監視結果から、Cubaランサムウェアの作者が、現在のバイナリ(新亜種)にいくつかのアップデートを追加していることが判明しました。トレンドマイクロが同年3月~4月に調査した検体には、カスタムダウンローダ「BUGHATCH」が採用されています。このダウンローダは、感染活動における多段階攻撃の各フェーズにおいて、攻撃者がこれまでの亜種に採用しなかったものです。

さらにトレンドマイクロは4月下旬に、アジアに拠点を置く2つの組織を標的とした別のランサムウェアの亜種にも気付きました。本ブログ記事では、この期間に発見された最新の検体に関する分析結果に焦点を当てて解説します。

Cubaランサムウェアのアップデートでは、全体的な機能に大きな変化がありませんでした。一方でトレンドマイクロは、今回のアップデートが実行機能を最適化して意図しないシステム動作を最小限に抑えると同時に、ランサムウェア攻撃の被害者が身代金交渉を行うことを選択した場合に、技術的なサポートを提供しようとしている根拠を見つけました。

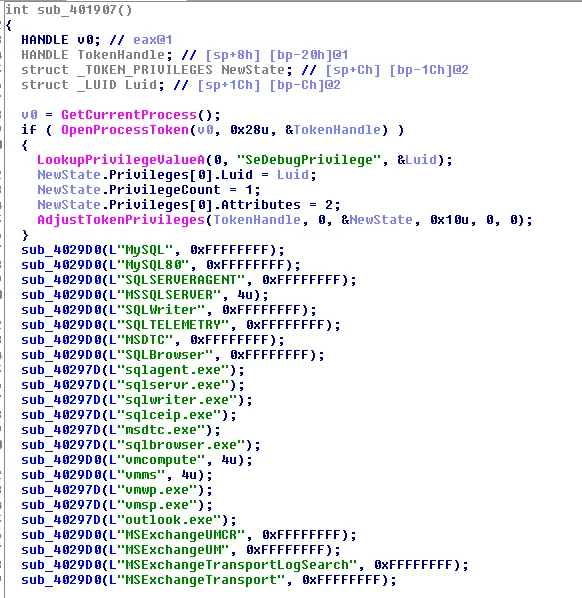

トレンドマイクロは新亜種を分析した結果、攻撃者がいくつかのプロセスやサービスを追加して、以下のアプリを強制終了しようとすることがわかりました(図1)。

- MySQL

- MySQL80

- SQLSERVERAGENT

- MSSQLSERVER

- SQLWriter

- SQLTELEMETRY

- MSDTC

- SQLBrowser

- sqlagent.exe

- sqlservr.exe

- sqlwriter.exe

- sqlceip.exe

- msdtc.exe

- sqlbrowser.exe

- vmcompute

- vmms

- vmwp.exe

- vmsp.exe

- outlook.exe

- MSExchangeUMCR

- MSExchangeUM

- MSExchangeTransportLogSearch

- MSExchangeTransport

- MSExchangeThrottling

- MSExchangeSubmission

- MSExchangeServiceHost

- MSExchangeRPC

- MSExchangeRepl

- MSExchangePOP3BE

- MSExchangePop3

- MSExchangeNotificationsBroker

- MSExchangeMailboxReplication

- MSExchangeMailboxAssistants

- MSExchangeIS

- MSExchangeIMAP4BE

- MSExchangeImap4

- MSExchangeHMRecovery

- MSExchangeHM

- MSExchangeFrontEndTransport

- MSExchangeFastSearch

- MSExchangeEdgeSync

- MSExchangeDiagnostics

- MSExchangeDelivery

- MSExchangeDagMgmt

- MSExchangeCompliance

- MSExchangeAntispamUpdate

- Microsoft.Exchange.Store.Worker.exe

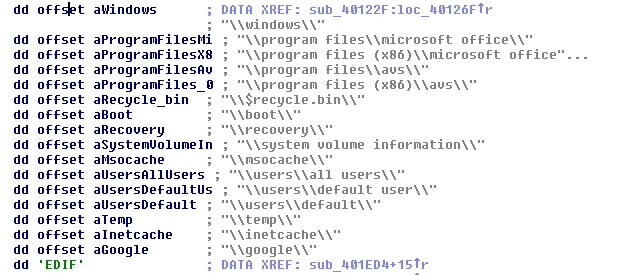

もう1つの明らかな変更点は、Cubaランサムウェアの暗号化対象から除外されたセーフリストにディレクトリ / ファイル拡張子が追加されたことです。

- \windows\

- \program files\microsoft office\

- \program files (x86)\microsoft office\

- \program files\avs\

- \program files (x86)\avs\

- \$recycle.bin\

- \boot\

- \recovery\

- \system volume information\

- \msocache\

- \users\all users\

- \users\default user\

- \users\default\

- \temp\

- \inetcache\

- \google\

セーフリストに追加された拡張子:

- .exe

- .dll

- .sys

- .ini

- .lnk

- .vbm

- .cuba

トレンドマイクロは同年4月下旬に観測された新亜種を以前の亜種と比較した結果、前者には後者に採用されたすべてのコマンドまたは機能が備わっていないことがわかりました。攻撃者は、ディレクトリ / 場所に関連するフレーズである以下のコマンド2つのみを新亜種に残しました。

- local

- network

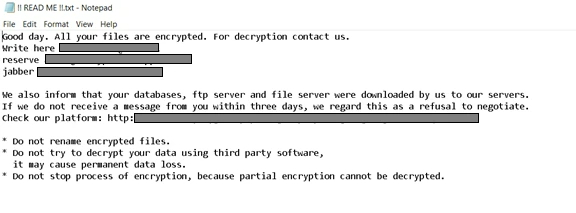

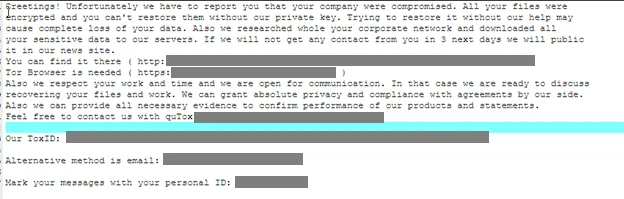

なお、最新の亜種が用いる身代金要求メッセージ(ランサムノート)内の文言(図4)は、2022年3月に分析した検体のもの(図3)とは異なります。ただし、双方のランサムノートに記載されたURL(匿名ネットワーク「The Onion Router(Tor)」を利用したサイトへと誘導する)は同じものでした。2022年4月下旬に用いられたランサムノートには、被害者が3日以内に連絡しない場合は交渉を拒否したものとみなし、窃取したデータをTorサイト上で暴露すると明記されており、明らかに二重脅迫の手法を用いていることがわかります(図4)。一方、Cubaランサムウェアグループが2022年3月に用いたランサムノートには、窃取したデータを暴露すると明記されていませんでした(図3)。

最新のランサムノートで確認されたもう1つの新たな特徴は、攻撃者グループが被害者との身代金交渉を円滑化するために技術的にサポートする手段としてチャットアプリ「quTox」や電子メールの連絡先情報を追加したことです。

トレンドマイクロは現在も最新の検体に採用されたツール群を調査中であり、Cubaランサムウェアの新亜種が用いる感染チェーン全体を確立するには至っていません。先ほどご紹介した通り、最近観測された感染活動の多くで共通して確認された侵入の痕跡は、トレンドマイクロが分析した最新の検体では確認できませんでした。また、5月に新たな検体が検出されたことから、Cubaランサムウェアの攻撃は今後数ヶ月間続く可能性があるほか、おそらくランサムウェア本体のアップデートも行われるものと推測されます。

推奨事項

マルウェアの新亜種が出現した際に最新のランサムウェア攻撃から企業や組織を保護するためには、サイバーセキュリティにおける事前の体制構築が重要となります。企業や組織は、類似するサイバー攻撃からシステムを保護するために、自組織のニーズに基づいて体系的にリソースを割り当てたセキュリティフレームワークを確立することができます。

独自のサイバーセキュリティ戦略を策定する際は、米国の非営利団体「Center of Internet Security(CIS)」および「米国立標準技術研究所(NIST)」が制定したフレームワークを参考にすることが推奨されます。これらのフレームワークは、セキュリティチームがリスクを軽減し、脅威への露出を最小限に抑えるために役立ちます。それぞれのフレームワークで説明されているベストプラクティスを実行することで、企業や組織は独自に策定する際の時間と労力を節約することができます。これらのフレームワークは、最初に確立すべき対策案を提供すると同時に、計画プロセス全体を通じて企業や組織の手引きとなります。

侵入の痕跡(Indicators of Compromise、IoC)

今回の記事に関する侵入の痕跡は、こちらをご参照ください。

参考記事:

• 「Cuba Ransomware Group’s New Variant Found Using Optimized Infection Techniques」

By: Don Ovid Ladores

翻訳:益見 和宏(Core Technology Marketing, Trend Micro™ Research)