サイバー犯罪

2018 年にサイバー犯罪者が狙う最大の標的は「仮想通貨の発掘」?

仮想通貨の人気と実世界における重要性の高まりにより、サイバー犯罪者も仮想通貨に大きな関心を抱いています。脅威状況の中で仮想通貨発掘マルウェアはランサムウェアのような勢いで悪名をはせているようです。実際、2017 年に家庭用ルータに接続した機器で検出されたネットワークイベントの中で仮想通貨発掘マルウェアによる発掘活動は最も多いイベントでした。

仮想通貨のマイニング(発掘)を狙うサイバー犯罪者による攻撃は、ランサムウェアに代わるような脅威になるでしょうか。仮想通貨の人気と実世界における重要性の高まりにより、サイバー犯罪者も仮想通貨に大きな関心を抱いています。変化する脅威状況の中で仮想通貨の発掘を狙う攻撃は、以前のランサムウェアのような勢いで急拡大しています。2017 年に家庭用ルータに接続した機器で検出されたネットワークイベントの中で最も多いイベントが仮想通貨の発掘活動だったことは、サイバー犯罪者に限らず、仮想通貨の発掘に注目が集まっていることを示す一例と言えます。

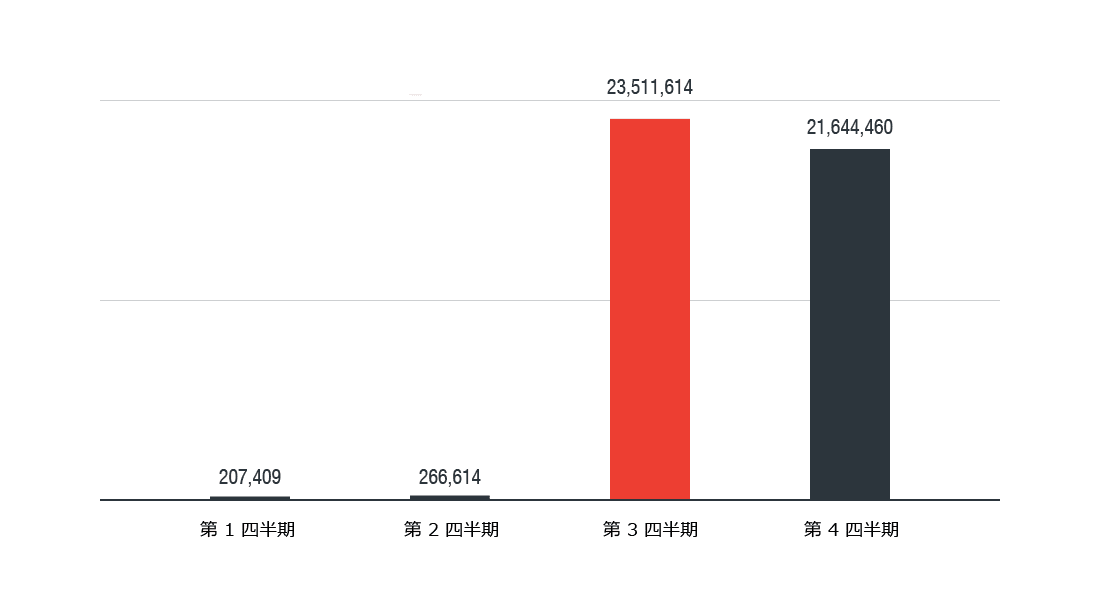

図 1:2017 年、家庭用ルータに接続された機器における

仮想通貨発掘関連ネットワークイベントの検出数推移

(組込み型ホームネットワークセキュリティ製品

「Trend Micro Smart Home Network™」の情報に基づく)

仮想通貨の発掘を行うマルウェアは、2011 年中ごろから確認され始めました。当初は、ワームやバックドアのようなマルウェアに仮想通貨発掘機能を後から付け足したような形でした。それ以来、仮想通貨発掘マルウェアは変化を続け、現在ではサイバー諜報活動やランサムウェアの背後にいる攻撃者、そして組織的なハッカー集団さえもが効果的に収入を得ることのできる手法として、仮想通貨の発掘を利用するようになりました。

「Bitcoin(ビットコイン、BTC)」の価格は、2017 年 1 月に 1 BTC あたり約 1,000 米ドル(2018 年 3 月 7 日時点で約 10 万 6 千円)でしたが、それ以降上昇を続け、2018 年 2 月には約 11,000 米ドル(約 116 万円)以上の価格を付けています。最高値は約 20,000 米ドル(約 212 万円)でした。「Monero(モネロ、XMR)」も似たような値動きを見せています。2017 年 1 月には 1 XMR あたり約 13 米ドル(約 1,380 円)だった価格が、2018 年 2 月には約 325 米ドル(約 3 万 4,400 円)に上昇しています。このように、変動しつつも急上昇した仮想通貨価格が、仮想通貨の発掘を狙うサイバー犯罪者の動向を促進した一因と考えられます。お金が動く所には、そこに乗じるサイバー犯罪者も集まります。

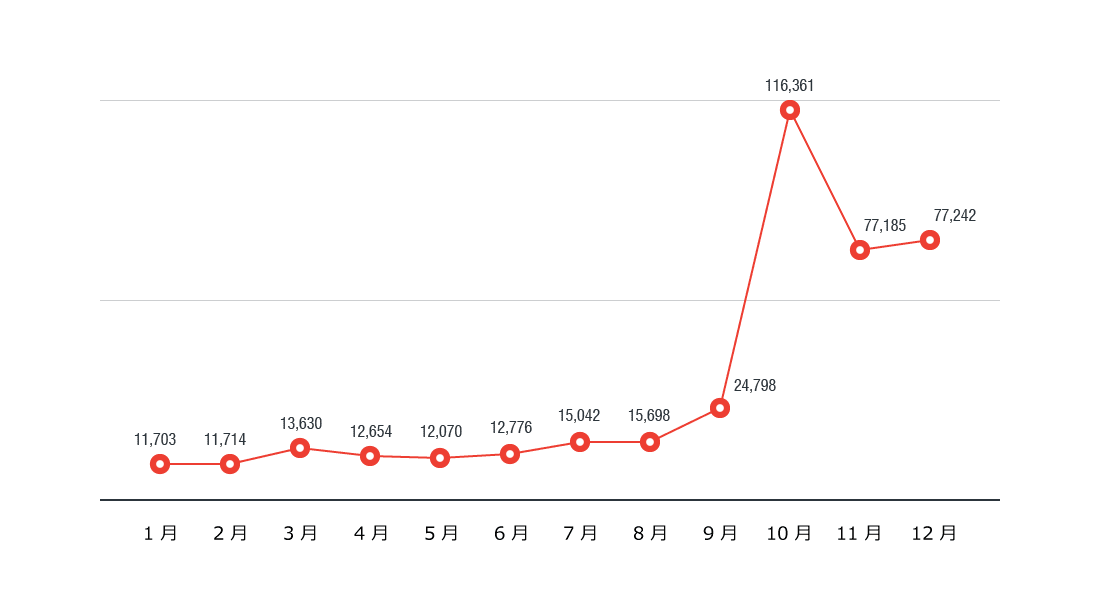

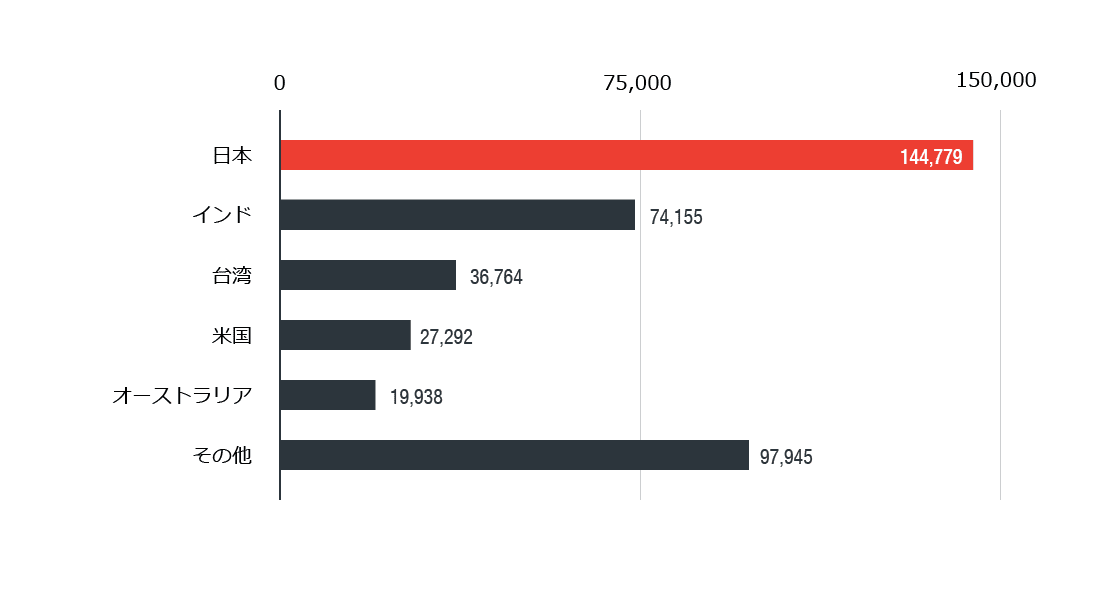

脅威状況における仮想通貨発掘ツールの急増はその良い例です。「コインマイナー」の検出にはサイバー犯罪者に悪用された正規ツールやグレーツールを含んでおりすべてが不正なものとは断定できませんが、図 2 のように、その拡散は 2017 年を通じて勢いを増しており、2017 年 10 月に 116,361 件でピークを迎え、その後は高止まりの状況にあります。国別に見ると、日本、インド、台湾、米国、そしてオーストラリアがコインマイナーの検出が多い国です。

図 2:2017 年全世界におけるコインマイナーの検出数

(クラウド型次世代セキュリティ技術基盤

「Trend Micro Smart Protection Network™(SPN)」の情報に基づく)

図3:2017 年全世界におけるコインマイナーの国別検出数

(「SPN」の情報に基づく)

■ビットコインに代わって Monero が選択された理由

このようにコインマイナーの拡散が拡大している中でも、2017 年 9 月に登場したMonero 発掘ツール「Coinhive」が頻繁にサイバー犯罪者に利用されているようです。Coinhive は、訪問したユーザの CPU を利用して Monero を発掘することで Web サイトを収益化するための JavaScript のコードであり、決して不正な目的のツールではありません。しかし、Coinhive のコードは手軽でカスタマイズが可能なことから、サイバー犯罪者もこのツールに目を付けました。事実、Coinhive の不正なバージョンは、有名企業のクラウドサーバや、米国および英国企業の公式 Web サイトへの攻撃にも利用されました。また、「malvertisement(不正広告)」によって拡散された事例も確認されており、2017 年 11 月の段階で既に世界で 6 番目に多く利用されたマルウェアとして報告されています。

サイバー犯罪者が、Monero を発掘する Coinhive を選択したのには別の理由もあります。ビットコインの発掘は既に「Application Specific Integrated Circuit(特定用途向け集積回路、ASIC)」を利用した専用の装置やクラウドマイニングプロバイダによる過当競争に突入しており、少ないリソースで発掘しても利益はほとんど見込めません。しかし、Monero を発掘するアルゴリズム「CryptoNight」は、ASIC を利用した発掘に不向きになるように設計されており、消費者用ハードウェアの CPU でも発掘が可能です。例として、Coinhive の公式サイトによると、1 日に 10~20 人の訪問者がいる Web サイトで、1 カ月に約 0.3 XMR(2018 年 3 月 7 日時点で約 1 万 1,100 円)の利益を上げることが可能とされています。つまり、少ないリソースでも十分な発掘が期待できる Monero は、インターネット利用者のリソースを盗用して発掘を行うサイバー犯罪者たちにとって、収益可能性の高い仮想通貨の 1 つと言えます。

また、Monero はビットコインよりも匿名性の高い仮想通貨であることもサイバー犯罪者を引き付ける理由の 1 つです。Monero は、グループ内の誰が署名したのかを追跡することが不可能な「リング署名」を使用しており、仮想通貨アドレス、金額、送信元、送信先、送信者、受信者のような取引に関する情報を追跡するのが困難です。

■「ファイルレス活動」を利用する仮想通貨発掘マルウェア

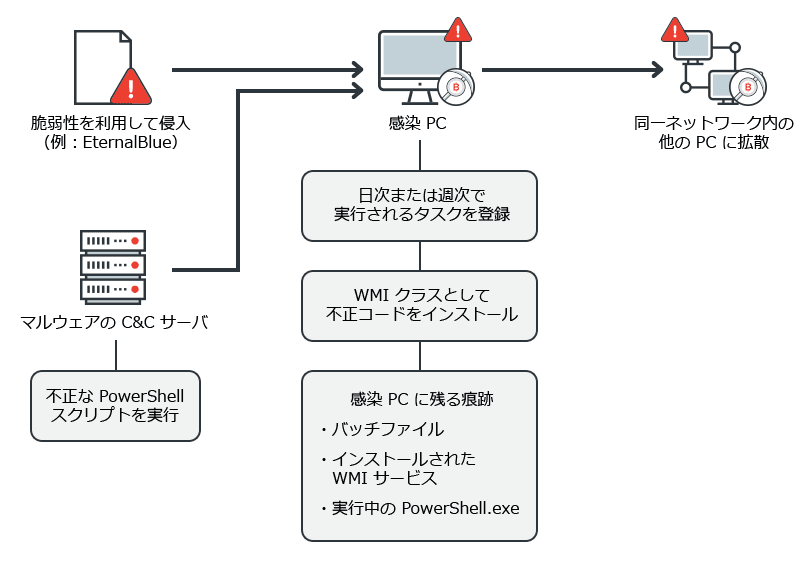

Coinhive のようなツールを悪用した攻撃の他にも、そもそもサイバー犯罪者によって作成された「仮想通貨発掘マルウェア」を使用した攻撃も存在します。ランサムウェアが巧妙化していったのと同様に、仮想通貨発掘マルウェアでも、インストールさせるために脆弱性を利用する方法やファイルを利用しない方法の出現が確認されています。例えば、トレンドマイクロが確認したある仮想通貨発掘マルウェアは、脆弱性「EternalBlue」を利用して拡散し、Windows を管理する正規ツール「Windows Management Instrumentation(WMI)」を悪用することで活動を持続します。実際、Monero を発掘するマルウェア「Adylkuzz」は暗号化型ランサムウェア「WannaCry」より先に、初めて EternalBlue を利用したマルウェアの 1 つだと報告されています。PC およびネットワークに更新プログラムが適用されていない期間が長くなるほど、脆弱性を利用するマルウェアへの感染リスクは高まります。

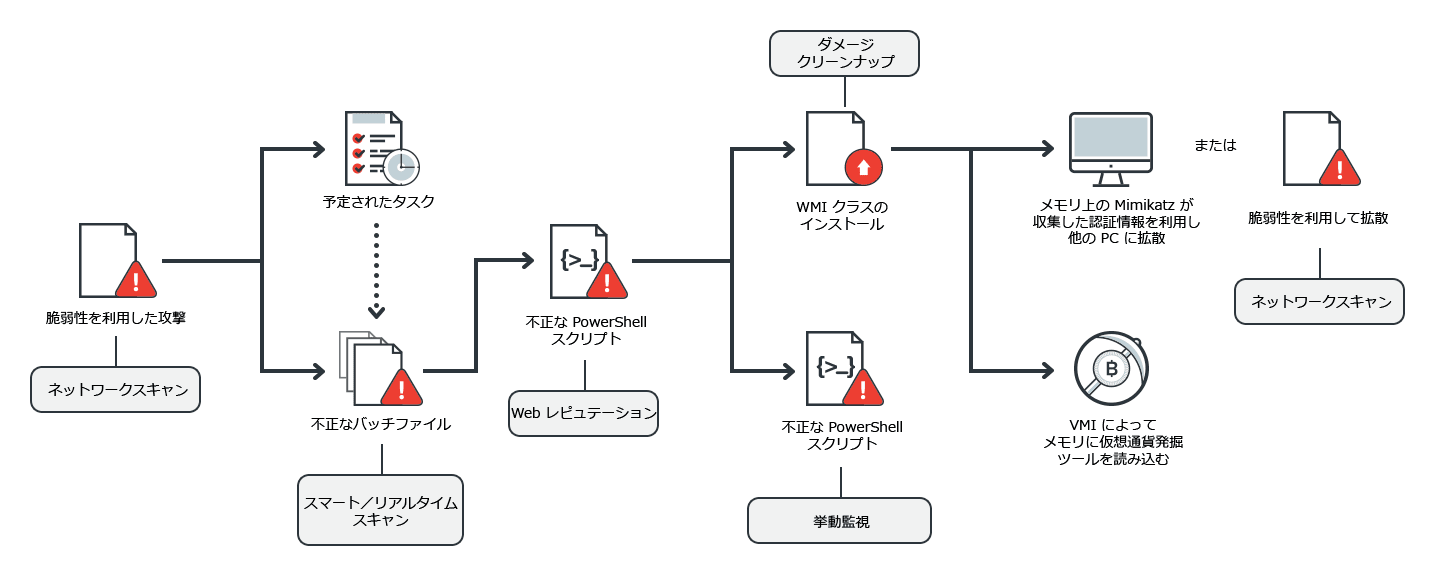

図 4 はファイルを利用しない仮想通貨発掘マルウェアの典型的な感染の流れです。感染を示す痕跡は、不正なバッチファイル、インストールされた WMI サービス、そして PowerShell が実行されていることだけです。拡散に EternalBlue を利用するマルウェアもあります。他にも、オープンソースのユーティリティツール「Mimikatz」を利用して認証情報を収集し、侵入した PC で Monero を発掘するマルウェアも確認されています。

実際、脆弱性は仮想通貨発掘マルウェアの侵入経路としても利用可能です。データベース管理システム「Apache CouchDB」で脆弱性を利用して侵入しようとした攻撃が確認されています。「Remote Access Tool(RAT)」機能を備えたマルウェア「JenkinsMiner」は、継続的インテグレーションツール「Jenkins」のサーバを対象とする Monero 発掘マルウェアを拡散していました。JenkinsMiner は、300万米ドル(約 318 億円)以上に相当する Monero を発掘したと報告されています。

図 4:ファイルを利用しない暗号通貨発掘マルウェアの典型的な感染の流れ

■被害に遭わないためには

仮想通貨は、少なくとも多くの国では非合法ではありません。仮想通貨取引は法的に管轄することのできない分散型の仕組みによって管理されています。しかし、マルウェアを利用した違法な発掘は別の問題です。

仮想通貨発掘マルウェアの影響は、ランサムウェアほど明確ではなく直接的な被害も見えづらいですが、脅威であることに変わりはありません。2017 年 12 月には、Monero を発掘する Android 端末向け不正アプリ「Loapi」が、端末に物理的な被害を与える事例も報告されています。

また、仮想通貨の不正発掘による損害には、端末リソースの盗用だけでなく、電力消費も含まれます。このような損害は、技術の進歩を反映した脅威状況がもたらすリスクだと言えるでしょう。ランサムウェアを利用した攻撃がそうであったのと同様に、仮想通貨の発掘を狙う攻撃が一般化するに従い、PC に感染させる手法も多様化していくことが予測されます。さらには、感染 PC が踏み台とされ知らないうちにサイバー犯罪に加担させられるような事例も出てくるかもしれません。企業や一般ユーザだけでなく、機器の設計や製造を行う業者もベストプラクティスに従い、厳重なセキュリティ対策を実施する必要があります。

図 5:ファイルを利用しない仮想通貨発掘マルウェアに対するトレンドマイクロの対策

■トレンドマイクロの対策

クロスジェネレーションで進化を続ける「XGen™セキュリティ」は、AI 技術をはじめとする先進技術と実績の高いスレットインテリジェンスを融合した防御アプローチにより、データを保管するサーバ、データを交換するネットワーク、データを利用するユーザの各レイヤーで最適化されたセキュリティを提供します。Web/URLフィルタリング、挙動解析、カスタムサンドボックスのような機能を備えたクロスジェネレーション(XGen)セキュリティアプローチは、既知または未知/未公開の脆弱性を狙い、個人情報の窃取や暗号化、不正な仮想通貨発掘活動を行う脅威をブロックします。XGen は「Hybrid Cloud Security」、「User Protection」、そして「Network Defense」へのソリューションを提供するトレンドマイクロ製品に組み込まれています。

参考記事:

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)