サイバー脅威インテリジェンスを自社の防御力強化につなげるには?~リサーチとインシデントレスポンスの専門家に聞く

近年、注目される“プロアクティブセキュリティ”。脆弱性や社内アカウント管理などが注目されがちですが、サイバー攻撃者の“動向”を先んじて捉えて対処することも効果的です。サイバー脅威インテリジェンスの有効活用について、当社の脅威リサーチとインシデントレスポンスの専門家に話を聞きました。

※本記事は、2025年3月25日時点の情報で執筆しています。

サイバーリスクの効果的な低減のために、事前にサイバーリスクを予見し事前対処する、プロアクティブセキュリティ(Proactive Security)の考え方が近年注目されています。組織の情報資産(アセット)が抱える脆弱性の管理や、従業員の認証アカウントのセキュリティ強化など、自組織に内在するリスクに対処する方法がイメージされやすいですが、実際のサイバー攻撃者の目的・攻撃手法といったサイバー脅威インテリジェンス※を活用した防御力強化も有効な手の1つです。

※サイバー脅威インテリジェンス:サイバースレットインテリジェンス、Cyber Threat Intelligence(CTI)とも。本稿では、断りのない限り「サイバー脅威インテリジェンス」で統一します。

(参考記事)AI時代に必要な”プロアクティブセキュリティ”とは?~Japan IT Week 春 2025に見るサイバーセキュリティのトレンド

今回は、トレンドマイクロの脅威リサーチの専門家である加唐 寛征(かから・ひろゆき)と、インシデントレスポンスの専門家である田中 啓介(たなか・けいすけ)に、サイバー脅威インテリジェンスとは何か?どう入手すればよいのか?といった話題から、製品を使った実際の入手方法のイメージまでお話を聞きました。

写真:トレンドマイクロのシニア・スレット・リサーチャーの加唐(左)とPrincipal Incident Response Consultantの田中(右)

サイバー脅威インテリジェンスがなぜ重要なのか?

まず、脅威リサーチの専門家である加唐は、サイバー脅威インテリジェンスの有効活用のためには、サイバー攻撃者の傾向と、防御する組織側の課題を把握しておくことが重要としました。加唐は「サイバー脅威インテリジェンスを有効活用するための前提情報をまとめるために2025年に執筆・公開した『Cyber Threat Intelligence実践ガイド』でも触れているが、攻撃者の目的や自組織の課題は重要なポイントなので、再度触れておきたい」と前置きました。

写真:トレンドマイクロのシニア・スレット・リサーチャーの加唐

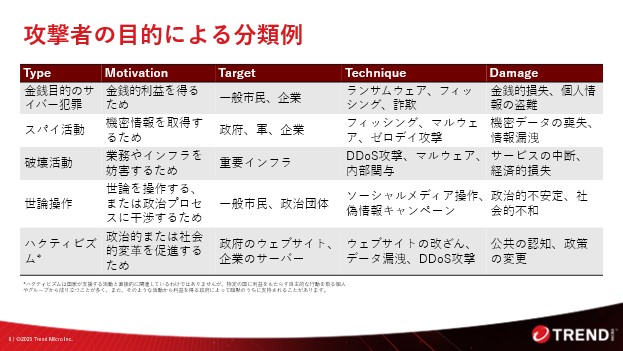

攻撃者の目的による分類

加唐はまず、攻撃者の目的による分類例を挙げました。「攻撃者の目的」を知る・推測することは、攻撃手法や特に「攻撃者の最終到達地」である自組織の情報資産が何なのか?防御のためのリソースを優先的にどこに割くべきか?を判断するために重要です。

図:攻撃者の目的による分類例

1つ目は、「金銭目的のサイバー犯罪」であり、ランサムウェア攻撃によるデータ暗号化に伴う脅迫行為、フィッシング攻撃や詐欺などによる個人情報の窃取などで金銭化を図る攻撃で、一般的な民間企業・組織であっても標的になり得ます。

2つ目は「スパイ活動」で、国家安全保障などに関わる機密情報の窃取を目的とした攻撃であり、主に官公庁や軍事関連、またはそれらに取引のある企業・組織に対する情報窃取型のマルウェアの送付などが行われます。

3つ目の「破壊活動」は、重要インフラ事業者などの組織の事業継続を妨害しようとする攻撃であり、攻撃が成功すると事業・サービスが停止し、市民生活への悪影響にもつながります。

4つ目の「世論操作」は、政治的意図や社会的な影響を狙って、一般市民や政治団体などをターゲットとしたSNSでの情報操作や偽情報のキャンペーンが行われます。結果的に、政治の不安定化や社会的混乱がもたらされることもあります。

5つ目の「ハクティビズム」は、いわゆるハクティビスト(政治的あるいは社会的な主張・目的のためにサイバー攻撃を行う活動家や集団。詳しくはこちらの記事を参照)により行われる攻撃で、政治的・社会的変革を促進するために行われます。

「世論操作」と異なる点は、「世論操作」がターゲットとしている集団に対して気づかれないように行動するのに対して、「ハクティビズム」はDDoS攻撃や政府機関のWebサイトを対象とした改ざんなど、公共の認知を狙う「示威行動」とも言えるような目立った行動をとることが特徴です。

(関連記事)

・サイバー攻撃の脅威から重要インフラをどのように守るべきか?

・フェイクニュースの影響について事例を交えて解説

サイバーセキュリティ強化にあたっての組織の課題

次に加唐は、サイバーセキュリティを強化するにあたって多くの組織が直面する課題をあげました。

① リソース配分の優先度:

全てのサイバーリスクに対して同じ水準の対策を行うのは非現実的。対策側のリソースには限りがあるため、対策の重点をどこに置くのか?優先度をつけた対策を行う必要がある。

② 新たな攻撃手法への追随:

攻撃者は常に新たな手法を開発・進化させているため、過去の対策だけでは不十分な状況となることが多い。最新の脅威動向を把握した上で、継続的に対策を見直す必要がある(例:ファイルレスマルウェアやサプライチェーン攻撃など)。

③ ビジネスインパクトの評価:

サイバー攻撃による被害が発生した影響について、技術的リスクだけなく、事業継続への影響度(財務リスク、法的リスク、ステークホルダーへの影響など)を正しく理解し、「経営判断」に生かす必要がある(例:ランサムウェア攻撃被害の身代金など、直接的な金銭被害以外の悪影響を考慮する必要がある、など)。

図:組織が直面する課題の例

加唐は、「こうした課題を解決するには、技術的リスクだけでなく、経営層も含めた組織全体のリスク評価の仕組みを導入することが重要」と強調します。

サイバー脅威インテリジェンスとは何か?

そのリスク評価の重要な判断材料の一つとなるものが「サイバー脅威インテリジェンス(CTI)」です。詳しくは、以下の記事でも解説していますが、サイバー脅威インテリジェンスとは「組織が防御的なアプローチをベースとして、積極的なサイバーセキュリティ戦略を構築するために有効な情報源」です。この情報源を効率的に入手・活用することで、自組織に現在必要な対策が何なのかを確認し、対策へのリソース配分を適切に見直すことができ、ひいては有効な経営判断につなげることもできます。

加唐は、「サイバー脅威インテリジェンスは単なる“データ”ではなく、ビジネスを守るための“戦略的情報資産”である、とも言いかえることができる」と言います。

(関連記事)Cyber Threat Intelligenceを有効活用するには?~スレットハンティングを始める前に読みたい実践ガイド

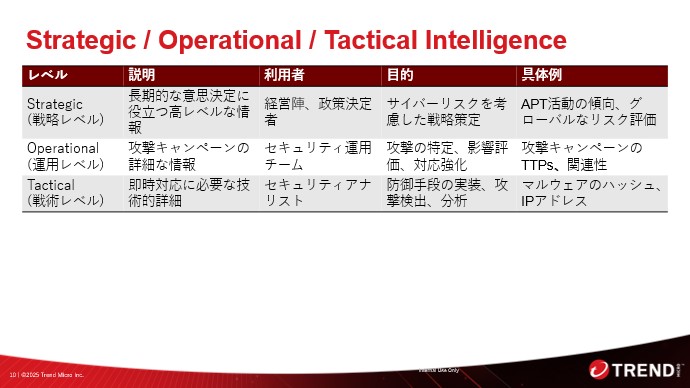

図:サイバー脅威インテリジェンスの3つのレベル

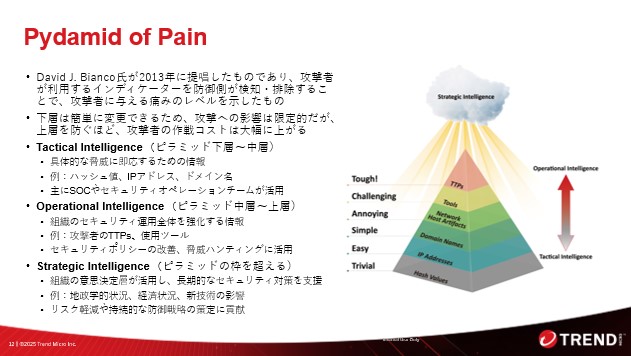

詳しくは『Cyber Threat Intelligence実践ガイド』にも記載されていますが、ポイントは「レベルにより、情報の利用者と、必要とする情報の粒度・内容が異なる」という点です。現在収集・取り扱っているサイバー脅威インテリジェンスが、どのレベルの情報なのか意識をしておくことで、その情報を有効活用ができる適任者に、適切な形で渡すことができます。この3つのレベルの考え方は、『Cyber Threat Intelligence実践ガイド』でも、「The Pyramid of Pain(痛みのピラミッド)」という概念もとに、解説されています。ぜひそちらも併せて御覧ください。

図:The Pyramid of Painとサイバー脅威インテリジェンスの3つのレベル

加唐は、「サイバー攻撃に関する5W1H(誰が・いつ・どのような目的で・何を・どのように、狙ったのか)を多角的・包括的に分析することが、サイバー脅威インテリジェンスの有効活用につながる」と言います。

信頼性の高い情報を入手するには?

サイバー脅威インテリジェンスを入手するには、どのような経路から情報を入手すべきでしょうか?加唐は3つの入手経路を挙げます。加唐は、「信頼性の高い情報を入手するには、各経路で得られる情報を適切に組み合わせることが重要だ」と強調します。

① Open Source Intelligence(OSINT):

公開情報から得られるインテリジェンス。ニュースサイトやブログ、SNS、セキュリティ業界のフォーラムやセキュリティ企業のレポートなど。

② Human Intelligence(HUMINT):

“人”から直接得られるインテリジェンス。インタビューや会議、業界カンファレンス、情報共有プラットフォーム(ISACなど)など。

③ Signal Intelligence(SIGINT):

組織内の通信・信号を監視してらえるインテリジェンス。ネットワークトラフィック監視、Eメールの分析など。

Intelligence Cycleとサイバー脅威インテリジェンスへの活用

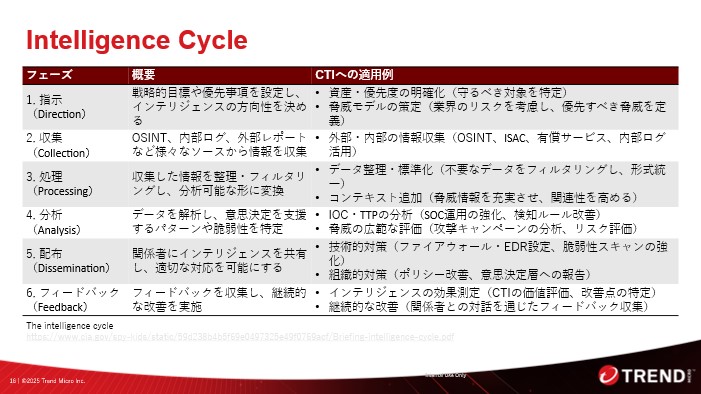

サイバー脅威インテリジェンスを活用するには、情報収集~分析~活用までのプロセスを体系化することが需要です。体系化のフレームワークとして有効なのが「The Intelligence Cycle」です。The Intelligence Cycleは、アメリカ中央情報局(CIA)が提唱する、実践的なインテリジェンスを生み出すため基本プロセスです。

The Intelligence Cycleでは、その行動フェーズを、指示(Direction)・収集(Collection)・処理(Processing)・分析(Analysis)・配布(Dissemination)・フィードバック(Feedback)の6段階に分け、それぞれ必要な行動指針をまとめています。このThe Intelligence Cycleを、サイバー脅威インテリジェンスへ適用した際の解説表が以下です。

図:The Intelligence Cycleの解説

① 指示(Direction):

何を守るべきかを明確にし、組織の重要資産や優先度を特定します。また、業界のリスクや攻撃事例を分析し、優先すべき脅威モデルを策定します。

② 収集(Collection):

OSINT(公開情報)、ISAC(業界団体)、有償サービス、内部ログなどを活用し、脅威情報を広く集めます。

③ 処理(Processing):

収集したデータを整理し、不要な情報をフィルタリングして、分析しやすい形に標準化します。また、関連する脅威インテリジェンスフィードを組み合わせることで、より有益な情報へと充実させます。

④ 分析(Analysis):

IOC(インジケーター)やTTP(戦術・技術・手順)を分析し、SOCの検知ルールを改善したり、攻撃キャンペーンの傾向を把握し、リスク評価を実施します。

⑤ 配布(Dissemination):

技術的対策と組織的対策の両面で情報を活用します。技術的対策としては、ファイアウォールやEDRの設定を見直し、脆弱性スキャンを強化することなどが含まれます。組織的対策では、ポリシーの改善や、経営層へのリスク報告を通じた意思決定支援も行います。

⑥ フィードバック(Feedback):

提供したインテリジェンスがどの程度有効だったのか評価し、関係者からの意見をもとに改善します。

定期的な意見交換を通じて、CTIの有効性を高め、持続的に活用できるサイクルを確立することが重要です。

上記のようなサイクルを回し、Intelligence Cycleを適切に活用することで、情報を効果的に運用する体制を整えることが重要です。

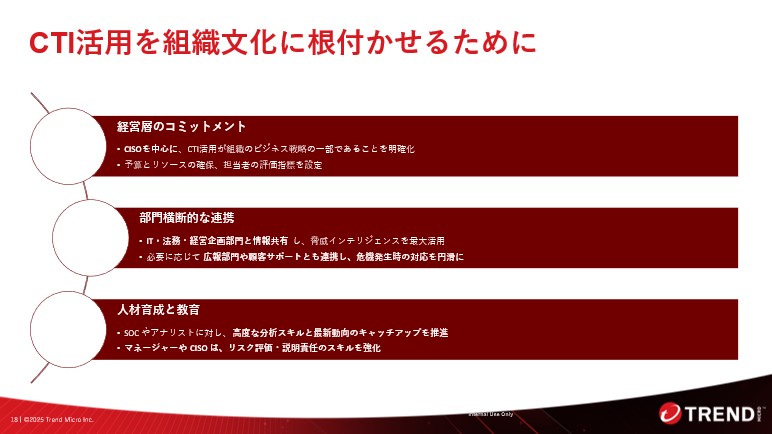

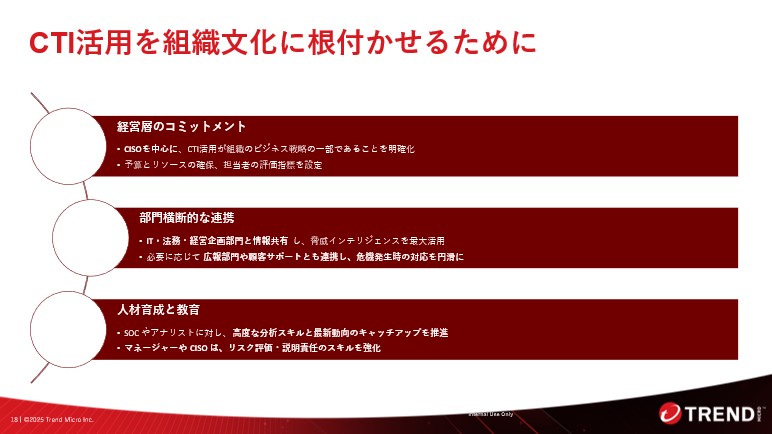

さらに加唐は「サイバー脅威インテリジェンスの活用で最も重要なこと」として、「『情報を受け取る、あるいは買って終わり』ということではなく、インテリジェンスとして活用することを“文化”として根付かせること」が最も重要と強調しました。そのためには、「経営層のコミットメント」、「部門横断的な連携」、「人材育成と教育」という3要素が重要です。

図:サイバー脅威インテリジェンス活用を組織文化として根付かせるためのポイント

『Cyber Threat Intelligence実践ガイド』でも、サイバー脅威インテリジェンスの活用を文化として根付かせるためのポイントの詳細を解説していますので、ぜひ御覧ください。

サイバー脅威インテリジェンスの統合と活用

加唐は、最後に3つのサイバー脅威インテリジェンス活用のポイントとそのメリットを端的に語りました。

① 包括的なセキュリティ強化のためのインテリジェンス統合

戦略的・運用的・戦術的インテリジェンスを統合すること。これにより、経営層からインシデント対応の現場まで一貫した対応が可能となり、組織全体のセキュリティ態勢を強化することができる。

② インシデント対応の加速と精度向上

運用的インテリジェンスを活用し、進行中の脅威や攻撃キャンペーンを把握・洞察を得ること。これにより、迅速かつ効果的な対応を実現し、被害を最小化することができる。

③ リスク管理と意思決定の最適化

戦略的インテリジェンスを活用し、リスク管理や長期的なサイバーセキュリティ戦略を策定すること。これにより、対策に投下するリソース配分を最適化し、効果を最大化できることができる。

写真:トレンドマイクロのPrincipal Incident Response Consultantの田中

Threat Huntingとは何か?

まず、田中は「ここでいうThreat Hantingは、先ほどの加唐の示した3つのサイバー脅威インテリジェンス(戦術的・運用的・戦術的)のうち、運用的・戦術的インテリジェンスを収集・分析対象としている」と前置きしました。その上で、SANS Instituteの定義を基に、Threat Huntingの目的と内容を、以下のように整理しました。

① 組織内の潜在脅威が収集・分析対象:

組織内に既に存在する脅威を前提とし、積極的に潜在的な脅威や侵害を調査・分析するプロアクティブな防衛活動。

② 検知をすり抜けた攻撃が前提:

リアルタイムの検知メカニズムをすり抜けた攻撃者を特定することを目的としている活動。スレットインテリジェンス、システムやネットワークのフォレンジック、調査開発プロセスなど、複数のスキルセットが必要。

③ 早期発見と対策改善が目的:

従来の受動的なセキュリティ対策とは異なり、能動的に脅威を探索し、侵害の早期発見やセキュリティ対策の改善に寄与する。

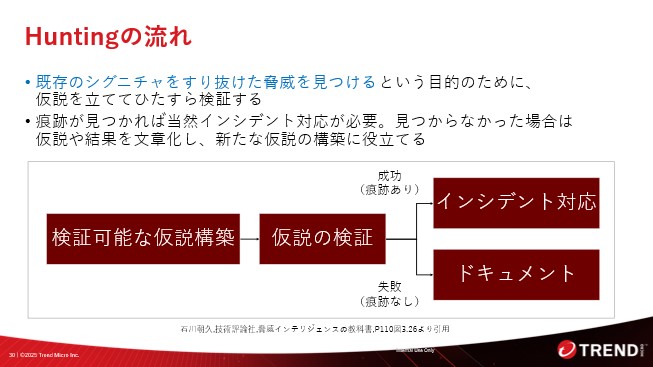

Threat Huntingの流れ

田中は「Threat Huntingとは、検知メカニズムをすり抜けた脅威を見つけるという目的のために、仮説を立ててひたすら検証する行為」と言います。痕跡が見つかれば、インシデント対応のフローに則って対処し、見つからなかった場合は、仮説や結果を文章化し、新たな仮説の構築に役立てます。以下の図は、Threat Huntingの流れを図示したものです。

図:Threat Huntingの流れ(『石川朝久,技術評論社,脅威インテリジェンスの教科書』より引用)

例えば、具体的にはこのような仮説・検証の立て方をします。

●検証可能な仮説:

(攻撃者により)海外のグローバルIPアドレスから管理者アカウントでリモートデスクトップ接続が行われている(かもしれない)。

●調査対象:

Windowsのセキュリティイベントログ

●調査方法:

以下のイベントの有無を確認する。

・Event ID 4624(ログオン成功)かつ、ログオンタイプが10(リモートデスクトップ)である。

・Administrator(管理者アカウント)で認証している。

・接続元IPアドレスがローカルの範囲以外(10.x.x.x – 10.255.x.x / 172.16.x.x – 172.31.x.x / 192.168.x.x / )である。

●判断基準:

該当するログエントリが出たら悪性と判断する。

これはあくまで例のため、分かりやすい条件としていますが、実際にはこれらに時間帯(日中/深夜なのか)など条件を追加して検証していくことが、実際のインシデントレスポンスの現場では良くあります。

田中は、さらに「“検証可能かどうか”という点が最も重要。上記の例で言えば、通常業務でのログオンのログの量が多すぎて収集・保管が非現実的であるというケースでは、この観測ポイントは使えないので、他の仮説を考える必要がある」と強調しました。

Threat Huntingの前提知識

田中はThreat Huntingを始める前の前提知識として、サイバー攻撃の流れと手法を体系化したフレームワーク「MITRE ATT&CK」の内容は押さえておくとよい、としました。「MITRE ATT&CK(以下、ATT&CK)」は、以下の記事でも解説しています。

(関連記事)MITRE ATT&CKとは?~Detection&Responseが効果を発揮するには“攻撃シナリオ”ベースの検知こそ重要~

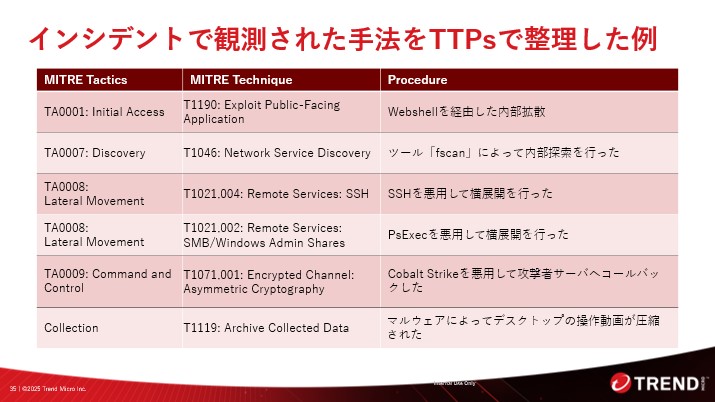

ATT&CKでは、Tactics(戦術:攻撃者の目的)、Techniques(使用する攻撃テクニック)、Groups(攻撃者情報)、Software(ソフトウェア※攻撃に使用されるツール)に関して一元的にまとめられて公開されています。これらをTTPs(Tactics:目的、Techniques:手法、Procedures:手順)とも呼びますが、ATT&CKでは、以下のように、TacticsとTechniqueがナンバリングされてデータベース化されています。利用組織は自組織で観測されたインシデントがどのような攻撃だったのか、攻撃者の目的を妨害できたかを分析するツールとして、セキュリティベンダは、自社のセキュリティ製品での検知対応状況を分かりやすく提示することができます。

図:インシデントで観測された手法をTTPsで整理した例

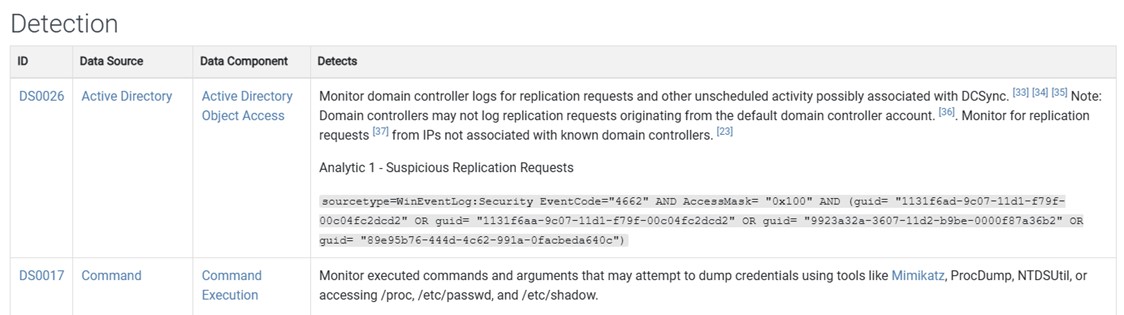

例えば、OS Credential Dumping(T1003:OS資格情報のダンプ)という攻撃テクニックを調査したい場合、ATT&CKのサイトでは、テクニックの概要(サブテクニックを含む)、該当の攻撃テクニックを用いる攻撃者の情報、軽減策(Mitigations)、該当の攻撃テクニックを検知(Detection)するためのクエリ情報(Huntingクエリ)などを参照することができます。

画面:OS Credential Dumpingの検索クエリ例(MITRE ATT&CKのサイトより)

「ただし、ATT&CKにも掲載されていない情報がある」と田中は使用上の留意点も添えました。ATT&CKは非常に有用な情報源ではありますが、IoCそのもの(特定の攻撃ケースで使用された攻撃ツールのハッシュ値、不正な接続先情報など)については掲載がなく、ATT&CKの参照元のデータソースを辿ってさらに情報を収集する必要があります。加えて、Huntingクエリの具体的な実装手順は記載がないケースが多く、具体的にどのようなツールを使い、どこまでを検索対象として検索クエリを走らせるかは、セキュリティ製品などを用いて行うことが一般的です。

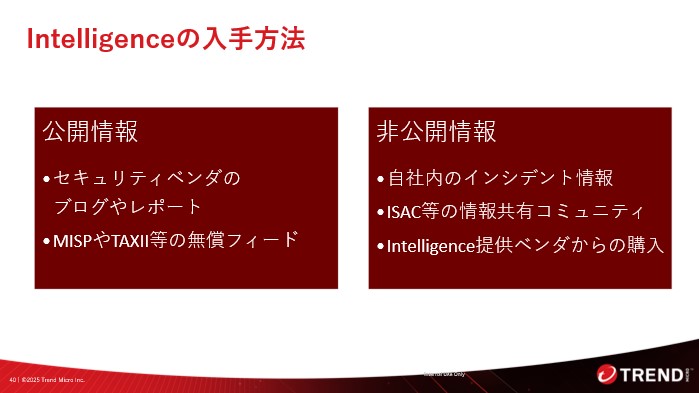

運用的・戦術的インテリジェンスの入手方法

では現場レベルでは、どのように脅威インテリジェンスを入手すべきでしょうか?田中は、「大きくは公開情報と非公開情報にアクセスする方法として大別することができる」とし、以下の図を示しました。

図:運用的・戦術的インテリジェンスの入手方法

1つは、セキュリティベンダのブログや公開レポート、MISP※やTAXII※などのオープンソースツールの無償フィードを利用するなどの「公開情報」へのアクセスです。2つ目は、自組織内のインシデント情報、ISACなど情報共有コミュニティ、あるいはサイバー脅威インテリジェンス提供ベンダーから購入するといった「非公開情報」へのアクセスです。これらを予算や時間を考慮した上で、どのように情報源を組み合わせるか、を考えることが重要です。

※MISP:Malware Information Sharing Platform。

※TAXII:rusted Automated eXchange of Indicator Information。

なお、公開情報の例として、代表的なものは以下があります。併せてご覧ください。

●トレンドマイクロ ブログシリーズ『ランサムウェア・スポットライト』

トレンドマイクロが、技術者向けにサイバー攻撃情報などを発信している「セキュリティブログ」の連載記事。ランサムウェア攻撃者に焦点を当て、攻撃者ごとの手法に焦点を当てIoCをまとめた記事を掲載。本ブログでは、この他APTグループ(標的型攻撃者グループ)に焦点を当てた記事も掲載している。

●DFIR Report

The DFIR Reportが提供しているインシデント情報の提供サイト。複数の脅威リサーチャーが、自身が確認した攻撃のIoCやTTPsを詳細にレポートしている。

Trend Vision One™ を活用したThreat Hunting

先ほども触れましたが、Threat Huntingを行う場合、全て手動で実装することは非現実的です。具体的には、セキュリティ製品のThreat Hunting機能を用いることが妥当です。田中は、トレンドマイクロのエンタープライズサイバーセキュリティプラットフォーム「Trend Vision One™ 」を活用したThreat Huntingの方法を紹介しました。

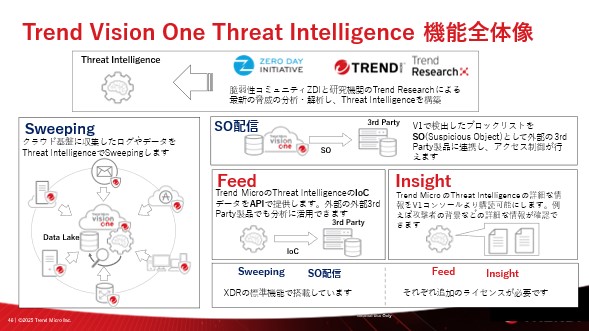

「Trend Vision One™ 」はクラウド型のサイバーセキュリティ基盤であり、各製品・エージェントが入ったデバイスの情報を収集し、自組織内の脅威情報を統合・分析することが可能です。サイバー脅威インテリジェンスの活用に関する機能は「Trend Vision One™ - Threat Intelligence」という名称で利用できます※。

※利用する機能により追加ライセンスが必要なケースがあります。

図:Trend Vision Oneと「Threat Intelligence」

図:「Trend Vision One™ - Threat Intelligence」機能全体像

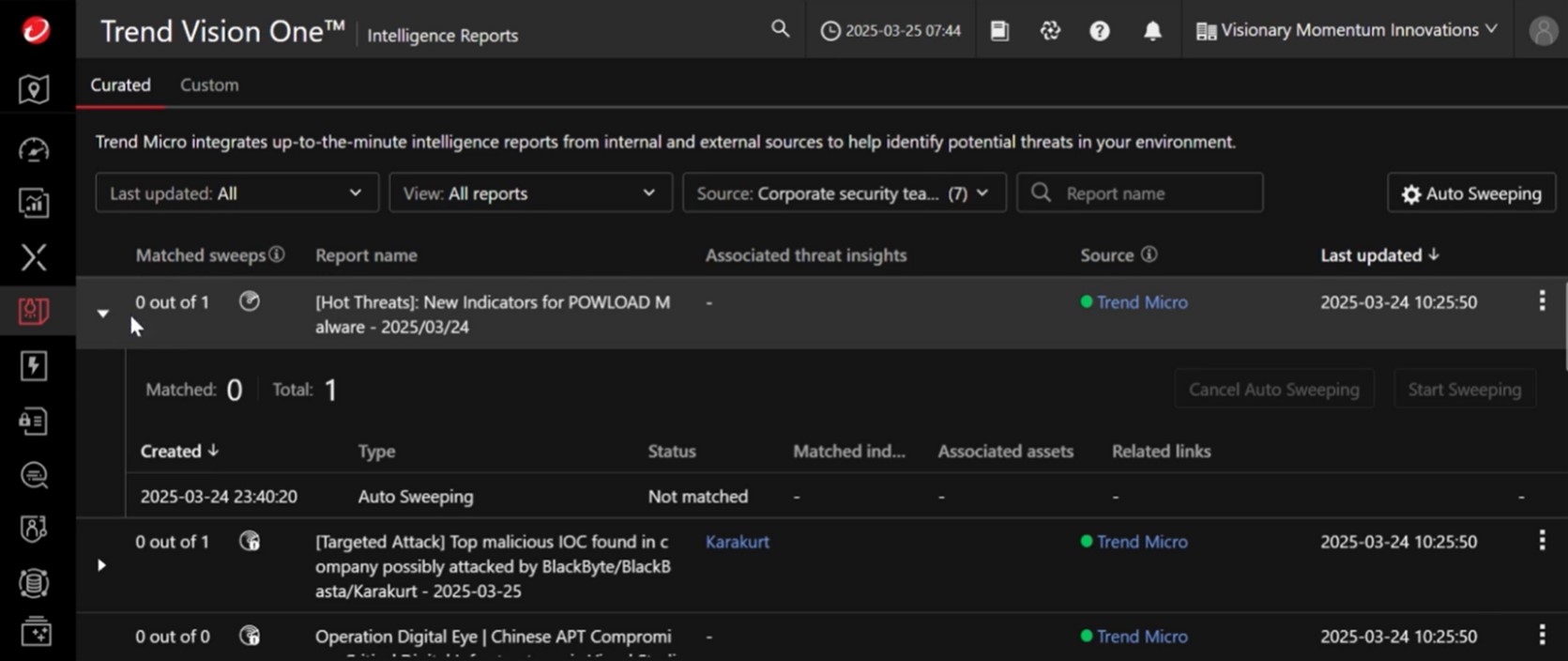

このうち、SweepingはTrend Vision Oneに接続可能なラインセンスを持っていれば利用可能であるため、「ぜひ把握できる情報を触れていただくために試していただきたい」として、田中はこの機能を例として紹介しました。現在、Sweepingは「Intelligence Reports」という名称で提供されており、トレンドマイクロや他のセキュリティ会社、公的機関が発信している情報も含めた分析情報を、Trend Vison Oneに取り込み、自組織の環境でそれが見つかっているかを把握できる機能です。調査担当者が、各社の分析情報を収集して、検索条件やキーワードを手動で入力する工数を削減することができます。

画面:「Trend Vision One™ Threat Intelligence」のSweeping結果例(Intelligence Reports)

「この機能は、Threat Huntingをまず手軽に始めたい場合はお勧めしたい。具体的なIoC情報など詳細を確認することはできないが、自組織内に存在する脅威全体像を把握するには役に立つと思う」(田中)。

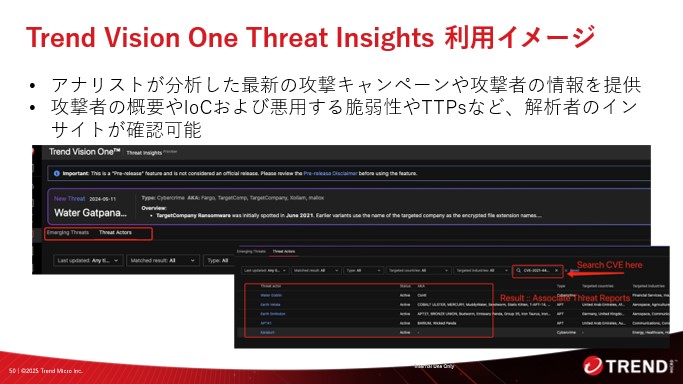

さらに深いThreat Hunting、例えば特定の業界を狙うサイバー攻撃者の特徴、攻撃者の詳細なTTPs(悪用する脆弱性やツール)を把握したい場合、「Trend Vision One - Threat Insights™ 」を利用することができます(利用には、追加ライセンスが必要)。これを活用することで、攻撃者の目的や現在の活動有無、標的の特徴(地域や業界)、詳細な攻撃手法(TTPsとIoC)を把握することができ、よりプロアクティブな戦略立案のアプローチをとるための洞察(コンテキスト情報)を得ることができます。

図:「Trend Vision One - Threat Insights™ 」利用イメージ

まとめ

今回は、サイバー脅威インテリジェンスの収集・活用に当たって、押さえておくべきポイントと具体的な情報収集方法について、2名の専門家から解説してもらいました。サイバーリスクの低減のためにプロアクティブなサイバーセキュリティ戦略の構築が求められる今、サイバー脅威インテリジェンスは多くの組織にとって必須の要素となっています。

「なぜうちが狙われるのか」、「何を狙われているのか」、「誰が狙っているのか」、「いつ・どのように狙われたのか」、前述したサイバー攻撃者の「5W1H」を把握しようとする試みとそれが実現可能な体制(技術面・組織面)の整備が、今後ますます求められていくでしょう。全ての要素を自前で整備できる組織は多くないと思われ、どこまでを自組織で、どこまでを専門家に任せるのか、自組織の置かれた環境を冷静に見つめ、“役割を見極めること”が重要となっています。

ぜひ、冒頭で紹介した『Cyber Threat Intelligence実践ガイド』をご一読いただき、自組織のプロアクティブなサイバーセキュリティ戦略の検討に役立ててください。

Security GO新着記事

ウイルスを使わないサイバー犯罪者の動向 ~Language Threat(言語ベースの脅威)~

(2025年7月9日)

海事業界のセキュリティ最前線~サイバー脅威、新たな規制、求められる取り組み~

(2025年7月7日)