- About Trend Micro

- プレスリリース

- 「脆弱性攻撃ツール」のアンダーグラウンド市場調査結果を発表

トレンドマイクロ、「脆弱性攻撃ツール」のアンダーグラウンド市場調査結果を発表

~脆弱性攻撃ツールの購入者が求める脆弱性は2018年以前の脆弱性が3割超~

2022年2月8日

トレンドマイクロ株式会社(本社:東京都渋谷区、代表取締役社長 兼 CEO:エバ・チェン 東証一部:4704、以下、トレンドマイクロ)は、サイバー空間のアンダーグラウンド市場における「脆弱性攻撃ツール」の取引を調査した報告書「アンダーグラウンドにおけるエクスプロイト市場の動向(以下、本報告書)」を、本日公開したことをお知らせいたします。また、本報告書を基にした解説記事を「トレンドマイクロ セキュリティブログ」にて公開いたします。

本調査は、当社が脆弱性攻撃ツール(エクスプロイト)のライフサイクルに焦点を当て、Nデイ脆弱性※1を悪用する攻撃ツールの需給および流通方法がどのように変化するか調査したものです。なお、今回の調査は著名なアンダーグラウンドフォーラムを中心に、2019年1月~2020年12月まで調査を行ったものです。本調査における主なトピックは、以下です※2。

※1 開発元から修正プログラムが公開されている脆弱性のこと。反対に、修正プログラムが公開されていない脆弱性を「ゼロデイ(0-day)脆弱性」という。

※2 グラフ上の数値は小数点第2位で四捨五入しています。米ドルの日本円換算は、2021年12月24日現在の情報に基づきます。

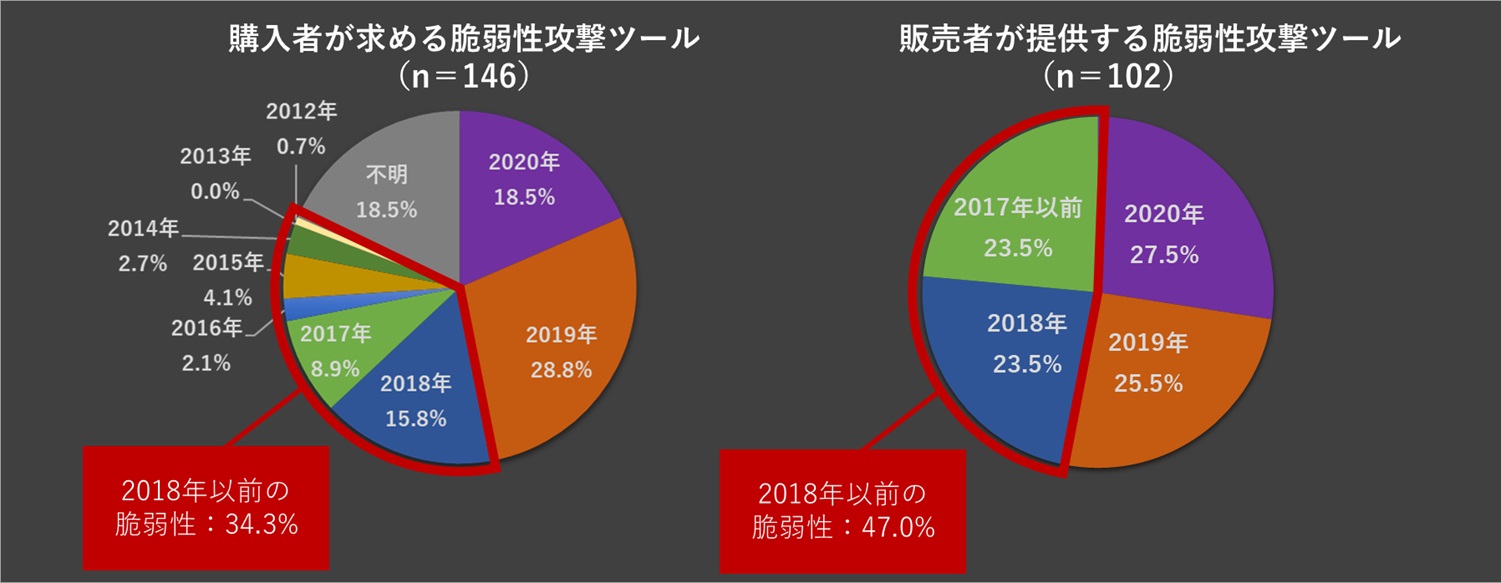

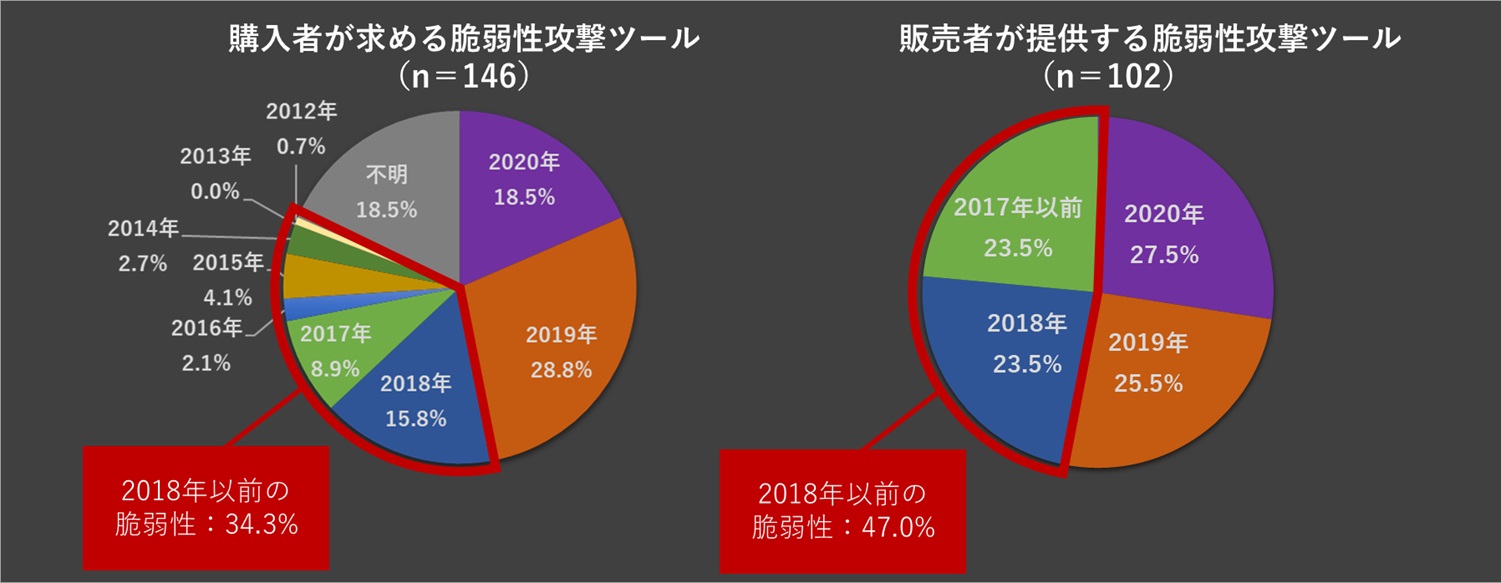

1. 脆弱性攻撃ツールの購入者が求める脆弱性は2年以上前の脆弱性が3割超

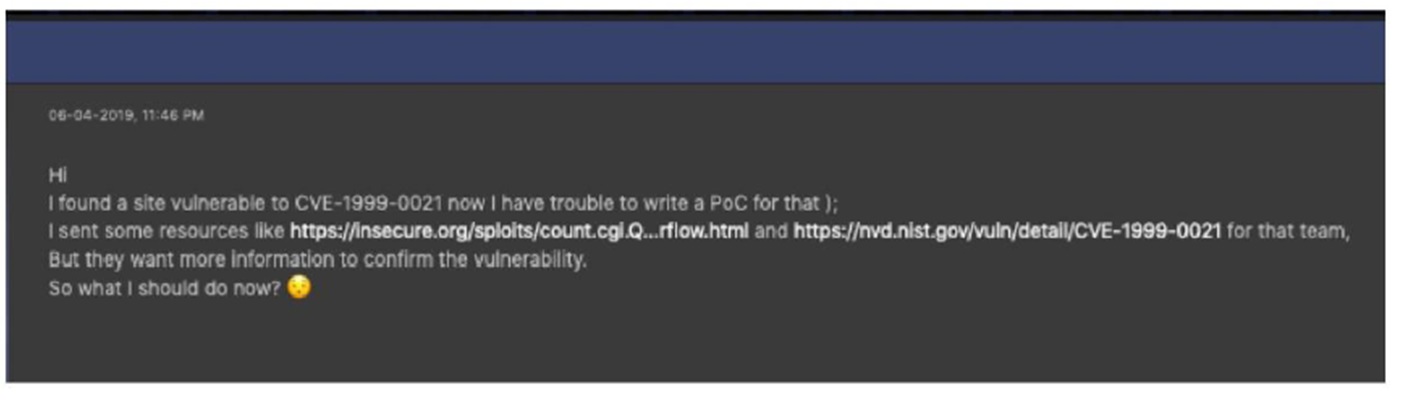

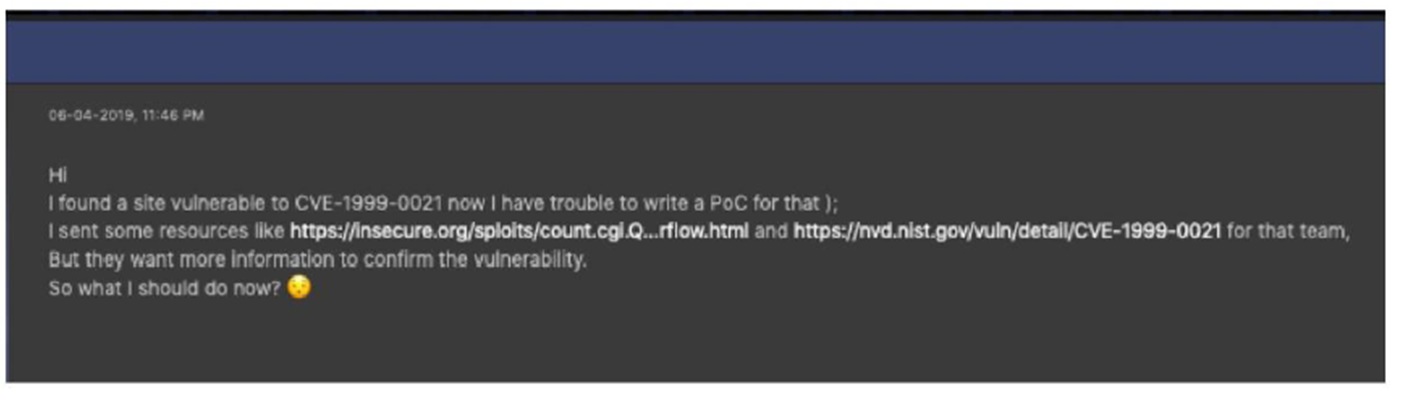

一般的には、古い脆弱性と比較して新しい脆弱性はユーザが修正プログラム(パッチ:Patch)を適用している可能性が低く、攻撃者は新しい脆弱性に対する攻撃ツールを求めると考えられます。しかし、本調査では攻撃ツールの購入者が求めている対象の脆弱性は、3割以上が2018年以前の脆弱性であることが判明しました(グラフ1)。中には、20年以上前の脆弱性を悪用する方法について求める投稿も見られ(画面1)、攻撃者は必ずしも新しい脆弱性の悪用を試みているわけではないことが伺えます。

また、販売者が提供する攻撃ツールが対象とする脆弱性は、47.0%が2018年以前のものであり、需要に応えている状況が読み取れます(グラフ1)。2017年に公開されたWindows SMBサービスの脆弱性(CVE-2017-0144)を狙う脆弱性攻撃ツール「EternalBlue」を悪用するランサムウェア「WannaCry」が2020年時点でも年間で検出された不正プログラムの中でも最多となっていたり、2016年に公開されたLinuxカーネルの脆弱性(CVE-2016-5195、通称「Dirty CoW」)を悪用するマルウェアや不正なマイニング行為が2019年以降に確認されるなど、過去の脆弱性の悪用が続いています。

このことから、「脆弱性が悪用可能な期間」、すなわち「脆弱性の寿命」は、単に脆弱性発覚からの期間だけでなく、ユーザ側の修正プログラムの適用状況に左右されることが分かります。加えて、脆弱性攻撃ツールは修正プログラムが公開されると数週間~数か月で価格が下がる傾向にあり、攻撃者は入手しやすくなります。これに対して、ユーザ側のパッチ適用が追い付いていない場合、攻撃のリスクが高まってしまうと言えるでしょう。

●グラフ1:脆弱性攻撃ツールの購入希望者と販売者側の該当脆弱性の公開年と割合

●画面1:1999年公開の「アクセスカウンタ(Count.cgi)」の脆弱性(CVE-1999-0021)の悪用について支援を求める投稿(2019年)

2. 月額60米ドルから利用可能な脆弱性攻撃ツールの「サブスクリプションサービス」が存在

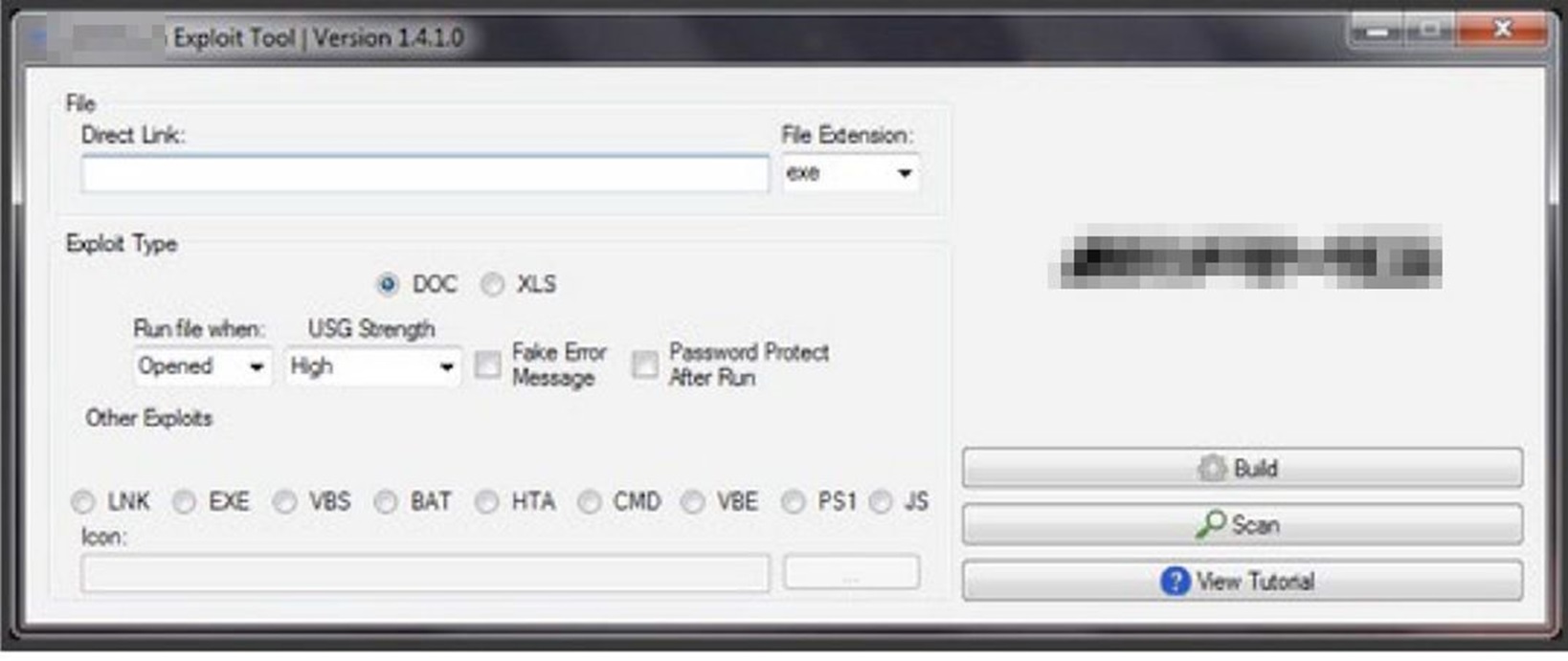

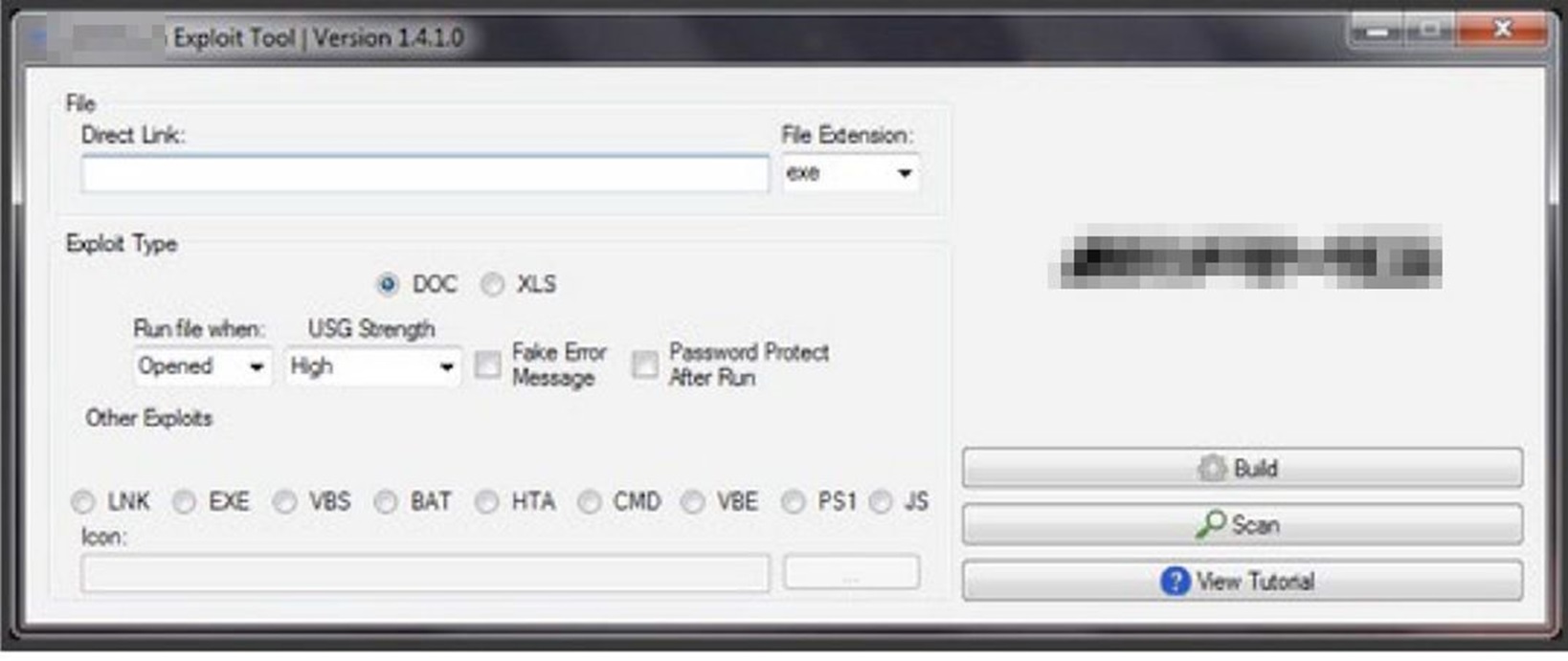

今回の調査では、脆弱性攻撃ツールを月額60米ドル(約7,000円)~2,000米ドル(約23万円)のサブスクリプション方式で提供する販売者も確認しました。こうしたサービスの販売者は、古い脆弱性に対する攻撃ツールを含めている場合があります。月額60米ドルで攻撃ツールの生成プログラム(ビルダー)を提供しているケースでは、Microsoft製品やJavaScript向けなど様々なツールが用意されており、セキュリティ製品での検出回避や毎週のツールアップデートを保証すると宣伝されていました。サブスクリプションサービスのほとんどは作業が自動化されており、高度な知識を持たない購入者でもすぐに利用でき、サイバー犯罪の参入障壁を低くしていると言えます。

●画面2:脆弱性攻撃ツールのサブスクリプションサービスの提供価格例

●画面3:脆弱性攻撃ツールの生成プログラム画面例

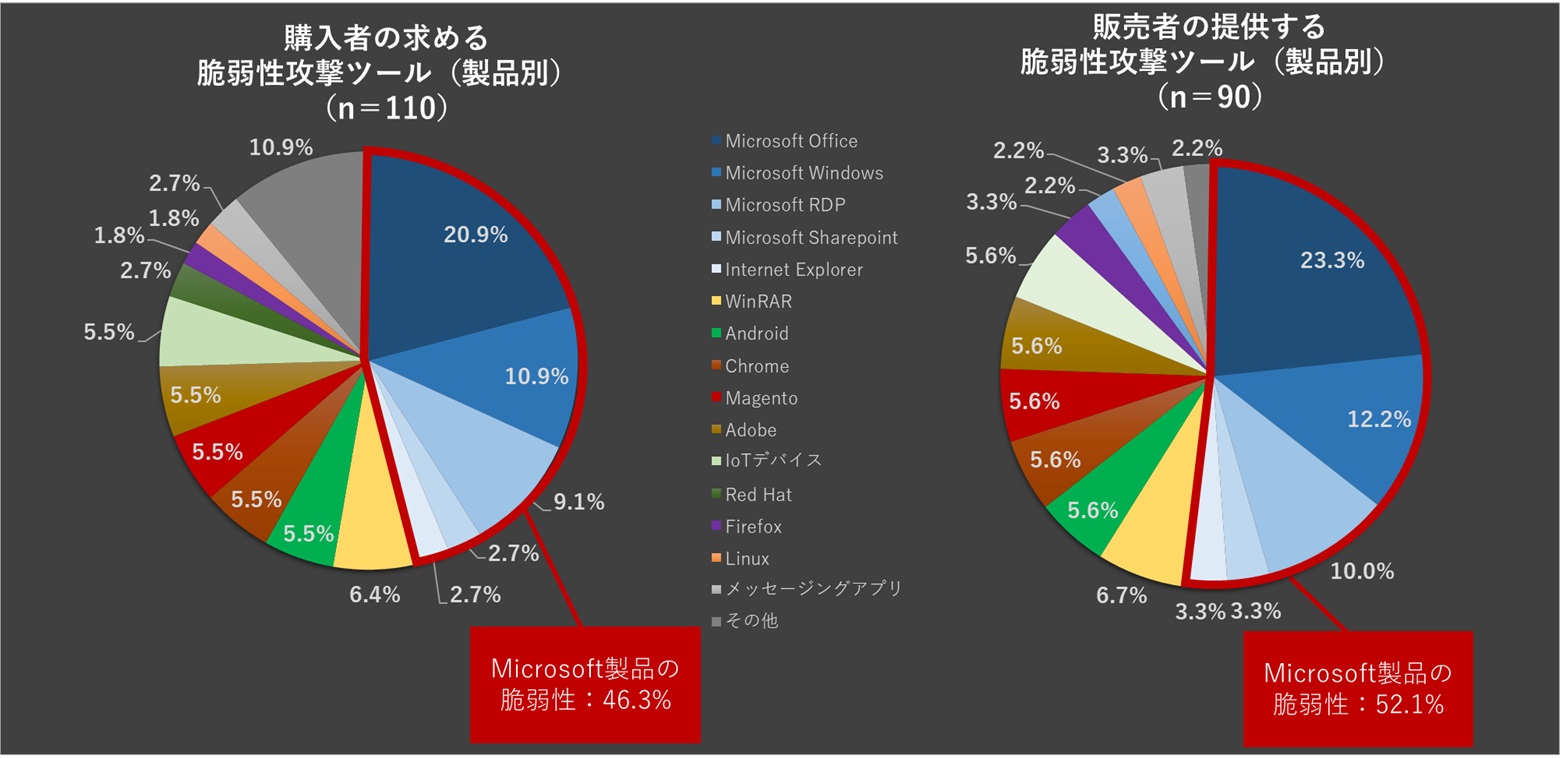

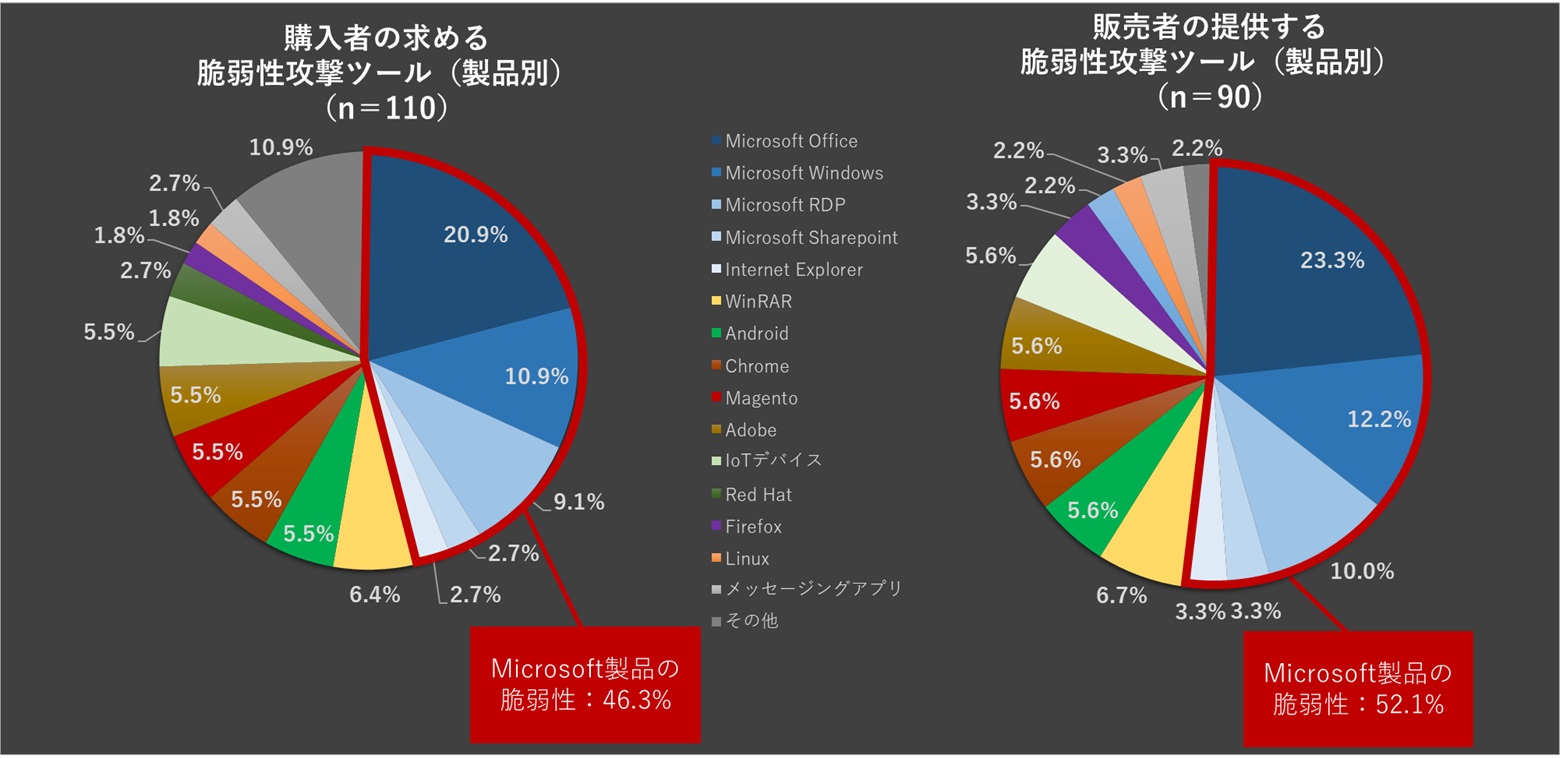

3. アンダーグラウンド市場で需要が最も高いのは「Microsoft製品」の脆弱性

今回の調査では、購入者が脆弱性攻撃ツールを求めている対象製品(ウィッシュリスト)も調査しました。その結果、Microsoft製品(Microsoft Office、Microsoft Windows、Microsoft RDPなど)が全体の46.3%を占め、流通量の多い製品に対する脆弱性攻撃ツールの需要が高いことが分かりました(グラフ2)。これに対して、販売側もほぼ同様の分布で特定製品の脆弱性攻撃ツールを提供しており、需給のバランスが合致しているといえます(グラフ2)。

購入者の攻撃ツールの購入希望価格は平均2,000米ドル(約23万円)ですが、中には200米ドル(約2万3,000円。Microsoft RDPやWinRARの一例)や35米ドル(約4,000円。Microsoft Wordなどの一例) など、比較的入手しやすい価格の脆弱性攻撃ツールも存在します。

こうしたことから、「脆弱性の対象となる製品の市場流通量」が大きいものが、アンダーグラウンド市場での脆弱性攻撃ツールの売買が盛んであることが分かります。

●グラフ2:脆弱性攻撃ツールが対象とする製品の内訳(左:購入者の希望、右:販売者の提供物)

◆対策について

今回の調査では、悪用可能な脆弱性攻撃ツールの寿命は、脆弱性の新旧問わず、ユーザ側の修正プログラムの適用状況によっては長くなることが判明しました。脆弱性管理のためにどの修正プログラム適用を優先すべきか検討する方法はいくつか存在しますが、公的機関などが公表する脆弱性の深刻度や脆弱性の悪用有無を指標とすることが一般的です。加えて、今回の調査により判明した事実を踏まえると、対応検討段階で脆弱性の悪用が確認されていなくとも、「脆弱性の対象となる製品の市場流通量」やアンダーグラウンドでの脆弱性の売買状況なども考慮する必要があるでしょう。

修正プログラム適用という恒久対策への検討を行う上で、セキュリティ担当者は修正プログラム適用による既存システムへ影響の検証を行うことが一般的です。脆弱性の対応には、脆弱性を悪用する攻撃を暫時的に防ぐための「仮想パッチ(Virtual Patch)」やIPS(Intrusion Prevention System)などのセキュリティ対策も含めて検討することが重要です。

- 本リリースは、2022年2年8日現在の情報をもとに作成されたものです。

- TREND MICRO、およびSecuring Your Connected Worldは、トレンドマイクロ株式会社の登録商標です。各社の社名、製品名およびサービス名は、各社の商標または登録商標です。