経済産業省「ASM(Attack Surface Management)導入ガイダンス」を解説~ASMという組織のセキュリティ強化方法のススメ

サイバー攻撃から自社のIT資産を保護するための方法について、経産産業省がまとめたASM(Attack Surface Management)導入ガイダンスについて解説します。

経済産業省「ASM(Attack Surface Management)導入ガイダンス」とは?

経済産業省の「ASM(Attack Surface Management)導入ガイダンス(以下、ASMガイダンスまたは本ガイダンス)※」は、2023年5月に初版が公開された、組織が保有するIT資産を適切に管理しリスクを洗い出すためのガイダンスです。

※正式名称は「ASM(Attack Surface Management)導入ガイダンス~外部から把握出来る情報を用いて自組織のIT資産を発見し管理する~」。

経済産業省は本ガイダンス公開に当たって、その背景をDXの拡大に伴い組織が保有するIT資産が増加し、サイバー攻撃の起点(不正侵入経路=本書で定義するアタックサーフェス)も増加しているが、その把握・管理が容易でないことを挙げています。そこで、外部(インターネット側)からIT資産の情報を管理・把握できるツール・サービスを利用して、アタックサーフェス管理(ASM:Attack Surface Management)の管理を容易にすることが本書の目的です。

本ガイダンスは大きく以下の内容に大別されており、情報が整理されています。次章からポイントを解説していきます。

・ASM(Attack Surface Management)とは:ASMの定義・プロセス・ASMと脆弱性管理

・ASMの実施:実施計画の策定、調査と評価、ツール・サービス、必要な知識・スキル、注意事項

・事例

ASM(Attack Surface Management)とは何か?

ASMとは何か?

本ガイダンスの冒頭でも述べられているように、サイバー攻撃による社会への影響が深刻化する背景を受け、サイバー攻撃からIT資産を保護する重要性はますます高まっています。一方で、法人組織のIT環境は、クラウドの利用やデジタルトランスフォーメーション(DX:Digital Transformation)の導入といったIT技術の発達は勿論のこと、コロナ禍に見られた在宅ワークの増加と言ったように、社会環境などにも大きな影響を受け、変化しています。そこで、サイバー攻撃から法人組織のIT資産を守るための方策として、ASMの活用が注目されています。

ASMでは様々な定義がされていますが、本書においては以下のように定義されています。

それらに存在する脆弱性などのリスクを継続的に検出・評価する一連のプロセス

トレンドマイクロにおいては、アタックサーフェスを「攻撃を受ける可能性の全ての情報資産(デジタル資産・IT資産)」としていますが、本書でも断り書きがある通り、アタックサーフェスという言葉の定義について、内部と外部どちら(もしくは両方)からアクセス可能なのか?という点はよく議論されます。

本書では、まず攻撃面としてイメージしやすいであろう外部からアクセス可能な攻撃面の管理、すなわちEASM(External Attack Surface Management)と同義でASMを解説している点に留意しましょう。

前述した通り、アタックサーフェス(AS:Attack Surface、攻撃対象領域)には、様々な定義・解釈があります。⽶国国⽴標準技術研究所(NIST)が発行しているガイドラインSP800-53※では、「システムやシステムコンポーネントへの侵入起点となる境界線またはそれらの環境に侵入し影響を与え、データを抽出することができる環境などを含む複数のポイント」と定義しています。

※正規名称は「NIST SP 800-53 Rev. 5(Security and Privacy Controls for Information Systems and Organizations)」。IPAが日本語訳を公開している。

一方で、本ガイダンスでは、組織外の攻撃者が容易に発見でき、組織においてもセキュリティ上より注視するべき点であるという考え方から、その対象を「組織の外部(インターネット)からアクセス可能なIT資産」と定義しています。これは、本書の解説している分野が狭いというより、これからアタックサーフェスの管理に取り組もうとしているセキュリティ担当者向けに書かれた本書の特徴から言えば、サイバーリスクが大きくなりがちであり、かつ取り組みやすいEASMから始めるべきだということでもあるでしょう。

本書において、ASMの特徴としては、以下2つのポイントを挙げています。

・情報システムを管理している部⾨が把握していないIT資産を発⾒できる

・情報システムを管理している部⾨の想定と異なり、公開状態となっているIT資産を発⾒できる

上記の特徴については、この後に説明するASMと脆弱性診断の違いとも重複する部分があるため、後ほど解説します。

上記の特徴から、期間限定のキャンペーンサイトなどIT部門が構築・運用に直接関与していないIT資産の発見や、設定ミスによりインターネットからアクセス可能な状態となっているIT資産などの発見に役立てることができると指摘しています。

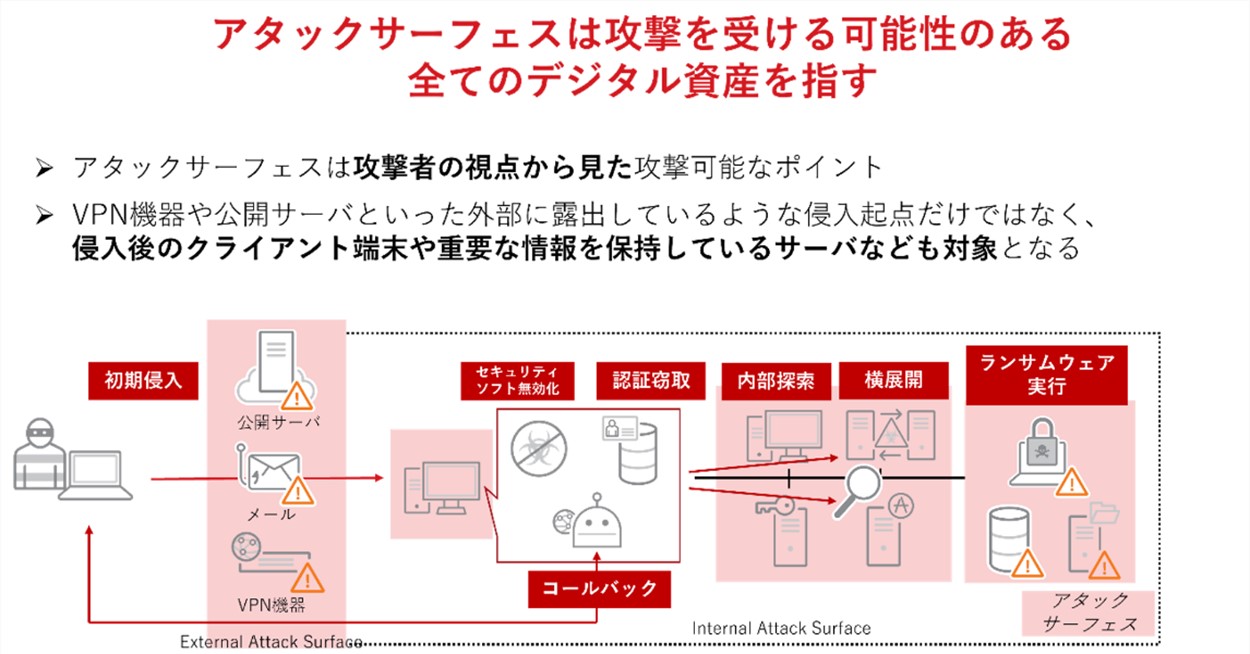

ASM(Attack Surface Management)のプロセス

アタックサーフェス(AS:Attack Surface)は「攻撃対象領域」とも訳されますが、その攻撃面の対象には様々な定義・解釈があります。⽶国国⽴標準技術研究所(NIST)のSP800では、「システムやシステムコンポーネントへの侵入起点となる境界線またはそれらの環境に侵入し影響を与え、データを抽出することができる環境などを含む複数のポイント」と定義しています。前者は「External Attack Surface」と呼ばれ、VPN機器や公開サーバなど外部に露出している領域を示します。後者はExternalに対して、「Internal Attack Surface」と呼ばれ、侵入後のクライアント端末や機密情報を保持しているサーバなども対象としています。NISTの定義では、攻撃対象領域として、組織の外部・内部を区別しておらず、その対象は両者を示しています。

一方で、「ASM(Attack Surface Management)導入ガイダンス」では、組織外の攻撃者が容易に発見でき、組織においてもセキュリティ上より注視するべき点であるという考え方から、その対象を「組織の外部(インターネット)からアクセス可能なIT資産」と定義しています。また、ASMの特徴としては、以下2つのポイントを挙げています。

・情報システムを管理している部⾨が把握していないIT資産を発⾒できる

・情報システムを管理している部⾨の想定と異なり、公開状態となっているIT資産を発⾒できる

上記の特徴については、この後に説明するASMと脆弱性診断の違いとも重複する部分があるため、その箇所も参照してもらえたらと思いますが、上記の特徴から、期間限定のキャンペーンサイトなどIT部門が構築・運用に直接関与していないIT資産の発見や、設定ミスによりインターネットからアクセス可能な状態となっているIT資産などの発見に役立てることができると指摘しています。

本ガイダンスでは、ASMの実施プロセスが以下の3段階で紹介されています。

1)攻撃面の発見

2)攻撃面の情報収集

3)攻撃面のリスク評価

1)攻撃面の発見:

インターネット経由で外部からアクセス可能なIT資産を発見することから始まります。具体的にはIPアドレス・ホスト名をリスト化することがここでの目標となります。自組織が管理者となっているドメイン名を特定し、その特定したドメイン名に対してDNSによる検索やツールなどを活用してIPアドレス・ホスト名の一覧を作成します。

ガイダンスには記載されていませんが、このプロセスを人海戦術で行うには、限られたリソースに頭を抱えている組織にとっては非常に骨の折れる作業になることが想定されるでしょう。

そこで様々なツールを活用し、IT部門の通常業務への負荷を極力減らしながら効率よく進めることが重要です。一例として、OSINTツール(例:Shodanなど)を活用することで自組織のネットワークに接続されているデバイスを検索し、特定のポートが開いているものや古いソフトウェアバージョンを使用しているものを効率よく発見することができます。それらを特定することで、潜在的な脆弱性の発見に繋げることができます。

(関連記事)

・OSINT(オシント)とは? 意味やサイバーセキュリティ向けのツール例を解説

・VPN機器の脆弱性はなぜ管理しづらいのか~ネットワークエンジニアの立場から探る

2)攻撃面の情報収集:

リスト化したIT資産の情報を収取し、整理します。具体的にはOSやソフトウェア、ソフトウェアのバージョン、オープンなポート番号などが挙げられます。本ガイダンスでは、システムや機器のダウンなど調査対象に影響を及ぼさないよう、Webページなどの通常のアクセス範囲内で実施することが推奨されています。

本書外の追加情報として、ソフトウェアの管理方法として、SBOM(エスボム)をここで少し紹介しましょう。SBOMとは、ソフトウェア部品表(Software Bill of Materials)と呼ばれるソフトウェア管理⼿法の一つで、ソフトウェアを構築する際のコンポーネントの詳細とサプライチェーンの関係性を含む正式な記録になります。現在、多くの製品にOSS(オープンソースソフトウェア)が組み込まれていますが、そのOSSにも脆弱性が存在しています。その脆弱性が攻撃者に悪用されると、利用している組織が多いが故に社会に与える影響もより大きくなります。2021年に発覚したApache Log4jの脆弱性(Log4Shell)の記憶がまだ新しい方も多いと思います。Log4shellは、Webサーバ用ミドルウェアAppacheのログライブラリに存在していた脆弱性であり、その使用有無を手動で見つけるには困難を極めました。

SBOMを導入しておくことで、こうしたいざという時にも、迅速な情報収集・対応に役立ちます。

(関連記事)なぜ組織の脆弱性管理は難しいのか?~CISAの2023年悪用脆弱性トップ15から考える~

3)攻撃面のリスク評価:

収集した情報をもとに攻撃面のリスクを評価します。やり方としては公開されている既知の脆弱性情報と自らが収集した情報を照合してリスクを識別します。

本ガイダンスでは具体的な手法までは言及されていませんが、実際にこの工程を行うにはかなりのリソースと専門知識を要することが想像されます。まずは既知の脆弱性情報をどのように効率よくまとめ、照合するデータとして手元に準備できるかが肝要です。

様々なシステムやコンポーネントを利用してその守備範囲が多岐にわたっているほか、脆弱性情報も最新のものでないと最大限の効果も得る事ができません。また、照合した後のリスク評価を行う際にも、公的な脆弱性データベース(CVEなど)を参考に活用することはできますが、実際に自組織の環境下に沿った評価でなければ、効果的かつ現実的な対策に繋げることがでず、自組織に関する専門知識を持ったチームの関与が必須となってきます。

なお、ガイダンスには、リスク評価後のプロセスは含まれていませんが、リスクを低減するためには評価結果に基づいた対応も大切であると述べられています。明らかになったリスクが万が一顕在化した場合に備えて、優先順位を定めた上で対策の検討および実施まで行うことが重要となります。

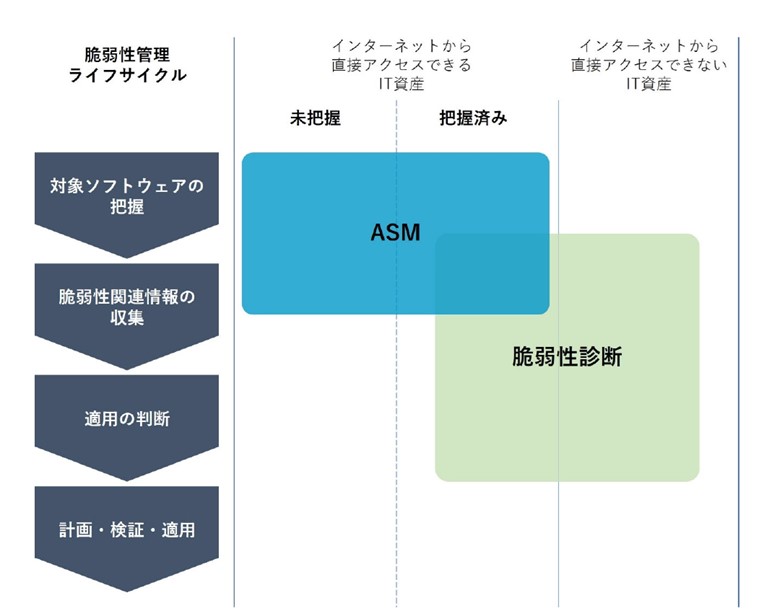

ASM(Attack Surface Management)と脆弱性診断

ASMと脆弱診断はIT資産に対するリスクを検出し評価する点においては同じですが、本ガイダンスでは以下の異なる点についても明記されています。

・対象となるIT資産:

ASMはインターネットからアクセス可能なIT資産を対象としており、そこには自組織が未把握のIT資産も含まれます。脆弱性管理においては基本的には自組織にて把握しているIT資産のみを対象に行われます。

・脆弱性特定の確度:

ASMでは攻撃対象経路となり得る観点から、IT資産に含まれる可能性のある脆弱性情報を提示しますが、これはあくまでも可能性のレベルとなり脆弱性を特定しているわけではありません。脆弱性診断では、実際に攻撃を模したパケットを送信することで、脆弱性の特定までを行います。

上記の点の他にも、対象に及ぼす影響についてもガイダンスでは言及しています。脆弱性診断は対象となるIT資産に対して実際の攻撃を行うため、セキュリティ製品にて検知した場合には、通常のようにアラートが上がってきたり、システムなどの動作にも影響を及ぼす場合があります。方やASMの場合には、対象のIT資産への影響はほとんどないと考えられています。

| ASM (Attack Surface Management) |

比較ポイント | 脆弱性診断 |

| 未把握のものを含む外部からアクセス可能なIT資産 | 対象となるIT資産 | 把握済みのIT資産 |

| 脆弱性の可能性を提示 | 脆弱性情報の確度 | 脆弱性の存在確度が高い |

| 小さい | 調査時のIT資産への影響 | 大きい |

表:本書で定義するASMと脆弱性診断の違い(本書を基にトレンドマイクロが作成)

上記の点の他にも、対象に及ぼす影響についてもガイダンスでは言及しています。脆弱性診断は対象となるIT資産に対して実際の攻撃を行うため、セキュリティ製品にて検知した場合には、通常のようにアラートが上がってきたり、システムなどの動作にも影響を及ぼす場合があります。ASMの場合には、対象のIT資産への影響はほとんどないと考えられています。

このように両者には、似て非なる面をそれぞれ擁しており、目的に応じて上手く両者を使い分け併用していくことをガイダンスでも勧めています。さらに本ガイダンスでは、「ASMは未把握のIT資産を発⾒する、という点において脆弱性管理やIT 資産管理を補完する取り組みと捉えることができる」ともしています。

ASM(Attack Surface Management)の実施

まずは実施計画の策定が必要となります。ガイダンスでも、特に以下の項目については検討するべきであるとアドバイスしています。それぞれについて軽く触れていきたいと思います。

A)導入目的

B調査対象範囲

C)運用

D)ツール策定

A)導入目的

例として以下5のようなことを取り決めておくことが望ましいと推奨されています。

1.IT資産管理を強化するため、未把握のIT資産を発⾒する。

ASMと脆弱性診断との違いでも述べたように、ASMは未把握のIT資産も対象になるため、脆弱性判断では見つけることができないエリアをカバーすることで資産管理の強化を目指すことができます。

2.グループ企業や海外拠点のセキュリティレベルの評価を⾏い、セキュリティガバナンス強化に活⽤する。

昨今、サプライチェーン攻撃の報道を耳にする機会も多くなっています。それは言い換えると、サイバーセキュリティが今や自社だけの対処では十分ではないことを示しています。グループ企業や海外拠点での対策が本社よりどうしても手薄になっているケースは散見されます。全体の底上げを視野にセキュリティガバナンスを強化することは非常に重要です。

3.緊急性の⾼い脆弱性情報が公開された際に、⾃社のIT資産に該当するかを簡易的に調査する。

4.脆弱性管理を導⼊する際の初期段階として、サイバー攻撃を受けやすいIT資産を対象とした管理を実施する。

有事の際の迅速かつ効果的な対応に備えて、日常からの準備や運用が大切になります。まずは自社のIT資産の状況を常に最新状態で把握することが重要になります。それにより効果的なセキュリティ運用が可能になります。

5.外部の組織から⾃社のセキュリティレベル提⽰を求められた際に提⽰する材料の⼀つとする。

前述したサプライチェーン攻撃のリスクが高まる中、組織のセキュリティ対策に関して透明性を持った説明が求められることが多くなっています。外部に自社のセキュリティ施策がどのように展開しているのかを開示する際の材料として、ASMの実施を説明できるようにしておくことも有効でしょう。

B)調査対象範囲

具体的に以下の3つのような単位でどの範囲を対象とするのかを明確にした上で、そのIT資産の数とともに定めます。全ての範囲をカバーできれば、より強度なセキュリティが望めますが、導入にあたり費用やリソースなどの調整も必要になることから、範囲の優先順位付けや導入内容などを検討して進めるのも有効です。

・⾃社

・グループ企業

・サプライチェーンなどの取引先企業

C)運用

脆弱性管理をすでに進めている組織であれば、その取り組みとの整合性を鑑みながら、以下の項目を整理することが提唱されています。特に調査対象範囲が海外を含むグループ全体と定めた場合には、双方での連絡方法や役割分担などについては、事前に整理しておくことも提唱されています。セキュリティ対策はそれぞれの組織や部門のサイバーリスクに関する認識の度合いにも影響されます。いざという時に、素早く効果的に連携・対処ができるよう、事前の情報整理とコンセンサスをとっておくことが重要になります。

・調査の実施頻度

・発⾒されたIT資産の管理者が不明の場合の対処

・攻撃⾯やリスクが発⾒された場合の詳細な調査の⽅法(脆弱性診断の活⽤など)

・上記で脆弱性が発⾒された場合の連絡⽅法

・脆弱性への対応⽅法

D)ツール

全てを手作業で実施することは難しいことから、ASMの実施を支援するツールの活用がガイダンスでは推奨されています。各ツールの詳細は後の章に譲ります。

ASM(Attack Surface Management)ツールとスキル

ASMツールの概要

ASMを実施する場合、手作業では困難なことからASMの支援を行うツールを利用することになります。本書では、事前準備段階として組織名・保有管理しているIPアドレスやドメイン名の洗い出しを行うことを前提に、ASMツールのタイプとして、以下の2つを紹介しています。

・検索エンジン型:

ツール事業者が独自に収集した情報をデータベース化し、ユーザがそのデータベースを利用して検索するタイプ。

・オンアクセス型:

ユーザが検索を実行した際に調査対象への実際の通信を行い、情報を収集するタイプ。

本書15ページ(初版の場合)には、ASMツールで表示される一般的な情報の分類(IPアドレス・ホスト名、OS・ソフトウェア名やバージョン、クラウド事業者、発見日など)も一覧化されていますので併せてご確認ください。

このうち最も重要なものの1つが、リスク評価機能です。表示した「攻撃面の危険度」を表示する機能ですが、危険度の根拠はツールにより様々です。脆弱性のリスク指標であるCVSSを用いて表示するツールもありますが、実際のサイバー攻撃での状況を鑑みた悪用の可能性など複数の要素を組み合わせて危険度を表示するツールも存在します。

ASMツールの利用に必要な知識・スキル

本書ではASMツールが表示する情報を読み解くのに、必要な知識・スキルも併せて紹介しています。簡単に列挙すると以下のようなものです。

・情報セキュリティの知識:

基本的な対策目的、サイバー攻撃の目的や手法の理解、脆弱性の理解、資産管理のための情報分類方法の知識、リスクの特定・分析・評価方法、関連法規の理解、通信プロトコルなど技術的知識など。

・ヒューマンスキル:

コミュニケーションスキル/レポーティングスキルなど情報を的確に伝える能力、英語のレポートなどを読み解く英語力。

・組織・体制の知識:

組織体制の知識、システム構成やアーキテクチャの知識、自組織のポリシー・ルールに関する知識。

ASMツール使用時に注意すべき事項

本書では、ASMツール利用時に注意すべき事項も併せて紹介しています。

・不正確な情報の検知:

ASMツールの表示する情報には、次の理由で不正確な情報が表示される場合があります。

‐CDNやクラウド上のIT資産の場合、割り当てられているIPアドレスが変更されている可能性がある。

‐脆弱性情報の確度が最新情報でない場合がある(検索エンジン型の場合)。

・対象企業への影響:

他社の管理するIT資産にASMツール(オンアクセス型)を用いた調査を行う場合、実際に対象資産に通信を行うため、対象資産に負荷がかかる可能性がある。このため事前に他社に説明・承認を得ることが必要である。本書では、事前通知なしに他社のIT資産に調査を行うと、不正アクセス禁止法違反や電⼦計算機損壊等業務妨害罪に問われる可能性について言及している。

・リスク評価の活用方法:

前述した通り、ASMツールによっては、脆弱性に関してCVSSなどの一定基準のスコア表示をするものがあり、実際の攻撃実態(攻撃者の利用有無や頻度)に即していない場合がある。このため、リスク評価低の攻撃面が実際には攻撃に利用されている可能性もある。

・検索エンジン型ツールの更新頻度:

検索エンジン型のツールの場合、情報の更新頻度によっては、前述した「不正確な情報の検知」につながる可能性がある。ツールには、攻撃面を確認した日時が表示されるため、合わせて情報取得日時を参照することが推奨されている。

上記のように簡単に取り上げただけでも、ASMツールの利用に際しての事前知識、表示情報の読み解き、使用上の注意点は多岐にわたります。セキュリティ専門家の人材不足が取り上げられている現状で、このような知識・特性を備えた人材の多数の確保は組織としてかなり困難であると言わざるを得ないでしょう。

そのような状況での解決策とし、ASMツールの利用を専門家がサポートするASMサービスの活用も有効であるとガイダンスでは紹介されています。ASMツールの運用を担う⼈材的余裕や導⼊を検討する時間的余裕がない場合でも、ASMを実施することが可能となり、さらには本格導⼊前の評価リソースの確保や計画策定に必要な情報を収集することなどにも有効であると示しています。

ASMを効果的に活用するには、継続的な取り組みが前提となるため、自組織のリソースやコストなどで無理のない計画を検討することが大切です。

| CTEM (Continuous Threat Exposure Management) |

項目 | ASM (Attack Surface Management) |

|---|---|---|

| 将来的なサイバーリスクの低減 | 目的 | サイバーリスクの可視化・対処 |

| 組織内外のあらゆる情報資産 (組織のSNSアカウント、オンライン‧コード‧リポジトリ、サプライチェーン‧システムなどを含む) |

監視・保護対象 | 主に外部からの侵入口となる情報資産※ |

| 事業継続性に影響を与える 不備やリスクが存在するか |

判断基準 | CVSS、情報資産の外部接続の有無、 侵入を容易にする脆弱性や設定不備の有無 |

| 能動的かつ継続的 (Proactive) |

特徴 | 受動的 (Reactive) |

表:CTEMとASMの比較

※トレンドマイクロにおけるアタックサーフェスは、「攻撃を受ける可能性のある全ての情報資産」としていますが、ここでは一般論を記載しています。

ますは調査対象範囲ですが、ASMでは外部からの侵入口となる接点(External Attack Surface)と定義していますが、CTEMでは、「Internal Attack Surface」も含んでいるのが特徴です。外部に面したアタックサーフェスに留まらない内外の環境にもサイバーリスクは存在するという考え方です。また、両者の目的も少し違います。ASMがサイバーリスクの可視化・対処なのに対して、CTEMでは更にその先を見据え、将来的なサイバーリスクの低減とされています。ASMはある意味、CTEMに内包されるような概念であると理解しても良いでしょう。

昨今のサイバー攻撃による被害のインパクトを考慮すると、侵入後の内部探索や横展開の活動などのInternal Attack Surfaceの管理も重要であることから、将来的なサイバーリスクの低減を目指して継続的なリスクの洗い出しと対処の優先順位付けを積極的に行うCTEMが今後更に注目されると思われます。詳細は下記の記事をご覧ください。

CTEM(Continuous Threat Exposure Management)とは?

(関連記事)

・Cyber Risk Exposure Management(CREM)を活用して企業のサイバーセキュリティを強化する方法

・CTEM(Continuous Threat Exposure Management)とは?

・アタックサーフェス(攻撃対象領域)とは?~サイバー攻撃からデジタル資産を守るために必要なこと~

・なぜ組織の脆弱性管理は難しいのか?~CISAの2023年悪用脆弱性トップ15から考える~

・日本の組織は頻繁に悪用されている脆弱性にセキュリティパッチを適用できているのか?