MITRE ATLASとは何か?:第2回(偵察~AIモデルへのアクセス)

サイバーセキュリティの分野でおなじみのMITRE ATT&CKを基盤とし、人工知能や機械学習システムに対する攻撃者のTTPをまとめたナレッジベース「MITRE ATLAS」について解説します。この記事は第2回です。

※本記事は2025年5月15日時点の情報に基づいた記事です。以降の情報は、断り書きがない限りこの時点の情報です。

AIシステムに対するサイバー攻撃の戦術と攻撃手法に関するナレッジベース「MITRE ATLAS™」。本連載では、実際のインシデントや実証研究を交えて、各攻撃フェーズの詳細解説をお届けします。この記事は第2回です。

第1回の記事はこちら:MITRE ATLASとは何か?:概要編

MITRE ATLASとは?

MITRE ATLAS™(以下、ATLAS)は、Adversarial Threat Landscape for Artificial-Intelligence Systems(編集部仮訳:AIシステムに対する敵対的脅威の情勢)の略で、非営利団体MITREが2021年に公開しました。同じくMITREが整備している、サイバー攻撃の流れと手法を体系化したフレームワーク「MITRE ATT&CK」をベースに、AIシステムに特化して情報を整備したものが「ATLAS」です。

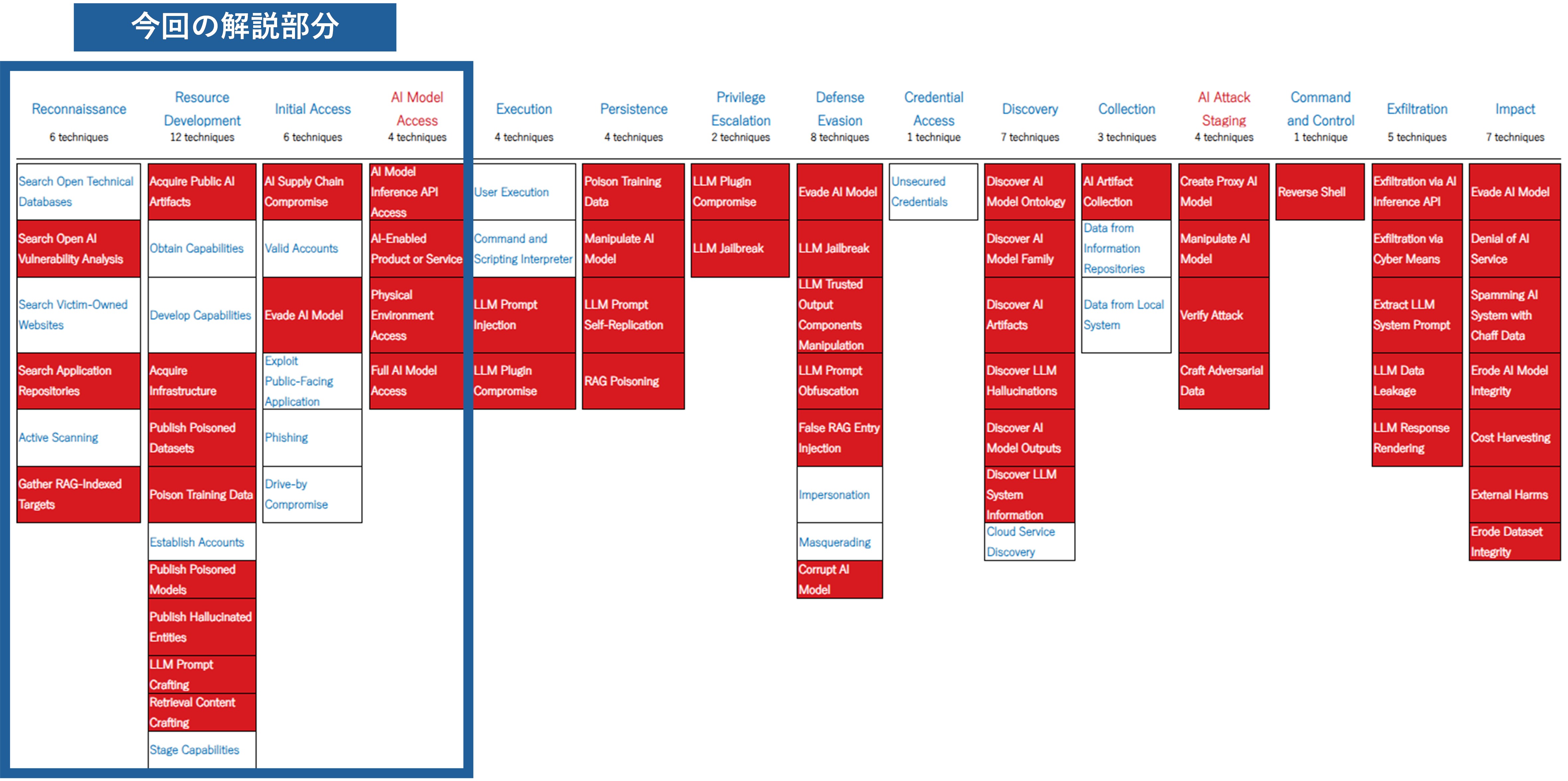

前回の概要編では、2024年10月版(Data v4.7.0)をベースに解説しましたが、本稿では2024年10月から2回アップデートされ、15の戦術・68テクニックとなった2025年4月版(Data v4.9.0)をベースに解説します(概要編も適宜更新予定)。MITRE ATLASのアップデート履歴はこちらをご覧ください。

図:ATLASマトリクス(MITRE ATLASのWebサイトをもとにトレンドマイクロで作成)と本稿での解説部分(2025年5月15日現在)※

※赤字、および赤セルの項目はMITRE ATLAS特有であり、「ATT&CK」にはありません。

連載第2回に当たる本稿では、「Reconnaissance(偵察)」、「Resource Development(攻撃ツールや環境の整備)」、「Initial Access(初期アクセス)」、「AI Model Access(AIモデルへのアクセス)」について解説します。

| テクニックID | テクニック名 | 概要 |

| AML.T0000 | ① Search Open Technical Databases (標的組織のAIシステムに関する公開研究情報の調査) |

公開されている研究(ジャーナル、議事録、プレプリント(査読前論文)、研究者ブログ)を収集し、標的組織内でAIモデルの使用箇所や実装方法を調べる。収集した情報を元に攻撃対象を特定し、既存の攻撃のカスタマイズや攻撃検証用のオフラインモデル(プロキシAIモデル)を作成する。 |

| AML.T0001 | ② Search Open AI Vulnerability Analysis (標的組織のAIシステムに関する既知の脆弱性の研究) |

標的のAIモデルに対して行われた既存の敵対的AI攻撃の研究を調査し必要に応じて実装を試みる。 |

| AML.T0003 | ③ Search Victim-Owned Websites (標的組織のWebサイトの調査) |

標的が所有するWebサイトを検索し、AI対応製品やサービスの技術的な詳細を入手する。 |

| AML.T0004 | ④ Search Application Repositories (標的組織のアプリケーションリポジトリの調査) |

標的を定めるためAI対応アプリをGooglePlay, App Store, Microsoft Storeなどから検索する。 |

| AML.T0006 | ⑤ Active Scanning (アクティブスキャン) |

パブリックIPをスキャンして公開されているシステムを見つけ出しAI攻撃対象領域を探し出す。 |

| AML.T0064 | ⑥ Gather RAG-Indexed Targets (RAGインデックス付きの標的の収集) |

標的のAIシステムが利用するRAG(Retrieval Augmented Generation)で使用されるデータソースを特定する。攻撃者はAIが依存する外部データリポジトリをポイズニングしたり、操作したりすることができる。 |

Reconnaissance(偵察)における実際のインシデントケースでは、以下の事例があります。

ケーススタディ:攻撃キャンペーンShadowRay

Reconnaissance(偵察)の事例として、2024年3月に、サイバーセキュリティ企業Oligo Securityが発見・公表した、AIフレームワーク「Ray※」の脆弱性を狙った攻撃キャンペーン「ShadowRay」があります。

2023年11月に、「Ray」の5つの脆弱性が公表されましたが、そのうちの1つの脆弱性(CVE-2023-48022)が、緊急度の高いリスクとはみなされず、開発元のAnyscaleは、「Rayは厳密に制御されたネットワーク環境の外部での使用を目的」としていることを理由に、即時の修正を見送っていました(現在も議論中)。

※ Anyscale, Incが開発するAIフレームワーク。AIアプリケーションとPythonアプリケーションをスケーリングするための統合フレームワーク。

(参考情報)

「Update on Ray CVEs CVE-2023-6019, CVE-2023-6020, CVE-2023-6021, CVE-2023-48022, CVE-2023-48023」(Anyscale, Inc。2023年11月30日)

「ShadowRay」(MITRE ATT&CK。2023年9月)

Rayの開発者向けWebダッシュボード上にリモートでコード実行が行えるJobs APIという機能があり、Oligo Securityが発見した攻撃キャンペーン「ShadowRay」ではこれが悪用されました。開発元は上記の通り、パブリックネットワークからこのダッシュボードにアクセスすることを意図しておらず認証機構を設けていませんでした。利便性の観点から開発コミュニティではIPアドレス「0.0.0.0」※でこのダッシュボードを公開することが奨励されているケースがありました。Oligo Securityによれば、この脆弱性の悪用により数百の侵害されたクラスターを発見しており、RTX A6000などの高性能GPUが暗号資産のマイニングなどに悪用されています。

※すべてのインターフェースからの接続を受け入れる状態。

この攻撃を行ったサイバー攻撃者は、この議論中の(つまりセキュリティパッチが適用されていない)脆弱性情報を調査し、偵察段階においてパブリックIPをスキャンしてネット上に露出しているRayのダッシュボードをホストしているIPアドレスを特定、攻撃したと見られます。

(参考情報)

「ShadowRay: First Known Attack Campaign Targeting AI Workloads Actively Exploited In The Wild」(Oligo Security。2024年3月26日)

「ShadowRay」(MITRE ATLAS)

サイバー攻撃者が、他者のマシンリソースを悪用して暗号資産のマイニングを狙う理由は下記記事をご覧ください。

(関連記事)

暗号資産マイニングマルウェアとは?~事業停止にもつながるサイバー脅威~

| テクニックID | テクニック名 | 概要 |

| AML.T0002 | ① Acquire Public AI Artifacts (AI成果物の取得) |

プロキシAIモデル作成補助のため標的組織の実稼働環境で使用するAI成果物(モデル、使用データ、パラメータ、構成等)を収集する。また、公開されているモデルやデータセットを取得し使用する。 |

| AML.T0008 | ② Acquire Infrastructure (攻撃インフラの取得) |

攻撃に使用するインフラ(サーバ、ドメイン、モバイル、Webサービス等)を購入、リース、レンタルする。AI開発ワークスペース、敵対的パターンを印字したステッカーやTシャツも含む |

| AML.T0016 | ③ Obtain Capabilities (攻撃能力の取得) |

攻撃に使用するソフトウェア機能を取得する。敵対的AI攻撃の実装に必要なオープンソースや実装、ソフトウェアツールを取得する。 |

| AML.T0017 | ④ Develop Capabilities (攻撃能力の開発) |

攻撃に必要な独自機能の開発をする。敵対的な情報を含むWebサイト設定、難読化されたコードを含むJupyter Notebook※の作成、敵対的AI攻撃の実装がある。 ※Jupyter Notebook:データサイエンスの分析などに利用されるWebブラウザベースのプログラミング実行環境のこと。 |

| AML.T0019 | ⑤ Publish Poisoned Datasets (汚染されたデータセットの公開) |

汚染したAIの学習データを公開する。新規のデータセットを公開することもあれば、既存のオープンソースデータセットを汚染することもある。 |

| AML.T0019 | ⑥ Poison Training Data (学習データの汚染) |

データセットを汚染しAIモデルに脆弱性を埋め込む。バックドアトリガーの挿入を含むデータサンプルにより後にアクティブ化されることがある。 |

| AML.T0021 | ⑦ Establish Accounts (アカウントの作成) |

標的の選定やAI攻撃のステージングに必要なリソースへのアクセス権、標的になりすますためにさまざまなサービスのアカウントを作成する。 |

| AML.T0058 | ⑧ Publish Poisoned Models (汚染モデルの公開) |

既存または新規モデルを汚染させてモデルレジストリやコードリポジトリなどに公開する。 |

| AML.T0060 | ⑨ Publish Hallucinated Entities (ハルシネーションエンティティの公開) |

LLMのハルシネーションにより作成されるURLや会社名やメールアドレスなどを予想または制御し、攻撃者が取得しておく。これにより誘導された被害者は攻撃者とコミュニケーションを継続してしまう。 |

| AML.T0065 | ⑩ LLM Prompt Crafting (LLMプロンプトの作成) |

標的のAIシステムに関する知識を悪用し、その防御を回避、悪意のある命令を実行できるようにするプロンプトを作成する。 |

| AML.T0066 | ⑪ Retrieval Content Crafting (検索フェーズのコンテンツの細工) |

攻撃者が、正規ユーザのクエリによって取得されるように設計されたコンテンツを作成し、何らかの方法(プロンプトインジェクションなど)で正規ユーザに影響を与える。攻撃者は正規ユーザがシステムに対して持っている信頼感を悪用する。 |

| AML.T0079 | ⑫ Stage Capabilities (準備した機能のステージング) |

攻撃に利用できる機能を、準備したインフラ上でテストする(ステージング)。GitHub などの Web サービス、Hugging Face などのモデルレジストリ、またはコンテナーレジストリでステージングする可能性がある。 |

ケーススタディ:中国地方政府の税制システムへの不正アクセス、金銭詐取事件

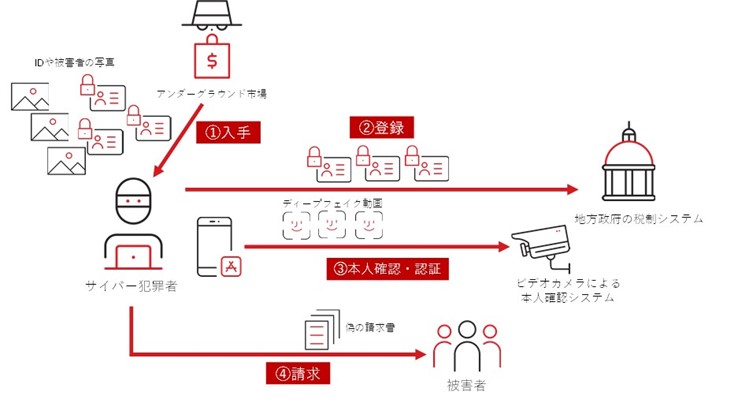

報道によると、2021年1月、中国の地方政府の税制システムに不正アクセスしたとされる人物2名が起訴されました。この2名は、低価格の携帯電話と仮想カメラアプリを用意し、アンダーグラウンド市場からユーザID情報と高解像度の顔写真を収集し、被害者の情報を使用してアカウントを登録しました(なりすまし)。加えて、静止写真を動画に変換し、瞬きなどのリアルな効果を加えたものを用意(ディープフェイク動画)、税制システム上の本人確認時にビデオカメラを使ったライブ顔認証モデルを回避しました。

彼らは、事前にダミー会社を設立しており、なりすましで登録した被害者に偽の請求書を送り付け、2018年から約7,700万米ドルを不正に徴収していました。本件は、攻撃者が、Resource Developmentの段階で、物理的なハードウェア(スマートフォン)やソフトウェア(カメラアプリ)を用意する、税制システムにアカウントを登録するなど、犯罪用のインフラを入念に準備していた事例と言えるでしょう。

こうしたAIを悪用したなりすましに対して、アカウントに対するセキュリティ(不必要になったサービスに対する自身のアカウント削除など)に加えて、攻撃者のAIを悪用した犯罪の素材とされてしまうことを防ぐため、自分や知人の顔写真の必要以上のインターネット上の拡散には留意すべきです。とはいえ、個人レベルでの対策は限界があるため、こうした詐欺に対する技術的検知能力の向上や本人確認システムの改善が現在急がれています。

(参考情報)

「Camera Hijack Attack on Facial Recognition System」(MITRE ATLAS)

(関連記事)

・「ディープフェイクに関する実態調査2024年版」から見えてきた脅威を解説

・ウイルスを使わないサイバー犯罪者の動向 ~Language Threat(言語ベースの脅威)~

| テクニックID | テクニック名 | 概要 |

| AML.T0010 | ① AI Supply Chain Compromise (AIサプライチェーンの侵害) |

AIサプライチェーン上を侵害しアクセス権を取得する。侵害する部分はハードウェア、データ、ソフトウェアスタックの一部、モデル自体である。 |

| AML.T0012 | ② Valid Accounts (資格情報の取得) |

AIリソースやサービスへのアクセス権のある資格情報を取得する。アカウントのユーザ名・パスワードやAPIキーがある。侵害により、高い権限の取得、AI成果物の取得や変更、開発中段階での侵害が可能になる。 |

| AML.T0015 | ③ Evade AI Model (AIモデルの回避) |

AIモデルの正しい識別を妨げる。敵対的データ作成やAIベースのマルウェア検出やネットワークスキャンを回避することも含む。 |

| AML.T0049 | ④ Exploit Public-Facing Application (公開アプリケーションの悪用) |

公開されているアプリケーションの脆弱性を攻撃し初期アクセス権を取得する。 |

| AML.T0052 | ⑤ Phishing (フィッシング攻撃) |

標的システムへのアクセス権を得るため従業員にフィッシングを行う。この手法には、生成AIによるメッセージ生成、ユーザとの対話、ディープフェイクを含む。 |

| AML.T0078 | ⑥ Drive-by Compromise (Webアクセスによる侵害) |

正規ユーザのブラウジングやAIエージェントなどがWebから情報を取得する過程で、攻撃者が細工したWebサイトにアクセスさせることで、攻撃者がAIシステムにアクセスできる可能性がある。攻撃者は、LLMプロンプトインジェクションも含めることができ、AIモデルの動作を変更できる可能性もある。 |

ケーススタディ:PyTorchのAIサプライチェーン侵害事例

Pythonのオープンソースの機械学習ライブラリ「PyTorch(パイトーチ)」の開発元であるPyTorch Foundationは、2022年12月末にPyTorchのAIサプライチェーンがサイバー攻撃を受けたことを発表、ユーザへの注意喚起を行いました。

PyTorchは機械学習用フレームワーク※とも呼ばれ、AIや深層学習の研究分野で広く使われています。この事例で行われた攻撃は、具体的には、PyTorchのプレリリース版「Pytorch-nightly」に同梱されたパッケージと同じパッケージ名で、悪意あるパッケージがPyPI※パッケージリポジトリにアップロードされました(12月25日~30日の間に汚染)。

この悪意あるパッケージには、感染マシンから機密データ(IP、ユーザ名といったフィンガープリント情報、ホスト名・作業ディレクトリ情報やファイル、環境変数、SSH鍵情報など)を別の場所にアップロードするコードが追加されていました。

※フレームワーク:プログラミングの開発工数削減のため、全体の処理を予め決めてまとめた枠組みのこと。

※PyPI:Python Package Indexの略。Pythonの公式パッケージリポジトリ。

初期アクセス段階で考えると、コミュニティの中でプログラマーとして信頼感を醸成した人物が、悪意あるパッケージをコードリポジトリに登録できてしまったという観点から、ソフトウェアサプライチェーン攻撃の1つとも言えます。

(参考情報)

「Compromised PyTorch Dependency Chain」(MITRE ATLAS)

「Compromised PyTorch-nightly dependency chain between December 25th and December 30th, 2022.」(PyTorch Foundation。2022年12月31日)

(関連記事)

サプライチェーン攻撃とは?~攻撃の起点別に手法と事例を解説~

| テクニックID | テクニック名 | 概要 |

| AML.T0040 | ① AI Model Inference API Access (AIモデル推論用APIへのアクセス) |

Inference API(推論API)への正当なアクセス権によりモデルへアクセスする。これにより攻撃者にとっての有用な情報源の取得(AIモデルの特定)、攻撃の準備(攻撃の検証、敵対的データの作成)、標的システムのデータを収集する手段の確立を試みる。 APIを介し、ジェイルブレイクやハルシネーションなどの脆弱性を特定することもある。 |

| AML.T0041 | ② Physical Environment Access (物理環境へのアクセス) |

AIモデルが現実世界から収集したデータに基づき動作する場合、物理的にデータが収集されている場所に出向くなどの方法で、AIモデルに影響を与える。 |

| AML.T0044 | ③ Full AI Model Access (完全なAIモデルへのアクセス) |

完全なホワイトボックス※アクセス権を取得する。攻撃者がモデルアーキテクチャ、パラメータ、クラスオントロジー(特定分野の語彙繋がりに関する知識)に対して完全に把握した状態を指す。これにより攻撃者はモデルを盗み出しオフラインで敵対的データを作成し攻撃を検証することが可能となる。 ※動作原理や内部構造など仕様が公開されている状態のこと。またそのようなシステム、装置やソフトウェアのこと。 |

| AML.T0047 | ④ AI-Enabled Product or Service (AIに対応した製品やサービス) |

AIを内部的に使用する製品やサービスを使用して基盤となるAIモデルにアクセスする。これによりAIモデルの詳細やログ・メタデータ内からその推測モデルを確かめる。 |

ケーススタディ:実証研究「Morris IIワーム」

2024年3月、米コーネル工科大学(Cornell Tech)※、イスラエル工科大学(Israel Institute of Technology)、米AIシステム開発企業Intuitの研究者は、RAGベースのAIシステムを対象としたコンセプトワームである「Morris IIワーム」に関する共同研究を発表しました。

※コーネル大学(Cornell University)の大学院キャンパスおよび研究センター。

この共同研究では、RAGデータベースを利用しているメールアシスタントアプリを複数用意し、これらに敵対的自己複製プロンプトを仕込んだ画像を送信したところ、スパムメッセージの自動拡散などの脅威につながることが報告されました。検証プロセスを簡単に解説すると、以下のような流れになります。

⓪-1:研究者たちは、研究対象のRAGベースのメールシステムに使用されている公開済みモデルAPIへのアクセスを行う。

⓪-2:上記の公開APIでプロンプトをテストし、機能するプロンプトインジェクションを特定する。

①:敵対的な自己複製プロンプトを含む電子メールを、実験対象のメールシステムで使用されるアドレスに送信する。

②~③:該当のメールアシスタントは、通常の操作の一部としてメールを自動的に取り込み、返信の候補を生成する。

④:メールは、RAGに使用されるデータベースに保存される。

⑤:ワームを含むメールが別の返信生成タスクでメールアシスタントによって取得されると、仕込まれたプロンプトインジェクションによってメールアシスタントの動作が変更される。

⑥以降:プロンプトの自己複製部分により、生成された出力に悪意のあるプロンプトが含まれ、ワームの伝播が可能となる。

研究者たちは、こうした仕組みを持ったメールアシスタントは、Microsoft CopilotやGemini for Google Workspaceでサポートされているシステム、Siriなどの一部のメールアシスタントなどが該当するとしています。さらに、これらの攻撃方法は、単なるスパムメールの拡散だけでなく、プロパガンダメッセージや偽情報の拡散、機密データの流出などにつながる可能性があると警告しています。

研究者たちは、1988年にコーネル大学の学生が開発したインターネット経由で拡散する初のワーム型マルウェア「Morris(モリス)」に因んで、この研究を「Morris IIワーム」と名付けました。なお、1988年の「Morris」事件がきっかけとなり、世界初の CSIRT である米CERT Coordination Center (CERT/CC) が誕生しています。

(参考情報)

「Here Comes The AI Worm: Unleashing Zero-click Worms that Target GenAI-Powered Applications」(Stav Cohen, Ron Bitton, Ben Nassi。2024年3月5日)

「Here Comes the AI Worm: Unleashing Zero-click Worms that Target GenAI-Powered Applications(YouTube動画)」(研究者の一人、Ben Nassi氏が公開している動画)

「Morris II Worm: RAG-Based Attack」(MITRE ATLAS)

まとめ

今回は、MITRE ATLASの各戦術フェーズのうち、Reconnaissance(偵察)、Resource Development(攻撃ツールや環境の整備)、Initial Access(初期アクセス)、AI Model Access(AIモデルへのアクセス)を解説しました。次回は別の戦術フェーズを解説していきますので、ご期待ください。

<シリーズ:MITRE ATLASとは何か?>

第1回:概要編

第2回:偵察~AIモデルへのアクセス ※今回の記事

<関連記事>

・MITRE ATT&CKとは?~Detection&Responseが効果を発揮するには“攻撃シナリオ”ベースの検知こそ重要~

・「AI事業者ガイドライン」から読み解くAI利用時のセキュリティ対策

・AIセキュリティとは何か?(前編)~AIのセキュリティリスクとその対策を考える~

・AIセキュリティとは何か?(後編)~Security for AIとAI for Security~

・「AIのリスク」に対する世界の取り組みを理解する(前編)~主要な組織編~

・「AIのリスク」に対する世界の取り組みを理解する(後編)~イニシアティブ・宣言編~

記事協力

サイバーセキュリティ・イノベーション研究所

スレット・インテリジェンス・センター

トレンドマイクロのサイバーセキュリティ・イノベーション研究所の中核センターの一つ。サイバースレットリサーチを通じ、日本社会と国内組織の安全なセキュリティイノベーション推進を支援する研究組織。日本国内を標的にした高度なサイバー攻撃や国家が背景にあるサイバー攻撃など、グローバルとリージョン双方の視点で地政学的特徴や地域特性を踏まえた脅威分析を行い、日本社会や国内組織に情報提供や支援を行う。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)