暗号資産マイニングマルウェアとは?~事業停止にもつながるサイバー脅威~

デリバリーサービス「出前館」の運営会社が、暗号資産マイニングマルウェア「RedTail」の感染によりサービスを停止したことを2024年10月29日に公表しました。暗号資産マイニングマルウェアとは何か、またその対策について解説します。

公開日:2024年10月31日

更新日:2024年11月15日

「出前館」は3日間停止。マイニングマルウェアによる攻撃の事例

株式会社出前館は2024年10月29日のニュースリリースにおいて、暗号資産マイニングマルウェア「RedTail」の感染によりサーバが高負荷の状態となったため、10月26日から同社が運営するデリバリーサービス「出前館」を停止したことを公表しました。なお、同じリリースの中で、マルウェアは削除済みであること、個人情報流出の恐れはないこと、すでにサービスを再開したことを述べています。

トレンドマイクロの調査では、2024年1月~10月に日本の国内組織で他にも2件の暗号資産マイニングマルウェアの被害を確認しています。

| 公表日時 | 被害組織の業種 | 被害種 | 侵害先 |

|---|---|---|---|

| 2024年2月20日 | 情報サービス・通信プロバイダ | 障害発生(システム停止) | クラウドサーバ |

| 2024年7月18日 | 建設・不動産 | 障害発生(システム停止) | 社内サーバ |

表:2024年1月~10月に日本の国内組織における暗号資産マイニングマルウェアの被害

(トレンドマイクロが公表内容をもとに独自に集計)

一見すると、ランサムウェア攻撃などに比べて件数は少なく、機密情報の窃取や暗号化を伴わないため、深刻な攻撃ではないように見えるかもしれません。しかし、自組織のサーバに負荷がかかった結果、業務の中断や減速によって収益が失われたり、顧客に不便を強いることで組織の評判が低下したりする恐れがあります。また、近年クラウドインスタンスのCPUを利用してマイニングを行う攻撃者も増えており、自組織のリソースが勝手に消費されコストも増大するため、決してリスクを過小評価すべきではありません。

参考記事:クラウドを侵害する「不正マイニング」が企業の重大リスクに

それでは、そもそも暗号資産マイニングとはどのようなものか、次に仕組みを解説します。

暗号資産マイニングの仕組み ~なぜ儲かるのか?~

まず、暗号資産について軽く触れておきます。仮想通貨とも呼ばれますが、本稿では暗号資産と表記します。

暗号資産はインターネット上でやりとりできる財産的価値であり、「資金決済に関する法律」において、次の性質をもつものと定義されています。

(1)不特定の者に対して、代金の支払い等に使用でき、かつ、法定通貨(日本円や米国ドル等)と相互に交換できる

(2)電子的に記録され、移転できる

(3)法定通貨または法定通貨建ての資産(プリペイドカード等)ではない

暗号資産は、国家やその中央銀行によって発行された法定通貨ではありません。そのため、いわば世界中の有志が、所有するコンピュータリソースを利用して通貨の管理を行う仕組みを採用しています。有志は、暗号資産の取引内容を確認し、問題がなければ承認します。この「第三者による取引の確認と承認作業」のことを「マイニング(mining:採掘)」といい、マイニングを行う人たちのことを「マイナー(miner:採掘者)」と呼びます。マイナーは一定のルールに基づいてマイニングを行い、その報酬として新規発行された暗号資産を受け取ります。これが暗号資産マイニングの仕組みです。

暗号資産には、著名なビットコイン(BTC)やビットキャッシュ(BCH)、イーサリアム(ETH)などに加え、サイバー犯罪者が好んで用いるモネロ(XMR)がありますが、マイニングの基本的な仕組みは同じです。

マイニングマルウェアとは?

マイニングを行うには膨大な計算量が必要であるため、マイナーは通常、高性能のコンピュータにマイニングツールをインストールして行います。しかし、他人のコンピュータに侵入して勝手にマイニングを行うサイバー犯罪者もいます。また、感染したコンピュータを利用してマイニングを代行するマルウェアもあり、これも「マイナー」と呼ばれることがあります。いずれにしても、ランサムウェアのように感染したコンピュータ上のファイルなどを暗号化したり情報を窃取したりすることは基本的にはありません。

過去に確認されているマイニングマルウェアでは、Oracle WebLogic Serverの脆弱性(CVE-2019-2725)の悪用を観測しています。このマルウェアは侵入先のコンピュータで当脆弱性を悪用してコマンドを実行、C&Cサーバから証明書ファイルをダウンロード、証明書に不正コードを隠すことにより難読化し、検出を逃れることを意図したと考えられます。

また最近では、2023年に公表されたAtlassianの組織内コラボレーションツールConfluence Data CenterおよびConfluence Serverの脆弱性(CVE-2023-22527)を悪用して、マイニングマルウェアを起動しようとするケースも確認しています。

今回、「出前館」のサーバが被害を受けたRedTailは、ルータ、PHPフレームワーク、モバイルVPNなどの既知の脆弱性を悪用して感染を拡大することが確認されているほか、2021年の年末に世界中を揺るがしたLog4Shell(CVE-2021-44228)の悪用も確認されています。

参考記事:Apache Log4jの脆弱性「Log4Shell」を悪用する攻撃手口を解説

攻撃者は、他人のコンピュータに侵入しマイニングツールをインストールする際、当然ながらマイニングの成果は自分のものになるよう設定します。つまり、侵入したコンピュータのリソースを盗用して報酬を得るわけです。マイニングには非常に多くのリソースを必要とします。攻撃者視点で考えれば、処理性能の高いコンピュータを使用しているユーザを狙った方が有利です。個人利用のものよりは法人組織が保有するコンピュータや契約しているクラウドリソースの方が高性能であることが多いため、法人組織は一層の警戒が必要です。

また、攻撃者はマイニングリソースを増やしてより多くの利益を得るために、被害組織を踏み台として別の組織へ攻撃範囲を広げる可能性もあることから、自組織が加害者になってしまうことがあるという認識が必要です。

2024年11月追記

マイニングマルウェア「RedTail」の活動傾向は?

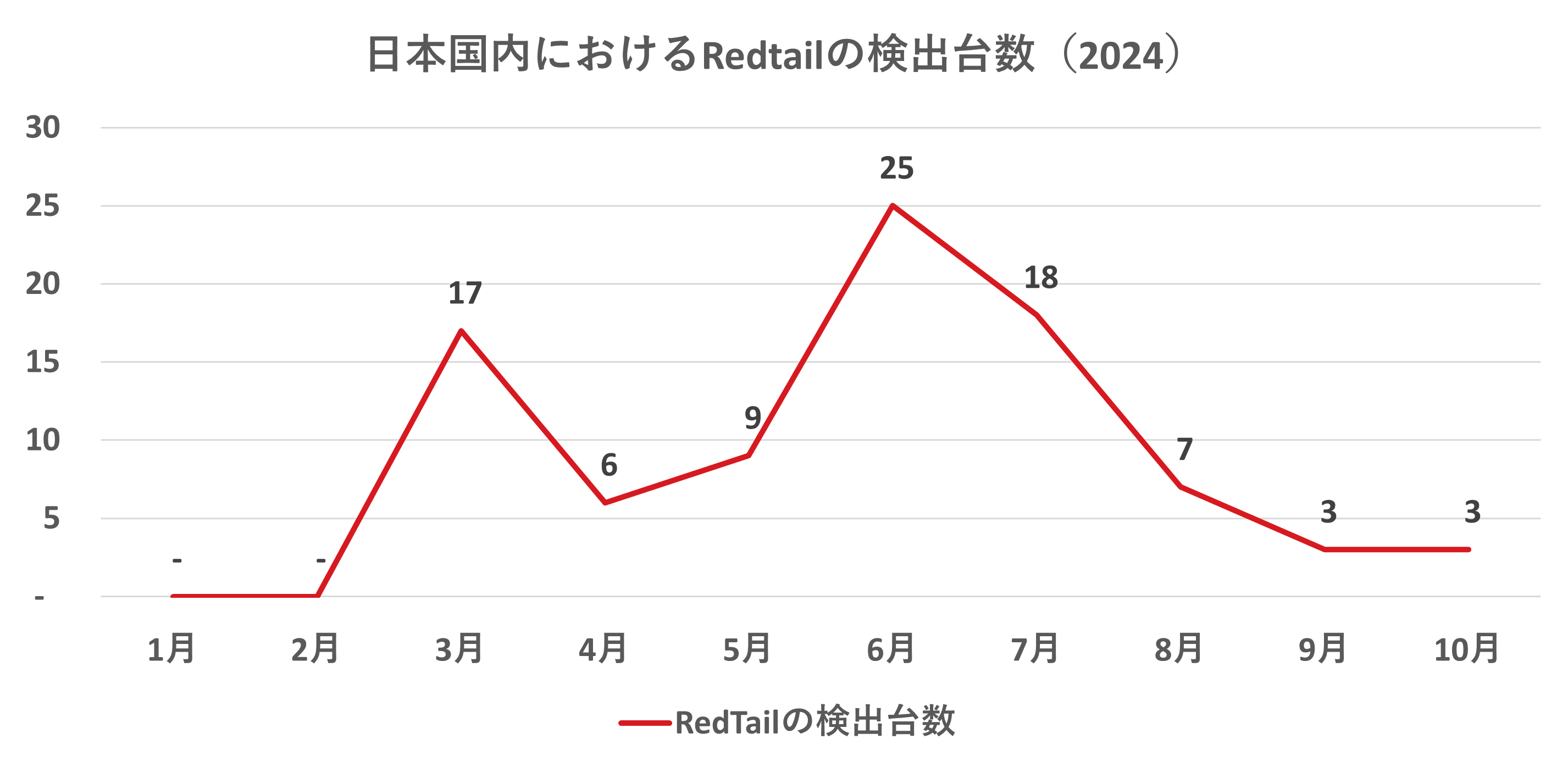

トレンドマイクロのクラウド型セキュリティ基盤であるTrend Micro Smart Protection Network™ (以下SPN)では2024年のRedTailの検出台数を集計しており、その数値を月別にグラフ化したものが下記となります。

日本国内でも複数のRedTailの検出が見られることから、今回の事例に限らず、国内の他の組織でも発生し得る脅威であることがわかります。

また2024年3月や2024年6、7月に検出台数が増加している傾向が見られることから、RedTailは不定期に活動を活発化するマルウェアである可能性があります。

また、SPNデータに基づく世界におけるRedTailの業種別検出台数ランキングは以下表の通りです。

| 順位 | 業種 | RedTailの検出数 |

|---|---|---|

| 1 | 製造 | 44 |

| 2 | ヘルスケア | 29 |

| 3 | 金融 | 24 |

| 4 | IT | 21 |

| 5 | 官公庁 | 21 |

| 6 | 教育 | 20 |

| 7 | 銀行 | 19 |

| 8 | メディア | 17 |

| 9 | 小売 | 13 |

| 10 | 情報通信 | 12 |

表:世界における業種別のRedTail検出台数ランキング(2024年1月~10月)

製造業での検出が最も多く、該当の業種に属する読者はより警戒が必要です。それ以外の業種についてはヘルスケア(医療)・金融業界などが上位にあたりますが、大きく数に差はないことから様々な業種が対象になり得ることに注意してください。

マイニングマルウェアは、サーバやクラウドの稼働リソースさえ確保できれば、ランサムウェアのように脅迫や交渉を行う必要はないので、特に対象の業種を限定する必要がなく、上記のような多岐に渡る分布になっていることが考えられます。

マイニングマルウェアへの対策は?

前述のように、ランサムウェア攻撃などに比べると、暗号資産マイニングマルウェアの被害は大きくないように見えるかもしれません。しかしマイニングマルウェアの感染を確認した場合、自組織のクラウドインフラが攻撃に対して脆弱であるという警告と捉えるべきです。

したがって、例えば次の項目のように、自組織の環境の脆弱性を解消していくことが対策の基本と言えるでしょう。

●インターネット上からの不正な通信を防ぐために、ポート445(アクセス管理ツールのActive Directoryや、ファイル共有を可能にする通信プロトコルのServer Message Blockに使用)やポート3389(リモートデスクトッププロトコルで使用)のアクセスを制限

●コンピュータやクラウドサービス上のアプリケーションに修正プログラムを迅速に適用し、脆弱性を解消する

●外部からアクセス可能な機器を定期的に確認し、IT資産の盲点をなくす

●不正ログインを防止するため、サーバやクラウドへのログインアカウントに強固なパスワードを設定し、多要素認証を設定する

●不正なプログラムの実行や不正な外部への通信を早期に検出するために、導入しているセキュリティ製品の機能を有効化する

●EDR(Endpoint Detection and Response)やXDR(eXtended Detection and Response)などのソリューションを導入し、仮に侵入されたとしても早期に異常を検知し対応できるようにする

<関連記事>

・暗号資産(仮想通貨)をマイニングする不正プログラムへの感染拡散活動とその考察

・インシデント対応事例から学ぶ教訓 case3「いつのまに!?管理していたはずの社内端末がマイニングに不正利用される」

・クラウドを侵害する「不正マイニング」が企業の重大リスクに

・Apache Log4jの脆弱性「Log4Shell」を悪用する攻撃手口を解説