いまさら聞けないNDRの有効性~EDRとはどう違う?

ネットワークセキュリティ対策で注目されているNDR(Network Detection and Response)について、その有効性やEDRとの違いを解説します。

高まるネットワークセキュリティ対策の重要性

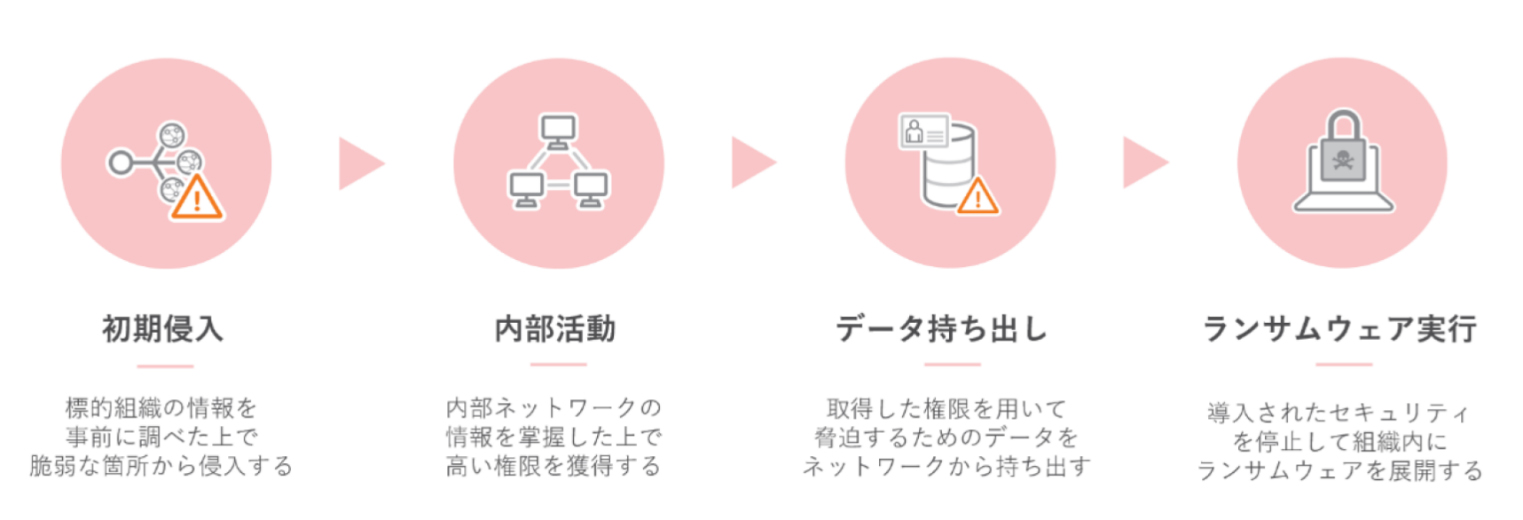

サイバー攻撃の標的とされる情報資産を守るセキュリティ対策として、その情報に触れる従業員のパソコンやタブレットなどエンドポイントの対策が重要となるのは広く知られており、企業規模・業種に限らず多くの法人組織でその対策が導入されています。一方で、業務の効率化や柔軟性、即時性を求めてサーバやネットワークのクラウドシフトやDXの推進、テレワークによる通信の多様化などビジネス環境の変化が進んだ結果、様々な情報資産がネットワーク上に存在することになりました。環境変化に伴い、当然ながらサイバー犯罪者のターゲットもこのネットワーク上にある情報資産へと移行しています。そのため、法人組織では、ネットワークもサイバー攻撃の起点や経路となるアタックサーフェス(攻撃対象領域)として対処する必要性が高まってきています。昨今、法人組織を狙ったランサムウェア攻撃の報道が数多く見られますが、それらの多くも攻撃者による組織ネットワークへの「侵入」とその後の「内部活動(横展開とも呼ばれます)」が被害に繋がるきっかけとなっています(図1)。

ネットワークセキュリティでは、ネットワークの構成や守りたい情報資産がどこにあるかによって、様々な対策があります。ここでは、主な対策として以下の7つを挙げます。

<主なネットワークセキュリティ>

・ファイアウォール:ネットワーク通信を監視し、疑わしいトラフィックの侵入をIPやポートでブロック

・IDS(Intrusion Detection System):脆弱性を悪用する通信を検知

・IPS(Intrusion Prevention System):脆弱性を悪用する通信を検知し、遮断

・ネットワークアクセス制御(NAC):セキュリティポリシーに準拠している端末に限ってネットワークへの接続を許可

・仮想プライベートネットワーク(VPN):暗号化された仮想の専用トンネルをインターネット上に作り、そこを通して通信を実施

・情報漏洩対策(Data Loss Prevention, DLP):対象となる機密情報を不正に外部へ持ち出そうとした際に検知、遮断

・多要素認証:知識情報、保持情報、生体情報など複数の認証を組み合わせて本人認証を行い、ログインを保護

それぞれのセキュリティ対策を単体で活用する方法もありますが、昨今の高度化されたサイバー攻撃に対処するには、ネットワークレイヤでの包括的な可視化を行い、不審なふるまいを素早く検知し対処する必要があります。そこでNDR(Network Detection and Response)が注目されています。

NDRとは

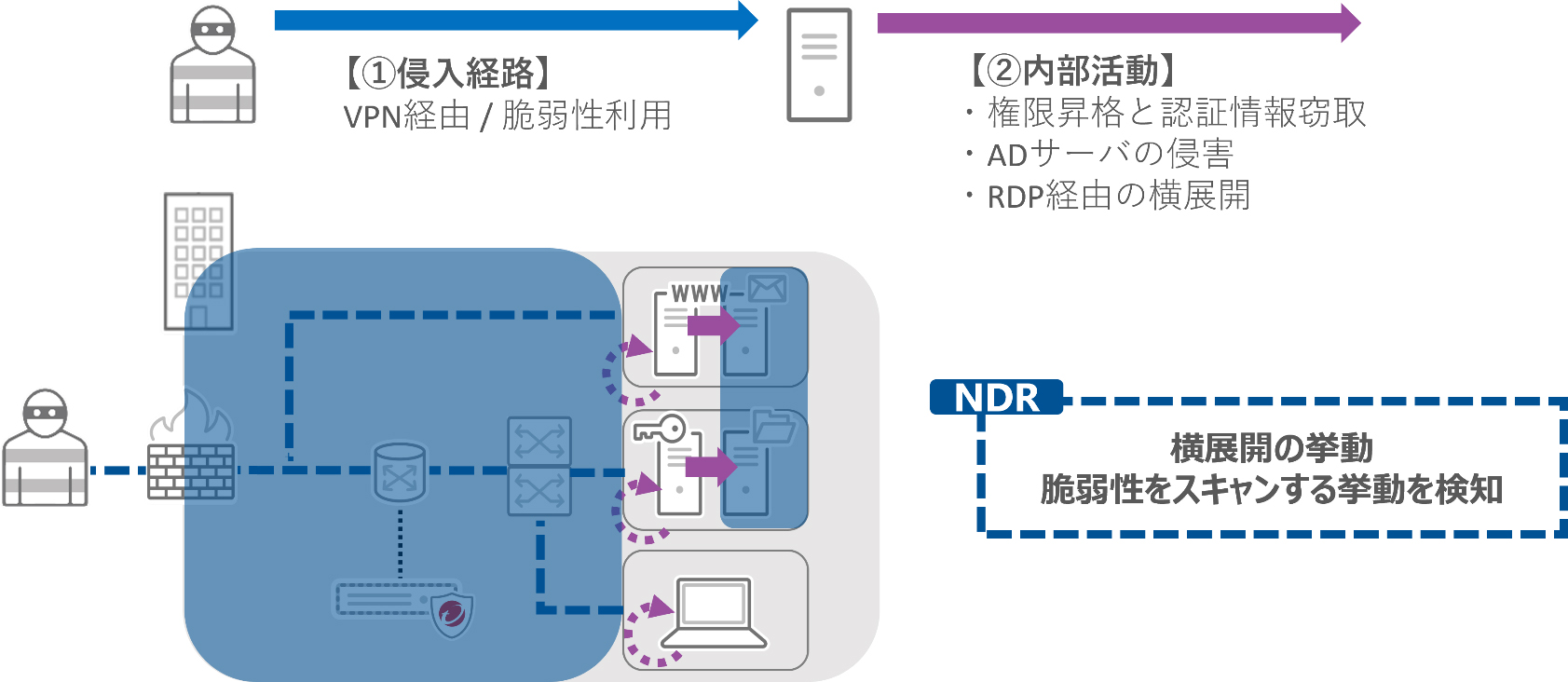

NDR(Network Detection and Response)とは、ネットワーク全体を「包括的に」監視し、脅威の検知・対処をするソリューションを指します。具体的にはネットワーク上のテレメトリデータを含めた様々なログ情報を収集、分析し、可視化された脅威に対してリアルタイムの自動処理を行います。アタックサーフェス(攻撃対象領域)が拡大した状況において、脆弱性の悪用や正規ツールでの内部探索などを伴う高度化されたサイバー攻撃を検出するには、従来の境界型防御(例えばIDS/IPS単体での防御)だけでは対応が難しく、NDRを活用した包括的な対処が求められます。NDRを導入することで、侵入時に悪用されうる脆弱性を検知したり、万が一ネットワーク内に侵入されてもその後の内部活動を検知したりできるため、情報資産が外部へ持ち出される前に攻撃を検知することが可能になります(図2)。

<テレメトリデータと検知ログの違い>

検知ログは特定のセキュリティ製品による検出イベントに関するデータになります。例えば、セキュリティソフトウェアがインストールされているシステム内にて、ふるまい検知やWebレピュテーション(不正サイトへのアクセスをブロックする機能)による検出機能を介して検知した記録データなどを指します。一方でテレメトリデータは、システム・ネットワークの状態を示すデータです。システム内の稼働状況やCPU/メモリ/ネットワーク帯域の使用率、あるいは特定のイベントを示すログやイベントフローの証跡などが含まれます。NDRで取り扱うネットワークテレメトリデータは、ネットワーク全体の状態を表すデータです。これには、監視対象ネットワーク内で通信を行っているIPアドレス、プロトコル、外部通信先など、脅威分析・可視化と被害を最小化するために必要な各種情報が含まれています。検知ログの相関分析はログとして記録されたデータを分析するため過去にさかのぼる分析ですが、テレメトリデータはリアルタイムに検出されるため、テレメトリ相関分析はリアルタイム分析と予測分析に役立ちます。

<テレメトリデータ相関分析のメリット>

・問題・異常の検出をリアルタイムに実行できる

・ログ相関分析と比較して検出のためのアラートが少なくてすむ

・大量のデータ用いた予測メンテナンスに役立つ

NDRとEDRの違い

不正な活動やサイバー攻撃に繋がる可能性のある活動の証跡を複数の検知技術を用いて包括的に可視化・分析し、実際の攻撃を見つけ出す取り組みを、「Detection and Response(DR)」と呼びます。「DR」は、正・不正問わず活動の痕跡をテレメトリとして収集し分析することで攻撃の存在を割り出します。

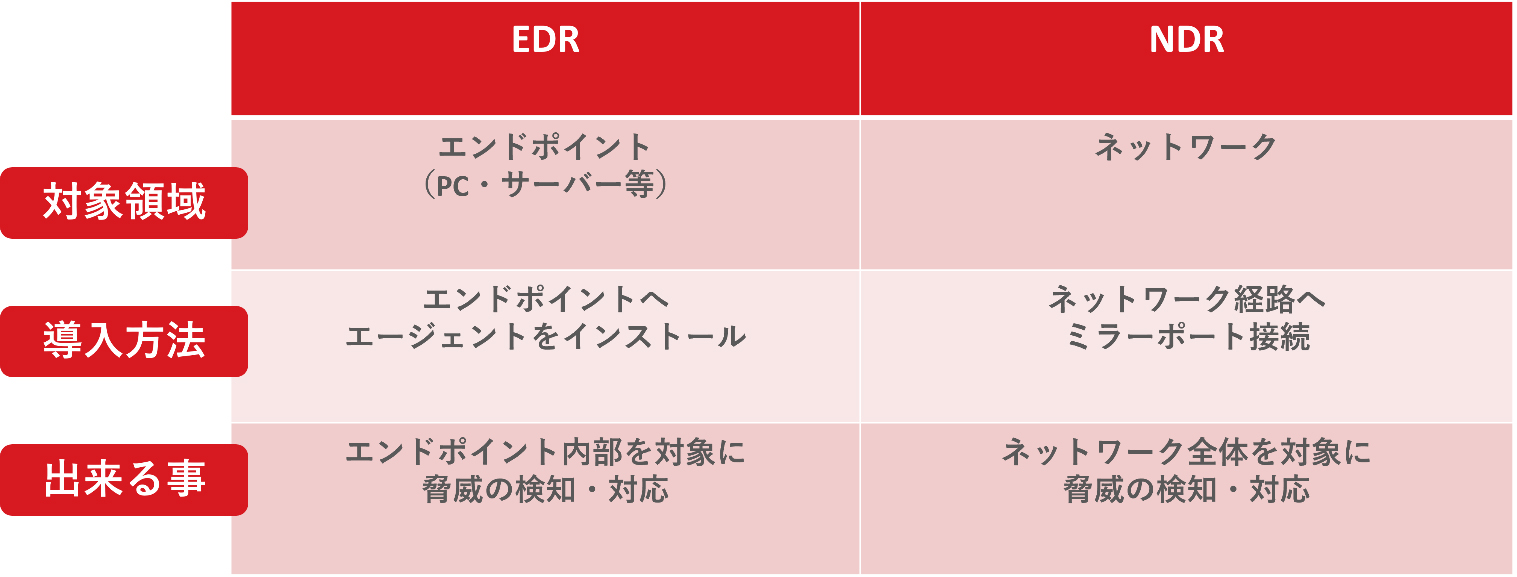

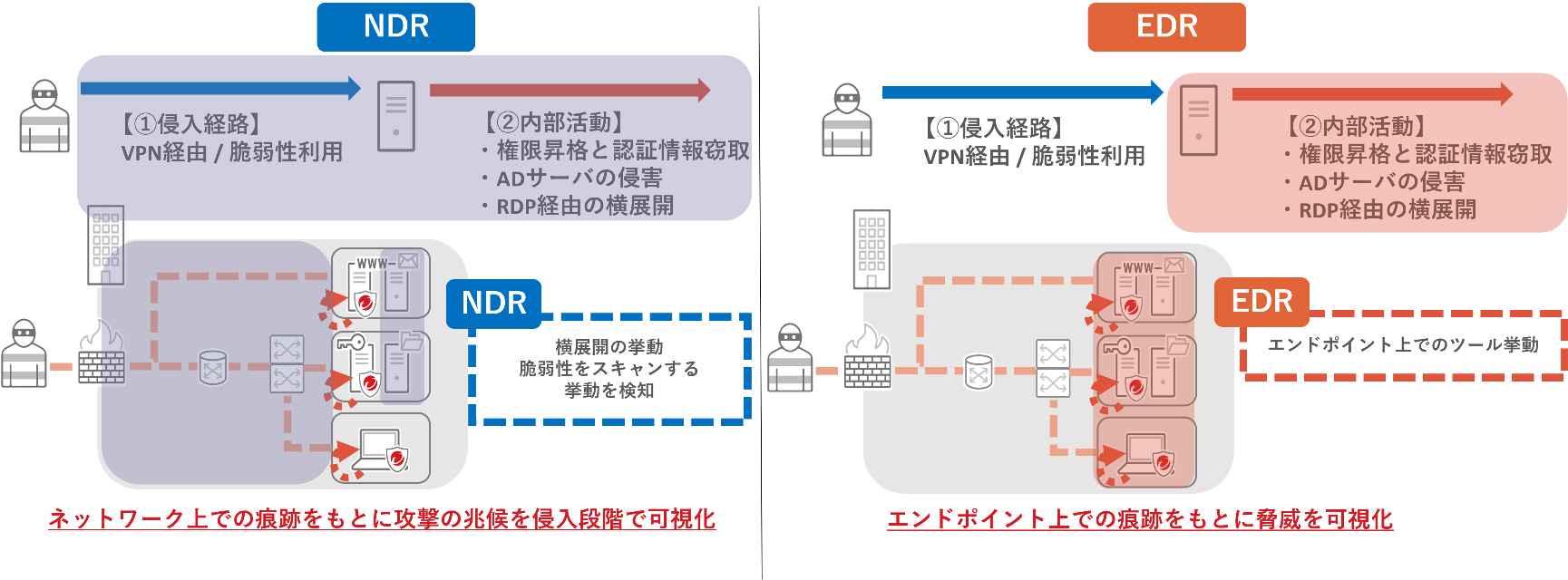

ネットワーク上での検知を対象にしたものを「NDR(Network Detection and Response)」と呼び、エンドポイントの検知を対象にしたものを「EDR(Endpoint Detection and Response)」と呼びます。NDRとEDRはその対象領域だけではなく、その導入方法や役割にも大きな違いがあります(図3)。EDRではエンドポイント上で攻撃に使われたツールの挙動を可視化することができるため、エンドポイント上での攻撃の痕跡を確認できます。NDRはネットワーク上での痕跡をもとに攻撃の兆候を侵入段階で可視化することができます。そのため、エンドポイントに到達する前の段階で検知できることから、EDRよりも早期の検知が可能となります(図4)。

NDRの注目される活用術

NDRは、通信全体を可視化する必要があるため、インラインではなくミラーポート接続※で設置することになります(図3)。配下の端末へのインストールが不要という観点から、セキュリティソフトが入れられないようなサポートが終了したOSや組み込み式のOS、IT/OT環境に対するセキュリティ対策としてもNDRは注目されています。例えば、サポートが終了したOSには原則修正プログラムは提供されないため、脆弱性がそのまま放置された状態になります。このため、脆弱性を悪用する攻撃のリスクに恒久的に晒されることになります。いわば、法人組織内のネットワーク内に常に爆弾を抱えることになってしまいます。

※特定のポートが送受信するデータをコピー(ミラーリング)して、同時に別のポートから送出する機能

また昨今、クラウドシフトやDX、リモートワークなどの環境変化により、エンドポイントの増加や多様化も進み、法人組織内の全てのエンドポイントを管理するのも難しい状況になりつつあります。管理から外れたエンドポイントは当然ながらセキュリティ対策が施されることはなく、可視化もできないため、組織の気づかないアタックサーフェス(攻撃対象領域)として取り残されてしまう危険があります。NDRであれば、管理されていないエンドポイントへの内部活動を検知することができます。

さらに取り組みが進んでいる企業では、EDRとNDRの両方を導入し、エンドポイントとネットワークの複数レイヤーからの可視化・検知を相関分析しています。攻撃者の侵入から内部活動の一連の流れをNDRにて、その先のエンドポイント上での動きをEDRにて可視化することで(図4)、攻撃の前後の流れや文脈を全体像として理解しやすくなり、EDR単一の導入よりも早期の検知に役立てています。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)