2023年年間セキュリティインシデントを振り返る~2024年に向けた強化点を確認

2023年に発生したサイバー攻撃に起因するセキュリティインシデントから、組織において今一度点検しておきたいポイントを探ります。

記事のポイント

・2023年公表されたセキュリティインシデント事例は2022年に比べ減少。一方、ランサムウェアによる被害は増加し、2018年以降で最大の件数となった。ランサムウェアは新しい手口(ノーウェアランサム)も登場しているため、引き続き注意が必要。

・アタックサーフェス(攻撃対象領域)で顕在化したのは、サプライチェーンとクラウドのセキュリティリスク。いずれも以前より注意喚起されているものだが、2023年には被害が相次いだ。サイバー攻撃側の変化だけでなく、ITインフラ変化によるアタックサーフェス拡大も被害拡大の背景にある。

・企業が把握・管理しきれていないアタックサーフェスが増えている。これによるセキュリティ事故が今後も続くと考えられる。組織全体を包括したCyber Risk Exposure Management(CREM)のアプローチが求められる。

ランサムウェア被害が2018年以降最大件数に、背景にある攻撃手口の変化

トレンドマイクロでは、セキュリティ動向の把握を目的に、国内組織のセキュリティインシデントを収集、分析しています。本記事では、実際の被害を受けた組織の公表情報から、インシデントの起因となった問題や被害状況を分析し、そこから得られた他の組織でも活用できるセキュリティ強化のポイントを紹介します。なお、本記事でご紹介する集計データは、公表情報をトレンドマイクロが独自に整理、集計したものです。

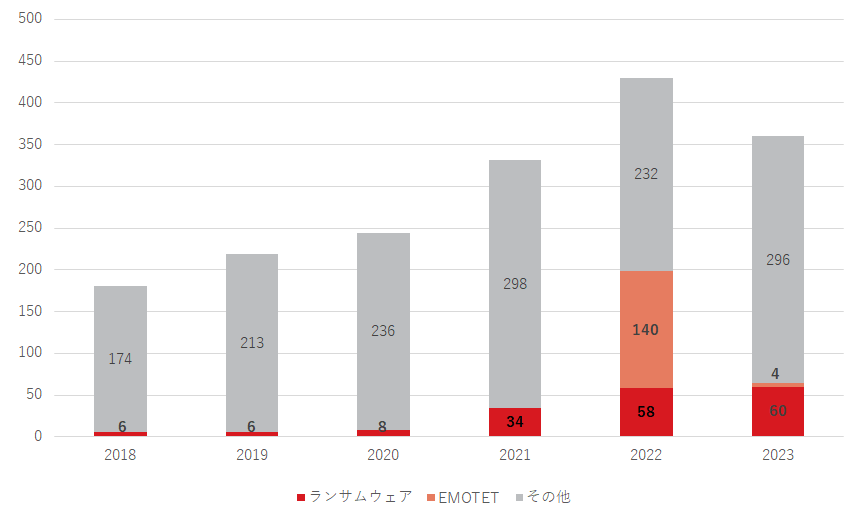

2023年1月1日~2023年12月15日の期間に、国内法人組織より公表されたセキュリティインシデントの総数は360件で、2022年の430件に対し減少しました。

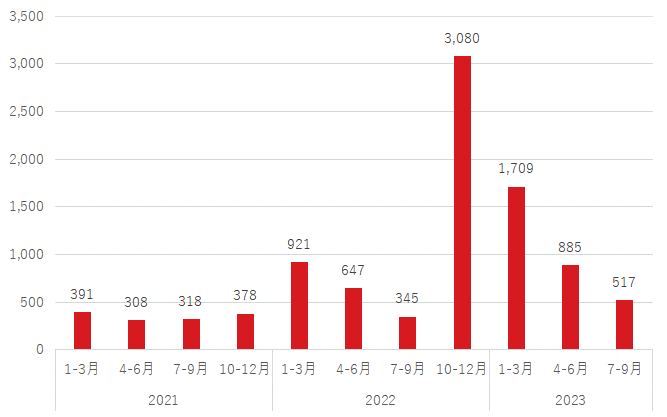

減少した要因を詳しくみると、2022年に大きな被害をもたらしたEMOTETの件数が、2023年には大きく減少しています(図1)。2021年1月に、EUROPOL(欧州刑事警察機構)をはじめ、欧米の法執行機関などにより、攻撃基盤の停止に追い込まれて以降、EMOTETは活動再開、停止を繰り返していましたが、ここにきて、その活動は沈静化していると見られます。

一方で、被害拡大が続くのが、2018年以降最大の件数となったランサムウェア攻撃によるセキュリティインシデントです。2023年のランサムウェアによる被害公表数は、2018年以降最大になりました。なかでも、2023年に、経済活動に大きなインパクトを与える事故となったのが、名古屋港運協会のターミナルシステムを襲ったランサムウェアによるサイバー攻撃です。名古屋港統一ターミナルシステムがランサムウェア感染で障害を起こし、およそ丸一日以上コンテナ搬出入作業が中止を余儀なくされました。貨物取扱量で日本一を誇る港湾の物流が停止した事態を重く見た政府は、対策委員会を設置し、2023年11月末には政府が指定する「重要インフラ」への「港湾」事業者の追加を提言しました※。

※国土交通省 コンテナターミナルにおける情報セキュリティ対策等検討委員会

ランサムウェアの公表被害件数が増えている理由の一つとして、攻撃手口の変化が考えられます。従来のばらまき型から、現在の主流となっているのが、「標的型ランサムウェア攻撃(human-operated ransomware attacksとも呼ばれる)」です。この攻撃は、データを暗号化するだけでなく、情報窃取および窃取した情報を材料に脅迫するなど、複数の脅迫を仕掛けます。複数の脅迫が行われる標的型ランサムウェア攻撃では、身代金や事業停止によって、大きな金銭的被害に繋がりやすくなります。このため、社会的に影響をもたらす規模の被害や機密情報等の公表義務のある漏えい被害も発生しやすく、ランサムウアの公表件数が増加しているものと考えられます。

トレンドマイクロの脅威データベースでは、国内法人組織におけるランサムウェア検出台数も高止まりしていることが分かっていることから、引き続き警戒が必要な脅威と言えます。また、ランサムウェア攻撃に関しては、データを暗号化しない新たな手口(警察庁は「ノーウェアランサム」と呼ぶ)が確認されています。対策側は、組織内に巧みに潜伏する攻撃者の活動の兆候を早期に検知・対応する体制を整え、強化することが必要です。

| サプライチェーン攻撃の分類 ・ビジネスサプライチェーン攻撃:関連組織や子会社、取引先などを侵害し、標的組織への侵害を図る攻撃 ・サービスサプライチェーン攻撃:サービス事業者を侵害したうえで、サービスを通じてその顧客にサイバー攻撃に広げる攻撃 ・ソフトウェアサプライチェーン攻撃:ソフトウェアそのものやアップデートプログラムなどに不正コードを混入し、標的組織に侵入する攻撃 |

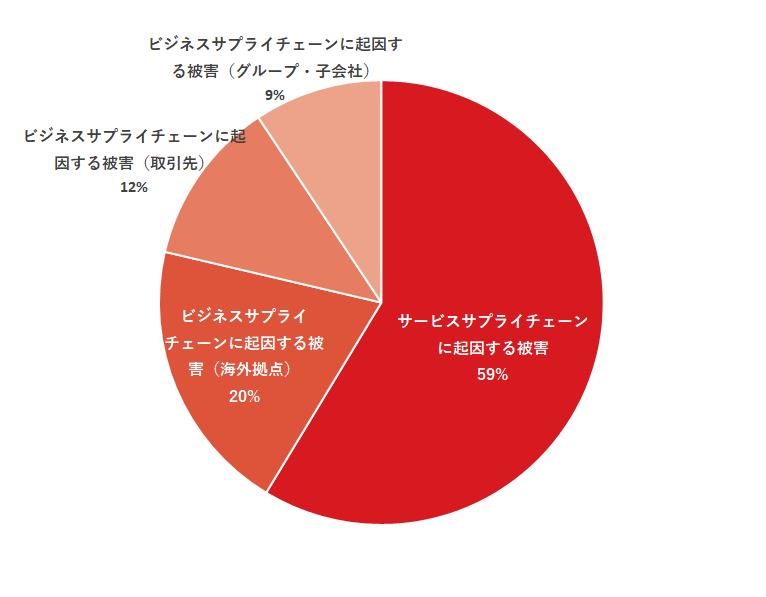

サイバー攻撃の被害がサプライチェーン“攻撃”であるかどうか、公表情報のみから判断することは難しく、事例も国内においては限られています。一方で2023年は、サイバー攻撃の被害が、取引先や子会社などに二次的に広がるサプライチェーン“被害”事例が相次ぎました。2023年の公表被害全体のうち、21%がこうしたサプライチェーンに起因するセキュリティ被害で、そのうち6割は、利用するITサービスを経由した被害(サービスサプライチェーンに起因する被害)、また4割が関連会社や取引先などに起因する被害(ビジネスサプライチェーンに起因する被害)でした(図3)。

2023年11月に発生したLINEヤフー株式会社の情報漏えいは、委託先のマルウェア感染をきっかけに、ネットワークを経由してサイバー攻撃者が侵入を行ったビジネスサプライチェーン攻撃でした。また、2023年上半期には、法人向けクラウドサービスがランサムウェア攻撃を受けてサービスがダウンし、利用者の事業に影響がでるサービスサプライチェーンに起因するセキュリティインシデントも相次ぎました。

2023年には、クラウドに起因するセキュリティインシデントも増加しています。2022年の43件に対して、2023年は約130%増となる56件でした。ウェブアプリケーションの脆弱性を狙った攻撃が最も多いのは、昨年と同様ですが、2023年には、クラウドサービスやクラウドシステムのアカウントを狙ったり、悪用する攻撃が相次ぎました。組織内で、複数のクラウドサービスを利用することが当たり前になる今、改めてアカウント管理の状況を棚卸することを検討ください。

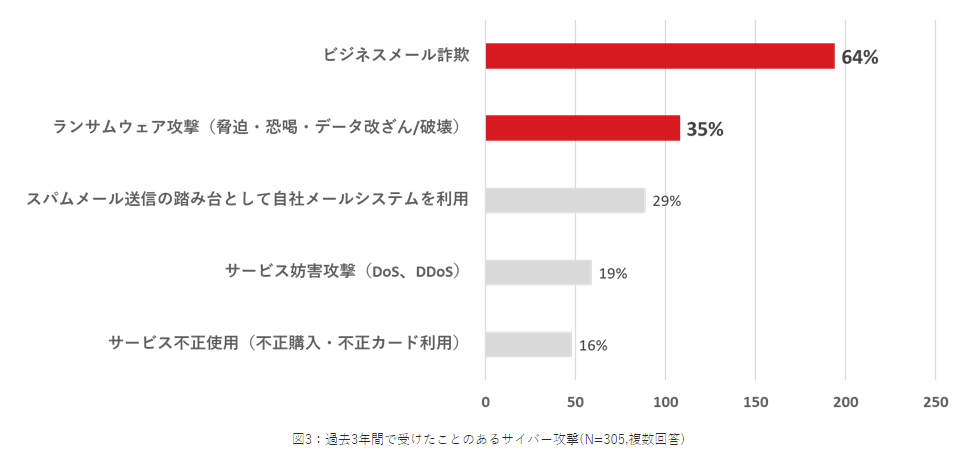

この他、注目すべきは、悪意ある第三者による虚偽の指示により、日本円にして280百万円に上る多額の資金が不正に流出した事案です。公表情報では、具体的な手口の言及はありませんが、海外拠点の担当者に対して、親会社代表者の代理人を騙るなど、実在の人物、関係性を巧みに利用する手口は、BEC(ビジネスメール詐欺)と非常に近似しています。BECによる被害は、米国ではサイバー犯罪の常に上位に入っているほか、トレンドマイクロの調査では、日本組織においても過去3年間に受けたサイバー攻撃で最も多かったものがBECということが分かりました(図4)。2023年、BECおよびBECと思われる公表被害はこの1件のみですが、水面下では多くの組織が攻撃に遭遇しているため、海外拠点、買収先なども含めた業務プロセス管理の確認や従業員への啓発が求められます。

セキュリティインシデントの3割で業務停止の事態に

最後に注目したいのが、2023年に公表されたセキュリティインシデント360件のうち、約5割(48%)で何から障害が発生しており、さらに3割(32%)では、事業停止につながる被害が発生している点です。

複数の脅迫を行うランサムウェアが登場するなどサイバー攻撃側の変化に加え、サプライチェーンにおけるセキュリティリスクが顕在化する現在、サイバー攻撃による被害は事業継続にも影響を与えうるビジネスリスクになっています。経済産業省は、今年5年ぶりに改定した「サイバーセキュリティ経営ガイドライン ver3.0」において、経営者の役割として、新たにサプライチェーン全体を意識したセキュリティ対策推進を加えました。ひとたびセキュリティインシデントが発生すれば、経営レベルの判断が求められる事態も予想されることから、IT、セキュリティ部門の問題として閉じるのではなく、経営層の積極的な関与が求められます。

※「サイバーセキュリティ経営ガイドライン」を改訂しました(経済産業省、2023/3/24)

また、公表被害を分析すると、アタックサーフェスの拡大に対して、組織側の管理が追い付いていない状況も見えてきました。サプライチェーンでつながる組織との接点や、海外拠点含め利用されるクラウドサービスなど、新たなセキュリティリスクが生まれています。アタックサーフェスは組織ごとに異なり、また常に変化します。このため、これまでの端末、レイヤーごとにセキュリティ技術を施すアプローチにくわえ、組織全体のアタックサーフェスを包括的に管理し、リスク評価、対処をしていくCyber Risk Exposure Managementによるプロアクティブなアプローチが有効です。

加えて、既に接続が許されている取引先・海外拠点などからの初期侵入を検知することは難しいケースが多く、自組織侵入時にいかにいち早く検知・対応するか(Detection & Response)も、実害抑制の観点から重要と言えるでしょう。

関連記事

・2023年上半期セキュリティインシデントを振り返る

・Cyber Risk Exposure Management(CREM)を活用して企業のサイバーセキュリティを強化する方法

・サイバーセキュリティの原点回帰:EPP・EDR・XDRの違いを理解する

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)