Smart Protection Networkから見る脅威動向 ~Linux環境におけるセキュリティコントロールは十分か?~

トレンドマイクロのクラウドセキュリティ基盤における脅威データから、Linuxを標的とするサイバー脅威の動向を解説します。

30年以上前に開発されたオープンソ―スのオペレーティングシステムであるLinuxは業務系システムからデジタルサービス、IoTまで幅広い領域で利用されており、現在のあらゆるシステムにおいて欠かすことのできない存在となっています。そうしたなか、サイバー犯罪者がWindowsだけではなく、企業がセキュリティ対策をおろそかにしがちなLinuxのシステム環境を標的として攻撃を試みることは当然のことであると言えるでしょう。本記事では、トレンドマイクロのTrend Micro Smart Protection Network™(以下、SPN)というクラウド型セキュリティ基盤に収集されたデータとともにLinuxにおける脅威の動向を見ていきます。

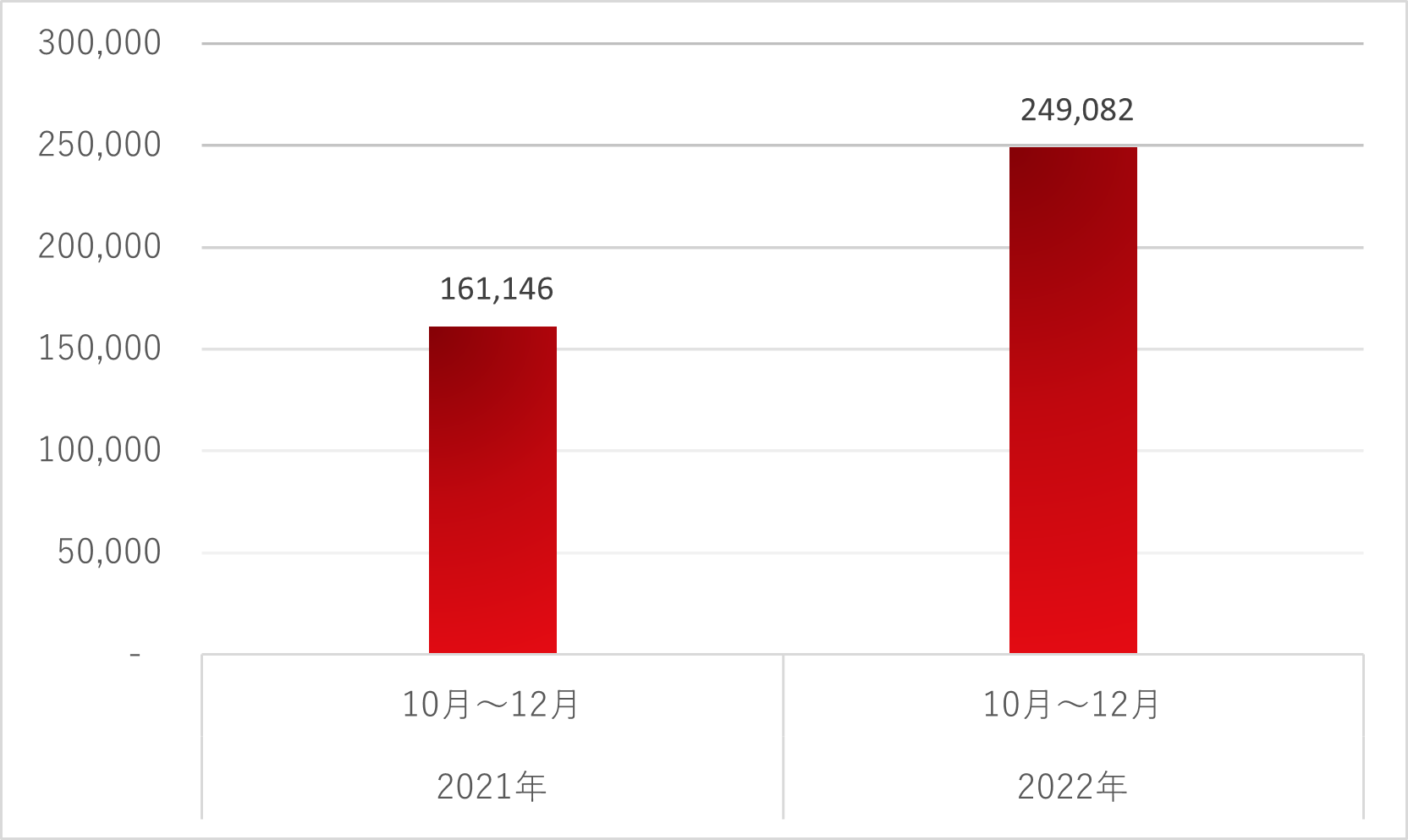

Linux向け脅威検出台数が前年同時期との比較で55%増加

前提として、サイバー犯罪者は彼らの目的達成のためにはオペレーティングシステムを問わず攻撃を行うため、Linuxについても例外ではありません。そして、近年企業におけるシステムのデジタル化やクラウドシフトが進む中で、Linuxシステムにおけるアタックサーフェス(攻撃対象領域)が広がっていることから、脆弱性や設定ミス、セキュリティギャップ、マルウェアなどのリスクに晒される可能性が高くなっており、攻撃者にとって魅力的な標的となっています。2022年10月~12月における当社SPNでのLinuxを標的とする脅威の検出台数は、前年同時期に比べて55%増加しており、今後もサイバー犯罪者はLinuxへの攻撃に対してリソースを注いでいくことが考えられます。

Linuxを標的とするサイバー攻撃グループの台頭

Windows同様Linuxにおいても、ルートキット、バンキングトロジャン、バックドア、ランサムウェアなどあらゆる種類のマルウェアが存在しており、サイバー犯罪者によって絶えず作成されています。

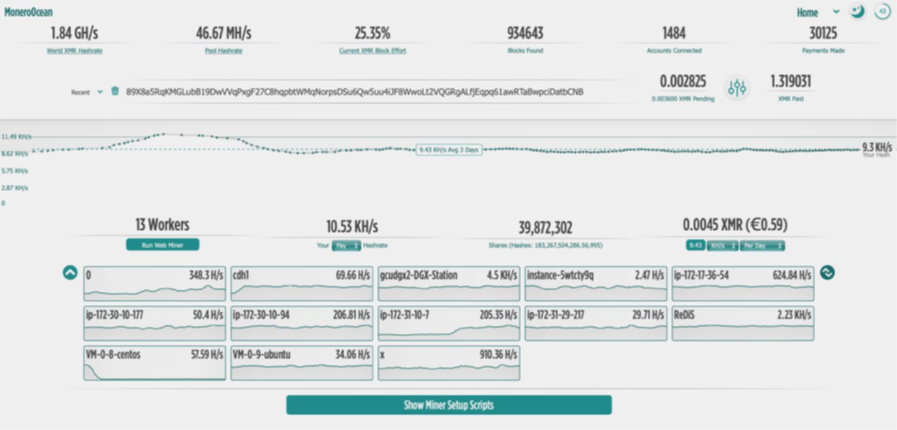

主にLinuxサーバを標的として活動するサイバー攻撃グループである「TeamTNT」は、世界中のクラウド環境やコンテナ環境に対して攻撃活動を行っていることが確認されています。攻撃手段としては、特定のソフトウェアやサービスから認証情報を窃取するケースや、標的の環境に対してクリプトマイナーを配備したうえでクラウドやコンテナのリソースを利用した暗号資産のマイニング(クリプトジャッキング)などがあります。特にオープンで保護されていないサービスおよびAPIを使用しているLinuxシステムはクリプトジャッキングの格好の標的となります。

過去のトレンドマイクロの調査のなかで、あるマイニングプールの統計情報からTeamTNTが暗号通貨であるMoneroコインを17.86XMR以上採掘していたことがわかりました。そして、17.86XMRのMoneroコインを採掘するための電力量とその電気代を計算するとおよそ11,961米ドル(日本円でおよそ150万円)にも上る可能性があることが当時の検証の中で判明しています。

TeamTNTは2021年11月に活動を停止したとされていましたが、2022年後半にその手法を模倣した攻撃が確認されています。クリプトジャッキングによる金銭的影響は被害の一つの側面に過ぎず、リソースが枯渇することでパフォーマンスに影響が出てしまうなど、結果的にサービス拒否(DoS)攻撃と同様に業務に障害が引き起こされる可能性があります。

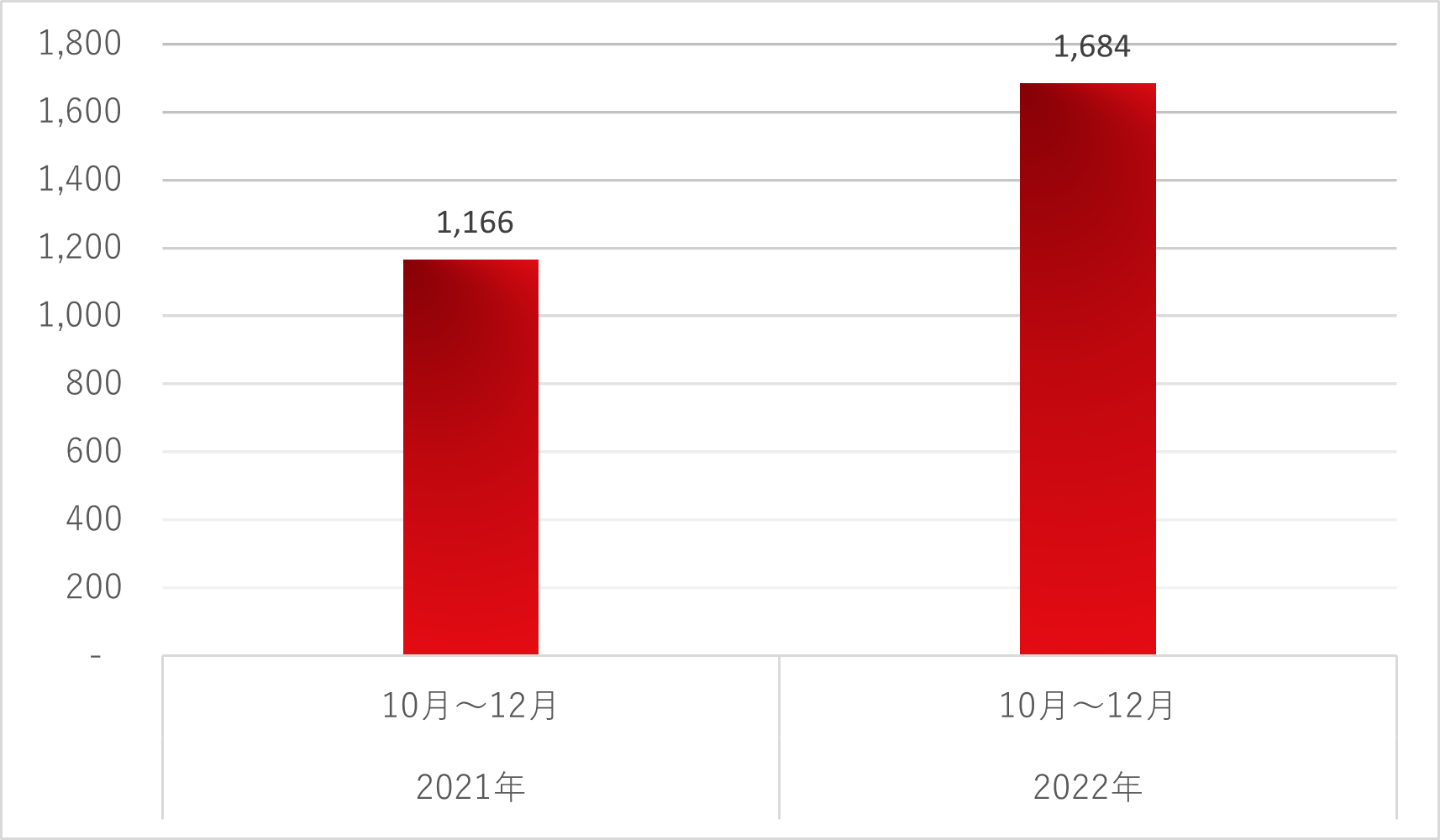

Linux向けランサムウェア検出台数が前年同時期との比較で44%増加

2022年には世界中で数多くの被害事例が公表され、情報処理推進機構(IPA)が先日公開した「情報セキュリティ10大脅威 2023」においても3年連続1位に選出されている脅威であるランサムウェアは、Linuxにまでその攻撃対象を拡大しています。Ransomware as a Service(サービスとしてのランサムウェア)モデルを採用しており、日本企業においても被害事例が報道されているランサムウェアグループ「LockBit」では、VMWare社のハイパーバイザ型仮想化ソフトウェア「ESXi」を標的とするLinux版LockBitによる攻撃活動が確認されています。そのほか、「BlackCat」や「Hive」、「RansomEXX」など多くのランサムウェアグループも同様にLinuxに対応したランサムウェアを開発していることが確認されています。

2022年10月~12月における当社SPNでのLinuxを標的としたランサムウェアの検出台数は、前年同時期に比べて約44%増加していることから、Linuxを標的としたランサムウェアが着実に増えていることが把握できます。

一方で、ランサムウェアを含めLinuxに対するマルウェアの増加の要因の一つとして、ここ数年注目されているオープンソースのプログラミング言語「Go」や「Rust」の存在が考えられます。これらの言語は高いパフォーマンスとメモリ上の安全性から、近年開発者に好んで利用されています。そして、GoやRust言語によってもたらされるさまざまなメリットは、多くのランサムウェアグループの開発者をも惹きつけています。これらの言語によってもたらされる、マルウェアを開発する攻撃者側のメリットは以下のような点にあります。

・クロスプラットフォーム言語であることからWindowsやLinuxといった異なるオペレーティングシステム間で容易に移植可能なマルウェアを作成可能

・コードがコンパイルされると複雑なものとなり、脅威解析者にとってプログラムの詳細を把握することが難しい

・十分なサンプルがなく、その時点においてパターンマッチングで検知ができない、またはふるまい検知や機械学習型検索といった機能がLinuxの検体に対してまだ未対応なケースがある

つまり、攻撃者によるマルウェアの開発がGoやRust言語にシフトするにつれて、結果的にLinuxに対応したランサムウェアなどの亜種の作成を容易にしていることが考えられます。こうしたクロスプラットフォーム対応の言語は近年のランサムウェアのトレンドとなりつつあることから、Linuxシステムにおけるセキュリティ対策を怠ることで、事業継続を脅かす重大な影響を被る可能性が考えられます。

Linux環境に対するセキュリティコントロールは十分か

デジタルトランスフォーメーションの推進やCOVID-19のパンデミック下によるクラウドシフトなどで企業のシステムが進化していくにつれて、Linuxは今後もより欠かすことのできないオペレーティングシステムとして活用され続けることが考えられます。そして、重要なことは、多くの企業におけるLinuxへの依存度が高まるにつれて、サイバー犯罪者も彼らの目的達成のために、Linuxを標的としたマルウェアの作成や攻撃活動にますます力を入れていく可能性が高いということです。

Linux環境をセキュアに保つためにはそのほかのオペレーティングシステムと同様に、最小権限の原則やインターネットへ露出した不要なサービス/APIの修正、最新アップデートの適用など、セキュリティのベストプラクティスを実践することで、たとえその時点においてセキュリティ製品による検出が未対応のマルウェアの場合でも、攻撃の成功率や被害を最小限に抑えることができます。

そして、Linuxを搭載しているシステムに対する現在のセキュリティコントロールが、自社の資産を守るために外部の脅威に対して十分か課題認識を持ったうえで、定期的なリスクアセスメントを行うことを推奨します。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)