Smart Protection Networkから見る脅威動向 ~複数の脅迫を行うランサムウェア~

トレンドマイクロのクラウドセキュリティ基盤における脅威データから、法人組織が把握すべき複数の脅迫を行うランサムウェアの動向を解説します。

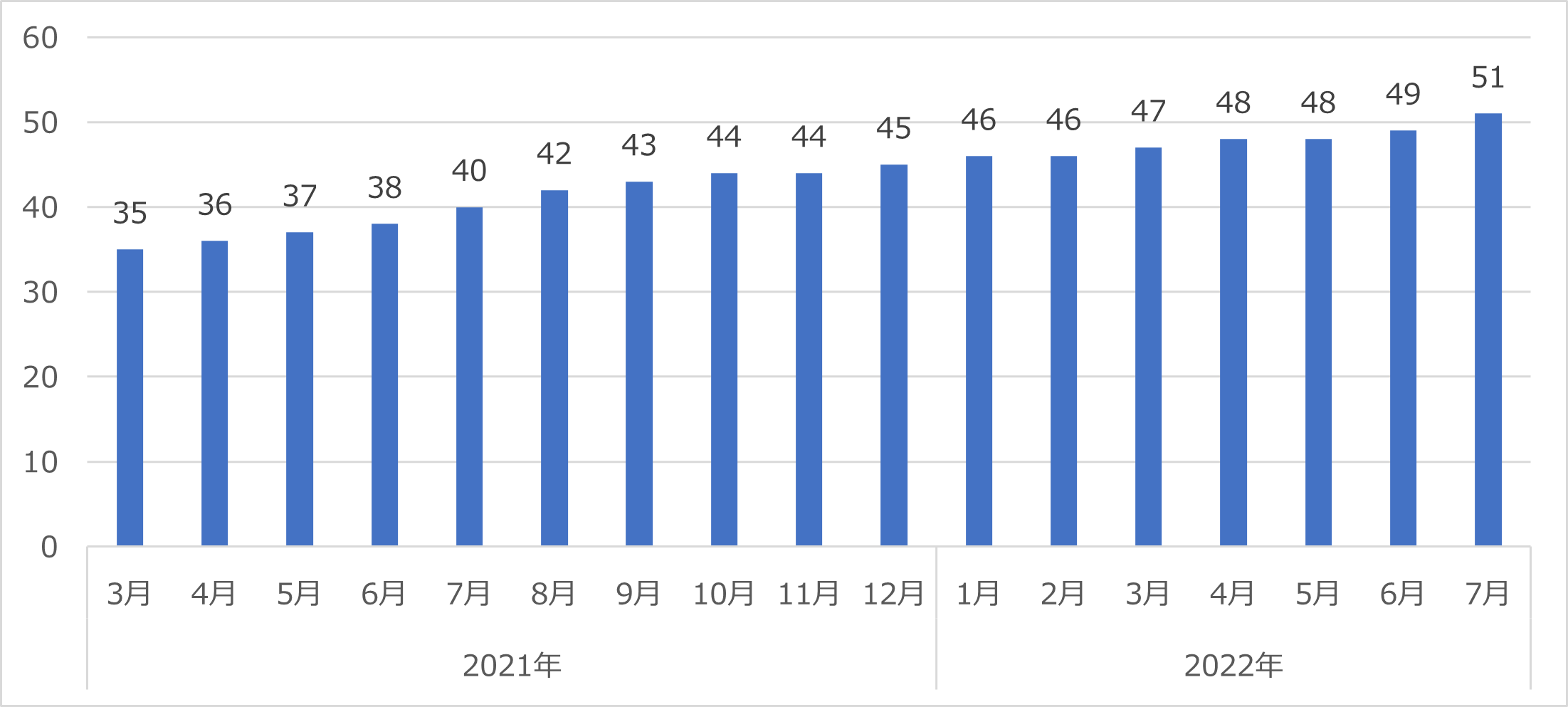

複数の脅迫を行うランサムウェアの手口ランサムウェアによる攻撃は近年世界中で猛威を振るっています。情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威2022」においても、昨年に引き続き2年連続で「ランサムウェアによる被害」が法人組織に対する脅威の1位としてランクインしています。そして、近年のランサムウェアのなかにはPCやサーバのデータを暗号化するだけでなく、情報暴露を行う「二重脅迫」を採用しているものもあり、さらに別の脅迫も組み合わせる「多重脅迫」といったケースもあります。

本稿ではそのような複数の脅迫を行うランサムウェアに焦点を当てて、トレンドマイクロのTrend Micro Smart Protection Network™(以下、SPN)というクラウド型セキュリティ基盤に収集されたデータとともに脅威の動向を見ていきます。

まず前提として、サイバー犯罪者におけるランサムウェア攻撃の主要な目的は金銭を得ることであり、被害者に対して身代金を支払う動機を作るために「脅迫」を行います。そしてその脅迫は、被害企業による身代金支払いの確率を上げるために、以下のような複数の手口を利用するケースがあります。

尚、本稿では三重脅迫以上の手口を採用する場合に、「多重脅迫」と呼びます。

・単一脅迫:ランサムウェア攻撃では、標的企業におけるデータを暗号化することで業務に影響を与え、データを復旧するための復号キーと引き換えに身代金を要求します。

・二重脅迫:被害企業はデータを暗号化された際に、バックアップによって復旧できる場合には、身代金を支払う必要がありません。そのため、サイバー犯罪者は目的達成のために、データの暗号化以外に被害企業に身代金を支払わせるための動機を作る必要があります。その手口として、ランサムウェア攻撃による企業のネットワーク内での内部活動の際にデータを窃取しておき、身代金を支払わなければ、その情報をリークサイト(情報暴露用のサイト)で暴露すると脅す攻撃者が現れるようになりました。そうした、データの暗号化に加えて、情報暴露による脅迫を伴う手口が「二重脅迫」になります。

・三重脅迫:さらに被害企業が身代金を支払う確率を上げるための動機として、被害企業の公開Webサイトなどのシステムに対して大量のパケットを送信することでサービスを停止状態に追い込む手口が「三重脅迫」になります。

・四重脅迫:被害企業の顧客やビジネスパートナーに直接連絡を取ることで、身代金支払いに対してプレッシャーを与える手口が「四重脅迫」になります。

警察庁が発表したレポート「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」によると、警察庁に報告のあったランサムウェア被害の65%が二重脅迫であったことが確認されています。令和3年の同レポートにおいても、85%が二重脅迫であったことが報告されているため、もはや法人組織を脅かすランサムウェアの被害は、データの暗号化+情報暴露が主流であると言っても過言ではなくなってきています。

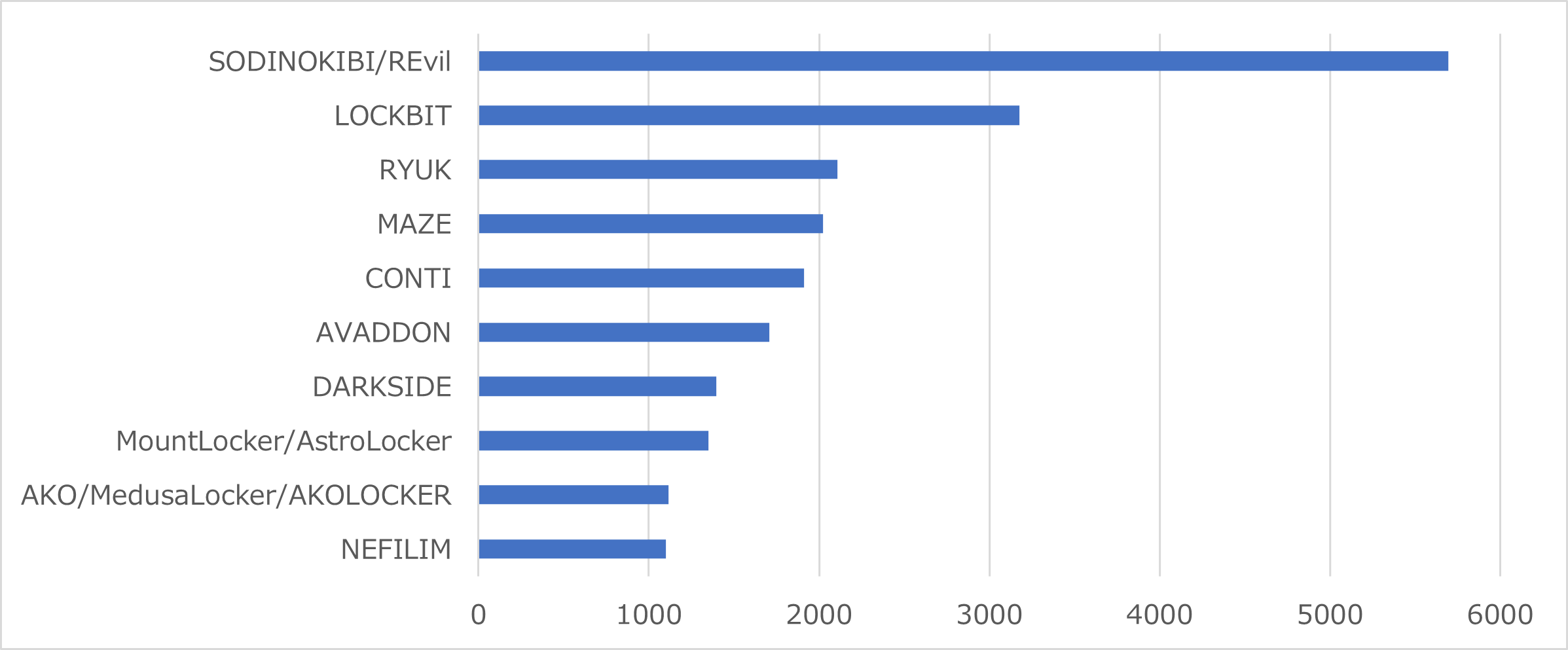

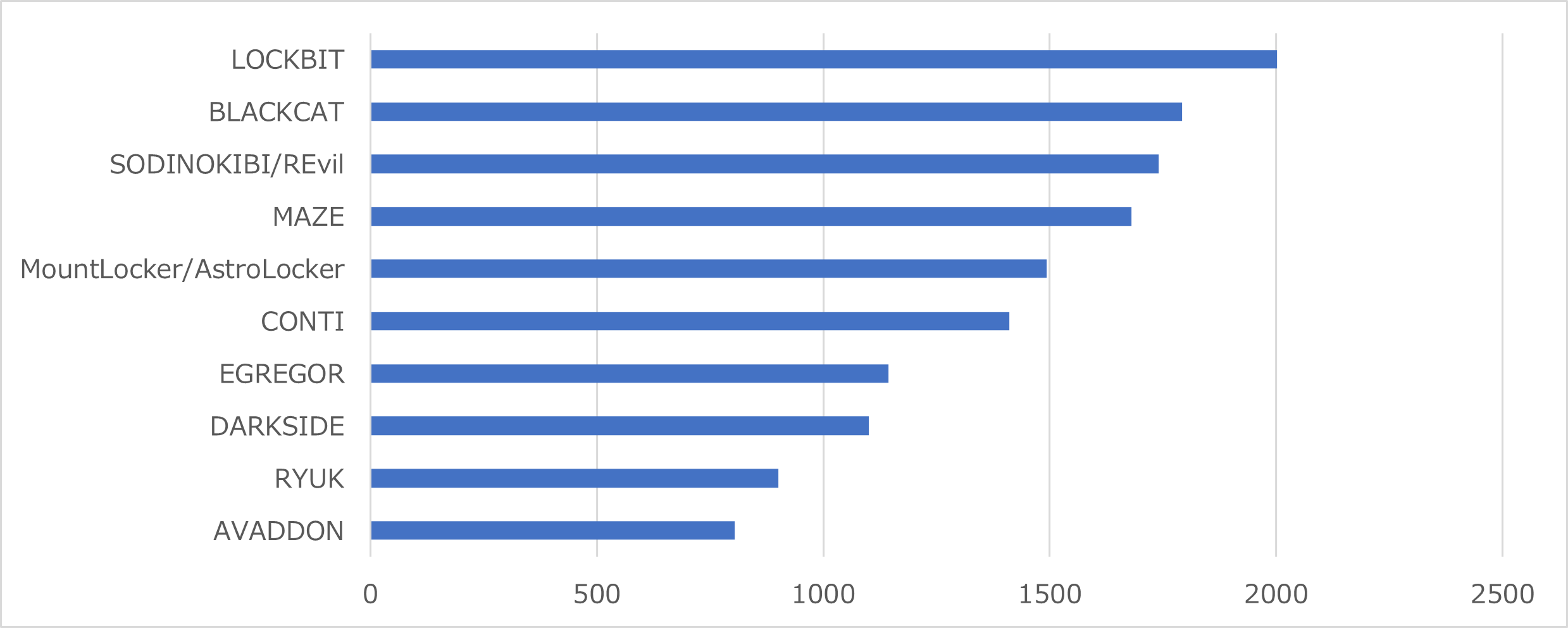

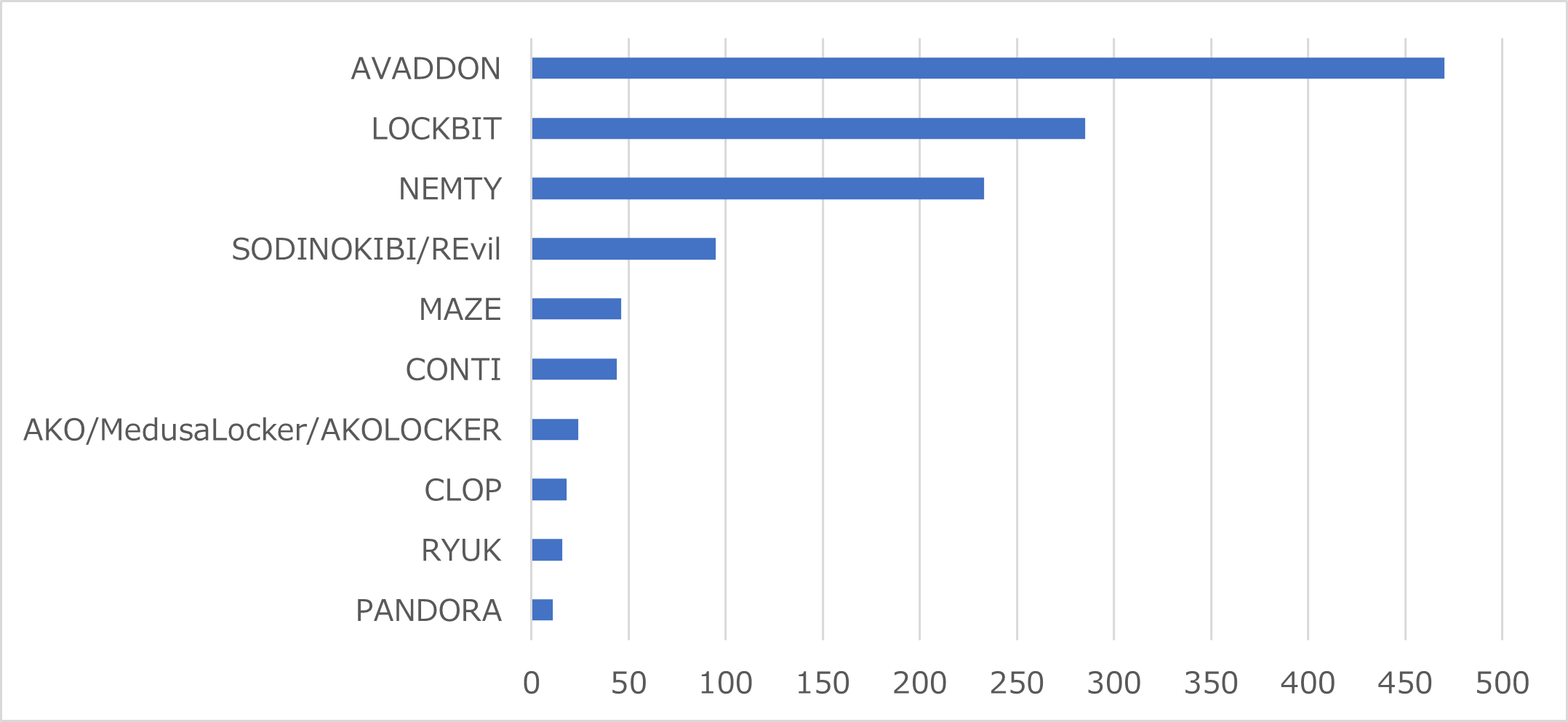

ランサムウェア「BLACKCAT」の台頭次に、複数の脅迫を行うランサムウェアファミリ別の検出台数の全世界でのTOP10を見てみます。ここではランサムウェア本体とその亜種群、攻撃に使用されたツールなども含めたマルウェア検出台数を合算し、ランサムウェアファミリ全体の検出台数としています。ランサムウェアグループは活動停止とリブランディングによる再開を繰り返す場合があるため、亜種やツールについては背後の攻撃者が「活動停止」した後も検出され続けることがあります。マルウェア検出と背後の攻撃者の活動は必ずしもイコールにならないことに留意してください。例として、2019年に初めてリークサイトを運営し情報暴露による二重脅迫の元祖となったMAZEの攻撃者は2020年11月に活動停止を宣言していますが、MAZEファミリの検出は2021年以降もTOP10に入っています。

この検出台数では、2021年にはITソフトウェアウェアプロバイダのKaseya社のソフトウェア「VSA」を悪用してランサムウェアのペイロードを顧客の端末に読み込ませるなど、IT管理製品を悪用したサプライチェーン攻撃などを行った「REvil(別名:SODINOKIBI)」による攻撃を最も観測していました。

一方で、2022年7月まででは、新しいリークサイトの立ち上げなどと共にバージョン3.0の存在が確認された「LOCKBIT」が検出台数のトップに位置しています。また、注目すべき点は2022年7月までで2番目の検出台数を観測しているランサムウェア「BLACKCAT」の存在です。BLACKCATはデータの暗号化と窃取した情報の暴露に加えて、被害者のインフラにDDoS攻撃を仕掛ける三重脅迫を行うことが報告されています。

REvilやLOCKBITに比べて、BLACKCATは2021年11月にセキュリティ調査期間「MalwareHunterTeam」のリサーチャにより確認された比較的新しいランサムウェアになりますが、今年に入りLOCKBITに次ぐ検出台数が観測されていることから、今後も継続して猛威を振るうランサムウェアであると考えられます。

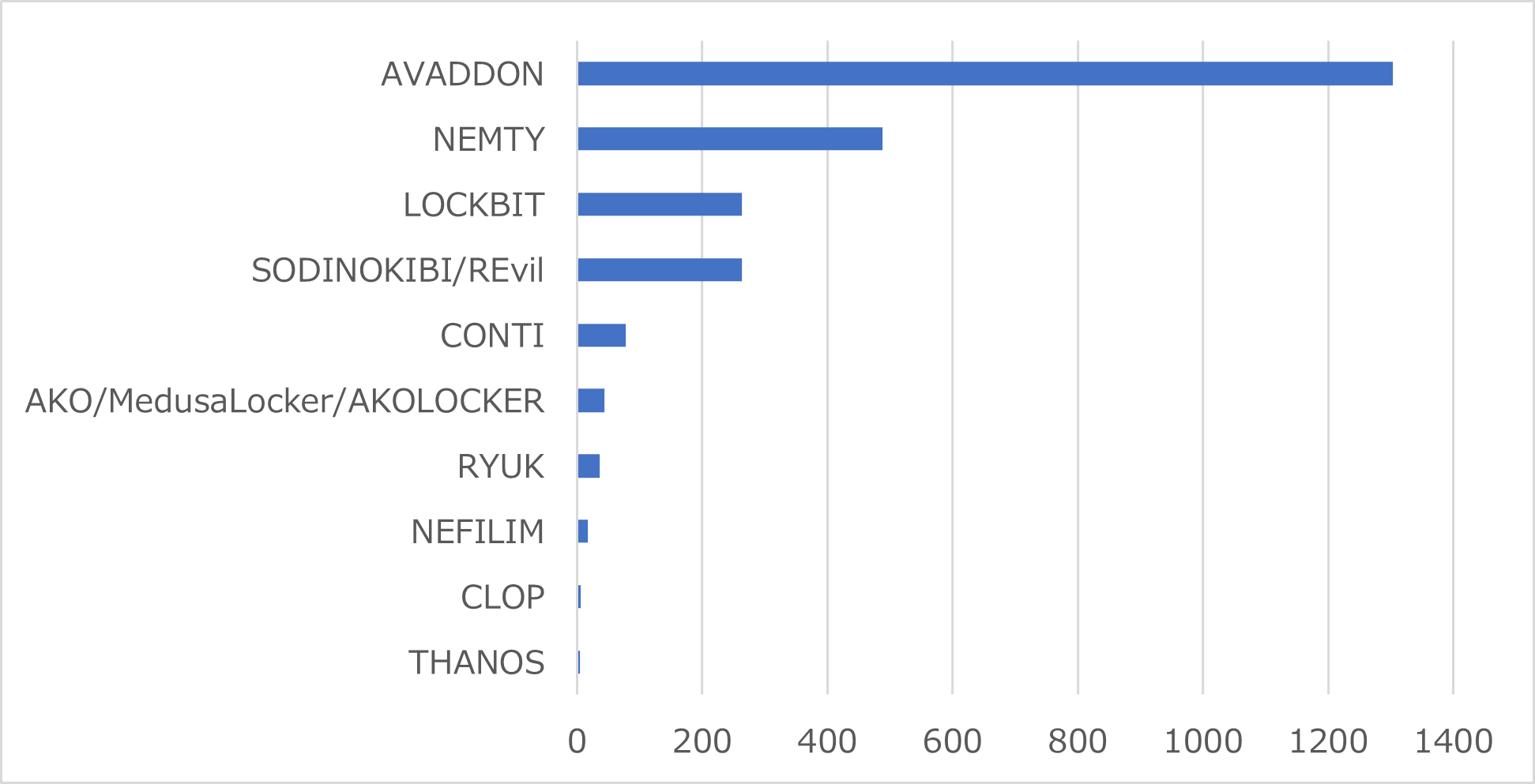

一方で、複数の脅迫を行うランサムウェアファミリの検出台数の日本におけるTOP10では、2021年、2022年共に「AVADDON」による検出台数が1位となっています。「AVADDON」もまた被害企業のネットワークやWebサイトにDDoS攻撃を仕掛ける三重脅迫を行うことが報告されています。2021年6月には摂津金属工業株式会社において、AVADDONによるランサムウェア被害が報告されています。AVADDONは2021年6月に活動を停止して復号キーを公開したことが伝えられていますが、SPNのデータによるとその後も亜種やツールの検出が続いています。

また、2022年の2位に位置しているLOCKBITは日本でも2021年4月以降継続的に攻撃が観測されており、LOCKBITの被害であることを公表している事例も複数あります。

特に、徳島県つるぎ町立半田病院における被害について公開された報告書のなかでは、VPN装置の脆弱性が悪用されて侵入されたことやインシデント対応における経緯や課題などが詳細に記載されています。このような被害の実状を一読しておくことは、ランサムウェア攻撃の被害にあった現場の実態の把握とランサムウェア対策の強化に役立つことでしょう。

半田病院以外のLOCKBITによるランサムウェア被害案件:

・鳴門山上病院(令和4年6月20日 サイバー攻撃による被害について)

・南房総市(市内小中学校の校務ネットワークに対する不正アクセスについて)

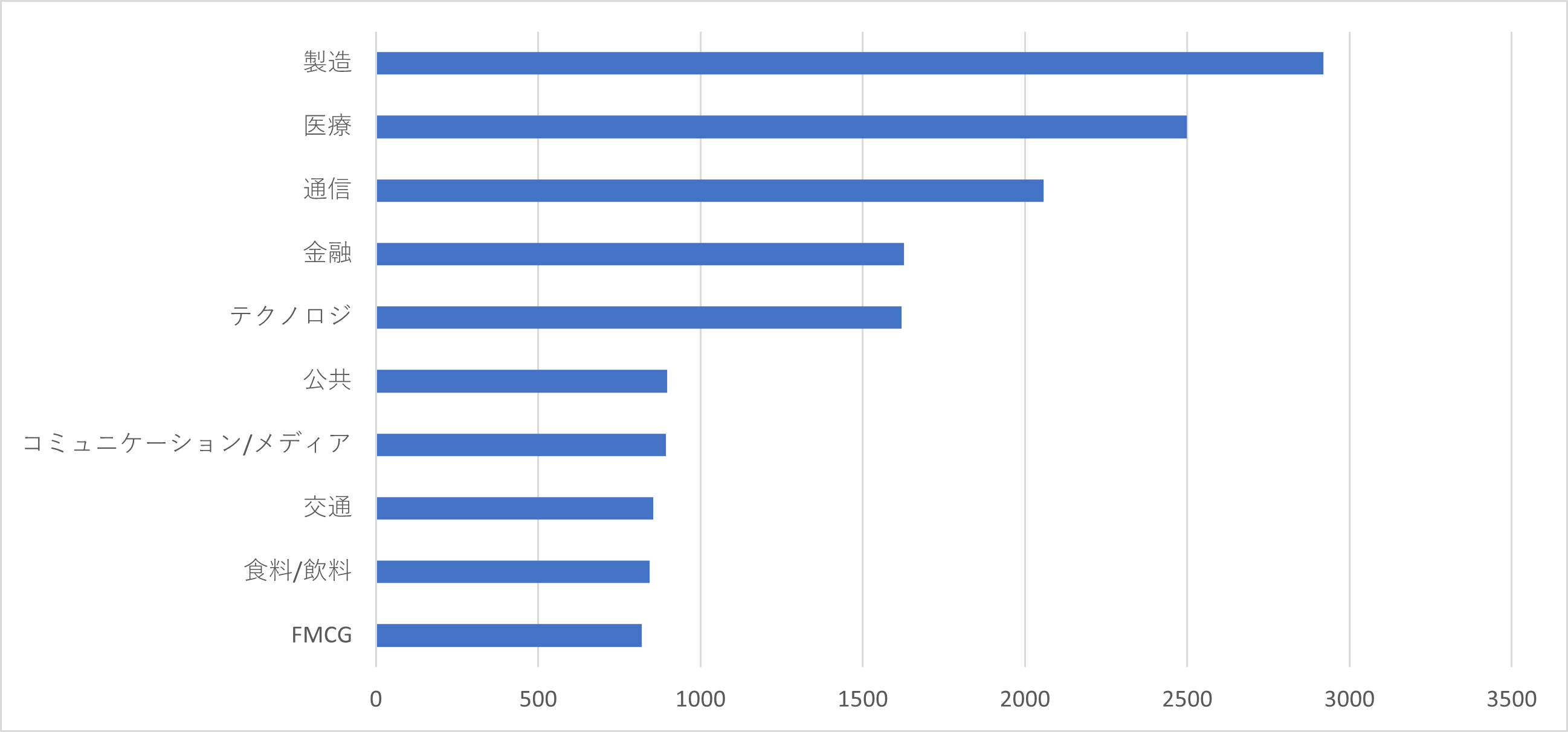

複数の脅迫を行うランサムウェア検出台数(業種別)では製造業がトップ2020年1月~2022年7月までのSPNデータによると、複数の脅迫を行うランサムウェア検出台数の業種別では製造が1位、医療が2位という結果となっています。

ただし、必ずしも本データにおいて上位の業界が他の業界と比較してランサムウェアの標的となる可能性が高いと結論付けることはできません。一方で、ランサムウェアにおける一連の攻撃においては、脆弱性を突くことで初期侵入や権限昇格などの内部活動を行う手法が確認されており、攻撃者は容易に攻撃を行うことができる環境を標的とする傾向があります。そのため、製造や医療の業界におけるレガシーシステムの利用継続による脆弱性の残存リスクの存在といった課題が、攻撃者に好まれている可能性が考えられます。

レガシーシステムからの脱却は企業におけるデジタルトランスフォーメーションの足かせを排除するだけでなく、ランサムウェア攻撃における初期侵入や被害拡大といったサイバーセキュリティ上のリスクを軽減することにも繋がるでしょう。

ランサムウェア被害の対策への今後の取り組み

本稿では、複数の脅迫を行うランサムウェアに焦点を当てて、SPNデータとともにその脅威動向を見てきました。紹介したランサムウェアファミリが標的とする法人組織に対して、全ての多重脅迫手口を仕掛けてくるというわけではありません。

しかし、ファイル暗号化への対策であるバックアップの取得だけでは、もはやランサムウェア被害への備えとして不十分であると言えます。

ランサムウェア攻撃を受けないためには、組織のネットワーク内への侵入防御といった事前対策に加えて、万が一侵入された場合においても不審な活動を早期に検知して根絶する必要があります。それらに加えて、複数の脅迫を行うランサムウェアの実被害に遭った場合には、漏えいの可能性がある情報の区分や、個人や関連企業、ビジネスパートナーなどどこに影響が発生するのかなど被害の重要度を判定する基準を設けておくことで、予想される二次被害を想定することができます。

さらに、透明性や開示の原則をもとに、窃取された情報に個人情報が含まれる場合の本人への通知、監督省庁への報告、ホームページでの掲載や記者発表などの公表を、不整合が生じないよう迅速に実施する必要があります。

情報漏えいは企業価値を大きく落としてしまう可能性があるリスクのため、近年増加する複数の脅迫を行うランサムウェア対策の一つのシナリオとして、経営層をはじめとして、対外コミュケーションを行う広報、調査を行う情報システム担当者などといった関係者間における対応方法とフローについて改めて整理しておくことを推奨します。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)