サイバー攻撃に関する石油・ガス会社の特徴と考察

米国、ドイツ、および日本の900人を超えるICSセキュリティリーダーに対する調査に基づいた各業界の課題とトレンドマイクロの提案をご紹介します。

トレンドマイクロは、2022年に石油・ガス会社、製造業、電力会社における産業用サイバーセキュリティの状況に関する調査を実施しました。米国、ドイツ、日本の900人を超えるICSビジネスおよびセキュリティリーダーへの調査から得られた結果をもとに、業界ごとの特色、今後のサイバーセキュリティの改善を進める動機や環境要因について解説します。そしてその業界の現状を踏まえたトレンドマイクロの提案をご紹介します。今回は石油・ガス会社を取り上げます。

製造業の解説はこちら

電力会社の解説はこちら

2021年5月に米国Colonial Pipelineへのサイバー攻撃のニュースは、石油およびガスユーティリティ業界に大きな影響を与えました。IT会計システムはOTシステムの停止を余儀なくされ、パイプラインの6日間の停止は市民の生活を混乱させました。またこの事件をうけて政府は次々と法整備を進めセキュリティ管理システムに対する新しい評価基準を設けました。ヨーロッパでも同様の動きがあり、日本でも重要なインフラストラクチャの保護を含む次のサイバーセキュリティ戦略について議論が活発です。

1.1 3業種の中で停止期間が最も長い

サイバー攻撃をうけてシステムが停止した期間は石油・ガス会社は平均6日間で、他の2業種の5日間と比べて1日長いことがわかりました。さらにシステムが4日以上止まったと回答したのは65%で、製造業の50%、Electricityの56%と比べても大きい数値です。(N=829)

他の業種より停止期間が長い理由として、オイルやガスのようなプロセスオートメーション系のシステムは、一度止まると製造途中の製品を破棄し、生産設備をクリーンにする必要があり、それらの処理に時間を要するためです。これらの設備では主に化学処理を行っているため、処理が途中で止まると適切な化学合成が行われず製造物を破棄せざるを得ません。結果的に生産量も減り損失額も大きくなります。事実、製造業と比べたとき損失額の平均は約1.8倍と算出されています。

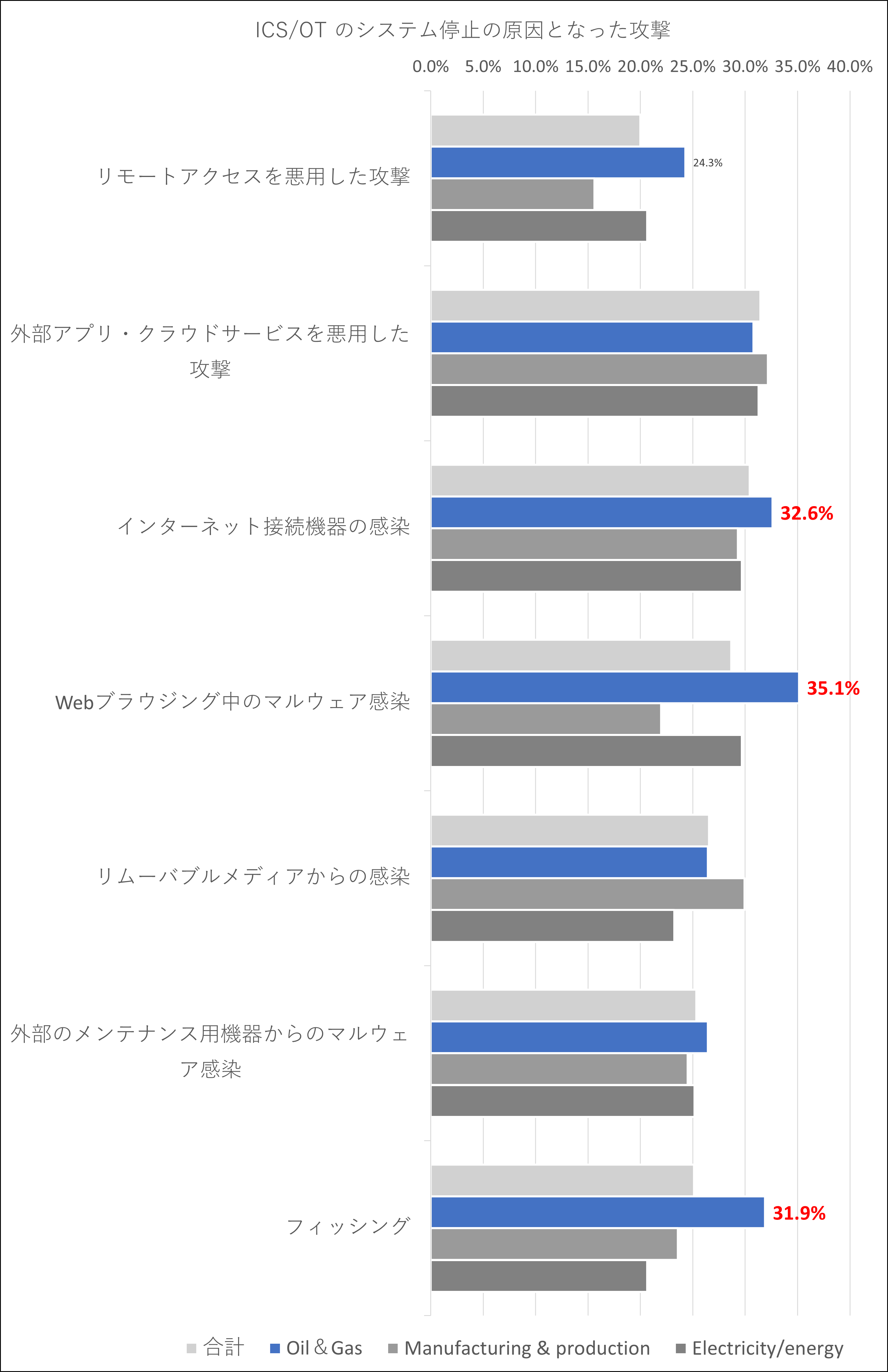

1.2 サイバー攻撃への対処の中でシステムの運用を停止せざるを得なかった攻撃は「Malware infection due to legitimate web browsing」が最も多い

様々なサイバー攻撃へどのように対処したかという質問に対し、「この種の攻撃を阻止することができず、インシデントに対応する必要があった」と回答した攻撃の種類を分析しました。その結果、石油・ガス会社はWebブラウジング中のマルウェア感染が最も多く、次いで「Compromise of internet accessible device」という結果でした。さらにフィッシングが攻撃の原因となった割合が高く、他の2業種と比べても、特に電力会社と比較すると10ポイント以上差がでています。

この結果はITエリアあるいはOTエリアで利用しているであろう、オフィス系の端末が侵入口となったことを示唆しています。IT、OT個々に対策を実施するのではなく、IT(メール、Web)への攻撃がICSに及ぶことを想定したうえでネットワークセグメンテーションや適切なアクセス管理、さらには内部経路における異変の検知を行える仕組みが必要です。

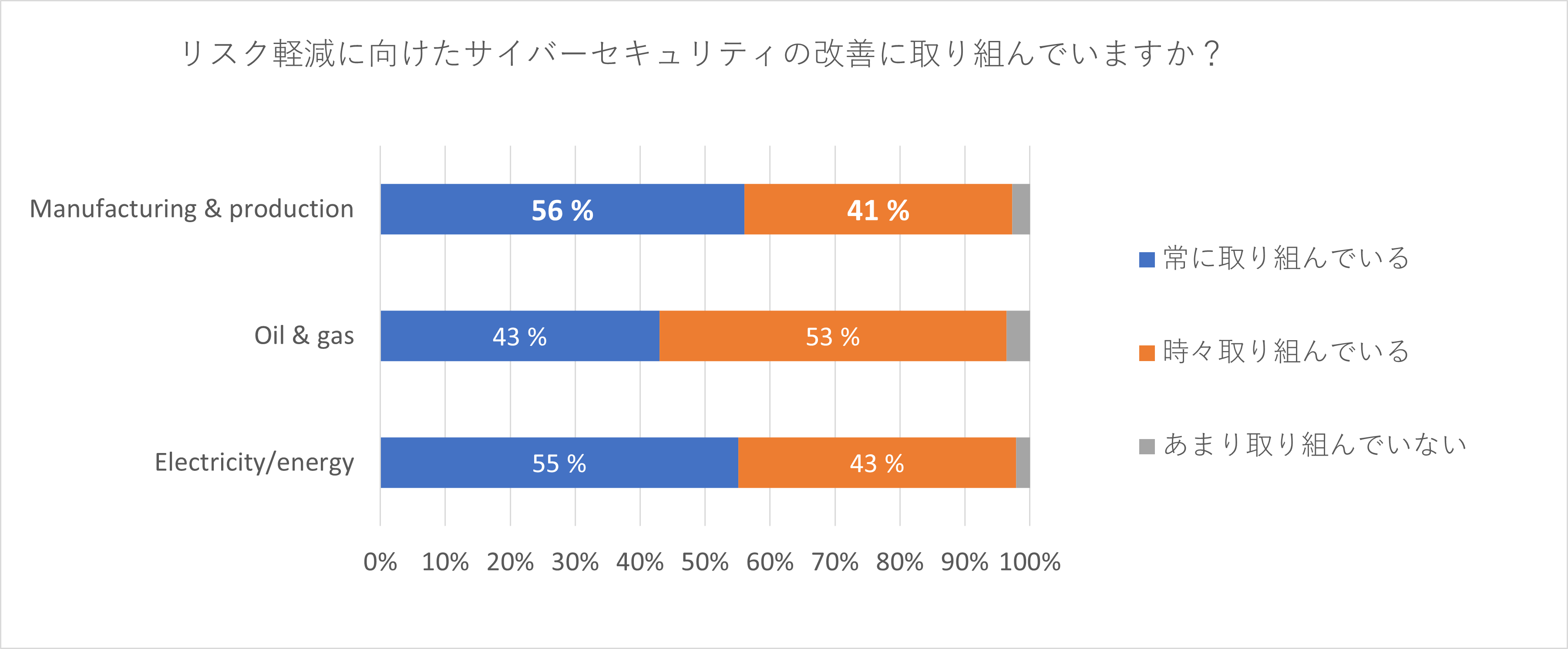

他の2業種に比べて石油・ガス会社はサイバー攻撃の被害を受けた際の停止時間が長く、損害額が大きいにも関わらず、サイバーセキュリティ改善に常に取り組んでいる割合がやや低い結果となりました。前述のとおりシステムを停止することが難しく、連続稼働が前提で保守メンテナンスでさえ年に1度という特徴があります。

このため、製造工程の優先度を考え、あえてセキュリティ対策を取らないことでビジネス上のリスク(品質劣化、生産量の減少、不安定な供給)を回避している可能性もあります。しかし被害に遭ってから対策するという考えは、サイバー攻撃の影響度を勘案すると得策ではありません。このような業界は対策を導入するチャンスも限られおり、導入する際には念入りな検討と慎重かつ短期間の導入が必要です。よってそれを実現するためには経営層の強いリーダーシップが求められます。

一方、生活インフラを支える石油・ガス会社は他の業界、特に製造業界に比べて圧倒的にパートナーや顧客からのセキュリティ強化のニーズが高く早急な対策が求められています。

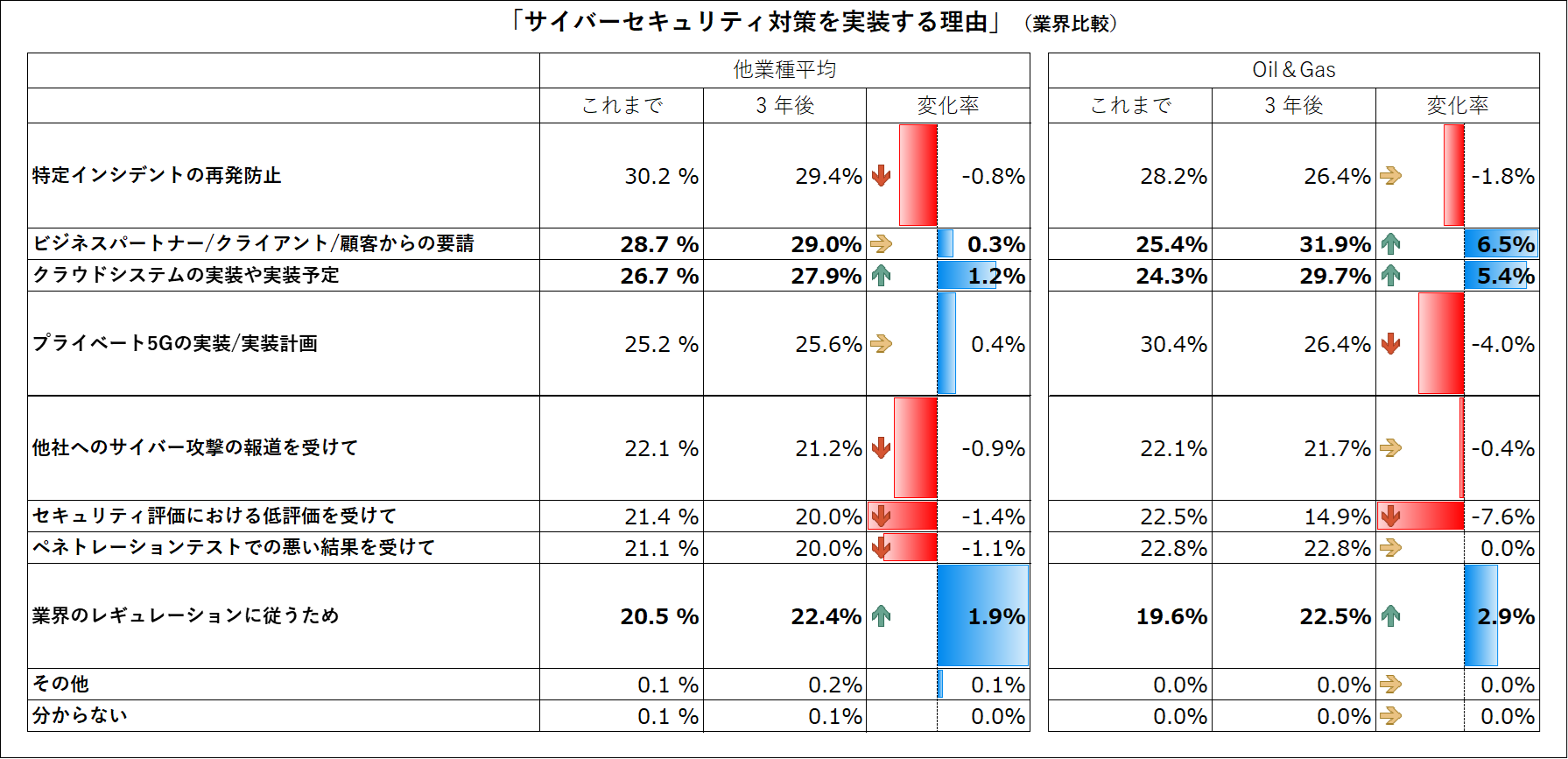

1.4 セキュリティ強化のドライバーはパートナーや顧客からの要請と規制への準拠

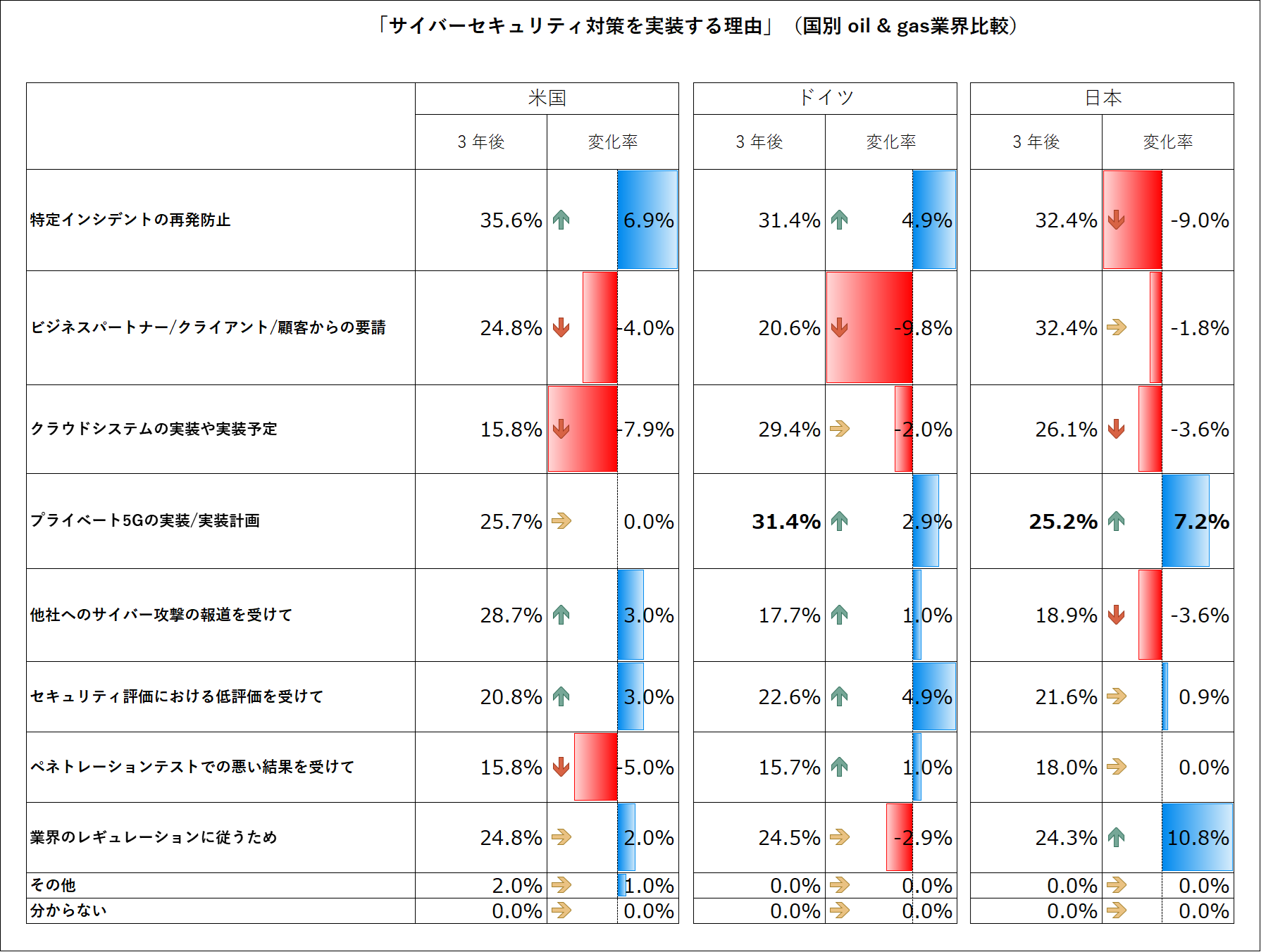

サイバーセキュリティ対策を実装する理由を「これまで※」と「今後3年間」に分けてどのように変化したか、変化率が大きい項目に着目して分析しました。その結果、最も強いドライバーとなったのはビジネスパートナー/クライアント/顧客からの要請で、これまでと今後3年間のGAPが6.5ポイントと最も高くなっています。特に日本とドイツはそれぞれ12.0ポイントと5.3ポイントと上昇しており、外部からの要請が非常に高いことがわかります。

※調査(2022年2月~3月)時点

クラウドシステムの実装や実装予定に対する割合も、他業種より大きく業界平均の1.2ポイントより4.2ポイントも上振れした5.4ポイントも上がっています。ここも日本とドイツが高い割合を示しています。

3年後を見るとポイントは下がるものの、これまでの取り組みとして5Gの実装/実装計画が1位に選ばれており高スコアでした。特に日本では38.6%と非常に高いスコアでした。

一方USでは「業界のレギュレーションに従うため」、というドライバーが最も高く31.6%を占め、これまでと今後で11.2ポイントも差があります。逆に優先順位が下がったのがドイツでした。

これらの結果から、国ごとにばらつきがあるものの、業界共通事項として以下が言えます。

・度重なる実被害と、攻撃が今後増加していくことが予想されているため国が規制を強化しており、各種ガイドラインへの準拠が強く求められている。

・パートナーや顧客は攻撃の増加を受け自社への影響を低減するために、そしてサプライチェーンセキュリティを確立するために、取引先へのセキュリティ要件が厳しくなる。

・クラウド化や5G実装など新しいテクノロジーへのチャレンジを急速に進めようとしていることが読み取れる。激化する競争の中で、ビジネスの収益性を高めるためDX対応などへのチャレンジが背景にあると考えられる。

トレンドマイクロの提案

これまでの調査とその分析をまとめます。

・セキュリティインシデントによって受ける金額的影響が高いにも関わらず、そのプロセス製造ならではの理由によりセキュリティ対策をなかなか進めることができない状況

・ITあるいはOTで使われているオフィス系の端末がサイバー攻撃を受け、システム停止を引き起こすことが多い

・激化する競争に勝ち抜くためにクラウドや5Gなど新しいテクノロジーへの挑戦に意欲的

トレンドマイクロはこの結果を受けて以下のように石油・ガス会社におけるサイバーセキュリティチャレンジを整理し取り組むこと提案します。

・強いリーダーシップをもって経営層がサイバーセキュリティを推進する。

・IT・OT環境において既設・新設に関わらず、それぞれの特性に適合したセキュリティ対策を実施する。その上で、変化を続ける自社環境によって拡大するAttack Surfaceと環境を跨ぐ攻撃の存在をふまえ、穴のない(blind spotの無い)、環境全体にわたるリスク可視化と脅威検知・対処能力を整備する。

本調査で記載している「システム」とは産業用制御システム(ICS)とオペレーショナル・テクノロジー(OT)を表しています。ICSとOTは様々なタイプの制御システムと関連する計測器を表すために使用される総称で産業プロセスの運用および自動化に使用されるデバイス、システム、ネットワーク、および制御を含みます。よって調査中で記載している「システムの中断」が必ずしもプラント全体の停止、電力の供給停止を意味するものではありません。

これら調査結果のフルバージョンは以下からダウンロードできます。このレポートには製造業、電力会社、石油およびガス会社が直面している課題、その原因、および産業用サイバーセキュリティ対策の状況について詳しく解説しています。

トレンドマイクロの担当者にご相談したい場合はぜひコンタクトください。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)