攻撃シナリオに基づくサイバーリスク分析~ランサムウェアを例に解説~

自社のサイバーリスク分析を行う手法のひとつが「攻撃シナリオに基づくリスク分析」です。 ランサムウェアを例にサイバー攻撃がどのような経路で侵入し、どのようなサイバーリスクに結びつくのかを解説します。

サイバーリスクの優先順位付け

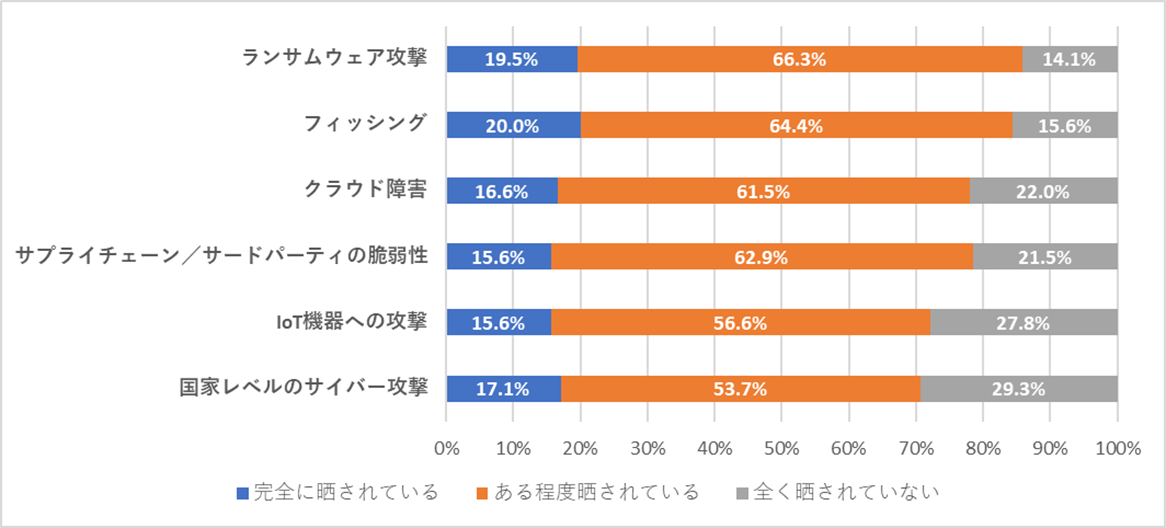

無数にあるサイバー攻撃のどれが組織にとってリスクであり、どのサイバーリスクから優先的に対処するかは、法人組織にとって頭を悩ますポイントの1つでしょう。優先順位を決める方法の1つに「特定のサイバー攻撃がどのくらい流行しているか」「そのサイバー攻撃に自社は晒されているか(もしくは晒される可能性があるのか)」をもとに考える方法があります。それでは、現在日本の法人組織はどのようなサイバー攻撃に晒されているのかを見ていきましょう。

トレンドマイクロが2022年4月に実施したセキュリティ意識調査では、ランサムウェアを発端とするサイバーリスクにさらされていると回答した日本の法人組織のITまたは事業部門の責任者は85.8%にのぼりました。その他のサイバー攻撃では、フィッシングが84.4%、クラウド障害が78.1%、サプライチェーン/サードパーティの脆弱性が78.5%、IoT機器への攻撃が72.2%、国家レベルのサイバー攻撃(高度な標的型攻撃、APT:Advanced Persistent Threats)が70.8%でした。この結果から、日本国内において前述したランサムウェアを懸念している法人組織が多いことが伺えます。自社がどのようなサイバー攻撃に晒されているのかは、それぞれの会社が判断すべきことですが、この結果からは多くの法人組織が懸念しているランサムウェアはサイバーリスクとなる可能性が高く、対策の優先度を上げる必要があると言えるでしょう。

多様化するランサムウェアのアタックサーフェス

ここで、ランサムウェアをサイバーリスクと考え、具体的にリスク分析を始める前に、昨今のサイバーリスクの前提をおさらいしておきます。2010年代と昨今のサイバー攻撃の事情はかなり変わってきています。その一つに、組織が所有するデジタル資産が増加し、多様化している背景があります。この社会的背景はサイバーリスクを考える上で、どのような意味を持つのでしょうか。

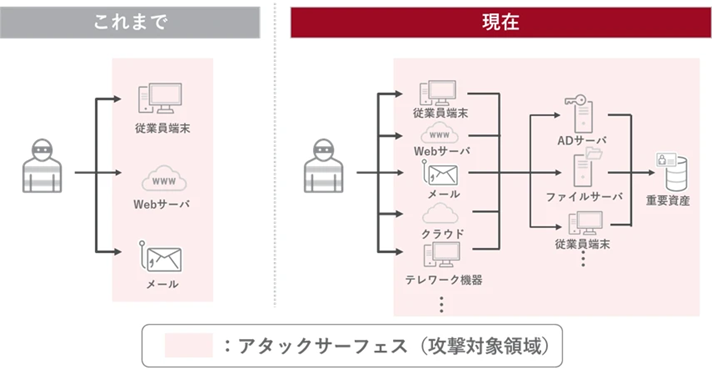

昨今、組織はビジネスを推進するうえで、様々なデジタル資産を活用しています。デジタル資産が多様化するということは、サイバー攻撃者からすると組織を攻撃するためのアタックサーフェス(攻撃対象領域)が多様化することを意味します。アタックサーフェス(攻撃対象領域)とは、サイバー攻撃を受ける可能性があるデバイスやソフトウェアのことでPC、モバイル、IoTデバイス、サーバ、VPN機器、クラウドサービス、サプライチェーンを構成するサービスなどをさします。

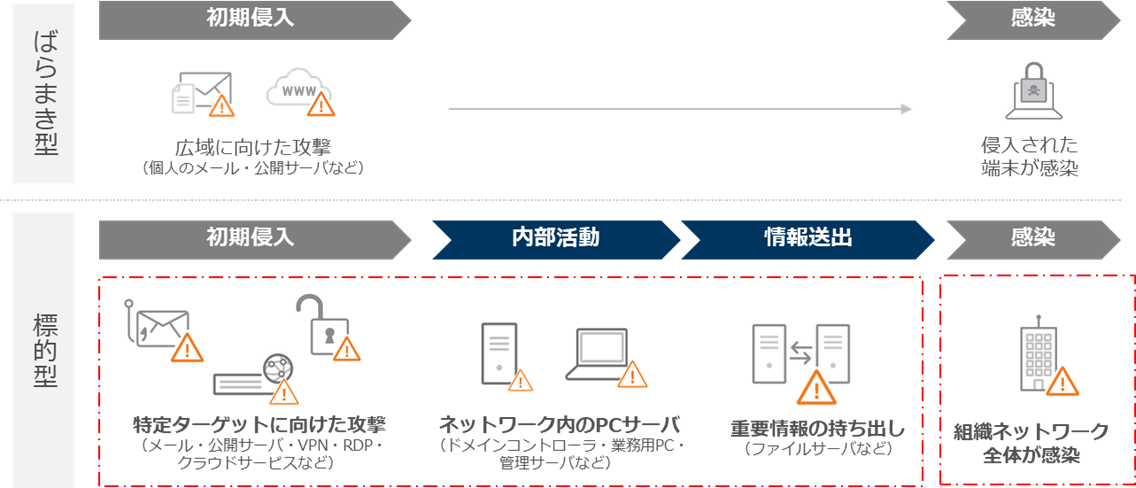

それでは、ランサムウェアを例にどのようにアタックサーフェスが移り変わってきたのでしょうか。デバイスをロックしたりデータを暗号化したりするランサムウェアは、2014年頃まで、不特定多数に感染させる「ばらまき型」による攻撃が主なもので、メールの添付ファイルを開いたPCがランサムウェアに感染するといったものでした。その後、ランサムウェアの機能が拡張され、感染した端末が接続するネットワークを経由して、他のPCやサーバに横感染するようになりました。2018年頃からは、標的組織を入念に調査した上で攻撃を行う「標的型」によるランサムウェア攻撃が登場するようになります。標的型ランサムウェア攻撃では、侵入時にメールの他、VPNやRDPといった外部ネットワークとの接点となる機器やプロトコルの脆弱性、意図せず公開していたクラウドサービスが狙われるケースが多発していることを確認しています。また、検出を回避するために事前にセキュリティソフトを停止することもあります。これを図示すると図2のようにランサムウェアのアタックサーフェスが拡大していることがわかります。更に昨今のランサムウェアは、組織の重要な情報を窃取し、暴露されたくなければ身代金を払え、というように二重脅迫を行うため、より組織にとって重要な情報が保存されているサーバに侵入してきていると言えます。

ランサムウェア1つとってみてもどのように攻撃が変化しているのか、侵入経路はどのように移り変わっているのか、それによってリスクがどこまで広がっているか(数年前は感染したPCがロックもしくはデータを暗号化されるだけでしたが、現在は機密情報まで暗号化、さらには窃取され外部に暴露される可能性があるなど、法人組織としてランサムウェアのリスクが増大している)がわかります。

図3は、ランサムウェアに限らず、アタックサーフェスを一般化したものです。デジタル資産の多様化やサイバー攻撃の変化により、侵入起点だけでなく、侵入後に踏み台となる機器や、重要資産が保存されているサーバなどアタックサーフェスが多様化しています。

ランサムウェアの「攻撃シナリオに基づくリスク分析」

サイバーリスクは経営判断や事業方針にも影響し得る重要な管理対象リスクのひとつです。前節までにみたようにサイバー攻撃は無数に存在するものであり、多くの場合は組織のリスクを高めることに繋がります。仮にランサムウェア対策に注力する選択をした場合でも、ビジネスの生産性を落とさずに組織が保有するすべての資産を守ることは現実的ではありません。そのため、限られた予算や時間の中で、組織にとって優先的に対応すべき対策や保護すべき資産は何なのかを決定する必要があります。

それを決める方法の1つが「攻撃シナリオに基づくリスク分析」です。これは例えば、ランサムウェアやアカウントリスト攻撃など特定のサイバー攻撃が発生した場合に、事業継続に深い影響を持つ資産に到達するまでの、初期侵入から内部活動、ランサムウェア実行などのシナリオを想定し、具体的にどのデジタル資産がアタックサーフェスとなり得るかを把握することで、各領域における脆弱性※を確認・評価し、優先的に対策すべきポイントを決定していく手法です。

※ ここでいう脆弱性とは、理想の防御体制と現実の防御体制の差を指します。

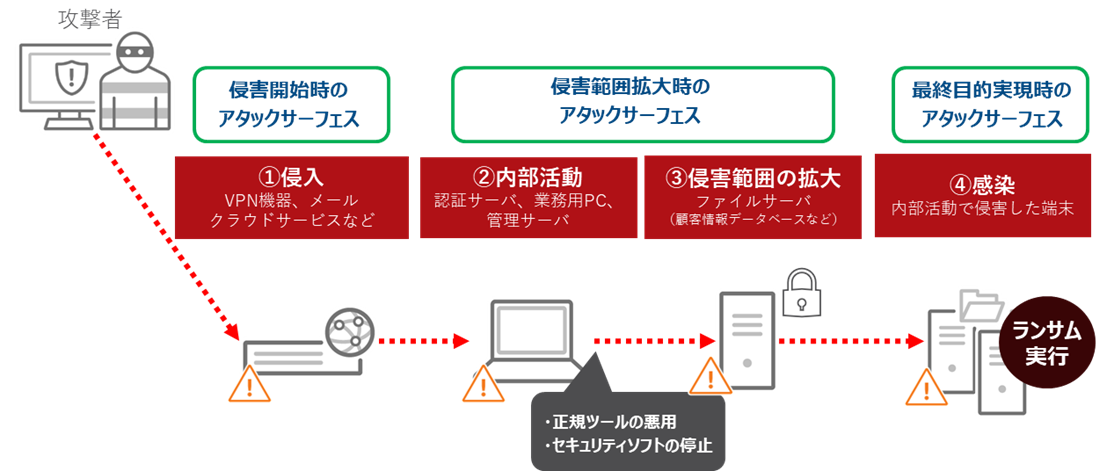

攻撃シナリオに基づくリスク分析では、一連の攻撃手順を想定することから始まります。例えば、攻撃シナリオを「ランサムウェアによって、組織にとって価値の高い情報資産の暗号化と身代金の要求」とした場合のリスク分析を考えてみます。この攻撃シナリオで想定される一連の攻撃手順は、以下の通りです。

1. 侵入フェーズ(侵入起点時のアタックサーフェス) 現在の「標的型ランサムウェア攻撃」において、攻撃者はまず対象組織内部に侵入する必要があります。

1.1 攻撃者にとっては対象組織に侵入できれば手法は問わない為、メールの他、VPNやRDPといった外部ネットワークとの接点となる機器が保有する脆弱性、意図せず公開設定になっているクラウドサービスなど、侵入しやすい弱点が残っている領域を侵入起点として選択される可能性が高くなります。

2. 内部活動フェーズ(侵害範囲拡大時のアタックサーフェス) 侵入後には、ランサムウェアを実行する必要があります。その際、標的組織の事業継続にとって致命的な攻撃であるほど身代金を払う可能性が高くなると考えられるため、攻撃者はなるべくネットワーク内の広範囲にランサムウェアを拡散させようとします。

2.1 侵害範囲を拡大する前段階として攻撃者は、ソフトウェアなどに残存する権限昇格の脆弱性の使用や認証情報が格納されている認証サーバの侵害、ハッキングツールの利用などにより、ネットワーク管理者などの高い権限をもつ認証情報の奪取を試みます。これは、より高い権限を保有することで活動の自由度が向上するためです。

2.2 内部活動時には正規ツールの悪用や、セキュリティソフトを停止させるなどして、侵害活動に気づかれないような工作を行いつつ、活動の継続性を確保しようとします。

2.3 侵害活動に気づかれないような工作を行いながら、認証情報を奪取した攻撃者は、侵入起点となった端末からアクセス可能な別の端末への横展開を繰り返し、侵害範囲を拡大していきます。

3. 感染フェーズ(最終目的実現時のアタックサーフェス) 攻撃者は、目的とする組織の重要資産の侵害が概ね完了した段階で、ランサムウェアを拡散させて実行します。

3.1 侵害した端末を一斉に暗号化し、脅迫文を各端末上に表示させます。

このシナリオでは、従業員のメール、VPN機器、公開RDPを持つ端末、クラウドサービス、社内のネットワークLAN、業務用PC、認証サーバ、ファイルサーバ、セキュリティソフトなどがアタックサーフェスであり、それらのIT資産が脆弱性を保有している場合、特に攻撃対象となる可能性が高まります。

アタックサーフェスが定義でき、行うべき対策の優先度が決定できたとしても、脆弱性対策を行うことでビジネスの収益性や継続性を著しく下げてしまう場合には、本末転倒になってしまいます。対策を行う際にはビジネスサイドと情報を共有しつつ、リスクの取り扱いを決定する必要があるでしょう。

また、それぞれのアタックサーフェスの脆弱性に対処しなかった場合にかかるコストと、セキュリティ対策を講じた時のコストを比較して、サイバーリスクを許容できる範囲の脆弱性か今すぐ対策をしなくてはいけない脆弱性なのかを検討することも必要となります。

本記事で記載した攻撃シナリオに基づくリスク分析の内容は一例です。サイバー攻撃は、攻撃者が金銭獲得をモチベーションとしている以上、侵害コストに対する対象組織からのリターンが十分であると判断する場合には、世界中どこからでも、どんな時間にも発生する可能性がある為、リスクの発生可能性が算出しづらいという特徴があります。その為、攻撃シナリオに基づくリスク分析を用いて、攻撃が起こる前提での対策方針を実施することが重要になります。一方で、重要資産の存在するデジタル領域が組織ごとに異なることや、各社における資産のビジネス上の優先度が様々であること、さらに攻撃シナリオ自体も多くの種類を持つことなどから、他社における被害事例やサイバーセキュリティコミュニティの最新情報を参考にしつつ、多角的に自社の対策優先度を決定していくことが推奨されます。

事業を行う上でデジタル資産を活用することは避けては通れない昨今において、サイバー攻撃者から見た法人組織のアタックサーフェスの多様化はますます進んでいくことが想定されます。そのため、組織は重要資産を守り、継続的にビジネスを行うためにも、まずは攻撃対象となりうる領域を明確化し、優先的に対処すべき脆弱性を特定することが求められます。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)