TrojanSpy.Win32.CASBANEIRO.RG

Windows

マルウェアタイプ:

スパイウェア/情報窃取型

破壊活動の有無:

なし

暗号化:

はい

感染報告の有無 :

はい

概要

トレンドマイクロは、このスパイウェアをNoteworthy(要注意)に分類しました。

スパイウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

スパイウェアは、不正リモートユーザからのコマンドを実行し、感染コンピュータを改ざんします。 スパイウェアは、特定のWebサイトにアクセスし、情報を送受信します。

スパイウェアは、ユーザのキー入力操作情報を記録し、情報を収集します。

詳細

侵入方法

スパイウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

インストール

スパイウェアは、以下のファイルを作成します。

- %Public%\Documents\HOME.tmp

(註:%Public%フォルダは、すべてのユーザ共通のファイルまたはフォルダのリポジトリとして機能するフォルダです。Windows Vista、7、8の場合、通常 "C:\Users\Public" です。)

スパイウェアは、以下のプロセスを追加します。

- https://{BLOCKED}licalcados.shop/modulo/ → if %Public%\Documents\HOME.tmp does not exist

自動実行方法

スパイウェアは、自身のコピーがWindows起動時に自動実行されるよう以下のレジストリ値を追加します。

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Run

Car{5 Random Characters} = {Loader File Path}\{Loader File Name}.exe

バックドア活動

スパイウェアは、不正リモートユーザからの以下のコマンドを実行します。

- <|ALINHA_TELA|>

- <|BEST|>

- <|CARGASI|>

- <|FECHAR_RECORTE|>

- <|FECHASI_TELA|>

- <|KEYBOARD|>

- <|OK|> → Send an <|Info|> packet back to the C2 server

- <|PING|> → Heartbeat command that sends <|PONG|> packet back to the C2 server

- <|PRINCIPAL|>

- <|QUADRADO_FECHADO|>

- <|RECCCCCC|>

- <|RECORT2018|>

- <|RECORT2020|>

- <|RECVS|>

- <|REQUESTKEYBOARD|>

- <|TAMANHO|>

- Execute Arbitrary Commands

スパイウェアは、以下のWebサイトにアクセスし、情報を送受信します。

- http://{BLOCKED}e.com.br/AEIOU/index.php?#HGUYG6758765vUHVUYIV

- http://{BLOCKED}stalar.me/brstorm/getdata.php

- http://{BLOCKED}stalar.me/messages.zip

- http://{BLOCKED}ydesk.online/xxx.txt

- https://{BLOCKED}ogle.com/document/u/0/export?format=txt&id={BLOCKED}9jQYFPhwJfSSR6g67XDroAJeyuofLD4KiDsB_M

- https://{BLOCKED}ogle.com/document/u/0/export?format=txt&id={BLOCKED}rXM-ISJrLq3fiFgDag9KUdUnZb3QIo6VJYBWno

- https://{BLOCKED}ogle.com/document/u/0/export?format=txt&id={BLOCKED}TMf-t6z0AVQuZIagntGVtfEX4FiFFGkHp99NTYk

- https://{BLOCKED}ogle.com/document/u/4/export?format=txt&id={BLOCKED}Mfx_Ed_XRm0veUu8cvKDt3pgsBii3nzbNO1V-o

- https://{BLOCKED}ogle.com/document/u/4/export?format=txt&id={BLOCKED}nOq3uCrnken6nxpsV7doKZddt1Pe6ENIWTreW0

- https://{BLOCKED}ogle.com/document/u/4/export?format=txt&id={BLOCKED}n3o4Ncjt2A7l0QYyO-WHmfXGzAVP5-EqiqoOUo

- https://{BLOCKED}ogle.com/document/u/4/export?format=txt&id={BLOCKED}qJD792RDtAgMYd3xt0yiOHprfQKynu1yIK6P0Q

- https://{BLOCKED}ogle.com/document/u/4/export?format=txt&id={BLOCKED}wbY_5WouaywEKCaSclTZHznClfuO9FTigbqKQ

- https://{BLOCKED}ogle.com/document/u/4/export?format=txt&id={BLOCKED}7oXDFhR9OjcydAWd7HtUAPz4bbBdoTI0xu3gU

- https://{BLOCKED}ogle.com/document/u/4/export?format=txt&id={BLOCKED}nPbKNR35VUkgnzk06sqNgXLuY_3RuRfxTVc8aw

- https://{BLOCKED}ogle.com/file/d/{BLOCKED}Y494DvAuW1XNV6ANNdhUgeycVjq3H/view

- https://{BLOCKED}oogle.com/uc?authuser=0&id={BLOCKED}iHcpW41LVyRB0sefNrst7hKAzl0&export=download

- https://{BLOCKED}oogle.com/uc?authuser=0&id={BLOCKED}yR6VHERIPpdO6MrV3fh7qadvqI-&export=download

- https://{BLOCKED}oogle.com/uc?authuser=0&id={BLOCKED}d5jnMcF1PJ_jZqfPiI4ZjuwMatn&export=download

- https://{BLOCKED}oogle.com/uc?authuser=0&id={BLOCKED}bNcPqKKMjTUmaNU7NmiFwhF3jfJ&export=download

- https://{BLOCKED}oogle.com/uc?authuser=0&id={BLOCKED}W-fUhIu121-dffSkd2zJonTmC0&export=download

- https://{BLOCKED}oogle.com/uc?authuser=0&id={BLOCKED}p3XGdauZjlbTD8HUAUEWt79oxno&export=download

- https://{BLOCKED}oogle.com/uc?authuser=0&id={BLOCKED}wA8bBF8r0RLQPQtNp4F4OTDCiJG&export=download

- https://{BLOCKED}oogle.com/uc?authuser=0&id={BLOCKED}ZQ9H1cF0A6axJnF08XRLKtWqnVk&export=download

- https://{BLOCKED}oogle.com/uc?authuser=0&id={BLOCKED}Q0qWN70oY6QIbVXJK7u40A2Re4R&export=download

- https://{BLOCKED}oogle.com/uc?authuser=0&id={BLOCKED}WPCgS7PcQhKZieAdXWgD3iyeTFQ&export=download

- https://{BLOCKED}oogle.com/uc?authuser=0&id={BLOCKED}4B5r3Eulp7Z_dJu9ZayAh46P5iH&export=download

- https://{BLOCKED}oogle.com/uc?authuser=0&id={BLOCKED}fDHEbJlkieTSi9f8iYmHsAY1lk&export=download

- https://{BLOCKED}oogle.com/uc?authuser=0&id={BLOCKED}ycVl8nvqo6XO-ClJ4OMnOnDWxSq&export=download

- https://{BLOCKED}oogle.com/uc?authuser=0&id={BLOCKED}Btodcroz8-LPk8MSEvvu9VU888e&export=download

- https://{BLOCKED}oogle.com/uc?authuser=0&id={BLOCKED}X6NpOM7NLUEHSQmnBkRmtr9o6tz&export=download

- https://{BLOCKED}oogle.com/uc?authuser=0&id={BLOCKED}wqX3rF3QEQXNjH_jcZqPLiWy2uz&export=download

- https://{BLOCKED}oogle.com/uc?authuser=0&id={BLOCKED}kltSIkaHP-_1XHDQqW44pndIpNG&export=download

- https://{BLOCKED}oogle.com/uc?authuser=0&id={BLOCKED}JOXSBQvqqpuc9-PO9KlJ5Byji52&export=download

- https://{BLOCKED}oogle.com/uc?authuser=0&id={BLOCKED}UCl3TRBX_QqpZ21GjAofB88RPvn&export=download

- https://{BLOCKED}oogle.com/uc?authuser=0&id={BLOCKED}T3mTWGhlnUnGFAH7MerS6jXMXM9&export=download

- https://{BLOCKED}oogle.com/uc?authuser=0&id={BLOCKED}vuVEeT7HqFOp28jzTfamTx3CBh4&export=download

- https://{BLOCKED}oogle.com/uc?authuser=0&id={BLOCKED}iBsbzOgPi4nL2WoGcJq5yIL8&export=download

- https://{BLOCKED}oogle.com/uc?authuser=0&id={BLOCKED}Z-Swx9HkizMi8VG3lf8nKNxhJtj&export=download

- https://{BLOCKED}oogle.com/uc?authuser=0&id={BLOCKED}F2rWfDJdZcWUjOE2kiVI-bCFyHP&export=download

- https://{BLOCKED}oogle.com/uc?authuser=0&id={BLOCKED}ZJJmomAT9Wiqfz6YHSrdw-9pCQa&export=download

- https://{BLOCKED}oogle.com/uc?authuser=0&id={BLOCKED}vVBYyB-qfHa-hc9nPdlWq9JsId&export=download

情報漏えい

スパイウェアは、以下の情報を収集します。

- From the infected machine:

- OS version

- OS architecture (32-bit or 64-bit)

- Computer Name

- User Name

- IP and Geolocation of the Infected machine

- Screenshot of the Affected System

- From the user:

- Banking credentials (i.e. username, password, security code, etc.)

スパイウェアは、ユーザのキー入力操作情報を記録し、情報を収集します。

その他

スパイウェアは、以下を実行します。

- It requires to be decrypted by its loader in order to run successfully.

- It connects to the following URL to identify the affected machine's geolocation:

- http://{BLOCKED}i.com/json/

- It can start or stop the Desktop Window Manager using the following commands:

- cmd.exe /C net start uxsms

- cmd.exe /C net stop uxsms

- It can hide and unhide the Windows task bar.

- It can control and simulate mouse clicks and movements.

- It can restart the affected system.

- It can delete the following folders:

- %ProgramData\nameAPP

- %ProgramData\nameCAIXA

- %ProgramData\regita

- %ProgramData\reg8

- %ProgramData\namePC

- %ProgramData\txtA

- %ProgramData\txtC

- It can terminate the following processes:

- c6bank.exe

- iexplore.exe

- firefox.exe

- chrome.exe

- opera.exe

- office.exe

- AplicativoBradesco.exe

- itauaplicativo.exe

- MicrosoftEde.exe

- MicrosoftEdgeCP.exe

- NavegadorExclusivoBradesco.exe

- It monitors if the victim will access specific banking websites and create an overlay window over the legitimate web browser window and connect them to the C&C server.

- It identifies specific bank/banking-related websites by looking for the following strings:

- © Santander

- © Banco do Brasil

- santander

- banco do brasil

- bancobrasil.com.br

- bb clt

- auto atendimento banco do brasil

- bb pj

- netbankingcai

- internet banking

- ofertas para empresas

- sicoob es

- - sicoob -

- sicoobnet

- sistema de cooperativas de crédito

- banco do nordeste

- mercado bitcoin

- banco mufg brasil

- abc brasil

- unicred

- cresol

- banco paulista

- credisis

- pagueveloz

- banese

- banco original

- banco digital

- superdigital

- banco sofisa direto

- safrapay

- pine online

- Banco Sofisa

- credit suisse

- tribanco online

- banco da amazônia

- advanced - painel de clientes

- banco alfa

- contasuper

- conta super empresas

- desbank

- banco sofisa direto

- btg pactual

- bem vindo ao seu bmg

- login | ativa investimentos

- ibi on-line

- acesso restrito - banco cedula

- banco cetelem

- fair corretor

- banco fibra

- banco industrial do brasil

- bem-vindo ao seu banco

- keb hana

- banco luso

- bancornx

- modal banking

- banking

- bancogenial

- banco genial

- banco paulista

- banco pine

- banco brp

- bancosemear

- e-moneyger

- banco topazio

- tribanco

- banco tricury

- cecoop

- ccb brasil

- cm capital

- login corporate

- credisan

- extrato associados

- credsol

- home - frete corretora

- getmoney

- guide|login

- nova futura

- nbc bank

- omni - area do cliente

- cadastro|parmetal

- banco|senff

- servicoop

- travelex bank

- uniprime central nacional

- banco fidis

- psa banco

- banco randon

- finamax

- santinvest - home

- fitbank

- hiperbanco

- conta digital

- bandeprev

- bocom bbm

- banda da amazônia

- banco fibra

- banco industrial

- netbaking

- banco master

- banco mufg

- banco rendimento

- grafeno

- binance

- novadax

- bitcoin

- criptomoedas

- bitypreco

- cripto

- btg empresas

- banco safra

- efi - login

- mercado pago

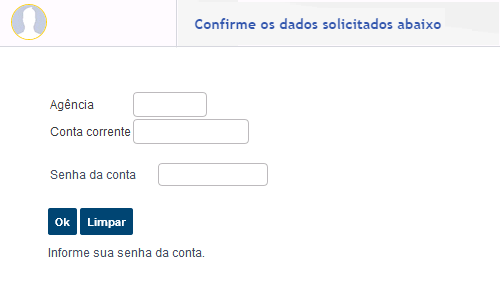

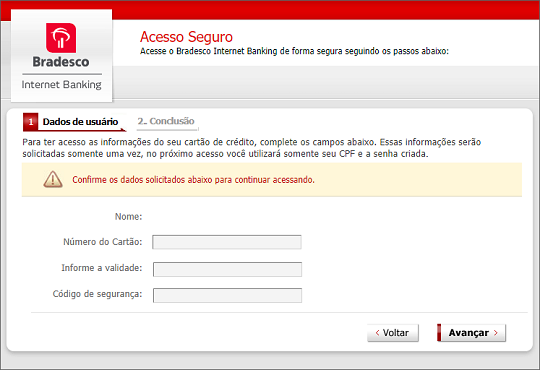

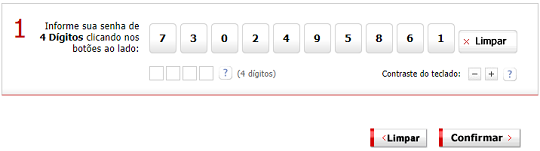

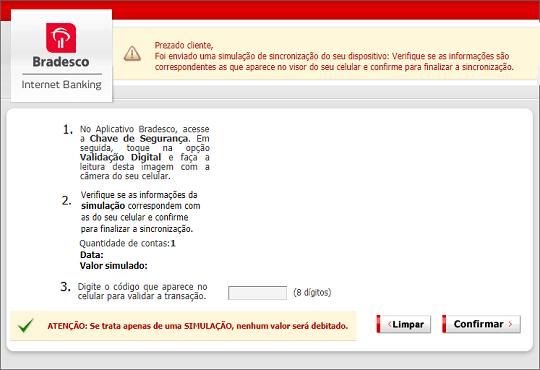

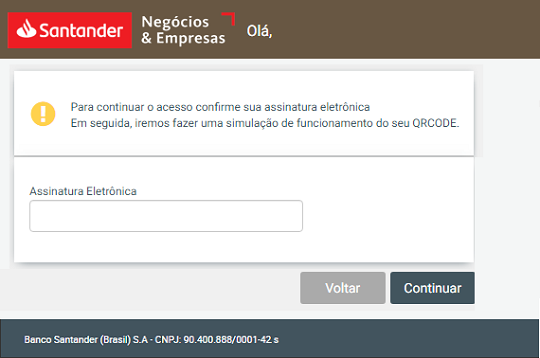

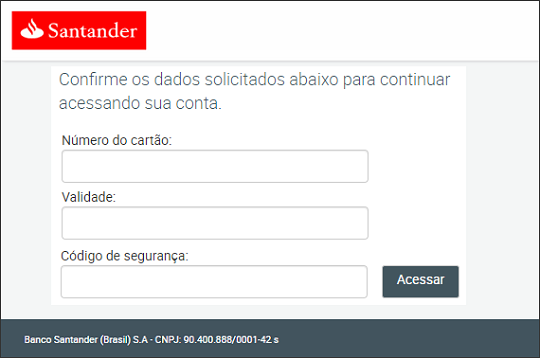

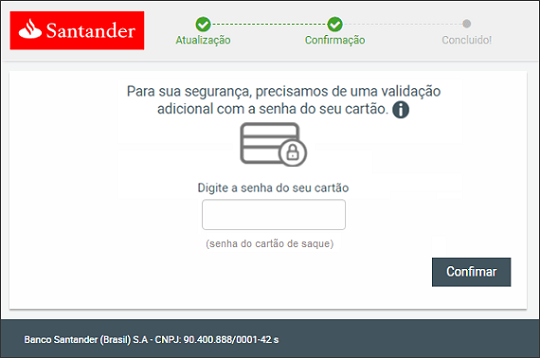

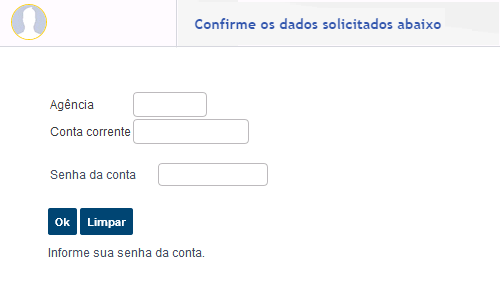

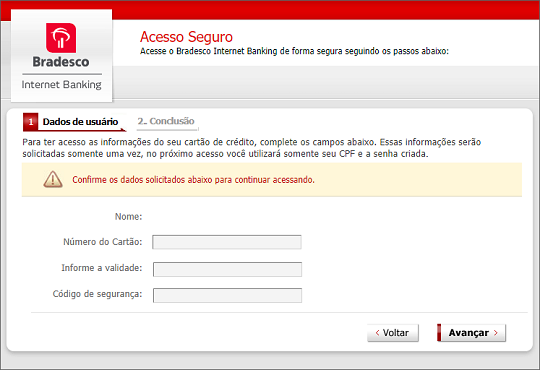

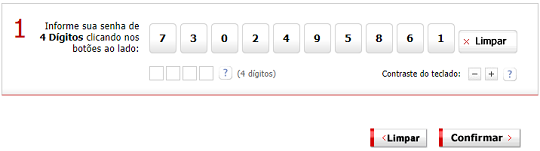

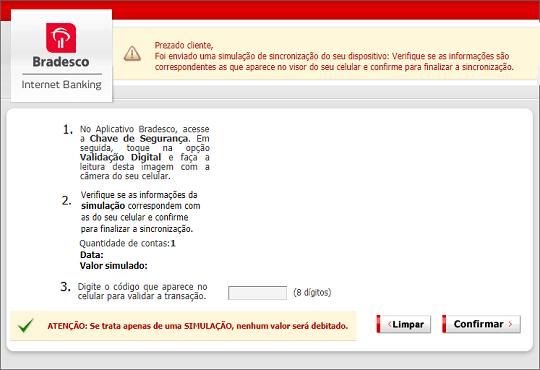

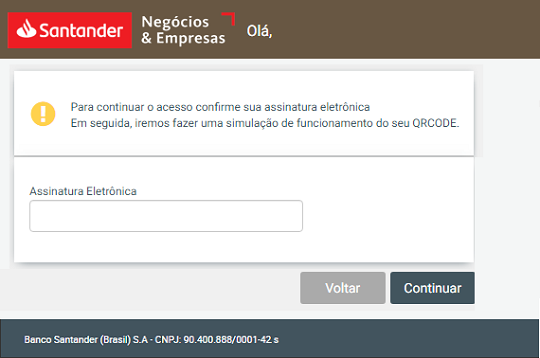

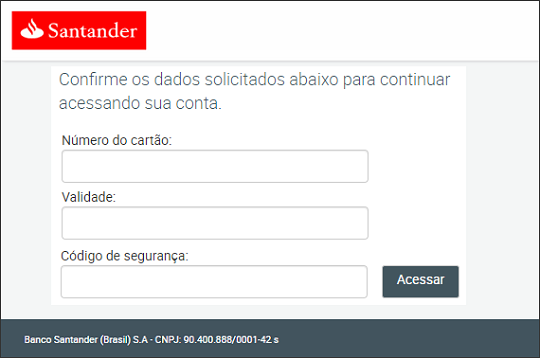

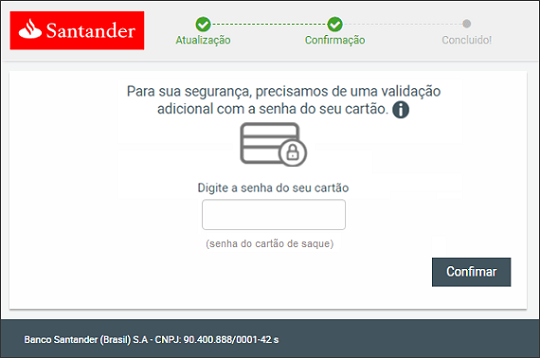

- The following are samples of the overlay that the malware will create:

<補足>

インストール

スパイウェアは、以下のプロセスを追加します。

- https://{BLOCKED}licalcados.shop/modulo/ → 「%Public%\Documents\HOME.tmp」が存在しない場合

バックドア活動

スパイウェアは、不正リモートユーザからの以下のコマンドを実行します。

- <|ALINHA_TELA|>

- <|BEST|>

- <|CARGASI|>

- <|FECHAR_RECORTE|>

- <|FECHASI_TELA|>

- <|KEYBOARD|>

- <|OK|> → <|Info|>パケットを C&Cサーバに送り返す

- <|PING|> → <|PONG|>パケットを C&Cサーバに送り返すハートビートコマンド

- <|PRINCIPAL|>

- <|QUADRADO_FECHADO|>

- <|RECCCCCC|>

- <|RECORT2018|>

- <|RECORT2020|>

- <|RECVS|>

- <|REQUESTKEYBOARD|>

- <|TAMANHO|>

- 任意のコマンドの実行

情報漏えい

スパイウェアは、以下の情報を収集します。

- 感染コンピュータから:

- オペレーティングシステム(OS)のバージョン

- OSアーキテクチャ(32 ビットまたは 64 ビット)

- コンピュータ名

- ユーザ名

- 感染コンピュータのIPおよび位置情報

- 影響を受けるコンピュータのスクリーンショット

- ユーザから:

- 銀行の認証情報(ユーザ名、パスワード、セキュリティ コードなど)

スパイウェアは、ユーザのキー入力操作情報を記録して情報を収集します。

その他

スパイウェアは、以下を実行します。

- 正常に実行されるためには、ローダによって復号される必要があります。

- 影響を受けるコンピュータの地理的な位置情報を特定するために、以下のURLに接続します。

- http://{BLOCKED}i.com/json/

- 以下のコマンドを使用して、デスクトップ ウィンドウ•マネージャーを起動または停止する可能性があります。

- cmd.exe /C net start uxsms

- cmd.exe /C net stop uxsms

- Windowsのタスクバーを非表示/表示する可能性があります。

- マウスのクリックおよび動きを制御およびシミュレートする可能性があります。

- 影響を受けるコンピュータを再起動する可能性があります。

- 以下のフォルダを削除する可能性があります。

- %ProgramData\nameAPP

- %ProgramData\nameCAIXA

- %ProgramData\regita

- %ProgramData\reg8

- %ProgramData\namePC

- %ProgramData\txtA

- %ProgramData\txtC

- 以下のプロセスを終了する可能性があります。

- c6bank.exe

- iexplore.exe

- firefox.exe

- chrome.exe

- opera.exe

- office.exe

- AplicativoBradesco.exe

- itauaplicativo.exe

- MicrosoftEde.exe

- MicrosoftEdgeCP.exe

- NavegadorExclusivoBradesco.exe

- ユーザが特定の銀行のWebサイトにアクセスするかどうかを監視し、正規のWeb ブラウザウインドウの上にオーバーレイウインドウを作成して、C&C サーバに接続します。

- 以下の文字列を検索して、特定の銀行/銀行関連のWebサイトを識別します。

- © Santander

- © Banco do Brasil

- santander

- banco do brasil

- bancobrasil.com.br

- bb clt

- auto atendimento banco do brasil

- bb pj

- netbankingcai

- internet banking

- ofertas para empresas

- sicoob es

- - sicoob -

- sicoobnet

- sistema de cooperativas de crédito

- banco do nordeste

- mercado bitcoin

- banco mufg brasil

- abc brasil

- unicred

- cresol

- banco paulista

- credisis

- pagueveloz

- banese

- banco original

- banco digital

- superdigital

- banco sofisa direto

- safrapay

- pine online

- Banco Sofisa

- credit suisse

- tribanco online

- banco da amazônia

- advanced - painel de clientes

- banco alfa

- contasuper

- conta super empresas

- desbank

- banco sofisa direto

- btg pactual

- bem vindo ao seu bmg

- login | ativa investimentos

- ibi on-line

- acesso restrito - banco cedula

- banco cetelem

- fair corretor

- banco fibra

- banco industrial do brasil

- bem-vindo ao seu banco

- keb hana

- banco luso

- bancornx

- modal banking

- banking

- bancogenial

- banco genial

- banco paulista

- banco pine

- banco brp

- bancosemear

- e-moneyger

- banco topazio

- tribanco

- banco tricury

- cecoop

- ccb brasil

- cm capital

- login corporate

- credisan

- extrato associados

- credsol

- home - frete corretora

- getmoney

- guide|login

- nova futura

- nbc bank

- omni - area do cliente

- cadastro|parmetal

- banco|senff

- servicoop

- travelex bank

- uniprime central nacional

- banco fidis

- psa banco

- banco randon

- finamax

- santinvest - home

- fitbank

- hiperbanco

- conta digital

- bandeprev

- bocom bbm

- banda da amazônia

- banco fibra

- banco industrial

- netbaking

- banco master

- banco mufg

- banco rendimento

- grafeno

- binance

- novadax

- bitcoin

- criptomoedas

- bitypreco

- cripto

- btg empresas

- banco safra

- efi - login

- mercado pago

- 以下は、スパイウェアが作成するオーバーレイの例です。

対応方法

手順 1

Windows 7、Windows 8、Windows 8.1、および Windows 10 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 2

このマルウェアもしくはアドウェア等の実行により、手順中に記載されたすべてのファイル、フォルダおよびレジストリキーや値がコンピュータにインストールされるとは限りません。インストールが不完全である場合の他、オペレーティングシステム(OS)の条件によりインストールがされない場合が考えられます。手順中に記載されたファイル/フォルダ/レジストリ情報が確認されない場合、該当の手順の操作は不要ですので、次の手順に進んでください。

手順 3

Windowsをセーフモードで再起動します。

手順 4

このレジストリ値を削除します。

警告:レジストリはWindowsの構成情報が格納されているデータベースであり、レジストリの編集内容に問題があると、システムが正常に動作しなくなる場合があります。

レジストリの編集はお客様の責任で行っていただくようお願いいたします。弊社ではレジストリの編集による如何なる問題に対しても補償いたしかねます。

レジストリの編集前にこちらをご参照ください。

- In HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- Car{5 Random Characters} = {Loader File Path}\{Loader File Name}.exe

- Car{5 Random Characters} = {Loader File Path}\{Loader File Name}.exe

手順 5

以下のファイルを検索し削除します。

- %Public%\Documents\HOME.tmp

手順 6

コンピュータを通常モードで再起動し、最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、「TrojanSpy.Win32.CASBANEIRO.RG」と検出したファイルの検索を実行してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

ご利用はいかがでしたか? アンケートにご協力ください