TROJ_VICEPASS.A

W32/VICEPASS.A!tr (Fortinet);

Windows

マルウェアタイプ:

トロイの木馬型

破壊活動の有無:

なし

暗号化:

なし

感染報告の有無 :

はい

概要

トレンドマイクロは、このマルウェアをNoteworthy(要注意)に分類しました。

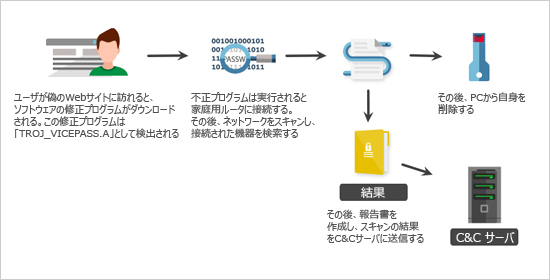

マルウェアは、ルータを標的としており、ルータに接続されたすべての機器へログインをしようとします。マルウェアは、Adobe Flashの更新プログラムを装います。

図1:「TROJ_VICEPASS.A」の感染フロー

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

マルウェアは、特定のWebサイトにアクセスし、情報を送受信します。

マルウェアは、実行後、自身を削除します。

詳細

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

インストール

マルウェアは、以下のコンポーネントファイルを作成します。

- l - contains default and random login names, deleted after execution

- p - contains default and random passwords, deleted after execution

バックドア活動

マルウェアは、以下のWebサイトにアクセスし、情報を送受信します。

- http://{BLOCKED}um.net/index.php

その他

マルウェアは、実行後、自身を削除します。

マルウェアは、以下のコンポーネントファイルを作成します。

- l - 初期設定およびランダムなログイン名を含む。実行後削除される。

- p - 初期設定およびランダムなパスワードを含む。実行後削除される。

マルウェアは、以下のプライベートネットワークのIPを確認し、"l"や"p"ファイルを用いて、ログイン名やパスワードのリストをそれぞれ利用してログインします。

-

{BLOCKED}2.{BLOCKED}8.[0-6].[0-11]

またマルウェアは、プライベートネットワークのIPに接続すると、以下の文字列を検索します。

- dlink

- d-link

- laserjet

- apache

- cisco

- gigaset

- asus

- apple

- iphone

- ipad

- logitech

- samsung

- xbox

マルウェアは、以下の想定されるユーザ名のリストを利用します。

- admin

- Admin

- administrator

- Administrator

- bbsd-client

- blank

- cmaker

- d-link

- D-Link

- guest

- hsa

- netrangr

- root

- supervisor

- user

- webadmin

- wlse

マルウェアは、以下のパスワードのリストを利用します。

- _Cisco

- 0000

- 000000

- 1000

- 1111

- 111111

- 1111111

- 11111111

- 111111111

- 112233

- 1212

- 121212

- 123123

- 123123Aa

- 123321

- 1234

- 12345

- 123456

- 1234567

- 12345678

- 123456789

- 1234567890

- 1234qwer

- 123ewq

- 123qwe

- 131313

- 159753

- 1q2w3e4r

- 1q2w3e4r5t

- 1q2w3e4r5t6y7u8i9o0p

- 1qaz2wsx

- 2000

- 2112

- 2222

- 222222

- 232323

- 321123

- 321321

- 3333

- 4444

- 654321

- 666666

- 6969

- 7777

- 777777

- 7777777

- 88888888

- 987654

- 987654321

- 999999999

- abc123

- abc123

- abcdef

- access

- adm

- admin

- Admin

- Administrator

- alpine

- Amd

- angel

- asdfgh

- attack

- baseball

- batman

- blender

- career

- changeme

- changeme2

- Cisco

- cisco

- cmaker

- connect

- default

- diamond

- D-Link

- dragon

- ewq123

- ewq321

- football

- gfhjkm

- god

- hsadb

- ilove

- iloveyou

- internet

- Internet

- jesus

- job

- killer

- klaster

- letmein

- link

- marina

- master

- monkey

- mustang

- newpass

- passwd

- password

- password0

- password1

- pepper

- pnadmin

- private

- public

- qazwsx

- qwaszx

- qwe123

- qwe321

- qweasd

- qweasdzxc

- qweqwe

- qwerty

- qwerty123

- qwertyuiop

- ripeop

- riverhead

- root

- secret

- secur4u

- sex

- shadow

- sky

- superman

- supervisor

- system

- target123

- the

- tinkle

- tivonpw

- user

- User

- wisedb

- work

- zaq123wsx

- zaq12wsx

- zaq1wsx

- zxcv

- zxcvb

- zxcvbn

- zxcvbnm

対応方法

最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、ウイルス検索を実行してください。「TROJ_VICEPASS.A」と検出したファイルはすべて削除してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

ご利用はいかがでしたか? アンケートにご協力ください