Ransom.MSIL.OSNO.AA

Trojan-Ransom.Osno (Ikarus); Trojan:Win32/Ymacco.AAC6 (Microsoft)

Windows

マルウェアタイプ:

身代金要求型不正プログラム(ランサムウェア)

破壊活動の有無:

なし

暗号化:

はい

感染報告の有無 :

はい

概要

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

マルウェアは、Eメールアカウント情報を収集します。 マルウェアは、感染コンピュータや感染ユーザから特定の情報を収集します。

特定のファイル拡張子を持つファイルを暗号化します。 特定のフォルダ内のファイルを暗号化します。

詳細

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

インストール

マルウェアは、以下のフォルダを追加します。

- %User Temp%\Dirs -> contains stolen filenames and folder names from targeted folders

- %User Temp%\{MD5 hash of Username + "Osno"}\{MD5 Hash of Machine Name + "-Logs"}

- %User Temp%\{Created folder}\Wallets -> stores stolen wallet files

- %User Temp%\{Created folder}\discord -> stores stolen discord files

- %User Temp%\{Created folder}\telegram{random number} -> stores stolen telegram files

- %User Temp%\{Created folder}\Jabber\Pidgin -> stores stolen Pidgin files

- %User Temp%\{Created folder}\Jabber\Psi+\profiles\default -> stores stolen Psi files

- %User Temp%\{Created folder}\Skype -> stores stolen Skype files

- %User Temp%\{Created folder}\ProtonVPN -> stores stolen Proton VPN files and config

- %User Temp%\{Created folder}\FTP\Total Commander -> stores Total Commander ftp config/ files

- %User Temp%\{Created folder}\Mega Limited\MEGAsync -> stores MEGAsync database files and config files

- %User Temp%\{Created folder}\Torrents -> stores stolen torrent files

- %User Temp%\{Created folder}\Steam -> stores stolen Steam files and credentials

- %User Temp%\{Created folder}\Steam\Apps

- %User Temp%\{Created folder}\Steam\ssnf -> stores copy of steam ssfn files

- %User Temp%\{Created folder}\Steam\configs -> stores stolen steam config files

- %User Temp%\{Created folder}\Uplay -> stores stolen Ubisoft/Uplay files

- %User Temp%\{Created folder}\Minecraft -> stores stolen Minecraft files

(註:%User Temp%フォルダは、現在ログオンしているユーザの一時フォルダです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザー名>\Local Settings\Temp"です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>\AppData\Local\Temp" です。)

マルウェアは、以下のファイルを作成します。

- %User Temp%\{Created folder}\screen.jpeg -> screenshot of the screen

- %User Temp%\{Created folder}\processes.txt -> list of all running processes

- %User Temp%\{Created folder}\Jabber\Pidgin\Pidgin.log -> stolen Pidgin credentials

- %User Temp%\{Created folder}\others.txt -> other application credentials/information

- %User Temp%\{Created folder}\Dirs\Desktop.txt

- %User Temp%\{Created folder}\Dirs\Documents.txt

- %User Temp%\{Created folder}\Dirs\Pictures.txt

- %User Temp%\{Created folder}\Dirs\Videos.txt

- %User Temp%\{Created folder}\Dirs\Startup.txt

- %User Temp%\{Created folder}\Dirs\Downloads.txt

- %User Temp%\{Created folder}\Dirs\Temp.txt

- %User Temp%\{Created folder}\Dirs\DRIVE-{removable drive letter}.txt

- %User Temp%\{Created folder}\Cookies.txt -> stores browser cookies

- %User Temp%\{Created folder}\Hardware & Soft.txt -> stores hardware and software specifications of the infected machine

- %User Temp%\{Created folder}\Steam\Apps\SteamApps.txt -> stores list of apps installed in the steam application of infected machine

- %User Temp%\{Created folder}\Steam\SteamInfo.txt -> stores steam saved passwords

- %User Temp%\{Created folder}\{MD5 hash of machine name}-mat-debug.tmp - zip file of %User Temp%\{Created folder}

- %Desktop%\Osno Decryptor.exe -> locks screen and displays ransom note

(註:%User Temp%フォルダは、現在ログオンしているユーザの一時フォルダです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザー名>\Local Settings\Temp"です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>\AppData\Local\Temp" です。. %Desktop%フォルダは、現在ログオンしているユーザのデスクトップです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザ名>\Desktop" です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>\Desktop" です。)

マルウェアは、以下のプロセスを追加します。

- "cmd.exe /C tasklist /FO TABLE > %User Temp%\{Created folder}\processes.txt

- "cmd.exe" /C chcp 65001 && netsh wlan show profile | findstr All

- %Desktop%\Osno Decryptor.exe

(註:%User Temp%フォルダは、現在ログオンしているユーザの一時フォルダです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザー名>\Local Settings\Temp"です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>\AppData\Local\Temp" です。. %Desktop%フォルダは、現在ログオンしているユーザのデスクトップです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザ名>\Desktop" です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>\Desktop" です。)

プロセスの終了

マルウェアは、感染コンピュータ上で以下のプロセスが常駐されていることを確認した場合、そのプロセスを終了します。

- HTTPDebuggerSvc

- HTTPDebuggerUI

情報漏えい

マルウェアは、Eメールアカウント情報を収集します。

マルウェアは、以下の情報を収集します。

- List of running processes

- Username

- Machine Name

- Directories and Subdirectories

- Wallets

- Screenshot of the screen

- Authy Desktop Files

- Voip information (Discord, Telegram, Jabber Pidgin and Psi, Skype)

- Cookies and Credentials from browsers

- VPN Credentials (ProtonVPN, HMA! Pro VPN, NordVPN)

- Ftp clients credentials (FileZilla, Total Commander)

- Megasync configuration/database files (.cfg and .db)

- Torrent files (uTorrent and Bittorrent)

- List of steam apps

- Steam credentials (stored in ssfn file)

- Steam Config file

- Minecraft files, versions, and installed mods

- Email files and passwords

- SMTP Email Address

- SMTP Server

- POP3 Server

- POP3 User Name

- SMTP User Name

- NNTP Email Address

- NNTP User Name

- NNTP Server

- IMAP Server

- IMAP User Name

- HTTP User

- HTTP Server URL

- POP3 User

- IMAP User

- HTTPMail User Name

- HTTPMail Server

- SMTP User

- POP3 Password2

- IMAP Password2

- NNTP Password2

- HTTPMail Password2

- SMTP Password2

- POP3 Password

- IMAP Password

- NNTP Password

- HTTPMail Password

- SMTP Password

- Date Infected

- Motherboard manufacturer

- Monitor Count

- Display Resolution

- HWID

- Processor (CPU)

- GPU

- Memory (RAM)

- Operating System

- Serial ID

- IP Address

- Country

- City

- Region

- ISP

- Timezone

- Installed AntiVirus

- Firewall

- List of Installed Applications

- User Privilege (isAdmin)

情報収集

マルウェアは、HTTPポスト を介して、収集した情報を以下のURLに送信します。

- https://api.telegram.org/bot ({BLOCKED}.154.167.220)

その他

マルウェアは、以下のWebサイトにアクセスして感染コンピュータのIPアドレスを収集します。

- http://ip-api.com/xml/

マルウェアは、以下を実行します。

- Uses an antidump function

- Targets the following wallets:

- Zcash

- Armory

- Bytecoin

- Jaxx

- Exodus

- Ethereum

- Electrum

- AtomicWallet

- Guarda

- Coinomi

- Copies Authy desktop files from the following folders:

- %Application Data%\Authy Desktop\Local Storage\leveldb

- Looks in these registries for the following wallets:

- Litecoin

- Dash

- Bitcoin

- Looks for voip files in the following folders:

- %Application Data%\discord\Local Storage\leveldb

- Looks for skype files in the following folders:

- %Application Data%\Microsoft\Skype for Desktop\Local Storage

- If OS is "Intel(R) Xeon(R)", plants RDP in the server

- Targets cookies and credentials from the following browsers:

- Chromium

- opera

- OperaGX

- Vivaldi

- Brave

- EdgeChromium

- Orbitum

- Amigo

- Yandex

- 360 Browser

- Comodo Dragon

- Mozilla Browsers

- Mozilla\Firefox

- Waterfox

- K-Meleon

- Thunderbird

- Comodo\IceDragon

- 8pecxstudios\Cyberfox

- NETGATE Technologies\BlackHaw

- Moonchild Productions\Pale Moon

- Notable Cookies targeted:

- mybbuser

- NetflixId

- xf_user

- breakingin_device_key

- breakingin_login_key

- breakingin_member_id

- sp_dc

- user_session

- SecureNetflixId

- shoppy_session

(註:%Application Data%フォルダは、現在ログオンしているユーザのアプリケーションデータフォルダです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザ名>\Local Settings\Application Data" です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>\AppData\Roaming" です。)

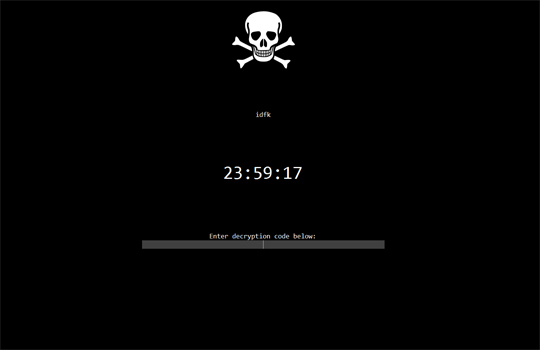

マルウェアは、画面をロックして以下の画像を表示します。

ランサムウェアの不正活動

以下の拡張子を持つファイルを暗号化します:$$ DATA $$

- .zip

- .ppt

- .doc

- .docx

- .rtf

- .jpg

- .jpeg

- .png

- .img

- .gif

- .mp3

- .mp4

- .mpeg

- .mov

- .avi

- .wmv

- .txt

- .html

- .php

- .js

- .css

- .odt

- .sqlite3

- .ink

- .ods

- .odp

- .odm

- .odc

- .odb

- .docm

- .wps

- .xls

- .xlsx

- .xlsm

- .xlsb

- .xlk

- .ppt

- .pptx

- .pptm

- .mdb

- .accdb

- .pst

- .dwg

- .dxf

- .dxg

- .wpd

- .wb2

- .mdf

- .psd

- .pdd

- .eps

- .ai

- .indd

- .cdr

- .jpe

- .log

- .py

- .dbf

- .ps1

- .dng

- .3fr

- .arw

- .srf

- .sr2

- .bay

- .crw

- .cr2

- .dcr

- .rwl

- .rw2

- .pyc

- .kdc

- .erf

- .mef

- .mrw

- .nef

- .nrw

- .orf

- .raf

- .raw

- .r3d

- .ptx

- .css

- .pef

- .srw

- .x3f

- .der

- .cer

- .crt

- .pem

- .pfx

- .p12

- .p7b

- .p7c

- .sqlite

- .js

- .rb

- .xml

- .wmi

- .sh

- .asp

- .aspx

- .plist

- .sql

- .vbs

- .litesql

- .dotx

- .db3

- .backup

- .xlm

- .rtf

- json

- .lua

- .tiff

- .tif

- csproj

- .sln

- .crt

- .csv

- .flv

- .vlf

- .rar

- .7zip

- .acc

- .lnk

- .cs

- .h

- .cpp

- .c

- .sg

- mid

- .wav

- .7z

- .exe

- .db

マルウェアは、以下のディレクトリ内で確認されたファイルを暗号化します。

- %Desktop%

- %User Profile%\Documents

- %Application Data%

- %User Profile%\Pictures

- %User Profile%\Music

- %User Profile%\Videos

- Other Drives

(註:%Desktop%フォルダは、現在ログオンしているユーザのデスクトップです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザ名>\Desktop" です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>\Desktop" です。. %User Profile%フォルダは、現在ログオンしているユーザのプロファイルフォルダです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザ名>"です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>" です。. %Application Data%フォルダは、現在ログオンしているユーザのアプリケーションデータフォルダです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザ名>\Local Settings\Application Data" です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>\AppData\Roaming" です。)

マルウェアは、暗号化されたファイルのファイル名に以下の拡張子を追加します。

- .osnoed

対応方法

手順 1

トレンドマイクロの機械学習型検索は、マルウェアの存在を示す兆候が確認された時点で検出し、マルウェアが実行される前にブロックします。機械学習型検索が有効になっている場合、弊社のウイルス対策製品はこのマルウェアを以下の機械学習型検出名として検出します。

- Troj.Win32.TRX.XXPE50FFF038

手順 2

Windows 7、Windows 8、Windows 8.1、および Windows 10 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 3

このマルウェアもしくはアドウェア等の実行により、手順中に記載されたすべてのファイル、フォルダおよびレジストリキーや値がコンピュータにインストールされるとは限りません。インストールが不完全である場合の他、オペレーティングシステム(OS)の条件によりインストールがされない場合が考えられます。手順中に記載されたファイル/フォルダ/レジストリ情報が確認されない場合、該当の手順の操作は不要ですので、次の手順に進んでください。

手順 4

Windowsをセーフモードで再起動します。

手順 5

以下のファイルを検索し削除します。

手順 6

以下のフォルダを検索し削除します。

- %User Temp%\Dirs -> contains stolen filenames and folder names from targeted folders

- %User Temp%\{MD5 hash of Username + "Osno"}\{MD5 Hash of Machine Name + "-Logs"}

- %User Temp%\{Created folder}\Wallets -> stores stolen wallet files

- %User Temp%\{Created folder}\discord -> stores stolen discord files

- %User Temp%\{Created folder}\telegram{random number} -> stores stolen telegram files

- %User Temp%\{Created folder}\Jabber\Pidgin -> stores stolen Pidgin files

- %User Temp%\{Created folder}\Jabber\Psi+\profiles\default -> stores stolen Psi files

- %User Temp%\{Created folder}\Skype -> stores stolen Skype files

- %User Temp%\{Created folder}\ProtonVPN -> stores stolen Proton VPN files and config

- %User Temp%\{Created folder}\FTP\Total Commander -> stores Total Commander ftp config/ files

- %User Temp%\{Created folder}\Mega Limited\MEGAsync -> stores MEGAsync database files and config files

- %User Temp%\{Created folder}\Torrents -> stores stolen torrent files

- %User Temp%\{Created folder}\Steam -> stores stolen Steam files and credentials

- %User Temp%\{Created folder}\Steam\Apps

- %User Temp%\{Created folder}\Steam\ssnf -> stores copy of steam ssfn files

- %User Temp%\{Created folder}\Steam\configs -> stores stolen steam config files

- %User Temp%\{Created folder}\Uplay -> stores stolen Ubisoft/Uplay files

- %User Temp%\{Created folder}\Minecraft -> stores stolen Minecraft files

手順 7

コンピュータを通常モードで再起動し、最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、「Ransom.MSIL.OSNO.AA」と検出したファイルの検索を実行してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

手順 8

暗号化されたファイルをバックアップから復元します。

ご利用はいかがでしたか? アンケートにご協力ください