ELF_SHISHIGA.A

Backdoor.Linux.Luabot!c(AegisLab)

Linux

マルウェアタイプ:

トロイの木馬型

破壊活動の有無:

なし

暗号化:

はい

感染報告の有無 :

はい

概要

トレンドマイクロは、このマルウェアをNoteworthy(要注意)に分類しました。

2017年5月初旬に確認されましたこのマルウェアは、Telnet やSSHへログインするためにブルートフォース(総当り)攻撃を実行する機能を備えています。このマルウェアに感染するとコンピュータのセキュリティが侵害されて、情報が窃取される恐れがあります。

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

マルウェアは、特定のWebサイトにアクセスし、情報を送受信します。

詳細

侵入方法

その他は、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

インストール

その他は、以下のファイルを作成します。

- $HOME/.local/check

- $HOME/.local/nodes.cfg

- $HOME/.local/script.bt

- $HOME/.local/server.bt

- $HOME/.local/ssh.txt

- $HOME/.local/syslog

- $HOME/.local/syslog.pid

- $HOME/.local/telnet.txt

- $HOME/.local/update.bt

- $HOME/.local/{armv4l,i686,mips,mipsel,powerpc}.lm

- $HOME/.local/{armv4l,i686,mips,mipsel}.{dl,dm}

- /bin/syslogd

- /etc/cron.hourly/syslogd

- /etc/init.d/syslogd

- /etc/rc2.d/S04syslogd

- /etc/rc3.d/S04syslogd

- /etc/rc4.d/S04syslogd

- /etc/rc5.d/S04syslogd

- /tmp/.local/*

- /tmp/drop

- /tmp/srv

情報漏えい

その他は、以下の情報を収集します。

- OS version

- Mac Address

- Ip Address

- User Name

- Password

- Malware Version

その他

その他は、以下のWebサイトにアクセスして感染コンピュータのIPアドレスを収集します。

- http://myip.ru

その他は、以下のWebサイトにアクセスし、情報を送受信します。

- {BLOCKED}.{BLOCKED}.137.35:8888

マルウェアが収集する情報は以下のとおりです。

- オペレーティングシステム(OS)のバージョン

- Macアドレス

- IPアドレス

- ユーザ名

- パスワード

- マルウェアのバージョン

マルウェアは、以下のユーザ名およびパスワードのリストを利用してTelnet やSSHへログインするためにブルートフォース(総当り)攻撃を実行します。

- acer acer

- adm

- adm adm

- admin

- admin admin

- local accounts=

- pi pi

- root

- root 1

- root 111111

- root 12

- root 123

- root 123123

- root 1234

- root 12346

- root 123467

- root 1234678

- root 12346789

- root 123467890

- root 1q2w3e

- root 1q2w3e4r

- root 1qaz

- root 1qaz2wsx

- root abc123

- root asdfgh

- root oracle

- root p@ssw0rd

- root pass

- root pass123

- root passw0rd

- root passw0rds

- root password

- root password123

- root password123456

- root qwe123

- root qwerty

- root root

- root roottoor

- root test

- root toor

- security security

- ubnt ubnt

- user

- user user

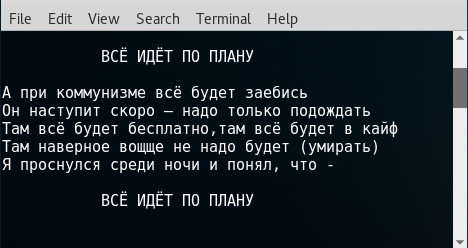

マルウェアは、以下のグラフィック画面を表示します。

対応方法

最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、ウイルス検索を実行してください。「ELF_SHISHIGA.A」と検出したファイルはすべて削除してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

ご利用はいかがでしたか? アンケートにご協力ください