Backdoor.PHP.DEWMODE.A

Windows

マルウェアタイプ:

バックドア型

破壊活動の有無:

なし

暗号化:

なし

感染報告の有無 :

はい

概要

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。 マルウェアは、1つあるいは複数の方法によりコンピュータに侵入します。

マルウェアは、不正リモートユーザからのコマンドを実行し、感染コンピュータを改ざんします。

詳細

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

マルウェアは、以下の方法によりコンピュータに侵入します。

- It may be delivered by exploiting the following vulnerabilities:

- CVE-2021-27101

- CVE-2021-27102

- CVE-2021-27103

- CVE-2021-27104

バックドア活動

マルウェアは、不正リモートユーザからの以下のコマンドを実行します。

- Download files from victim server

- Delete traces in the system

作成活動

マルウェアは、以下のファイルを作成します。

- /tmp/.scr → temporary file used to delete traces of the malware when requested by the C&C; deleted afterwards.

- /tmp/.out → temporary file used to redirect logging of malware trace deletion; deleted afterwards.

その他

マルウェアは、以下を実行します。

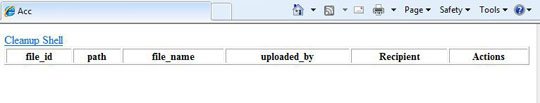

- Once accessed, it will display the list of files existing in the SQL database hosted in the target server

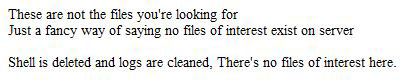

- It displays the following if no files are present in the database:

- It uses the dropped file /tmp/.scr to delete traces of itself in the server. This dropped file does the following:

- Remove the line referencing the malware in all of the logs located in "/var/opt/apache".

- Overwrite the contents of adminpl.log with blanks.

- Delete malware trace in the machine.

- Overwrite /var/log/secure with blanks.

マルウェアは、自身の不正活動を実行するために、Webサーバにホストされている必要があります。

対応方法

手順 1

Windows 7、Windows 8、Windows 8.1、および Windows 10 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 2

このマルウェアもしくはアドウェア等の実行により、手順中に記載されたすべてのファイル、フォルダおよびレジストリキーや値がコンピュータにインストールされるとは限りません。インストールが不完全である場合の他、オペレーティングシステム(OS)の条件によりインストールがされない場合が考えられます。手順中に記載されたファイル/フォルダ/レジストリ情報が確認されない場合、該当の手順の操作は不要ですので、次の手順に進んでください。

手順 3

最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、ウイルス検索を実行してください。「Backdoor.PHP.DEWMODE.A」と検出したファイルはすべて削除してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

ご利用はいかがでしたか? アンケートにご協力ください