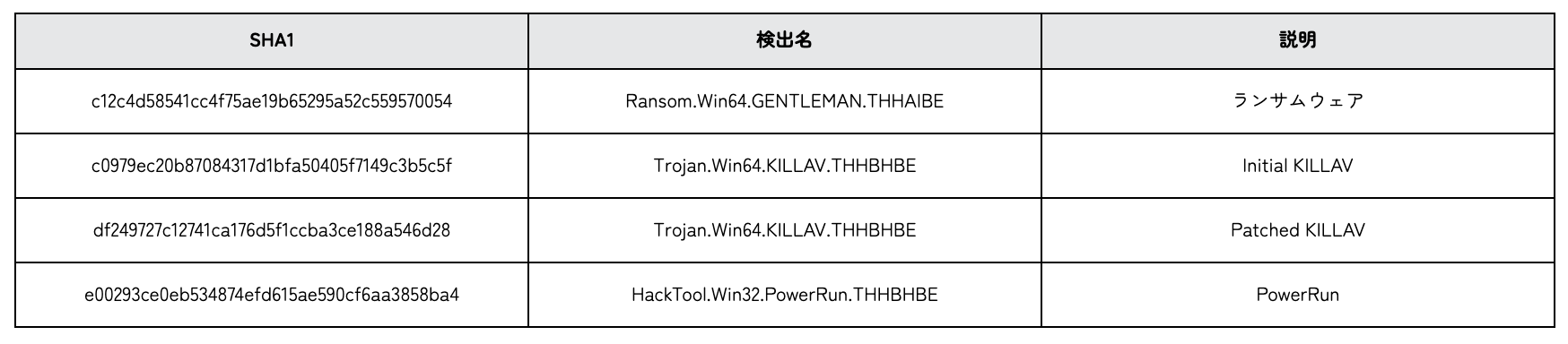

ランサムウェア

The Gentlemenランサムウェア攻撃の実態:戦術・手法・手順の全容を解説

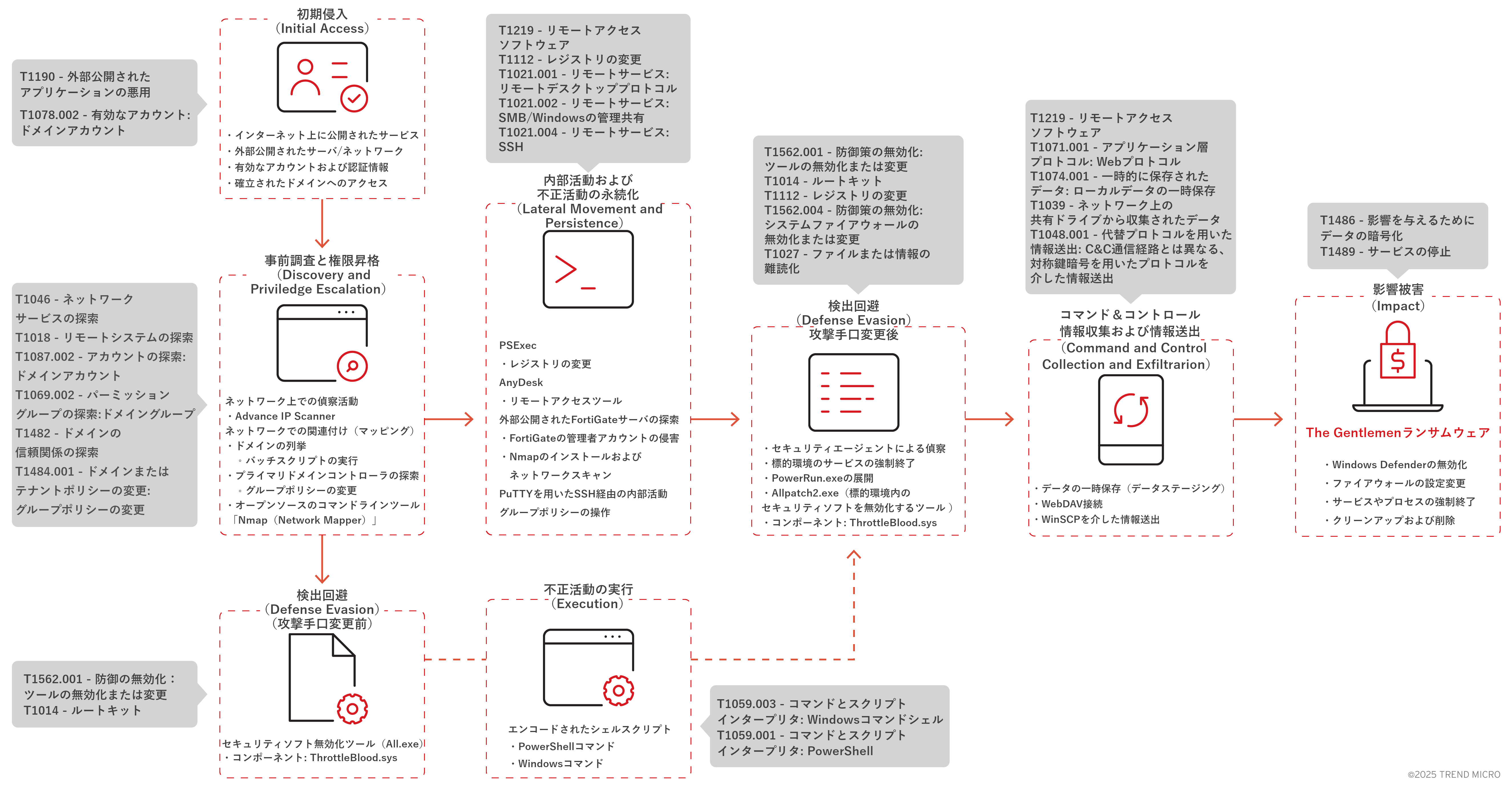

新興のThe Gentlemenランサムウェアグループが標的環境に適応させた高度な戦術・手法・手順を駆使して世界中の主要産業を狙っています。

- The Gentlemenランサムウェアグループは、企業組織のエンドポイント対策を回避するために設計された高度な独自ツールを用いて攻撃キャンペーンを開始しました。

- 本攻撃キャンペーンでは、正規ドライバの悪用、グループポリシーの設定変更、独自のセキュリティ無効化ツール、特権アカウントの侵害、暗号化された通信経路を介した情報送出の手口が採用されていました。

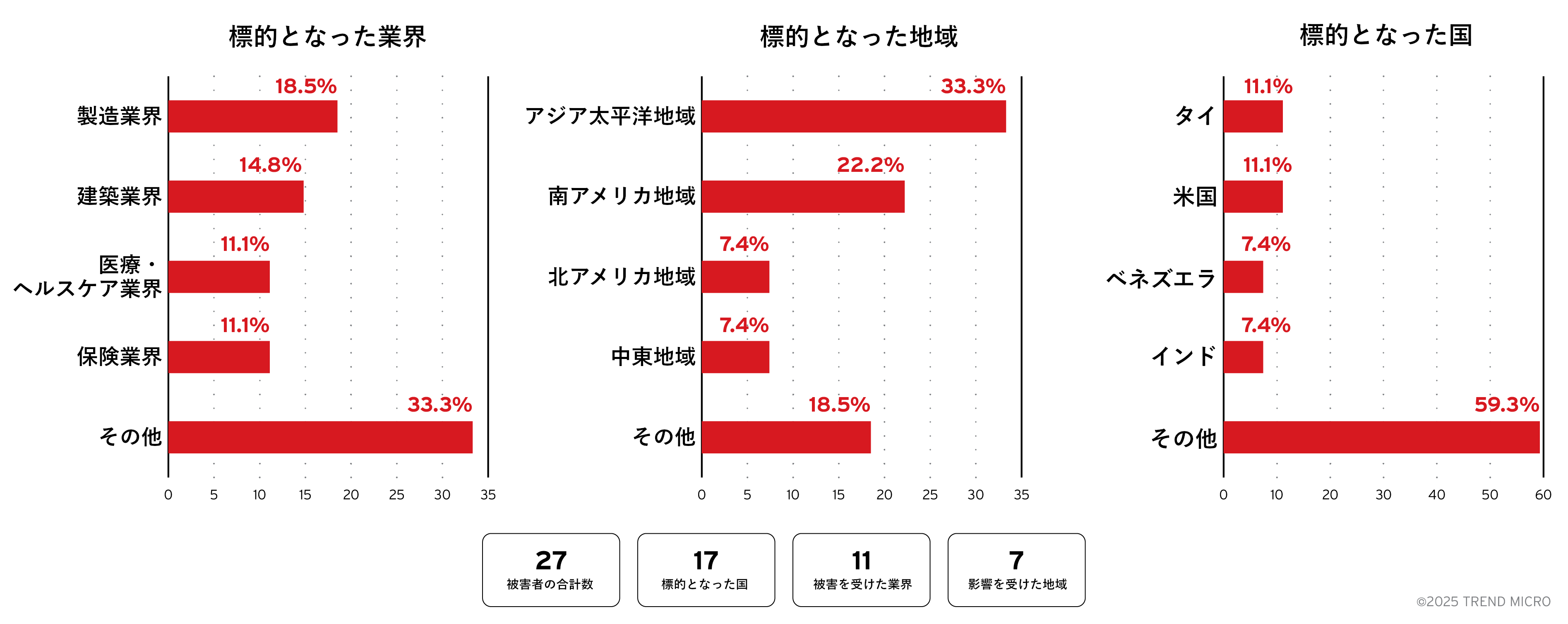

- 複数の産業・地域を標的とした同グループは、幅広い業界(製造業、建設業、医療機関、保険業など)に焦点を当て、少なくとも17カ国に攻撃を展開しました。

- The Gentlemenグループは、様々なツール(一般的なセキュリティ無効化ツールから標的環境に適応させた独自ツールまで)を駆使して標的環境を計画的に侵害する高度な能力を示しており、セキュリティ対策を運用する企業組織に深刻な脅威をもたらす可能性を浮き彫りにしています。

- また、特権アカウント(ドメイン管理者権限)を介してランサムウェアを展開したほか、セキュリティ制御を回避して不正活動を永続化させる仕組みを確立させました。

- Trend Vision One™は、本記事で取り上げた侵入の痕跡(IoC)を検出し、実行を阻止します。また、Trend Vision Oneをご利用のお客様は、後述する「スレットハンティングクエリ」、「Threat Insights」「Threat Intelligence Reports」にアクセスして、The Gentlemenランサムウェアに関する豊富なコンテキスト情報や最新情報を入手することもできます。推奨される追加の緩和策についてもお伝えします。

はじめに

2025年8月、トレンドマイクロは、これまでの記録にない新興の攻撃者集団「The Gentlemen」が仕掛けた新たなランサムウェア攻撃キャンペーンを調査しました。同グループは、企業組織のIT環境を計画的に侵害する高度な能力を示すことで、現在の脅威動向における地位を急速に確立しました。同グループは、攻撃キャンペーンの途中で一般的なセキュリティ無効化ツールを標的環境に適応させることで自身の技術力の高さや執念を示し、セキュリティ対策を運用する企業組織に重大な脅威をもたらしています。

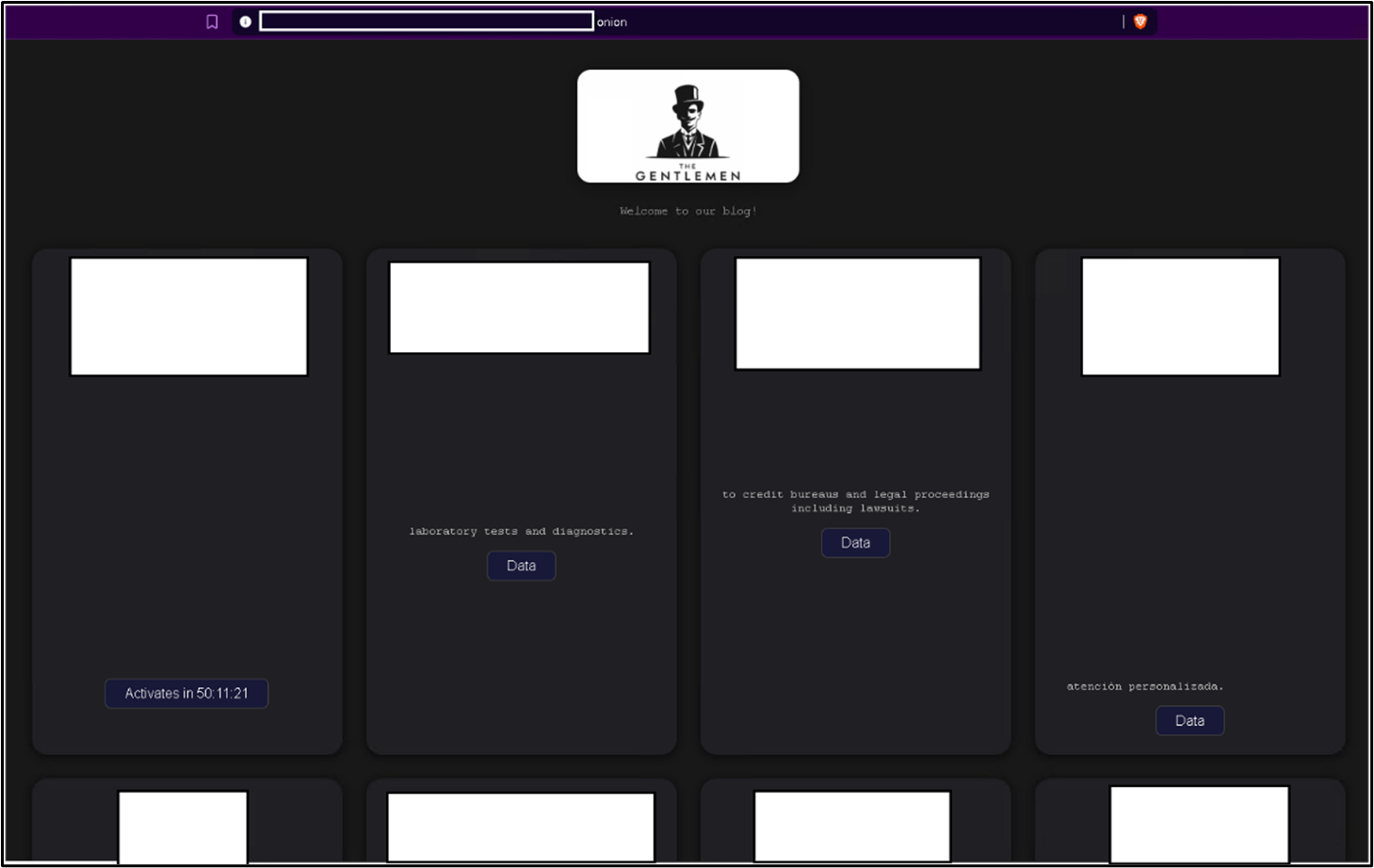

当攻撃チェーンからは、非常に巧妙化された懸念すべき戦術が複数判明しました。特筆すべき点は、攻撃者が検出回避のために正規ドライバを悪用したこと、グループポリシーオブジェクト(GPO)を通じてドメイン全体のセキュリティ侵害を容易にしたこと、標的環境内のセキュリティソフトを無効化する独自ツールを展開したことです。The Gentlemenグループは、オープンソースのファイル転送ソフト「WinSCP」により暗号化された通信経路を通じて情報を外部に送出させたほか、リモートデスクトップソフト「AnyDesk」やレジストリの設定変更を通じて長期的な攻撃基盤を確立するなど、ランサムウェアをサービスとして運営(Ransomware as a Service)する上で、当不正活動の痕跡が隠蔽されることを実証しました。

The Gentlemenランサムウェア攻撃について

同グループの戦術で特に、特定のセキュリティベンダを狙って独自ツールを用いる手口は、ランサムウェア攻撃の高度化を示しています。攻撃者は、広範な事前調査(偵察活動)の実施時に遭遇した防御策を個別に無効化させて検出を回避する手口を編み出しました。当戦略は、偶発的な攻撃からの転換を示唆しています。攻撃者は、セキュリティソフトに関わるドキュメントを体系的に分析して得た知識を正規ツールや脆弱なドライバの悪用手口と組み合わせることで、標的環境に適応させた独自の検出回避手法を展開しています。

当攻撃キャンペーンの被害者数が膨大ながら同グループに関わる脅威インテリジェンスが少ないことは、経験豊富な運営者によるブランド刷新によるものか、ランサムウェアのエコシステムにおいて莫大な資金力や高度な能力を持つ新規参入者が台頭したことを示唆しています。企業組織は、The Gentlemenグループの攻撃手口に関わる情報(脅威インテリジェンス)を活用することで、同グループの戦術、手法、手順(Tactics、Techniques、Procedures:TTPs)をプロアクティブに特定できるほか、特定のセキュリティソフトを無効化する試みへの対策やこれらの攻撃に応じたインシデント対応計画の策定・実施が可能となります。

被害規模と攻撃段階

同グループは、特にアジア太平洋地域に焦点を当て、様々な業界の企業組織を狙っています。製造業が最も大きな被害を受け、建設業、医療機関、保険業がそれに続いています。医療機関などの生活必需サービスを狙った攻撃は、重要インフラが機能停止した際に生じる影響を軽視し、公共の安全を脅かす可能性を浮き彫りにしています。主な標的国は、タイと米国で、影響を受けた国は計17カ国に上ります(図2)。

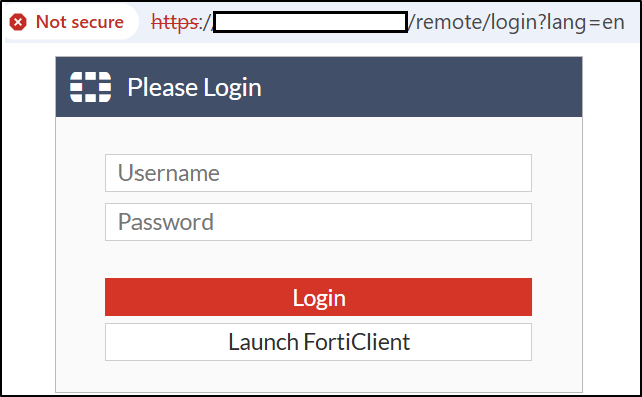

初期侵入(Initial Access)

当事例における正確な初期侵入経路は未確認ですが、トレンドマイクロの調査から、攻撃者はインターネット上に公開されたサービス、または、過去に漏えいした認証情報を用いて最初の攻撃基盤を確立した可能性が高いと推測されます。正規のネットワークスキャンツール(下記の「Advanced IP Scanner」など)が当攻撃チェーンの初期段階で確認されたことや標的環境のインフラが系統的に関連付けられた痕跡から、これらは偶発的なものではなく計画的な侵入戦略が実行されたことを示しています。初期侵入後、攻撃者はAdvanced IP Scannerを使って標的環境を入念に偵察して侵害したネットワーク構成を把握するとともに価値の高い攻撃対象を特定しました。

C:\Program Files (x86)\Advanced IP Scanner\advanced_ip_scanner.exe

事前調査(Discovery)

事前調査の段階で攻撃者は、ドメイン管理者、エンタープライズ管理者、独自に定義された特権アカウント(itgateadminなど)に焦点を当ててActive Directoryの構造を調査しました。

The Gentlemenグループが用いた特筆すべき手法の一つは、バッチスクリプト「1.bat」を使って大量のアカウント情報を列挙し、ドメインインフラ全体で60を超えるユーザアカウント情報を取得したことです。

- user admin.it /dom

- user administrator /dom

- user fortigate /dom

- group "domain admins" /dom

- group "Enterprise admins" /dom

- localgroup __vmware__

- localgroup administrators

- [追加のnet userコマンド]

さらに攻撃者は、標的環境全体を認識するために標準的な管理者グループや仮想化環境(VMwareなど)における固有のグループを含むローカルグループを取得しました。これは、物理インフラ / 仮想化インフラの両コンポーネントにわたる内部活動(情報探索など)に向けて準備していることを示唆しています。

検出回避(Defense Evasion)

当初の検出回避戦略として同グループは、All.exeにThrottleBlood.sysを読み込ませて展開するという、Kaspersky社が以前に報じた高度な手法を用いていました。当戦略により攻撃者は、署名付きの正規ドライバを悪用してカーネルレベルでの操作を可能にしたほか、Windowsのドライバ機能を用いてセキュリティソフトのプロセスを事実上強制終了させました。All.exeは、脆弱なドライバ(ThrottleBlood.sys)を読み込むことで、通常は改ざんや削除の試行を阻止するために保護されたセキュリティソフトのプロセスを強制終了させます。

$myuserprofile$\Downloads\All.exe → $myuserprofile$\Downloads\ThrottleBlood.sys

ただし、当戦略の限界を認識した攻撃者は戦術を変更し、標的環境のエンドポイント対策が動作する仕組みについて詳細な調査を開始しました。これにより攻撃者は、具体的なセキュリティ制御を特定し、それに応じて自身の手口を調整できるようにしました。

次に攻撃者は、正規ツール「PowerRun.exe」を展開しました(PowerRun.exeは、権限昇格のために多くの事例で悪用手口が確認されています)。同ツールを悪用して権限を昇格させた攻撃者は、高レベルの権限を必要とする操作(保護対策に関連するサービスやプロセスの無効化・強制終了)を試行しました。

当段階を通じて同グループは、単に一般的な検出回避手法に依存せずに、標的環境内で遭遇した特定のセキュリティソフトに応じて検出回避を適応させる手法を実証しました。

十分な情報を収集した攻撃者は、検出回避ツール「Allpatch2.exe」の強化版を展開しました。当ツールは、保護対策の関連プロセスを強制終了させ、主要なセキュリティエージェントのコンポーネントを無力化させるために特別に開発されていました。標的環境の防御策に応じて検出回避戦略を変更する能力は、The Gentlemenグループの技術力・適応力の高さを示しています。

内部活動・永続化(Lateral Movement and Persistence)

攻撃者は、内部活動にWindowsの正規リモートコマンドツール「PsExec」を悪用したことから、環境寄生型(Living Off the Land:LotL)攻撃に通じていると考えられます。認証方法やリモートデスクトップ接続を管理する重要なレジストリ設定を変更して、計画的にセキュリティ制御を弱体化させました。

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\MSV1_0 /v RestrictSendingNTLMTraffic /t REG_DWORD /d 0 /f

reg add HKLM\System\CurrentControlSet\Control\Lsa /t REG_DWORD /v DisableRestrictedAdmin /d 0x0 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v SecurityLayer /t REG_DWORD /d 1 /f

攻撃者は、遠隔操作用(Command & Control:C&C)サーバへの永続的なアクセスを維持するためにAnyDeskを悪用し、従来のインシデント対応措置に耐性のあるリモートデスクトップ用通信経路を構築しました。さらに、内部ネットワークへの包括的なスキャンを実施するためにオープンソースのコマンドラインツール「Nmap(Network Mapper)」をインストールして実行し、状況把握力を強化しました。

ダウンロードされたNMAP: C:\Users\fortigate\Downloads\nmap-7.97-setup.exe

nmap -sV -T4 -O -F -oX C:\Users\FORTIG~1\AppData\Local\Temp\zenmap-7ii30x5l.xml --version-light <IPアドレス>

特に重要な点は、「FortiGate(Fortinet社のファイアウォール機能)」の管理アカウントが侵害され、上記のネットワークスキャンが当特権コンテキストから実行されていたことです(Nmapの出力パスに基づく)。これは、攻撃者が重要なネットワーク保護インフラを侵害し、ネットワークトラフィックにおける広範な可視性や制御を得ていた可能性を示唆しています。本調査の結果、FortiGateサーバがインターネットから直接アクセス可能な状態にあったため、攻撃者がネットワークへの侵入地点に悪用したと推測されます。

さらなる証拠は、ターミナルエミュレータ「PuTTY」がSecure Shell(SSH)を介した内部活動に用いられた可能性を示唆していますが、同ツールの使用範囲の全容は未だに不明です。

グループポリシーの設定変更

さらにトレンドマイクロは、グループポリシー管理コンソール(gpmc.msc)やグループポリシー管理エディタ(gpme.msc)の悪用手口も確認しました。これは、ドメイン全体に悪意ある設定を展開する試みの一環であると考えられます。

"C:\Windows\System32\gpme.msc" /s /gpobject:"LDAP://<REDACTED>/cn<REDACTED>,cnpolicies,cnsystem,DC<REDACTED>,DClocal"

攻撃者は、エンコードされたコマンドをPowerShellで実行して重要なドメインインフラを特定した後、特にプライマリドメインコントローラに焦点を当て、潜在的に大きな影響を与える可能性のある操作を実行しました。

C:\Windows\System32\cmd.exe → /Q /c powershell.exe -noni -nop -w 1 -enc IAAoAEcAZQB0AC0AQQBEAEQAbwBtAGEAaQBuACkALgBQAEQAQwBFAG0AdQBsAGEAdABvAHIA 1> \Windows\Temp\UDaYsR 2>&1

→ (Get-ADDomain).PDCEmulator

C:\Windows\System32\cmd.exe → /Q /c powershell.exe -noni -nop -w 1 -enc IABHAGUAdAAtAEEARABEAG8AbQBhAGkAbgAgAHwAIABTAGUAbABlAGMAdAAtAE8AYgBqAGUAYwB0ACAAUABEAEMARQBtAHUAbABhAHQAbwByAA 1> \Windows\Temp\IHQBeJ 2>&1

→ Get-ADDomain | Select-Object PDCEmulator

当段階におけるActive Directoryの操作は、ドメイン全体にランサムウェアを展開するための準備、または、グループポリシーオブジェクトを悪用してインストールしたバックドアの不正活動を永続化させるための準備と推測されます。

情報収集(Collection)

当段階におけるデータの一時保存(データステージング)は、情報収集に対する計画的な戦術を示唆しています。データ集約の可能性を示す証拠としてC:\ProgramData\data内の数百のファイルがアクセスされていました。また、ゾーン識別子(Zone.Identifier)という代替データストリームの存在も高度な収集手法を示唆している可能性がありますが、別のアクティビティによるものとも考えられます。

C:\programdata\data\<REDACTED>.pdf:zone.identifier:$data

[約100個の類似ファイル]

影響を受けた期間を通じて、複数の内部リソースに対するWebDAV接続がいくつか確認されました。これらのWebDAV接続は、データ収集の代替手口や情報送出起点を分散させる準備と考えられますが、WebDAVのアクティビティは、健全な業務運営を通じて発生する可能性もあることに留意する必要があります。ただし、侵害に関わるコンテキストをより広範に調査する際、これらの接続履歴は精査するに値します。

C:\Windows\system32\davclnt.dll,DavSetCookie <IPアドレス> http://\<REDACTED>//

C:\Windows\system32\davclnt.dll,DavSetCookie <IPアドレス> http://\<REDACTED>//share_EXT01

C:\Windows\system32\davclnt.dll,DavSetCookie <IPアドレス> http://\<REDACTED>//c$

[約50個のローカルネットワークとファイル共有]

これらのアクティビティのタイミングや規模は、ランサムウェア攻撃で確認されるデータステージングの典型的な手口と一致しますが、フォレンジック調査のさらなる検証結果を待つ間、本稿執筆時点における確信度は中程度にとどまっています。

情報送出(Exfiltration)

情報送出は、正規のファイル転送ソフト「WinSCP」を介して実行されたと考えられます。攻撃者は総じて、WinSCPの信頼性や暗号化機能を悪用しています。なお、トレンドマイクロの観測データ(テレメトリ)では、機密性の高い内部文書の送出活動が確認されています。

C:\ProgramData\data\INTERNAL\Summary<REDACTED> → "C:\ProgramData\WinSCP.exe"

影響被害(Impact)

攻撃者は、The GentlemenランサムウェアをドメインのNETLOGON共有全体に展開し、ドメインに参加しているすべてのシステムに広範に拡散しました。ペイロードにはパスワードが設定されており、サンドボックスでの自動分析を回避するためのものとみられています。

\\<REDACTED>.local\NETLOGON\<REDACTED>.exe --password <8-byteのキー>

暗号化活動の実施前に、Windowsに標準搭載のセキュリティ機能「Windows Defender」が以下のPowerShellコマンドを使って無効化されました。

Set-MpPreference -DisableRealtimeMonitoring $true -Force

Add-MpPreference -ExclusionProcess "C:\Windows\Temp\<REDACTED>"

攻撃者は、以下のファイアウォールルールを変更して永続的なアクセスを確保した上で、身代金交渉や追加の脅迫活動を実施しました。

netsh firewall set service type remotedesktop mode enable

全体的に当攻撃キャンペーンは、攻撃者が企業組織のセキュリティアーキテクチャを把握していることを示しています。具体的には、エンドポイント対策を突破するために特別に調整されたセキュリティ無効化ツールの使用、二重脅迫を目的とした計画的なデータ窃取、影響被害を最大化させるためにドメイン管理者権限を悪用したランサムウェア展開手口などが挙げられます。

その他の解析情報

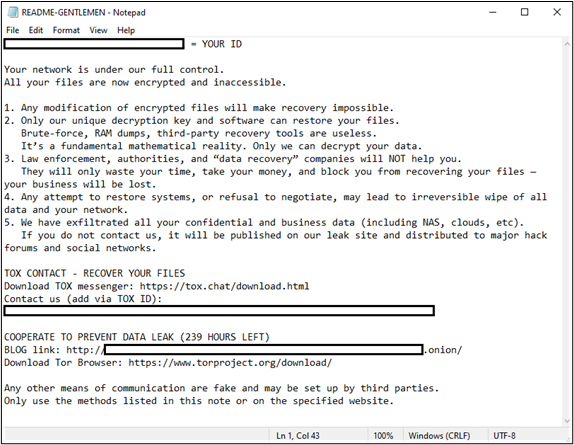

当ランサムウェアは、以下の身代金要求メッセージ(ランサムノート)を作成するほか、暗号化したファイルに以下の拡張子を付加します。

- README-GENTLEMEN.txt - 被害者IDや攻撃者の連絡先情報を含むランサムノート

- .7mtzhh - 暗号化された各ファイルに付加されるファイル拡張子

実行面において同ランサムウェアは、以下のパラメータを受け取ります。

- --password (必須): 当ランサムウェアを実行するために必要な8バイトのパスワード

- --path (オプション): 暗号化対象ディレクトリを独自に指定するためのパスパラメータ

当ランサムウェアの背後にいる攻撃者は、影響被害を最大化させるために、バックアップ、データベース、セキュリティプロセスに関連する主要なサービスを積極的に終了させようと試みます。

net stop <サービス名>

(.*)sql(.*), AcrSch2Svc, VSNAPVSS, MVarmor64, MVarmor, VeeamTransportSvc, VeeamDeploymentService, VeeamNFSSvc, AcronisAgent, QBIDPService, QBDBMgrN, QBCFMonitorService, OracleServiceORCL, MySQL, MSSQL, SAPHostExec, SAPHostControl, SAPD$, SAP$, postgresql, SAP, SAPService, GxFWD, GxVsshWProv, GXMMM, GxClMgr, MariaDB, GxCVD, GxClMgrS, GxVss, GxBlr, BackupExecRPCService, SQLAgent$SQLEXPRESS, BackupExecManagementService, BackupExecJobEngine, MSSQL$SQLEXPRESS, BackupExecDiveciMediaService, BackupExecAgentBrowser, SQLWriter, BackupExecAgentAccelerator, BackupExecVSSProvider, PDVFSService, SQLSERVERAGENT, WSBExchange, MSExchange\$, MSExchange, sophos, msexchange, docker, MSSQLSERVER, MSSQL*, Sql, vss, backup, veeam, memtas, mepocs, vmms

さらに攻撃者は、以下のコマンドを使ってプロセスを計画的に強制終了させます。

taskkill /IM <プロセス名>.exe /F

Veeam.EndPoint.Service.exe, mvdesktopservice.exe, VeeamDeploymentSvc.exe, VeeamTransportSvc.exe, VeeamNFSSvc.exe, EnterpriseClient.exe, DellSystemDetect.exe, avscc.exe, avagent.exe, sapstartsrv.exe, saposco.exe, saphostexec.exe, CVODS.exe, cvfwd.exe, cvd.exe, CVMountd.exe, tv_x64.exe, tv_w32.exe, pgAdmin4.exe, TeamViewer.exe, TeamViewer_Service.exe, SAP.exe, QBCFMonitorService.exe, pgAdmin3.exe, QBDBMgrN.exe, QBIDPService.exe, CagService.exe, vsnapvss.exe, raw_agent_svc.exe, cbInterface.exe, "Docker Desktop.exe", beserver.exe, pvlsvr.exe, bengien.exe, benetns.exe, vxmon.exe, bedbh.exe, IperiusService.exe, sqlceip.exe, xfssvccon.exe, wordpad.exe, winword.exe, visio.exe, thunderbird.exe, thebat.exe, Iperius.exe, psql.exe, postgres.exe, tbirdconfig.exe, synctime.exe, steam.exe, sqbcoreservice.exe, powerpnt.exe, cbVSCService11.exe, postmaster.exe, mysqld.exe, outlook.exe, oracle.exe, onenote.exe, ocssd.exe, ocomm.exe, ocautoupds.exe, SQLAGENT.exe, sqlwriter.exe, notepad.exe, mydesktopservice.exe, mydesktopqos.exe, mspub.exe, msaccess.exe, cbService.exe, sqlbrowser.exe, w3wp.exe, sql.exe, isqlplussvc.exe, infopath.exe, firefox.exe, excel.exe, encsvc.exe, Ssms.exe, DBeaver.exe, sqlservr.exe, dbsnmp.exe, dbeng50.exe, agntsvc.exe, vmcompute.exe, vmwp.exe, vmms.exe

加えて、サービスやプロセスの強制終了を試行するほか、復旧作業やフォレンジック調査を妨害するための追加コマンドを実行させます。

ごみ箱の内容を削除するためのコマンド: cmd /C "rd /s /q C:\$Recycle.Bin"

リモートデスクトップ接続に関わるログファイルを削除するためのコマンド: cmd /C "del /f /q %SystemRoot%\System32\LogFiles\RDP*\*.*"

Windows Defenderのサポートファイルを削除するためのコマンド: cmd /C "del /f /q C:\ProgramData\Microsoft\Windows Defender\Support\*.*"

プリフェッチファイルを削除するためのコマンド: cmd /C "del /f /q C:\Windows\Prefetch\*.*"

Windows Defenderの除外パスにC:\を追加するためのコマンド: powershell -Command "Add-MpPreference -ExclusionPath C:\ -Force"

Windows Defenderの除外パスにランサムウェア({ファイル名}.exe)を追加するためのコマンド: powershell -Command "Add-MpPreference -ExclusionProcess C:\Users\User\Desktop\{ファイル名}.exe -Force

Windows Defenderのリアルタイム保護を無効化するためのコマンド: powershell -Command "Set-MpPreference -DisableRealtimeMonitoring $true -Force"

wevtutil cl Security

wevtutil cl Application

wevtutil cl System

シャドウコピーを削除するためのコマンド:

wmic shadowcopy delete

vssadmin delete shadows /all /quiet

最後に当ランサムウェアは、クリーンアップのために自身の名を含むバッチスクリプト(例:{ファイル名}.exe.bat)を作成します。攻撃者は当スクリプトにより、ローカルホストに短い遅延時間でpingを送信してランサムウェアのバイナリを削除した後、ランサムウェアのコピーも削除します。これにより、暗号化活動後に自身の痕跡が完全に除去されるようにします。

まとめ

The Gentlemenランサムウェア攻撃キャンペーンは、現在のランサムウェア脅威が急速に複雑化していることを示唆しています。現に、非常に巧妙化させた手法で自身の不正活動を永続化させたり、特定のエンドポイント対策を無効化させたりする戦術が確認されました。当攻撃キャンペーンの特筆すべき点は、独自ツールを用いた検出回避手口、標的環境内のセキュリティソフトを分析して無効化させる能力、そして脆弱な正規システムコンポーネントを計画的に悪用して多層防御を突破することです。The Gentlemenグループは、特定のセキュリティソフトを対象に自身の戦術を適応させることで標的環境内を明確に把握するほか、攻撃活動全体を通して偵察活動やツールの調整作業を厭わない姿勢を示しています。

当攻撃キャンペーンが重要インフラに及ぼす影響被害や同グループが用いる二重脅迫の手口は、企業組織にもたらす重大なセキュリティリスクを浮き彫りにしています。さらにランサムウェア運営者が「画一的な」攻撃手法から「高度に独自開発した」攻撃手法へと移行させる傾向にあることを示しており、企業組織は、検出・予防・インシデント対応におけるセキュリティ水準の向上を迫られています。

企業組織においては、自組織のセキュリティ体制の見直しが強く推奨されます。具体的には、攻撃者集団が用いる固有のツール・戦術・手順に対するプロアクティブな脅威ハンティング、エンドポイントやネットワーク対策の強化、インシデント対応計画の継続的改善に焦点を当てることです。特に不正活動の兆候(管理者アカウントにおける異常なアクティビティ、正規ツールを悪用した内部活動や権限昇格、セキュリティソフトの無効化による検出回避の試みなど)を早期発見する監視体制の構築に注力する必要があります。

The Gentlemenランサムウェア攻撃への防御策

ゼロトラストアーキテクチャ

同グループが外部公開されたインフラやVPNアプライアンスを悪用していることを前提に、初期侵入を阻止し、影響範囲を制限するためにはゼロトラスト戦略が不可欠です。企業組織は、リモートデスクトップ接続による直接的な露出を排除しましょう。さらにすべての管理インターフェースに多要素認証を適用するとともに、IT管理ツールと本番システム間のネットワークを分離させる必要があります。特にThe Gentlemenグループが標的としている境界型防御(VPNコンセントレータやファイアウォールなど)における既知の脆弱性に対して仮想パッチを適用する必要があります。

アクセス制御や監視活動における重要な点を以下に示します。

- ドメインコントローラ上の共有フォルダに対するアクセス制限やNETLOGONの設定変更に対して警告が発令されるよう設定すること

- 正規ドライバの悪用手口やセキュリティソフト無効化ツールが実行されたデバイスを自動隔離すること

- 特権アカウントへのアクセスに制限時間を設け、権限が自動的に降格されるよう設定すること

- Active Directoryに関連する情報の一括取得やグループのメンバーシップを一括変更する活動を監視すること

- 偵察活動を検知するため、重要なファイル共有サービスに欺瞞技術を導入すること

エンドポイント対策および検知エンジニアリング

当面の優先事項は、文書化された同グループの攻撃手法(プロセスの強制終了手口など)に対し、エンドポイント対策を強化することです。トレンドマイクロ製品をご利用のお客様は、同グループの独自ツールで重要なセキュリティプロセスが強制終了されることを阻止するため、改ざん防止機能や脆弱性悪用防止機能を有効化する必要があります。さらに、エージェントをアンインストールする際にパスワード入力が必要となるよう設定するほか、実行前と実行時の両方でAgentセルフプロテクション機能と機械学習型検索機能を有効化しましょう。これらの設定により、ランサムウェアの展開前にセキュリティサービスを無効化しようとするThe Gentlemenグループの試みが阻止されます。

エンドポイント対策として重要な機能を以下に示します。

- 概して攻撃ツールが配置される一時ディレクトリやユーザのダウンロードフォルダからファイルが実行されることを阻止しましょう

- セキュリティプロセスなどのサービスを停止させるコマンドを監視するほか、大量に強制終了させる試行に警告が発令させるよう設定しましょう

- アプリケーション制御を実装し、リモートアクセスツール(リモートデスクトップクライアント、ファイル転送ユーティリティ)による不正活動を抑制しましょう

- ドライバの署名を必ず検証し、脆弱なドライバを読み込ませる試みに警告が発令されるよう設定しましょう

- 特権昇格や認証情報のダンプなどの試みを検出できるよう、挙動監視機能を有効化しましょう

MITRE ATT&CKの戦術、技術、手順

詳細はこちらをご参照ください。

Trend Vision One™によるプロアクティブセキュリティ

「Trend Vision One™」は、Cyber Risk Exposure Management(CREM)、セキュリティオペレーション、多層防御を集約し、予測型の脅威対策を可能にする唯一のAI駆動型統合セキュリティ基盤です。Trend Vision Oneの包括的なアプローチにより、企業組織は、デジタル資産を包括的に把握でき、セキュリティの死角をなくすことができます。またTrend Vision Oneは、最も重要な課題に焦点を当て、ビジネスへの影響度と緊急性に基づいて、セキュリティ問題を評価し優先順位付けします。さらに受動的な脅威対応から脱却し、戦略的リスク管理へ転換することにより、セキュリティを、ビジネス成長を後押しするパートナーへと進化させます。

Trend Vision One™ スレットインテリジェンス

トレンドマイクロのお客様は、高度化する脅威に先手を打つために、Trend Vision One内で提供される各種インテリジェンスレポート(Intelligence Reports)とスレットインサイト(Threat Insights)をご活用いただけます。

Threat Insightsは、サイバー脅威が発生する前に講じるべき事前予防に役立つ情報の取得が可能となるソリューションです。セキュリティアナリストは、脅威分析時に必要となる以下のような情報にアクセスいただけます。

- 新たな脅威情報

- 攻撃者集団に関する情報

- 攻撃者集団が用いる既知の戦術、手法、手順(TTPs)やこれまでに実施してきた不正活動に関する情報

- 共通脆弱性識別子(CVE)に関する情報

- 脅威のプロファイル情報

Threat Insightsをご活用いただくことで、お客様のデジタル環境の保護につながり、結果としてセキュリティリスクを軽減させ、サイバー脅威に効率的に対処するためのプロアクティブな対策を講じることができます。

Trend Vision Oneのアプリ「Threat Insights」

新たな脅威に関わる脅威: Dressed to Encrypt: The Gentlemen's Tailored Ransomware Campaign

Trend Vision Oneのアプリ「Intelligence Reports」

Dressed to Encrypt: The Gentlemen's Tailored Ransomware Campaign

スレットハンティングクエリ

Trend Vision Oneの検索機能「Search」アプリ

Trend Vision Oneをご利用のお客様は、検索アプリにお客様の環境内のデータを用いることで、本ブログ記事で言及されている悪意のある指標をマッチングまたはハントすることができます。

eventSubId: 106 AND processCmd: /--password\s+(\w{8})\b/ AND objectFilePath: .7mtzhh

eventSubId: 101 AND processCmd: /--password\s+(\w{8})\b/ AND objectFilePath: README-GENTLEMEN.txt

Trend Micro Vision Oneをご利用中で、「Threat Insights」が有効となっている場合、より多くの脅威ハンティングクエリをご確認いただけます。

侵入の痕跡(Indicators of Compromise、IoC)

参考記事:

Unmasking The Gentlemen Ransomware: Tactics, Techniques, and Procedures Revealed

By: Jacob Santos, Maristel Policarpio, Don Ovid Ladores, Junestherry Dela Cruz

翻訳:益見 和宏(Platform Marketing, Trend Micro™ Research)