Artificial Intelligence (AI)

AIネイティブ開発プラットフォームが偽キャプチャページの作成を可能にする仕組み

サイバー犯罪者は、Vercel、Netlify、LovableといったAIネイティブプラットフォームを悪用し、ユーザを欺いて検出を回避する偽のキャプチャページをホストすることで、フィッシングキャンペーンを展開しています。

- 2025年1月以降、トレンドマイクロでは、AIを活用したプラットフォーム(Lovable、Netlify、Vercel)を利用して偽のキャプチャページを作成し、それらがフィッシングサイトへ誘導する手口が急増していることを確認しています。この手法はユーザを欺き、セキュリティツールの検知を回避するものです。

- 被害者はまずキャプチャ画面が表示されるため、警戒心が薄れます。一方、自動化されたスキャナーは単にこのチャレンジページを検知するだけで、隠された認証情報収集用のリダイレクトを見逃してしまいます。

- 攻撃者は、これらのプラットフォームが提供する簡単なデプロイ手順、無料ホスティングサービス、そして信頼性の高いブランドイメージを悪用しています。

- 防御側としては、従業員に対してキャプチャを利用したフィッシング手法を認識させる教育を実施し、リダイレクトを追跡する多層防御システムを導入し、さらに信頼できるホスティングドメインにおける不正利用を監視する必要があります。

AI(人工知能)はウェブ開発に革命をもたらし、プログラミング知識がほとんどないユーザでもプロフェッショナルな見た目のウェブサイトを作成できるようになりました。Lovableのようなツールを使えば、コーディングの知識がほとんどなくてもアプリケーションを構築・ホスティングすることが可能です。また、NetlifyやVercelはAIネイティブ開発プラットフォームとしての地位を確立しています。しかし、サイバー犯罪者はこれらのサービスを悪用し、偽のキャプチャチャレンジサイトを作成してホストするケースが急増しており、これらはフィッシングキャンペーンの入り口として利用されています。

2025年1月以降、トレンドマイクロではこのようなプラットフォーム上でホストされている偽のキャプチャページが増加していることを確認しています。これらの詐欺行為では二つの脅威があります。一つはユーザを欺く行為、もう一つは自動化されたセキュリティシステムを回避する点です。

ソーシャルエンジニアリングの手口

フィッシング攻撃は通常、「パスワード再設定が必要です」や「USPS住所変更通知」といった緊急性を装ったスパムメールから始まります。これらはこうした攻撃手法として典型的なものです。

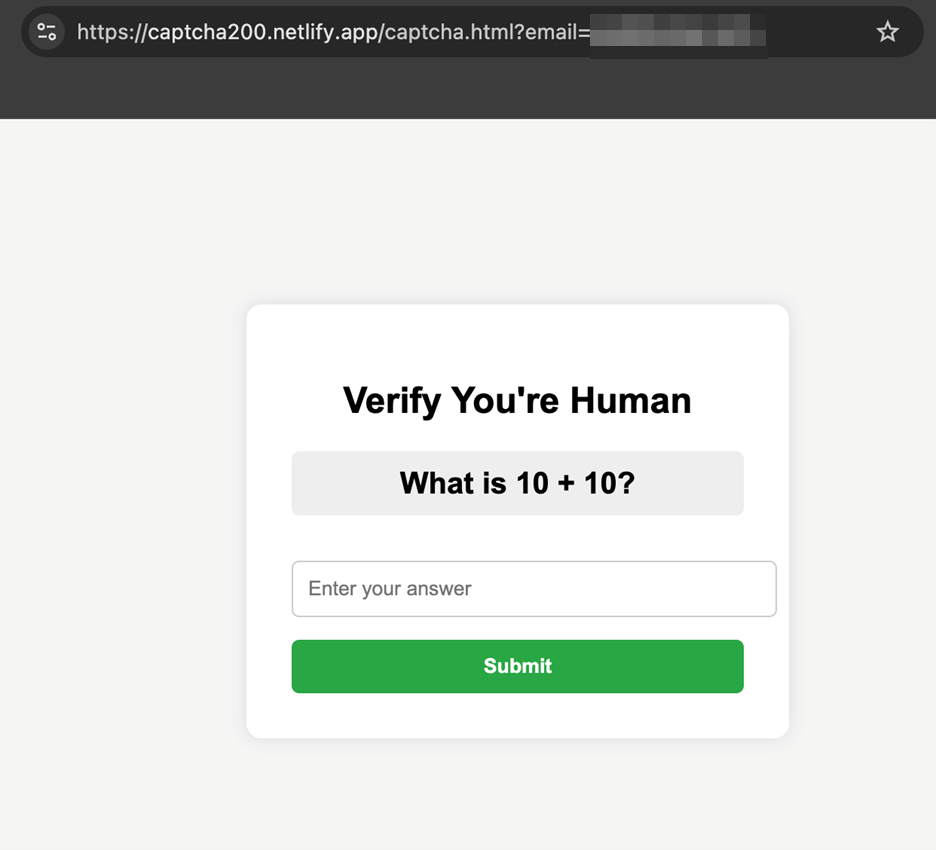

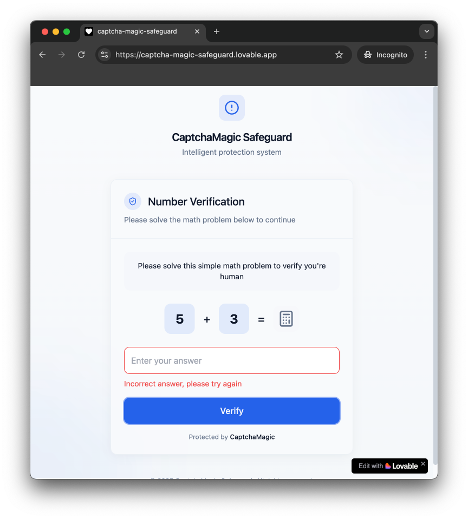

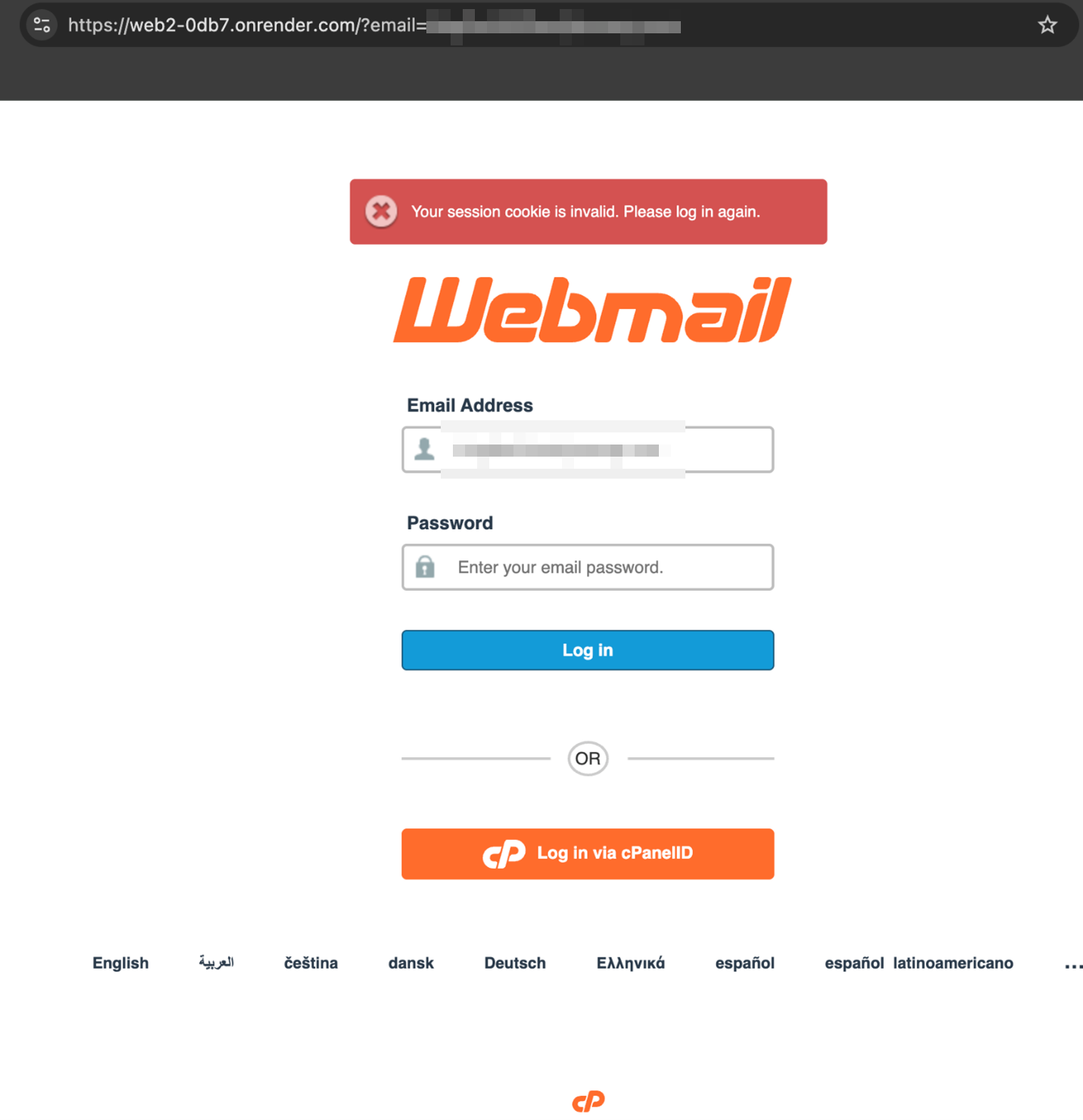

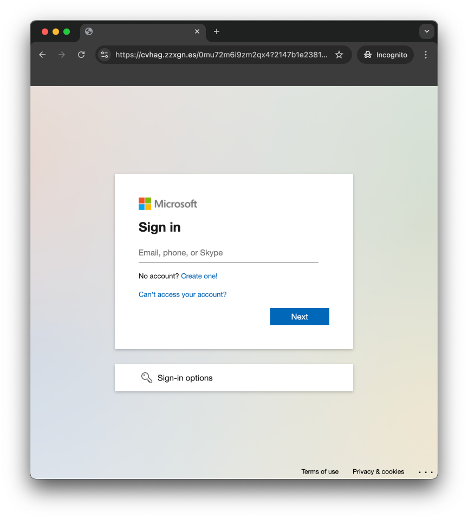

埋め込まれたURLをクリックすると、一見無害なCAPTCHA認証ページに誘導されます(図1参照)。この手口には2つの巧妙な仕掛けがあります:

- 疑念の遅延 - まずCAPTCHA認証を提示することで、被害者がこのページを悪意あるものと認識する可能性を低くし、警戒心を緩めさせます。

- 検知回避 - ページをクロールする自動スキャンツールは、CAPTCHAしか検出しないため、背後に隠された認証情報収集フォームの存在を見逃しやすく、詐欺行為が検知される可能性を減らします。

キャプチャ認証が完了すると、被害者は実際のフィッシングサイトに誘導され、そこでユーザ認証情報やその他機密データが盗まれる可能性があります。

- デプロイの容易さ:説得力のある偽のキャプチャサイトを構築するのに必要な技術的スキルはわずかです。Lovableでは、攻撃者がバイブコーディングを使用して偽のキャプチャやフィッシングページを生成できます。また、NetlifyやVercelでは、AIコーディングアシスタントをCI/CDパイプラインに簡単に統合することで、偽のキャプチャページを自動生成することが可能です。

- 無料ホスティング:無料プランが用意されていることで、フィッシング攻撃を開始する際のコストが大幅に削減されます。

- 正当なブランディング:.vercel.app_や_.netlify.appで終わるドメインは、プラットフォームの信頼性という信用を自動的に引き継ぐため、攻撃者はこれを利用することができます。

- Vercel.app – 52サイト

- Netlify.app – 3サイト

- Lovable.app – 43サイト

セキュリティ企業Proofpoint社は以前、AI駆動型サイトビルダーの不正利用について報告していますが、その調査ではLovableがより注目されていました。一方、トレンドマイクロのデータによると、特にVercelではさらに多くの偽CAPTCHAページがホストされていることが明らかになっています。Lovableはバイラルコーダーの間でより人気がありますが、VercelとNetlifyはより長い歴史を持つサービスであり、攻撃者がより精通している可能性があります。

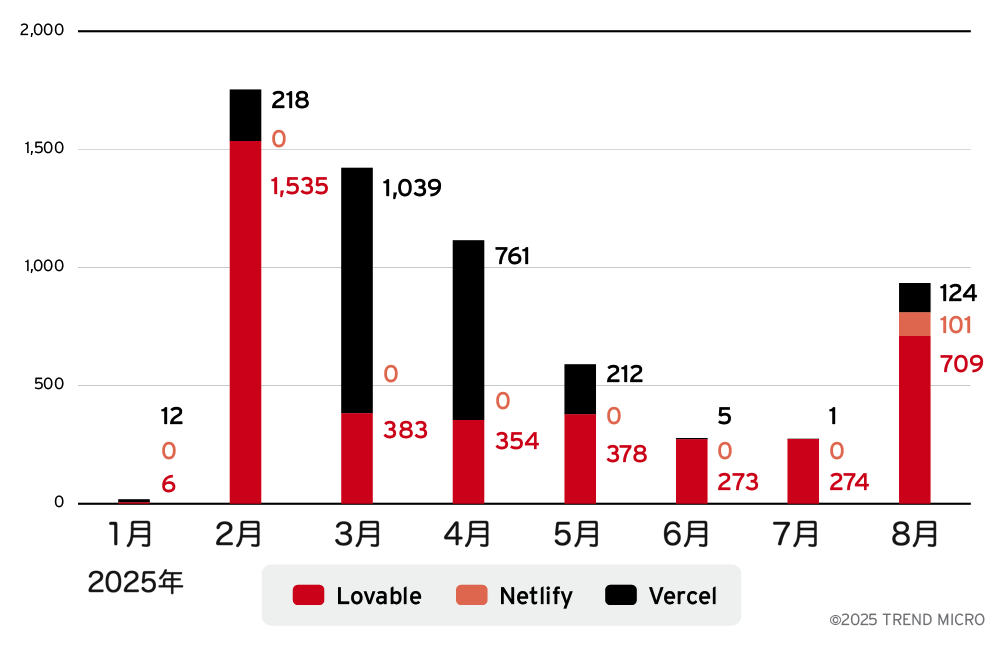

AIを活用したWeb開発プラットフォームが偽CAPTCHAページのホストに悪用されている最初の事例は2024年1月に確認され、2月から4月にかけて活動が急激に増加しました。その後数ヶ月はスパム量がやや減少したものの、8月にはこれらのタイプのフィッシングキャンペーンが再び急増する現象が見られました。

- 心理的な信頼を構築する ― 被害者はこれを通常の認証手続きの一環だと思い込みます。

- セキュリティツールを回避する ― 自動化されたクローラーやスキャンツールは、隠されたフィッシングリダイレクトを見逃してしまうことが多くなります。

これらの脅威の本質と効果的な防御方法については、トレンドマイクロによる詳細な分析記事をご参照ください。

- 従業員に対し、キャプチャを利用したフィッシング攻撃の見分け方を教育する。具体的には、キャプチャに応答する前にURLを確認すること、パスワードマネージャーを使用すること(ただしフィッシングサイトでは自動入力機能が無効になること)、不審なページを発見した場合は報告することなどを指導する。

- リダイレクトチェーンを分析可能な防御システムを導入する。例えば、企業や組織はTrend Vision One™などのセキュリティツールを導入することで、外部接続を評価し、一見正規のドメインであっても悪用が確認されているドメインへのアクセスをブロックすることが可能となる。

- 信頼できるドメインに対する不正利用の兆候を監視する。具体的には、サブドメインへのトラフィックを追跡し、ログデータを脅威インテリジェンスフィードと照合することで、不審な活動を検知した場合には自動アラートやブロックを発動する。さらに、悪意のあるインスタンスを発見した場合はプロバイダーに報告し、ドメインの停止措置を依頼する。

- Trend Vision One™ Email and Collaboration Securityなどのメールセキュリティソリューションを導入し、スキャン機能によって不審なコンテンツを含むメールを検出・未然にブロックする体制を構築する。

本稿が示すように、この脅威は単一のAI開発プラットフォームサービスに留まらず、広範囲に及んでいます。一見無害な数学パズルに見えるものが、実は非常に巧妙なフィッシングトラップへの入り口となっている可能性があることを常に念頭に置く必要があります。

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)は、こちらからご参照いただけます。

参考記事:

How AI-Native Development Platforms Enable Fake Captcha Pages

By: Ryan Flores, Bakuei Matsukawa

翻訳:与那城 務(Platform Marketing, Trend Micro™ Research)