エクスプロイト&脆弱性

「NVIDIA Riva」の脆弱性「CVE-2025-23242」と「CVE-2025-23243」による不正アクセスと情報漏えいの危険性を解説

Trend Micro Researchは、無防備な状態で外部公開されているNVIDIA Rivaのインスタンスを発見し、その原因が2つの脆弱性「CVE-2025-23242」/「CVE-2025-23243」であることを突き止めました。

- Trend Micro Researchは、AI搭載型音声/翻訳マイクロサービスセットであるNVIDIA Rivaをクラウド環境内に導入している複数の企業や組織において、認証設定による保護対策がなく攻撃者が潜在的にアクセス可能な状態でRiva APIエンドポイントが外部公開されているケースを発見しました。そしてこれらの無防備な外部公開の原因となった2つの脆弱性(CVE-2025-23242およびCVE-2025-23243)を特定しました。

- Rivaの導入時に設定ミスがあると外部からの不正アクセスが可能となり、GPUリソースやAPIキーが無制限に悪用されるおそれがあります。さらにこれらの外部公開されたAPIは、データ漏えい、サービス拒否(Denial of Service、DoS)攻撃、稼働中のシステムを停止させるリスクも高めます。

- 独自のAIモデルを搭載させたサービスを実行している企業や組織は、それらのモデルや推論サービスが不適切に設定されたAPIを通じて外部に公開された場合、特に知的財産が窃取される可能性があります。

- 企業や組織は、自社の導入状況を確認する必要があります。特にクラウド環境内でデフォルト設定や不適切な設定を用いている場合は、Rivaサービスを意図せず外部公開させている可能性があります。さらにTriton Inference Serverを高度な設定で使用している組織は、設定ミスや不要な外部公開により、セキュリティリスクや潜在的な攻撃経路を生み出している可能性があるため、セキュリティ体制を確認する必要があります。

- Trend Vision One™のCloud Risk Managementは、クラウド導入時における意図せぬネットワークの外部公開をプロアクティブに検出します。その他のベストプラクティスや推奨事項の詳細については、以下の緩和ガイダンスをご参照ください。

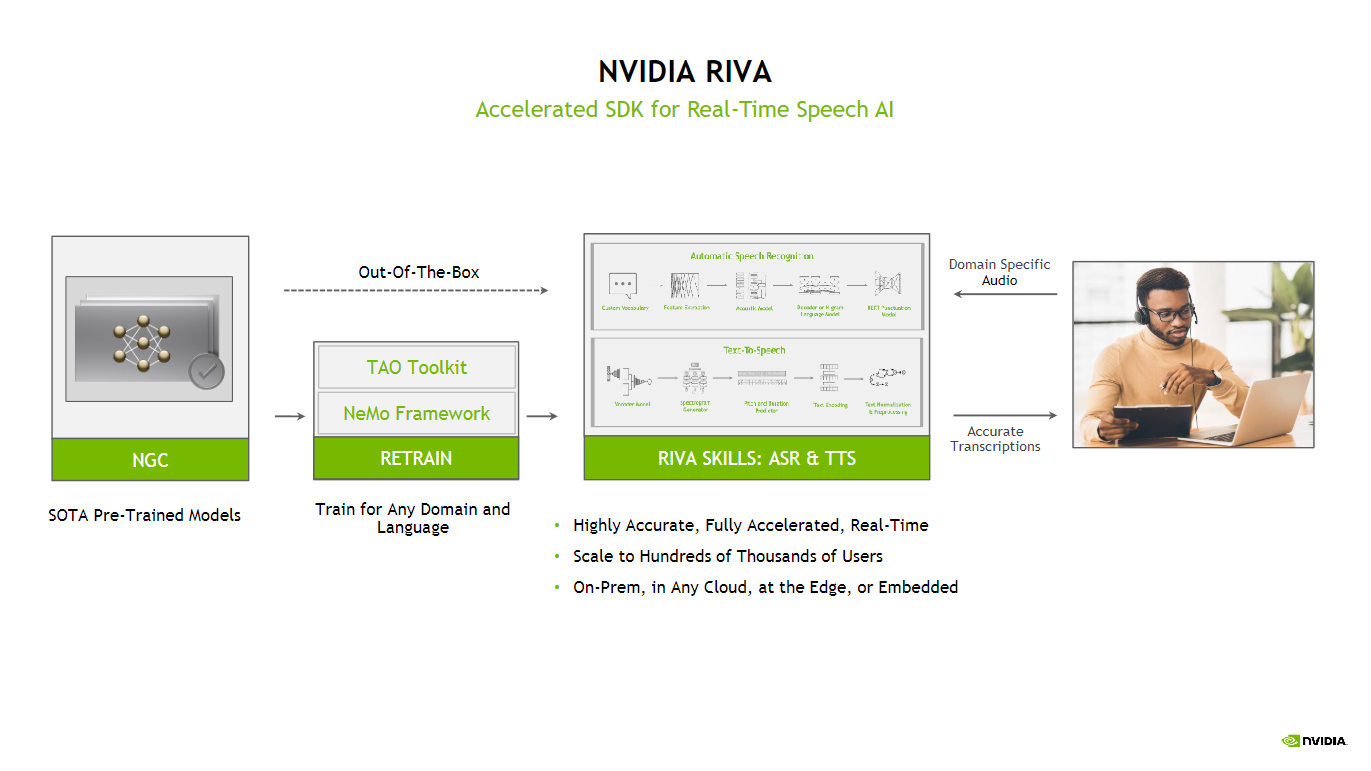

NVIDIA Rivaは、人工知能(AI)を用いた音声認識、翻訳、音声合成における画期的な技術です。企業や組織は、事前学習された高性能なモデルを様々なアプリケーション(多言語文字起こし、音声機能を備えたAIチャットボットや、対話型AIモデルなど)に統合することでリアルタイムの対話型AIパイプラインを構築できるようになります。

ただし、Rivaを導入する際にセキュリティにおける新たな課題が生じる可能性があります。組織は、Rivaなどの高度な音声認識機能の導入を急ぐあまりにセキュリティ上のリスクにさらされるおそれがあります。具体的には、導入アーキテクチャの複雑性に加えて、AIモデルやAPIが構成する入り組んだレイヤ構造が攻撃対象領域(アタックサーフェス)を広範囲に生み出す可能性があるため、導入は慎重に検討する必要があります。

実際にトレンドマイクロでは、クラウド環境内にNVIDIA Rivaを導入している複数の組織がRiva APIエンドポイントを外部に公開している懸念すべきパターンを発見しました。これらのインスタンスは、認証設定による保護対策がない状態で動作することで不正アクセスが可能な状態となっており、セキュリティ監視の不備を例証するものと言えます。そして誰でもRivaサービスにアクセス可能な状態にあることにより、高価なハードウェアリソースや有料のAPIキーなどが不正に利用されるおそれがあります。同時に基礎となるサービス情報が漏えいして高度な設定が適用された場合、Triton inference serverに対するサービス拒否攻撃やメモリを対象とした攻撃を受けやすくなる可能性も生じます。

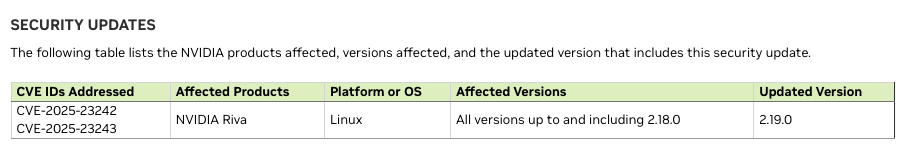

トレンドマイクロは、これらの無防備な外部公開の原因となる2つの脆弱性(CVE-2025-23242およびCVE-2025-23243)を特定しました。これらの脆弱性に対しては、トレンドマイクロの運営する脆弱性発見コミュニティ「Zero Day Initiative™(ZDI)」と協業した責任ある開示プロセスに従って修正プログラム(パッチ)がリリースされたのち、「ZDI-25-145」および「ZDI-25-144」としてZDIのブログ上で公開されました。

これらの脆弱性を理解するために「NVIDIA Riva Quick Start Guide」を用いて解説します。同ページの解説手順に従って、NGC(NVIDIA GPU Cloud)コマンドラインユーティリティを入手し、QuickStartリソースをダウンロードすることができます。初期設定に用いるスクリプトは、NVIDIA Artifact Registryから必要なコンテナイメージとAIモデルをダウンロードします(これらの事前学習済みモデルを入手して使用するには、特定のGPUモデルや有効なAPIキーを備えた適切なハードウェアが必要となる点にご留意ください)。

初期設定が完了したら、「bash riva_start.sh」コマンドを用いてRivaサービスを開始します。動作が正常に開始されると、Rivaサーバはポート(50051)上でgRPC接続を待機(リッスン)します(サードパーティライブラリを使用しているため、基盤となる実装の詳細は隠蔽されたままです)。事前学習済みモデルは、便利なオールインワン・パッケージとして、また、複雑なソフトウェアですぐに利用可能なITソリューションとして機能します。

コンテナからホストに対するポートは複数開放されており、0.0.0.0(すべてのIPアドレス)上を待機します。このネットワーク設定は、dockerの「--network host」パラメータと等しく、ファイアウォールの設定なく、すべてのユーザがアクセスできるようにします。

RivaサーバにおけるgRPCのAPIプロトコルは、gRPCリフレクションを有効にした状態でリリースされているため、すべてのユーザがサービスの種類を識別してバイナリプロトコルを再構築できるようにします。この設定自体は問題とは言えず、曖昧なセキュリティ設定が適切な取り組みでないと考えられます。ただし既述の通り、設定変更せずに外部公開されたままにしておくと、サービスの識別が容易となり、バイナリプロトコルが再構築されるおそれがあります。また、Rivaで用いられるgRPCプロトコルは、ソフトウェア開発プラットフォーム「GitHub」上で利用可能な複数のオープンソースレポジトリを通じて開発者の間で広く知られている点も考慮する必要があります。

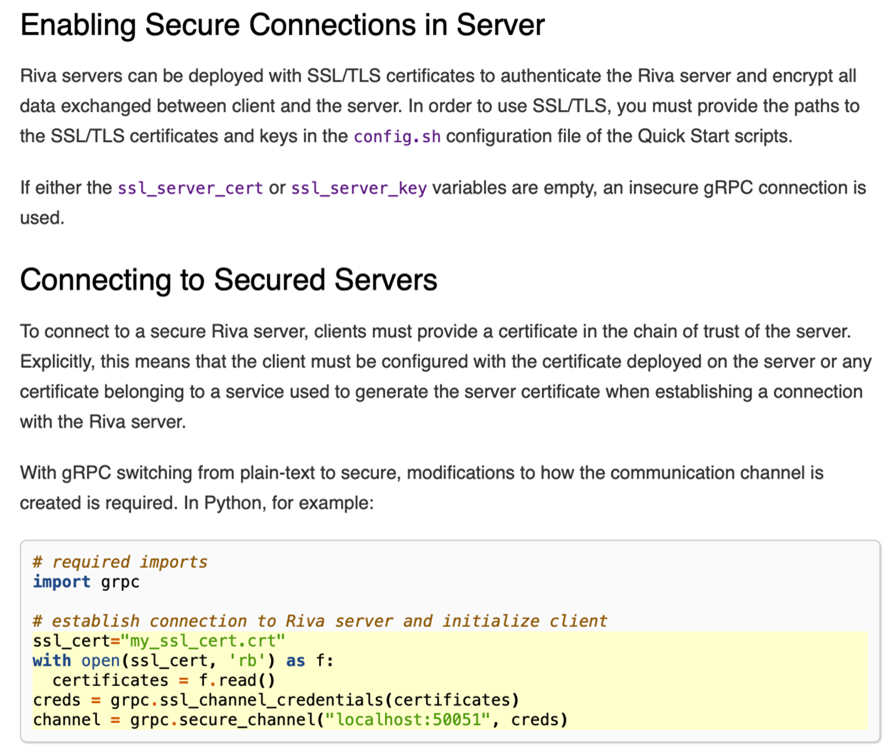

ここで疑問が生じます。これらの外部公開された状態のgRPCサーバ(エンドポイント)を保護できるでしょうか?NVIDIAのベストプラクティスや利用可能なサンプルコードを見ていくと、ユーザは「config.sh」スクリプトを変更してTLS/SSL証明書を適切に生成することでRivaサーバのサービスを安全な方法で構成できると考えるかもしれません(図3)。

ところが、NVIDIA QuickStartパッケージのconfig.sh内にすべての証明書パラメータが提供されている場合でも、gRPCサーバはTLS/SSL接続のみを強制してクライアントとサーバ間のトラフィックを暗号化します。これは、当サーバが図3内で解説されている通りに機能することを意味します。しかし、誰も通信対象であるクライアント側を確認することがないことに加えて、すべてのユーザがサービスを利用できる状態にします。この動作は、サービスがすべての人に外部公開されると同時に、誤ったセキュリティ意識を呼び起こす可能性があります。

開放された他のポートについてはどうでしょう?Rivaサーバは、内部的に「Triton Inference Server」と通信します。実際には、APIリクエストをTriton Inference Serverが理解できる言語に変換しているだけです。それらの通信で使用されるポートは、コンテナ設定によりTriton Inference Serverのバイナリを外部に公開します。

- REST APIエンドポイント(既定のポート8000)

- gRPC APIエンドポイント(既定のポート8001)

- HTTPメトリックエンドポイント(既定のポート8002)(/metrics endpointのみ)

上記の設定により、すべてのユーザがREST/HTTPやgRPCを介してTriton Inference Server APIを利用できるようになります。このため、RivaサーバにおけるgRPCエンドポイントを保護しても、APIリクエストをTriton Inference Server(エンドポイント)の理解できる言語に変換することで、検出を完全に回避される可能性が依然としてあります。

特にTriton Inference Serverが高度な設定で構成されている場合、内在するセキュリティ上の問題や2024年9月に公表された「使用中の共有メモリを開放することで境界外読み取りにつながる脆弱性『CVE‑2024-0116』」によって外部に公開される可能性があるため、エンドポイントの一部が重大なセキュリティリスクを引き起こすおそれがあります。

多くの方は、これらの問題が同製品利用者に対するセキュリティ上の問題であると考えるかもしれません。ただし、まずはこうした問題が影響を及ぼす範囲と規模数を把握する必要があります。これに答えるためには、トレンドマイクロがどのようにしてこの問題を最初に特定したかをお伝えする必要があります。具体的な実例として本ブログでは、2020年10月28日にセキュアでないgRPC実装がもたらす問題について解説しました。

そして同調査を深堀した結果、NVIDIA Rivaのサービスを外部公開させた固有のIPアドレスを54個発見し、それらすべてが複数のクラウドサービスプロバイダのものであることが判明しました。これらの発見により、同問題の根本原因を分析することにつながりました。

セキュリティのベストプラクティスおよび推奨事項

すべてのRivaサービス管理者は、意図せずサービスを外部公開させないよう設定内容を確認し、最新版のRivaフレームワークを利用することが推奨されます。併せて、NVIDIA社が提唱するベストプラクティスや以下のセキュリティ対策を実施することを検討しましょう。

- セキュアなAPIゲートウェイを実装し、意図したgRPCまたはREST APIエンドポイントのみを外部に公開しましょう。これらは、不正アクセスを防止し、バックエンドサービスの保護に役立ちます。

- RivaサーバとTriton inference serverへのアクセスを信頼できるネットワークに制限するためにネットワークを分断する戦略を導入しましょう。これにより、攻撃対象領域(アタックサーフェス)を最小化させ、インターネットを介した不正アクセスの防止につながります。

- ユーザの役割に応じたアクセス制御と強力な認証方法を用いて、許可されたユーザとサービスのみがRiva APIとやり取りできるようにしましょう。また、承認されたデバイスを用いるユーザにのみRivaサービスとやり取りできるようアクセスを制限するなど、ゼロトラストアプローチの構築を検討しましょう。

- コンテナ設定を見直し、最適化しましょう(不要なサービスの無効化、未使用のポートの削除、特権を用いた実行の制限など)。これにより、外部公開されたサービスの悪用や設定ミスの阻止につながります。

- RivaサーバおよびTriton Inference Serverにおけるログ記録や監視機能を有効化して、不審なアクセスパターンや異常なアクティビティ、潜在的な不正利用を検出できるようにしましょう。

- 特にgRPCやRESTエンドポイントが外部ネットワークに公開されている場合や、攻撃者がブルートフォース(総当たり)攻撃やDoS攻撃を試みる可能性のある環境内に統合されている場合は、APIリクエストに対するレート制限やスロットリングを検討しましょう。

- 既知の脆弱性に対処し、新たに見つかった脆弱性の悪用手口(エクスプロイト)から保護するためにRivaフレームワークやTriton inference server、それらの依存関係を常に最新の状態に保ちましょう。

トレンドマイクロのセキュリティソリューション

AI-Powered エンタープライズ サイバーセキュリティプラットフォーム「Trend Vision One™」をご利用のお客様は、Cyber Risk Exposure Management(CREM)のCloud Risk Managementにより、クラウド導入時における意図せぬネットワークの外部公開をプロアクティブに検出します。Cloud Risk ManagementのルールID「EC2-016」と「EC2-001」は、本記事で解説した意図せぬ外部公開を防止するセキュリティチェックの実例と言えます。

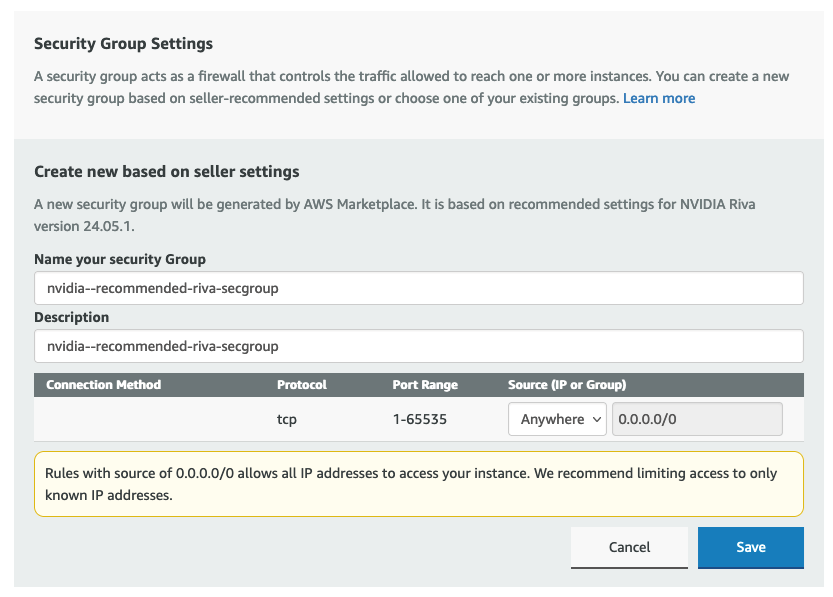

- EC2-016は、AWSユーザ(管理者、リソース管理者など)が既定のセキュリティグループを使用する代わりに、最小権限の原則を適用したセキュリティグループを独自に作成するよう強く促します。同ルールは、Amazon EC2における既定のセキュリティグループがすべてのパブリックトラフィックを受信しないように制限する際に役立つ可能性があります。

- EC2-001は、Amazon EC2セキュリティグループが意図せぬ受信トラフィックに対するポート範囲を開放しないようにすることに役立ちます。これにより、サービス拒否攻撃や総当たり攻撃などからEC2インスタンスを保護することができます。Cloud Risk Managementをご利用のお客様は、アプリケーションの要件に基づいて、セキュリティグループ内で特定のポートのみを開放するよう設定することが推奨されます。

参考記事:

NVIDIA Riva Vulnerabilities Leave AI-Powered Speech and Translation Services at Risk

By: Alfredo Oliveira, David Fiser

翻訳:益見 和宏(Platform Marketing, Trend Micro™ Research)