ランサムウェア

ランサムウェアグループ「CrazyHunter」が台湾の基幹セクターに対する攻撃キャンペーンを実行

最近出現したランサムウェアグループ「CrazyHunter」は、台湾の重要サービスを狙って高度な攻撃キャンペーンを展開しています。本稿では、その分析結果を詳しく解説します。

- 最近出現したランサムウェアグループ「CrazyHunter」は、主に台湾のヘルスケアや教育機関、産業界を狙い、高度な攻撃活動を実行しています。こうした基幹セクターに対する攻撃により、さまざまな重要サービスが障害に陥る可能性があります。

- CrazyHunterが用いるツールの80%は、Githubなどで公開されたオープンソースツールです。ランサムウェアビルダー「Prince」やプロセス停止ツール「ZammoCide」など、GitHub上のオープンソースツールを広範に利用することで、攻撃活動の効果を高めています。セキュリティ対策側では、こうした「不正ではないツール」の悪用を監視できるソリューションを利用し、必要な保護措置を取ることが重要です。

- CrazyHunterは、脆弱なドライバを標的環境に持ち込むBYOVD(Bring Your Own Vulnerable Driver)などの手口を利用し、セキュリティ対策を巧妙にすり抜けようとします。

- トレンドマイクロの「Trend Vision One™」は、オープンソースツールも含め、CrazyHunterの攻撃キャンペーンに含まれるコンポーネントを検知し、不正なものはブロックします。また、CrazyHunterによる最新のIoC(侵入の痕跡)を取り込んだ詳細な脅威レポートや、ハンティングに役立つクエリを提供します。以上の他、脅威の防止に役立つベストプラクティスを本稿末尾に記載します。

はじめに

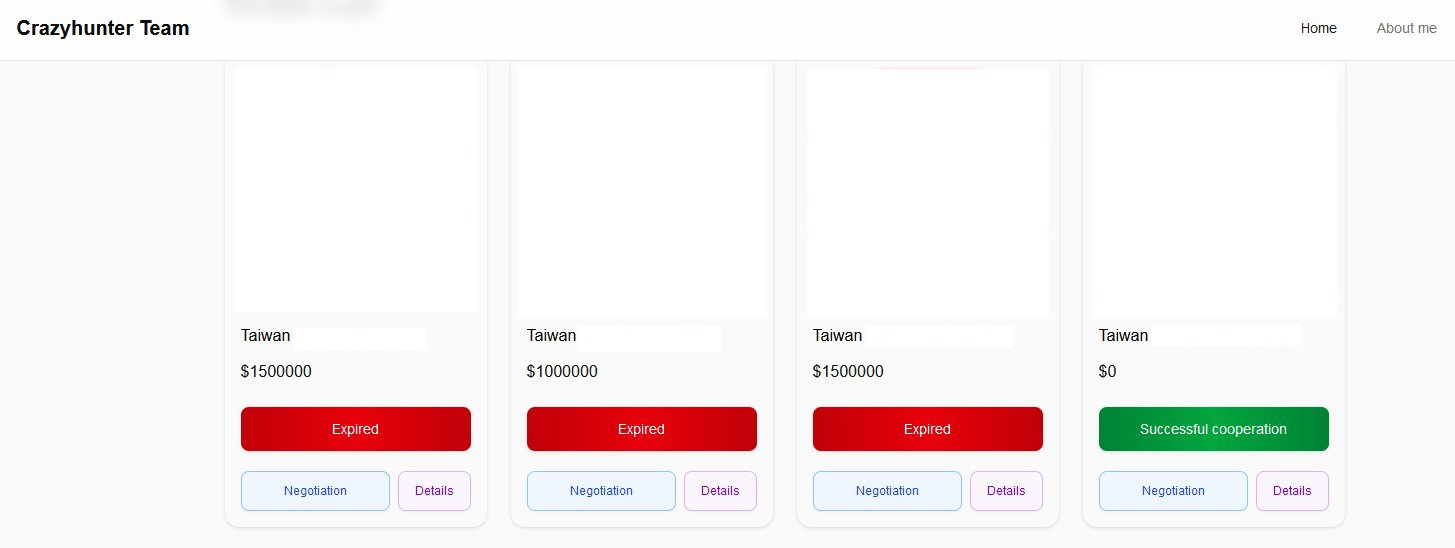

最近出現したランサムウェアグループ「CrazyHunter」は、ここ数ヶ月に渡って自身の暴露サイト上に台湾の被害組織10件を晒すなど、その存在感を急速に強めています。トレンドマイクロでは2025年1月より、CrazyHunterの活動を内部的に追跡してきました。その結果、同グループは明確に台湾の組織を狙っていることが判明しました。標的組織の種別としては、医療機関や教育機関、製造業、産業セクターのように、高価値なデータや機密運用を扱う分野が狙われる傾向にあります。

本稿では、CrazyHunterが用いるTTPs(Tactics:戦略、Techniques:技術、Procedures:手順)の分析結果を解説します。CrazyHunterの主な特徴としては、脆弱なドライバを標的環境に持ち込む「BYOVD(Bring Your Own Vulnerable Driver)」など高度な技術を利用する一方で、GitHub上で公開されているランサムウェアビルダー「Prince」などのオープンソースツールを広範に利用するといったものがあります。最新の調査に基づくと、本グループは以前にも増して多くのツールや技術を取り込んで刷新し、攻勢を強めています。今回の調査では、トレンドマイクロの内部テレメトリ情報を分析した結果、下記を含む不正なアーティファクトが発見されました。

- グループポリシーオブジェクト(GPO)のポリシーを悪用するハッキングツール

- 脆弱なドライバを悪用してプロセスを強制停止するツール

- Go言語でコンパイルされたさまざまな実行ファイル

CrazyHunterの攻撃キャンペーンに関する発見事項

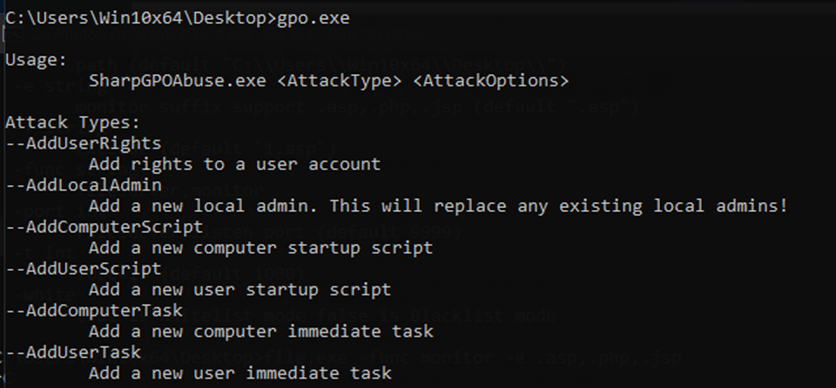

本攻撃キャンペーンにおける特徴の1つは、ランサムウェアビルダー「Prince」が導入されたことです。GitHub上で容易に入手可能なオープンソースツールである「Prince」は、ランサムウェアの亜種を手軽に作成する手段を提供するものであり、ランサムウェア攻撃というサイバー犯罪実行への敷居を大幅に引き下げる可能性があります。一方でCrazyHunterは、BYOVDなどセキュリティ検知の回避を図るための高度な技術も備えており、アンチウイルスやEDRのプロセス停止ツール、GPOを悪用したツール「SharpGPOAbuse」に含まれるユーティリティの強化版、Go言語で作られた各種実行ファイルを駆使し、活動の影響力を高めています。

CrazyHunterの出現は、台湾の教育機関や医療機関を含む基幹セクターにとって、脅威となるものです。こうした部門の業務が阻害されれば、必要不可欠なサービスの提供に支障が出る可能性もあります。

本攻撃キャンペーンで注目すべき特色を、下記に示します。

- GitHub上で公開されているオープンソース・ソフトウェアを利用

- 各種ツールを強化して実装

- 主に台湾の標的を攻撃

本攻撃キャンペーンでは、台湾の組織を狙った緻密な戦略が組まれています。そのため、台湾自体が攻撃目標と見なされている可能性があります。背後にいるCrazyHunterは、GitHub上のオープンソースツールや各種技術を広範に利用し、作戦の巧妙化を図っています。

GitHub上のオープンソースツール

CrazyHunterが利用するツールのおよそ80%は、GitHub上でオープンソースとして公開されています。本グループは、こうした無償で取得可能なソースコードを自身の目的に合わせて改修し、機能を洗練、強化していると考えられます。

以降、該当するオープンソールツールについて、目的別で詳しく解説します。

防御回避(Defense Evasion)

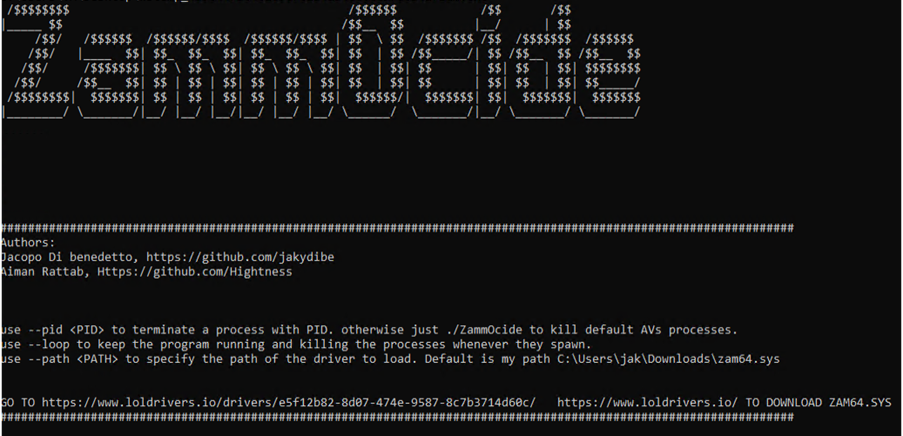

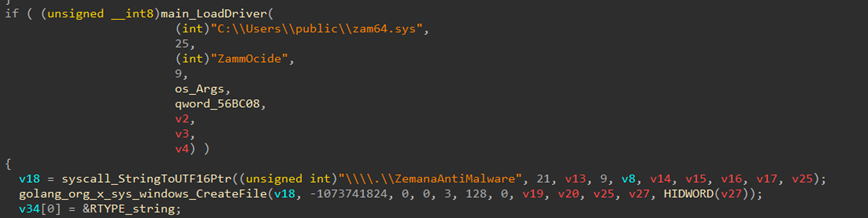

CrazyHunterは、オープンソースのプロセス停止ツール「ZammoCide」を独自に改変し、アンチウイルスやEDRの停止手段として利用します。この改変版ツールは、BYOVDのアプローチに基づいて脆弱なドライバ「zam64.sys」を標的環境内に持ち込み、アンチウイルスやEDR製品のプロセスを強制的に止めようとします。

トレンドマイクロのテレメトリ情報より、CrazyHunterがZammoCideを始めとするツールの改変版を複数用意し、攻撃に利用したことが判明しました。改変毎にバージョン番号を割り振った結果について、こちらからご参照いただけます。

ZammoCideの改変版は、起動するとまず、脆弱性のあるアンチマルウェアドライバ「Zemana(zam64.sys)」をデフォルトパスから検索します。本ドライバは、高権限プロセスの停止手段として機能します。次に、「ZammOcide」という名前のサービスを登録、実行します。これによって当該の脆弱なドライバをロードし、下記の場所にデバイスオブジェクトを配置します。

\\.\ZemanaAntiMalware

以上の結果、ユーザモードのプロセスが「IOCTLコード」を用いて当該ドライバと通信した際に、カーネルモードの処理が起動し、これによって標的プロセスが強制的に停止されるようになります。

本プログラムは、ハードコーディングで名前指定されたプロセスの強制停止を試みます。対象プロセスとして、トレンドマイクロのアンチウイルスやEDR製品に加え、Microsoft DefenderやAviraなども含まれます。停止機能が稼働すると、対象のプロセスが別のIDで再起動されても、継続的に強制停止の操作を繰り返します。

権限昇格(Privilege Escalation)と水平移動・内部活動(Lateral Movement)

CrazyHunterは、ツール「SharpGPOAbuse」によってグループポリシーオブジェクト(GPO)を悪用します。具体的には、ユーザが保持するGPOの編集権限を不正利用することで、GPO経由で制御されるオブジェクトを侵害します。これによって、標的環境内に攻撃用のペイロード配備し、権限昇格や水平移動・内部活動を実行します。

影響(Impact):ランサムウェア

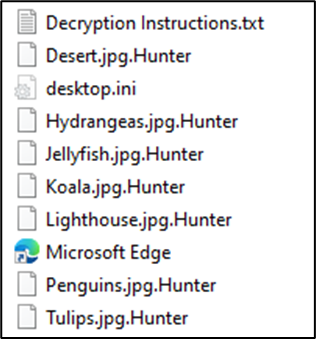

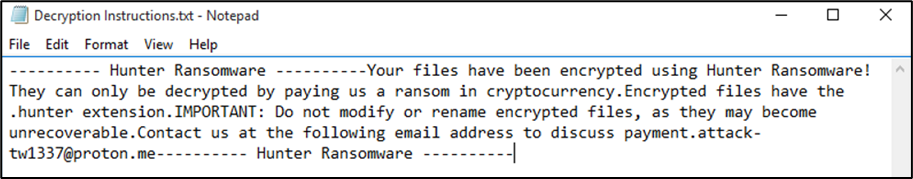

CrazyHunterは、オープンソースのランサムウェアビルダー「Prince」をカスタマイズして用います。本ランサムウェアはGo言語で作成されています。標的環境のファイルを「ChaCha20」や「ECIES」などの方式で固く暗号化し、暗号化済みファイルに拡張子「.Hunter」を付与するようにカスタマイズされています。また、脅迫状(ランサムノート)を「Decryption Instructions.txt」の名前で作成し、被害者のデスクトップ端末を書き換えて身代金の支払いを要求します。

本ランサムウェアでは、以降に示すファイルやフォルダを「暗号化の対象外」とします。これは、中枢のシステム機能や一部アプリケーションを停止しないようにすることで、セキュリティ検知を回避し、ランサムウェアの目標を達成しやすくする措置と考えられます。

暗号化対象外の拡張子:

- .bat

- .com

- .dll

- .exe

- .inf

- .ini

- .lnk

- .msi

- .ps1

- .reg

- .scr

- .sys

- .vbs

暗号化対象外のフォルダ:

- .dotnet

- .gradle

- .nuget

- .vscode

- \\system volume information

- appdata

- boot

- efi

- intel

- microsoft

- msys64

- perflogs

- program files

- program files (x86)

- programdata

- public

- public

- system volume information

- system32

- windows

追加のツールや実行手段

CrazyHunterは、オープンソースツール以外にも、さまざまなツールセットや実行手段を利用します。これは、多岐に渡る手段によって攻撃活動の成功率や効果を少しでも高める戦略と考えられます。

実行(Execution)

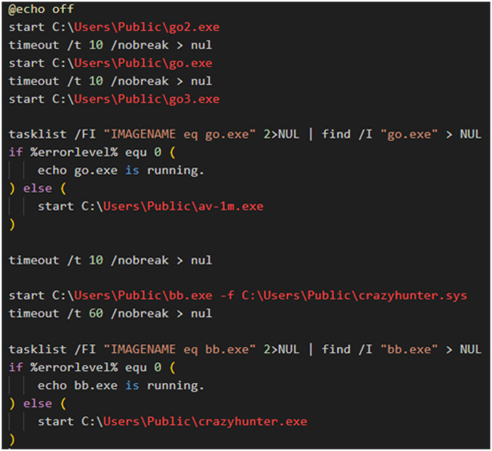

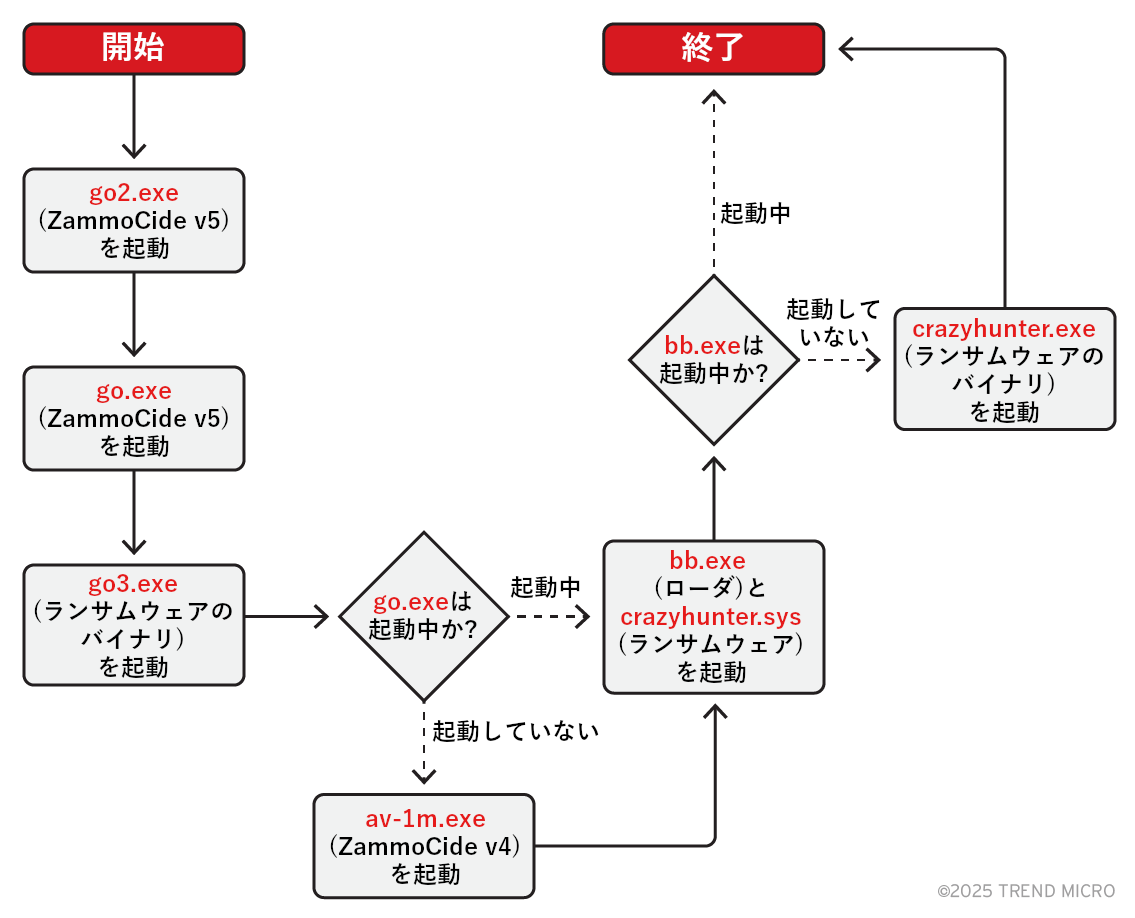

CrazyHunterは、バッチスクリプトを介して複数の実行ファイルを起動することで、先述したランサムウェアのペイロードを標的環境に配備します。

本スクリプトは、検知を回避しながらランサムウェアを配備するために、下記の手続きを実行します。

- 初期実行

- 脆弱なドライバ「zam64.sys」を介して所定のプロセスを強制停止できるように、実行ファイル「go2.exe」と「go.exe」を起動する。

- ランサムウェア配備用の実行ファイル「go3.exe」を起動する。

- アンチウイルス機能の妨害

- 「go.exe」が起動していない場合、別の実行ファイル「av-1m.exe」を起動する。本ファイルの機能自体は「go.exe」や「go2.exe」に類似するが、C++で作られている。

- ランサムウェアの配備に向けた最終処理

- 検知を回避するため、「bb.exe」を介してランサムウェア配備用バイナリ「crazyhunter.sys」を起動する。

- 「crazyhunter.sys」の起動に失敗した場合は、コンパイル済みのEXE版を起動し、ランサムウェア配備の最終処理を実行する。

上記のようにCrazyHunterは、メインの手段が失敗した場合に備えて別の手段も用意しておくことで、ランサムウェア配備の成功率を高めようとしています。図7に、一連の手続きを可視化したフローチャートを示します。

永続化(Persistence)と情報流出(Exfiltration)

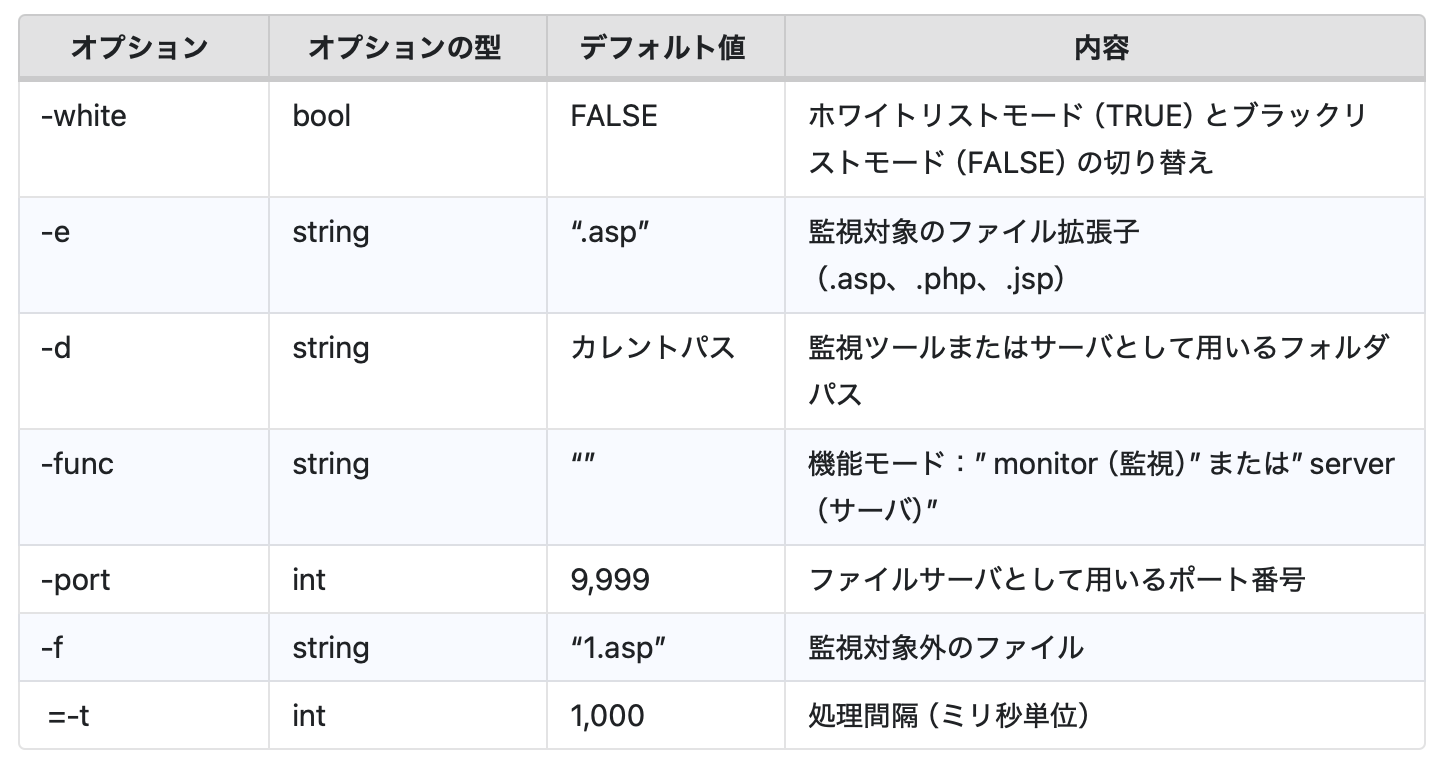

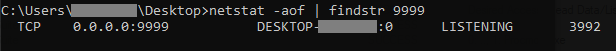

本攻撃で使用されるもう1つのGo言語によるプログラム「file.exe」は、Web関連ファイルの変更を監視するツール、そして情報流出用のファイルサーバとして動作します。運用モードとして、下記の2つがサポートされています。

- 監視モード:特定拡張子のファイルを定期的に監視する。

- ファイルサーバモード:ポート番号を設定可能なWebサーバを稼働する。

「file.exe」は、下表のオプションをコマンドライン引数で受け取ります。

また、本ランサムウェアの脅迫状には、攻撃グループへの連絡先として下記のメールアドレスがカスタム設定されています。メールアドレス内の文字列「tw」は、台湾を指している可能性があります。

payment[.]attack-tw1337@proton[.]me

こうした点も、台湾自体が標的になっていることを示唆する一要素です。

以上に述べたようにCrazyHunterは、GitHubリポジトリ内のオープンソースツールを戦略に組み込むことで防御回避や水平移動・内部活動の効果を高め、被害の増大を図っています。ツールや実行手段の拡大は、当該グループの戦略的な進化や持続性を裏付けるものです。また、標的を絞り込んで集中的に機能強化を施している点も特徴的であり、脅威の高まりがうかがわれます。こうしたランサムウェアグループの攻勢に対処するためには、強固なサイバーセキュリティ対策を実践することが特に重要です。

セキュリティ推奨事項

進化し続けるランサムウェアの脅威から企業や組織の業務を保護する上では、プロアクティブなセキュリティ対策の導入が推奨されます。以下に、BYOVD攻撃やGitHub上のオープンソースツールによる脅威を防ぐ際に役立つベストプラクティスとガイドラインを提示します。

- データやシステムへのアクセス権については、ユーザの役割上必須なもののみを許可する。

- 全ユーザアカウントに対し、多要素認証(MFA:Multi-Factor Authentication)を導入する。管理機能へのアクセスについては、特にそのことが言える。

- 既知の脆弱性を狙われないように、全てのオペレーティングシステム、アプリケーション、ドライバに修正パッチやアップデートを定期的に適用する。

- 重要データやシステムのバックアップを定期的に取得し、ランサムウェアの手が及ばない隔離環境に保管する。

- ユーザの権限設定を定期的に検査し、すでに必要とされないものがあれば、取り消しの措置をとる。

- BYOVD攻撃を阻止するため、不正なドライバのインストールを検知してブロックできるエンドポイント保護ソフトウェアを導入する。

- 従業員向けの教育やトレーニングを定期的に実施し、フィッシング攻撃や不審なリンク、一般的な攻撃の手口について周知する。

- 利用中のデバイスドライバ一覧を管理し、未承認のインストールや変更が入っていないか定期的にチェックする。

- インストール済みドライバの一覧を定期的にチェックし、すでに利用されていないものがあれば、無効化の措置を取る。これにより、攻撃のリスクを抑制できる。

- 承認されていないバージョンのドライバを禁止し、適宜アップデートを行う。

トレンドマイクロが提供する保護と支援:

Trend Vision One™を活用したプロアクティブなセキュリティ対策

「Trend Vision One™」は、唯一のAI駆動型エンタープライズ・サイバーセキュリティプラットフォームであり、サイバーリスク管理やセキュリティ運用、堅牢な多層保護を一元化して提供します。この包括的なアプローチにより、全てのデジタル資産を通してプロアクティブにセキュリティ対策を実行し、先手を打って脅威を予測、阻止することが可能になります。

「Trend Vision One」は、長年に渡るサイバーセキュリティ業界での実績や、業界初のプロアクティブなサイバーセキュリティAI「Trend Cybertron」を駆使することで、ランサムウェアのリスクを92%削減、検知所要時間を99%削減するなど、確かな性能と効果を発揮します。セキュリティリーダーの方は、自社のセキュリティ態勢を評価し、改善に向けた取り組みを継続的にステークホルダーに示せるようになります。Trend Vision Oneを導入することで、セキュリティ上の弱点や盲点を一掃してより重要な課題に注力し、セキュリティを戦略上のパートナーと見据え、さらなるイノベーションを促進することが可能です。

脅威情報(スレットインテリジェンス)の活用

進化する脅威に備え、Trend Vision Oneをご利用のお客様は、さまざまなインテリジェンス・レポート(Intelligence Report)や脅威インサイト(Threat Insight)にアクセスできます。脅威インサイトは、サイバー攻撃の脅威が生じる前に対策を確立し、準備体制を整える上で役立ちます。さらに、不正な活動や手口を含めた攻撃者に関する情報を、幅広く網羅しています。こうした脅威情報を活用することで、ご利用の環境を保護し、リスクを軽減し、脅威に的確に対処するための対策を自発的に講じていくことが可能となります。

Trend Vision Oneのアプリ「Intelligence Reports」(IOC Sweeping)

- Critical Threat: CrazyHunter Ransomware Leverages BYOVD Against Taiwan's Vital Services(重大な脅威:ランサムウェアグループ「CrazyHunter」がBYOVDの手口を駆使して台湾の基幹組織を攻撃)

Trend Vision Oneのアプリ「Threat Insights」

- Emerging Threats: Critical Threat: CrazyHunter Ransomware Leverages BYOVD Against Taiwan's Vital Services(高まる脅威:ランサムウェアグループ「CrazyHunter」がBYOVDの手口を駆使して台湾の基幹組織を攻撃)

スレットハンティングのクエリ

Trend Vision Oneのアプリ「Search」

Trend Vision Oneをご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

アンチマルウェア「Zemana(ZAM64)」を悪用したBYOVD攻撃:レジストリの変更を検知

eventSubId: 402 AND objectRegistryKeyHandle: ZammOcide AND objectRegistryData: zam64.sys

Trend Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、さらに多くのハンティング用クエリをご確認いただけます。

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)は、こちらからご参照いただけます。

参考記事:

CrazyHunter Campaign Targets Taiwanese Critical Sectors

By: Maristel Policarpio, Sarah Pearl Camiling, Jacob Santos, Cj Arsley Mateo, Ieriz Nicolle Gonzalez

翻訳:清水 浩平(Platform Marketing, Trend Micro™ Research)