サイバー犯罪

LabHostの崩壊: 法執行機関によるフィッシングサービスプロバイダーの閉鎖

2024年4月18日、英国警視庁は、英国内外の法執行機関や信頼できる民間企業パートナーと協力して、サービスとしてのフィッシング(PhaaS)プロバイダーであるLabHostを撲滅する作戦を成功させました。

LabHostの閉鎖

2024年4月18日木曜日、英国警視庁(UK’s Metropolitan Police Service)は、英国内外の法執行機関や信頼できる民間企業パートナーと協力して、サービスとしてのフィッシング(PhaaS)プロバイダーのLabHostを撲滅する作戦を成功させました。この作戦活動は、関連するいくつかの重要な逮捕と時期を合わせて行われました。本稿では、LabHostとは何だったのか、どのような影響を被害者に与えたのか、そしてトレンドマイクロが提供した支援を含め、この法執行機関の作戦活動の影響について説明します。

LabHostとは何か?

2021年後半、LabHost(別名:LabRat)は新たなPhaaS プラットフォームとして登場し、時間とともに成長し、最終的には、カナダ、米国、英国を中心に、世界中の銀行、著名な組織、その他のサービス事業者を標的とする数十のフィッシングページを提供するようになりました。プラットフォームの人気は、閉鎖時には2,000人以上の犯罪ユーザを抱え、40,000以上の不正サイトを展開し、世界中で数十万人の被害者を出すほどでした。

このプラットフォームは、サイバー犯罪者に次のような重要なメリットを提供していました。

- LabRat と呼ばれるツールを使用して、Adversary-in-the-Middle(AitM)技術でフィッシング対象の企業や組織への接続をプロキシすることにより、2 要素認証(2FA)コードを取得する機能

- カナダ、米国、その他の国の主要銀行のフィッシングページ

- Spotify、DHL、An Post(アイルランドの郵便局)などの郵便サービス、通行料金サービス、保険会社などの追加サービスのフィッシングページ

- 標準的な氏名と住所、メール、生年月日、標準的なセキュリティ質問の回答、カード番号、パスワード、PINを要求できる、高度にカスタマイズ可能なフィッシングテンプレート

- 対象ブランドのためのカスタムフィッシングページの作成を要求する機能

- 管理が容易なこと。プラットフォームがフィッシングページのインフラストラクチャの開発と管理のほとんどの面倒な作業を処理してくれるため、攻撃者側で必要なことは、ファイルをホストし、プラットフォームが自動的に展開できる仮想プライベートサーバー(VPS)だけとなる

- ユーザであるサイバー犯罪者向けの攻撃キャンペーンの成否に関する詳細統計情報の提供

- 窃取した認証情報の管理機能

- カスタマイズされたSMSテンプレートをサポートする人気のSMSスミッシングコンポーネントLabSendにより、標的の被害者へのフィッシングページの配信が大幅に容易となっている

要するに、PhaaSは、対象となる企業や組織のためのフィッシングページの開発とホスティング、窃取された詳細情報を抽出するための方法の開発という従来の作業をアウトソーシングし、フィッシングへの参入障壁を大幅に下げるのです。

LabHostは、FrappoやGreatnessなど、このようなPhaaSプロバイダーの唯一の存在ではありませんでした。さらに、本来はレッドチームのセキュリティテストのために開発されたEvilgophish、EvilPhish、EvilGinx2などのツールも、フィッシング攻撃の手段として悪用されるケースもありました。しかし、LabHostは間違いなく市場で最も人気があり、有害なサービスの1つでした。

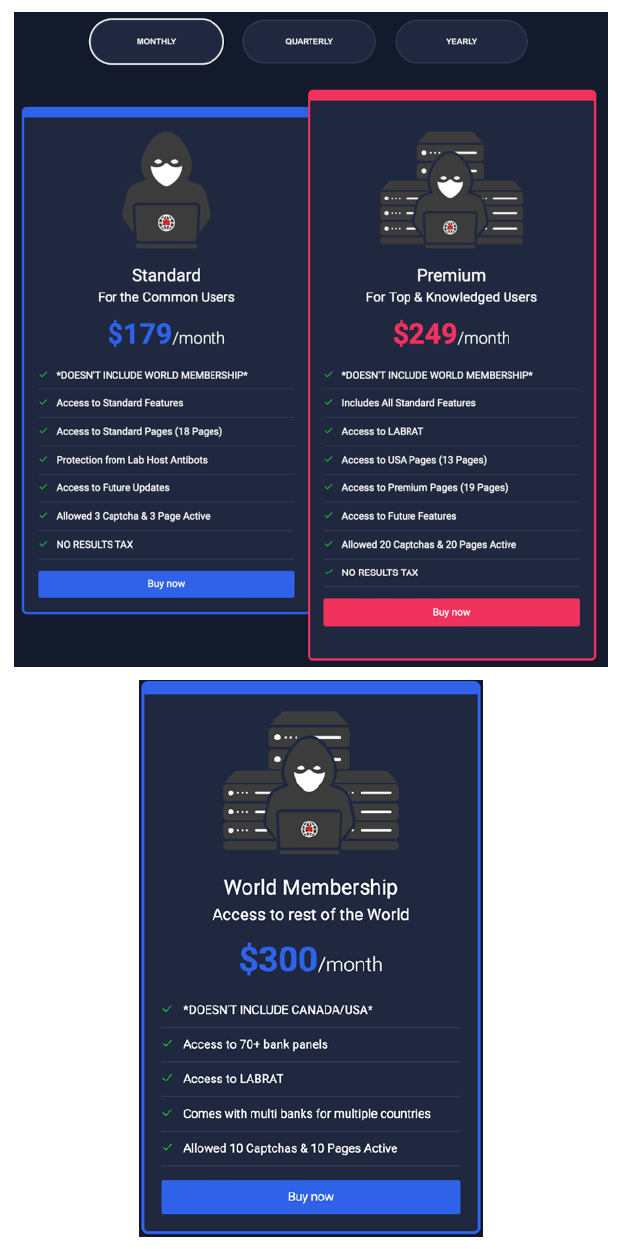

LabHostはビットコイン決済で3つの会員ランクを提供していました。

スタンダード(月額179米ドル):カナダの機関を標的とした数十のページを提供し、最大3つのアクティブなフィッシングページをホストしていました。

プレミアム(月額249米ドル):スタンダードランクのすべての機能に加えて、米国の機関を標的とした数十のページを提供し、アクティブなフィッシングページを20個に増やしました。

ワールドメンバーシップ(月額300米ドル):最上位ランクでは、国際機関を標的とした70以上のフィッシングページを提供し、10個のホスティングされたフィッシングページ(プレミアムまたはスタンダードライセンスとは別)が追加されました。これらには、アンドラ、アルゼンチン、オーストラリア、オーストリア、ボリビア、ブラジル、コロンビア、フランス、ドイツ、グアテマラ、香港、アイルランド、イタリア、オランダ、ルクセンブルク、マレーシア、メキシコ、オランダ、ポーランド、ポルトガル、ロシア、サウジアラビア、韓国、スペイン、スウェーデン、トルコ、UAE、ベネズエラの組織が含まれます。

四半期および年間サブスクリプションでも利用可能でした。さらに、プラットフォーム管理者は、すべてのサービスレベルに対して、専用のTelegramチャンネルを通じて技術サポートサービスを提供していました。

攻撃フローの例

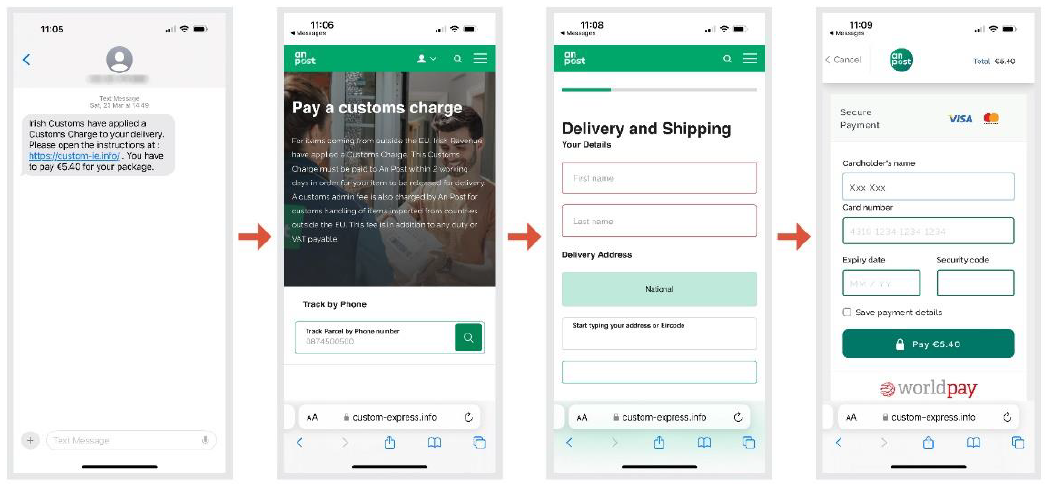

図3は、LabHostからのSMSベースのフィッシング攻撃の、ターゲットの視点に基づくかなり典型的な攻撃フローの例を示しています。

対象となるユーザの携帯電話に、その国で提供されているサービスに関連するSMSが届きます。この場合、アイルランドに送られた郵便物に関する通関手数料を模倣していました。アイルランドは島国なので、EU域外(イギリスや米国など)からの小包を期待しているアイルランド人が、このような正当な請求を受け取るのは珍しいことではありません。アイルランドのユーザに対して一般的に使用されるその他のターゲティング手法には、地方銀行や地方の道路通行料金サービス、または他の国のそれらの同等物が含まれます。

- この場合、スミッシング(フィッシング詐欺の一種で、SMSを使って行われる詐欺)は、LabHostプラットフォームのLabSendモジュールを介して送信された可能性があります。メッセージに記載された料金は少額に設定されているため、受信者が疑問を抱くことはないでしょう。

- ターゲットのユーザがこのリンクを選択すると、アイルランドの郵便サービスであるAn Postを模倣した巧妙に作られたページに誘導されます。An Postは通常、これらの通関支払いを処理する正当な事業体です。次に、ユーザは電話番号の入力を求められますが、なお、この場合、入力された電話番号はターゲットとなるユーザの実際の電話番号と一致している必要はないそうです。このため、電話番号入力は本人確認としては機能していません。

- 攻撃者が収集したい情報の入力ページは、1つの画面で提示するのではなく(恐らく不審に思われるのを避けるため)、複数の画面に分割されたページで表示されます。

- 偽装ページでは、最初にユーザに関する(アイルランドで使用される郵便番号システムのEircodeを含む)名前と住所の情報が要求され、次にセキュリティコードを含む通常のクレジットカード情報も要求します。これらの入力が完了すると、入力情報はすべてフィッシングページ(LabHostのユーザのインフラでホストされている)を介して、メインのLabHostパネルに送信され、攻撃者側にアラートが送信されます。その後、攻撃者は、LabHostにログインして、これらの詳細を取得するか、特定の期間に収集されたすべての認証情報をエクスポートするだけです。

上記は、アイルランドをターゲットに対した攻撃の例ですが、モバイルデバイスとデスクトップデバイスの両方で、他の地域の異なる事業者名やブランドに偽装した同様の攻撃フローが存在します。モバイルデバイスは、セキュリティソフトがインストールされていないことも多いため、ユーザが十分な注意を払わずに小さな取引を実行しやすいという点で、攻撃者にとって格好の標的となっています。このようなタイプの攻撃では、標的のユーザに被害が及ぶだけでなく、偽装で悪用された事業者も、何もできない状況で被害者のユーザからサポートコールを受け、風評被害などの間接的な被害に見舞われます。

法執行機関による決定的な一撃

2024年4月18日木曜日、LabHostと関連が確認されたすべての不正サイトは、英国警視庁(Metropolitan Police Service)によって機能を停止され、押収を告知するメッセージに置き換えられました。この作戦は、英国の国家犯罪対策庁(UK’s National Crime Agency)、ロンドン市警察(The City of London Police)ユーロポール(Europol)、英国各地の地域組織犯罪対策ユニット(ROCU: Regional Organised Crime Units)、および他の国際警察機関と提携し、信頼できる民間企業組織と緊密に協力して実施されました。

さらに、2024年4月14日から4月17日にかけて、法執行機関は、この不正サービスに関与したとされるサイバー犯罪者複数の逮捕を実施しました。法執行機関はまた、何百人ものサイバー犯罪者に連絡を取り、彼らの活動の詳細を知っていると伝え、捜査対象となっていることも警告しました。

英国警視庁のプレスリリースでは、約2年半の期間にこの不正サービスから得られた膨大な金額、作成された不正ドメイン数、窃取された認証情報の量など、この不正サービスの規模も明らかにしています。今回、この不正サービスおよび主要なサイバー犯罪者複数名を排除したことで、この種のフィッシング詐欺攻撃に大きな打撃を与えたことになります。

トレンドマイクロは2023年6月以降、英国警視庁に協力する中、以下のような内容について、LabHostへの調査や捜査活動への支援を行ってきました。

- 犯罪サービスをホストするインフラストラクチャの調査

- サービスのユーザに関連するフィッシングページの調査

- LabHostユーザのトリアージとクラスタリングの支援

- いくつかの主要ユーザに対する個別調査の開始

こうした支援は、顧客であるか否かに関わらず、デジタル情報の安全な交換を実現するというトレンドマイクロの使命に基づいたものです。トレンドマイクロは数十年にわたり、世界中の法執行機関と連携してきました。特に、英国の法執行機関とは約10年前から正式なパートナーシップを結んでおり、これまでに多くの捜査活動や逮捕の成功に貢献してきました。こうした協力関係により、トレンドマイクロは最新のサイバー脅威に関する情報を迅速に入手し、自社の顧客を積極的に保護することができます。さらに、この情報を広く一般のインターネットユーザにも提供することで、サイバー犯罪対策の効果を社会全体に波及させることができるのです。

今回、警視庁とパートナーがこうした一連の措置を講じたことで、フィッシング活動の中心的な存在が排除され、サイバー犯罪者の手段が大きく制限されました。また、LabHostを利用していた犯罪者コミュニティにも動揺が広がっています。その結果、LabHostを介したフィッシング攻撃のターゲットとなっていた人々は直接的な恩恵を受けることになります。これには、正規の企業やサービスを装ったメッセージを受信していた被害者だけでなく、なりすまされていた企業やブランド自体も含まれます。つまり、今回の取り組みは、個人と組織の両方を守ることに役立ったと言えます。

トレンドマイクロは、今回の作戦を主導した警視庁、国内外の法執行機関パートナー、および民間企業の仲間たちに心から敬意を表します。皆様のたゆまぬ努力によって、今回の大きな成果を収めることができました。我々は、このような協力関係が今後も続き、サイバー犯罪との戦いにおいてさらなる成功を収めることを期待しています。

主要な痕跡

以下は、現在無効化されているLabHostの主要なランディングページです。トレンドマイクロでは、これらのページを積極的にブロックリストに登録しています。これにより、トレンドマイクロの顧客は、自社のネットワーク上の誰かがこれらの悪意のあるサイトにアクセスしようとした場合、すぐに検知することができます。

- labhost[.]cc(過去に使用)

- labhost[.]co(過去に使用)

- labhost[.]xyz(過去に使用)

- labhost[.]ru(過去に使用)

- lab-host[.]ru(最近まで使用)

また、LabHostは、40,000以上もの不正なフィッシングサイトを生成するために利用されていました。サイバー犯罪者たちは、これらのサイトに毎日多数の新しいフィッシングURLを追加していたようです。トレンドマイクロでは、これらのURLを主に「PHISHKIT」というカテゴリでタグ付けし、ソーシングと挙動検出の技術を組み合わせることでお客様を保護しています。

継続的にこうしたサービスを監視し、顧客を保護するための対策を講じ続けています。個人でフィッシング攻撃から身を守るための方法については、トレンドマイクロのフィッシング対策に関するページで詳しく解説していますので、ぜひご覧ください。

参考記事:

The Fall of LabHost: Law Enforcement Shuts Down Phishing Service Provider

By: Trend Micro Research

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)