エクスプロイト&脆弱性

印刷管理ソフトウェアPaperCutに深刻なリモートコード実行の脆弱性「CVE-2023-27350」:対処すべき内容と注意点

印刷管理ソフトウェアPaperCutに2つの脆弱性が見つかり、そのうちの1つが現在実際に悪用されています。このブログ記事では、脆弱性の概要と合わせて、企業のIT部門およびSOC向けのセキュリティガイダンスを説明します。

トレンドマイクロが運営する脆弱性発見コミュニティ「Zero Day Initiative(ZDI)」は、世界中で1億人以上のユーザに利用されている印刷管理ソフトウェア「Papercut」にCVE-2023-27350およびCVE-2023-27351の2つの脆弱性が存在することを発見しました。また、「CVE-2023-27350」は、攻撃者によるリモートコード実行(RCE)の際に、悪用されている証跡も確認されました。このブログ記事では、脆弱性の概要と合わせて、企業のIT部門およびSOC向けのセキュリティガイダンスを説明します。

CVE-2023-27350はどのように悪用されるのか?

PaperCut社の製品「PaperCut MF」および「PaperCut NG」に脆弱性「CVE-2023-27350」が存在し、4月中旬に攻撃で悪用されたことが確認されました。この脆弱性は、ZDIでは「ZDI-23-233」としても識別されています。

CVE-2023-27350はスコア9.8の深刻度「緊急」に分類され、脆弱性修正プログラムが適用されていないPaperCutアプリケーションサーバに対して、認証されていない攻撃者によるリモートコード実行が可能となります。

2023年4月18日、修正プログラムを未適用のサーバに対して、CVE-2023-27350を通じて不審な活動が行われていることが、PaperCutのユーザによって報告されました。PaperCut社側の調査によると、最初にCVE-2023-27350を悪用した可能性がある不審な活動は、2023年4月14日にまで遡ることができるといいます。

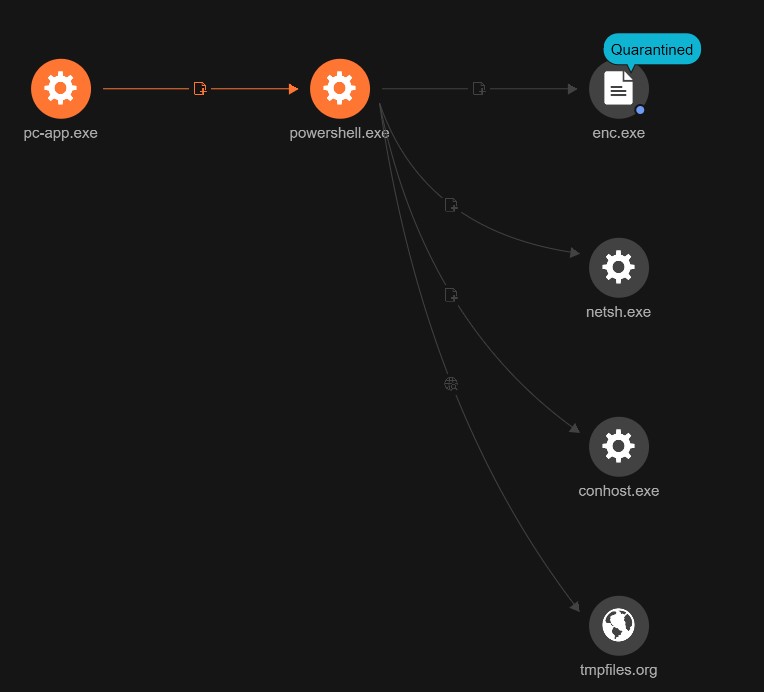

トレンドマイクロのManaged XDRは、攻撃者によってこの脆弱性が悪用されたと考えられる事例を確認しました。脆弱性が悪用されると、「pc-app.exe(PaperCut NG/MF)」がリモートコード実行に用いられます。この場合、攻撃者は、悪用されたアプリを介してPowerShellスクリプトを実行していました。このPowerShellスクリプトは、ファイアウォールを回避するためにnetshを使用し、ペイロードをダウンロード・実行する際に利用されました。ペイロードは、攻撃者が用意した一時的なホスティングサイトから取得されます。このホスティングサイトにアップロードされたファイルはすべて60分後に削除されるため、攻撃者にとって便利な機能となっています。

CVE-2023-27351の悪用によりどのような情報が窃取されるのか?

PaperCutに存在するもう1つの脆弱性「CVE-2023-27351」では、PaperCut MFおよびPaperCut NGのサーバに保存されているアカウント情報(ユーザ名、フルネーム、メールアドレス、オフィスや部門情報、支払いカード番号など)が、許可されていない攻撃者によって窃取することが可能となります。この脆弱性は、ZDIでは「ZDI-23-232」として識別されています。

この脆弱性が悪用されると、PaperCutの製品上で作成されたユーザアカウントからハッシュ化されたパスワードを取得することもできます。ただし、Microsoft 365やGoogle Workspaceなどの外部ディレクトリソースから同期されたユーザのパスワードハッシュには、この脆弱性を悪用しても攻撃者はアクセスできない点は留意が必要です。

PaperCut社によると、CVE-2023-27351による攻撃事例はまだ確認されていないようです。この脆弱性の深刻度スコアは8.2となっています。

CVE-2023-27350、CVE-2023-27351の影響を受ける製品とバージョン

以下のバージョンの製品やコンポーネントがCVE-2023-27350の影響を受けます。

- すべてのOS上のPaperCut MFまたはPaperCut NGのバージョン8.0以降

- PaperCut MFまたはPaperCut NGのアプリケーションサーバ

- PaperCut MFまたはPaperCut NGのサイトサーバ

また、以下のバージョンの製品やコンポーネントがCVE-2023-27351の影響を受けます。

- すべてのOS上のPaperCut MFまたはPaperCut NGのバージョン15.0以降

- PaperCut MFまたはPaperCut NGアプリケーションサーバ

上記リストに含まれないPaperCutの製品やコンポーネントは、このブログ記事で説明されている2つの脆弱性の影響を受けません。

企業や組織が取るべき対策

これらの脆弱性は「PaperCut MF」および「PaperCut NG」のバージョン20.1.7、21.2.11、22.0.9で修正されています。企業や組織は、PaperCut社からの脆弱性に関する注意喚起を通じて、これらの製品のバージョンを更新する手順を確認できます。

これらの脆弱性の最初の報告がZDIを通じて行われたため、トレンドマイクロも、これらの脆弱性の悪用を回避するためのルールやフィルタを以下のとおりリリースしています。

Trend Micro Cloud One - Network Security & TippingPoint Protection Filters

- 42626: HTTP: PaperCut NG SetupCompleted Authentication Bypass Vulnerability (ZDI-23-233)

- 42258: HTTP: PaperCut NG SecurityRequestFilter Authentication Bypass Vulnerability (ZD-23-232)

Trend Micro Cloud One - Workload Security & Deep Security IPS Rules

- 1011731 - PaperCut NG Authentication Bypass Vulnerability (CVE-2023-27350)

Trend Micro Deep Discovery Inspector

- Rule 4835: CVE-2023-27350 - PaperCut MF/NG Authentication Bypass Exploit - HTTP (REQUEST)

- Rule 4836: CVE-2023-27351 - PaperCut MF/NG Authentication Bypass Exploit - HTTP (REQUEST)

トレンドマイクロでは、引き続き本脆弱性の悪用による攻撃活動を監視し、さらなる情報を入手次第、本記事の内容を更新する予定です。

参考記事:

Update Now: PaperCut Vulnerability CVE-2023-27350 Under Active Exploitation

By: Trend Micro

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)