APT&標的型攻撃

APTグループ「UNC3886」の戦術の再調査と防御策の検討

APTグループ「UNC3886」が継続的に新たな脅威をもたらしています。本記事では、同グループがこれまでに用いた戦術の分析結果や防御強化に寄与する洞察をお伝えします。

- 過去に重要インフラ(電気通信業、政府機関、テクノロジー業、防衛産業など)を標的としてきたAPTグループ「UNC3886」の攻撃活動が最近シンガポールで確認されています。

- 同グループは、ネットワークや仮想化基盤(VMware vCenter / ESXi、Fortinet FortiOS、Juniper Junos OSなど)内のゼロデイ脆弱性や深刻度が高(High)と評価された脆弱性をすぐに悪用することで知られています。

- UNC3886は、独自のツール群(遠隔操作ツールTinyShellやLinuxルートキットReptile・Medusa)などを展開して、多層的に永続化を確立するほか、ルートキットの展開、環境寄生型(Living Off the Land、LotL)の攻撃手法、コアシステムのSSHバイナリの置き換え/リバースシェル(バックドア)などによる高度な検出回避手法を採用しています。

- AI駆動型統合セキュリティ基盤「Trend Vision One™」は、本記事で取り上げた侵入の痕跡(IOC)を検出し、実行を阻止します。また、Trend Vision Oneをご利用のお客様は、後述する「ハンティングクエリ」、「Threat Insights」「Threat Intelligence Reports」にアクセスして、UNC3886に関する豊富なコンテキスト情報や最新情報を入手することもできます。

2025年7月18日、シンガポールの国家安全保障担当大臣兼調整大臣「K・シャンムガム氏」は、同国の重要インフラを狙う標的型攻撃者集団「UNC3886」による高度かつ巧妙な手口の被害に直面していたことを明らかにしました(参照元:ニュースサイト「CNA」)。UNC3886は標的型攻撃の中でも、特にAPT(Advanced Persistent Threat)に分類される攻撃者集団です。なお、同国の重要インフラサービスを標的とし、国家安全保障に重大なリスクをもたらしているUNC3886については、セキュリティベンダ「Mandiant」が2022年に初めて報告しています。

本ブログ記事では、UNC3886に係るこれまでの調査結果や同グループが用いた戦術、手法、手順(TTPs: Tactics、Techniques、Procedures)について解説します。本記事の内容は、同グループがもたらす脅威について深く理解し、類似した戦術に対する防御体制を強化することを目的としています。

APTグループ「UNC3886」を概説

米国、欧州、シンガポールを標的とするAPTグループ「UNC3886」は、現在シンガポールにおいて大きな脅威となっています。長期的な攻撃活動で知られるUNC3886は、政府機関、電気通信業、テクノロジー業、防衛産業、エネルギー業、公益事業などの重要分野に狙いを定めています。同グループに係る情報は2022年に初めて報告されている一方で、セキュリティベンダ「Mandiant」と「VMware」は、UNC3886の活動が2021年後半にまで遡れることをブログ上で明らかにしました。

シンガポールのサイバーセキュリティ庁(CSA)は、UNC3886の活動に対する積極的な捜査を実施し、すべての重要インフラサービス部門への監視活動を継続しています。UNC3886の活動は、同国の重要インフラサービスを支える重要情報インフラ(CII)の一部で検出されており、国家安全保障に対する深刻な脅威となっています。なお、影響を受けた部門に関わる具体的な情報は明らかとされていません(本稿執筆時点)。これについて同庁は、現段階における追加情報の開示を控えることで、運用上のセキュリティを維持する必要性を強調しています。

UNC3886が用いる戦術、手法、手順(TTPs)

高度な手法を用いるUNC3886は、主にネットワーク機器や仮想化基盤(例:VMware vCenter/ESXi、Fortinet FortiOS、Juniper Junos OS)、重要情報インフラを狙って攻撃活動を実施しています。同グループは、ゼロデイ攻撃を実施するほか、保護機能による検出の回避や標的ネットワーク内で不正活動を永続化させるために特別に開発された独自のオープンソースマルウェアを展開することで知られています。さらにUNC3886は、感染システム上に既に存在するツール(標準搭載機能など)を悪用する「環境寄生型(LotL)」の手口を用いて検出を回避しています。

マルウェアなどの攻撃手口が検出・削除された場合でも、UNC3886は、自身の活動を継続させるために標的ネットワークへの再侵入をしばしば試みる傾向にあります。同グループの攻撃チェーンには、以下の高度な手法がいくつか含まれています。

- 外部公開されたアプリケーションの脆弱性を初期侵入時に悪用する(T1190)

- 自身の不正活動を永続化させるために有効なアカウントを悪用する(T1078)

- 遠隔操作ツール(T1219)やアプリケーション層のプロトコル(T1071)を用いて遠隔操作用(コマンド&コントロール)サーバと情報をやり取りする

これらの高度な手法や永続化の確立方法を攻撃戦略に採用したUNC3886は、警戒すべきグループと言えます。過去の攻撃活動を把握することで、UNC3886が持つ能力やツール、および同グループの活動を阻止するために効果的な防御策に係る洞察を得ることができます。

トレンドマイクロは、UNC3886が過去に用いた攻撃手法、脆弱性、その他の戦術を詳細に分析し、現在も継続している可能性のある活動について考察しました。

UNC3886が過去に用いた戦術、手法、手順(TTPs)の概要については、こちらをご参照ください。

UNC3886が用いるマルウェアおよびルートキット

上記の通りUNC3886は、ステルス性や永続性に特化したオープンソースマルウェアを独自に改変して用いるほか、検出回避のために侵害されたホスト上に存在する正規ツールを度々悪用しています。さらにTinyShell、Reptile、Medusaを採用していることから、Linux環境に対する実効性の高いツールを開発・展開できる高度な技術を有していると考えられます。Trend™ Researchは、UNC3886の用いるマルウェアやルートキットを分析・再評価することで、同グループの攻撃活動に係るさらなる知見を得ました。これらの知見について、以下に示します。

RAT / バックドア型マルウェア「TinyShell」

TinyShellは、Pythonで開発された軽量な遠隔操作ツール(RAT) / バックドアです。攻撃者はTinyShellを用いることで、HTTP/HTTPSを介したリモートコマンド実行やシンプルな暗号化通信など、ステルス性の高い攻撃活動が可能になります。TinyShellを用いたことからUNC3886は、標的環境内に侵入した後の活動で、軽量かつすぐに動作する実効性の高い攻撃ツールを重視して採用していると推測されます。

Linuxルートキット「Reptile」

UNC3886は、カーネルレベルで動作するLinuxルートキット「Reptile」も採用しています。Reptileの主な機能としては、ファイル、プロセス、ネットワーク通信の隠蔽が挙げられます。攻撃者は、Reptileのリバースシェル(潜伏状態のバックドア)を動作させることで、別の侵入方法が検出・削除された場合でも、侵害されたシステムに再びアクセスできるようになります。特に攻撃者は、標的システム内でステルス性の高い足場を永続化させるためにReptileを度々用いてます。さらにReptileは、ポートノッキング(閉鎖されたポートに特定の接続試行を適切な順番で送信することで、ポートを秘密裏に開放する手法)やroot権限でコマンドを実行する機能を備えています。

インストール:

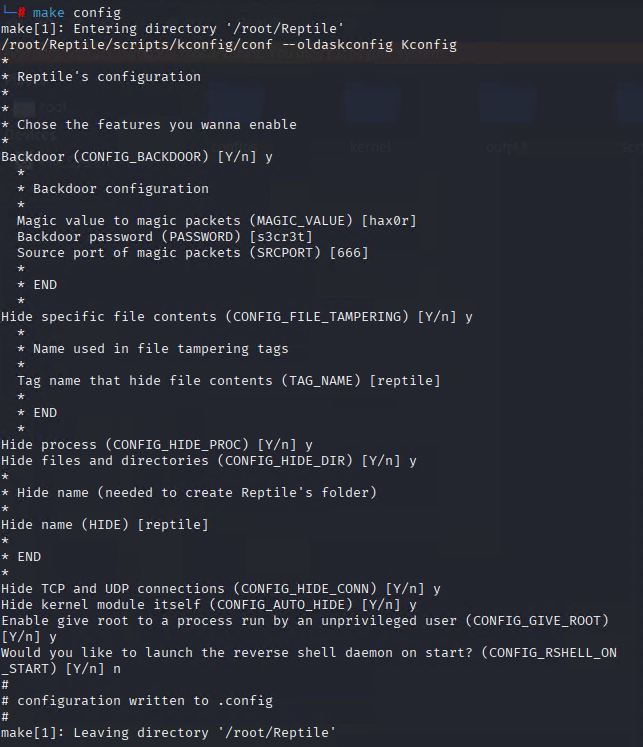

インストールの処理中にReptileは、有効化する機能を選択するよう促します(図1)。

Reptileの機能:

Reptileは、Linuxマシン上でビルド自動化ツール「CMake」を使って、複数のスクリプトファイルから単一の実行ファイルに変換(ビルド)します。

- プロセスの隠蔽:Reptileは、タスクにセットされたイベントフラグを確認し変更することでプロセスを隠蔽する可能性があります。当動作は、入力情報としてプロセスID(PID)またはファイル名を用いることで機能します。

- ディレクトリの隠蔽:Reptileは、イベントフラグを変更することでディレクトリを隠蔽する可能性があります。

- ファイルコンテンツのタンパリング(改変):Reptileは、ファイルの内容を改変/変更する機能を備えています。

- ネットワーク通信の隠蔽:Reptileは、リスト化したシステムのネットワーク通信を隠す/表示する機能を備えています(Reptileは、ネットワーク接続に係るリストを作成し、その後ネットワーク通信を隠蔽します)。

- バックドア:インストール時にバックドア機能の初期設定が行われた場合、設定ファイルが自動的に作成されます。当バックドアは、初期設定時に指定された認証情報やMagic Packetに係る情報(図1)を用いてコマンドを実行する可能性があります。

- 暗号化:Reptileは、ランダムに生成された鍵を使ったファイルの暗号化処理に用いられる可能性があります。

Linuxルートキット「Medusa」

Medusaもまた、カーネルレベルで動作するよう特別に設計されたLinuxルートキットであり、Reptileと共にUNC3886が用いたとされています。Reptileと同様、Medusaは主にプロセス、ファイル、ネットワーク通信などにおける不正活動を管理者やセキュリティツールから隠すために機能します。

攻撃者はMedusaを用いて、感染マシンのカーネル内で傍受したシステムコールの出力を操作し、他のマルウェアや自身の不正活動を隠蔽する可能性があります。特筆すべき点は、UNC3886が侵害されたLinuxサーバ上での永続性を維持するために、Medusaを用いて自身の不正活動を長期間未検出にしたことです。Medusaは通常、遠隔操作用(C&C)サーバを介した通信や情報送出を容易にするために、他のツールと組み合わせて用いられます。

Medusaの機能:

- プラグ可能認証モジュール(PAM: Pluggable Authentication Module)ベースのバックドア:PAM認証の仕組み(libpam)を呼び出し、不正に得たroot権限で自身の不正活動を永続化させる可能性があります。

- プロセスの隠蔽:Medusaは、フックした「kill」関数を傍受し、ユーザが自身のプロセスを強制終了できないようにします。また、感染システムから自身の存在を隠蔽することで未検出の状態を維持し、同システム上での永続化を確立します。

- ファイルの隠蔽:「stat」関数 / 「readdir」関数をフックしてファイルやディレクトリを隠蔽します。

- ネットワーク通信の隠蔽:「getaddrinfo」関数をフックし、隠したいリモートホストのIPアドレスをフィルタリングします。攻撃者はこれらの手法を用いることで、感染ネットワークにおける自身の不正活動を管理者やセキュリティツールから隠蔽できる可能性があります。

- デバッグ防止:フックした「kill」システムコールを傍受することで、デバッガがMedusaのプロセスにシグナルを送信することを防止します。デバッグ回避により、セキュリティリサーチャによる発見・分析をさらに難しくしています。

- 認証ログの記録:「pam_prompt()」関数、「pam_vprompt」関数、「pam_syslog」関数をフックし、有効な認証をすべてローカルに記録するか、SSHを介してMedusaのホームディレクトリにリモートで記録します。

- 実行ログの記録:「syslog()」や「pam_syslog」をフックし、有効な認証をすべてローカルに記録するか、SSHを介してMedusaのホームディレクトリにリモートで記録します。

シェルコード形式のモジュール型バックドア「MopSled」

MopSledは、HTTPまたはTCPを介した独自のバイナリプロトコルでC&Cサーバと通信するシェルコード形式のモジュール型バックドアです。MopSledの中核機能は、C&Cサーバからダウンロードしたプラグインを実行し、自身の機能を拡張することです。さらにMopSledは、攻撃者が独自に実装させた暗号アルゴリズム(ChaCha20)を用いて、組み込み構成ファイル / 外部構成ファイルの双方を復号します。

クロスプラットフォーム対応バックドア「RifleSpine」

RifleSpineは、ファイル転送やコマンド実行にGoogleドライブを用いるクロスプラットフォーム対応のバックドアです。攻撃者は、当バックドアに暗号ライブラリ「CryptoPP」を用いたAES暗号アルゴリズムを実装し、侵害されたシステムとC&Cサーバ間におけるデータ通信を秘匿させます。

「CastleTap」

CastleTapは、ファイアウォール「FortiGate」を標的とする受動的なバックドアです。攻撃者は、当バックドアを正規サービス「fgfmd」に見せかけるために、正規ファイル「/bin/fgfm」に偽装させています。CastleTapは、特定のマジックストリングを含む特別に細工されたICMPパケットを検出した際に起動し、C&Cサーバに対するSSL暗号化通信を確立します。一度通信路が確立されると、CastleTapは、ファイルのアップロード/ダウンロード、コマンドシェルへのアクセス、侵害されたシステム(ファイアウォール)に対する永続的な制御を含む包括的なリモートアクセス機能を攻撃者に提供します。

UNC3886が攻撃手口に用いた既知の脆弱性

同グループによる脆弱性悪用手口の共通点は、高い権限を付与され、広範に展開されているものの、保護対策が見落とされがちなシステムを標的とし、大きな影響を及ぼす攻撃手法(リモートコード実行、特権昇格、不正活動の永続化、内部活動・情報探索)を可能にすることです。これは、高価値を有する標的環境内で、ステルス性、影響被害、不正活動の永続化を最大化させるというUNC3886の目標と合致しています。

企業組織は、UNC3886の脆弱性悪用手口から自組織の環境を保護するために、ベンダが提供する最新の修正プログラム(パッチ)を適用することが推奨されます。過去の報告内容(参照元:Mandiant)を基に、UNC3886がこれまでに悪用した脆弱性を以下に列挙します。

- VMwareのVMware vCenter Serverにおける境界外書き込みに関する脆弱性「CVE-2023-34048」

- vCenter Serverには、DCERPCプロトコルの実装における境界外書き込み(Out of bound Write)の脆弱性が内在しています。当脆弱性を悪用する攻撃者がvCenter Serverへのネットワークアクセス権限を有する場合、境界外書き込みをトリガし、リモートでコードを実行する可能性があります。

- 当脆弱性が悪用された場合、脆弱なvCenterサーバ上で認証なしにリモートでコマンドが実行される可能性があります。Mandiantは、攻撃者が脆弱なVMwareサービスをクラッシュさせた数分後にバックドアを展開したことを確認しています。

- フォーティネットのFortiOSにおけるパストラバーサルの脆弱性「CVE-2022-41328」

- Fortinet製FortiOSのバージョン「7.2.0 ~ 7.2.3」/「7.0.0 ~ 7.0.9」および「6.4.11」以前のものにおいて「制限されたディレクトリに対するパス名の制限が不適切なことに起因する脆弱性(パス・トラバーサル[CWE-22])」が悪用された場合、特権を持つ攻撃者が細工したCLIコマンドを介して、基盤となるLinuxシステム上のファイルを読み書きできる可能性があります。

- FortiOS内の当脆弱性は、FortiGate製品にバックドアをダウンロードして実行するために悪用されました。

- vCenter Serverにおける不適切なデフォルトパーミッションに関する脆弱性「CVE-2022-22948」

- vCenter Serverには、ファイルへのアクセス権限の設定不備に起因する情報漏えいの脆弱性が内在しています。vCenter Serverに対して非管理者のアクセス権限を持つ攻撃者は、当脆弱性を悪用することで機密情報へのアクセスを得る可能性があります。

- 攻撃者は、VMware vCenter(サーバ)の脆弱性を悪用することで、vCenterのpostgres(SQL)データベースに格納された暗号化された認証情報を取得し、不正アクセスを拡大させました。

- VMwareのVMware Toolsにおける認証に関する脆弱性「CVE-2023-20867」

- ESXiホストが完全に侵害された場合、VMware ToolsにおけるホストOSからのゲストOS操作の認証に失敗し、ゲスト仮想マシンの機密性や整合性に影響が及ぶ可能性があります。

- 攻撃者は、VMware Toolsの脆弱性を悪用することで、ESXiホストからゲスト仮想マシンに対する認証を必要とせずにゲストの操作を実行しました。

- FortiOSおよびFortiProxyにおける境界外書き込みに関する脆弱性「CVE-2022-42475」

- 当脆弱性が悪用された場合、認証されていないリモート攻撃者が、特別に細工されたリクエストを介して任意のコードやコマンドを実行できる可能性があります。

- ジュニパーネットワークスのJunos OSにおける隔離または分類に関する脆弱性「CVE-2025-21590」

- ジュニパーネットワークスのJunos OSカーネルにおける不十分な分離の脆弱性を悪用することで、管理権限を持つ認証済みのローカル攻撃者がデバイスの整合性を侵害する可能性があります。具体的には、シェルアクセスを得たローカル攻撃者がシステム全体のセキュリティ侵害につながる不正なシェルコードを注入するおそれがあります。当脆弱性の悪用手口は、Junos CLI経由では動作せず、Junos OSプラットフォームに限定されます。

- Bring Your Own SSH Server(BYOSSH)

- 攻撃者は、認証情報を収集するためにバックドア(SSHバイナリ)を展開しただけでなく、Medusaルートキットを用いて独自のSSHサーバをインストールし、情報収集に用いたことが確認されています。

Trend Vision One™によるプロアクティブなセキュリティ対策

「Trend Vision One™」は、Cyber Risk Exposure Management(CREM)、セキュリティオペレーション、多層防御を集約し、予測型の脅威対策を可能にする唯一のAI駆動型統合セキュリティ基盤です。Trend Vision Oneの包括的なアプローチにより、企業組織は、デジタル資産を包括的に把握でき、セキュリティの死角をなくすことができます。またTrend Vision Oneは、最も重要な課題に焦点を当て、ビジネスへの影響度と緊急性に基づいて、セキュリティ問題を評価し優先順位付けします。さらに受動的な脅威対応から脱却し、戦略的リスク管理へ転換することにより、セキュリティを、ビジネス成長を後押しするパートナーへと進化させます。

トレンドマイクロが提供する保護対策

トレンドマイクロ製品をご利用のお客様は、以下のルールとフィルタにより、本記事で言及された脅威から保護されます。

TippingPointにおける侵入防御ルール

- 42855: HTTP: Fortinet FortiOS Heap Buffer Overflow Vulnerability CVE-2022-42475

- 44482: File Propagation Filter for Trojan.Linux.EfPSixSSH.A

- 45162: C2 filter for Trojan.Linux.Tableflip.A

- 45756: C2 filter for TinyShell/Backdoor.Linux.Lmpad.A

- 45768: File Propagation Filter for TinyShell/Backdoor.Linux.Jdosd.A

- 45770: C2 filter for TinyShell / Backdoor.Linux.Irad.A

Deep Discovery Inspector (DDI)に設定されたルール

- 4525: CVE-2021-21972 - VSPHERE RCE EXPLOIT - HTTP (REQUEST)

- 新たな脅威情報

- 攻撃者集団に関する情報

- 攻撃者集団が用いる既知の戦術、手法、手順(TTPs)やこれまでに実施してきた不正活動に関する情報

- 共通脆弱性識別子(CVE)に関する情報

- 脅威のプロファイル情報

Threat Insightsをご活用いただくことで、お客様のデジタル環境の保護につながり、結果としてセキュリティリスクを軽減させ、サイバー脅威に効率的に対処するためのプロアクティブな対策を講じることができます。

Trend Vision Oneのアプリ「Threat Insights」

新たな脅威に関わる情報: Advanced Threat Actors on the Rise: UNC3886’s Persistent Operations Revealed

ハンティングクエリ

Trend Vision Oneの検索機能「Search」アプリ

Trend Vision Oneをご利用のお客様は、検索アプリにお客様環境内のデータを用いることで、本ブログ記事で言及されている悪意のある指標をマッチングまたはハントすることができます。

APTグループ「UNC3886」に関わる検出データ

malName:*TINYSHELL* AND eventName:MALWARE_DETECTION AND LogType: detection

Trend Micro Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、より多くの脅威ハンティングクエリをご確認いただけます。

侵入の痕跡(IoC: Indicators of Compromise)

本ブログ記事に関する侵入の痕跡は、こちらをご参照ください。

参考記事:

Revisiting UNC3886 Tactics to Defend Against Present Risk

By: Cj Arsley Mateo, Ieriz Nicolle Gonzalez, Jacob Santos, Paul John Bardon, Angelo Junio, Rayven Cervantes

翻訳:益見 和宏(Platform Marketing, Trend Micro™ Research)