ランサムウェア

2021年第4四半期におけるランサムウェアの脅威動向:Conti、Lockbitによる被害が顕著に

ランサムウェアの背後にいる攻撃者は、2021年は主に多重恐喝の手口を組み込んだ攻撃キャンペーンに注力していました。本ブログ記事では、ランサムウェア「LockBit」/「Conti」グループに焦点を当てます。

ランサムウェアの背後にいる攻撃者は、2021年は主に多重恐喝の手口を組み込んだ攻撃キャンペーンに注力していました。本ブログ記事では、ランサムウェア「LockBit」/「Conti」グループに焦点を当てます。この2つのグループは、多国のさまざまな組織に対して暴露型ランサムウェアキャンペーンを展開したことからも明らかなように、2021年第4四半期に活発な攻撃活動を繰り広げていました。

「LockBit 2.0」グループは2021年10月にイスラエルの航空宇宙・防衛会社「E.M.I.T. Aviation Consulting Ltd.」の機密データを窃取し、身代金を支払わない場合はそれらの企業データをリークサイト上に暴露すると恐喝して攻撃活動を開始しました。一方、Contiグループは11月にロンドンに拠点を置く高級宝飾大手「Graff社」を攻撃した背景があり、これにより同社の顧客1.1万人分の機密データが窃取され、6.9万ファイルがダークウェブ上に流出したとされています。また同グループは、オーストラリア国内の電力供給会社「CS Energy社」を含む、様々な業界の複数組織に被害を与えたとされています。さらに同グループは11月末にかけて産業オートメーション / 産業用モノのインターネット(Industrial Internet of Things, IIoT)向けチップ製造会社「Advantech社」を侵害したのち、暗号化した法人文書ファイルの復号および窃取したデータを削除することと引き換えに身代金1400万ドル(約16.1億円)を支払うよう要求しました。

トレンドマイクロは、弊社のクラウド型セキュリティ技術基盤「Smart Protection Network(SPN)」のデータから2021年第4四半期におけるランサムウェアの脅威状況を調査した結果、ファイル、URL、メールのセキュリティレイヤにおいて総計325万504件のランサムウェア関連の脅威を検出していたことがわかりました。さらにトレンドマイクロのテレメトリでは、同年下半期(7~12月)にかけて、ランサムウェアの脅威が全体で約6%減少していることが明らかとなりました。

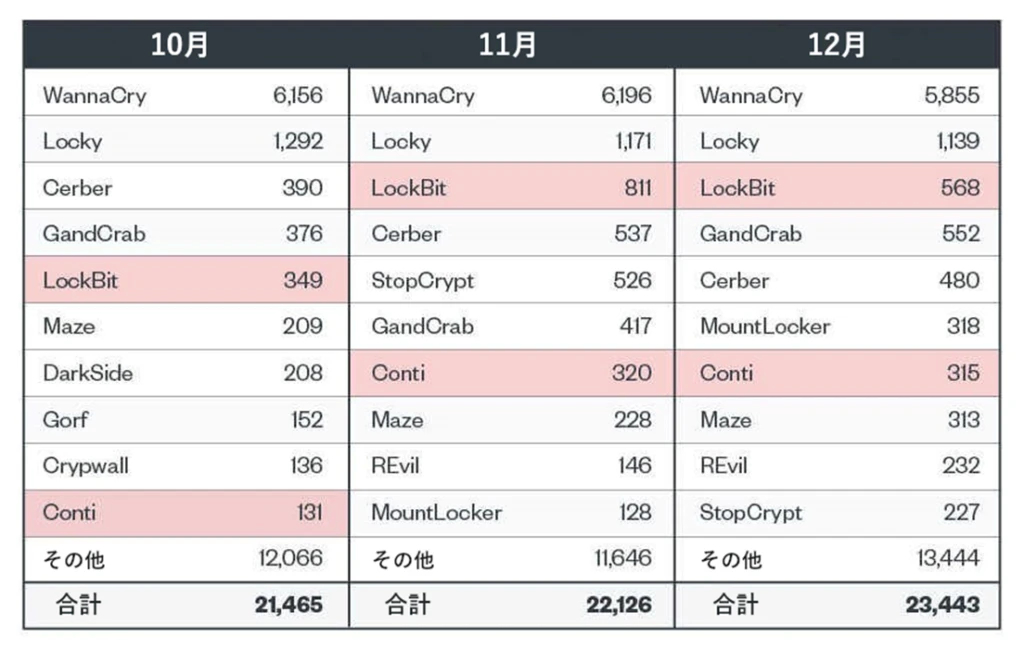

■ 2021年第4四半期におけるランサムウェアファミリの検出数上位10種

興味深いことにLockBitは2021年第4四半期においてランサムウェアファミリ上位5種に毎月ランクインするほど検出されていましたが、Contiの検出数はより不規則的なものとなりました(図1)。この不規則性は、従来の不特定多数に対するメール経由のばらまき型攻撃から一転し、暴露型ランサムウェアの背後にいるグループが悪意のあるペイロードを展開するためによりターゲットを絞った攻撃手法を選択していることに起因します。一方、当四半期における3カ月間の検出数においては、メール経由のばらまき型攻撃を用いる従来型ランサムウェアファミリ(WannaCry、Lockyなど)が上位にランクインしています。

図1:2021年第4四半期におけるランサムウェアファミリの検出数上位10種

(特に活動を活発化させていたランサムウェアファミリを強調表示)

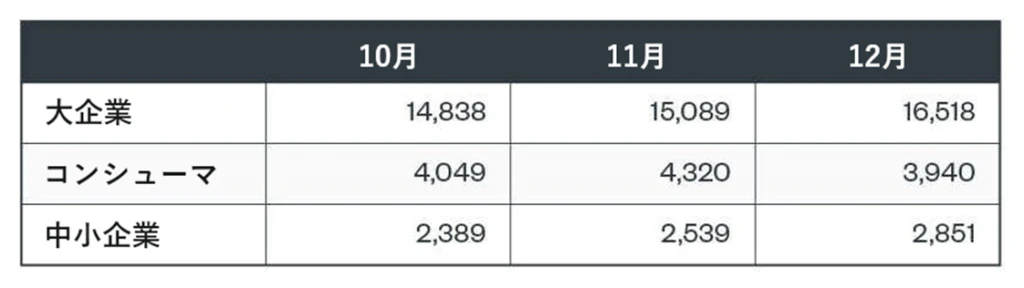

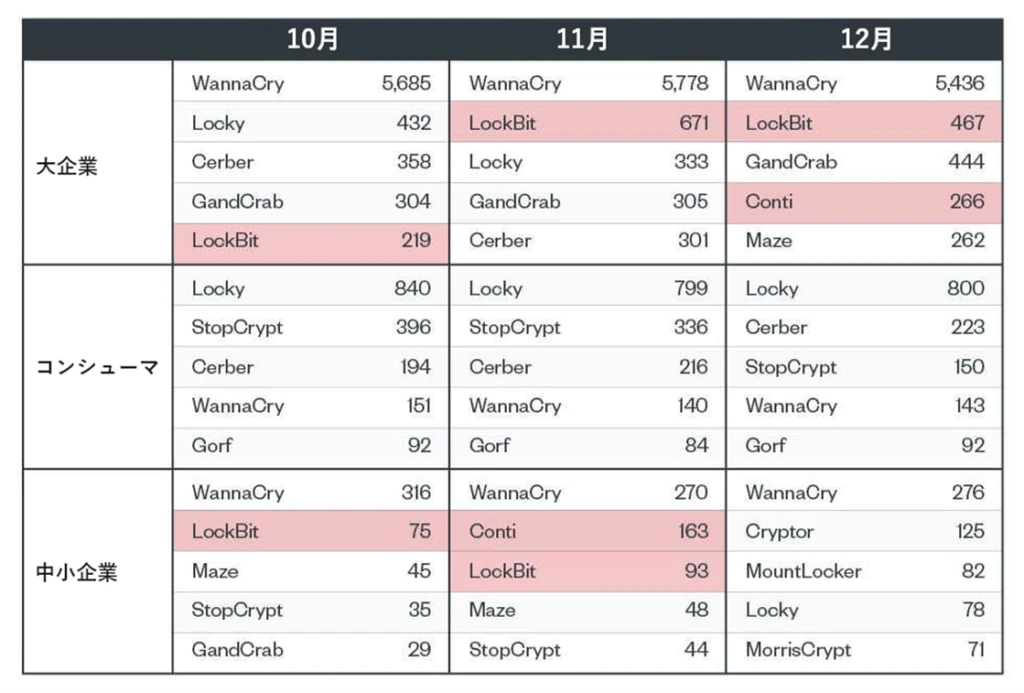

■ ランサムウェアの企業規模別検出数上位5種

図3に示す通り、LockBitは2021年10~12月にかけて一貫して大企業分野で検出され、10月と11月には中小企業分野で検出されました。一方Contiは、12月に大企業分野で、11月には中小企業分野で検出されたランサムウェアファミリの上位5種にランクインしました。

これらの検出結果は、当四半期におけるLockBit / Contiグループの攻撃活動がいかに活発化していたかを反映しています。LockBitグループは、ヨーロッパの暗号資産取引所「BTC-Alpha社」、ヘリコプター製造会社「Kopter社」、メキシコのIT企業「Telepro社」に対してランサムウェア攻撃を開始したと主張しました。一方、Contiグループは12月にスカンジナビア地域最大のホテルチェーンの1つ「Nordic Choice Hotels」のホテル予約やチェック・イン / アウトに関する情報、ルームカードキー作成システムを侵害したほか、オレゴン州ポートランドに拠点を置くホテルチェーン「McMenamins」も同月に攻撃し、同ホテルチェーンのサーバ、コンピュータ、POSシステムを侵害しました。さらにContiグループは12月が終わる前に「Emotet」ボットネット、ペネトレーションテスト(侵入テスト)ツール「Cobalt Strike」、Active Directoryの脆弱性を突いた攻撃「Keberoast」を含む一連の攻撃チェーンを通じてApache Log4jの脆弱性「Log4Shell」を悪用しました。

図2:2021年第4四半期におけるランサムウェアファイルの月別検出数(企業規模別)

図3:2021年第4四半期におけるランサムウェアファミリの企業規模別検出数上位5種

(上記の報道被害との関連性を示すためにLockBitとContiを強調表示)

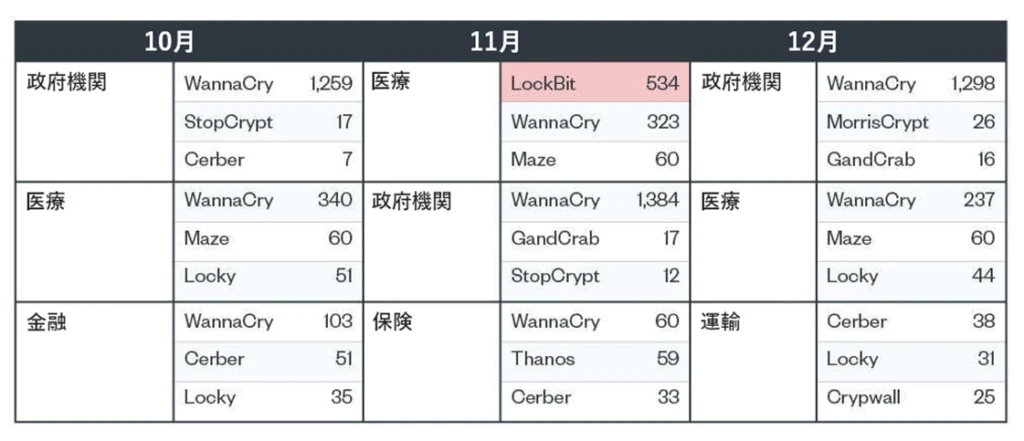

■ ランサムウェアの検出数が最も多かった業界トップ3

2021年第3四半期と同様に、同年10~12月にかけてランサムウェアの検出数が最も多かった業界は、政府機関および医療業界の2つでした(図4)。同年第4四半期の第3位には、それぞれ金融、保険、運輸がランクインしました。

概して、従来型ランサムウェアファミリが上位を占めることがほとんどでしたが、11月に医療業界でLockBitの検出数が急増しました(図5)。これまでLockBitグループは、医療、教育、社会福祉、慈善団体を攻撃対象に含めないと主張してきました。しかしながら米国保健福祉省(HHS)の保健医療セクター・サイバーセキュリティ調整センター(HC3)は、LockBitグループが侵入を容易にする手口として修正プログラム(パッチ)が適用されていない脆弱なシステムを狙っていることを医療機関に注意喚起するために2021年9月に脅威アドバイザリを共有していました。

図4:2021年第4四半期にランサムウェアファイルが最も検出された業界トップ3

図5:業界トップ3(図4)に最も影響を与えたランサムウェアファミリ上位3種

(2021年第4四半期、注目すべきファミリを強調表示)

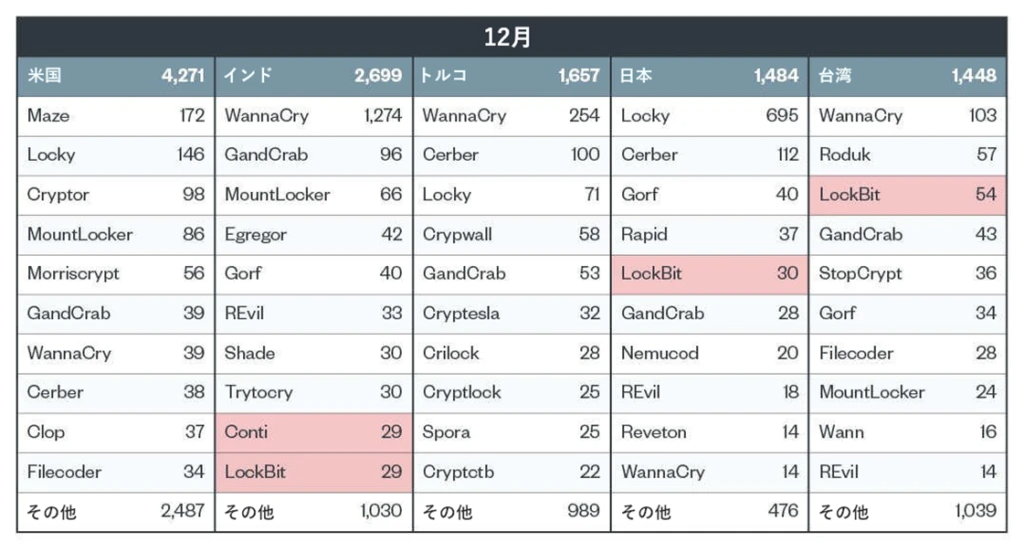

■ ランサムウェアの検出数が最も多かった国トップ5

トレンドマイクロは、Conti / LockBit / Clop / Mazeグループが2021年第4四半期に不規則な攻撃活動を開始したことに加え、同年第3四半期から検出数が変動しやすい傾向が続いていることを観測しました。ただし11月の1か月間においては、米国でContiが最も検出されたランサムウェアファミリとなり、ブラジルではLockBitがトップとなったことに留意する必要があります(図7)。

図6~7に示す通り、ブラジルでは10月に検出されなかったLockBitが翌11月に急増したことが見て取れます。LockBitグループによる暴露型のランサムウェア攻撃が増加したため、ブラジルのCTIR(Center for Prevention, Treatment and Response to Government Cyber Incidents)は、12月初旬にLockBitランサムウェア攻撃に関する注意喚起を出しました。

日本国内では同年第4四半期を通じてLockBitグループの攻撃活動が活発化していました。10月31日、徳島県つるぎ町立半田病院で深刻なLockBit攻撃が1件発生しました。当病院では、8.5万人の患者情報に加えてバックアップデータが侵害されたとするLockBit攻撃が発生しましたが、現在は通常診療を全面再開したことが報告されています。

図6:2021年10月に上位5カ国に影響を与えたランサムウェアファミリの上位10種

図7:2021年11月に上位5カ国に影響を与えたランサムウェアファミリの上位10種

図8:2021年12月に上位5カ国に影響を与えたランサムウェアファミリの上位10種

■ ランサムウェア攻撃の被害に遭わないためには

攻撃者にとってランサムウェアは攻撃手口として好都合なペイロードであるため、今後数年間に渡って利用し、高度化させ続けると考えられます。ランサムウェア攻撃によるセキュリティ侵害および重要データの流出を防ぐために、法人組織は以下のセキュリティに関する推奨事項に準拠する必要があります。

- 多要素認証を有効にすること。

- 不審な電子メールを開封しないこと。ランサムウェアのインストールプロセスが開始させる可能性があるため、不審なメールに埋め込まれたリンクをクリックしないこと。URLリンクをクリックする前にWebサイトの安全性を確認したい場合は、弊社の「Site Safety Center」を利用いただくことも有効な手段です。

- 重要なファイルのバックアップを取ること。原則として、組織は以下の3-2-1ルールを遵守すること。

- 3つ以上のバックアップ用コピーを作成し保存する。

- 2つの異なる種類のメディアに保存する(例:ハードドライブとUSBメモリ)。

- そのうちの1つは他の2つとは異なる場所に保存する(例:オフィスとデータセンター)。

- パッチを適用するために定期的にソフトウェアを更新すること。すべてのオペレーティングシステム、アプリケーション、および関連するすべてのソフトウェアにパッチを適用するために定期的に更新し、最新の状態を維持すること。パッチの適用に時間がかかる場合は、仮想パッチを活用すること。

■ トレンドマイクロの対策

「Trend Micro Vision One™」は、XDR(Extended Detection and Response)ソリューションを超える付加価値と新たなメリットを提供し、企業が「より多くを把握し、迅速に対応する」という目的を実現する脅威防御のプラットフォームです。メール、エンドポイント、サーバ、クラウドワークロード、ネットワークといった複数のセキュリティレイヤーにまたがる情報を収集し、自動的に相関させる深く幅広いXDR機能を提供する「Trend Micro Vision One™」は、自動化された防御機能によって攻撃の大半を防ぐことが可能となります。

トレンドマイクロの「Network Defense」製品群は、次世代IPSを超える「XGen™セキュリティ」を活用することで、複数の世代の技法を組み合わせたソリューションを提供し、適切なタイミングで適切なテクノロジを適用し、ゼロデイ攻撃を始め、さまざまな脆弱性の脅威に対する統合された検出と防御を実現します。

2021年第4四半期におけるランサムウェアの検出データはこちら(英語)からダウンロードできます。

参考記事:

- 「CONTI AND LOCKBIT MAKE WAVES WITH HIGH-PROFILE ATTACKS」

by Trend Micro

翻訳:益見 和宏(Core Technology Marketing, Trend Micro™ Research)