マルウェア

変化を続けるマルウェア「EMOTET」の被害が国内でも拡大

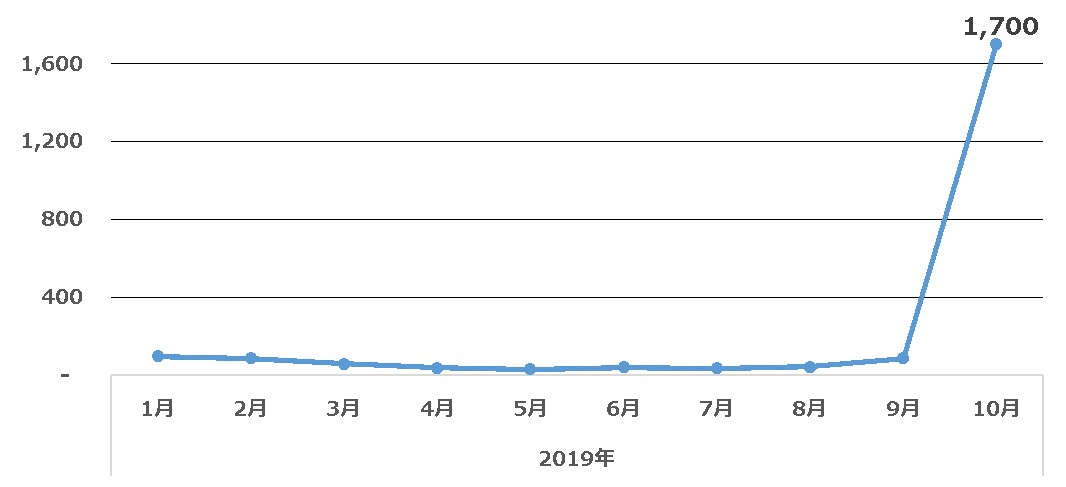

メールを主な感染経路とするマルウェア「EMOTET」の被害が、日本国内で拡大しています。トレンドマイクロでは、国内にEMOTETを拡散するメールの活発化を9月後半から確認し、10月には検出台数の急激な増加を確認しています。JPCERT/CCも11月27日付で注意喚起を出しており、広範囲に被害が広まっているものと言えます。

メールを主な感染経路とするマルウェア「EMOTET」の被害が、日本国内で拡大しています。EMOTETは2014年から存在が確認されているマルウェアですが、明確に国内利用者を狙ったと言える攻撃は確認されていませんでした。しかし2019年に入り、日本も本格的な攻撃対象に入ってきたものと考えられます。実際、6月には東京都の医療関連組織におけるEMOTET感染による情報流出被害が公表されるなど、被害が表面化してきていました。海外では一時、EMOTETのボットネットのC&Cサーバが休止していたことが観測されていましたが、8月末に活動を再開したことが確認されました。トレンドマイクロでは、国内にEMOTETを拡散するメールの活発化を9月後半から確認しており、10月には検出台数の急激な増加を確認しています。JPCERT/CCも11月27日付で注意喚起を出しており、広範囲に被害が広まっているものと言えます。

図1:国内でのEMOTET検出台数推移

■EMOTETの感染経路

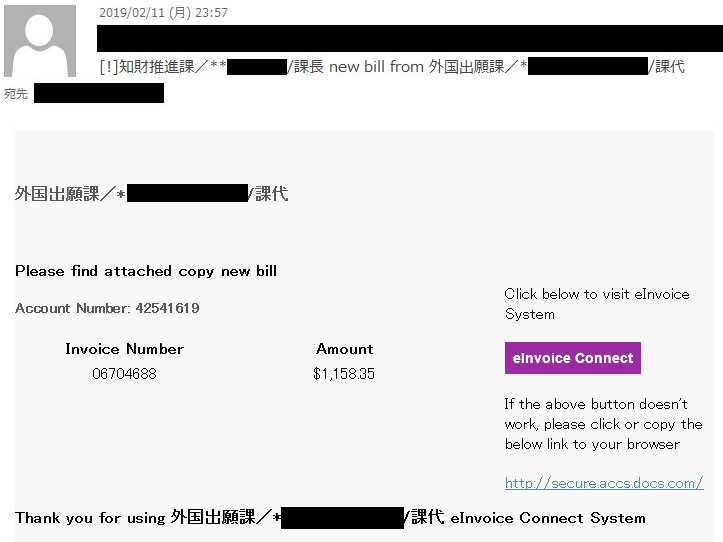

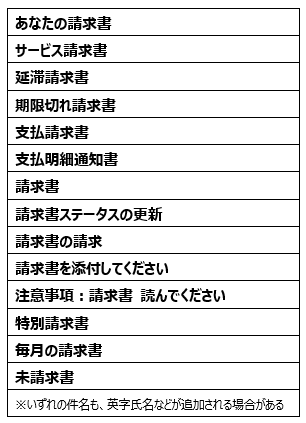

EMOTETは登場当初から主にメール経由での拡散が確認されています。ただし、長らくEMOTETを拡散させる日本語のマルウェアスパムはほとんど確認されておらず、海外の利用者を狙う脅威であるものと認識されていました。トレンドマイクロの「2019年第3四半期セキュリティラウンドアップ」レポートでも、世界的な脅威として休止していたEMOTETの活動が再開し9月から増加傾向に転じたことを報告しています。しかし2019年に入り、2月には攻撃メールの件名と本文に日本語が含まれているものを確認。その後4月には件名が完全に日本語の攻撃メールも確認されており、国内利用者も明確に攻撃対象に入ってきたものと考えられます。

図2:件名と本文に日本語を含むEMOTETのマルウェアスパムの例(2019年2月確認)

図3:4月に確認されたEMOTETのマルウェアスパムで使用された日本語件名の例

図4:9月以降に確認されたEMOTETのマルウェアスパムで使用された日本語件名の例

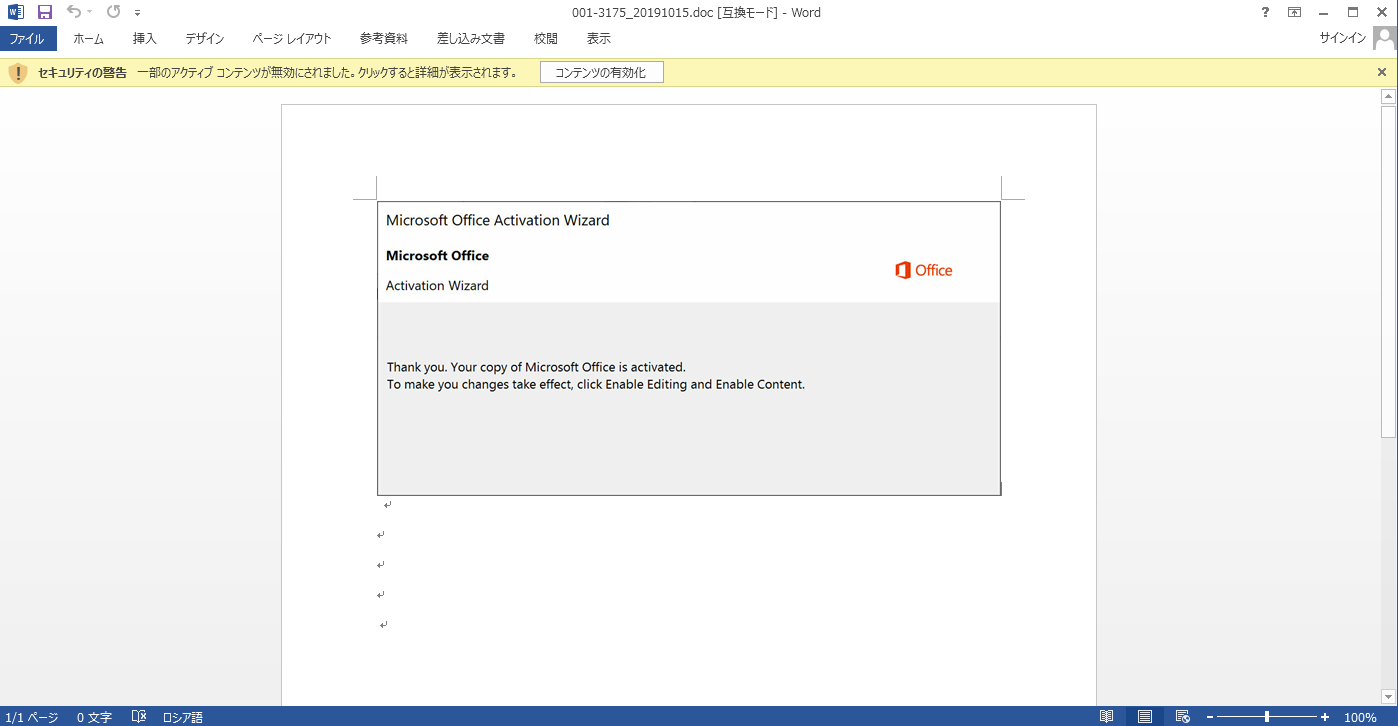

EMOTETを拡散させる攻撃メールでは、上記のような不特定多数に対するばらまき型のものとは別に、感染環境から窃取したメールに対する返信の形でメール送信する手口がわかっています。この場合、実際にメールをやり取りしている相手からの返信に見えるため、被害に遭う可能性が高まる、非常に巧妙な手口と言えます。いずれの場合も攻撃メールにはWordのDOC形式の文書ファイルが添付されています。このDOCファイルには不正マクロが含まれており、受信者が開いてしまうことによってEMOTETの感染に繋がる活動が開始されます。

図5:EMOTETを感染させるDOC文書の例(2019年10月確認)

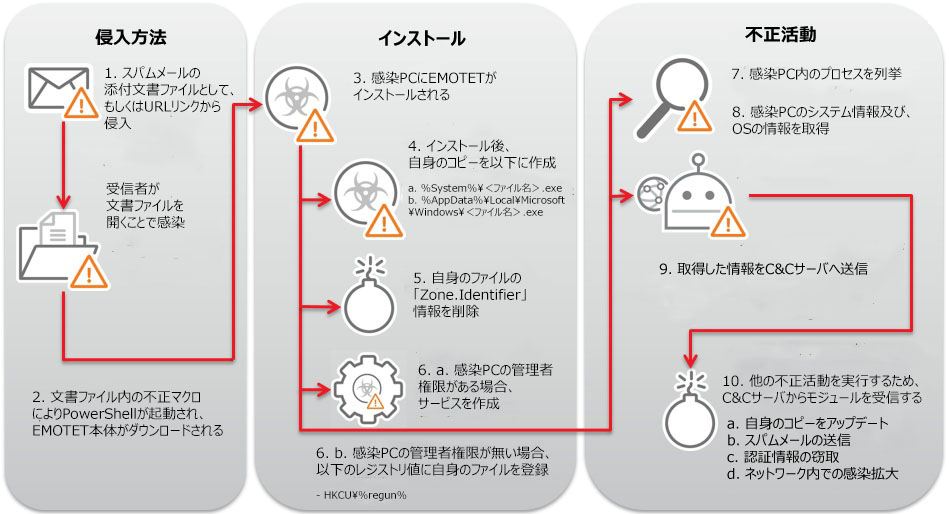

■EMOTETの不正活動と被害

EMOTETの侵入以降の不正活動について以下の概要図にまとめました。スパムメール送信の活動や、認証情報の窃取からネットワーク内での感染拡大まで行われる場合があることに注目してください。特に法人組織では1台のPCが感染されることにより、自組織ネットワーク内での更なる感染拡大が発生するおそれがあります。また、前出の返信型の攻撃メールなどの手口により、他者に対する攻撃の踏み台、つまり自分が加害者になってしまう可能性もあります。

図6:EMOTETの活動概要図

EMOTETは当初、ネットバンキングを狙うバンキングトロジャンとして認識されていました。その後、2017年前後から主にバックドアやより広範な情報窃取型の活動に変化し、最近ではランサムウェアや他のバンキングトロジャンを感染させるためのダウンローダ活動を行うことも確認されています。EMOTETはボットネットを構築し、外部からのバックドアコマンドによる遠隔操作を受け付けることが可能なため、背後にいるサイバー犯罪者の意図によって変化するものと言えます。実際、EMOTETを利用するサイバー犯罪者は、感染端末へのアクセスを他のサイバー犯罪者に貸し出すサービスを行っているために最終的な被害が変化しているものと推測されています。現在までに国内でEMOTETの感染と公表されている複数の法人での事例では、情報漏洩の被害が多く報告されています。ただし国内での検証でも、バンキングトロジャン/バックドアとして知られる「TRICKBOT」、ランサムウェアの「RYUK」、国内ネットバンキングを狙うバンキングトロジャンの「URSNIF」などに連鎖して感染する事例を確認しており、やはり最終的な被害は一様ではないものと言えます。

■被害に遭わないためには

EMOTETの攻撃は典型的なメール経由によるマルウェア感染と言えます。まず、侵入経路となるメールとその添付ファイルについて正当性を判断し、不審なものは開かないようにする心がけが必要です。ただしEMOTETでは返信型のような巧妙な騙しの手口もあるため、メールだけでは不審に気づけない場合もあると思われます。 もし、正規のメールと誤解して添付のDOCファイルを開いてしまった場合でも、Wordのマクロ機能が有効化されなければ不正活動は開始されません。以下のようなコンテンツ有効化を確認する表示があった場合、いったん立ち止まり、けして「コンテンツの有効化」ボタンは押さないでください。いったんファイルを閉じてから、メールとファイルの正当性を再確認してください。

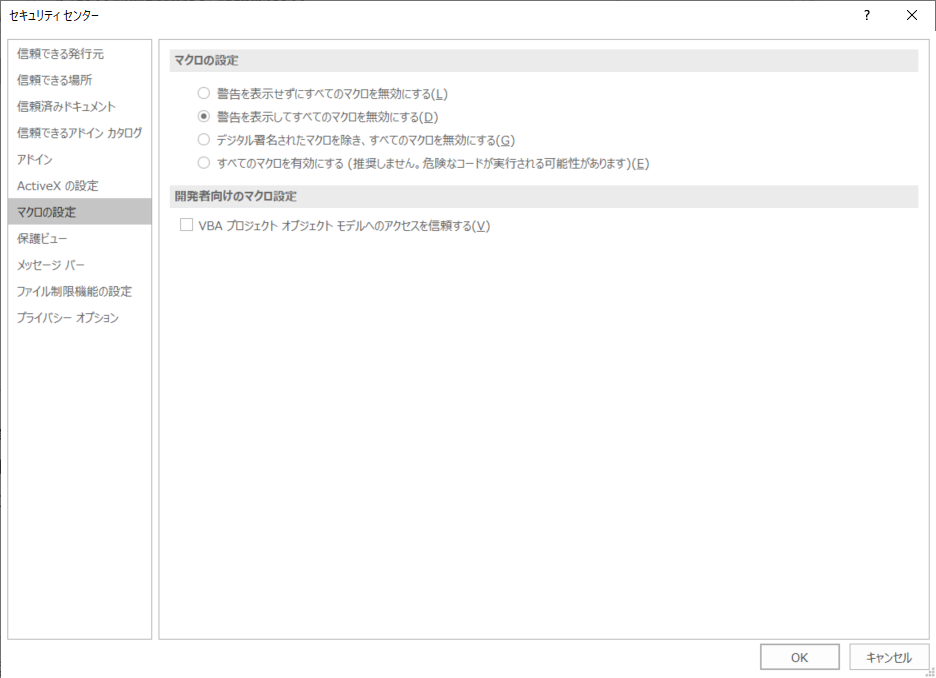

現在のWordの設定ではマクロ機能は標準で無効になっていますが、上記のような確認メッセージが表示されるため、「コンテンツの有効化」ボタンを押してしまうケースも少なくないものと考えられます。Officeのマクロ機能を悪用する攻撃はEMOTET 以外にも多く存在します。マクロ機能を使用する必要がない場合には「警告を表示せずにすべてのマクロを無効にする」の設定に変更することも検討してください。具体的な設定方法に関してはマイクロソフト社の情報を参照ください。

図7:Microsoft Officeの「セキュリティセンター」での「マクロ設定」画面の例

■トレンドマイクロの対策

本記事内で取り上げたマルウェアについては「ファイルレピュテーション(FRS)」技術により検出対応しています。従来型の技術での検出を免れるために継続して登場する新たな亜種に対しても、機械学習型検索や振る舞い検知、サンドボックスなどの多層の対策技術により防護可能です。「E-Mail レピュテーション(ERS)」技術により本記事で取り上げたような不正メールのブロックに対応しています。また、「Web レピュテーション(WRS)」技術により、関連する不正サイトのブロックに対応しています。 ※調査協力: Trend Micro Research(小林 恵子、他) ※本記事内の画像について、直接の危険や権利侵害に繋がりかねないと判断される部分には修正を施しています